1. Einführung

In diesem Dokument wird eine Referenzarchitektur für die Konfiguration einer benutzerdefinierten Domain für den Zugriff auf AgentSpace beschrieben. Anstatt der von Google verwalteten URL, die beim Erstellen der Agentspace-App zugewiesen wurde, können Nutzer eine benutzerdefinierte Domain verwenden. In diesem Codelab wird der Zugriff auf die Agentspace-Kalender- und Drive-Anwendungen mit der Domain nip.io veranschaulicht. nip.io ist ein kostenloser Open-Source-Dienst, der Platzhalter-DNS für jede IP-Adresse bereitstellt. Im Grunde können Sie damit einen Hostnamen erstellen, der auf eine bestimmte IP-Adresse aufgelöst wird, ohne dass Sie einen eigenen DNS-Server einrichten oder die Datei „/etc/hosts“ ändern müssen.

Es wird empfohlen, eine eigene Domain zu verwenden. In dieser Anleitung wird jedoch zu Demonstrationszwecken nip.io verwendet.

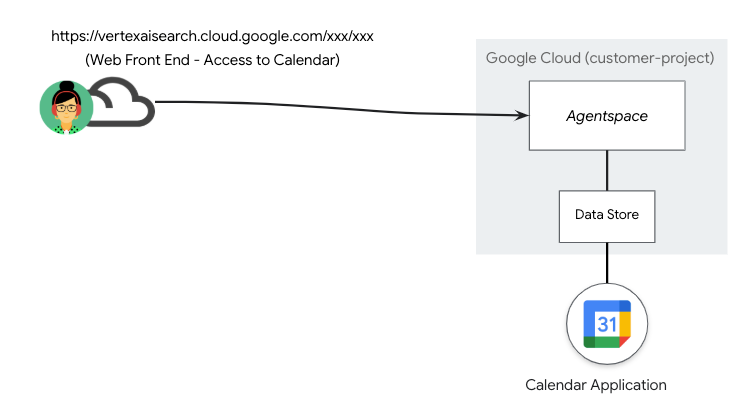

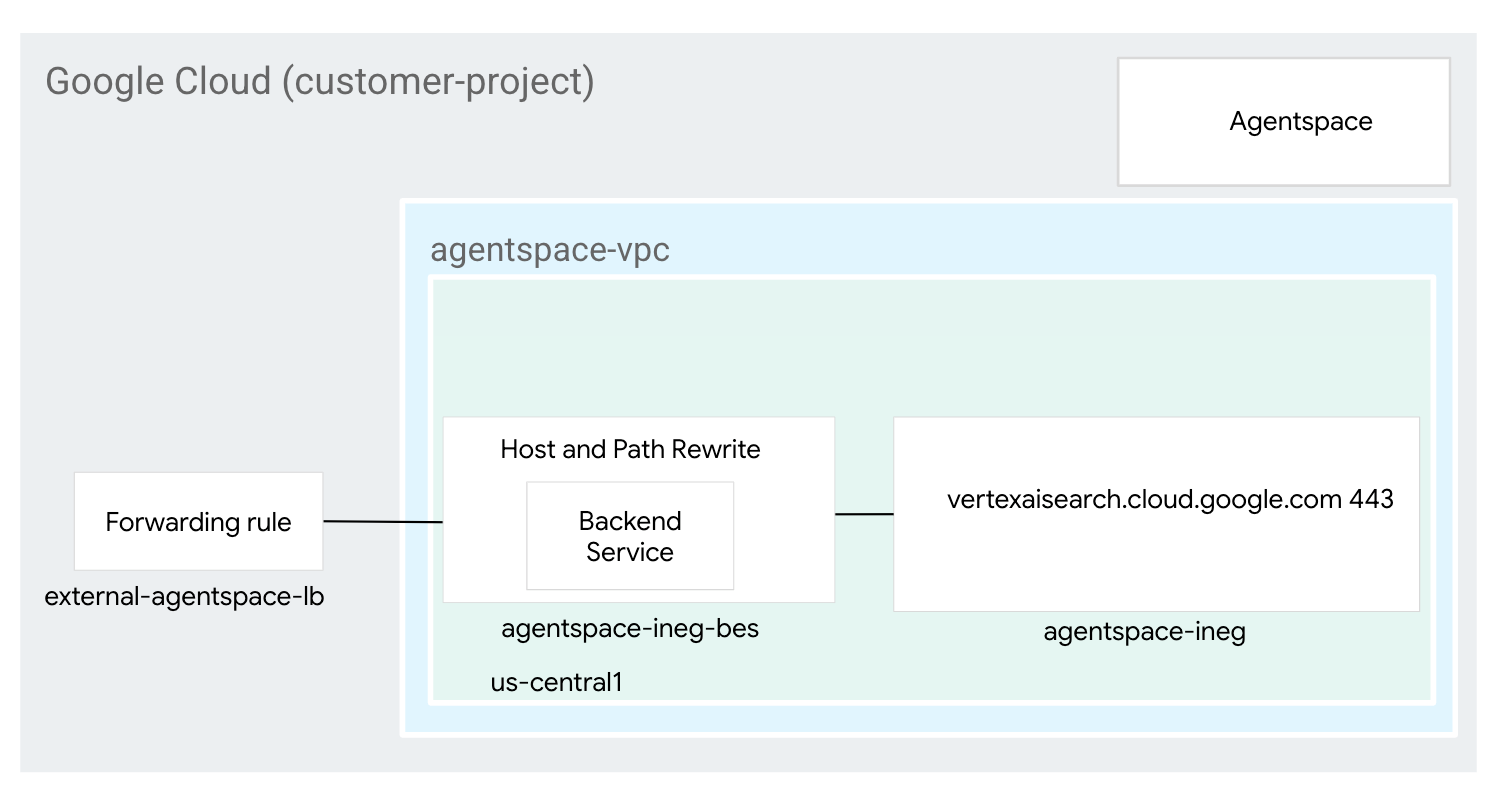

Im dargestellten Bereitstellungsszenario unten (Abbildung 1) hat AgentSpace einen Datenspeicher mit einer Kalenderanwendung veröffentlicht, auf die über eine öffentliche von Google verwaltete URL zugegriffen wird.

Abbildung 1

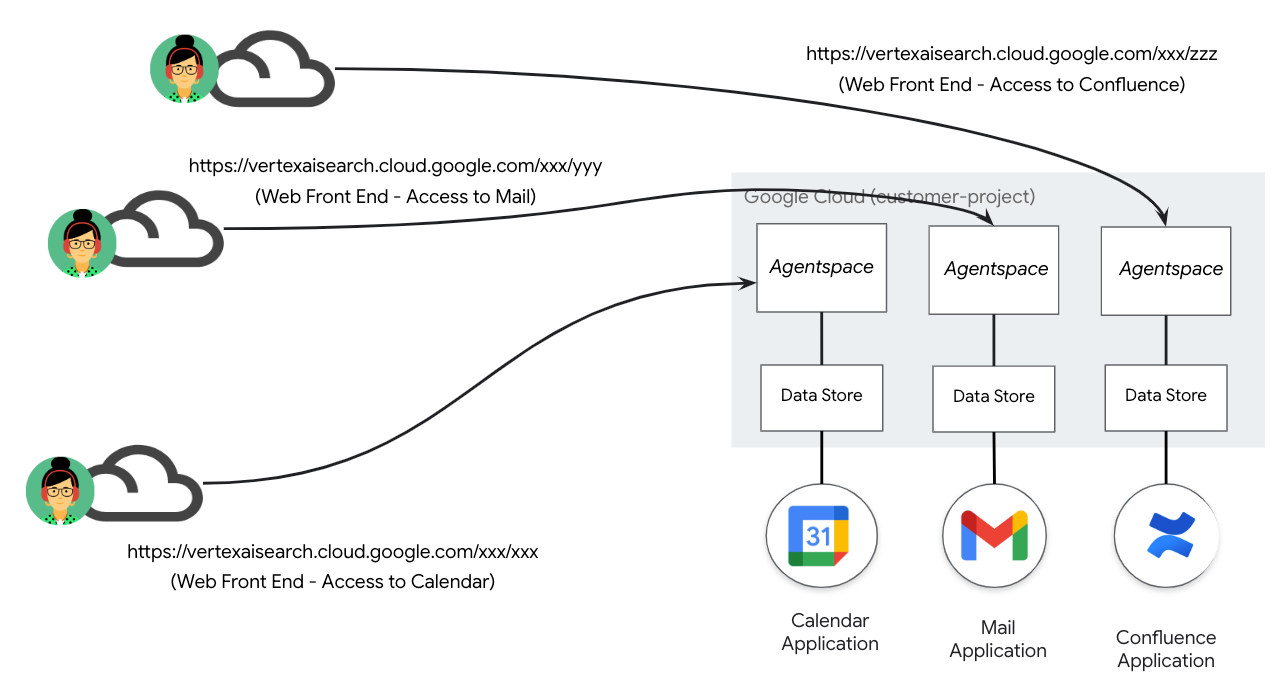

Das kontinuierliche Wachstum des Datenspeichers und der nachfolgenden Anwendungen führt zu einer weiteren Verwaltung öffentlicher, von Google verwalteter URLs, wie im folgenden Bereitstellungsszenario (Abbildung 2) dargestellt. Dies führt zu einer 1:1-Zuordnung von Agentspace-Anwendungen und URL.

Abbildung 2.

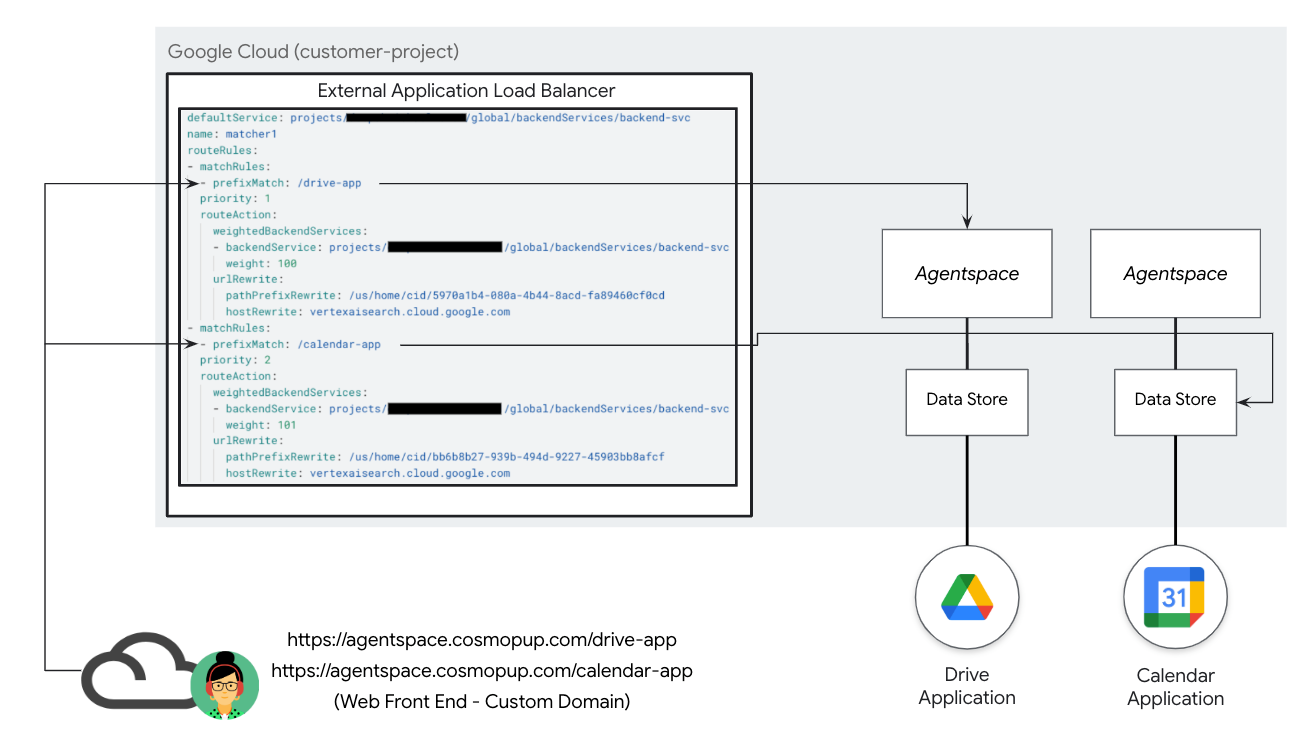

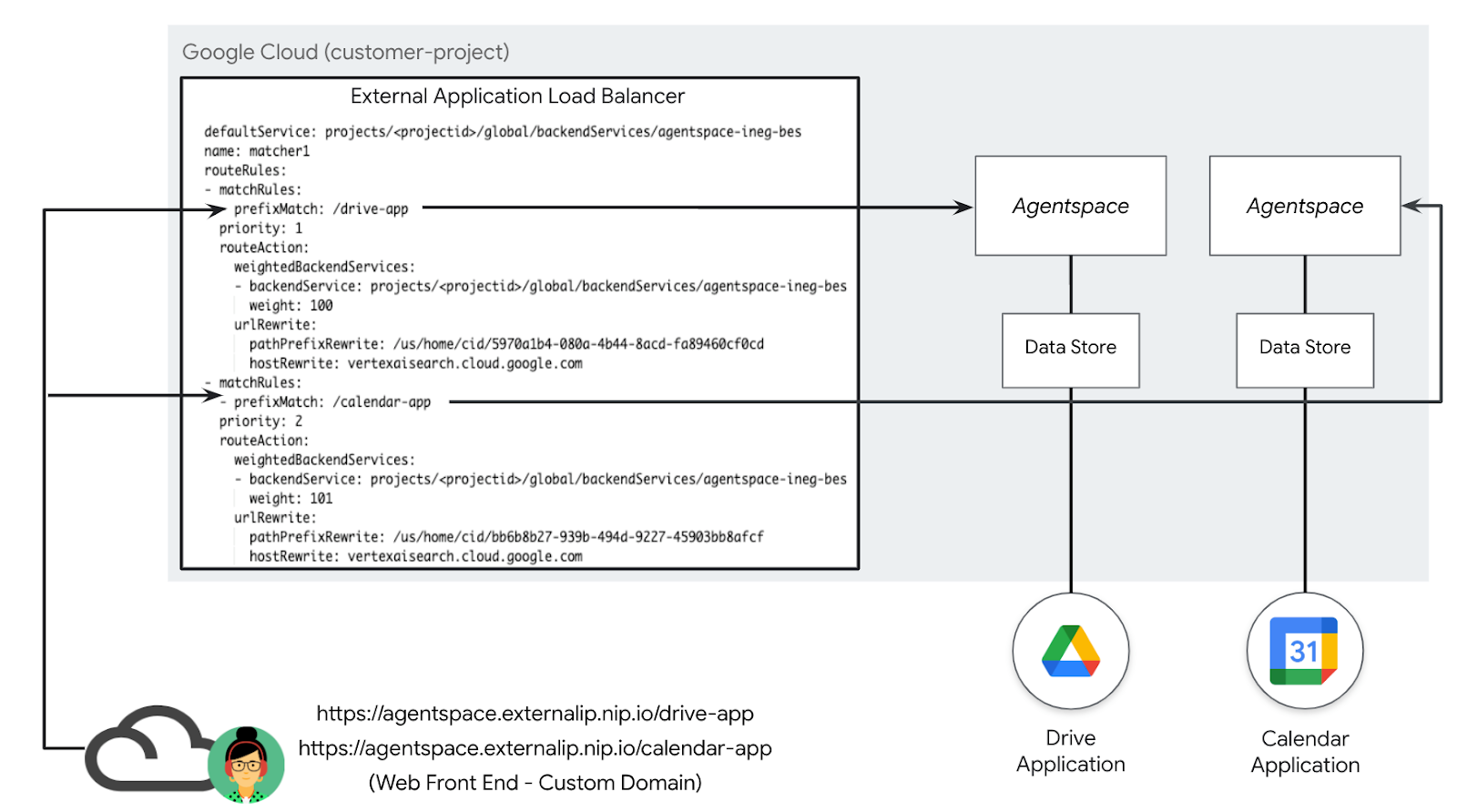

Mit einer benutzerdefinierten Domain können verschiedene AgentSpace-Anwendungen einer einzelnen, vom Nutzer angegebenen Kundendomain zugeordnet werden. Mit dieser Funktion kann jeder Agentspace-Anwendung ein bestimmter URL-Pfad zugewiesen werden, was für mehr Flexibilität sorgt, wie im folgenden Bereitstellungsszenario dargestellt (Abbildung 3). Beispiel: Eine vom Kunden verwaltete Domain (agentspace.cosmopup.com) wird in Pfadregeln segmentiert, die jeweils einer bestimmten Agentspace-Anwendung zugeordnet sind, z. B.:

- agentspace.cosmopup.com/drive-app, die der Agentspace-Anwendung für Workspace Drive zugeordnet ist

- agentspace.cosmopup.com/calendar-app, die der Agentspace-Anwendung für Workspace-Kalender zugeordnet ist

Die Host- und Pfadregeln des externen Application Load Balancers, die über die URL-Zuordnung konfiguriert werden, steuern die Logik, mit der die benutzerdefinierte Domain der von Google verwalteten URL zugeordnet wird. Hier wird die folgende Funktion mit dem Beispiel agentspace.cosmopup.com/drive-app ausgeführt.

- Der Hostpfad der benutzerdefinierten Domain agentspace.cosmopup.com/drive-app wird vom Load Balancer empfangen.

- Die URL-Zuordnung ist für die erweiterte Übereinstimmung von Host- und Pfadregeln konfiguriert

- Hosts agentspace.cosmopup.com ist für Pfadabgleich und ‑umschreibung geeignet

- Der Pfad des benutzerdefinierten Domainhosts „agentspace.cosmopup.com/drive-app“ unterliegt UrlRewrite

- PathPrefixRewrite ist der Agentspace-Pfad: /us/home/cid/5970a1b4-080a-4b44-8acd-fa89460cf0cd

- „hostRewrite“ ist der Agentspace-Host: vertexaisearch.cloud.google.com.

- Der Rewrite-Vorgang wird vor der Weiterleitung an den Backend-Dienst ausgeführt.

- Der Back-End-Dienst leitet den Traffic basierend auf der Agentspace-URL an die Drive App weiter.

Abbildung 3

Lerninhalte

- Globalen externen Application Load Balancer erstellen

- Rewrite-Vorgang für einen Backend-Dienst mit einer benutzerdefinierten Domain erstellen und auf eine Agentspace-Anwendung umschreiben

- nip.io und Cloud DNS für die Erstellung einer benutzerdefinierten Domain integrieren

- Zugriff auf eine benutzerdefinierte Agentspace-Domain bestätigen

Voraussetzungen

- Google Cloud-Projekt mit Inhaberberechtigungen

- Vorhandene Agentspace-Anwendungs-URL(s)

- Benutzerdefinierte Domain mit selbstverwaltetem Konto (optional)

- Zertifikate – selbst signiert oder von Google verwaltet

2. Aufgaben

Sie richten einen globalen externen Application Load Balancer mit erweiterten Trafficverwaltungsfunktionen ein, um die Übereinstimmung mit benutzerdefinierten Domainpfaden für Agentspace-Anwendungen mit Host- und Pfadüberschreibung zu ermöglichen. Nach der Bereitstellung führen Sie die folgenden Schritte aus, um den Zugriff auf die Agentspace-Anwendung zu bestätigen:

- Öffnen Sie einen Webbrowser und rufen Sie Ihre benutzerdefinierte Domain und den angegebenen Pfad auf, um auf die Agentspace-Anwendung zuzugreifen.

3. Netzwerkanforderungen

Unten finden Sie eine Aufschlüsselung der Netzwerkanforderungen:

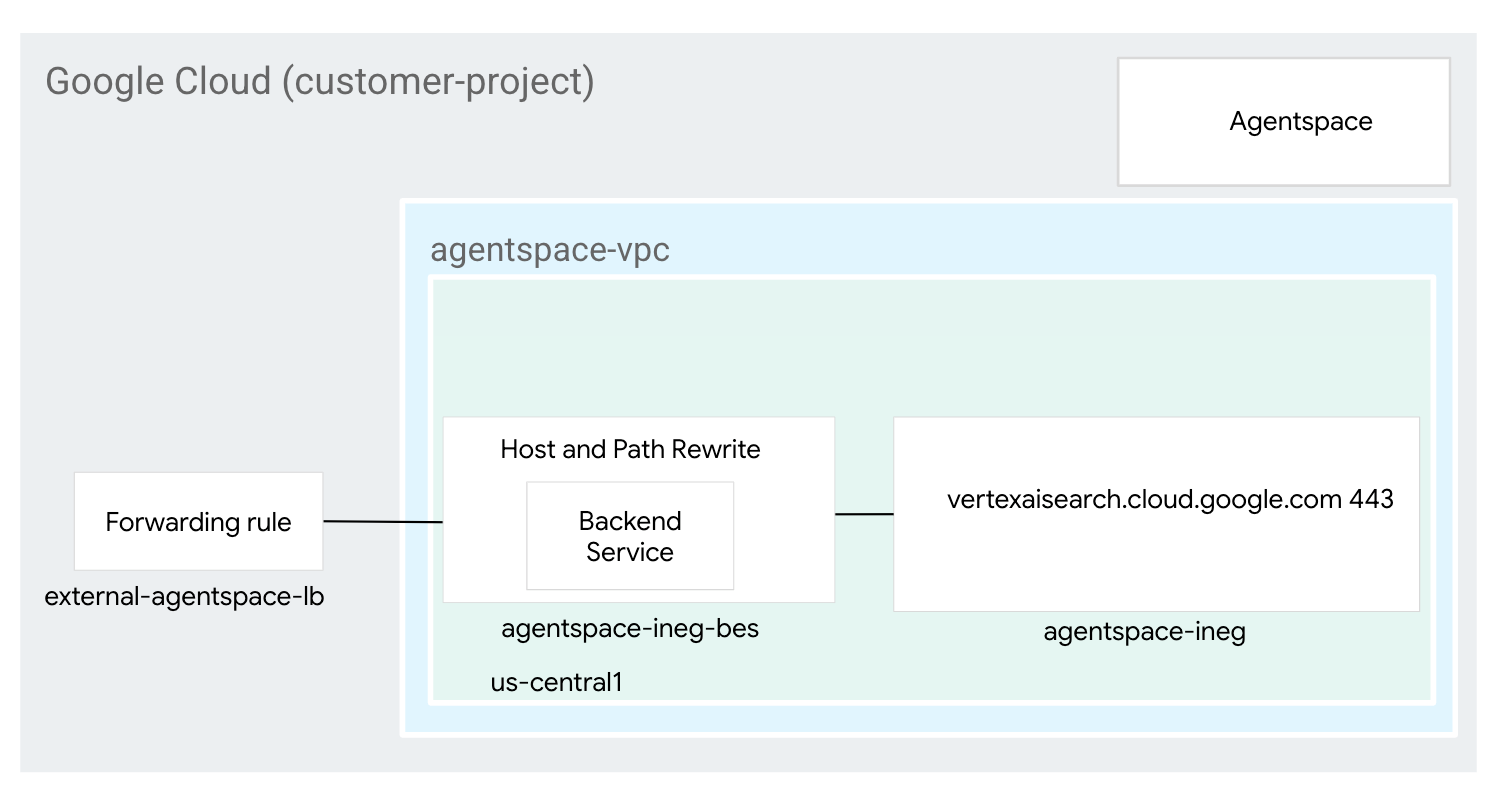

Komponenten | Beschreibung |

VPC (agentspace-vpc) | VPC im benutzerdefinierten Modus |

Internet-NEG | Eine Ressource, mit der ein externes Backend für den Load Balancer definiert wird. Sie ist als FQDN konfiguriert, der den von Google verwalteten FQDN des Agent Space (vertexaisearch.cloud.google.com) angibt. Der Internet-FQDN führt einen DNS-Lookup innerhalb des VPC zur Auflösung durch. |

Backend-Dienst | Ein Back-End-Dienst dient als Brücke zwischen Ihrem Load Balancer und Ihren Back-End-Ressourcen. In diesem Tutorial ist der Back-End-Dienst mit der Internet-NEG verknüpft. |

Zertifikate | Wenn Sie Zertifikate für einen Application Load Balancer in Google Cloud konfigurieren möchten, verwenden Sie den Dienst Zertifikatmanager und entweder von Google verwaltete oder selbstverwaltete SSL-Zertifikate. |

Cloud DNS | Die öffentliche Cloud DNS-Zone wird verwendet, um die externe IP-Adresse des externen Application Load Balancers in nip.io (agentspace.externalip.nip.io) aufzulösen. Alternativ können Sie Ihre benutzerdefinierte Domain und den A-Eintrag mit der IP-Adresse des Load Balancers verwenden. |

4. Codelab-Topologie

5. Einrichtung und Anforderungen

Einrichtung der Umgebung im eigenen Tempo

- Melden Sie sich in der Google Cloud Console an und erstellen Sie ein neues Projekt oder verwenden Sie ein vorhandenes. Wenn Sie noch kein Gmail- oder Google Workspace-Konto haben, müssen Sie ein Konto erstellen.

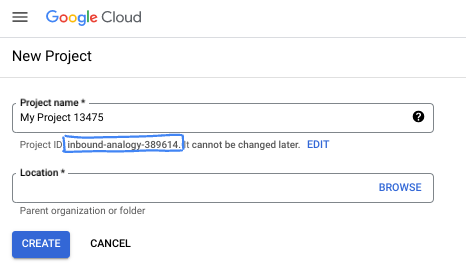

- Der Projektname ist der Anzeigename für die Teilnehmer dieses Projekts. Es ist ein Zeichenstring, der von Google APIs nicht verwendet wird. Sie können sie jederzeit aktualisieren.

- Die Projekt-ID ist für alle Google Cloud-Projekte eindeutig und kann nach der Festlegung nicht mehr geändert werden. In der Cloud Console wird automatisch ein eindeutiger String generiert. In der Regel spielt es keine Rolle, wie er lautet. In den meisten Codelabs müssen Sie auf Ihre Projekt-ID verweisen (normalerweise als

PROJECT_IDgekennzeichnet). Wenn Ihnen die generierte ID nicht gefällt, können Sie eine andere zufällige generieren. Alternativ können Sie Ihr eigenes Konto ausprobieren und prüfen, ob es verfügbar ist. Sie kann nach diesem Schritt nicht mehr geändert werden und bleibt für die Dauer des Projekts bestehen. - Zur Information: Es gibt einen dritten Wert, die Projektnummer, die von einigen APIs verwendet wird. Weitere Informationen zu diesen drei Werten finden Sie in der Dokumentation.

- Als Nächstes müssen Sie die Abrechnung in der Cloud Console aktivieren, um Cloud-Ressourcen/-APIs verwenden zu können. Die Durchführung dieses Codelabs ist kostenlos oder kostet nur sehr wenig. Wenn Sie die Ressourcen deaktivieren möchten, um weitere Kosten nach Abschluss dieser Anleitung zu vermeiden, können Sie die von Ihnen erstellten Ressourcen oder das Projekt löschen. Neuen Google Cloud-Nutzern steht das kostenlose Testprogramm mit einem Guthaben von 300$ zur Verfügung.

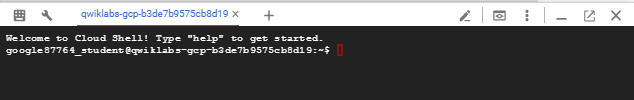

Cloud Shell starten

Sie können Google Cloud zwar per Fernzugriff von Ihrem Laptop aus nutzen, in diesem Codelab verwenden Sie jedoch Google Cloud Shell, eine Befehlszeilenumgebung, die in der Cloud ausgeführt wird.

Klicken Sie in der Google Cloud Console oben rechts in der Symbolleiste auf das Cloud Shell-Symbol:

Die Bereitstellung und Verbindung mit der Umgebung sollte nur wenige Minuten dauern. Wenn der Vorgang abgeschlossen ist, sollte in etwa Folgendes angezeigt werden:

Diese virtuelle Maschine verfügt über sämtliche Entwicklertools, die Sie benötigen. Sie bietet ein Basisverzeichnis mit 5 GB nichtflüchtigem Speicher und läuft auf Google Cloud. Dadurch werden Netzwerkleistung und Authentifizierung erheblich verbessert. Alle Aufgaben in diesem Codelab können in einem Browser ausgeführt werden. Sie müssen nichts installieren.

6. Hinweis

APIs aktivieren

Prüfen Sie in Cloud Shell, ob Ihre Projekt-ID eingerichtet ist:

gcloud config list project

gcloud config set project [YOUR-PROJECT-ID]

project=[YOUR-PROJECT-ID]

region=[YOUR-REGION]

echo $project

echo $region

Aktivieren Sie alle erforderlichen Dienste:

gcloud services enable compute.googleapis.com

gcloud services enable dns.googleapis.com

7. VPC-Netzwerk erstellen

VPC-Netzwerk

Führen Sie in Cloud Shell folgende Schritte aus:

gcloud compute networks create agentspace-vpc --subnet-mode custom

8. Load Balancer-Komponenten einrichten

Externe IP-Adresse des Load Balancers reservieren

Reservieren Sie in Cloud Shell eine externe IP-Adresse für den Load Balancer:

gcloud compute addresses create external-ip \

--network-tier=PREMIUM \

--ip-version=IPV4 \

--global

Rufen Sie in Cloud Shell die reservierte IP-Adresse auf:

gcloud compute addresses describe external-ip \

--global | grep -i address:

Beispielausgabe:

user@cloudshell$ gcloud compute addresses describe external-ip \

--global | grep -i address:

address: 34.54.158.206

Internet-NEG einrichten

Erstellen Sie eine Internet-NEG und legen Sie den „–network-endpoint-type“ auf „internet-fqdn-port“ fest (Hostname und Port, an dem Ihr externes Back-End erreicht werden kann). Für die Auflösung von Agentspace werden der FQDN vertexaisearch.cloud.google.com und der Port 443 verwendet.

gcloud compute network-endpoint-groups create agentspace-ineg \

--network-endpoint-type="internet-fqdn-port" \

--global

gcloud compute network-endpoint-groups update agentspace-ineg \

--add-endpoint="fqdn=vertexaisearch.cloud.google.com,port=443" \

--global

Load Balancer erstellen

Führen Sie in Cloud Shell folgende Schritte aus:

gcloud compute backend-services create agentspace-ineg-bes \

--load-balancing-scheme=EXTERNAL_MANAGED \

--protocol=HTTPS \

--global

gcloud compute backend-services add-backend agentspace-ineg-bes \

--network-endpoint-group=agentspace-ineg \

--global-network-endpoint-group \

--global

Zertifikat erstellen

Sie haben die Internet-NEG und den Back-End-Dienst erstellt. Im folgenden Abschnitt müssen Sie eine Zertifikatsressource für den HTTPS-Zielproxy erstellen. Sie können eine SSL-Zertifikatsressource entweder mit einem von Google verwalteten SSL-Zertifikat oder mit einem selbst verwalteten SSL-Zertifikat erstellen. Es empfiehlt sich, die von Google verwalteten Zertifikate zu verwenden, da Google Cloud diese Zertifikate automatisch abruft, verwaltet und verlängert.

Weitere Informationen zu unterstützten Zertifikaten für den globalen externen Application Load Balancer, der in dieser Anleitung verwendet wird, finden Sie unter den folgenden Links:

SSL-Zertifikate – Übersicht | Load Balancing | Google Cloud

Im folgenden Abschnitt erstellen Sie ein selbst signiertes Zertifikat (anstelle dessen kann auch ein von Google verwaltetes Zertifikat verwendet werden). Dabei muss der gemeinsame Name dem vollqualifizierten Domainnamen (agentspace.YOUR-EXTERNAL-IP.nip.io) zugeordnet werden, der der zuvor generierten externen IP-Adresse des Load Balancers entspricht. Beispiel unten:

Common Name: agentspace.34.54.158.206.nip.io

Erstellen Sie in Cloud Shell den privaten Schlüssel.

openssl genrsa -out private-key-file.pem 2048

Erstellen Sie in Cloud Shell die Datei „config.txt“, mit der die PEM-Datei generiert wird. Geben Sie den vollständig qualifizierten Domainnamen im DNS 1-Eintrag agentspace.YOUR-EXTERNAL-IP.nip.io an, z.B. agentspace.34.54.158.206.nip.io in der folgenden Konfiguration.

cat <<'EOF' >config.txt

[req]

default_bits = 2048

req_extensions = extension_requirements

distinguished_name = dn_requirements

[extension_requirements]

basicConstraints = CA:FALSE

keyUsage = nonRepudiation, digitalSignature, keyEncipherment

subjectAltName = @sans_list

[dn_requirements]

countryName = Country Name (2 letter code)

stateOrProvinceName = State or Province Name (full name)

localityName = Locality Name (eg, city)

organizationName = Organization Name (eg, company)

organizationalUnitName = Organizational Unit Name (eg, section)

commonName = Common Name (e.g. server FQDN or YOUR name)

emailAddress = Email Address

[sans_list]

DNS.1 = agentspace.YOUR-EXTERNAL-IP.nip.io

EOF

Prüfen Sie in Cloud Shell, ob die Dateien „config.txt“ und „private-key-file.pem“ generiert wurden.

user@cloudshell:$ ls

config.txt private-key-file.pem

Führen Sie in Cloud Shell die folgenden Schritte aus.

sudo openssl req -new -key private-key-file.pem \

-out csr.pem \

-config config.txt

Beispiel:

user@cloudshell:$ sudo openssl req -new -key private-key-file.pem \

-out csr.pem \

-config config.txt

You are about to be asked to enter information that will be incorporated

into your certificate request.

What you are about to enter is what is called a Distinguished Name or a DN.

There are quite a few fields but you can leave some blank

For some fields there will be a default value,

If you enter '.', the field will be left blank.

-----

Country Name (2 letter code) []:

State or Province Name (full name) []:

Locality Name (eg, city) []:

Organization Name (eg, company) []:

Organizational Unit Name (eg, section) []:

Common Name (e.g. server FQDN or YOUR name)[]:agentspace.34.54.158.206.nip.io

Email Address []:

Prüfen Sie in Cloud Shell, ob die PEM-Datei für die Zertifikatsignatur erstellt wurde.

user@cloudshell:$ ls

config.txt csr.pem private-key-file.pem

Generieren Sie das Zertifikat in Cloud Shell.

sudo openssl x509 -req \

-signkey private-key-file.pem \

-in csr.pem \

-out cert.cert \

-extfile config.txt \

-extensions extension_requirements \

-days 365

Beispielausgabe:

user@cloudshell:$ sudo openssl x509 -req \

-signkey private-key-file.pem \

-in csr.pem \

-out cert.cert \

-extfile config.txt \

-extensions extension_requirements \

-days 365

Certificate request self-signature ok

subject=CN = agentspace.34.54.158.206.nip.io

Prüfen Sie in Cloud Shell, ob die Datei „cert.cert“ erstellt wurde.

user@cloudshell:$ ls

cert.cert config.txt csr.pem private-key-file.pem

Erstellen Sie eine Zertifikatsressource, die Sie mit Ihrem externen Load Balancer verknüpfen möchten. Ersetzen Sie die Parameter für das Zertifikat und den privaten Schlüssel durch Ihre spezifischen Dateinamen.

Führen Sie in Cloud Shell folgende Schritte aus:

gcloud compute ssl-certificates create agentspace-self-signed-cert \

--certificate=cert.cert \

--private-key=private-key-file.pem \

--global

Führen Sie in Cloud Shell folgende Schritte aus:

gcloud compute url-maps create agentspace-lb \

--default-service=agentspace-ineg-bes \

--global

Führen Sie in Cloud Shell folgende Schritte aus:

gcloud compute target-https-proxies create https-proxy \

--ssl-certificates=agentspace-self-signed-cert \

--url-map=agentspace-lb \

--global

Führen Sie in Cloud Shell folgende Schritte aus:

gcloud compute forwarding-rules create agentspace-fr \

--load-balancing-scheme=EXTERNAL_MANAGED \

--network-tier=PREMIUM \

--address=external-ip \

--target-https-proxy=https-proxy \

--global \

--ports=443

9. Öffentliche DNS-Zone erstellen

Im folgenden Abschnitt erstellen Sie eine öffentliche DNS-Zone, die von nip.io verwendet wird, um die externe IP-Adresse des Load Balancers aufzulösen.

So erstellen Sie in Cloud Shell eine Variable für die externe IP-Adresse des Load Balancers:

externalip=<YOUR-EXTERNAL-IP>

echo $externalip

Führen Sie in Cloud Shell folgende Schritte aus:

gcloud dns --project=$project managed-zones create agentspace-dns --description="Agentspace public dns" --dns-name="$externalip.nip.io." --visibility="public"

Führen Sie in Cloud Shell folgende Schritte aus:

gcloud dns --project=$project record-sets create agentspace.$externalip.nip.io. --zone="agentspace-dns" --type="A" --ttl="300" --rrdatas="$externalip"

10. OAuth-Anmeldedaten

Im folgenden Abschnitt erstellen Sie OAuth-Anmeldedaten für Webanwendungen, die die von Google verwaltete URL zur Authentifizierung an oauth-redirect weiterleiten. Die generierten Anmeldedaten sind für die Anleitung nicht erforderlich.

Weitere Informationen zu Oauth finden Sie unter:

Google Kalender- und Gmail-Aktionen hinzufügen | Google Agentspace

OAuth-App erstellen und Bereiche hinzufügen

- Rufen Sie „APIs und Dienste“ > „OAuth-Zustimmungsbildschirm“ auf: Zum OAuth-Zustimmungsbildschirm

- Wählen Sie „Intern“ aus und klicken Sie auf „Erstellen“.

- Geben Sie einen Namen für Ihre OAuth-App ein.

- Geben Sie eine E-Mail-Adresse für den Nutzersupport ein.

- Geben Sie die Kontaktdaten des Entwicklers ein.

- Klicken Sie auf Speichern und fortfahren .

OAuth-Client-ID erstellen

In diesem Verfahren wird beschrieben, wie Sie eine neue OAuth-Client-ID für Google Cloud-Aktionen erstellen. Diese OAuth-Client-ID und dieser Clientschlüssel können auch für andere Google Cloud-Aktionen verwendet werden. Wenn Sie bereits eine Google Cloud OAuth-Client-ID für Google Cloud-Aktionen haben, können Sie diese Client-ID und dieses Secret für Google Kalender-Aktionen verwenden, anstatt eine neue Client-ID zu erstellen.

- Rufen Sie die Seite „Anmeldedaten“ auf und klicken Sie auf „Anmeldedaten erstellen“ > „OAuth-Client-ID“.

- Wählen Sie „Webanwendung“ aus.

- Geben Sie einen Namen für Ihre Client-ID ein.

- Klicken Sie auf „URI hinzufügen“ und geben Sie den folgenden URI ein: https://vertexaisearch.cloud.google.com/oauth-redirect.

- Klicken Sie auf „Erstellen“ und kopieren Sie die folgenden Informationen:

- Client-ID

- Clientschlüssel

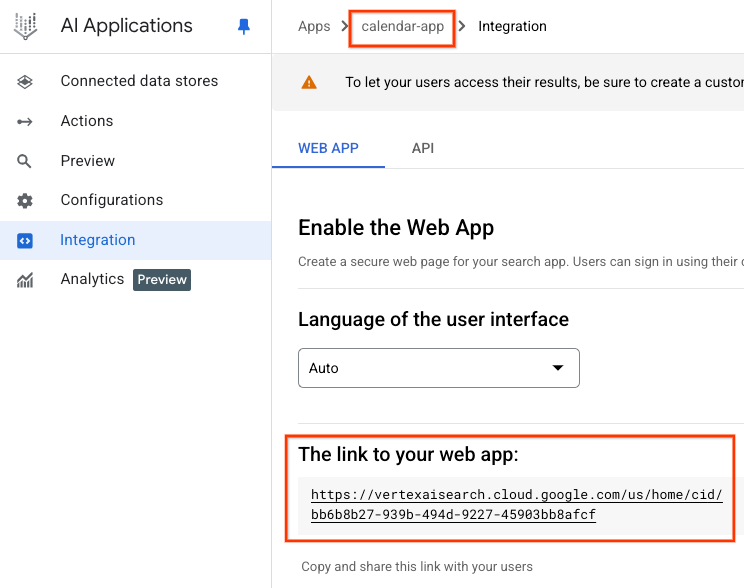

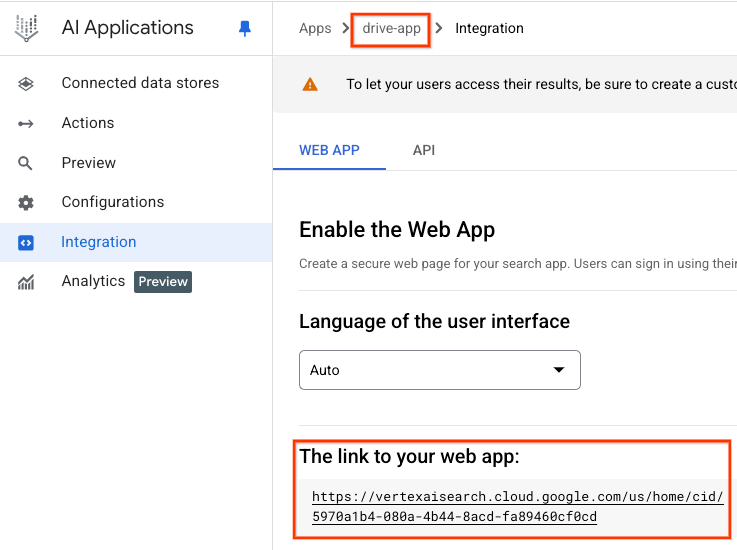

11. Agentspace-Anwendungs-URLs identifizieren

Im Folgenden werden die von Google verwalteten öffentlichen Agentspace-URLs identifiziert, die von Google generiert und jeder Anwendung zugeordnet werden. Die Ausgabe der URLs ist ein Beispiel, das auf der Referenzarchitektur basiert. Achten Sie daher darauf, dass Ihre URLs korrekt sind.

Speichern Sie den Link zu Ihrer Webanwendung für jede Anwendung.

Kalender-App

Agentspace-Web-URL: https://vertexaisearch.cloud.google.com/us/home/cid/bb6b8b27-939b-494d-9227-45903bb8afcf

Drive-Anwendung

Agentspace-Web-URL:

https://vertexaisearch.cloud.google.com/us/home/cid/5970a1b4-080a-4b44-8acd-fa89460cf0cd

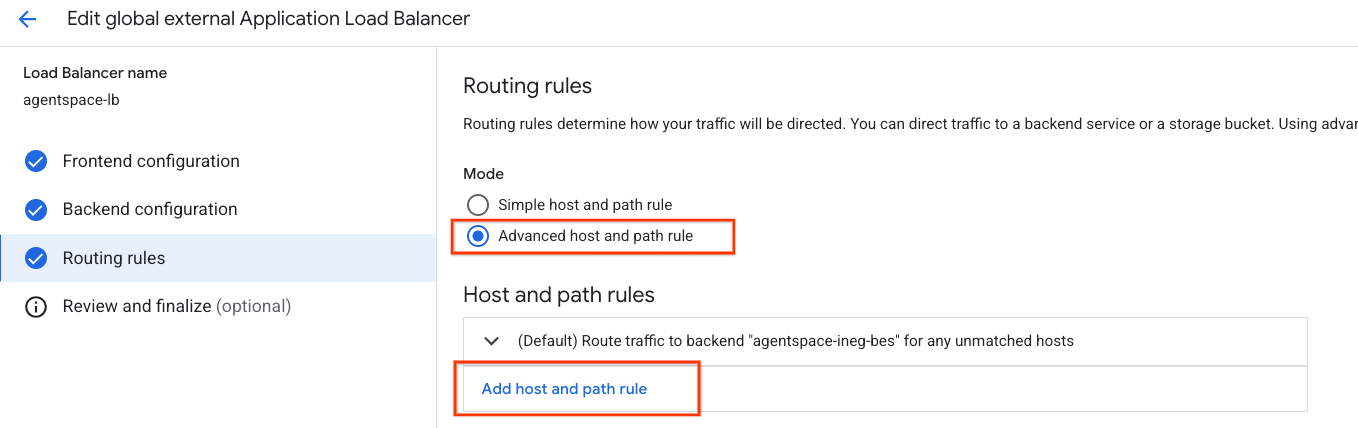

12. Erweiterte Host- und Pfadregel erstellen

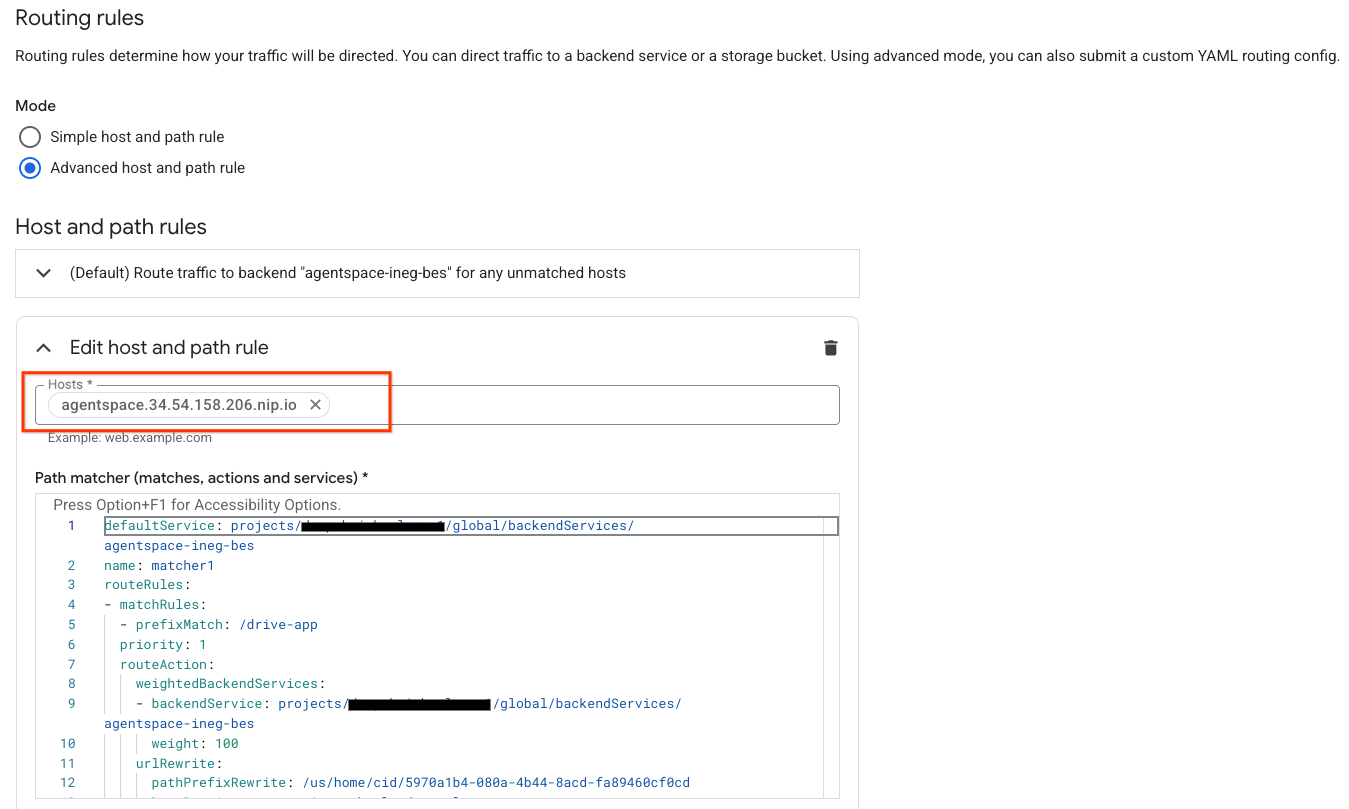

Im folgenden Abschnitt aktualisieren Sie die Routingregeln des Load Balancers, um die Option zum Definieren von Host- und Pfadregeln über die Cloud Console zu aktivieren. In der folgenden Tabelle sind die benutzerdefinierten Werte (in absteigender Reihenfolge) aufgeführt, die je nach Umgebung aktualisiert werden:

Benutzerdefinierter Wert | Beispiel aus der Anleitung | |

Hosts | agentspace.YOUR-EXTERNAL-IP.nip.io | agentspace.34.54.158.206.nip.io |

defaultService | projects/<projectid>/global/backendServices/agentspace-ineg-bes | Screenshot ansehen |

prefixMatch | /<name of Agentspace app#1> | /drive-app |

backendService | projects/<projectid>/global/backendServices/agentspace-ineg-bes | Screenshot ansehen |

pathPrefixRewrite | /<Agentspace URL path of app#1> | /us/home/cid/5970a1b4-080a-4b44-8acd-fa89460cf0cd |

hostRewrite | vertexaisearch.cloud.google.com | vertexaisearch.cloud.google.com |

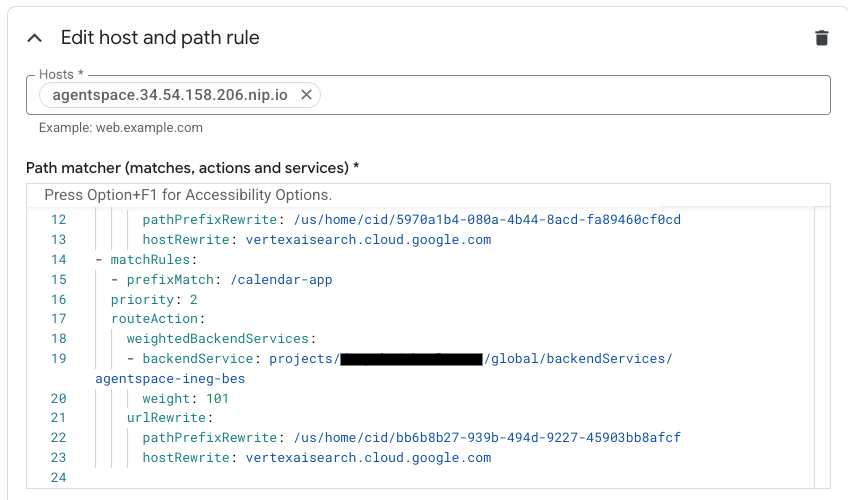

prefixMatch | /<name of Agentspace app#2> | /calendar-app |

backendService | projects/<projectid>/global/backendServices/agentspace-ineg-bes | Screenshot ansehen |

pathPrefixRewrite | /<Agentspace-URL-Pfad von App 2> | /us/home/cid/bb6b8b27-939b-494d-9227-45903bb8afcf |

hostRewrite | vertexaisearch.cloud.google.com | vertexaisearch.cloud.google.com |

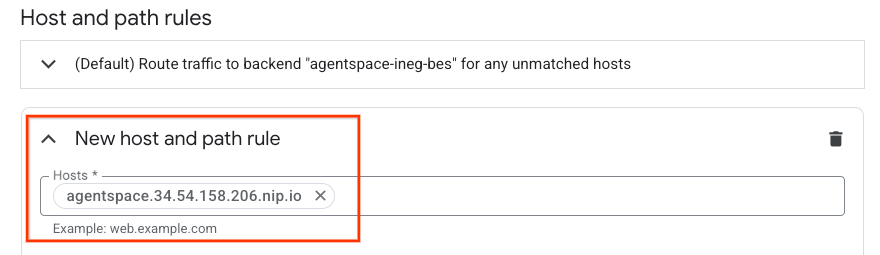

So greifen Sie auf Host- und Pfadregeln zu:

Load Balancing → agentspace-lb → Bearbeiten auswählen

Wählen Sie „Routingregeln“ → „Erweiterte Host- und Pfadregeln“ aus.

Wählen Sie „Host- und Pfadregel hinzufügen“ aus.

Sie können jetzt eine neue Host- und Pfadregel erstellen. Geben Sie im Abschnitt „Hosts“ agentspace.YOUR-EXTERNAL-IP.nip.io oder eine benutzerdefinierte Domain ein.

Aktualisieren Sie im Feld „Tool zum Abgleich von Pfaden“ (Übereinstimmungen, Aktionen und Dienste) den Inhalt unten mit Ihrer Umgebungskonfiguration und wählen Sie dann „Aktualisieren“ aus.

defaultService: projects/<projectid>/global/backendServices/agentspace-ineg-bes

name: matcher1

routeRules:

- matchRules:

- prefixMatch: /<name of Agentspace app#1>

priority: 1

routeAction:

weightedBackendServices:

- backendService: projects/<projectid>/global/backendServices/agentspace-ineg-bes

weight: 100

urlRewrite:

pathPrefixRewrite: /<Agentspace URL path of app#1>

hostRewrite: vertexaisearch.cloud.google.com

- matchRules:

- prefixMatch: /<name of Agentspace app#2>

priority: 2

routeAction:

weightedBackendServices:

- backendService: projects/<projectid>/global/backendServices/agentspace-ineg-bes

weight: 101

urlRewrite:

pathPrefixRewrite: /<Agentspace URL path of app#2>

hostRewrite: vertexaisearch.cloud.google.com

Beispiel-Screenshot:

13. Validierung

Die Bereitstellung ist abgeschlossen. Sie können über einen Webbrowser oder ein Terminal mit der benutzerdefinierten Domain auf die Agentspace-Anwendung zugreifen. Geben Sie dazu agentspace.DEINE-EXTERNE-IP.nip.io/path ein, z. B. agentspace.34.54.158.206.nip.io. Beispiele:

Agentspace-Anwendung: drive-app

Pfad: agentspace.34.54.158.206.nip.io/drive-app

Agentspace-Anwendung: drive-app

Pfad: agentspace.34.54.158.206.nip.io/calendar-app

14. Bereinigen

So löschen Sie OAuth-Anmeldedaten:

Rufen Sie „APIs und Dienste“ > „Anmeldedaten“ auf.

Wählen Sie unter „OAuth 2.0-Client-IDs“ Ihre Anmeldedaten aus und löschen Sie sie.

So löschen Sie Lab-Komponenten über ein einzelnes Cloud Shell-Terminal:

gcloud compute forwarding-rules delete agentspace-fr --global -q

gcloud compute target-https-proxies delete https-proxy --global -q

gcloud compute url-maps delete agentspace-lb --global -q

cloud compute ssl-certificates delete agentspace-self-signed-cert --global -q

gcloud compute backend-services delete agentspace-ineg-bes --global -q

gcloud compute network-endpoint-groups delete agentspace-ineg --global -q

gcloud dns --project=$projectid record-sets delete agentspace.$externalip.nip.io --zone="agentspace-dns" --type="A"

gcloud dns --project=$projectid managed-zones delete agentspace-dns

gcloud compute addresses delete external-ip --global -q

gcloud compute networks delete agentspace-vpc -q

15. Glückwunsch

Sie haben die Verbindung zu einem Agentspace mit einer benutzerdefinierten Domain und einem externen Application Load Balancer mit erweiterter Trafficverwaltung erfolgreich konfiguriert und validiert.

Sie haben die Load Balancer-Infrastruktur erstellt, gelernt, wie Sie eine Internet-NEG, Cloud DNS und eine erweiterte Traffic-Verwaltung erstellen, die Host- und Pfadüberschreibungen ermöglicht, um eine Verbindung zum Agentspace über eine benutzerdefinierte Domain herzustellen.

Cosmopup findet Codelabs super!