1. מבוא

במסמך הזה מפורטת ארכיטקטורת עזר להגדרת דומיין מותאם אישית כדי לגשת ל-AgentSpace. במקום כתובת ה-URL בניהול Google שהוקצתה במהלך יצירת האפליקציה ב-Agentspace, המשתמשים יכולים להשתמש בדומיין מותאם אישית. בקודלאב הזה מוצגת גישה לאפליקציות היומן וה-Drive של Agentspace באמצעות הדומיין nip.io. nip.io הוא שירות חינמי בקוד פתוח שמספק DNS עם תווים כלליים לכל כתובת IP. בעיקרון, הוא מאפשר ליצור שם מארח שמתורגם לכתובת IP ספציפית בלי צורך להגדיר שרת DNS משלכם או לשנות את הקובץ /etc/hosts.

מומלץ להשתמש בדומיין משלכם, אבל למטרות הדגמה, אנחנו משתמשים בדומיין nip.io במדריך.

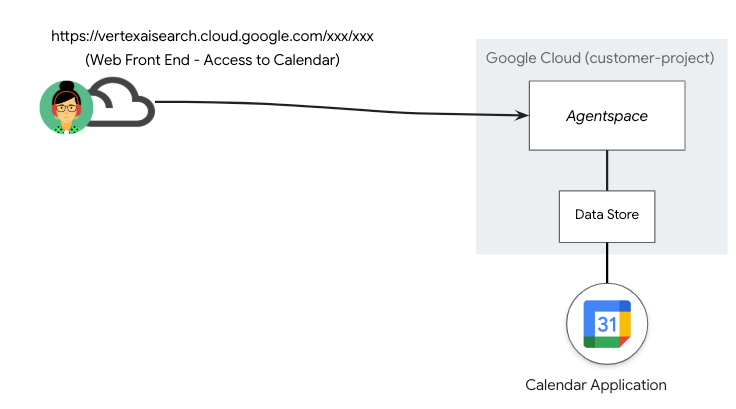

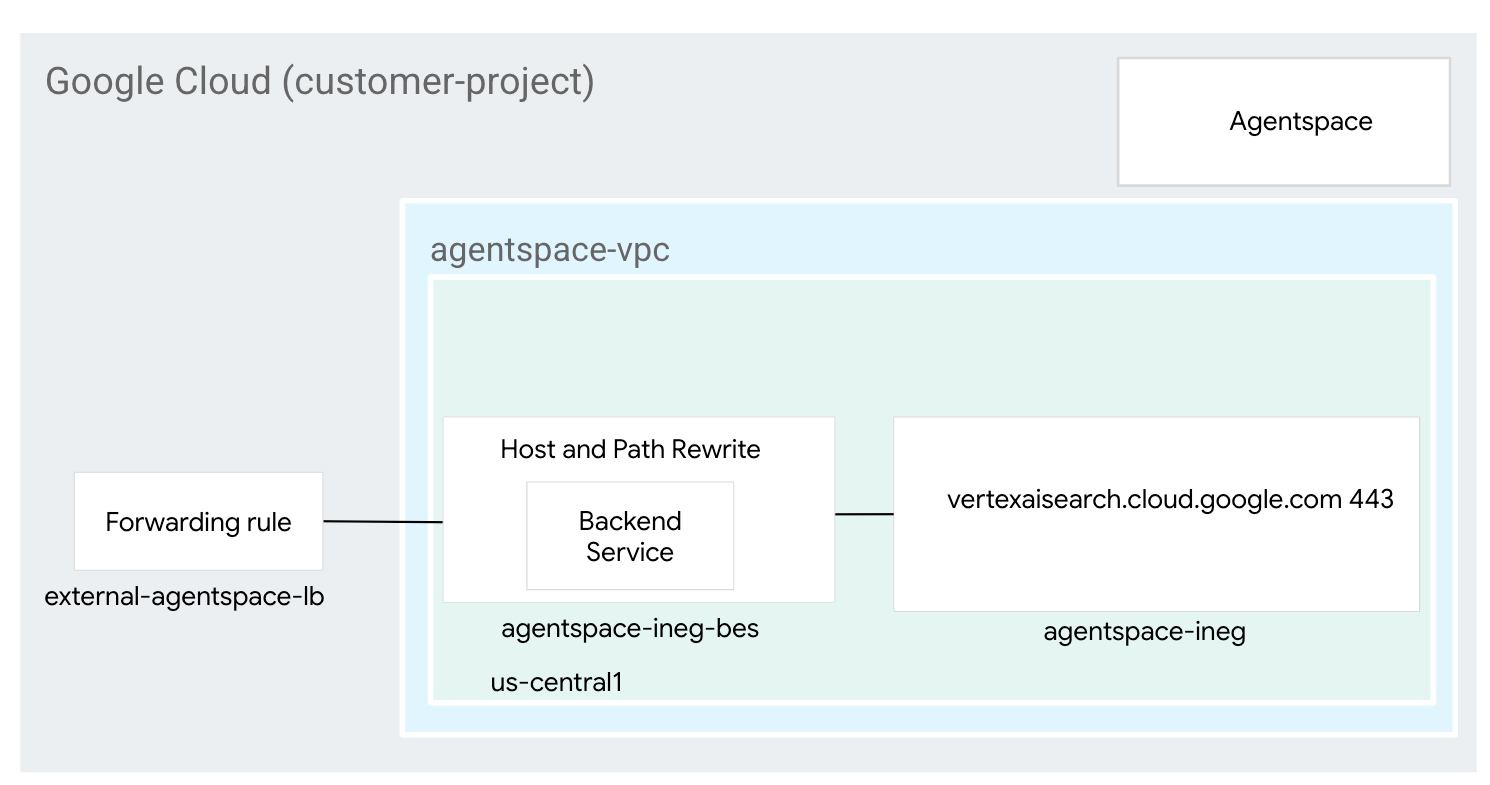

בתרחיש הפריסה שמתואר בהמשך (איור 1), AgentSpace פרסמה מאגר נתונים שמכיל אפליקציית יומן שאפשר לגשת אליה דרך כתובת URL ציבורית בניהול Google.

איור 1

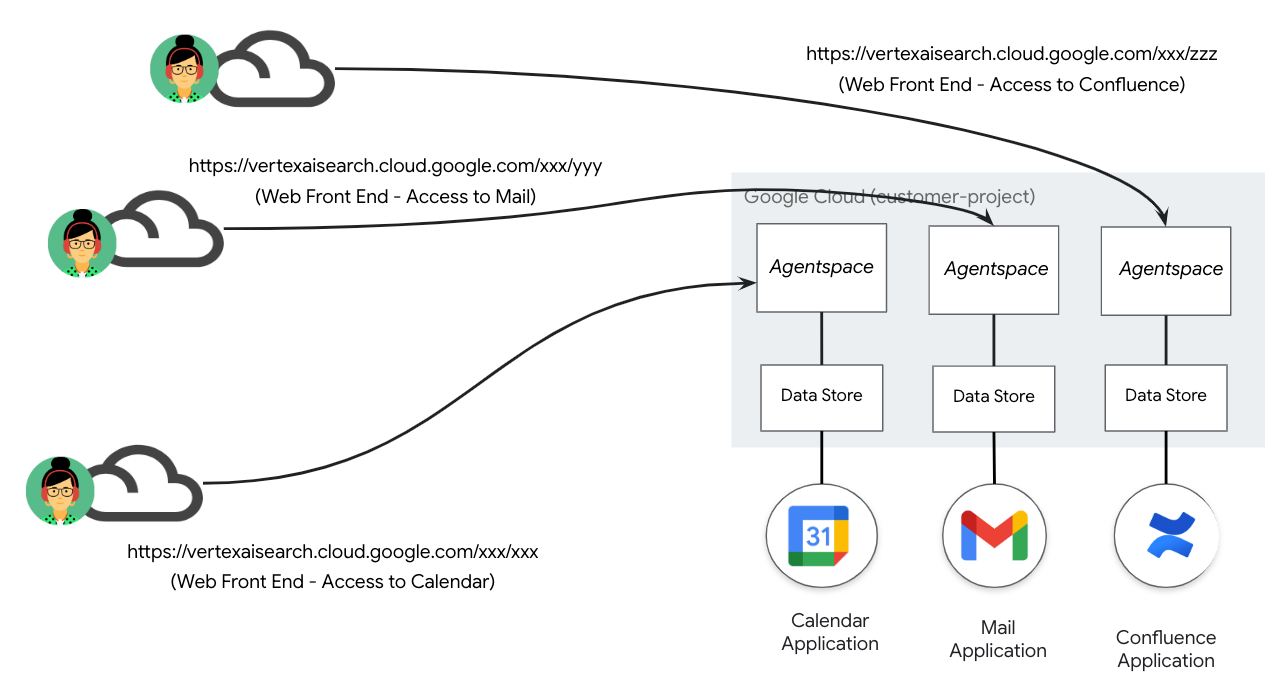

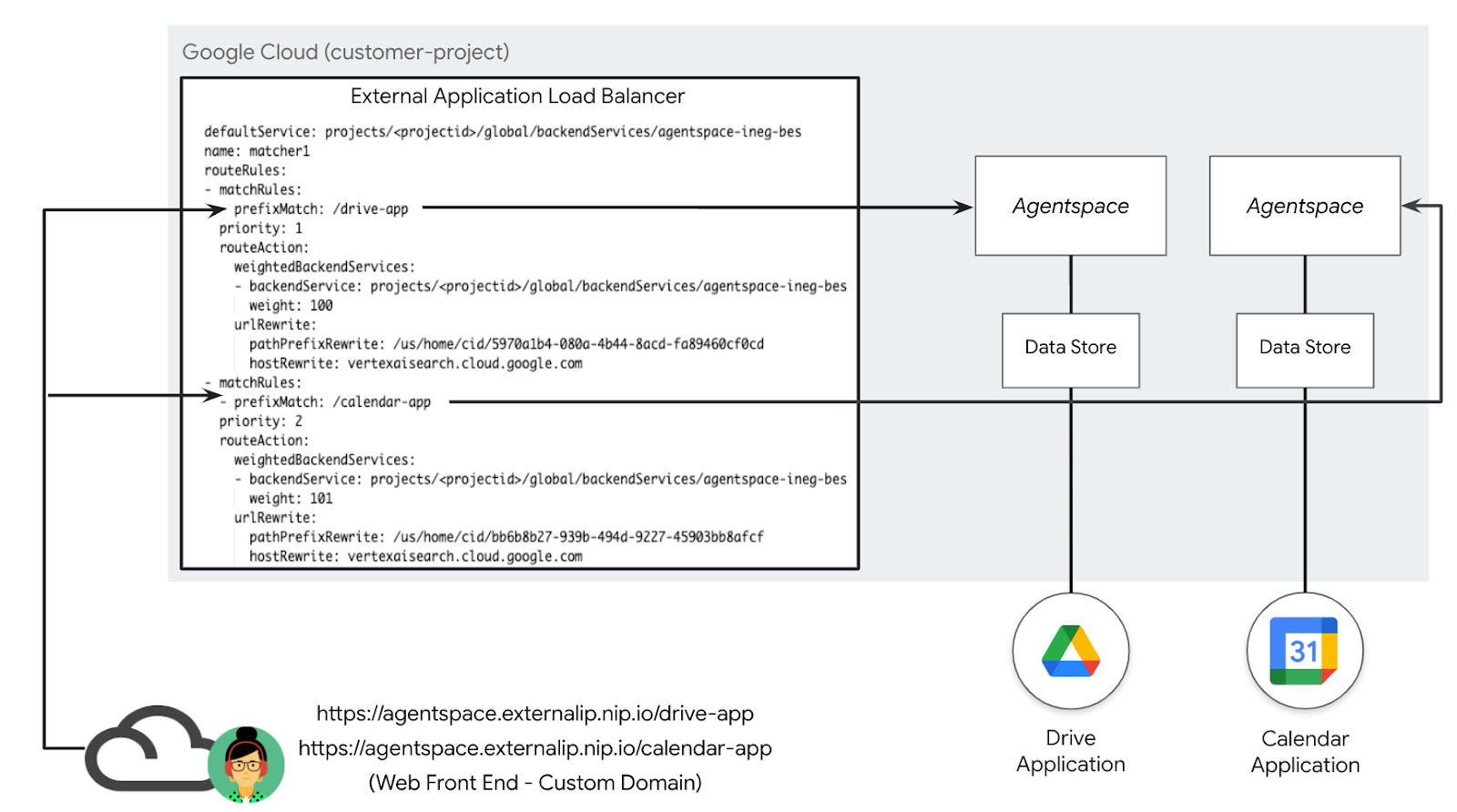

הצמיחה המתמשכת של מאגר הנתונים והאפליקציות הבאות מובילה לניהול נוסף של כתובות URL ציבוריות בניהול Google, כפי שמתואר בתרחיש הפריסה שבהמשך (איור 2). התוצאה היא מיפוי של 1:1 בין האפליקציות לבין כתובת ה-URL ב-Agentspace.

איור 2.

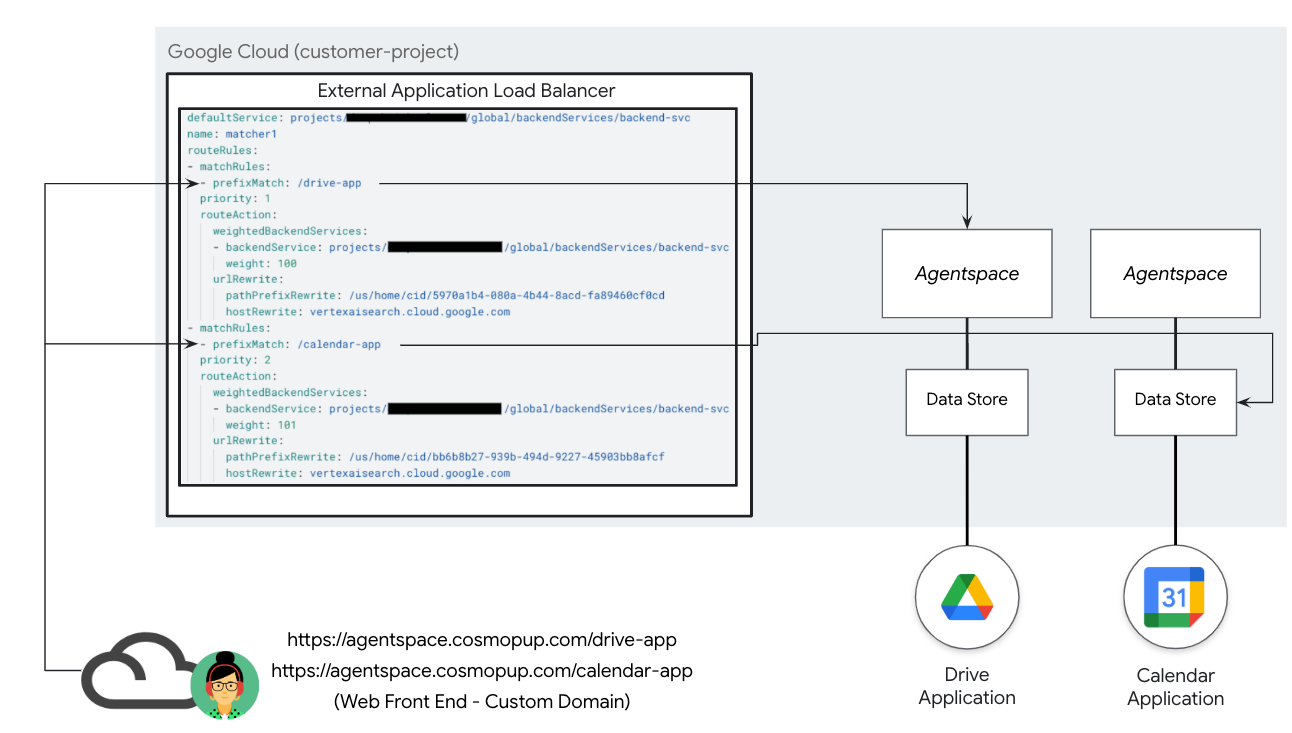

דומיין מותאם אישית מאפשר למפות אפליקציות שונות של AgentSpace לדומיין לקוח יחיד שהוגדר על ידי המשתמש. התכונה הזו מאפשרת לשייך נתיב כתובת URL ספציפי לכל אפליקציה ב-Agentspace, ומספקת גמישות רבה יותר כפי שמתואר בתרחיש הפריסה שבהמשך (איור 3). לדוגמה, דומיין בניהול הלקוח agentspace.cosmopup.com מחולק לכללים של נתיבים, שכל אחד מהם ממופה לאפליקציה ספציפית של Agentspace. דוגמאות:

- agentspace.cosmopup.com/drive-app שממופה לאפליקציית Agentspace ל-Workspace Drive

- agentspace.cosmopup.com/calendar-app שממופה לאפליקציית Agentspace ליומן Workspace

כללי המארח והנתיב של מאזן העומסים החיצוני של האפליקציות (ALB), שמוגדרים דרך מפת כתובות ה-URL, שולטים בלוגיקה שממפה את הדומיין בהתאמה אישית לכתובת ה-URL בניהול Google. הפונקציה הבאה מבוצעת באמצעות הדוגמה agentspace.cosmopup.com/drive-app

- נתיב המארח של הדומיין המותאם אישית agentspace.cosmopup.com/drive-app מתקבל על ידי מאזן העומסים

- מפת כתובות ה-URL מוגדרת להתאמה מתקדמת של כללי נתיב ומארח

- המארח agentspace.cosmopup.com עומד בדרישות להתאמה של נתיב ולכתיבה מחדש

- הנתיב של מארח הדומיין המותאם אישית agentspace.cosmopup.com/drive-app כפוף ל-UrlRewrite

- PathPrefixRewrite הוא הנתיב ב-Agentspace: /us/home/cid/5970a1b4-080a-4b44-8acd-fa89460cf0cd

- hostRewrite הוא מארח Agentspace: vertexaisearch.cloud.google.com

- פעולת הכתיבה מחדש מתבצעת לפני הניתוב לשירות הקצה העורפי

- שירות הקצה העורפי מנווט את התנועה לאפליקציית Drive על סמך כתובת ה-URL של Agentspace

איור 3

מה תלמדו

- יצירת מאזן עומסים חיצוני גלובלי לאפליקציות

- יצירת שכתוב של שירות לקצה העורפי באמצעות דומיין מותאם אישית ופעולה של שכתוב לאפליקציה של Agentspace

- איך משלבים את nip.io ו-Cloud DNS כדי ליצור דומיין מותאם אישית

- איך מאמתים גישה לדומיין בהתאמה אישית ב-Agentspace

מה צריך להכין

- פרויקט ב-Google Cloud עם הרשאות בעלים

- כתובות URL קיימות של אפליקציות Agentspace

- דומיין מותאם אישית בבעלות עצמית (אופציונלי)

- אישורים – חתימה עצמית או ניהול על ידי Google

2. מה תפַתחו

תגדירו מאזן עומסים חיצוני גלובלי של אפליקציות עם יכולות מתקדמות לניהול תעבורת נתונים, כדי לאפשר התאמה של נתיב דומיין בהתאמה אישית לאפליקציות ב-Agentspace באמצעות כתיבה מחדש של מארח ונתיב. לאחר הפריסה, עליכם לבצע את הפעולות הבאות כדי לאמת את הגישה לאפליקציית Agentspace:

- כדי לגשת לאפליקציית Agentspace, פותחים דפדפן אינטרנט ועוברים לדומיין המותאם אישית ולנתיב שצוין.

3. דרישות הרשת

בהמשך מפורטות הדרישות לרשת:

רכיבים | תיאור |

VPC (agentspace-vpc) | VPC במצב מותאם אישית |

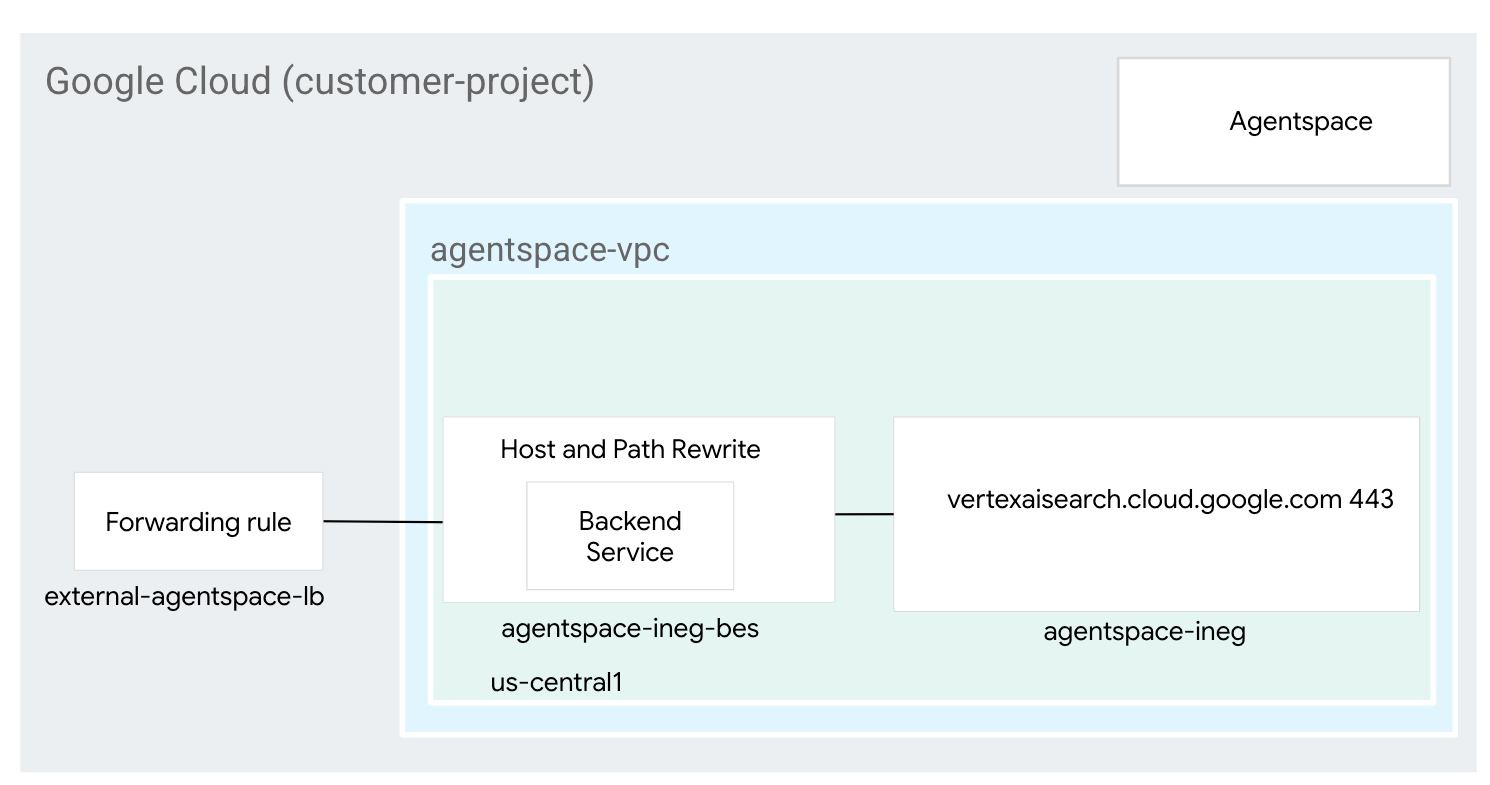

NEG באינטרנט | משאב המשמש להגדרת קצה עורפי חיצוני למאזן העומסים, שמוגדר כ-FQDN שמייצג את ה-FQDN המנוהל על ידי Google ב-Agentspace (vertexaisearch.cloud.google.com). FQDN באינטרנט מבצע חיפוש DNS בתוך ה-VPC לצורך פענוח. |

שירות לקצה העורפי | שירות לקצה העורפי משמש כגשר בין מאזן העומסים לבין המשאבים בקצה העורפי. במדריך, שירות הקצה העורפי משויך ל-NEG של האינטרנט. |

אישורים | כדי להגדיר אישורים ל-Application Load Balancer ב-Google Cloud, משתמשים בשירות Certificate Manager ובאישורי SSL בניהול Google או באישורי SSL בניהול עצמי. |

Cloud DNS | תחום הציבור של Cloud DNS משמש לפתרון כתובת ה-IP החיצונית של מאזן העומסים החיצוני של האפליקציות ל-nip.io (agentspace.externalip.nip.io). לחלופין, אפשר להשתמש בדומיין המותאם אישית וברשומת A שמכילה את כתובת ה-IP של מאזן העומסים. |

4. טופולוגיית ה-Codelab

5. הגדרה ודרישות

הגדרת סביבה בקצב אישי

- נכנסים למסוף Google Cloud ויוצרים פרויקט חדש או משתמשים מחדש בפרויקט קיים. אם עדיין אין לכם חשבון Gmail או חשבון Google Workspace, עליכם ליצור חשבון.

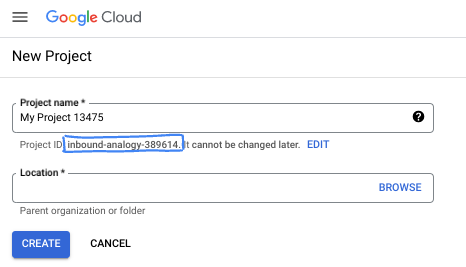

- שם הפרויקט הוא השם המוצג של המשתתפים בפרויקט. זוהי מחרוזת תווים שלא משמשת את Google APIs. תמיד אפשר לעדכן אותו.

- מזהה הפרויקט הוא ייחודי לכל הפרויקטים ב-Google Cloud ואי אפשר לשנות אותו אחרי שמגדירים אותו. מסוף Cloud יוצר מחרוזת ייחודית באופן אוטומטי. בדרך כלל לא משנה מה המחרוזת הזו. ברוב ה-codelabs תצטרכו להפנות למזהה הפרויקט (בדרך כלל מזהים אותו בתור

PROJECT_ID). אם המזהה שנוצר לא מוצא חן בעיניכם, תוכלו ליצור מזהה אקראי אחר. לחלופין, אפשר לנסות כתובת משלכם ולבדוק אם היא זמינה. לא ניתן לשנות את השם אחרי השלב הזה, והוא יישאר למשך כל תקופת הפרויקט. - לידיעתכם, יש ערך שלישי, מספר פרויקט, שמשתמשים בו בחלק מממשקי ה-API. מידע נוסף על כל שלושת הערכים האלה זמין במסמכי התיעוד.

- בשלב הבא, כדי להשתמש במשאבים או ב-API של Cloud, תצטרכו להפעיל את החיוב במסוף Cloud. השלמת הקודלאב הזה לא תעלה הרבה, אם בכלל. כדי להשבית את המשאבים ולמנוע חיובים אחרי סיום המדריך, אפשר למחוק את המשאבים שיצרתם או למחוק את הפרויקט. משתמשים חדשים ב-Google Cloud זכאים להשתתף בתוכנית תקופת ניסיון בחינם בסך 300$.

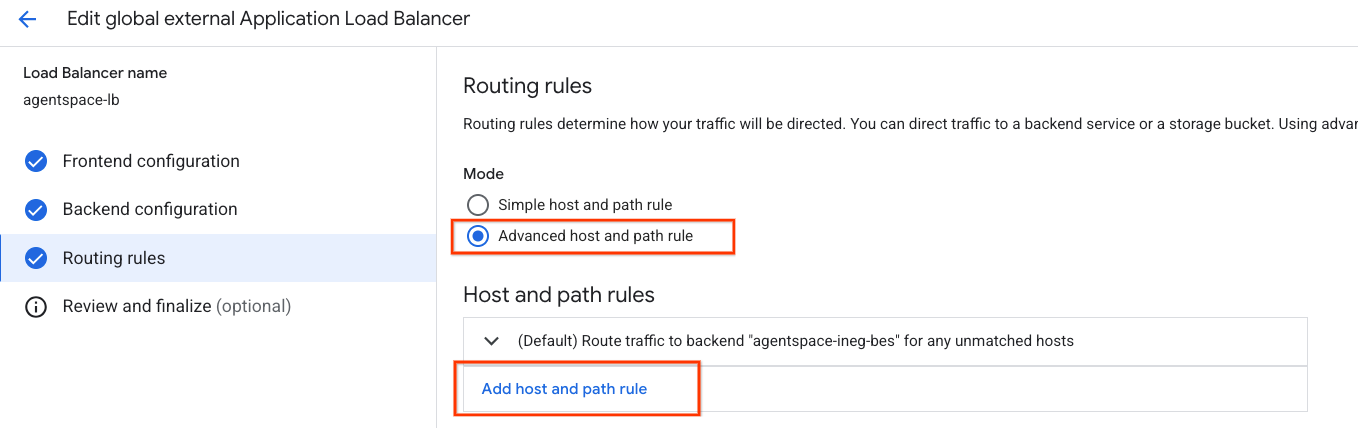

הפעלת Cloud Shell

אפשר להפעיל את Google Cloud מרחוק מהמחשב הנייד, אבל בסדנת הקוד הזו נשתמש ב-Google Cloud Shell, סביבת שורת פקודה שפועלת ב-Cloud.

במסוף Google Cloud, לוחצים על סמל Cloud Shell בסרגל הכלים שבפינה הימנית העליונה:

ההקצאה והחיבור לסביבת העבודה אמורים להימשך רק כמה רגעים. בסיום, אמור להופיע משהו כזה:

המכונה הווירטואלית הזו כוללת את כל הכלים הדרושים למפתחים. יש בה ספריית בית בנפח מתמיד של 5GB והיא פועלת ב-Google Cloud, משפרת מאוד את ביצועי הרשת ואת האימות. אתם יכולים לבצע את כל העבודה בקודלאב הזה בדפדפן. אין צורך להתקין שום דבר.

6. לפני שמתחילים

הפעלת ממשקי API

ב-Cloud Shell, מוודאים שמזהה הפרויקט מוגדר:

gcloud config list project

gcloud config set project [YOUR-PROJECT-ID]

project=[YOUR-PROJECT-ID]

region=[YOUR-REGION]

echo $project

echo $region

מפעילים את כל השירותים הנדרשים:

gcloud services enable compute.googleapis.com

gcloud services enable dns.googleapis.com

7. יצירת רשת VPC

רשת VPC

ב-Cloud Shell, מבצעים את הפעולות הבאות:

gcloud compute networks create agentspace-vpc --subnet-mode custom

8. הגדרת הרכיבים של מאזן העומסים

הזמנת כתובת ה-IP החיצונית של מאזן העומסים

ב-Cloud Shell, שומרים כתובת IP חיצונית למאזן העומסים:

gcloud compute addresses create external-ip \

--network-tier=PREMIUM \

--ip-version=IPV4 \

--global

ב-Cloud Shell, מציגים את כתובת ה-IP השמורה:

gcloud compute addresses describe external-ip \

--global | grep -i address:

פלט לדוגמה:

user@cloudshell$ gcloud compute addresses describe external-ip \

--global | grep -i address:

address: 34.54.158.206

הגדרת ה-NEG באינטרנט

יוצרים NEG באינטרנט ומגדירים את –network-endpoint-type ל-internet-fqdn-port (שם המארח והיציאה שבהם אפשר לגשת לקצה העורפי החיצוני). כדי לפתור את Agentspace, נעשה שימוש ב-FQDN vertexaisearch.cloud.google.com וביציאה 443.

gcloud compute network-endpoint-groups create agentspace-ineg \

--network-endpoint-type="internet-fqdn-port" \

--global

gcloud compute network-endpoint-groups update agentspace-ineg \

--add-endpoint="fqdn=vertexaisearch.cloud.google.com,port=443" \

--global

יצירת מאזן העומסים

ב-Cloud Shell, מבצעים את הפעולות הבאות:

gcloud compute backend-services create agentspace-ineg-bes \

--load-balancing-scheme=EXTERNAL_MANAGED \

--protocol=HTTPS \

--global

gcloud compute backend-services add-backend agentspace-ineg-bes \

--network-endpoint-group=agentspace-ineg \

--global-network-endpoint-group \

--global

יצירת האישור

בשלב הזה, יצרתם את ה-neg באינטרנט ואת שירות הקצה העורפי. בקטע הבא תצטרכו ליצור משאב אישור לשימוש בשרת ה-proxy היעד של HTTPs. אפשר ליצור משאב של אישור SSL באמצעות אישור SSL בניהול Google או אישור SSL בניהול עצמי. מומלץ להשתמש באישורים בניהול Google, כי Google Cloud מקבל, מנהל ומחדש את האישורים האלה באופן אוטומטי.

מידע נוסף על האישורים הנתמכים של מאזן העומסים החיצוני הגלובלי של אפליקציות שנעשה בו שימוש במדריך הזה זמין במאמרים הבאים:

סקירה כללית על אישורי SSL | איזון עומסים | Google Cloud

בקטע הבא תיצורו אישור בחתימה עצמית (אפשר להשתמש במקום זאת באישור שמנוהל על ידי Google), שמחייב מיפוי של השם הנפוץ לשם הדומיין המוגדר במלואו (agentspace.YOUR-EXTERNAL-IP.nip.io) שתואם לכתובת ה-IP החיצונית של מאזן העומסים שנוצרה קודם, לדוגמה:

שם משותף: agentspace.34.54.158.206.nip.io

יוצרים את המפתח הפרטי ב-Cloud Shell

openssl genrsa -out private-key-file.pem 2048

ב-Cloud Shell, יוצרים קובץ config.txt שמשמש ליצירת קובץ ה-pem. מציינים את שם הדומיין המוגדר במלואו ברשומה 1 ב-DNS agentspace.YOUR-EXTERNAL-IP.nip.io, למשל agentspace.34.54.158.206.nip.io בתצורה שלמטה.

cat <<'EOF' >config.txt

[req]

default_bits = 2048

req_extensions = extension_requirements

distinguished_name = dn_requirements

[extension_requirements]

basicConstraints = CA:FALSE

keyUsage = nonRepudiation, digitalSignature, keyEncipherment

subjectAltName = @sans_list

[dn_requirements]

countryName = Country Name (2 letter code)

stateOrProvinceName = State or Province Name (full name)

localityName = Locality Name (eg, city)

organizationName = Organization Name (eg, company)

organizationalUnitName = Organizational Unit Name (eg, section)

commonName = Common Name (e.g. server FQDN or YOUR name)

emailAddress = Email Address

[sans_list]

DNS.1 = agentspace.YOUR-EXTERNAL-IP.nip.io

EOF

ב-Cloud Shell, מאמתים שהקובץ config.txt נוצר והקובץ private-key-file.pem נוצר.

user@cloudshell:$ ls

config.txt private-key-file.pem

מבצעים את הפעולות הבאות ב-Cloud Shell.

sudo openssl req -new -key private-key-file.pem \

-out csr.pem \

-config config.txt

דוגמה:

user@cloudshell:$ sudo openssl req -new -key private-key-file.pem \

-out csr.pem \

-config config.txt

You are about to be asked to enter information that will be incorporated

into your certificate request.

What you are about to enter is what is called a Distinguished Name or a DN.

There are quite a few fields but you can leave some blank

For some fields there will be a default value,

If you enter '.', the field will be left blank.

-----

Country Name (2 letter code) []:

State or Province Name (full name) []:

Locality Name (eg, city) []:

Organization Name (eg, company) []:

Organizational Unit Name (eg, section) []:

Common Name (e.g. server FQDN or YOUR name)[]:agentspace.34.54.158.206.nip.io

Email Address []:

ב-Cloud Shell, מאמתים את היצירה של קובץ ה-pem הנדרש לחתימה על האישור.

user@cloudshell:$ ls

config.txt csr.pem private-key-file.pem

יוצרים את האישור ב-Cloud Shell.

sudo openssl x509 -req \

-signkey private-key-file.pem \

-in csr.pem \

-out cert.cert \

-extfile config.txt \

-extensions extension_requirements \

-days 365

פלט לדוגמה:

user@cloudshell:$ sudo openssl x509 -req \

-signkey private-key-file.pem \

-in csr.pem \

-out cert.cert \

-extfile config.txt \

-extensions extension_requirements \

-days 365

Certificate request self-signature ok

subject=CN = agentspace.34.54.158.206.nip.io

ב-Cloud Shell, מאמתים את יצירת הקובץ cert.cert

user@cloudshell:$ ls

cert.cert config.txt csr.pem private-key-file.pem

יוצרים משאב אישור שמשוייך למאזן העומסים החיצוני. מחליפים את הפרמטרים של האישור והמפתח הפרטי בשמות הקבצים הספציפיים שלכם.

ב-Cloud Shell, מבצעים את הפעולות הבאות:

gcloud compute ssl-certificates create agentspace-self-signed-cert \

--certificate=cert.cert \

--private-key=private-key-file.pem \

--global

ב-Cloud Shell, מבצעים את הפעולות הבאות:

gcloud compute url-maps create agentspace-lb \

--default-service=agentspace-ineg-bes \

--global

ב-Cloud Shell, מבצעים את הפעולות הבאות:

gcloud compute target-https-proxies create https-proxy \

--ssl-certificates=agentspace-self-signed-cert \

--url-map=agentspace-lb \

--global

ב-Cloud Shell, מבצעים את הפעולות הבאות:

gcloud compute forwarding-rules create agentspace-fr \

--load-balancing-scheme=EXTERNAL_MANAGED \

--network-tier=PREMIUM \

--address=external-ip \

--target-https-proxy=https-proxy \

--global \

--ports=443

9. יצירת תחום DNS ציבורי

בקטע הבא תיצורו תחום DNS ציבורי ש-nip.io ישתמש בו כדי לפתור את כתובת ה-IP של מאזן העומסים החיצוני.

ב-Cloud Shell, מבצעים את הפעולות הבאות כדי ליצור משתנה לכתובת ה-IP של מאזן העומסים החיצוני:

externalip=<YOUR-EXTERNAL-IP>

echo $externalip

ב-Cloud Shell, מבצעים את הפעולות הבאות:

gcloud dns --project=$project managed-zones create agentspace-dns --description="Agentspace public dns" --dns-name="$externalip.nip.io." --visibility="public"

ב-Cloud Shell, מבצעים את הפעולות הבאות:

gcloud dns --project=$project record-sets create agentspace.$externalip.nip.io. --zone="agentspace-dns" --type="A" --ttl="300" --rrdatas="$externalip"

10. פרטי כניסה ל-OAuth

בקטע הבא תיצורו פרטי כניסה ל-OAuth לאפליקציות אינטרנט, שיעבירו את כתובת ה-URL בניהול Google להפניה אוטומטית (redirect) ל-oauth-redirect לצורך אימות. לא נדרשים פרטי הכניסה שנוצרו במדריך.

מידע נוסף על OAuth זמין במאמרים הבאים:

הוספת פעולות ביומן Google וב-Gmail | Google Agentspace

יצירת אפליקציית OAuth והוספת היקפי הרשאות

- עוברים אל APIs & Services > OAuth consent screen: כניסה למסך ההסכמה של OAuth

- בוחרים באפשרות 'פנימי' ולוחצים על 'יצירה'.

- נותנים שם לאפליקציית OAuth.

- מזינים כתובת אימייל של תמיכה למשתמש.

- מזינים את הפרטים ליצירת קשר עם המפתח.

- לוחצים על 'שמירה והמשך'.

יצירת מזהה לקוח ב-OAuth

כאן מוסבר איך יוצרים מזהה לקוח OAuth חדש לפעולות ב-Google Cloud. אפשר להשתמש במזהה הלקוח ובסוד הלקוח ב-OAuth גם לפעולות אחרות ב-Google Cloud. אם יש לכם מזהה לקוח OAuth קיים ב-Google Cloud לפעולות ב-Google Cloud, תוכלו להשתמש במזהה הלקוח ובסוד הזה לפעולות ביומן Google במקום ליצור מזהה לקוח חדש.

- עוברים לדף Credentials ולוחצים על Create credentials (יצירת פרטי כניסה) > OAuth client ID (מזהה לקוח OAuth).

- בוחרים באפשרות 'אפליקציית אינטרנט'.

- נותנים שם למזהה הלקוח.

- לוחצים על Add URI ומזינים את ה-URI הבא: https://vertexaisearch.cloud.google.com/oauth-redirect

- לוחצים על 'יצירה' ומעתיקים את הפרטים הבאים:

- Client-ID

- סוד לקוח

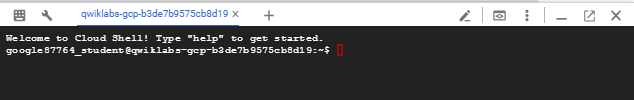

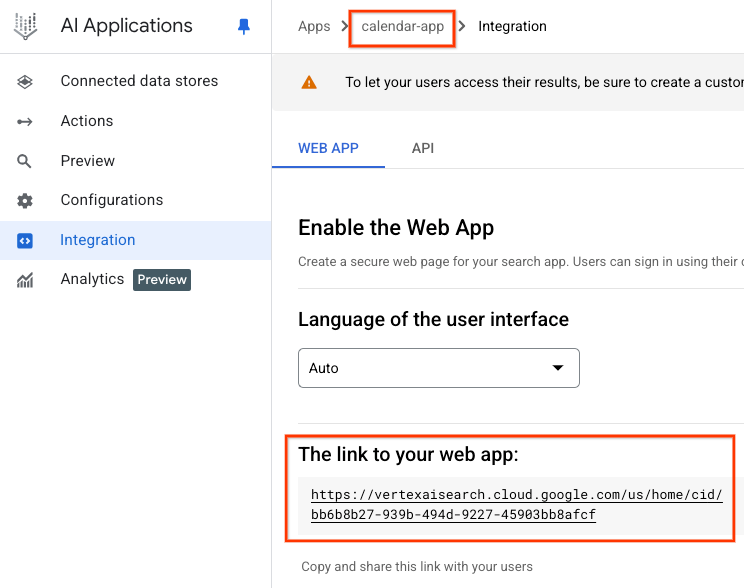

11. זיהוי כתובות URL של אפליקציות ב-Agentspace

בתהליך הבא מזהים את כתובות ה-URL הציבוריות של Agentspace בניהול Google שנוצרו על ידי Google וממופות לכל אפליקציה ב-Agentspace. הפלט של כתובות ה-URL הוא דוגמאות שמבוססות על ארכיטקטורת העזר, לכן חשוב לוודא שכתובות ה-URL מדויקות.

חשוב לאחסן את הקישור לאפליקציית האינטרנט לכל אפליקציה בנפרד.

אפליקציית יומן

כתובת ה-URL של Agentspace באינטרנט: https://vertexaisearch.cloud.google.com/us/home/cid/bb6b8b27-939b-494d-9227-45903bb8afcf

אפליקציית Drive

כתובת ה-URL של Agentspace באינטרנט:

https://vertexaisearch.cloud.google.com/us/home/cid/5970a1b4-080a-4b44-8acd-fa89460cf0cd

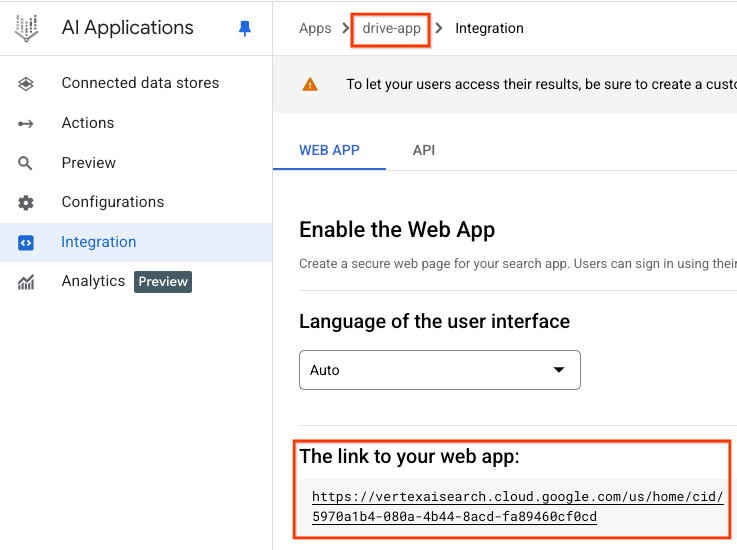

12. יצירת כלל מתקדם של מארח ומסלול

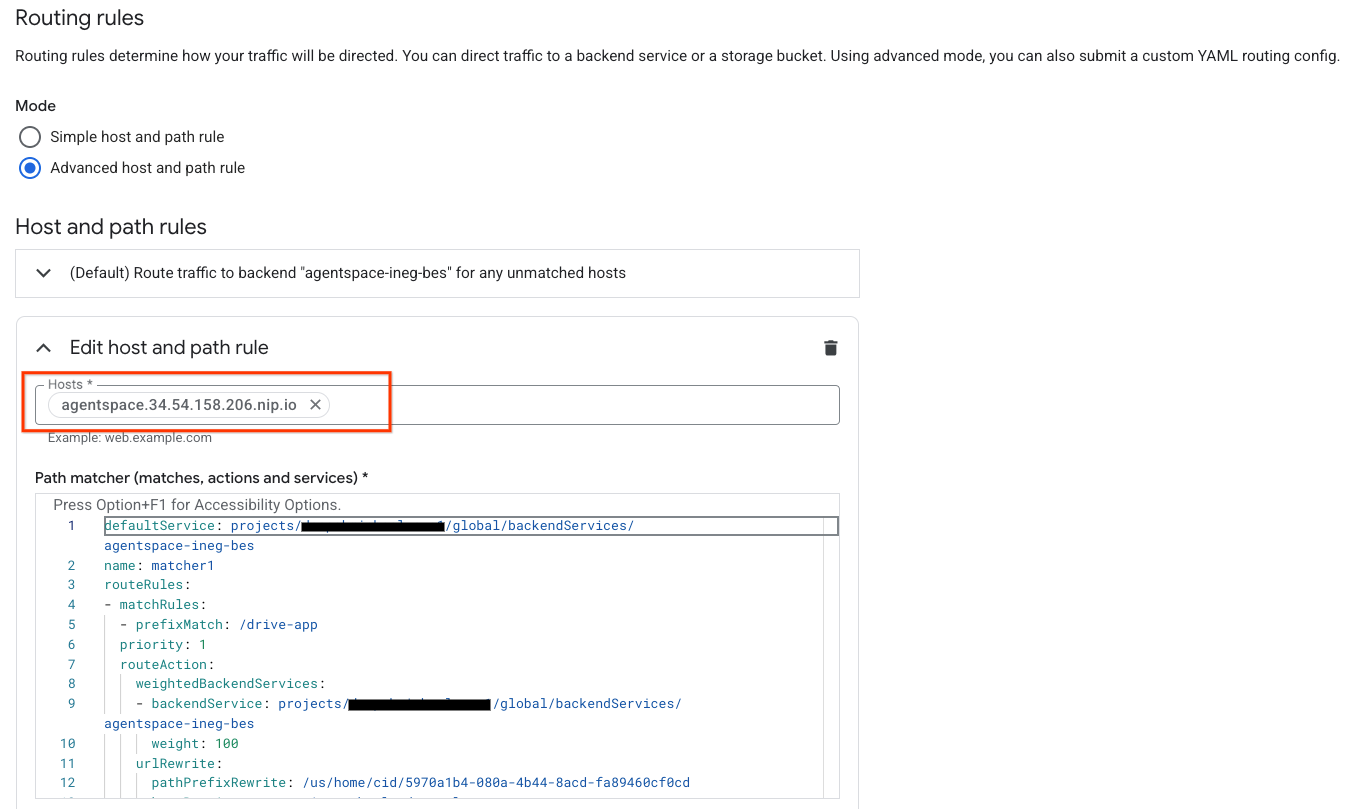

בקטע הבא נעדכן את כללי הניתוב של מאזני העומסים כדי לאפשר את האפשרות להגדיר כללי מארח ונתיב באמצעות מסוף Cloud. בטבלה הבאה מפורטים הערכים המותאמים אישית (בסדר מלמעלה למטה), ומתעדכנים בהתאם לסביבה שלכם:

ערך מותאם אישית | דוגמה על סמך המדריך | |

מארחים | agentspace.YOUR-EXTERNAL-IP.nip.io | agentspace.34.54.158.206.nip.io |

defaultService | projects/<projectid>/global/backendServices/agentspace-ineg-bes | הצגת צילום המסך |

prefixMatch | /<name of Agentspace app#1> | /drive-app |

backendService | projects/<projectid>/global/backendServices/agentspace-ineg-bes | הצגת צילום המסך |

pathPrefixRewrite | /<Agentspace URL path of app#1> | /us/home/cid/5970a1b4-080a-4b44-8acd-fa89460cf0cd |

hostRewrite | vertexaisearch.cloud.google.com | vertexaisearch.cloud.google.com |

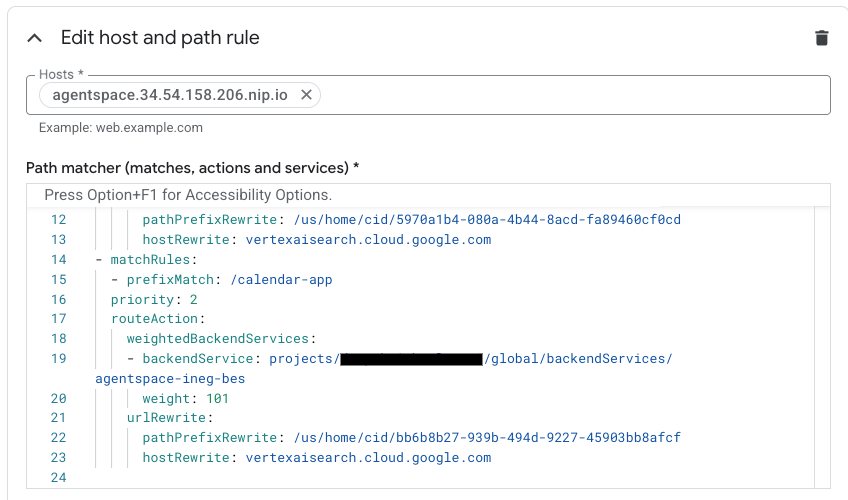

prefixMatch | /<name of Agentspace app#2> | /calendar-app |

backendService | projects/<projectid>/global/backendServices/agentspace-ineg-bes | הצגת צילום המסך |

pathPrefixRewrite | /<Agentspace URL path of app#2> | /us/home/cid/bb6b8b27-939b-494d-9227-45903bb8afcf |

hostRewrite | vertexaisearch.cloud.google.com | vertexaisearch.cloud.google.com |

כדי לגשת לכללי המארחים ולכללי הנתיבים:

איזון עומסים → agentspace-lb → בחירת עריכה

בוחרים באפשרות 'כללי ניתוב' → 'כללי נתיב ומארח מתקדמים'.

בוחרים באפשרות 'הוספת כלל לארח ולנתיב'.

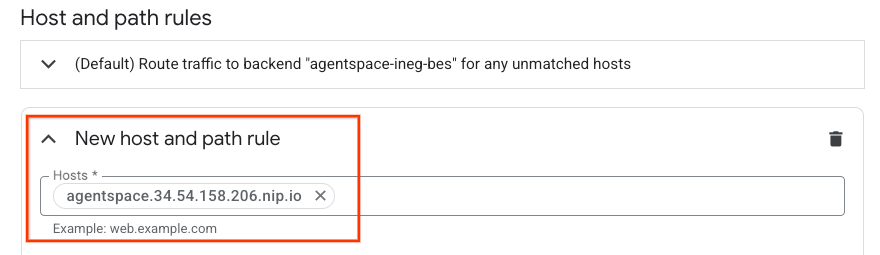

עכשיו תוצג לכם אפשרות ליצור כלל חדש של מארח ונתיב. בקטע 'מארחים', מזינים את agentspace.YOUR-EXTERNAL-IP.nip.io או דומיין מותאם אישית.

בשדה Path matcher (התאמות, פעולות ושירותים), מעדכנים את התוכן שבהמשך בהגדרות הסביבה שלכם ובוחרים באפשרות 'עדכון'.

defaultService: projects/<projectid>/global/backendServices/agentspace-ineg-bes

name: matcher1

routeRules:

- matchRules:

- prefixMatch: /<name of Agentspace app#1>

priority: 1

routeAction:

weightedBackendServices:

- backendService: projects/<projectid>/global/backendServices/agentspace-ineg-bes

weight: 100

urlRewrite:

pathPrefixRewrite: /<Agentspace URL path of app#1>

hostRewrite: vertexaisearch.cloud.google.com

- matchRules:

- prefixMatch: /<name of Agentspace app#2>

priority: 2

routeAction:

weightedBackendServices:

- backendService: projects/<projectid>/global/backendServices/agentspace-ineg-bes

weight: 101

urlRewrite:

pathPrefixRewrite: /<Agentspace URL path of app#2>

hostRewrite: vertexaisearch.cloud.google.com

צילום מסך לדוגמה:

13. אימות

הפריסה הושלמה. אפשר לגשת לאפליקציית Agentspace באמצעות הדומיין המותאם אישית דרך דפדפן אינטרנט או מסוף, על ידי ציון agentspace.YOUR-EXTERNAL-IP.nip.io/path, לדוגמה: agentspace.34.54.158.206.nip.io.דוגמאות נוספות מפורטות בהמשך:

אפליקציית Agentspace: drive-app

נתיב: agentspace.34.54.158.206.nip.io/drive-app

אפליקציית Agentspace: drive-app

נתיב: agentspace.34.54.158.206.nip.io/calendar-app

14. הסרת המשאבים

כדי למחוק את פרטי הכניסה ל-OAuth, מבצעים את הפעולות הבאות:

עוברים אל APIS & Services → Credentials.

בקטע OAuth 2.0 Client IDs, בוחרים את פרטי הכניסה ומוחקים אותם.

ממחקים רכיבים של מעבדות ממסוף Cloud Shell אחד:

gcloud compute forwarding-rules delete agentspace-fr --global -q

gcloud compute target-https-proxies delete https-proxy --global -q

gcloud compute url-maps delete agentspace-lb --global -q

cloud compute ssl-certificates delete agentspace-self-signed-cert --global -q

gcloud compute backend-services delete agentspace-ineg-bes --global -q

gcloud compute network-endpoint-groups delete agentspace-ineg --global -q

gcloud dns --project=$projectid record-sets delete agentspace.$externalip.nip.io --zone="agentspace-dns" --type="A"

gcloud dns --project=$projectid managed-zones delete agentspace-dns

gcloud compute addresses delete external-ip --global -q

gcloud compute networks delete agentspace-vpc -q

15. מזל טוב

סיימת להגדיר ולאמת את הקישוריות ל-Agentspace באמצעות דומיין מותאם אישית באמצעות מאזן עומסים חיצוני של אפליקציות (ALB) עם ניהול תנועה מתקדם.

יצרתם את התשתית של מאזן העומסים, למדתם איך ליצור NEG באינטרנט, Cloud DNS וניהול תעבורה מתקדם, שאפשרו כתיבה מחדש של מארח ונתיב, והעניקו קישוריות ל-Agentspace באמצעות דומיין מותאם אישית.

Cosmopup חושב שהקורסים של Codelab הם מדהימים!!