1. Wprowadzenie

Ten dokument zawiera architekturę odniesienia do konfigurowania domeny niestandardowej na potrzeby uzyskiwania dostępu do AgentSpace. Zamiast adresu URL zarządzanego przez Google przypisanego podczas tworzenia aplikacji Agentspace użytkownicy mogą korzystać z domeny niestandardowej. Ten projekt pokazuje dostęp do aplikacji kalendarza i dysków Agentspace za pomocą domeny nip.io. Jest to bezpłatna usługa open source, która zapewnia domenę DNS z symbolem wieloznacznym dla dowolnego adresu IP. Umożliwia ona utworzenie nazwy hosta, która jest mapowana na konkretny adres IP bez konieczności konfigurowania własnego serwera DNS ani modyfikowania pliku /etc/hosts.

Zalecamy używanie własnej domeny, ale w tym samouczku do celów demonstracyjnych używamy domeny nip.io.

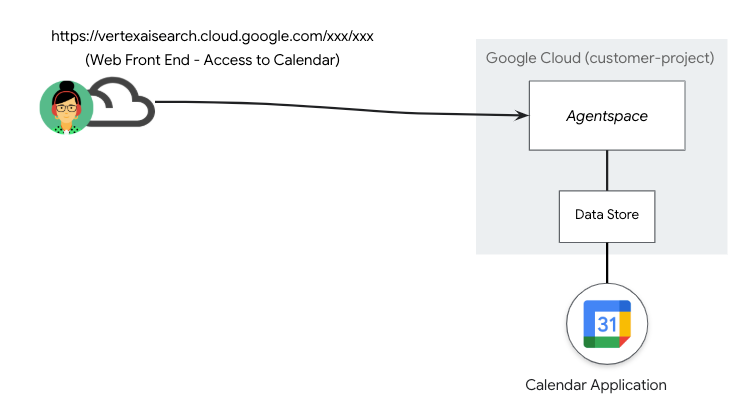

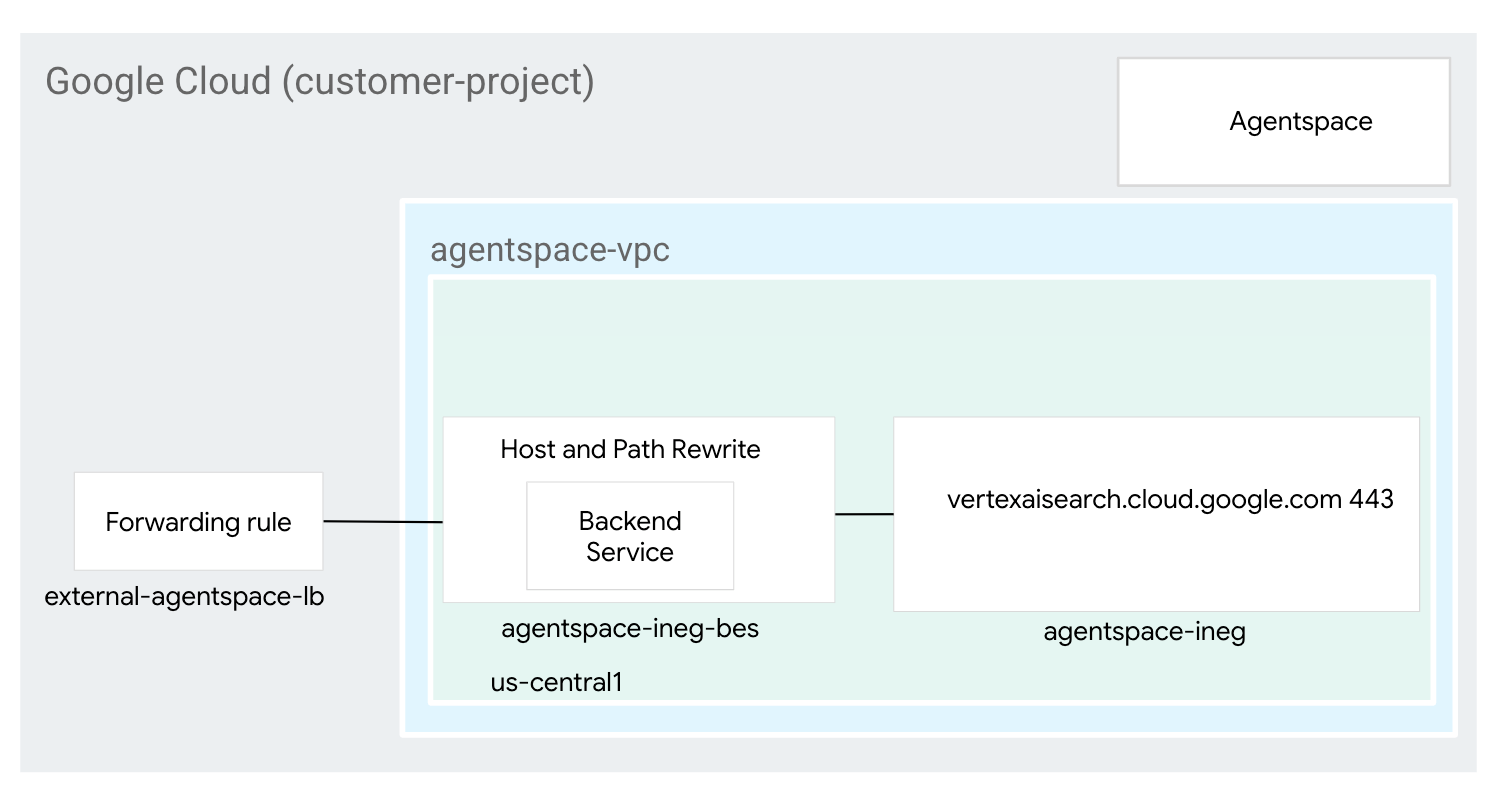

W przedstawionym poniżej scenariuszu wdrożenia (rysunek 1) AgentSpace opublikował bazę danych zawierającą aplikację Kalendarz, do której można uzyskać dostęp za pomocą publicznego adresu URL zarządzanego przez Google.

Rysunek 1.

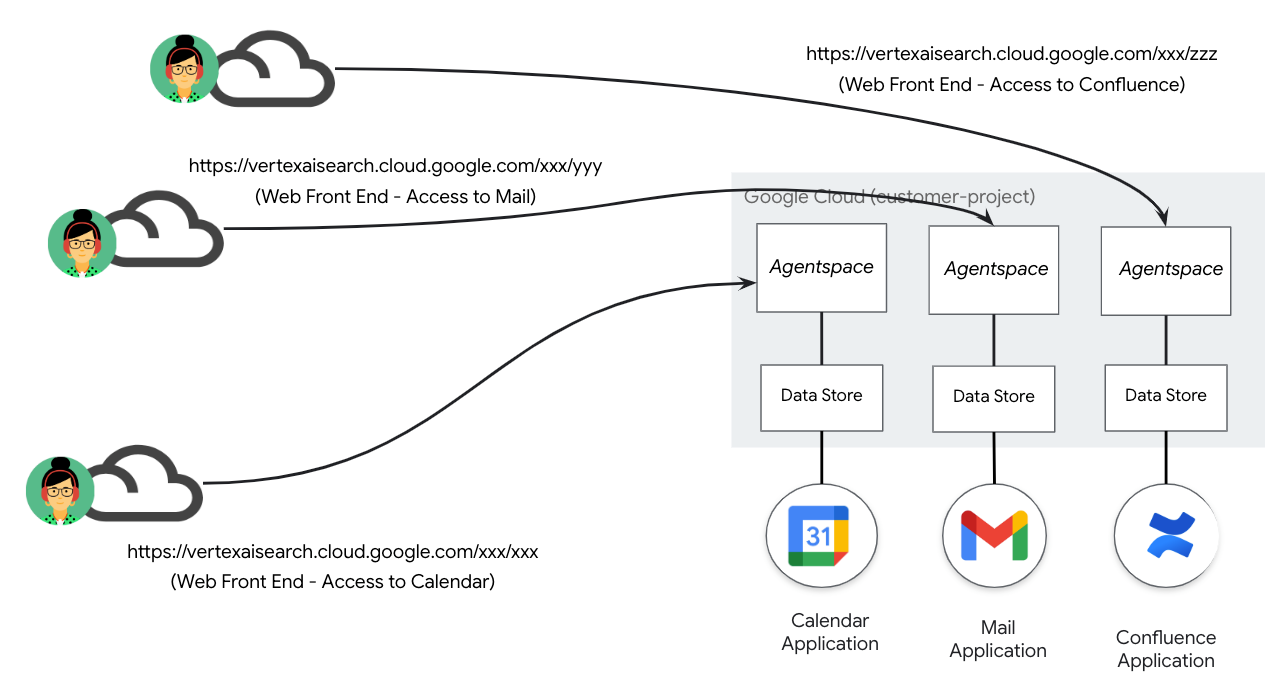

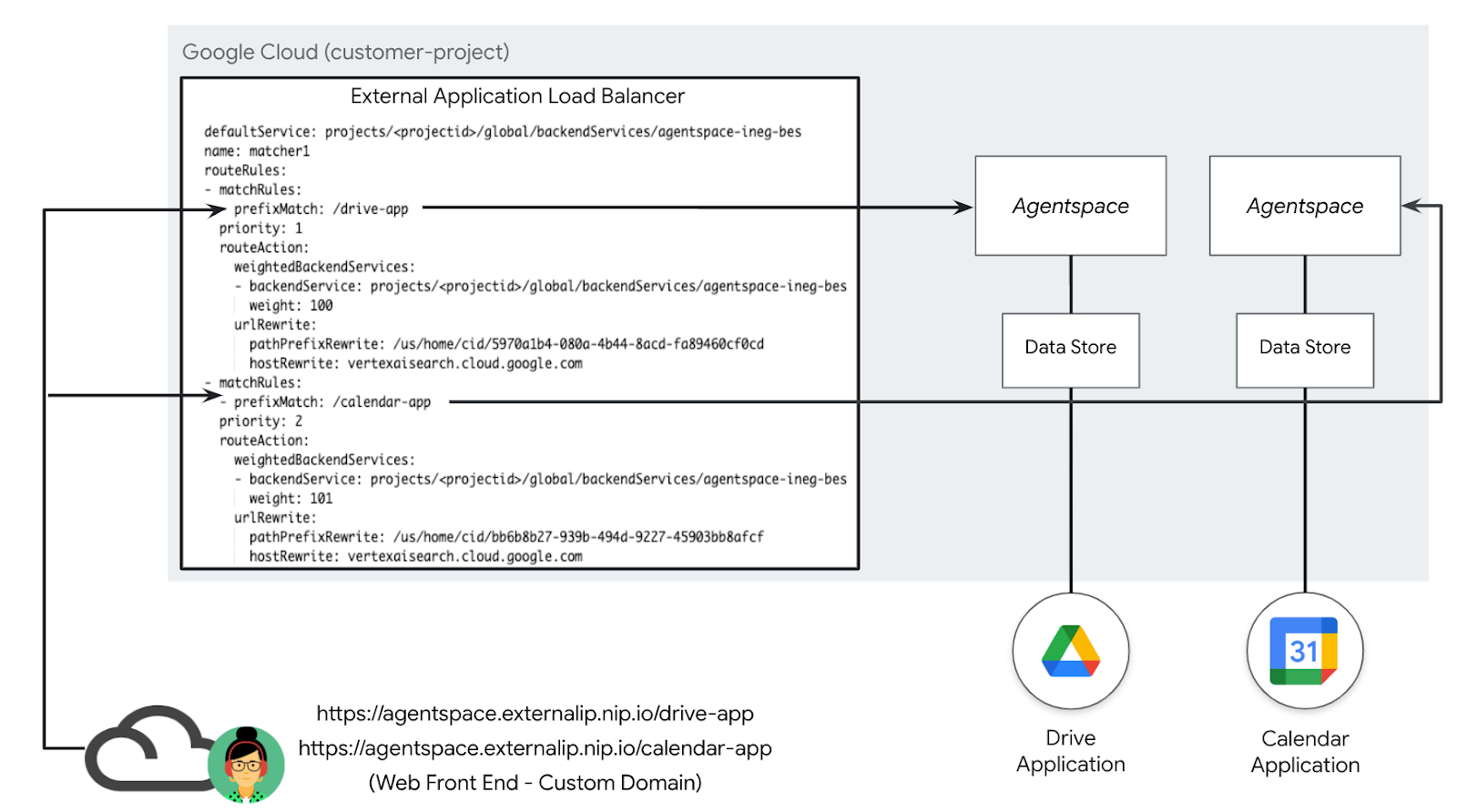

Dalszy wzrost bazy danych i kolejnych aplikacji powoduje konieczność dalszego zarządzania publicznymi adresami URL zarządzanymi przez Google, jak pokazano w scenariuszu wdrożenia poniżej (rys. 2). W efekcie aplikacje Agentspace i ich adresy URL są mapowane 1:1.

Rysunek 2.

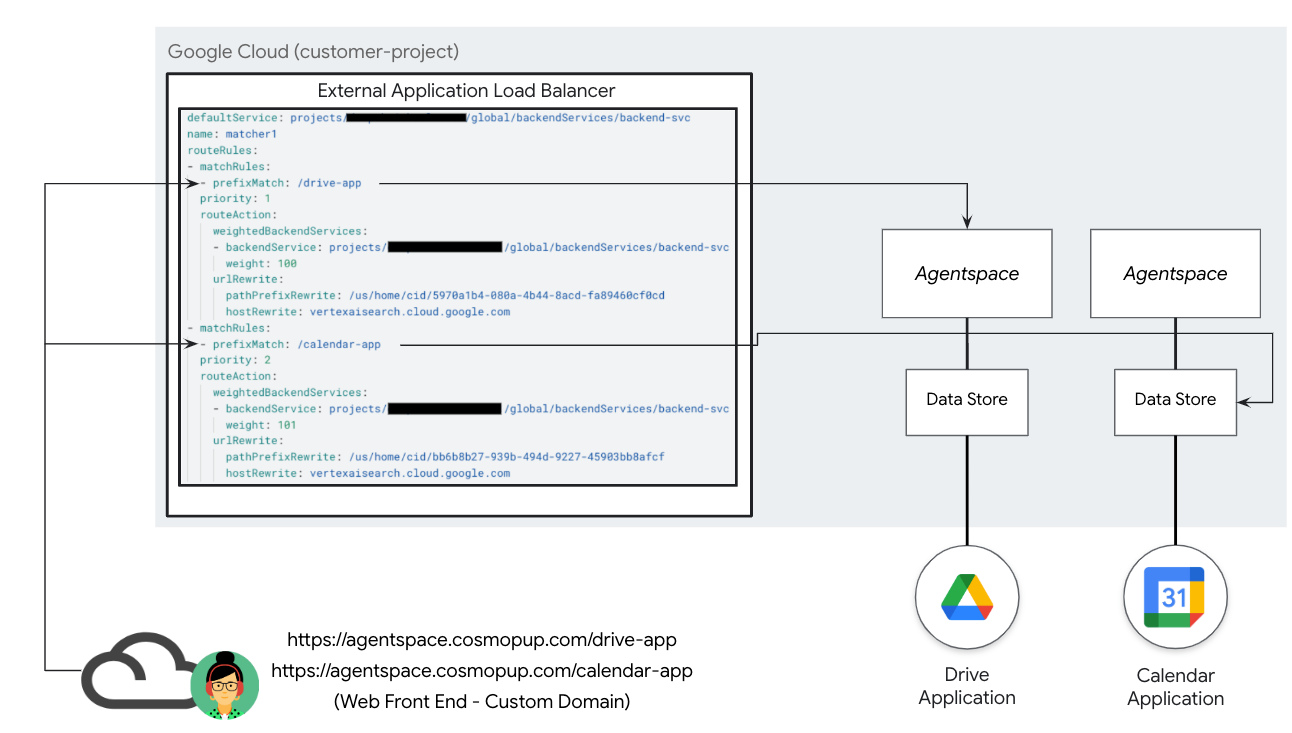

Domena niestandardowa umożliwia mapowanie różnych aplikacji AgentSpace do jednej domeny klienta określonej przez użytkownika. Ta funkcja umożliwia powiązanie konkretnej ścieżki adresu URL z każdą aplikacją Agentspace, co zapewnia większą elastyczność, jak pokazano na rysunku 3. Na przykład domena zarządzana przez klienta agentspace.cosmopup.com jest podzielona na reguły ścieżki, z których każda jest mapowana na konkretną aplikację Agentspace. Przykłady:

- agentspace.cosmopup.com/drive-app, która odwołuje się do aplikacji Agentspace na Dysku Workspace

- agentspace.cosmopup.com/calendar-app, która odwołuje się do aplikacji Agentspace w Kalendarzu Workspace

Reguły hosta i ścieżki zewnętrznego systemu równoważenia obciążenia aplikacji skonfigurowane za pomocą mapy adresów URL kontrolują logikę mapowania domeny niestandardowej na adres URL zarządzany przez Google. Przykładowo wykonuje ona tę funkcję w przypadku adresu agentspace.cosmopup.com/drive-app

- Host domeny niestandardowej agentspace.cosmopup.com/drive-app jest odbierany przez loadbalancer

- Mapa adresów URL jest skonfigurowana pod kątem dopasowywania zaawansowanych reguł hosta i ścieżki

- Host agentspace.cosmopup.com kwalifikuje się do dopasowywania ścieżki i przepisywania

- Ścieżka hosta domeny niestandardowej agentspace.cosmopup.com/drive-app podlega parametrowi UrlRewrite

- PathPrefixRewrite to ścieżka Agentspace: /us/home/cid/5970a1b4-080a-4b44-8acd-fa89460cf0cd

- hostRewrite to host Agentspace: vertexaisearch.cloud.google.com

- Operacja przepisywania jest wykonywana przed przekierowaniem do usługi backendowej.

- Usługa backendu kieruje ruch do aplikacji Drive na podstawie adresu URL Agentspace

Rysunek 3

Czego się nauczysz

- Tworzenie globalnego zewnętrznego systemu równoważenia obciążenia aplikacji

- Tworzenie przekierowania usługi backendu z wykorzystaniem domeny niestandardowej i operacji przekierowania do aplikacji Agentspace

- Jak zintegrować nip.io z Cloud DNS, aby utworzyć domenę niestandardową

- Jak potwierdzić dostęp do domeny niestandardowej Agentspace

Czego potrzebujesz

- Projekt Google Cloud z uprawnieniami właściciela

- Dotychczasowe adresy URL aplikacji Agentspace

- Własna domena (opcjonalnie)

- Certyfikaty – podpisane samodzielnie lub zarządzane przez Google

2. Co utworzysz

Utworzysz globalny zewnętrzny system równoważenia obciążenia aplikacji z zaawansowanymi funkcjami zarządzania ruchem, aby umożliwić dopasowanie ścieżki niestandardowej domeny w przypadku aplikacji Agentspace przy użyciu przekształcania hosta i ścieżki. Po wdrożeniu aplikacji wykonaj te czynności, aby potwierdzić dostęp do aplikacji Agentspace:

- Aby uzyskać dostęp do aplikacji Agentspace, otwórz przeglądarkę i przejdź do domeny niestandardowej i określonej ścieżki.

3. Wymagania związane z siecią

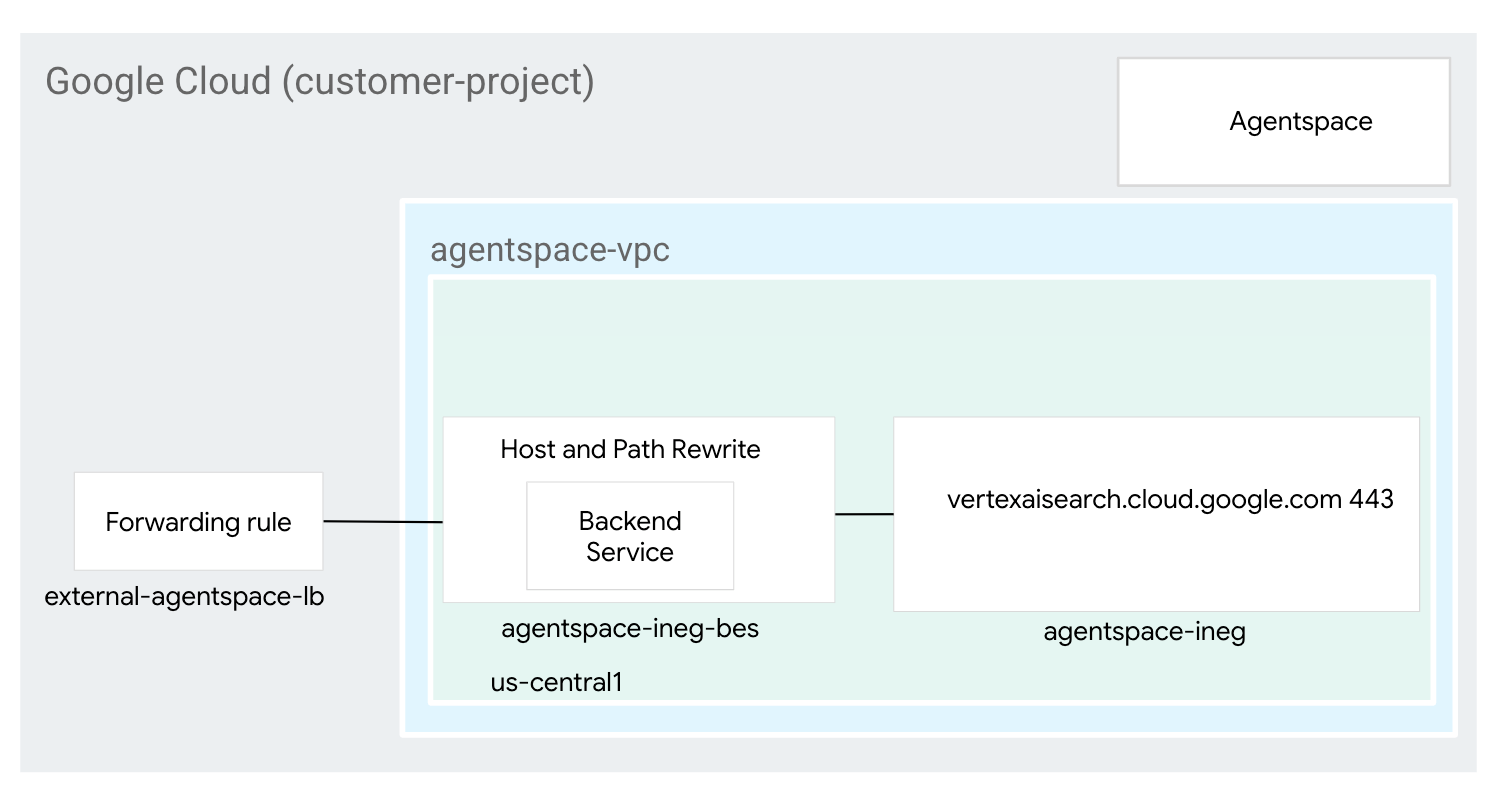

Poniżej znajdziesz zestawienie wymagań dotyczących sieci:

Komponenty | Opis |

VPC (agentspace-vpc) | Sieć VPC w trybie niestandardowym |

Internetowa grupa punktów końcowych sieci | Zasób używany do zdefiniowania zewnętrznego backendu dla systemu równoważenia obciążenia skonfigurowanego jako pełna i jednoznaczna nazwa domeny (FQDN) wskazująca zarządzaną przez Google FQDN Agentspace (vertexaisearch.cloud.google.com). Internet FQDN wykonuje wyszukiwanie DNS w sieci VPC w celu rozwiązania. |

Usługa backendu | Usługa backendu pełni funkcję łącznika między systemem równoważenia obciążenia a zasobami backendu. W samouczku usługa backendu jest powiązana z NEG w internecie. |

Certyfikaty | Aby skonfigurować certyfikaty dla Application Load Balancer w Google Cloud, użyj usługi Certificate Manager oraz certyfikatów SSL zarządzanych przez Google lub samodzielnych certyfikatów SSL. |

Cloud DNS | Publiczna strefa Cloud DNS służy do rozpoznawania zewnętrznego adresu IP systemu równoważenia obciążenia aplikacji jako nip.io (agentspace.externalip.nip.io). Możesz też użyć domeny niestandardowej i rekordu A zawierającego adres IP systemu równoważenia obciążenia. |

4. Topologia ćwiczeń z programowania

5. Konfiguracja i wymagania

Konfiguracja środowiska w samodzielnym tempie

- Zaloguj się w konsoli Google Cloud i utwórz nowy projekt lub użyj istniejącego. Jeśli nie masz jeszcze konta Gmail ani Google Workspace, musisz je utworzyć.

- Nazwa projektu to wyświetlana nazwa uczestników tego projektu. Jest to ciąg znaków, którego nie używają interfejsy API Google. Zawsze możesz go zaktualizować.

- Identyfikator projektu jest niepowtarzalny w ramach wszystkich projektów Google Cloud i nie można go zmienić (po ustawieniu). Konsola Cloud automatycznie generuje unikalny ciąg znaków. Zazwyczaj nie ma znaczenia, jaki to ciąg. W większości laboratoriów z kodem musisz podać identyfikator projektu (zazwyczaj oznaczany jako

PROJECT_ID). Jeśli nie podoba Ci się wygenerowany identyfikator, możesz wygenerować inny losowy. Możesz też spróbować użyć własnego adresu e-mail, aby sprawdzić, czy jest on dostępny. Po wykonaniu tego kroku nie można go zmienić. Pozostanie on na stałe w ramach projektu. - Informacyjnie: istnieje jeszcze 3 wartość, numer projektu, której używają niektóre interfejsy API. Więcej informacji o wszystkich 3 wartościach znajdziesz w dokumentacji.

- Następnie musisz włączyć rozliczenia w konsoli Cloud, aby korzystać z zasobów i interfejsów API w chmurze. Przejście przez ten samouczek nie będzie kosztowne, a być może nawet bezpłatne. Aby wyłączyć zasoby i uniknąć obciążenia opłatami po zakończeniu samouczka, możesz usunąć utworzone zasoby lub projekt. Nowi użytkownicy Google Cloud mogą skorzystać z bezpłatnego okresu próbnego, w którym mają do dyspozycji środki w wysokości 300 USD.

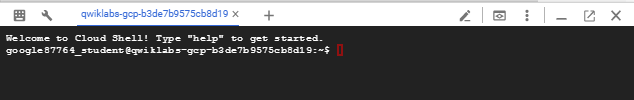

Uruchamianie Cloud Shell

Google Cloud można obsługiwać zdalnie z laptopa, ale w tym przypadku będziesz korzystać z Google Cloud Shell, czyli środowiska wiersza poleceń działającego w chmurze.

W konsoli Google Cloud kliknij ikonę Cloud Shell na pasku narzędzi w prawym górnym rogu:

Uzyskanie dostępu do środowiska i połączenie się z nim powinno zająć tylko kilka chwil. Po jego zakończeniu powinno wyświetlić się coś takiego:

Ta maszyna wirtualna zawiera wszystkie potrzebne narzędzia dla programistów. Zawiera stały katalog domowy o pojemności 5 GB i działa w Google Cloud, co znacznie poprawia wydajność sieci i uwierzytelnianie. Wszystkie zadania w tym CodeLab możesz wykonać w przeglądarce. Nie musisz niczego instalować.

6. Zanim zaczniesz

Włącz interfejsy API

W Cloud Shell sprawdź, czy identyfikator projektu jest skonfigurowany:

gcloud config list project

gcloud config set project [YOUR-PROJECT-ID]

project=[YOUR-PROJECT-ID]

region=[YOUR-REGION]

echo $project

echo $region

Włącz wszystkie niezbędne usługi:

gcloud services enable compute.googleapis.com

gcloud services enable dns.googleapis.com

7. Utwórz sieć VPC

Sieć VPC

W Cloud Shell wykonaj te czynności:

gcloud compute networks create agentspace-vpc --subnet-mode custom

8. Konfigurowanie komponentów systemu równoważenia obciążenia

Rezerwowanie zewnętrznego adresu IP systemu równoważenia obciążenia

W Cloud Shell zarezerwuj zewnętrzny adres IP dla systemu równoważenia obciążenia:

gcloud compute addresses create external-ip \

--network-tier=PREMIUM \

--ip-version=IPV4 \

--global

W Cloud Shell wyświetl zarezerwowany adres IP:

gcloud compute addresses describe external-ip \

--global | grep -i address:

Przykładowe dane wyjściowe:

user@cloudshell$ gcloud compute addresses describe external-ip \

--global | grep -i address:

address: 34.54.158.206

Konfigurowanie internetowej grupy punktów końcowych sieci

Utwórz internetową grupę punktów końcowych sieci i ustaw parametr –network-endpoint-type na internet-fqdn-port (nazwa hosta i port, pod którym można uzyskać dostęp do zewnętrznego backendu). Do rozwiązania Agentspace używany jest FQDN vertexaisearch.cloud.google.com i PORT 443.

gcloud compute network-endpoint-groups create agentspace-ineg \

--network-endpoint-type="internet-fqdn-port" \

--global

gcloud compute network-endpoint-groups update agentspace-ineg \

--add-endpoint="fqdn=vertexaisearch.cloud.google.com,port=443" \

--global

Tworzenie systemu równoważenia obciążenia

W Cloud Shell wykonaj te czynności:

gcloud compute backend-services create agentspace-ineg-bes \

--load-balancing-scheme=EXTERNAL_MANAGED \

--protocol=HTTPS \

--global

gcloud compute backend-services add-backend agentspace-ineg-bes \

--network-endpoint-group=agentspace-ineg \

--global-network-endpoint-group \

--global

Tworzenie certyfikatu

W tym momencie masz już utworzone negowanie internetowe i usługę backendową. W następnej sekcji utworzysz zasób certyfikatu, który będzie używany w docelowym serwerze proxy HTTPs. Możesz utworzyć zasób certyfikatu SSL, korzystając z certyfikatu SSL zarządzanego przez Google lub samodzielnie zarządzanego certyfikatu SSL. Zalecamy korzystanie z certyfikatów zarządzanych przez Google, ponieważ Google Cloud automatycznie je pobiera, nimi zarządza i je odnawia.

Aby dowiedzieć się więcej o obsługiwanych certyfikatach globalnego zewnętrznego systemu równoważenia obciążenia aplikacji używanego w tym samouczku, zapoznaj się z tymi artykułami:

Omówienie certyfikatów SSL | Równoważenie obciążenia | Google Cloud

W następnej sekcji utworzysz podpisany samodzielnie certyfikat (chociaż zamiast niego możesz użyć certyfikatu zarządzanego przez Google), który wymaga odwzorowania nazwy wspólnej na pełną nazwę domeny (agentspace.TWOJ-ZEWN-IP.nip.io) odpowiadającą zewnętrznemu adresowi IP równoważnika obciążenia wygenerowanemu wcześniej, jak w przykładzie poniżej:

Nazwa: agentspace.34.54.158.206.nip.io

Utwórz klucz prywatny w Cloud Shell.

openssl genrsa -out private-key-file.pem 2048

W Cloud Shell utwórz plik config.txt, który posłuży do wygenerowania pliku PEM. W polu rekordu DNS 1 wpisz w pełni kwalifikowaną nazwę domeny agentspace.TWÓJ-ZEWNĄ-ADRES-IP.nip.io, np. agentspace.34.54.158.206.nip.io w konfiguracji poniżej.

cat <<'EOF' >config.txt

[req]

default_bits = 2048

req_extensions = extension_requirements

distinguished_name = dn_requirements

[extension_requirements]

basicConstraints = CA:FALSE

keyUsage = nonRepudiation, digitalSignature, keyEncipherment

subjectAltName = @sans_list

[dn_requirements]

countryName = Country Name (2 letter code)

stateOrProvinceName = State or Province Name (full name)

localityName = Locality Name (eg, city)

organizationName = Organization Name (eg, company)

organizationalUnitName = Organizational Unit Name (eg, section)

commonName = Common Name (e.g. server FQDN or YOUR name)

emailAddress = Email Address

[sans_list]

DNS.1 = agentspace.YOUR-EXTERNAL-IP.nip.io

EOF

W Cloud Shell sprawdź, czy pliki config.txt i private-key-file.pem zostały wygenerowane.

user@cloudshell:$ ls

config.txt private-key-file.pem

W Cloud Shell wykonaj te czynności:

sudo openssl req -new -key private-key-file.pem \

-out csr.pem \

-config config.txt

Przykład:

user@cloudshell:$ sudo openssl req -new -key private-key-file.pem \

-out csr.pem \

-config config.txt

You are about to be asked to enter information that will be incorporated

into your certificate request.

What you are about to enter is what is called a Distinguished Name or a DN.

There are quite a few fields but you can leave some blank

For some fields there will be a default value,

If you enter '.', the field will be left blank.

-----

Country Name (2 letter code) []:

State or Province Name (full name) []:

Locality Name (eg, city) []:

Organization Name (eg, company) []:

Organizational Unit Name (eg, section) []:

Common Name (e.g. server FQDN or YOUR name)[]:agentspace.34.54.158.206.nip.io

Email Address []:

W Cloud Shell sprawdź utworzenie wymaganego certyfikatu podpisywania PEM.

user@cloudshell:$ ls

config.txt csr.pem private-key-file.pem

W Cloud Shell wygeneruj certyfikat.

sudo openssl x509 -req \

-signkey private-key-file.pem \

-in csr.pem \

-out cert.cert \

-extfile config.txt \

-extensions extension_requirements \

-days 365

Przykładowe dane wyjściowe:

user@cloudshell:$ sudo openssl x509 -req \

-signkey private-key-file.pem \

-in csr.pem \

-out cert.cert \

-extfile config.txt \

-extensions extension_requirements \

-days 365

Certificate request self-signature ok

subject=CN = agentspace.34.54.158.206.nip.io

W Cloud Shell sprawdź, czy plik cert.cert został utworzony.

user@cloudshell:$ ls

cert.cert config.txt csr.pem private-key-file.pem

Utwórz zasób certyfikatu, który chcesz powiązać z zewnętrznym systemem równoważenia obciążenia. Zastąp parametry certyfikatu i klucza prywatnego nazwami swoich plików.

W Cloud Shell wykonaj te czynności:

gcloud compute ssl-certificates create agentspace-self-signed-cert \

--certificate=cert.cert \

--private-key=private-key-file.pem \

--global

W Cloud Shell wykonaj te czynności:

gcloud compute url-maps create agentspace-lb \

--default-service=agentspace-ineg-bes \

--global

W Cloud Shell wykonaj te czynności:

gcloud compute target-https-proxies create https-proxy \

--ssl-certificates=agentspace-self-signed-cert \

--url-map=agentspace-lb \

--global

W Cloud Shell wykonaj te czynności:

gcloud compute forwarding-rules create agentspace-fr \

--load-balancing-scheme=EXTERNAL_MANAGED \

--network-tier=PREMIUM \

--address=external-ip \

--target-https-proxy=https-proxy \

--global \

--ports=443

9. Tworzenie publicznej strefy DNS

W następnej sekcji utworzysz publiczną strefę DNS używaną przez usługę nip.io do rozwiązywania adresu IP zewnętrznego systemu równoważenia obciążenia.

Aby utworzyć zmienną dla zewnętrznego adresu IP systemu równoważenia obciążenia, w Cloud Shell wykonaj te czynności:

externalip=<YOUR-EXTERNAL-IP>

echo $externalip

W Cloud Shell wykonaj te czynności:

gcloud dns --project=$project managed-zones create agentspace-dns --description="Agentspace public dns" --dns-name="$externalip.nip.io." --visibility="public"

W Cloud Shell wykonaj te czynności:

gcloud dns --project=$project record-sets create agentspace.$externalip.nip.io. --zone="agentspace-dns" --type="A" --ttl="300" --rrdatas="$externalip"

10. Dane uwierzytelniające OAuth

W następnej sekcji utworzysz dane logowania OAuth dla aplikacji internetowych, które przekierowują adres URL zarządzany przez Google do adresu oauth-redirect na potrzeby uwierzytelniania. Wygenerowane dane logowania nie są wymagane do wykonania samouczka.

Więcej informacji o Oauth znajdziesz w tych artykułach:

Dodawanie działań w Kalendarzu Google i Gmailu | Google Agentspace

Tworzenie aplikacji OAuth i dodawanie zakresów

- Kliknij Interfejsy API i usługi > Ekran zgody OAuth: Otwórz ekran zgody OAuth.

- Kliknij Wewnętrzny, a potem Utwórz.

- Wpisz nazwę aplikacji OAuth.

- Wpisz adres e-mail użytkownika.

- Wpisz dane kontaktowe dewelopera.

- Kliknij Zapisz i kontynuuj.

Tworzenie identyfikatora klienta OAuth

Z tej procedury dowiesz się, jak utworzyć nowy identyfikator klienta OAuth do działań w Google Cloud. Tego identyfikatora klienta OAuth i tajnego klucza można też używać w innych działaniach Google Cloud. Jeśli masz już identyfikator klienta OAuth Google Cloud do działań w Google Cloud, możesz użyć tego identyfikatora klienta i tajnego klucza do działań w Kalendarzu Google zamiast tworzyć nowy identyfikator klienta.

- Otwórz stronę Dane logowania i kliknij Utwórz dane logowania > Identyfikator klienta OAuth.

- Wybierz aplikację internetową.

- Wpisz nazwę identyfikatora klienta.

- Kliknij Dodaj URI i wpisz ten identyfikator URI: https://vertexaisearch.cloud.google.com/oauth-redirect

- Kliknij Utwórz i skopiuj te informacje:

- Identyfikator klienta

- Tajny klucz klienta

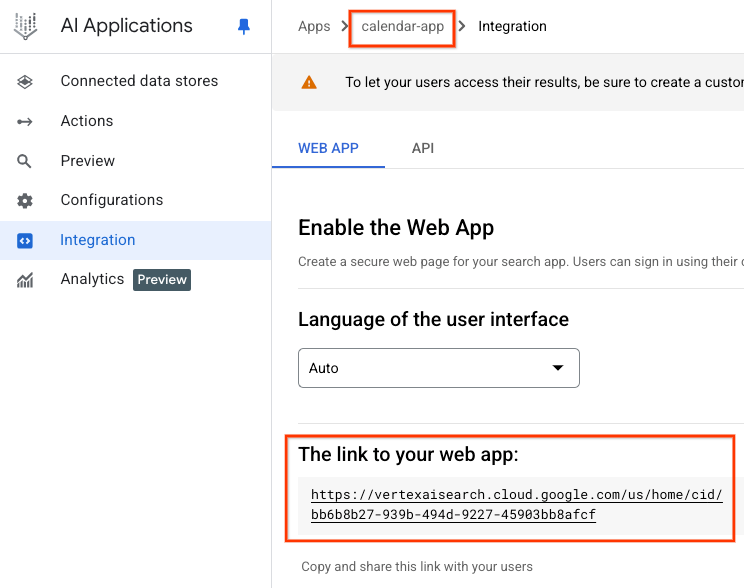

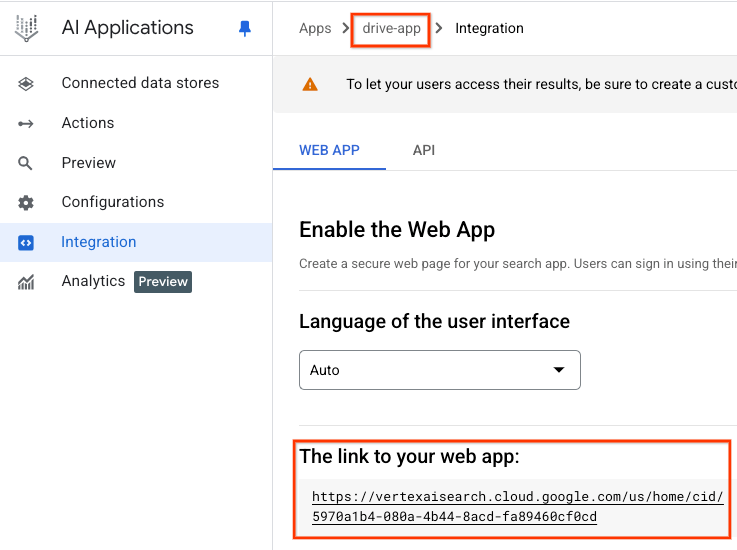

11. Identyfikowanie adresów URL aplikacji Agentspace

W tej procedurze znajdziesz informacje o publicznych adresach URL usługi Agentspace zarządzanych przez Google, które zostały wygenerowane przez Google i zmapowane na każdą aplikację Agentspace. Dane wyjściowe adresów URL to przykłady oparte na architekturze referencyjnej, dlatego musisz się upewnić, że adresy URL są prawidłowe.

Pamiętaj, aby przechowywać link do aplikacji internetowej w przypadku każdej aplikacji.

Aplikacja Kalendarz

Adres URL Agentspace w internecie: https://vertexaisearch.cloud.google.com/us/home/cid/bb6b8b27-939b-494d-9227-45903bb8afcf

Aplikacja Dysk

Adres URL witryny Agentspace:

https://vertexaisearch.cloud.google.com/us/home/cid/5970a1b4-080a-4b44-8acd-fa89460cf0cd

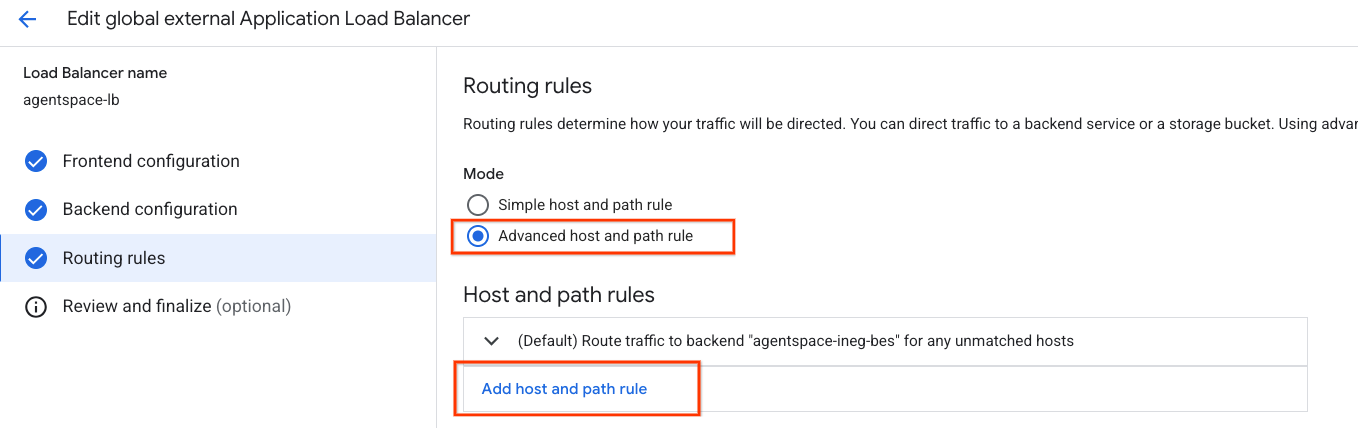

12. Tworzenie zaawansowanej reguły hosta i ścieżki

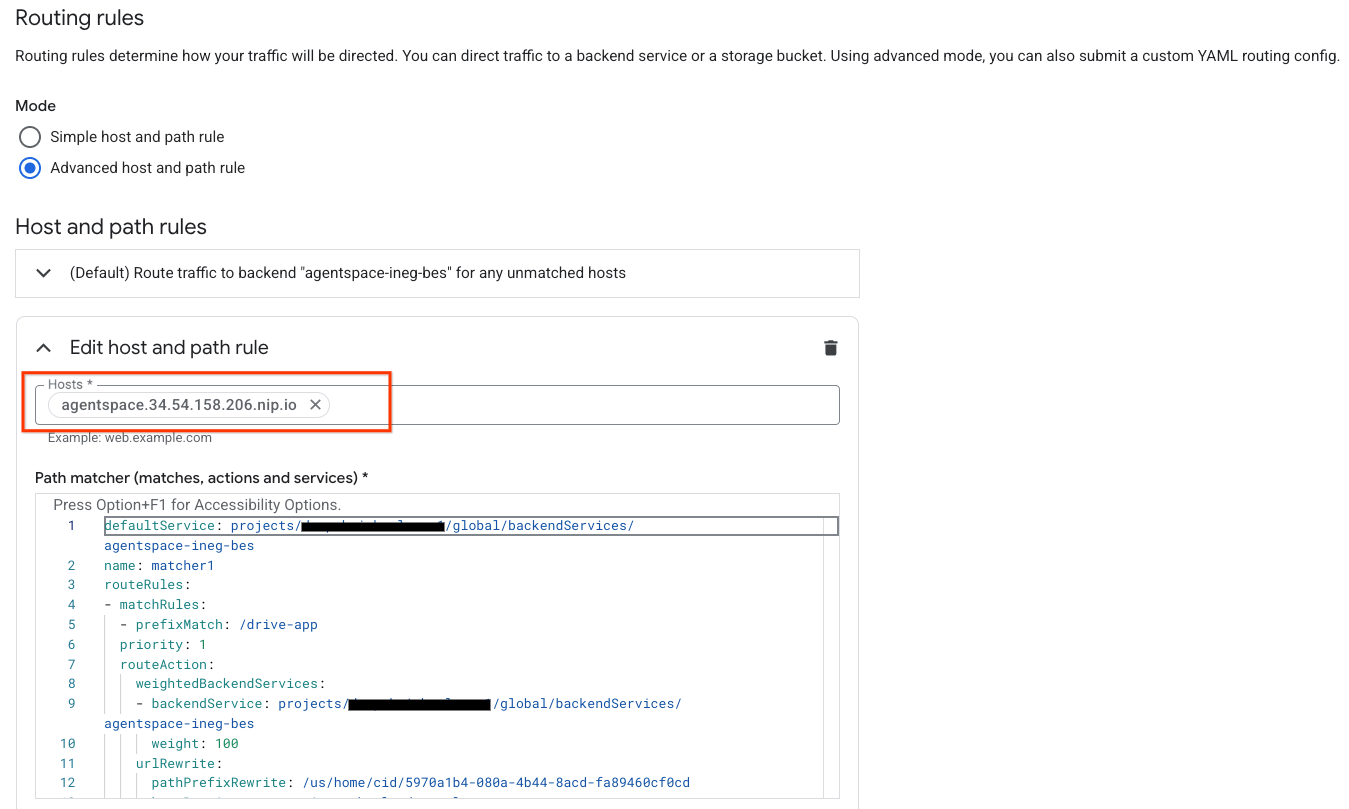

W następnej sekcji zaktualizujesz reguły routingu równoważycieli obciążenia, aby włączyć opcję definiowania reguł hosta i ścieżki za pomocą konsoli Google Cloud. Tabela poniżej zawiera wartości niestandardowe (w kolejności od góry do dołu), które należy zaktualizować w zależności od środowiska:

Wartość niestandardowa | Przykład na podstawie samouczka | |

Hosty | agentspace.YOUR-EXTERNAL-IP.nip.io | agentspace.34.54.158.206.nip.io |

defaultService | projects/<projectid>/global/backendServices/agentspace-ineg-bes | Zobacz zrzut ekranu |

prefixMatch | /<nazwa aplikacji Agentspace#1> | /drive-app |

backendService | projects/<projectid>/global/backendServices/agentspace-ineg-bes | Zobacz zrzut ekranu |

pathPrefixRewrite | /<Agentspace URL path of app#1> | /us/home/cid/5970a1b4-080a-4b44-8acd-fa89460cf0cd |

hostRewrite | vertexaisearch.cloud.google.com | vertexaisearch.cloud.google.com |

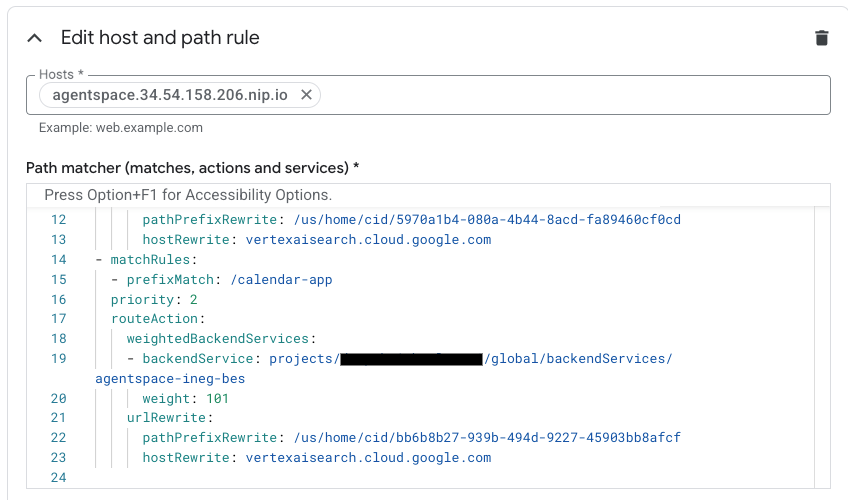

prefixMatch | /<nazwa aplikacji Agentspace#2> | /calendar-app |

backendService | projects/<projectid>/global/backendServices/agentspace-ineg-bes | Zobacz zrzut ekranu |

pathPrefixRewrite | /<Adres URL aplikacji#2 w Agentspace> | /us/home/cid/bb6b8b27-939b-494d-9227-45903bb8afcf |

hostRewrite | vertexaisearch.cloud.google.com | vertexaisearch.cloud.google.com |

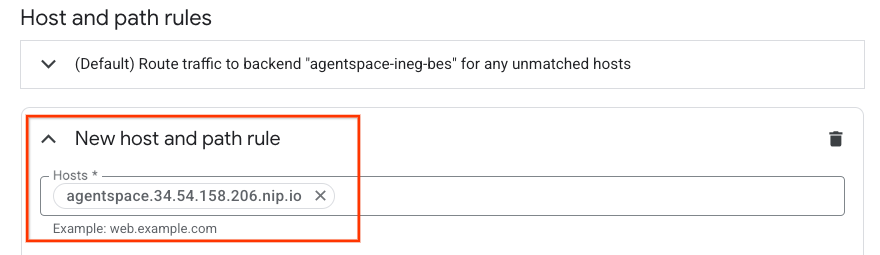

Aby uzyskać dostęp do reguł hostów i ścieżek:

Równoważenie obciążenia → agentspace-lb → wybierz Edytuj.

Kliknij Reguły routingu → Zaawansowane reguły hostów i ścieżek.

Kliknij Dodaj regułę hosta i ścieżki.

Teraz możesz utworzyć nową regułę hosta i ścieżki. W sekcji hostów wpisz agentspace.TWOJ-ZEWN-IP.nip.io lub domenę niestandardową.

W polu Dopasowanie ścieżki (dopasowania, działania i usługi) zaktualizuj zawartość poniżej zgodnie z konfiguracją środowiska, a potem kliknij Zaktualizuj.

defaultService: projects/<projectid>/global/backendServices/agentspace-ineg-bes

name: matcher1

routeRules:

- matchRules:

- prefixMatch: /<name of Agentspace app#1>

priority: 1

routeAction:

weightedBackendServices:

- backendService: projects/<projectid>/global/backendServices/agentspace-ineg-bes

weight: 100

urlRewrite:

pathPrefixRewrite: /<Agentspace URL path of app#1>

hostRewrite: vertexaisearch.cloud.google.com

- matchRules:

- prefixMatch: /<name of Agentspace app#2>

priority: 2

routeAction:

weightedBackendServices:

- backendService: projects/<projectid>/global/backendServices/agentspace-ineg-bes

weight: 101

urlRewrite:

pathPrefixRewrite: /<Agentspace URL path of app#2>

hostRewrite: vertexaisearch.cloud.google.com

Przykładowy zrzut ekranu:

13. Weryfikacja

Wdrażanie zostało ukończone. Do aplikacji Agentspace możesz uzyskać dostęp za pomocą domeny niestandardowej w przeglądarce lub terminalu, podając adres agentspace.TWÓJ-WYJŚCIOWY-IP.nip.io/ścieżka, np. agentspace.34.54.158.206.nip.io. Przykłady poniżej:

Aplikacja Agentspace: Dysk

Ścieżka: agentspace.34.54.158.206.nip.io/drive-app

Aplikacja Agentspace: Dysk

Ścieżka: agentspace.34.54.158.206.nip.io/calendar-app

14. Czyszczenie danych

Aby usunąć dane logowania OAuth, wykonaj te czynności:

Kliknij Interfejsy API i usługi → Dane logowania.

W sekcji Identyfikatory klienta OAuth 2.0 wybierz swoje dane logowania i usuń je.

Aby usunąć komponenty laboratorium z jednego terminala Cloud Shell:

gcloud compute forwarding-rules delete agentspace-fr --global -q

gcloud compute target-https-proxies delete https-proxy --global -q

gcloud compute url-maps delete agentspace-lb --global -q

cloud compute ssl-certificates delete agentspace-self-signed-cert --global -q

gcloud compute backend-services delete agentspace-ineg-bes --global -q

gcloud compute network-endpoint-groups delete agentspace-ineg --global -q

gcloud dns --project=$projectid record-sets delete agentspace.$externalip.nip.io --zone="agentspace-dns" --type="A"

gcloud dns --project=$projectid managed-zones delete agentspace-dns

gcloud compute addresses delete external-ip --global -q

gcloud compute networks delete agentspace-vpc -q

15. Gratulacje

Gratulacje! Konfiguracja i weryfikacja łączności z Agentspace za pomocą domeny niestandardowej przy użyciu zewnętrznego systemu równoważenia obciążenia aplikacji z zaawansowanym zarządzaniem ruchem przebiegły pomyślnie.

Utworzono infrastrukturę systemu równoważenia obciążenia, poznano sposób tworzenia NEG w internecie, Cloud DNS i zaawansowanego zarządzania ruchem, które umożliwiły przekierowanie hosta i ścieżki, co pozwoliło na połączenie z Agentspace za pomocą domeny niestandardowej.

Cosmopup uważa, że ćwiczenia z programowania są niesamowite.