1. Giriş

Bu dokümanda, AgentSpace'e erişmek için özel bir alanı yapılandırmayla ilgili referans bir mimari sağlanmaktadır. Kullanıcılar, Agentspace uygulaması oluşturulurken atanan Google tarafından yönetilen URL yerine özel bir alan kullanabilir. Bu codelab'de, nip.io alanı kullanılarak Agentspace takvim ve Drive uygulamalarına erişim gösterilmektedir. nip.io, herhangi bir IP adresi için joker DNS sağlayan ücretsiz ve açık kaynak bir hizmettir. Temel olarak, kendi DNS sunucunuzu kurmanıza veya /etc/hosts dosyanızı değiştirmenize gerek kalmadan belirli bir IP adresine çözümlenen bir ana makine adı oluşturmanıza olanak tanır.

Kendi alanınızı kullanmanız önerilir ancak eğitimde gösterim amacıyla nip.io kullanılmıştır.

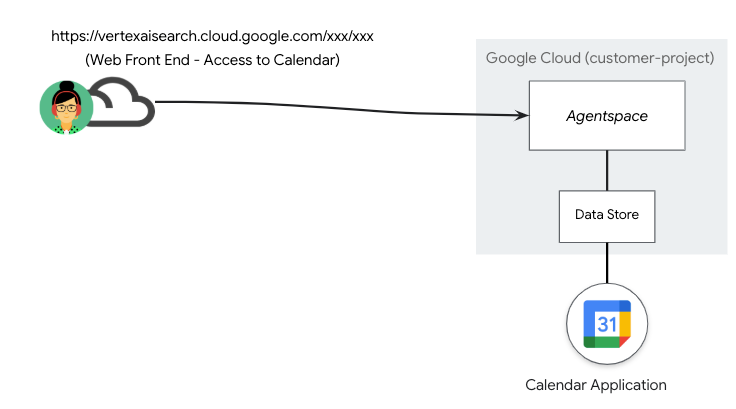

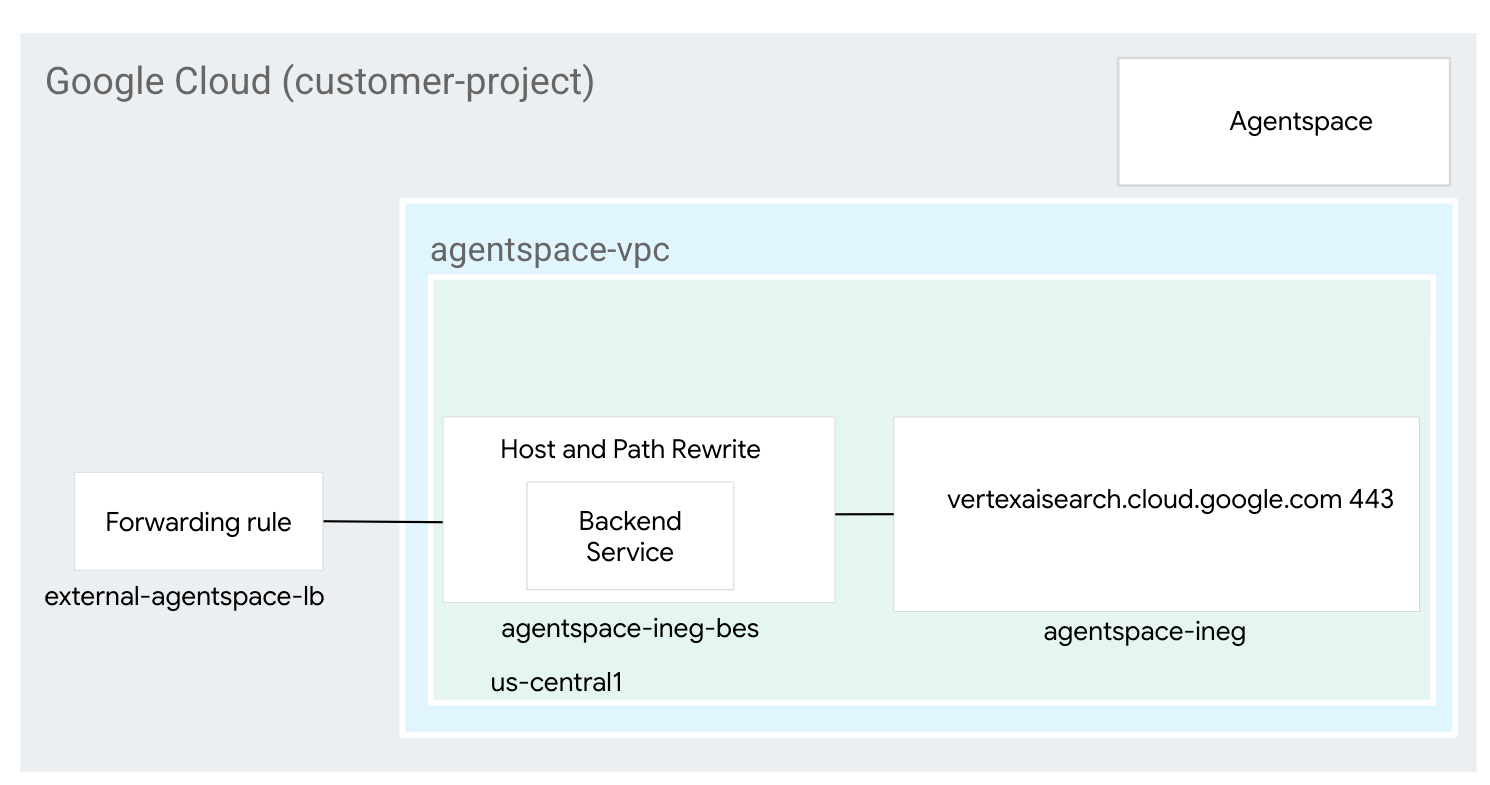

Aşağıda gösterilen dağıtım senaryosuna (Şekil 1) göre AgentSpace, herkese açık bir Google tarafından yönetilen URL üzerinden erişilen bir Takvim Uygulaması içeren bir veri kümesi yayınladı.

Şekil 1

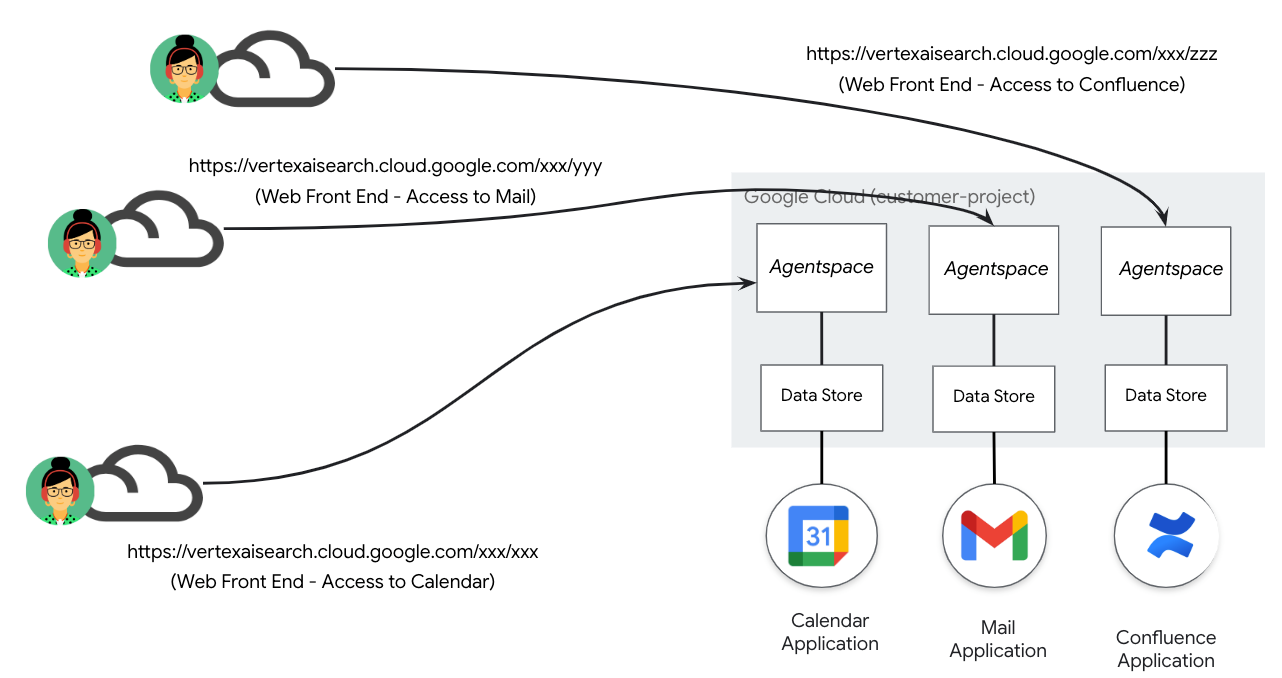

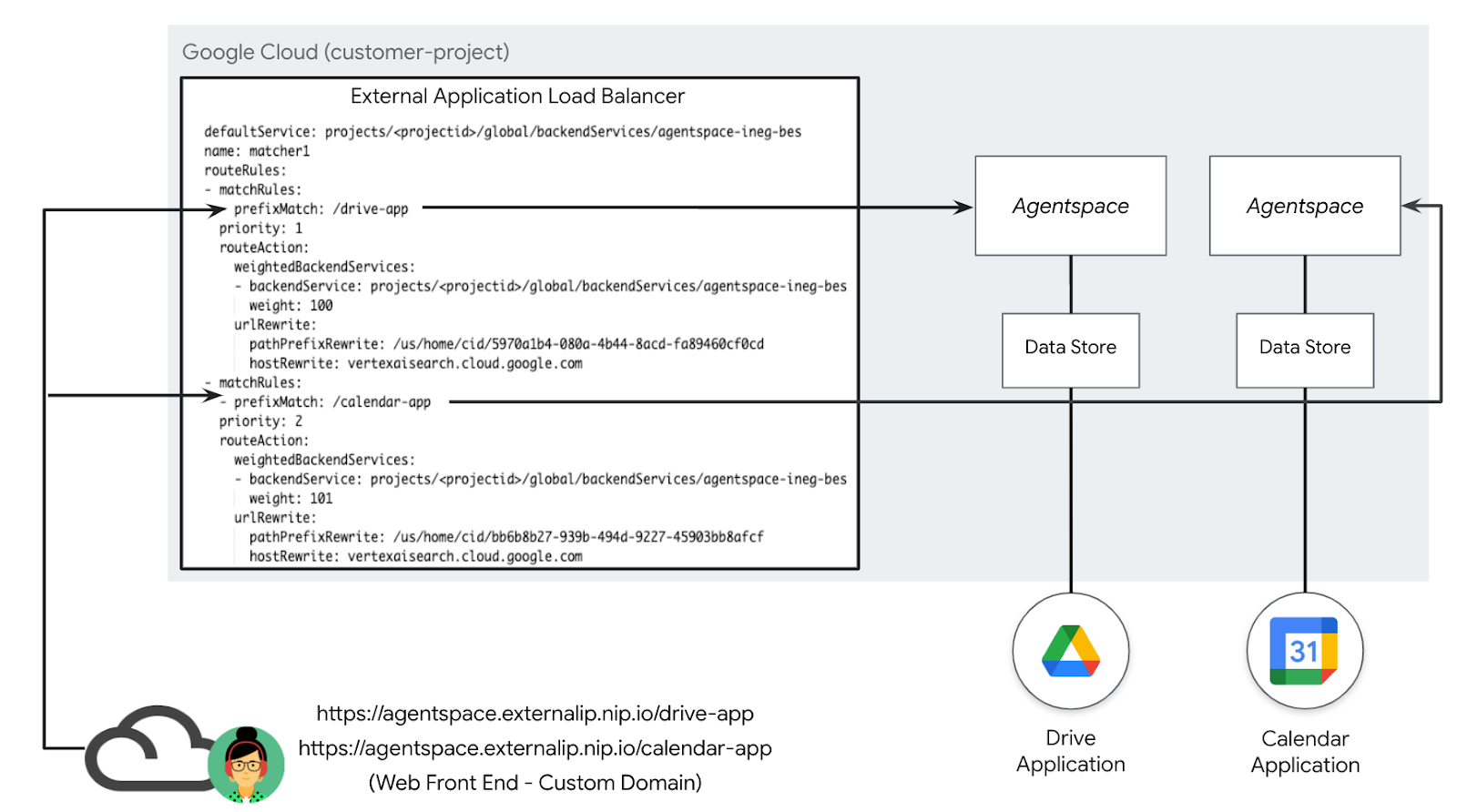

Veri deposunun ve sonraki uygulamaların sürekli büyümesi, aşağıdaki dağıtım senaryosundaki gibi herkese açık Google tarafından yönetilen URL'lerin daha fazla yönetilmesine neden olur (Şekil 2). Bu da Agentspace uygulamaları ile URL'nin 1:1 eşlenmesine yol açar.

2. şekil.

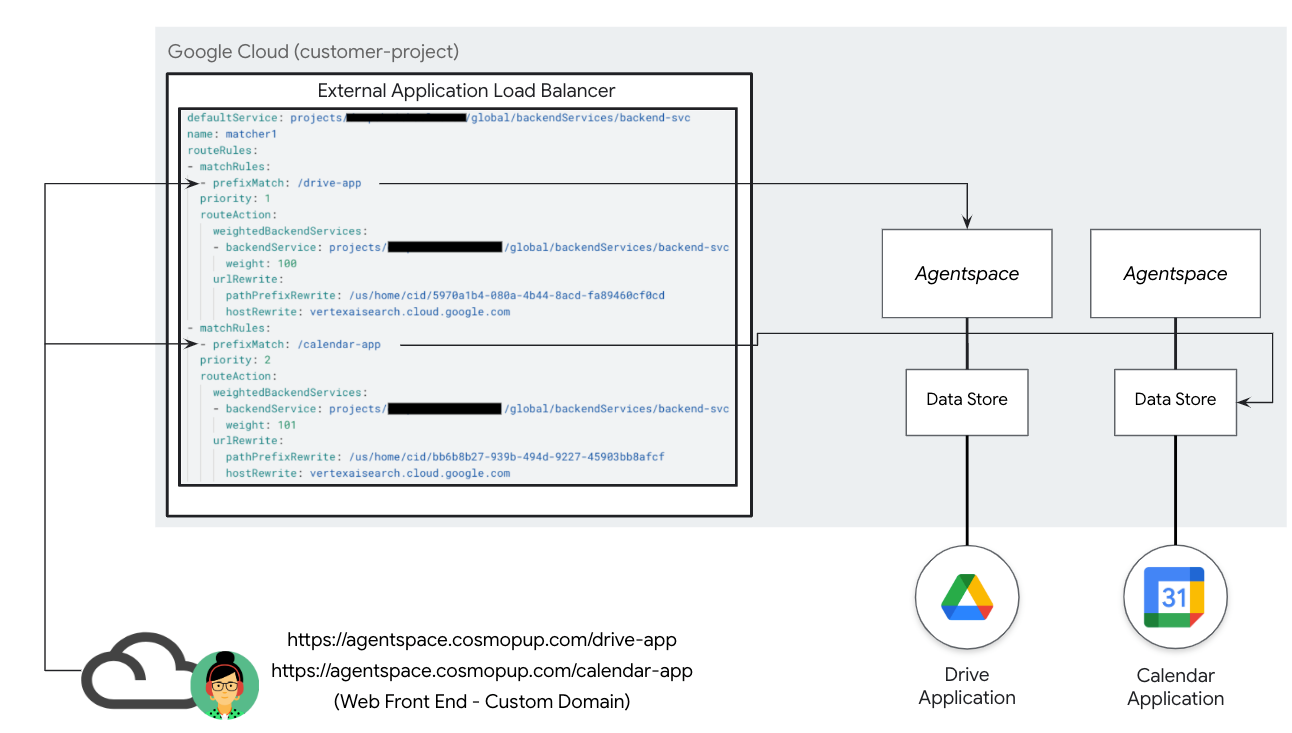

Özel alan, çeşitli AgentSpace uygulamalarının kullanıcı tarafından belirtilen tek bir müşteri alanıyla eşlenmesini sağlar. Bu özellik, her Agentspace uygulamasıyla belirli bir URL yolunun ilişkilendirilmesine olanak tanır. Böylece, aşağıdaki dağıtım senaryosundaki (Şekil 3) gibi daha fazla esneklik elde edilir. Örneğin, müşteri tarafından yönetilen bir alan (agentspace.cosmopup.com) yol kurallarına bölünür. Her kural, belirli bir Agentspace uygulamasıyla eşlenir. Örnekler şunlardır:

- Workspace Drive için Agentspace uygulamasıyla eşleşen agentspace.cosmopup.com/drive-app

- Workspace Takvim için Agentspace uygulamasıyla eşleşen agentspace.cosmopup.com/calendar-app

Harici Uygulama Yük Dengeleyicisi'nin URL MAP aracılığıyla yapılandırılmış barındırıcı ve yol kuralları, özel alanı Google tarafından yönetilen URL ile eşleyen mantığı kontrol eder. agentspace.cosmopup.com/drive-app örneğini kullanarak aşağıdaki işlevi gerçekleştirir.

- Özel alan barındırıcı yolu agentspace.cosmopup.com/drive-app, yük dengeleyici tarafından alınır

- URL eşlemesi, gelişmiş ana makine ve yol kuralı eşleştirmesi için yapılandırılmış

- agentspace.cosmopup.com ana makinesi, yol eşleştirme ve yeniden yazma için uygundur

- Özel alan ana makine yolu agentspace.cosmopup.com/drive-app, UrlRewrite'e tabidir

- PathPrefixRewrite, Agentspace yoludur: /us/home/cid/5970a1b4-080a-4b44-8acd-fa89460cf0cd

- hostRewrite, Agentspace ana makinesidir: vertexaisearch.cloud.google.com

- Yeniden yazma işlemi, arka uç hizmetine yönlendirmeden önce gerçekleştirilir.

- Arka uç hizmeti, trafiği Agentspace URL'sine göre Drive uygulamasına yönlendirir.

Şekil 3

Neler öğreneceksiniz?

- Global Harici Uygulama Yük Dengeleyici Oluşturma

- Özel bir alan ve Agentspace uygulamasına yeniden yazma işlemi kullanarak arka uç hizmeti yeniden yazma işlemi oluşturma

- Özel alan adı oluşturmak için nip.io ve Cloud DNS'i entegre etme

- Agentspace özel alanına erişimi doğrulama

Gerekenler

- Sahibi izinlerine sahip Google Cloud projesi

- Mevcut Agentspace uygulama URL'leri

- Kendine ait özel alan adı (isteğe bağlı)

- Sertifikalar - Kendinden İmzalı veya Google Tarafından Yönetilen

2. Ne oluşturacaksınız?

Barındırıcı ve yol yeniden yazma özelliğini kullanarak Agentspace uygulamaları için özel alan yolu eşleşmesini etkinleştirmek üzere gelişmiş trafik yönetimi özellikleri sunan bir genel harici uygulama yük dengeleyicisi oluşturursunuz. Dağıtım tamamlandıktan sonra Agentspace uygulamasına erişimi doğrulamak için aşağıdaki işlemleri gerçekleştirirsiniz:

- Bir web tarayıcısı açıp özel alanınıza ve belirtilen yola giderek Agentspace uygulamanıza erişin.

3. Ağ gereksinimleri

Ağ koşullarının dökümü aşağıda verilmiştir:

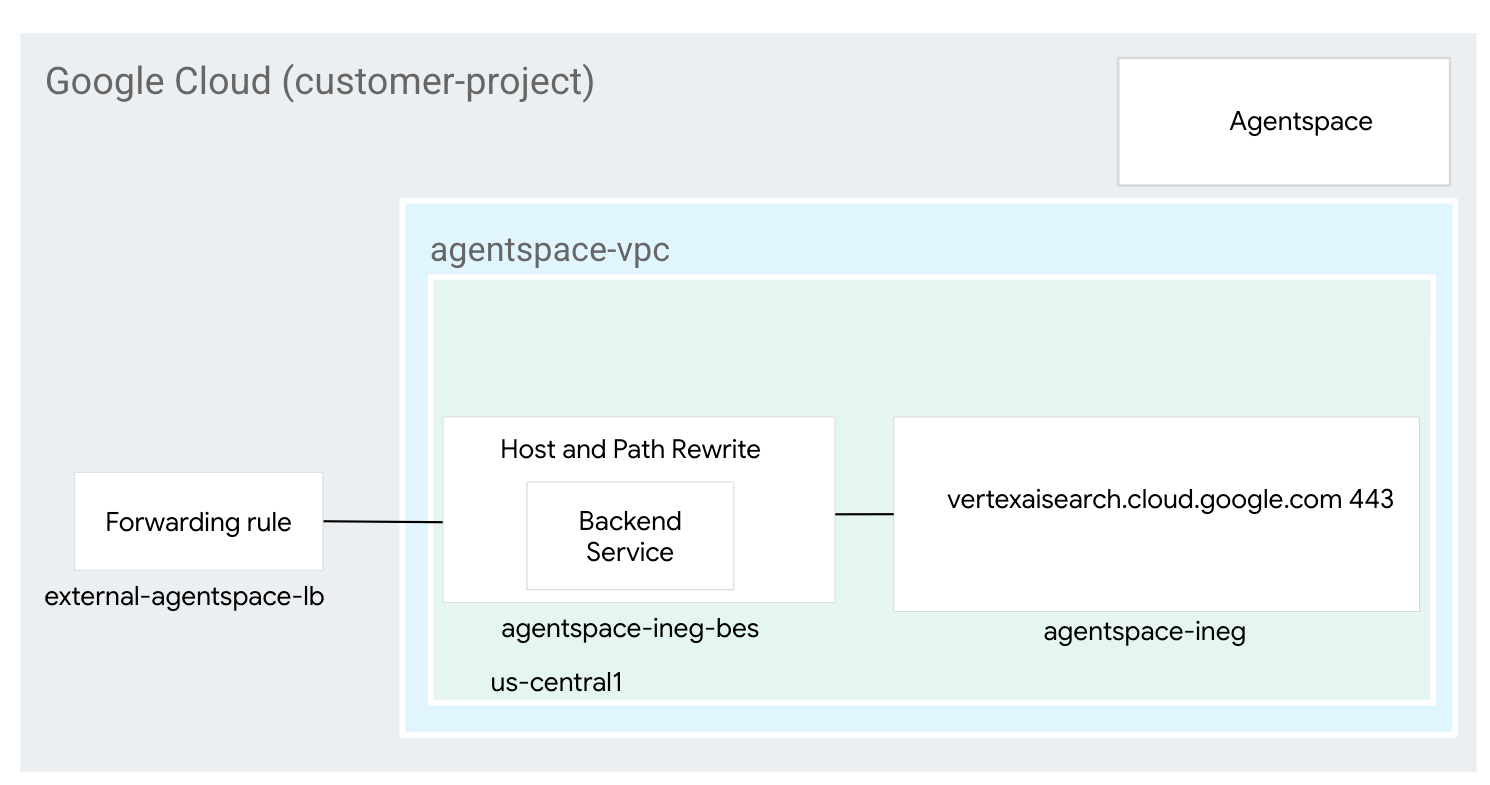

Bileşenler | Açıklama |

VPC (agentspace-vpc) | Özel mod VPC |

İnternet NEG | Agentspace Google Tarafından Yönetilen FQDN'yi (vertexaisearch.cloud.google.com) belirten FQDN olarak yapılandırılan yük dengeleyici için harici bir arka uç tanımlamak amacıyla kullanılan bir kaynak. İnternet FQDN'si, çözüm için VPC içinde DNS araması yapar. |

Arka Uç Hizmeti | Arka uç hizmeti, yük dengeleyiciniz ile arka uç kaynaklarınız arasında köprü görevi görür. Eğitimde arka uç hizmeti, internet NEG'siyle ilişkilendirilmiştir. |

Sertifikalar | Google Cloud'da bir Uygulama Yük Dengeleyici için sertifikaları yapılandırmak üzere Sertifika Yöneticisi hizmetini ve Google tarafından yönetilen veya kendi kendine yönetilen SSL sertifikalarını kullanırsınız. |

Cloud DNS | Cloud DNS herkese açık bölgesi, harici uygulama yük dengeleyicinin harici IP'sini nip.io (agentspace.externalip.nip.io) olarak çözmek için kullanılır. Alternatif olarak, özel alanınızı ve yük dengeleyicinin IP adresinden oluşan A kaydınızı kullanın. |

4. Codelab topolojisi

5. Kurulum ve Gereksinimler

Kendine ait tempoda ortam oluşturma

- Google Cloud Console'da oturum açın ve yeni bir proje oluşturun veya mevcut bir projeyi yeniden kullanın. Gmail veya Google Workspace hesabınız yoksa hesap oluşturmanız gerekir.

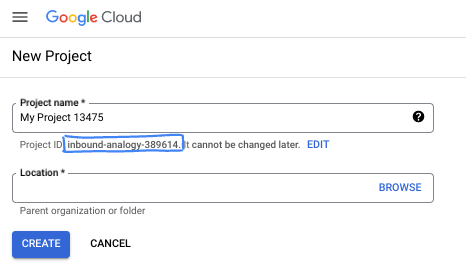

- Proje adı, bu projenin katılımcılarının görünen adıdır. Google API'leri tarafından kullanılmayan bir karakter dizesidir. Dilediğiniz zaman güncelleyebilirsiniz.

- Proje kimliği, tüm Google Cloud projelerinde benzersizdir ve değiştirilemez (ayarlandıktan sonra değiştirilemez). Cloud Console, benzersiz bir dize otomatik olarak oluşturur. Bu dizenin ne olduğu genellikle önemli değildir. Çoğu kod laboratuvarında proje kimliğinize (genellikle

PROJECT_IDolarak tanımlanır) referans vermeniz gerekir. Oluşturulan kimliği beğenmezseniz rastgele başka bir kimlik oluşturabilirsiniz. Alternatif olarak, kendi anahtarınızı deneyerek kullanılabilir olup olmadığını görebilirsiniz. Bu adımdan sonra değiştirilemez ve proje boyunca geçerli kalır. - Bazı API'lerin kullandığı üçüncü bir değer (Proje Numarası) olduğunu belirtmek isteriz. Bu değerlerin üçü hakkında daha fazla bilgiyi dokümanlar bölümünde bulabilirsiniz.

- Ardından, Cloud kaynaklarını/API'lerini kullanmak için Cloud Console'da faturalandırmayı etkinleştirmeniz gerekir. Bu codelab'i çalıştırmak çok pahalı değildir. Bu eğitimden sonra faturalandırılmamak için kaynakları kapatmak istiyorsanız oluşturduğunuz kaynakları veya projeyi silebilirsiniz. Yeni Google Cloud kullanıcıları 300 ABD doları değerinde ücretsiz deneme programına uygundur.

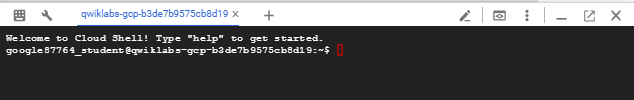

Cloud Shell'i başlatma

Google Cloud, dizüstü bilgisayarınızdan uzaktan çalıştırılabilir. Ancak bu kod laboratuvarında, Cloud'da çalışan bir komut satırı ortamı olan Google Cloud Shell'i kullanacaksınız.

Google Cloud Console'da, sağ üstteki araç çubuğunda Cloud Shell simgesini tıklayın:

Ortam sağlanıp bağlantı kurulabilmesi için birkaç saniye beklemeniz gerekir. İşlem tamamlandığında aşağıdakine benzer bir ekran görürsünüz:

Bu sanal makinede ihtiyacınız olan tüm geliştirme araçları yüklüdür. 5 GB boyutunda kalıcı bir ana dizin sunar ve Google Cloud üzerinde çalışır. Bu sayede ağ performansını ve kimlik doğrulamayı büyük ölçüde iyileştirir. Bu codelab'deki tüm çalışmalarınızı tarayıcıda yapabilirsiniz. Hiçbir şey yüklemeniz gerekmez.

6. Başlamadan önce

API'leri etkinleştir

Cloud Shell'de proje kimliğinizin ayarlandığından emin olun:

gcloud config list project

gcloud config set project [YOUR-PROJECT-ID]

project=[YOUR-PROJECT-ID]

region=[YOUR-REGION]

echo $project

echo $region

Gerekli tüm hizmetleri etkinleştirin:

gcloud services enable compute.googleapis.com

gcloud services enable dns.googleapis.com

7. VPC Ağı Oluşturma

VPC Ağı

Cloud Shell'de aşağıdakileri yapın:

gcloud compute networks create agentspace-vpc --subnet-mode custom

8. Yük Dengeleyici Bileşenlerini Ayarlama

Yük dengeleyicinin harici IP adresini ayırma

Cloud Shell'de yük dengeleyici için harici bir IP adresi ayırın:

gcloud compute addresses create external-ip \

--network-tier=PREMIUM \

--ip-version=IPV4 \

--global

Cloud Shell'de ayrılmış IP adresini görüntüleyin:

gcloud compute addresses describe external-ip \

--global | grep -i address:

Örnek çıkış:

user@cloudshell$ gcloud compute addresses describe external-ip \

--global | grep -i address:

address: 34.54.158.206

İnternet NEG'sini ayarlama

Bir internet NEG oluşturun ve –network-endpoint-type parametresini internet-fqdn-port olarak ayarlayın (harici arka ucunuza ulaşılabilecek ana makine adı ve bağlantı noktası). Agentspace'i çözmek için FQDN vertexaisearch.cloud.google.com ve PORT 443 kullanılır.

gcloud compute network-endpoint-groups create agentspace-ineg \

--network-endpoint-type="internet-fqdn-port" \

--global

gcloud compute network-endpoint-groups update agentspace-ineg \

--add-endpoint="fqdn=vertexaisearch.cloud.google.com,port=443" \

--global

Yük dengeleyiciyi oluşturma

Cloud Shell'de aşağıdakileri yapın:

gcloud compute backend-services create agentspace-ineg-bes \

--load-balancing-scheme=EXTERNAL_MANAGED \

--protocol=HTTPS \

--global

gcloud compute backend-services add-backend agentspace-ineg-bes \

--network-endpoint-group=agentspace-ineg \

--global-network-endpoint-group \

--global

Sertifika oluşturma

Bu noktada internet negatifini ve arka uç hizmetini oluşturdunuz. Aşağıdaki bölümde, HTTPs hedef proxy'sinde kullanılacak bir sertifika kaynağı oluşturmanız gerekir. Google tarafından yönetilen veya kendi kendine yönetilen bir SSL sertifikası kullanarak SSL sertifikası kaynağı oluşturabilirsiniz. Google Cloud bu sertifikaları otomatik olarak aldığı, yönettiği ve yenilediği için Google tarafından yönetilen sertifikaları kullanmanızı öneririz.

Bu eğitimde kullanılan küresel harici uygulama yük dengeleyici için desteklenen sertifikalar hakkında daha fazla bilgi edinmek isterseniz aşağıdaki kaynaklara göz atın:

SSL sertifikalarına genel bakış | Yük Dengeleme | Google Cloud

Aşağıdaki bölümde, ortak adın, yük dengeleyicinin daha önce oluşturulan harici IP adresine karşılık gelen tam nitelikli alan adıyla (agentspace.YOUR-EXTERNAL-IP.nip.io) eşlenmesini gerektiren kendinden imzalı bir sertifika oluşturacaksınız. Aşağıda örnek verilmiştir:

Ortak Ad: agentspace.34.54.158.206.nip.io

Cloud Shell'de özel anahtarı oluşturun

openssl genrsa -out private-key-file.pem 2048

Cloud Shell'de, pem dosyasını oluşturmak için kullanılan bir config.txt dosyası oluşturun. DNS 1 girişinde tam nitelikli alan adını belirtin agentspace.HARICI-IP'NIZ.nip.io (ör. agentspace.34.54.158.206.nip.io) aşağıdaki yapılandırmada.

cat <<'EOF' >config.txt

[req]

default_bits = 2048

req_extensions = extension_requirements

distinguished_name = dn_requirements

[extension_requirements]

basicConstraints = CA:FALSE

keyUsage = nonRepudiation, digitalSignature, keyEncipherment

subjectAltName = @sans_list

[dn_requirements]

countryName = Country Name (2 letter code)

stateOrProvinceName = State or Province Name (full name)

localityName = Locality Name (eg, city)

organizationName = Organization Name (eg, company)

organizationalUnitName = Organizational Unit Name (eg, section)

commonName = Common Name (e.g. server FQDN or YOUR name)

emailAddress = Email Address

[sans_list]

DNS.1 = agentspace.YOUR-EXTERNAL-IP.nip.io

EOF

Cloud Shell'de, config.txt ve private-key-file.pem dosyalarının oluşturulduğunu doğrulayın.

user@cloudshell:$ ls

config.txt private-key-file.pem

Cloud Shell'de aşağıdakileri yapın.

sudo openssl req -new -key private-key-file.pem \

-out csr.pem \

-config config.txt

Örnek:

user@cloudshell:$ sudo openssl req -new -key private-key-file.pem \

-out csr.pem \

-config config.txt

You are about to be asked to enter information that will be incorporated

into your certificate request.

What you are about to enter is what is called a Distinguished Name or a DN.

There are quite a few fields but you can leave some blank

For some fields there will be a default value,

If you enter '.', the field will be left blank.

-----

Country Name (2 letter code) []:

State or Province Name (full name) []:

Locality Name (eg, city) []:

Organization Name (eg, company) []:

Organizational Unit Name (eg, section) []:

Common Name (e.g. server FQDN or YOUR name)[]:agentspace.34.54.158.206.nip.io

Email Address []:

Cloud Shell'de, sertifika imzalama için gereken PEM dosyasının oluşturulmasını doğrulayın.

user@cloudshell:$ ls

config.txt csr.pem private-key-file.pem

Cloud Shell'de sertifikayı oluşturun.

sudo openssl x509 -req \

-signkey private-key-file.pem \

-in csr.pem \

-out cert.cert \

-extfile config.txt \

-extensions extension_requirements \

-days 365

Örnek çıkış:

user@cloudshell:$ sudo openssl x509 -req \

-signkey private-key-file.pem \

-in csr.pem \

-out cert.cert \

-extfile config.txt \

-extensions extension_requirements \

-days 365

Certificate request self-signature ok

subject=CN = agentspace.34.54.158.206.nip.io

Cloud Shell'de cert.cert dosyasının oluşturulduğunu doğrulayın.

user@cloudshell:$ ls

cert.cert config.txt csr.pem private-key-file.pem

Harici yük dengeleyicinizle ilişkilendirilecek bir sertifika kaynağı oluşturun. Sertifika ve özel anahtar parametrelerini kendi dosya adlarınızla değiştirin.

Cloud Shell'de aşağıdakileri yapın:

gcloud compute ssl-certificates create agentspace-self-signed-cert \

--certificate=cert.cert \

--private-key=private-key-file.pem \

--global

Cloud Shell'de aşağıdakileri yapın:

gcloud compute url-maps create agentspace-lb \

--default-service=agentspace-ineg-bes \

--global

Cloud Shell'de aşağıdakileri yapın:

gcloud compute target-https-proxies create https-proxy \

--ssl-certificates=agentspace-self-signed-cert \

--url-map=agentspace-lb \

--global

Cloud Shell'de aşağıdakileri yapın:

gcloud compute forwarding-rules create agentspace-fr \

--load-balancing-scheme=EXTERNAL_MANAGED \

--network-tier=PREMIUM \

--address=external-ip \

--target-https-proxy=https-proxy \

--global \

--ports=443

9. Herkese açık DNS alt bölgesi oluşturma

Aşağıdaki bölümde, harici yük dengeleyici IP adresine çözümlemek için nip.io tarafından kullanılan bir herkese açık DNS bölgesi oluşturacaksınız.

Cloud Shell'de, harici yük dengeleyici IP adresiniz için bir değişken oluşturmak üzere aşağıdakileri yapın:

externalip=<YOUR-EXTERNAL-IP>

echo $externalip

Cloud Shell'de aşağıdakileri yapın:

gcloud dns --project=$project managed-zones create agentspace-dns --description="Agentspace public dns" --dns-name="$externalip.nip.io." --visibility="public"

Cloud Shell'de aşağıdakileri yapın:

gcloud dns --project=$project record-sets create agentspace.$externalip.nip.io. --zone="agentspace-dns" --type="A" --ttl="300" --rrdatas="$externalip"

10. OAuth Kimlik Bilgileri

Aşağıdaki bölümde, kimlik doğrulama için Google tarafından yönetilen URL'yi oauth-redirect adresine yönlendiren web uygulamaları için bir OAuth kimlik bilgisi oluşturacaksınız. Oluşturulan kimlik bilgileri eğitim için gerekli değildir.

Oauth hakkında daha fazla bilgi edinmek için aşağıdakileri inceleyin:

Google Takvim ve Gmail işlemleri ekleme | Google Agentspace

OAuth uygulaması oluşturma ve kapsam ekleme

- API'ler ve Hizmetler > OAuth izin ekranı'na gidin: OAuth izin ekranına gidin

- Dahili'yi seçin ve ardından Oluştur'u tıklayın.

- OAuth uygulamanız için bir ad girin.

- Kullanıcı destek e-postası girin.

- Geliştiricinin iletişim bilgilerini girin.

- Kaydet ve devam et'i tıklayın.

OAuth istemci kimliği oluşturma

Bu prosedürde, Google Cloud işlemleri için yeni bir OAuth istemci kimliğinin nasıl oluşturulacağı açıklanmaktadır. Bu OAuth istemci kimliği ve gizli anahtarı diğer Google Cloud işlemleri için de kullanılabilir. Google Cloud işlemleri için mevcut bir Google Cloud OAuth istemci kimliğiniz varsa yeni bir istemci kimliği oluşturmak yerine bu istemci kimliğini ve gizli anahtarını Google Takvim işlemleri için kullanabilirsiniz.

- Kimlik bilgileri sayfasına gidin ve Kimlik bilgileri oluştur > OAuth istemci kimliği'ni tıklayın.

- Web uygulaması'nı seçin.

- Müşteri kimliğiniz için bir ad girin.

- URI ekle'yi tıklayın ve aşağıdaki URI'yi girin: https://vertexaisearch.cloud.google.com/oauth-redirect

- Oluştur'u tıklayın ve aşağıdaki bilgileri kopyalayın:

- Müşteri Kimliği

- İstemci gizli anahtarı

11. Agentspace uygulama URL'lerini tanımlama

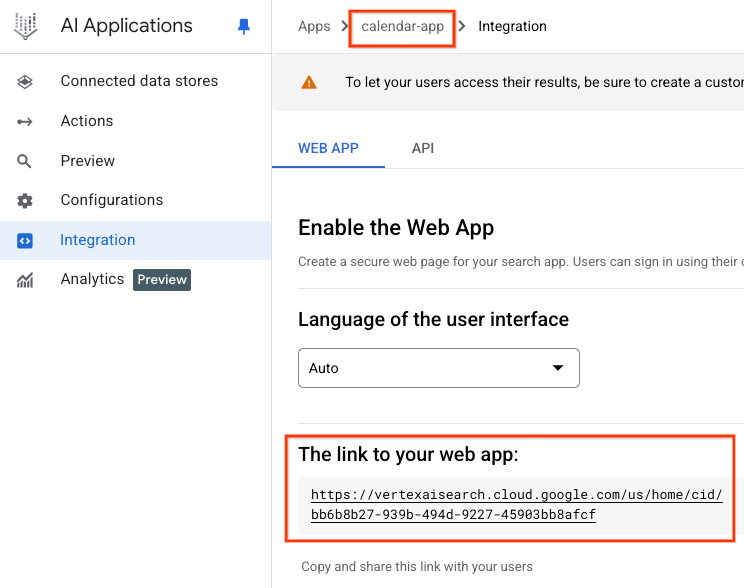

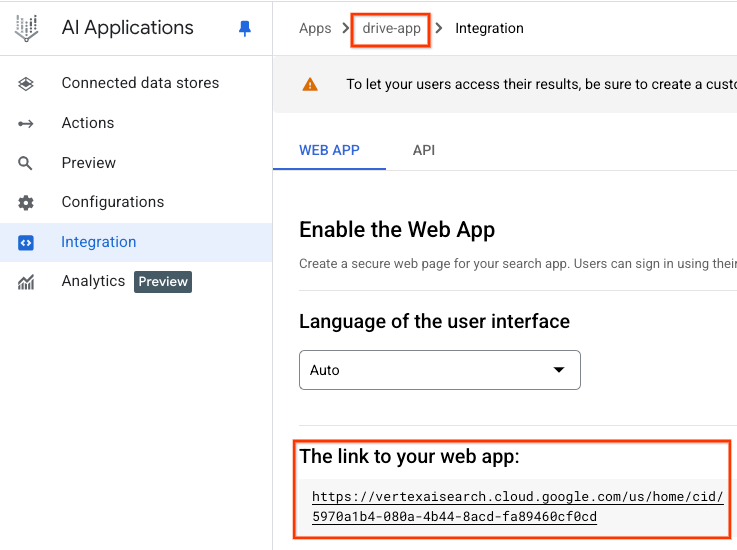

Aşağıdaki prosedür, Google tarafından oluşturulan ve her uygulamanın Agentspace ile eşleştirilen Google tarafından yönetilen Agentspace herkese açık URL'lerini tanımlar. URL'lerin çıktısı, referans mimarisine dayalı örneklerdir. Bu nedenle, URL'lerinizin doğru olduğundan emin olmanız gerekir.

Uygulama başına web uygulamanızın bağlantısını sakladığınızdan emin olun.

Takvim Uygulaması

Agentspace web URL'si: https://vertexaisearch.cloud.google.com/us/home/cid/bb6b8b27-939b-494d-9227-45903bb8afcf

Drive Uygulaması

Agentspace Web URL'si:

https://vertexaisearch.cloud.google.com/us/home/cid/5970a1b4-080a-4b44-8acd-fa89460cf0cd

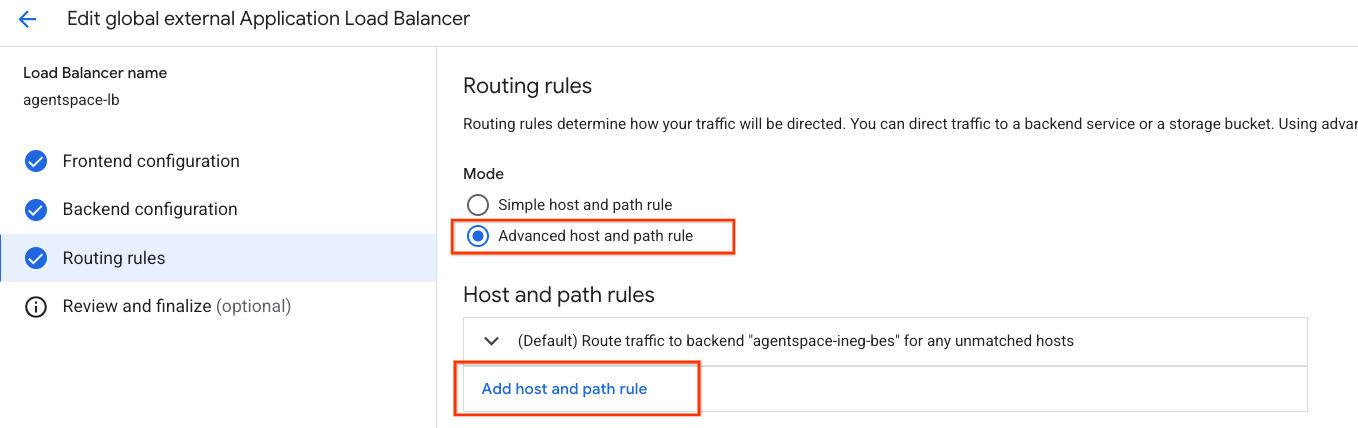

12. Gelişmiş ana makine ve yol kuralı oluşturma

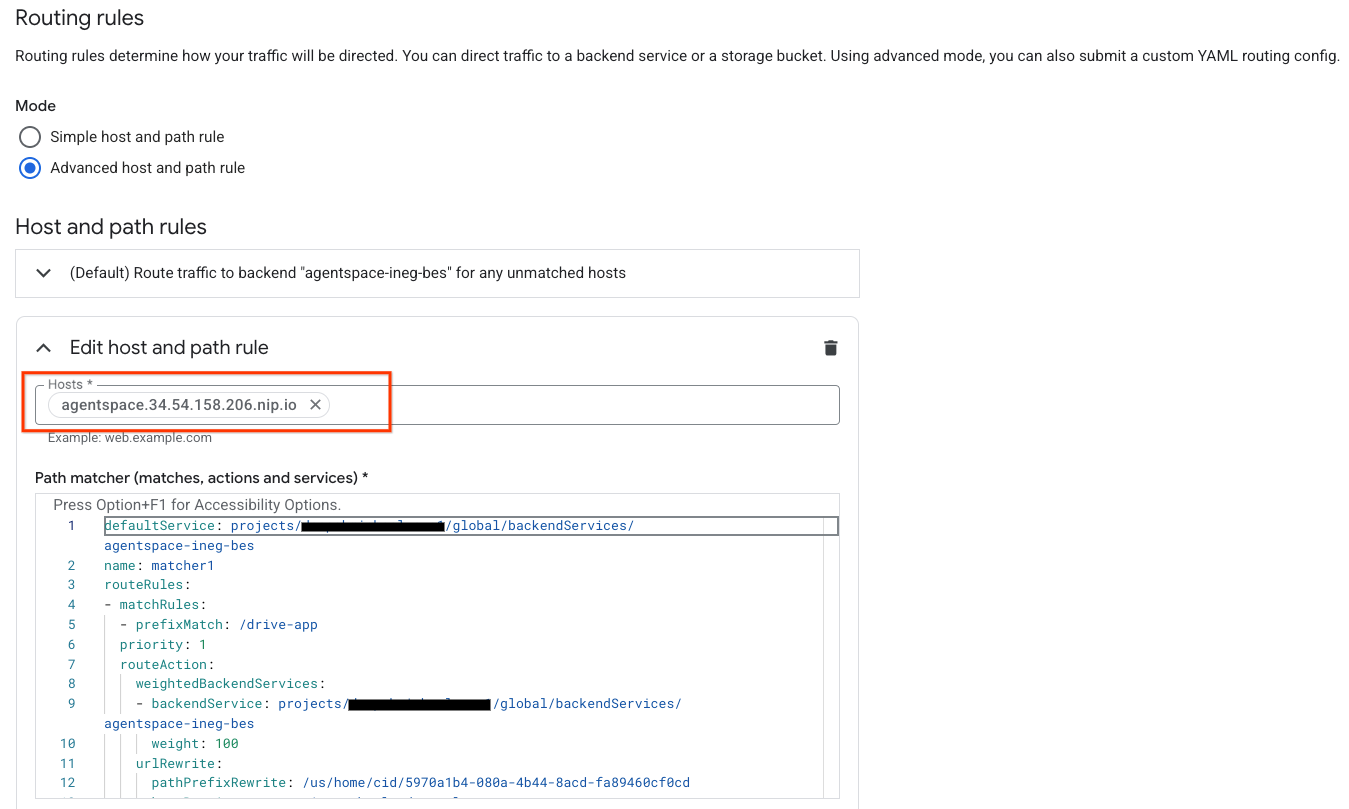

Aşağıdaki bölümde, Cloud Console'u kullanarak ana makine ve yol kurallarını tanımlama seçeneğini etkinleştirmek için yük dengeleyicilerin yönlendirme kurallarını güncelleyeceksiniz. Aşağıdaki tabloda, ortamınıza göre güncellenen özel değerler (üstten alta sırayla) özetlenmiştir:

Özel Değer | Eğitime Dayalı Örnek | |

Ana makineler | agentspace.YOUR-EXTERNAL-IP.nip.io | agentspace.34.54.158.206.nip.io |

defaultService | projects/<projectid>/global/backendServices/agentspace-ineg-bes | Ekran görüntüsünü görme |

prefixMatch | /<Agentspace uygulamasının adı#1> | /drive-app |

backendService | projects/<projectid>/global/backendServices/agentspace-ineg-bes | Ekran görüntüsünü görme |

pathPrefixRewrite | /<Uygulama 1'in Agentspace URL yolu> | /us/home/cid/5970a1b4-080a-4b44-8acd-fa89460cf0cd |

hostRewrite | vertexaisearch.cloud.google.com | vertexaisearch.cloud.google.com |

prefixMatch | /<Agentspace uygulamasının adı#2> | /calendar-app |

backendService | projects/<projectid>/global/backendServices/agentspace-ineg-bes | Ekran görüntüsünü görme |

pathPrefixRewrite | /<2. uygulamanın Agentspace URL yolu> | /us/home/cid/bb6b8b27-939b-494d-9227-45903bb8afcf |

hostRewrite | vertexaisearch.cloud.google.com | vertexaisearch.cloud.google.com |

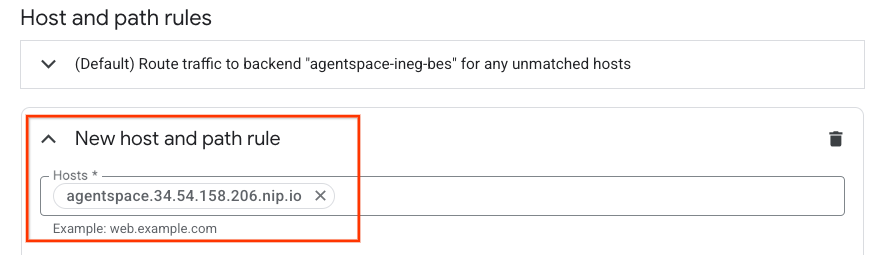

Ana makine ve yol kurallarına erişmek için aşağıdakilere gidin

Yük dengeleme → agentspace-lb → Düzenle'yi seçin

Yönlendirme kuralları → Gelişmiş ana makine ve yol kuralları'nı seçin.

Ana makine ve yol kuralı ekle'yi seçin.

Artık yeni bir ana makine ve yol kuralı oluşturmanız istenir. Ana makineler bölümüne agentspace.DIŞ-IP'NİZ.nip.io veya özel alan adı girin.

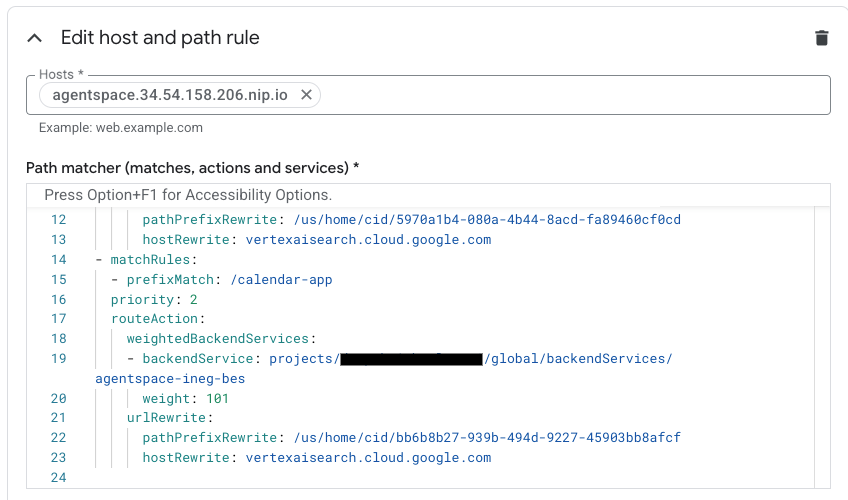

Yol eşleştirici alanında (eşleşmeler, işlemler ve hizmetler), aşağıdaki içeriği ortam yapılandırmanızla güncelleyin ve ardından güncelle'yi seçin.

defaultService: projects/<projectid>/global/backendServices/agentspace-ineg-bes

name: matcher1

routeRules:

- matchRules:

- prefixMatch: /<name of Agentspace app#1>

priority: 1

routeAction:

weightedBackendServices:

- backendService: projects/<projectid>/global/backendServices/agentspace-ineg-bes

weight: 100

urlRewrite:

pathPrefixRewrite: /<Agentspace URL path of app#1>

hostRewrite: vertexaisearch.cloud.google.com

- matchRules:

- prefixMatch: /<name of Agentspace app#2>

priority: 2

routeAction:

weightedBackendServices:

- backendService: projects/<projectid>/global/backendServices/agentspace-ineg-bes

weight: 101

urlRewrite:

pathPrefixRewrite: /<Agentspace URL path of app#2>

hostRewrite: vertexaisearch.cloud.google.com

Örnek ekran görüntüsü:

13. Doğrulama

Dağıtım tamamlandı. Agentspace uygulamasına web tarayıcısı veya terminal üzerinden özel alan kullanarak erişebilirsiniz. Bunun için agentspace.DIŞ-IP-ADRESİNİZ.nip.io/yol(ör. agentspace.34.54.158.206.nip.io) adresini belirtin. Aşağıda örnekler verilmiştir:

Agentspace uygulaması: drive-app

Yol: agentspace.34.54.158.206.nip.io/drive-app

Agentspace uygulaması: drive-app

Yol: agentspace.34.54.158.206.nip.io/calendar-app

14. Temizleme

OAuth kimlik bilgilerini silin, aşağıdakileri yapın:

API'ler ve Hizmetler → Kimlik bilgileri'ne gidin.

OAuth 2.0 İstemci Kimlikleri bölümünde kimlik bilgilerinizi seçin ve ardından silin.

Tek bir Cloud Shell terminalinden laboratuvar bileşenlerini silme:

gcloud compute forwarding-rules delete agentspace-fr --global -q

gcloud compute target-https-proxies delete https-proxy --global -q

gcloud compute url-maps delete agentspace-lb --global -q

cloud compute ssl-certificates delete agentspace-self-signed-cert --global -q

gcloud compute backend-services delete agentspace-ineg-bes --global -q

gcloud compute network-endpoint-groups delete agentspace-ineg --global -q

gcloud dns --project=$projectid record-sets delete agentspace.$externalip.nip.io --zone="agentspace-dns" --type="A"

gcloud dns --project=$projectid managed-zones delete agentspace-dns

gcloud compute addresses delete external-ip --global -q

gcloud compute networks delete agentspace-vpc -q

15. Tebrikler

Tebrikler. Gelişmiş trafik yönetimi sunan harici bir uygulama yük dengeleyici kullanarak özel bir alan adı kullanarak Agentspace'e bağlantıyı başarıyla yapılandırdınız ve doğruladınız.

Yük dengeleyici altyapısını oluşturdunuz, internet NEG'i, Cloud DNS ve özel bir alan adı kullanarak Agentspace'a bağlanmaya olanak tanıyan ana makine ve yol yeniden yazma özelliğini etkinleştiren gelişmiş trafik yönetimini nasıl oluşturacağınızı öğrendiniz.

Cosmopup, codelab'lerin harika olduğunu düşünüyor.