1. บทนำ

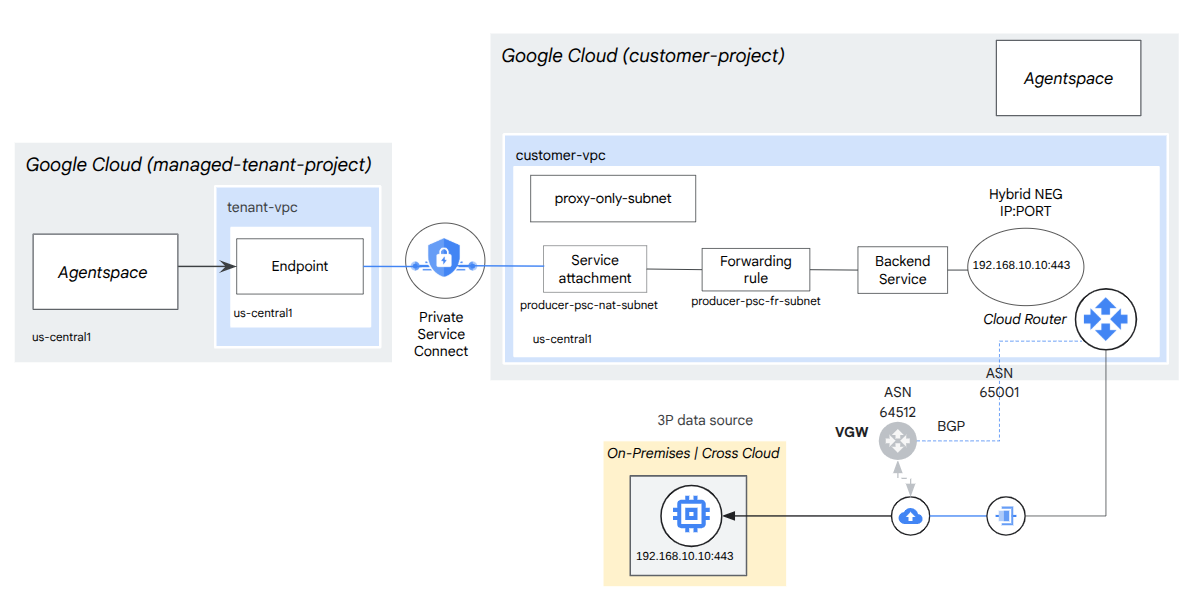

ในโค้ดแล็บนี้ คุณจะติดตั้งใช้งานตัวจัดสรรภาระงานพร็อกซี TCP ภายในและกลุ่มปลายทางเครือข่ายแบบไฮบริด (NEG) ซึ่งเผยแพร่เป็นบริการผู้ผลิต PSC NEG จะประกอบด้วยที่อยู่ IP และพอร์ตของฐานข้อมูลแบบโฮสต์ด้วยตนเองในระบบคลาวด์ต่างๆ เช่น JIRA, Confluence, Sharepoint

Private Service Connect เป็นความสามารถของเครือข่าย Google Cloud ที่ช่วยให้ผู้ใช้เข้าถึงบริการที่มีการจัดการแบบส่วนตัวจากภายในเครือข่าย VPC ได้ ในทำนองเดียวกัน ก็ยังช่วยให้ผู้ให้บริการที่มีการจัดการโฮสต์บริการเหล่านี้ใน VPC หรือเครือข่ายข้ามระบบคลาวด์ของตนเองได้ ซึ่งจะช่วยให้ผู้ให้บริการเชื่อมต่อกับผู้บริโภคแบบส่วนตัวได้ ตัวอย่างเช่น เมื่อใช้ Private Service Connect เพื่อเข้าถึงฐานข้อมูลข้ามระบบคลาวด์ คุณจะเป็นผู้ผลิตบริการ และ Google (Agentspace) จะเป็นผู้ใช้บริการ

สิ่งที่คุณจะได้เรียนรู้

- ข้อกำหนดเกี่ยวกับเครือข่ายสำหรับ Agentspace

- แนวทางปฏิบัติแนะนำในการสร้างเครือข่าย Agentspace

- สร้างบริการของผู้ผลิต Private Service Connect

สิ่งที่ต้องมี

- โปรเจ็กต์ Google Cloud ที่มีสิทธิ์เจ้าของ

2. สิ่งที่คุณจะสร้าง

คุณจะสร้างเครือข่ายผู้ผลิต agentspace-psc-demo เพื่อติดตั้งใช้งานตัวจัดสรรภาระงานพร็อกซี TCP ภายในและ Hybrid NEG ที่เผยแพร่เป็นบริการผ่าน Private Service Connect (PSC)

3. ข้อกำหนดเกี่ยวกับเครือข่าย

ด้านล่างนี้คือรายละเอียดข้อกำหนดของเครือข่ายสำหรับเครือข่าย Producer ซึ่ง Consumer ใน Codelab นี้คือ Agentspace

คอมโพเนนต์ | คำอธิบาย |

VPC (agentspace-psc-demo) | VPC โหมดที่กำหนดเอง |

ซับเน็ต NAT ของ PSC | ระบบจะแปลแพ็กเก็ตจากเครือข่าย VPC ของผู้บริโภคโดยใช้ Source NAT (SNAT) เพื่อแปลงที่อยู่ IP ต้นทางเดิมเป็นที่อยู่ IP ต้นทางจากซับเน็ต NAT ในเครือข่าย VPC ของผู้ผลิต PSC NAT รองรับซับเน็ต /29 ต่อ Service Attachment |

ซับเน็ตของกฎการส่งต่อ PSC | ใช้เพื่อจัดสรรที่อยู่ IP สำหรับตัวจัดสรรภาระงานพร็อกซี TCP ภายในระดับภูมิภาค ระบบจะถือว่าซับเน็ตของกฎการส่งต่อเป็นซับเน็ตปกติ |

ซับเน็ตเฉพาะพร็อกซี | พร็อกซี แต่ละรายการของตัวจัดสรรภาระงานจะได้รับที่อยู่ IP ภายใน แพ็กเก็ตที่ส่งจากพร็อกซีไปยัง VM แบ็กเอนด์หรือกลุ่มปลายทางเครือข่ายจะมีที่อยู่ IP ต้นทางจากซับเน็ตแบบพร็อกซีเท่านั้น แนะนำ ให้ใช้ซับเน็ต /23 แต่ระบบรองรับซับเน็ต /26 ซึ่งเป็นซับเน็ตขั้นต่ำ ต้องระบุซับเน็ตพร็อกซีระดับภูมิภาค 1 รายการต่อภูมิภาค |

NEG แบบไฮบริด | ระบบจะถือว่าบริการในองค์กรและบริการระบบคลาวด์อื่นๆ เป็นเหมือนแบ็กเอนด์ของ Cloud Load Balancing อื่นๆ ความแตกต่างที่สำคัญคือคุณใช้ NEG การเชื่อมต่อแบบไฮบริดเพื่อกำหนดค่าปลายทางของแบ็กเอนด์เหล่านี้ ปลายทางต้องเป็นชุดค่าผสม IP:พอร์ตที่ถูกต้องซึ่งตัวจัดสรรภาระงานเข้าถึงได้โดยใช้ผลิตภัณฑ์การเชื่อมต่อแบบไฮบริด เช่น Cloud VPN หรือ Cloud Interconnect |

บริการแบ็กเอนด์ | บริการแบ็กเอนด์ทำหน้าที่เป็นตัวเชื่อมระหว่างตัวจัดสรรภาระงานกับทรัพยากรแบ็กเอนด์ ในบทแนะนำ บริการแบ็กเอนด์จะเชื่อมโยงกับ Hybrid NEG |

4. แนวทางปฏิบัติแนะนำ

- AgentSpace รองรับการเข้าถึงฐานข้อมูลที่โฮสต์ด้วยตนเองซึ่งติดตั้งใช้งานในองค์กรหรือการประมวลผล (เช่น AWS EC2 และ VM ของ Azure) เมื่อเผยแพร่เป็นผู้ให้บริการ

- การเข้าชมฐานข้อมูลข้ามระบบคลาวด์จะมาจากเครือข่ายย่อยของพร็อกซีระดับภูมิภาค ดังนั้นจึงต้องอัปเดตกฎไฟร์วอลล์เพื่อเพิ่มการรับส่งข้อมูลนี้ลงในรายการที่อนุญาต

- แม้ว่า Cloud Router จะโฆษณาซับเน็ตเฉพาะพร็อกซีโดยค่าเริ่มต้น แต่ให้ตรวจสอบว่าเครือข่ายข้ามระบบคลาวด์ได้เรียนรู้ซับเน็ตนี้แล้ว

- ตรวจสอบว่าเครือข่าย VPC ของ Agentspace ได้เรียนรู้ซับเน็ตหรือที่อยู่ IP ของโฮสต์ของฐานข้อมูลข้ามระบบคลาวด์แล้ว

- เปิดใช้การเข้าถึงทั่วโลกในกฎการส่งต่อของผู้ผลิตก่อนสร้าง Service Attachment

- เปิดใช้สิทธิ์เข้าถึงทั่วโลกเมื่อสร้างปลายทาง Agentspace

5. โทโพโลยี Codelab

6. การตั้งค่าและข้อกำหนด

การตั้งค่าสภาพแวดล้อมแบบเรียนรู้ด้วยตนเอง

- ลงชื่อเข้าใช้ Google Cloud Console แล้วสร้างโปรเจ็กต์ใหม่หรือใช้โปรเจ็กต์ที่มีอยู่ซ้ำ หากยังไม่มีบัญชี Gmail หรือ Google Workspace คุณต้องสร้างบัญชี

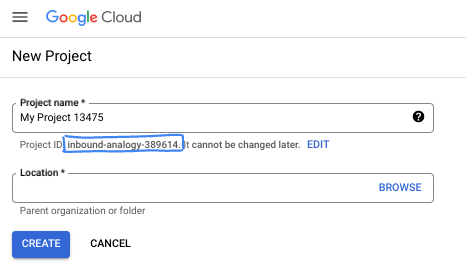

- ชื่อโปรเจ็กต์คือชื่อที่แสดงสำหรับผู้เข้าร่วมโปรเจ็กต์นี้ ซึ่งเป็นสตริงอักขระที่ Google APIs ไม่ได้ใช้ โดยคุณจะอัปเดตได้ทุกเมื่อ

- รหัสโปรเจ็กต์จะไม่ซ้ำกันในโปรเจ็กต์ Google Cloud ทั้งหมดและเปลี่ยนแปลงไม่ได้ (เปลี่ยนไม่ได้หลังจากตั้งค่าแล้ว) Cloud Console จะสร้างสตริงที่ไม่ซ้ำกันโดยอัตโนมัติ ซึ่งโดยปกติแล้วคุณไม่จำเป็นต้องสนใจว่าสตริงนั้นคืออะไร ใน Codelab ส่วนใหญ่ คุณจะต้องอ้างอิงรหัสโปรเจ็กต์ (โดยปกติจะระบุเป็น

PROJECT_ID) หากไม่ชอบรหัสที่สร้างขึ้น คุณอาจสร้างรหัสแบบสุ่มอีกรหัสหนึ่งได้ หรือคุณอาจลองใช้ชื่อของคุณเองและดูว่ามีชื่อนั้นหรือไม่ คุณจะเปลี่ยนแปลงรหัสนี้หลังจากขั้นตอนนี้ไม่ได้ และรหัสจะคงอยู่ตลอดระยะเวลาของโปรเจ็กต์ - โปรดทราบว่ายังมีค่าที่ 3 ซึ่งคือหมายเลขโปรเจ็กต์ที่ API บางตัวใช้ ดูข้อมูลเพิ่มเติมเกี่ยวกับค่าทั้ง 3 นี้ได้ในเอกสารประกอบ

- จากนั้นคุณจะต้องเปิดใช้การเรียกเก็บเงินใน Cloud Console เพื่อใช้ทรัพยากร/API ของ Cloud การทำตาม Codelab นี้จะไม่เสียค่าใช้จ่ายมากนัก หรืออาจไม่เสียเลย หากต้องการปิดทรัพยากรเพื่อหลีกเลี่ยงการเรียกเก็บเงินนอกเหนือจากบทแนะนำนี้ คุณสามารถลบทรัพยากรที่สร้างขึ้นหรือลบโปรเจ็กต์ได้ ผู้ใช้ Google Cloud รายใหม่มีสิทธิ์เข้าร่วมโปรแกรมช่วงทดลองใช้ฟรีมูลค่า$300 USD

เริ่มต้น Cloud Shell

แม้ว่าคุณจะใช้งาน Google Cloud จากระยะไกลจากแล็ปท็อปได้ แต่ใน Codelab นี้คุณจะใช้ Google Cloud Shell ซึ่งเป็นสภาพแวดล้อมบรรทัดคำสั่งที่ทำงานในระบบคลาวด์

จาก Google Cloud Console ให้คลิกไอคอน Cloud Shell ในแถบเครื่องมือด้านขวาบน

การจัดสรรและเชื่อมต่อกับสภาพแวดล้อมจะใช้เวลาเพียงไม่กี่นาที เมื่อเสร็จแล้ว คุณควรเห็นข้อความคล้ายกับตัวอย่างนี้

เครื่องเสมือนนี้มาพร้อมเครื่องมือพัฒนาทั้งหมดที่คุณต้องการ โดยมีไดเรกทอรีหลักแบบถาวรขนาด 5 GB และทำงานบน Google Cloud ซึ่งช่วยเพิ่มประสิทธิภาพเครือข่ายและการตรวจสอบสิทธิ์ได้อย่างมาก คุณสามารถทำงานทั้งหมดในโค้ดแล็บนี้ได้ภายในเบราว์เซอร์ คุณไม่จำเป็นต้องติดตั้งอะไร

7. ก่อนเริ่มต้น

เปิดใช้ API

ใน Cloud Shell ให้ตรวจสอบว่าได้ตั้งค่ารหัสโปรเจ็กต์แล้ว

gcloud config list project

gcloud config set project [YOUR-PROJECT-ID]

project=[YOUR-PROJECT-ID]

region=[YOUR-REGION]

zone=[YOUR-ZONE]

echo $project

echo $region

เปิดใช้บริการที่จำเป็นทั้งหมด

gcloud services enable compute.googleapis.com

8. สร้างเครือข่าย VPC ของผู้ผลิต

เครือข่าย VPC

ใน Cloud Shell ให้ทำดังนี้

gcloud compute networks create agentspace-psc-demo --subnet-mode custom

สร้างซับเน็ต

ซับเน็ต PSC จะเชื่อมโยงกับไฟล์แนบบริการ PSC เพื่อวัตถุประสงค์ในการแปลที่อยู่เครือข่าย

สร้างซับเน็ต NAT ของ PSC ภายใน Cloud Shell โดยทำดังนี้

gcloud compute networks subnets create producer-psc-nat-subnet --network agentspace-psc-demo --range 172.16.10.0/28 --region $region --purpose=PRIVATE_SERVICE_CONNECT

สร้างเครือข่ายย่อยของกฎการส่งต่อ Producer ใน Cloud Shell โดยทำดังนี้

gcloud compute networks subnets create producer-psc-fr-subnet --network agentspace-psc-demo --range 172.16.20.0/28 --region $region --enable-private-ip-google-access

ใน Cloud Shell ให้สร้างซับเน็ตเฉพาะพร็อกซีระดับภูมิภาคของ Producer ซึ่งสังเกตได้จากฐานข้อมูลข้ามระบบคลาวด์เป็น IP ต้นทาง

gcloud compute networks subnets create $region-proxy-only-subnet \

--purpose=REGIONAL_MANAGED_PROXY \

--role=ACTIVE \

--region=$region \

--network=agentspace-psc-demo \

--range=10.10.10.0/24

สำรองที่อยู่ IP ของตัวจัดสรรภาระงาน

ใน Cloud Shell ให้จองที่อยู่ IP ภายในสำหรับตัวจัดสรรภาระงานโดยทำดังนี้

gcloud compute addresses create hybrid-neg-lb-ip \

--region=$region \

--subnet=producer-psc-fr-subnet

ดูที่อยู่ IP ที่สงวนไว้ภายใน Cloud Shell

gcloud compute addresses describe hybrid-neg-lb-ip \

--region=$region | grep -i address:

ตัวอย่างเอาต์พุต

gcloud compute addresses describe hybrid-neg-lb-ip --region=$region | grep -i address:

address: 172.16.20.2

ตั้งค่า NEG แบบไฮบริด

สร้าง NEG แบบไฮบริด และตั้งค่า –network-endpoint-type เป็น NON_GCP_PRIVATE_IP_PORT

สร้าง Hybrid NEG ที่ใช้เพื่อเข้าถึงฐานข้อมูลในองค์กรภายใน Cloud Shell โดยทำดังนี้

gcloud compute network-endpoint-groups create on-prem-hybrid-neg \

--network-endpoint-type=NON_GCP_PRIVATE_IP_PORT \

--network=agentspace-psc-demo \

--zone=$zone

ใน Cloud Shell ให้อัปเดต Hybrid NEG ด้วย IP:Port ของฐานข้อมูลข้ามระบบคลาวด์ 192.168.10.10 และพอร์ต 443 ตามสถาปัตยกรรมอ้างอิง

gcloud compute network-endpoint-groups update on-prem-hybrid-neg \

--add-endpoint=ip=192.168.10.10,port=443 \

--zone=$zone

สร้างการตรวจสอบประสิทธิภาพการทำงานระดับภูมิภาค

สร้างการตรวจสอบประสิทธิภาพการทำงานที่ตรวจสอบพอร์ตฐานข้อมูลในองค์กร 443 ภายใน Cloud Shell โดยทำดังนี้

gcloud compute health-checks create tcp on-prem-443-healthcheck \

--region=$region \

--port=443

สร้างนโยบายไฟร์วอลล์เครือข่ายและกฎไฟร์วอลล์

ใน Cloud Shell ให้ทำดังนี้

gcloud compute network-firewall-policies create agentspace-psc-demo-policy --global

gcloud compute network-firewall-policies associations create --firewall-policy agentspace-psc-demo-policy --network agentspace-psc-demo --name agentspace-psc-demo --global-firewall-policy

กฎไฟร์วอลล์ต่อไปนี้อนุญาตการรับส่งข้อมูลจากช่วงซับเน็ต NAT ของ PSC ไปยังอินสแตนซ์ทั้งหมดในเครือข่าย

ใน Cloud Shell ให้ทำดังนี้

gcloud compute network-firewall-policies rules create 2001 --action ALLOW --firewall-policy agentspace-psc-demo-policy --description "allow traffic from PSC NAT subnet" --direction INGRESS --src-ip-ranges 172.16.10.0/28 --global-firewall-policy --layer4-configs=tcp

9. สร้างบริการของผู้ผลิต

สร้างคอมโพเนนต์ของตัวจัดสรรภาระงาน

สร้างบริการแบ็กเอนด์ภายใน Cloud Shell โดยทำดังนี้

gcloud compute backend-services create producer-backend-svc --region=$region --load-balancing-scheme=INTERNAL_MANAGED --protocol=TCP --region=$region --health-checks=on-prem-443-healthcheck --health-checks-region=$region

ใน Cloud Shell ให้เพิ่มแบ็กเอนด์ Hybrid NEG ลงในบริการแบ็กเอนด์โดยใช้คำสั่งต่อไปนี้

gcloud compute backend-services add-backend producer-backend-svc --network-endpoint-group=on-prem-hybrid-neg --network-endpoint-group-zone=$zone --balancing-mode=CONNECTION --max-connections=100 --region=$region

ใน Cloud Shell ให้สร้างพร็อกซี TCP เป้าหมายเพื่อกำหนดเส้นทางคำขอไปยังบริการแบ็กเอนด์

gcloud compute target-tcp-proxies create producer-lb-tcp-proxy \

--backend-service=producer-backend-svc \

--region=$region

ในไวยากรณ์ต่อไปนี้ ให้สร้างกฎการส่งต่อ (ตัวจัดสรรภาระงานพร็อกซี TCP ภายใน) โดยเปิดใช้การเข้าถึงทั่วโลก

ใน Cloud Shell ให้ทำดังนี้

gcloud compute forwarding-rules create producer-hybrid-neg-fr \

--load-balancing-scheme=INTERNAL_MANAGED \

--network-tier=PREMIUM \

--network=agentspace-psc-demo \

--subnet=producer-psc-fr-subnet \

--address=hybrid-neg-lb-ip \

--target-tcp-proxy=producer-lb-tcp-proxy \

--target-tcp-proxy-region=$region \

--region=$region \

--allow-global-access \

--ports=443

สร้างการเชื่อมต่อบริการ

หากต้องการเผยแพร่บริการ คุณต้องสร้าง Service Attachment คุณสามารถเผยแพร่บริการโดยใช้การอนุมัติอัตโนมัติหรือการอนุมัติอย่างชัดแจ้งก็ได้

- หากต้องการเผยแพร่บริการและอนุญาตให้ผู้บริโภคเชื่อมต่อกับบริการโดยอัตโนมัติ ให้ทำตามวิธีการที่หัวข้อเผยแพร่บริการพร้อมด้วยการอนุมัติโดยอัตโนมัติ

- หากต้องการเผยแพร่บริการโดยมีการอนุมัติจากผู้บริโภคอย่างชัดเจน ในการตั้งค่าการเชื่อมต่อ Service Attachment ให้เลือก "ยอมรับการเชื่อมต่อสำหรับโปรเจ็กต์ที่เลือก" และเว้นช่อง "โปรเจ็กต์ที่ยอมรับ" ว่างไว้

- หลังจากสร้างการเชื่อมต่อบริการแล้ว จุดปลายทางของผู้ใช้ที่ขอสิทธิ์เข้าถึงบริการของผู้ให้บริการจะเข้าสู่สถานะรอดำเนินการในตอนแรก หากต้องการให้สิทธิ์การเชื่อมต่อ โปรดิวเซอร์ต้องยอมรับโปรเจ็กต์ที่ปลายทางผู้บริโภคส่งคำขอมา

สร้างการเชื่อมต่อบริการ cc-database1-svc-attachment พร้อมการอนุมัติอัตโนมัติภายใน Cloud Shell โดยใช้คำสั่งต่อไปนี้

gcloud compute service-attachments create cc-database1-svc-attachment --region=$region --producer-forwarding-rule=producer-hybrid-neg-fr --connection-preference=ACCEPT_AUTOMATIC --nat-subnets=producer-psc-nat-subnet

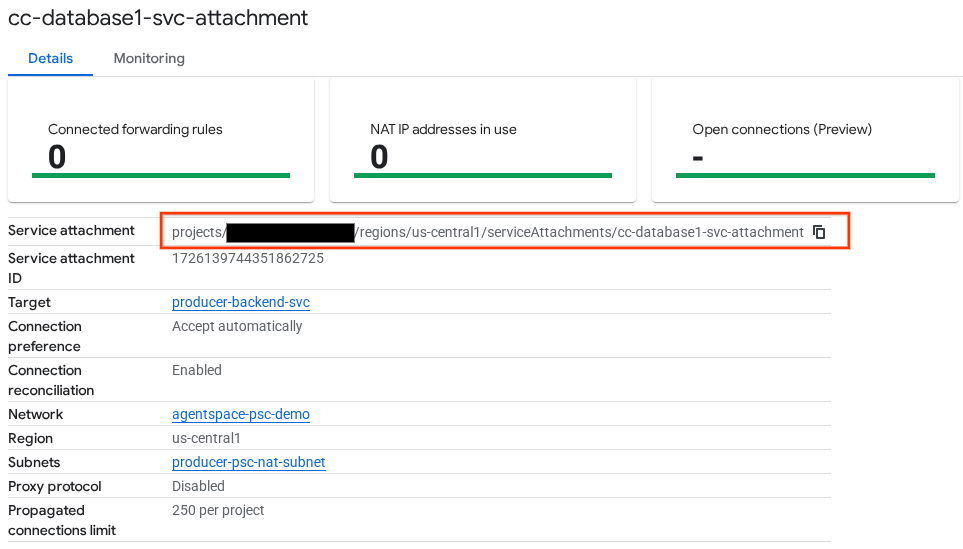

จากนั้น ให้รับและจดบันทึก Service Attachment ที่แสดงใน URI ของ selfLink ซึ่งเริ่มต้นด้วยโปรเจ็กต์เพื่อกำหนดค่าปลายทาง PSC ใน Agentspace

selfLink: projects/<your-project-id>/regions/<your-region>/serviceAttachments/cc-database1-svc-attachment

ใน Cloud Shell ให้ทำดังนี้

gcloud compute service-attachments describe cc-database1-svc-attachment --region=$region

ตัวอย่างผลลัพธ์ที่คาดไว้

connectionPreference: ACCEPT_AUTOMATIC

creationTimestamp: '2025-07-06T16:05:14.706-07:00'

description: ''

enableProxyProtocol: false

fingerprint: rXjeAOjb41k=

id: '1726139744351862725'

kind: compute#serviceAttachment

name: cc-database1-svc-attachment

natSubnets:

- https://www.googleapis.com/compute/v1/projects/$project/regions/us-central1/subnetworks/producer-psc-nat-subnet

pscServiceAttachmentId:

high: '54619734758392808'

low: '1726139744351862725'

reconcileConnections: false

region: https://www.googleapis.com/compute/v1/projects/$project/regions/us-central1

selfLink: https://www.googleapis.com/compute/v1/projects/$project/regions/us-central1/serviceAttachments/cc-database1-svc-attachment

targetService: https://www.googleapis.com/compute/v1/projects/$project/regions/us-central1/forwardingRules/producer-hybrid-neg-fr

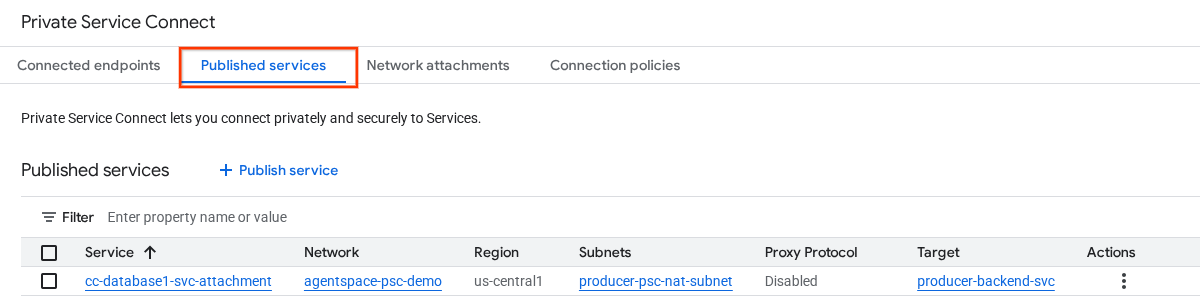

ใน Cloud Console ให้ไปที่

บริการเครือข่าย → Private Service Connect → บริการที่เผยแพร่

10. สร้างการเชื่อมต่อปลายทาง PSC ใน Agentspace

ก่อนเชื่อมโยง Producer Service Attachment กับ Agentspace โปรดตรวจสอบว่าการตรวจสอบต่อไปนี้เสร็จสมบูรณ์แล้ว

- ไฟร์วอลล์เครือข่ายข้ามระบบคลาวด์จะระบุเครือข่ายย่อยของพร็อกซีระดับภูมิภาคในรายการที่อนุญาต

- เครือข่ายข้ามระบบคลาวด์ได้เรียนรู้ซับเน็ตพร็อกซีระดับภูมิภาคแล้ว

- VPC ของ Agentspace ได้เรียนรู้ซับเน็ตฐานข้อมูลหรือ IP ของโฮสต์ในระบบคลาวด์ต่างๆ แล้ว

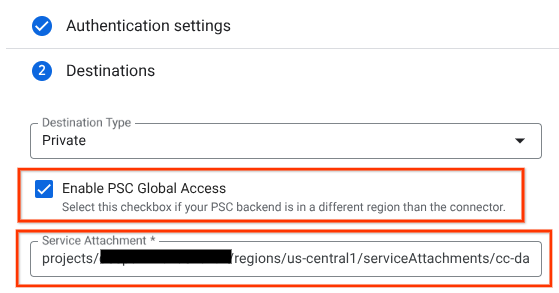

เชื่อมโยง URI ของไฟล์แนบบริการของผู้ผลิตกับ Agentspace โดยตรวจสอบว่าได้เลือกการเข้าถึงทั่วโลกแล้ว ด้านล่างนี้คือตัวอย่างการเปิดใช้การเข้าถึงทั่วโลกด้วยการแนบบริการสถาปัตยกรรมอ้างอิง

หากต้องการตั้งค่าเครือข่ายส่วนตัวให้เสร็จสมบูรณ์ โปรดดูคำแนะนำเพิ่มเติมจากแหล่งข้อมูลของบุคคลที่สามของ Agentspace

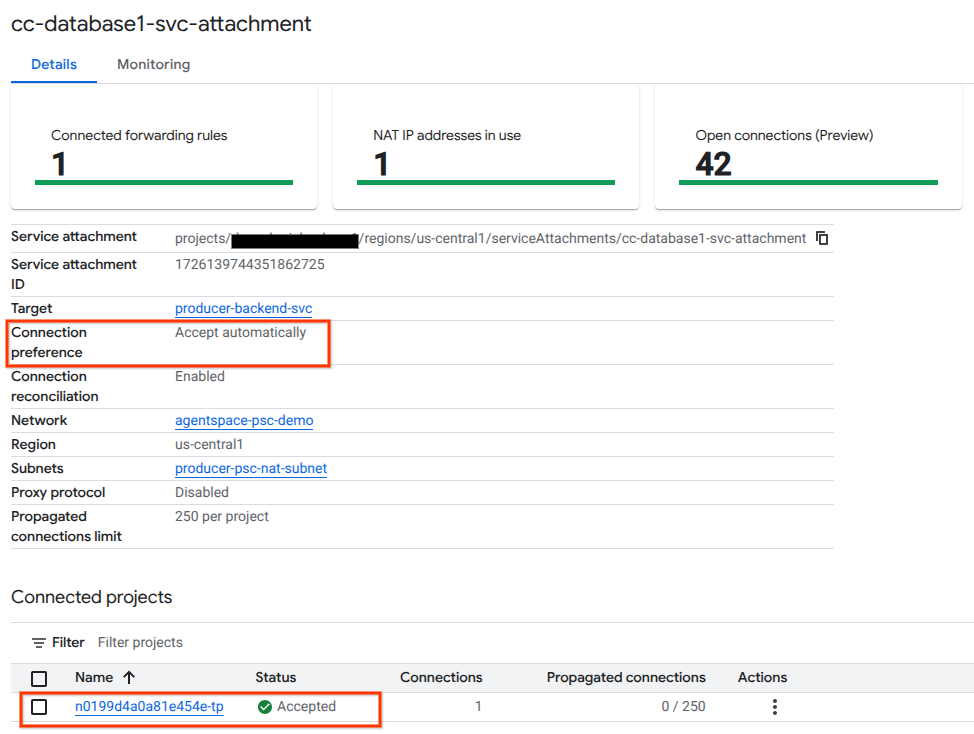

ตรวจสอบความถูกต้องของปลายทาง PSC ใน Cloud Console

หากต้องการยืนยันว่าการเชื่อมต่อ PSC ระหว่าง Agentspace (ผู้บริโภค) กับผู้ให้บริการสำเร็จ ให้ยืนยันโปรเจ็กต์ผู้เช่า Agentspace ที่ลิงก์กับบริการของผู้ให้บริการ คุณจะดูข้อมูลนี้ได้ในส่วน "โปรเจ็กต์ที่เชื่อมต่อ" ระบบจะกำหนดรหัสโปรเจ็กต์ของกลุ่มผู้ใช้แบบสุ่ม แต่จะลงท้ายด้วย "tp" เสมอ

คุณสามารถตรวจสอบการเชื่อมต่อ PSC ได้จาก Cloud Console ใน Cloud Console ให้ไปที่

บริการเครือข่าย → Private Service Connect → บริการที่เผยแพร่ จากนั้นเลือกบริการ cc-database1-svc-attachment

11. ล้างข้อมูล

ลบคอมโพเนนต์ของ Lab จากเทอร์มินัล Cloud Shell เดียว

gcloud compute service-attachments delete cc-database1-svc-attachment --region=$region -q

gcloud compute forwarding-rules delete producer-hybrid-neg-fr --region=$region -q

gcloud compute target-tcp-proxies delete producer-lb-tcp-proxy --region=$region -q

gcloud compute backend-services delete producer-backend-svc --region=$region -q

gcloud compute network-firewall-policies rules delete 2001 --firewall-policy agentspace-psc-demo-policy --global-firewall-policy -q

gcloud compute network-firewall-policies associations delete --firewall-policy=agentspace-psc-demo-policy --name=agentspace-psc-demo --global-firewall-policy -q

gcloud compute network-firewall-policies delete agentspace-psc-demo-policy --global -q

gcloud compute network-endpoint-groups delete on-prem-hybrid-neg --zone=$zone -q

gcloud compute addresses delete hybrid-neg-lb-ip --region=$region -q

gcloud compute networks subnets delete $region-proxy-only-subnet --region=$region -q

gcloud compute networks subnets delete producer-psc-nat-subnet --region=$region -q

gcloud compute networks subnets delete producer-psc-fr-subnet --region=$region -q

gcloud compute health-checks delete on-prem-443-healthcheck --region=us-central1 -q

gcloud compute networks delete agentspace-psc-demo -q

12. ขอแสดงความยินดี

ยินดีด้วย คุณกำหนดค่าและเผยแพร่บริการของผู้ผลิตด้วย Private Service Connect เรียบร้อยแล้ว

คุณได้สร้างโครงสร้างพื้นฐานของผู้ผลิต เรียนรู้วิธีสร้าง NEG แบบไฮบริด บริการของผู้ผลิต และเชื่อมโยงไฟล์แนบบริการกับ Agentspace

Cosmopup คิดว่า Codelab นั้นยอดเยี่ยม!!

สิ่งต่อไปที่ควรทำ

ลองดู Codelab เหล่านี้

- การใช้ Private Service Connect เพื่อเผยแพร่และใช้บริการ

- เชื่อมต่อกับบริการในองค์กรผ่านเครือข่ายไฮบริดโดยใช้ Private Service Connect และตัวจัดสรรภาระงานพร็อกซี TCP ภายใน

- สิทธิ์เข้าถึง Codelab ของ Private Service Connect ที่เผยแพร่ทั้งหมด