1. ভূমিকা

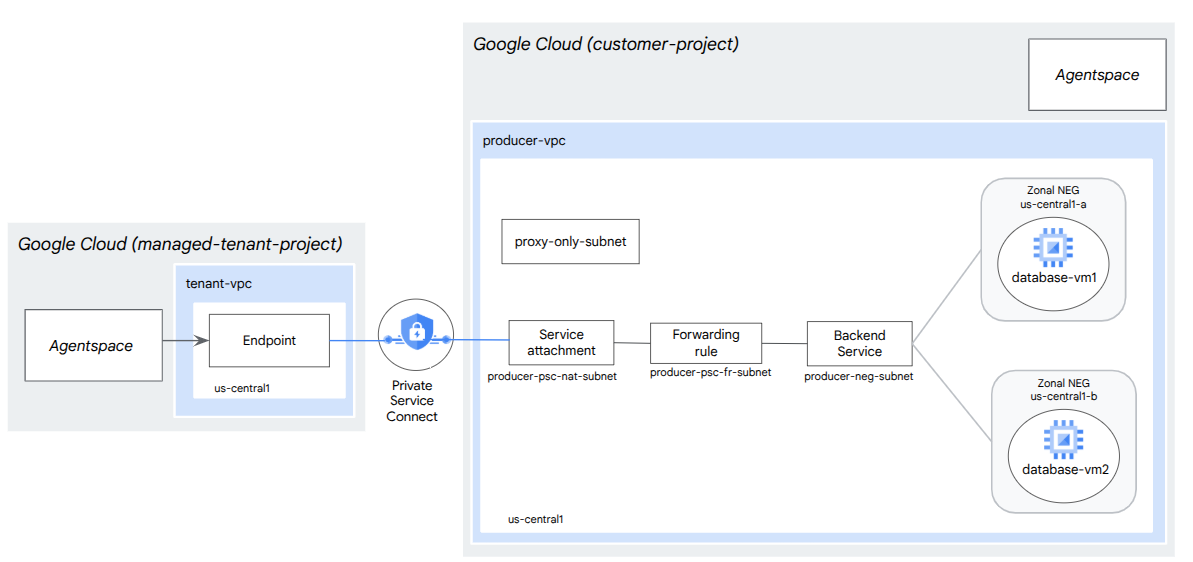

এই কোডল্যাবে আপনি একটি অভ্যন্তরীণ tcp প্রক্সি লোড ব্যালেন্সার এবং জোনাল নেটওয়ার্ক এন্ডপয়েন্ট গ্রুপ (NEG), একটি PSC প্রযোজক পরিষেবা হিসাবে প্রকাশিত হবে। NEG একটি ডাটাবেস যেমন JIRA, Confluence, Sharepoint GCP স্ব-হোস্টিং এক বা একাধিক গণনা দৃষ্টান্ত নিয়ে গঠিত।

প্রাইভেট সার্ভিস কানেক্ট হল Google ক্লাউড নেটওয়ার্কিং এর একটি ক্ষমতা যা গ্রাহকদের তাদের VPC নেটওয়ার্কের ভিতর থেকে ব্যক্তিগতভাবে পরিচালিত পরিষেবাগুলি অ্যাক্সেস করতে দেয়। একইভাবে, এটি পরিচালিত পরিষেবা প্রযোজকদের তাদের নিজস্ব ভিপিসি বা ক্রস ক্লাউড নেটওয়ার্কে এই পরিষেবাগুলি হোস্ট করার অনুমতি দেয়, তাদের গ্রাহকদের একটি ব্যক্তিগত সংযোগ প্রদান করে। উদাহরণস্বরূপ, আপনি যখন একটি জোনাল NEG অ্যাক্সেস করতে প্রাইভেট সার্ভিস কানেক্ট ব্যবহার করেন তখন আপনি পরিষেবা প্রযোজক এবং Google (এজেন্টস্পেস) হল পরিষেবা গ্রাহক৷

আপনি কি শিখবেন

- এজেন্টস্পেস জন্য নেটওয়ার্ক প্রয়োজনীয়তা

- এজেন্টস্পেস নেটওয়ার্কিং সেরা অনুশীলন

- একটি ব্যক্তিগত পরিষেবা সংযোগ প্রযোজক পরিষেবা তৈরি করুন৷

আপনি কি প্রয়োজন হবে

- মালিকের অনুমতি সহ Google ক্লাউড প্রকল্প

2. আপনি কি তৈরি করবেন

অভ্যন্তরীণ tcp প্রক্সি লোড ব্যালেন্সার এবং প্রাইভেট সার্ভিস কানেক্ট (PSC) এর মাধ্যমে একটি পরিষেবা হিসাবে প্রকাশিত জোনাল NEG স্থাপন করতে আপনি একটি প্রযোজক নেটওয়ার্ক, agentspace-psc-demo প্রতিষ্ঠা করবেন।

3. নেটওয়ার্ক প্রয়োজনীয়তা

নীচে প্রযোজক নেটওয়ার্কের জন্য নেটওয়ার্ক প্রয়োজনীয়তাগুলির ভাঙ্গন রয়েছে, এই কোডল্যাবের গ্রাহক হল এজেন্টস্পেস৷

উপাদান | বর্ণনা |

ভিপিসি (এজেন্টস্পেস-পিএসসি-ডেমো) | কাস্টম মোড ভিপিসি |

PSC NAT সাবনেট | কনজিউমার ভিপিসি নেটওয়ার্ক থেকে প্যাকেটগুলি উৎস NAT (SNAT) ব্যবহার করে অনুবাদ করা হয় যাতে তাদের মূল উৎস আইপি ঠিকানাগুলি প্রযোজকের ভিপিসি নেটওয়ার্কে NAT সাবনেট থেকে উৎস IP ঠিকানায় রূপান্তরিত হয়। PSC NAT প্রতি পরিষেবা সংযুক্তি একটি /29 সাবনেট সমর্থন করে। |

পিএসসি ফরওয়ার্ডিং নিয়ম সাবনেট | আঞ্চলিক অভ্যন্তরীণ TCP প্রক্সি লোড ব্যালেন্সারের জন্য একটি IP ঠিকানা বরাদ্দ করতে ব্যবহৃত হয়। ফরোয়ার্ডিং নিয়ম সাবনেট একটি নিয়মিত সাবনেট হিসাবে বিবেচিত হয়। |

NEG সাবনেট | নিয়মিত সাবনেট থেকে নেটওয়ার্ক এন্ডপয়েন্ট গ্রুপের জন্য একটি IP ঠিকানা বরাদ্দ করতে ব্যবহৃত হয়। |

প্রক্সি শুধুমাত্র সাবনেট | লোড ব্যালেন্সারের প্রতিটি প্রক্সিকে একটি অভ্যন্তরীণ IP ঠিকানা বরাদ্দ করা হয়। একটি প্রক্সি থেকে ব্যাকএন্ড VM বা নেটওয়ার্ক এন্ডপয়েন্ট গ্রুপে পাঠানো প্যাকেটগুলিতে প্রক্সি-অনলি সাবনেট থেকে একটি উৎস আইপি ঠিকানা রয়েছে৷ A /23 সাবনেট সুপারিশ করা হয় যদিও সর্বনিম্ন, /26 সমর্থিত৷ প্রতি অঞ্চলে একটি আঞ্চলিক প্রক্সি সাবনেট প্রয়োজন৷ |

ব্যাকএন্ড পরিষেবা | একটি ব্যাকএন্ড পরিষেবা আপনার লোড ব্যালেন্সার এবং আপনার ব্যাকএন্ড সংস্থানগুলির মধ্যে একটি সেতু হিসাবে কাজ করে। টিউটোরিয়ালে, ব্যাকএন্ড পরিষেবা জোনাল NEG-এর সাথে যুক্ত। |

4. সর্বোত্তম অভ্যাস

- আঞ্চলিক NEGs GCE_VM_IP_PORT এর উপর ভিত্তি করে এক বা একাধিক জোনাল GCE দৃষ্টান্ত সমর্থন করে

- পরিষেবা সংযুক্তি তৈরি করার আগে প্রযোজক ফরওয়ার্ডিং নিয়মে বিশ্বব্যাপী অ্যাক্সেস সক্ষম করুন৷

- এজেন্টস্পেস এন্ডপয়েন্ট তৈরি করার সময় বিশ্বব্যাপী অ্যাক্সেস সক্ষম করুন।

- অভ্যন্তরীণ TCP প্রক্সি লোড ব্যালেন্সার পরিচালিত এবং অব্যবস্থাপিত উদাহরণ গোষ্ঠীকে সমর্থন করে

- একটি বিদ্যমান Google ক্লাউড TCP প্রক্সি বা পাসথ্রু লোড ব্যালেন্সারগুলি প্রযোজক পরিষেবা হিসাবে প্রকাশ করা যেতে পারে

5. কোডল্যাব টপোলজি

6. সেটআপ এবং প্রয়োজনীয়তা

স্ব-গতিসম্পন্ন পরিবেশ সেটআপ

- Google ক্লাউড কনসোলে সাইন-ইন করুন এবং একটি নতুন প্রকল্প তৈরি করুন বা বিদ্যমান একটি পুনরায় ব্যবহার করুন৷ আপনার যদি ইতিমধ্যেই একটি Gmail বা Google Workspace অ্যাকাউন্ট না থাকে, তাহলে আপনাকে অবশ্যই একটি তৈরি করতে হবে।

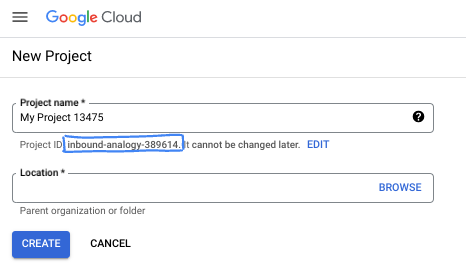

- প্রকল্পের নাম এই প্রকল্পের অংশগ্রহণকারীদের জন্য প্রদর্শনের নাম। এটি একটি অক্ষর স্ট্রিং যা Google API দ্বারা ব্যবহৃত হয় না। আপনি সবসময় এটি আপডেট করতে পারেন.

- প্রোজেক্ট আইডি সমস্ত Google ক্লাউড প্রোজেক্ট জুড়ে অনন্য এবং অপরিবর্তনীয় (সেট করার পরে পরিবর্তন করা যাবে না)। ক্লাউড কনসোল স্বয়ংক্রিয়ভাবে একটি অনন্য স্ট্রিং তৈরি করে; সাধারণত আপনি এটা কি যত্ন না. বেশিরভাগ কোডল্যাবে, আপনাকে আপনার প্রকল্প আইডি উল্লেখ করতে হবে (সাধারণত

PROJECT_IDহিসাবে চিহ্নিত)। আপনি যদি জেনারেট করা আইডি পছন্দ না করেন, তাহলে আপনি অন্য একটি এলোমেলো আইডি তৈরি করতে পারেন। বিকল্পভাবে, আপনি নিজের চেষ্টা করতে পারেন, এবং এটি উপলব্ধ কিনা দেখতে পারেন। এই ধাপের পরে এটি পরিবর্তন করা যাবে না এবং প্রকল্পের সময়কালের জন্য থাকে। - আপনার তথ্যের জন্য, একটি তৃতীয় মান আছে, একটি প্রকল্প নম্বর , যা কিছু API ব্যবহার করে। ডকুমেন্টেশনে এই তিনটি মান সম্পর্কে আরও জানুন।

- এরপরে, ক্লাউড রিসোর্স/এপিআই ব্যবহার করতে আপনাকে ক্লাউড কনসোলে বিলিং সক্ষম করতে হবে। এই কোডল্যাবের মাধ্যমে চালানোর জন্য খুব বেশি খরচ হবে না, যদি কিছু হয়। এই টিউটোরিয়ালের বাইরে বিলিং এড়াতে সংস্থানগুলি বন্ধ করতে, আপনি আপনার তৈরি করা সংস্থানগুলি মুছতে বা প্রকল্প মুছতে পারেন। নতুন Google ক্লাউড ব্যবহারকারীরা $300 USD বিনামূল্যের ট্রায়াল প্রোগ্রামের জন্য যোগ্য৷

ক্লাউড শেল শুরু করুন

যদিও Google ক্লাউড আপনার ল্যাপটপ থেকে দূরবর্তীভাবে পরিচালিত হতে পারে, এই কোডল্যাবে আপনি Google ক্লাউড শেল ব্যবহার করবেন, একটি কমান্ড লাইন পরিবেশ যা ক্লাউডে চলছে।

Google ক্লাউড কনসোল থেকে, উপরের ডানদিকে টুলবারে ক্লাউড শেল আইকনে ক্লিক করুন:

পরিবেশের ব্যবস্থা করতে এবং সংযোগ করতে এটি শুধুমাত্র কয়েক মুহূর্ত নিতে হবে। এটি সমাপ্ত হলে, আপনি এই মত কিছু দেখতে হবে:

এই ভার্চুয়াল মেশিনটি আপনার প্রয়োজনীয় সমস্ত ডেভেলপমেন্ট টুল দিয়ে লোড করা হয়েছে। এটি একটি ক্রমাগত 5GB হোম ডিরেক্টরি অফার করে এবং Google ক্লাউডে চলে, যা নেটওয়ার্ক কর্মক্ষমতা এবং প্রমাণীকরণকে ব্যাপকভাবে উন্নত করে। এই কোডল্যাবে আপনার সমস্ত কাজ একটি ব্রাউজারে করা যেতে পারে। আপনার কিছু ইন্সটল করার দরকার নেই।

7. আপনি শুরু করার আগে

এপিআই সক্ষম করুন

ক্লাউড শেলের ভিতরে, নিশ্চিত করুন যে আপনার প্রকল্প আইডি সেট আপ করা আছে:

gcloud config list project

gcloud config set project [YOUR-PROJECT-ID]

project=[YOUR-PROJECT-ID]

region=[YOUR-REGION]

zone1a=[YOUR-ZONE1a]

zone1b=[YOUR-ZONE1b]

echo $project

echo $region

echo $zone1a

echo $zone1b

সমস্ত প্রয়োজনীয় পরিষেবাগুলি সক্ষম করুন:

gcloud services enable compute.googleapis.com

8. প্রযোজক VPC নেটওয়ার্ক তৈরি করুন

ভিপিসি নেটওয়ার্ক

ক্লাউড শেলের ভিতরে, নিম্নলিখিতগুলি সম্পাদন করুন:

gcloud compute networks create agentspace-psc-demo --subnet-mode custom

সাবনেট তৈরি করুন

নেটওয়ার্ক ঠিকানা অনুবাদের উদ্দেশ্যে PSC সাবনেট PSC পরিষেবা সংযুক্তির সাথে যুক্ত হবে।

ক্লাউড শেলের ভিতরে, PSC NAT সাবনেট তৈরি করুন:

gcloud compute networks subnets create producer-psc-nat-subnet --network agentspace-psc-demo --range 172.16.10.0/28 --region $region --purpose=PRIVATE_SERVICE_CONNECT

ক্লাউড শেলের ভিতরে, প্রযোজক ফরওয়ার্ডিং নিয়ম সাবনেট তৈরি করুন:

gcloud compute networks subnets create producer-psc-fr-subnet --network agentspace-psc-demo --range 172.16.20.0/28 --region $region --enable-private-ip-google-access

ক্লাউড শেলের ভিতরে, নেটওয়ার্ক এন্ডপয়েন্ট গ্রুপ সাবনেট তৈরি করুন:

gcloud compute networks subnets create neg-subnet --network agentspace-psc-demo --range 172.16.30.0/28 --region $region --enable-private-ip-google-access

ক্লাউড শেলের ভিতরে, প্রযোজক আঞ্চলিক প্রক্সি শুধুমাত্র সাবনেট তৈরি করুন

gcloud compute networks subnets create $region-proxy-only-subnet \

--purpose=REGIONAL_MANAGED_PROXY \

--role=ACTIVE \

--region=$region \

--network=agentspace-psc-demo \

--range=10.10.10.0/24

লোড ব্যালেন্সারের আইপি ঠিকানা সংরক্ষণ করুন

ক্লাউড শেলের ভিতরে, লোড ব্যালেন্সারের জন্য একটি অভ্যন্তরীণ আইপি ঠিকানা সংরক্ষণ করুন:

gcloud compute addresses create zonal-neg-lb-ip \

--region=$region \

--subnet=producer-psc-fr-subnet

ক্লাউড শেলের ভিতরে, সংরক্ষিত আইপি ঠিকানা দেখুন।

gcloud compute addresses describe zonal-neg-lb-ip \

--region=$region | grep -i address:

উদাহরণ আউটপুট:

gcloud compute addresses describe zonal-neg-lb-ip --region=$region | grep -i address:

address: 172.16.20.2

জোনাল NEG সেট আপ করুন

নিম্নলিখিত বিভাগে, আপনি একটি জোনাল নেটওয়ার্ক এন্ডপয়েন্ট গ্রুপ তৈরি করবেন যাতে এক বা একাধিক আইপি ঠিকানা বা আইপি ঠিকানা এবং গন্তব্য পোর্ট সমন্বয় রয়েছে:

- একটি VM নেটওয়ার্ক ইন্টারফেসের প্রাথমিক অভ্যন্তরীণ IPv4 ঠিকানা

- একটি VM নেটওয়ার্ক ইন্টারফেসের প্রাথমিক অভ্যন্তরীণ IPv4 ঠিকানা এবং একটি গন্তব্য পোর্ট নম্বর

- একটি VM নেটওয়ার্ক ইন্টারফেসে বরাদ্দ করা ওরফে IP ঠিকানা পরিসর থেকে একটি অভ্যন্তরীণ IPv4 ঠিকানা

- একটি ভিএম নেটওয়ার্ক ইন্টারফেস এবং একটি গন্তব্য পোর্ট নম্বরের জন্য নির্ধারিত ওরফে IP ঠিকানা পরিসর থেকে একটি অভ্যন্তরীণ IPv4 ঠিকানা

GCE_VM_IP_PORT এন্ডপয়েন্ট ধারণকারী নেটওয়ার্ক ইন্টারফেস অবশ্যই NEG এর সাবনেটে থাকতে হবে। যখন আপনি একটি GCE_VM_IP_PORT এন্ডপয়েন্ট থেকে একটি পোর্ট নম্বর বাদ দেন, তখন Google ক্লাউড এন্ডপয়েন্টের জন্য NEG-এর ডিফল্ট পোর্ট নম্বর ব্যবহার করে।

রেফারেন্স আর্কিটেকচারে, জোনাল NEG-এর সাথে যুক্ত GCE দৃষ্টান্তগুলি নিম্নলিখিতগুলি নিয়ে গঠিত:

- database-us-central1-a | us-central1-a | আইপি: 100.100.10.2 | পোর্ট: 443

- database-us-central1-a | us-central1-b | আইপি: 100.100.10.3 | পোর্ট: 443

- সাবনেটের নাম: ডাটাবেস-সাবনেট-1

zone1a এর জন্য জোনাল NEG তৈরি করুন

নিম্নলিখিত বিভাগে, আপনি প্রতি জোনে নেটওয়ার্ক এন্ডপয়েন্ট গ্রুপ তৈরি করবেন, যেমন us-central1-a, GCE ইন্সট্যান্স তৈরি করতে ব্যবহৃত সাবনেট নাম উল্লেখ করুন। রেফারেন্স আর্কিটেকচারে, সাবনেটের নাম ডাটাবেস-সাবনেট-1।

ক্লাউড শেলের ভিতরে, একটি জোনাল NEG তৈরি করুন:

gcloud compute network-endpoint-groups create us-central-zonal-neg-1a \

--zone=$zone1a \

--network=agentspace-psc-demo \

--subnet=database-subnet-1 \

--default-port=443

ক্লাউড শেলের ভিতরে, আইপি সহ জোনাল NEG আপডেট করুন: পোর্ট অফ GCE ইন্সট্যান্স zone1a তে স্থাপন করা হয়েছে, রেফারেন্স আর্কিটেকচারে GCE ইন্সট্যান্স হল 100.100.10.2 পোর্ট 443 জোন us-central1-a তে স্থাপন করা হয়েছে।

gcloud compute network-endpoint-groups update us-central-zonal-neg-1a --zone=$zone1a --add-endpoint instance=database-us-central1-a,port=443

zone1b এর জন্য জোনাল NEG তৈরি করুন

নিম্নলিখিত বিভাগে, আপনি প্রতি অঞ্চলে নেটওয়ার্ক এন্ডপয়েন্ট গ্রুপ তৈরি করবেন, যেমন us-central1-b, GCE উদাহরণ তৈরি করতে ব্যবহৃত সাবনেট নাম উল্লেখ করুন। রেফারেন্স আর্কিটেকচারে, সাবনেটের নাম ডাটাবেস-সাবনেট-1।

ক্লাউড শেলের ভিতরে, একটি জোনাল NEG তৈরি করুন:

gcloud compute network-endpoint-groups create us-central-zonal-neg-1b \

--zone=$zone1b \

--network=agentspace-psc-demo \

--subnet=database-subnet-1 \

--default-port=443

ক্লাউড শেলের ভিতরে, আইপি দিয়ে জোনাল NEG আপডেট করুন: পোর্ট অফ GCE ইন্সট্যান্স zone1b তে মোতায়েন করা হয়েছে, রেফারেন্স আর্কিটেকচারে GCE ইন্সট্যান্স হল 100.100.10.3 পোর্ট 443 জোন us-central1-b এ স্থাপন করা হয়েছে।

gcloud compute network-endpoint-groups update us-central-zonal-neg-1b --zone=$zone1b --add-endpoint instance=database-us-central1-b,port=443

একটি আঞ্চলিক স্বাস্থ্য পরীক্ষা তৈরি করুন

ক্লাউড শেলের ভিতরে, একটি স্বাস্থ্য-পরীক্ষা তৈরি করুন যা অন-প্রিম ডাটাবেস পোর্ট, 443 অনুসন্ধান করে:

gcloud compute health-checks create tcp zonal-443-healthcheck \

--region=$region \

--port=443

নেটওয়ার্ক ফায়ারওয়াল নীতি এবং ফায়ারওয়াল নিয়ম তৈরি করুন

ক্লাউড শেলের ভিতরে, নিম্নলিখিতগুলি সম্পাদন করুন:

gcloud compute network-firewall-policies create agentspace-psc-demo-policy --global

gcloud compute network-firewall-policies associations create --firewall-policy agentspace-psc-demo-policy --network agentspace-psc-demo --name agentspace-psc-demo --global-firewall-policy

নিম্নলিখিত ফায়ারওয়াল নিয়মটি PSC NAT সাবনেট পরিসর থেকে নেটওয়ার্কের সমস্ত দৃষ্টান্তে ট্র্যাফিকের অনুমতি দেয়।

ক্লাউড শেলের ভিতরে, নিম্নলিখিতগুলি সম্পাদন করুন:

gcloud compute network-firewall-policies rules create 2001 --action ALLOW --firewall-policy agentspace-psc-demo-policy --description "allow traffic from PSC NAT subnet to GCE" --direction INGRESS --src-ip-ranges 172.16.10.0/28 --global-firewall-policy --layer4-configs=tcp

নিম্নলিখিত ফায়ারওয়াল নিয়ম স্বাস্থ্য পরীক্ষা অনুসন্ধান পরিসর থেকে নেটওয়ার্কের সমস্ত দৃষ্টান্তে ট্রাফিকের অনুমতি দেয়। দ্রষ্টব্য, স্বাস্থ্য পরীক্ষা এবং অ্যাপ্লিকেশন পোর্ট অবশ্যই মিলবে।

ক্লাউড শেলের ভিতরে, নিম্নলিখিতগুলি সম্পাদন করুন:

gcloud compute network-firewall-policies rules create 2002 --action ALLOW --firewall-policy agentspace-psc-demo-policy --description "allow internal probe health check range to GCE" --direction INGRESS --src-ip-ranges 35.191.0.0/16,130.211.0.0/22 --global-firewall-policy --layer4-configs=tcp:443

নিম্নলিখিত ফায়ারওয়াল নিয়ম প্রক্সি শুধুমাত্র সাবনেট পরিসর থেকে নেটওয়ার্কের সমস্ত দৃষ্টান্তে ট্রাফিকের অনুমতি দেয়। দ্রষ্টব্য, প্রক্সি সাবনেট এবং অ্যাপ্লিকেশন পোর্ট অবশ্যই মিলবে।

ক্লাউড শেলের ভিতরে, নিম্নলিখিতগুলি সম্পাদন করুন:

gcloud compute network-firewall-policies rules create 2003 --action ALLOW --firewall-policy agentspace-psc-demo-policy --description "allow internal tcp proxy health check range to GCE" --direction INGRESS --src-ip-ranges 10.10.10.0/24 --global-firewall-policy --layer4-configs=tcp:443

9. প্রযোজক পরিষেবা তৈরি করুন

লোড ব্যালেন্সার উপাদান তৈরি করুন

ক্লাউড শেলের ভিতরে, একটি ব্যাকএন্ড পরিষেবা তৈরি করুন:

gcloud compute backend-services create producer-backend-svc --region=$region --load-balancing-scheme=INTERNAL_MANAGED --protocol=TCP --region=$region --health-checks=zonal-443-healthcheck --health-checks-region=$region

ক্লাউড শেলের ভিতরে, ব্যাকএন্ড পরিষেবাতে জোনাল NEG, us-central-zonal-neg-1a-কে সংযুক্ত করুন:

gcloud compute backend-services add-backend producer-backend-svc \

--network-endpoint-group=us-central-zonal-neg-1a \

--network-endpoint-group-zone=$zone1a \

--balancing-mode=CONNECTION \

--max-connections-per-endpoint=100 \

--region=$region

ক্লাউড শেলের ভিতরে, ব্যাকএন্ড পরিষেবাতে জোনাল NEG, us-central-zonal-neg-1b-কে সংযুক্ত করুন:

gcloud compute backend-services add-backend producer-backend-svc \

--network-endpoint-group=us-central-zonal-neg-1b \

--network-endpoint-group-zone=$zone1b \

--balancing-mode=CONNECTION \

--max-connections-per-endpoint=100 \

--region=$region

ক্লাউড শেল-এ, আপনার ব্যাকএন্ড পরিষেবাতে রুট অনুরোধের জন্য একটি লক্ষ্য TCP প্রক্সি তৈরি করুন:

gcloud compute target-tcp-proxies create producer-lb-tcp-proxy \

--backend-service=producer-backend-svc \

--region=$region

নিম্নলিখিত সিনট্যাক্সে, একটি ফরওয়ার্ডিং নিয়ম (অভ্যন্তরীণ tcp প্রক্সি লোড ব্যালেন্সার) তৈরি করুন যাতে বিশ্বব্যাপী অ্যাক্সেস সক্রিয় থাকে।

ক্লাউড শেলে, নিম্নলিখিতগুলি সম্পাদন করুন:

gcloud compute forwarding-rules create producer-zonal-neg-fr \

--load-balancing-scheme=INTERNAL_MANAGED \

--network-tier=PREMIUM \

--network=agentspace-psc-demo \

--subnet=producer-psc-fr-subnet \

--address=zonal-neg-lb-ip \

--target-tcp-proxy=producer-lb-tcp-proxy \

--target-tcp-proxy-region=$region \

--region=$region \

--allow-global-access \

--ports=443

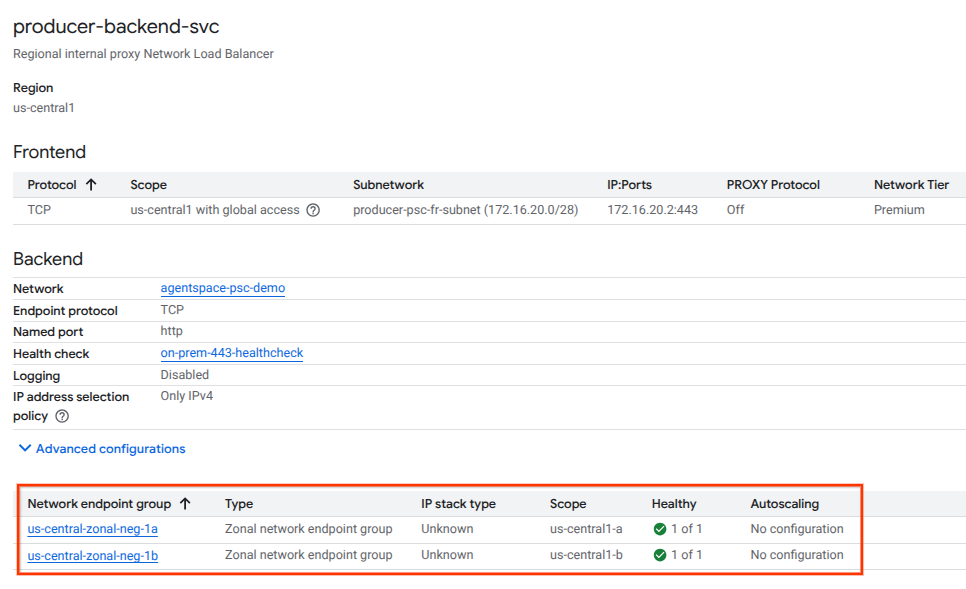

ব্যাকএন্ড স্বাস্থ্য যাচাই করুন

নিম্নলিখিত বিভাগে ক্লাউড কনসোল ব্যবহার করে ব্যাকএন্ড পরিষেবার স্বাস্থ্য (সবুজ অবস্থা) এবং এর সাথে সম্পর্কিত গণনা দৃষ্টান্তগুলি যাচাই করুন৷ নিম্নলিখিত নেভিগেট করুন:

নেটওয়ার্ক পরিষেবা → লোড ব্যালেন্সিং → প্রযোজক-ব্যাকেন্ড-এসভিসি

সার্ভিস অ্যাটাচমেন্ট তৈরি করুন

একটি পরিষেবা প্রকাশ করতে, আপনাকে অবশ্যই একটি ব্যক্তিগত পরিষেবা সংযোগ পরিষেবা সংযুক্তি তৈরি করতে হবে৷ আপনি স্বয়ংক্রিয় অনুমোদন বা স্পষ্ট অনুমোদনের সাথে পরিষেবাটি প্রকাশ করতে পারেন।

- পরিষেবাটি প্রকাশ করতে এবং যেকোনো ভোক্তাকে স্বয়ংক্রিয়ভাবে এটিতে সংযোগ করার অনুমতি দিতে, স্বয়ংক্রিয় অনুমোদন সহ একটি পরিষেবা প্রকাশ করুন- এ নির্দেশাবলী অনুসরণ করুন৷

- সুস্পষ্ট ভোক্তা অনুমোদন সহ পরিষেবাটি প্রকাশ করতে, পরিষেবা সংযুক্তি সংযোগ সেটিংসে, নির্বাচিত প্রকল্পগুলির জন্য সংযোগ গ্রহণ করুন নির্বাচন করুন এবং স্বীকৃত প্রকল্প ক্ষেত্রটি ফাঁকা রাখুন৷

- আপনি পরিষেবা সংযুক্তি তৈরি করার পরে, প্রযোজক পরিষেবাতে অ্যাক্সেসের অনুরোধকারী গ্রাহকের শেষ পয়েন্টগুলি প্রাথমিকভাবে একটি মুলতুবি অবস্থায় প্রবেশ করবে। সংযোগ অনুমোদন করার জন্য, প্রযোজককে অবশ্যই সেই প্রকল্পটি গ্রহণ করতে হবে যেখান থেকে ভোক্তা শেষপয়েন্ট অনুরোধটি এসেছে।

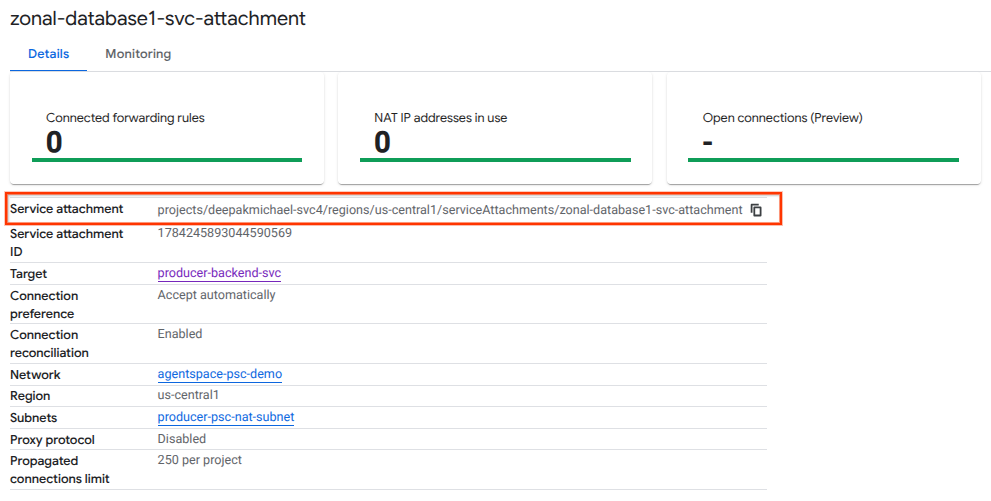

ক্লাউড শেলের ভিতরে, স্বয়ংক্রিয় অনুমোদনের সাথে পরিষেবা সংযুক্তি, cc-database1-svc-সংযুক্তি তৈরি করুন:

gcloud compute service-attachments create zonal-database1-svc-attachment --region=$region --producer-forwarding-rule=producer-zonal-neg-fr --connection-preference=ACCEPT_AUTOMATIC --nat-subnets=producer-psc-nat-subnet

এরপরে, এজেন্টস্পেসে PSC এন্ডপয়েন্ট কনফিগার করার জন্য প্রোজেক্ট দিয়ে শুরু করে সেল্ফলিঙ্ক ইউআরআই-তে তালিকাভুক্ত সার্ভিস অ্যাটাচমেন্টটি পান এবং নোট করুন।

স্বলিঙ্ক: প্রকল্প/<your-project-id>/regions/<your-region>/serviceAttachments/zonal-database1-svc-attachment

ক্লাউড শেলের ভিতরে, নিম্নলিখিতগুলি সম্পাদন করুন:

gcloud compute service-attachments describe zonal-database1-svc-attachment --region=$region

প্রত্যাশিত আউটপুট উদাহরণ:

connectionPreference: ACCEPT_AUTOMATIC

creationTimestamp: '2025-07-12T16:00:22.429-07:00'

description: ''

enableProxyProtocol: false

fingerprint: zOpeRQnPWSc=

id: '1784245893044590569'

kind: compute#serviceAttachment

name: zonal-database1-svc-attachment

natSubnets:

- https://www.googleapis.com/compute/v1/projects/$project-svc4/regions/us-central1/subnetworks/producer-psc-nat-subnet

pscServiceAttachmentId:

high: '119824781489996776'

low: '1784245893044590569'

reconcileConnections: false

region: https://www.googleapis.com/compute/v1/projects/$project-svc4/regions/us-central1

selfLink: https://www.googleapis.com/compute/v1/projects/$project-svc4/regions/us-central1/serviceAttachments/zonal-database1-svc-attachment

targetService: https://www.googleapis.com/compute/v1/projects/$project-svc4/regions/us-central1/forwardingRules/producer-zonal-neg-fr

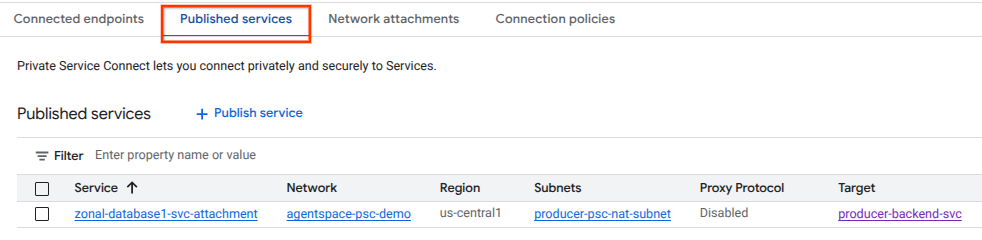

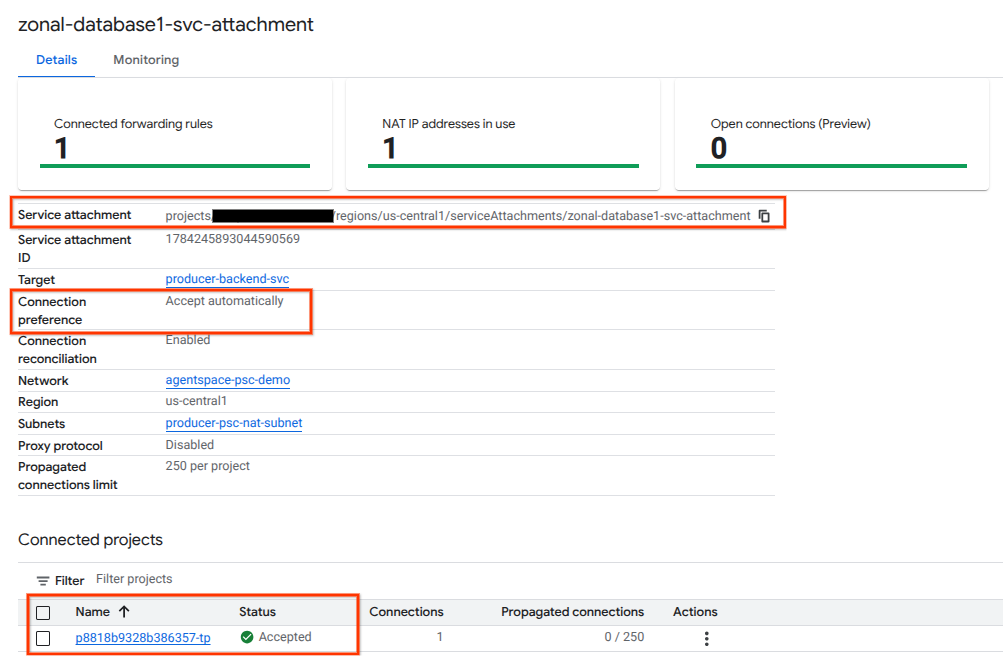

ক্লাউড কনসোলে, নেভিগেট করুন:

নেটওয়ার্ক পরিষেবা → ব্যক্তিগত পরিষেবা সংযোগ → প্রকাশিত পরিষেবা৷

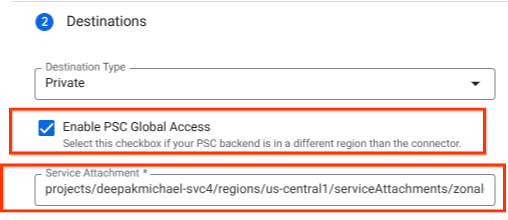

10. এজেন্টস্পেসে একটি PSC এন্ডপয়েন্ট সংযোগ স্থাপন করুন

এজেন্টস্পেসের সাথে প্রযোজক পরিষেবা সংযুক্তি ইউআরআই-কে সংযুক্ত করুন, বিশ্বব্যাপী অ্যাক্সেস নির্বাচন করা হয়েছে তা নিশ্চিত করুন। নীচে রেফারেন্স আর্কিটেকচার পরিষেবা সংযুক্তি সহ বিশ্বব্যাপী অ্যাক্সেস সক্ষমতার একটি উদাহরণ রয়েছে।

ব্যক্তিগত নেটওয়ার্কিং চূড়ান্ত করতে, আরও নির্দেশের জন্য এজেন্টস্পেস তৃতীয় পক্ষের ডেটা উত্সগুলির সাথে পরামর্শ করুন।

ক্লাউড কনসোলে PSC এন্ডপয়েন্ট যাচাই করুন

এজেন্টস্পেস (ভোক্তা) এবং প্রযোজকের মধ্যে একটি সফল PSC সংযোগ নিশ্চিত করতে, প্রযোজক পরিষেবার সাথে সংযুক্ত এজেন্টস্পেস ভাড়াটে প্রকল্প যাচাই করুন। এটি 'সংযুক্ত প্রকল্প' এর অধীনে পাওয়া যাবে। ভাড়াটে প্রকল্প আইডি এলোমেলোভাবে বরাদ্দ করা হয়েছে কিন্তু সবসময় 'tp' দিয়ে শেষ হবে।

ক্লাউড কনসোল থেকে আপনি পিএসসি সংযোগ যাচাই করতে পারেন। ক্লাউড কনসোলে, নেভিগেট করুন:

নেটওয়ার্ক পরিষেবা → ব্যক্তিগত পরিষেবা সংযোগ → প্রকাশিত পরিষেবা, তারপর পরিষেবা নির্বাচন করুন, জোনাল-ডাটাবেস1-svc-সংযুক্তি।

11. পরিষ্কার করুন

একটি একক ক্লাউড শেল টার্মিনাল থেকে ল্যাব উপাদান মুছে দিন

gcloud compute service-attachments delete zonal-database1-svc-attachment --region=$region -q

gcloud compute forwarding-rules delete producer-zonal-neg-fr --region=$region -q

gcloud compute target-tcp-proxies delete producer-lb-tcp-proxy --region=$region -q

gcloud compute backend-services delete producer-backend-svc --region=$region -q

gcloud compute network-firewall-policies rules delete 2001 --firewall-policy agentspace-psc-demo-policy --global-firewall-policy -q

gcloud compute network-firewall-policies rules delete 2002 --firewall-policy agentspace-psc-demo-policy --global-firewall-policy -q

gcloud compute network-firewall-policies rules delete 2003 --firewall-policy agentspace-psc-demo-policy --global-firewall-policy -q

gcloud compute network-firewall-policies associations delete --firewall-policy=agentspace-psc-demo-policy --name=agentspace-psc-demo --global-firewall-policy -q

gcloud compute network-firewall-policies delete agentspace-psc-demo-policy --global -q

gcloud compute network-endpoint-groups delete us-central-zonal-neg-1a --zone=$zone1a -q

gcloud compute network-endpoint-groups delete us-central-zonal-neg-1b --zone=$zone1b -q

gcloud compute addresses delete zonal-neg-lb-ip --region=$region -q

gcloud compute networks subnets delete $region-proxy-only-subnet --region=$region -q

gcloud compute networks subnets delete producer-psc-nat-subnet --region=$region -q

gcloud compute networks subnets delete producer-psc-fr-subnet --region=$region -q

gcloud compute networks subnets delete neg-subnet --region=$region -q

gcloud compute health-checks delete zonal-443-healthcheck --region=us-central1 -q

gcloud compute networks delete agentspace-psc-demo -q

12. অভিনন্দন

অভিনন্দন, আপনি সফলভাবে ব্যক্তিগত পরিষেবা সংযুক্ত সহ একটি প্রযোজক পরিষেবা কনফিগার এবং প্রকাশ করেছেন৷

আপনি প্রযোজক পরিকাঠামো তৈরি করেছেন, কীভাবে একটি জোনাল এনইজি, প্রযোজক পরিষেবা তৈরি করতে হয় এবং এজেন্টস্পেসের সাথে পরিষেবা সংযুক্তি যুক্ত করতে হয় তা শিখেছেন।

Cosmopup মনে করে কোডল্যাবগুলি দুর্দান্ত!!

এরপর কি?

এই কোডল্যাবগুলির কিছু পরীক্ষা করে দেখুন...

- পরিষেবাগুলি প্রকাশ এবং ব্যবহার করতে ব্যক্তিগত পরিষেবা সংযোগ ব্যবহার করে৷

- সমস্ত প্রকাশিত প্রাইভেট সার্ভিস কানেক্ট কোডল্যাবগুলিতে অ্যাক্সেস