1. परिचय

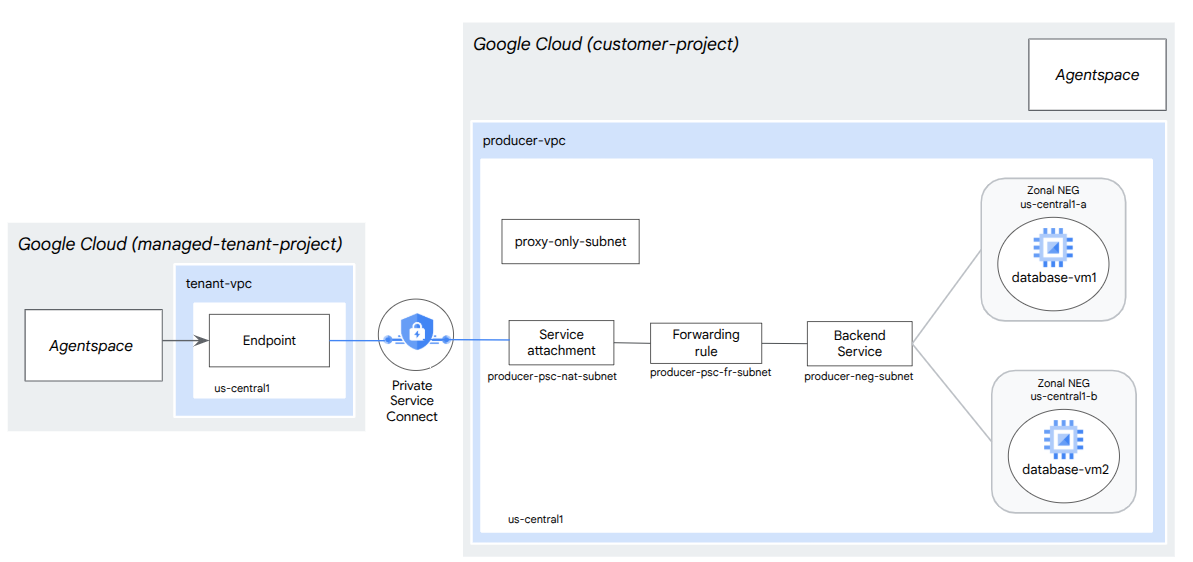

इस कोडलैब में, आपको टीसीपी प्रॉक्सी लोड बैलेंसर और ज़ोनल नेटवर्क एंडपॉइंट ग्रुप (एनईजी) को डिप्लॉय करने का तरीका बताया जाएगा. इन्हें पीएससी प्रोड्यूसर सेवा के तौर पर पब्लिश किया जाता है. NEG में एक या उससे ज़्यादा Compute इंस्टेंस शामिल होंगे. ये इंस्टेंस, डेटाबेस को GCP पर खुद होस्ट करेंगे. जैसे, JIRA, Confluence, Sharepoint.

Private Service Connect, Google Cloud नेटवर्किंग की एक सुविधा है. इसकी मदद से, उपभोक्ता अपने वीपीसी नेटवर्क में मैनेज की गई सेवाओं को निजी तौर पर ऐक्सेस कर सकते हैं. इसी तरह, यह मैनेज की गई सेवा देने वाली कंपनियों को इन सेवाओं को अपने VPC या क्रॉस क्लाउड नेटवर्क में होस्ट करने की अनुमति देता है. इससे वे अपने उपभोक्ताओं को निजी कनेक्शन उपलब्ध करा पाती हैं. उदाहरण के लिए, जब किसी ज़ोनल एनईजी को ऐक्सेस करने के लिए Private Service Connect का इस्तेमाल किया जाता है, तो आप सर्विस प्रोड्यूसर होते हैं और Google (Agentspace) सर्विस कंज्यूमर होता है.

आपको क्या सीखने को मिलेगा

- Agentspace के लिए नेटवर्क की ज़रूरी शर्तें

- Agentspace में नेटवर्किंग के सबसे सही तरीके

- Private Service Connect की प्रोड्यूसर सेवा बनाना

आपको इन चीज़ों की ज़रूरत होगी

- मालिक की अनुमतियों वाला Google Cloud प्रोजेक्ट

2. आपको क्या बनाना है

आपको प्रोड्यूसर नेटवर्क, agentspace-psc-demo बनाना होगा. इससे इंटरनल टीसीपी प्रॉक्सी लोड बैलेंसर और ज़ोनल एनईजी को डिप्लॉय किया जा सकेगा. इन्हें Private Service Connect (PSC) के ज़रिए सेवा के तौर पर पब्लिश किया जाता है.

3. नेटवर्क की ज़रूरी शर्तें

नीचे, प्रोड्यूसर नेटवर्क के लिए नेटवर्क से जुड़ी ज़रूरी शर्तों के बारे में बताया गया है. इस कोडलैब में, उपभोक्ता Agentspace है.

घटक | ब्यौरा |

वीपीसी (agentspace-psc-demo) | कस्टम मोड वीपीसी |

पीएससी एनएटी सबनेट | उपयोगकर्ता के वीपीसी नेटवर्क से आने वाले पैकेट का अनुवाद, सोर्स NAT (एसएनएटी) का इस्तेमाल करके किया जाता है. इससे उनके ओरिजनल सोर्स आईपी पते, प्रोड्यूसर के वीपीसी नेटवर्क में मौजूद NAT सबनेट के सोर्स आईपी पतों में बदल जाते हैं. PSC NAT, हर सर्विस अटैचमेंट के लिए /29 सबनेट के साथ काम करता है. |

पीएसएसी को आगे बढ़ाने के नियम वाला सबनेट | इस कुकी का इस्तेमाल, रीजनल इंटरनल टीसीपी प्रॉक्सी लोड बैलेंसर के लिए आईपी पता असाइन करने के लिए किया जाता है.फ़ॉरवर्डिंग नियम वाले सबनेट को रेगुलर सबनेट माना जाता है. |

NEG सबनेट | इस कुकी का इस्तेमाल, सामान्य सबनेट से नेटवर्क एंडपॉइंट ग्रुप के लिए आईपी पता असाइन करने के लिए किया जाता है. |

सिर्फ़ प्रॉक्सी सबनेट | लोड बैलेंसर के हर प्रॉक्सी को एक इंटरनल आईपी पता असाइन किया जाता है. प्रॉक्सी से बैकएंड वीएम या नेटवर्क एंडपॉइंट ग्रुप को भेजे गए पैकेट में, सिर्फ़ प्रॉक्सी वाले सबनेट का सोर्स आईपी पता होता है. /23 सबनेट का इस्तेमाल करने का सुझाव दिया जाता है . हालांकि, /26 सबनेट का इस्तेमाल भी किया जा सकता है. हर क्षेत्र के लिए, एक रीजनल प्रॉक्सी सबनेट ज़रूरी है. |

बैकएंड सर्विस | बैकएंड सेवा, लोड बैलेंसर और बैकएंड संसाधनों के बीच एक पुल की तरह काम करती है. ट्यूटोरियल में, बैकएंड सेवा को ज़ोनल एनईजी से जोड़ा गया है. |

4. सबसे सही तरीके

- ज़ोनल एनईजी, GCE_VM_IP_PORT के आधार पर एक या उससे ज़्यादा ज़ोनल जीसीई इंस्टेंस के साथ काम करते हैं

- सर्विस अटैचमेंट बनाने से पहले, प्रोड्यूसर फ़ॉरवर्डिंग के नियम पर ग्लोबल ऐक्सेस चालू करें.

- Agentspace एंडपॉइंट बनाते समय, ग्लोबल ऐक्सेस चालू करें.

- इंटरनल टीसीपी प्रॉक्सी लोड बैलेंसर, मैनेज किए गए और मैनेज नहीं किए गए इंस्टेंस ग्रुप के साथ भी काम करता है

- मौजूदा Google Cloud टीसीपी प्रॉक्सी या पासथ्रू लोड बैलेंसर को प्रोड्यूसर सेवा के तौर पर दिखाया जा सकता है

5. कोडलैब टोपोलॉजी

6. सेटअप और ज़रूरी शर्तें

अपने हिसाब से एनवायरमेंट सेट अप करना

- Google Cloud Console में साइन इन करें. इसके बाद, नया प्रोजेक्ट बनाएं या किसी मौजूदा प्रोजेक्ट का फिर से इस्तेमाल करें. अगर आपके पास पहले से Gmail या Google Workspace खाता नहीं है, तो आपको एक खाता बनाना होगा.

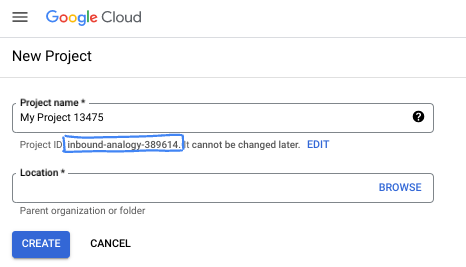

- प्रोजेक्ट का नाम, इस प्रोजेक्ट में हिस्सा लेने वाले लोगों के लिए डिसप्ले नेम होता है. यह एक वर्ण स्ट्रिंग है, जिसका इस्तेमाल Google API नहीं करते. इसे कभी भी अपडेट किया जा सकता है.

- प्रोजेक्ट आईडी, सभी Google Cloud प्रोजेक्ट के लिए यूनीक होता है. साथ ही, इसे बदला नहीं जा सकता. Cloud Console, एक यूनीक स्ट्रिंग अपने-आप जनरेट करता है. आम तौर पर, आपको इससे कोई फ़र्क़ नहीं पड़ता कि यह क्या है. ज़्यादातर कोडलैब में, आपको अपने प्रोजेक्ट आईडी (आम तौर पर

PROJECT_IDके तौर पर पहचाना जाता है) का रेफ़रंस देना होगा. अगर आपको जनरेट किया गया आईडी पसंद नहीं है, तो कोई दूसरा रैंडम आईडी जनरेट किया जा सकता है. इसके अलावा, आपके पास अपना नाम आज़माने का विकल्प भी है. इससे आपको पता चलेगा कि वह नाम उपलब्ध है या नहीं. इस चरण के बाद, इसे बदला नहीं जा सकता. यह प्रोजेक्ट की अवधि तक बना रहता है. - आपकी जानकारी के लिए बता दें कि एक तीसरी वैल्यू भी होती है, जिसे प्रोजेक्ट नंबर कहते हैं. इसका इस्तेमाल कुछ एपीआई करते हैं. इन तीनों वैल्यू के बारे में ज़्यादा जानने के लिए, दस्तावेज़ पढ़ें.

- इसके बाद, आपको Cloud Console में बिलिंग चालू करनी होगी, ताकि Cloud संसाधनों/एपीआई का इस्तेमाल किया जा सके. इस कोडलैब को पूरा करने में ज़्यादा समय नहीं लगेगा. इस ट्यूटोरियल के बाद बिलिंग से बचने के लिए, बनाए गए संसाधनों को बंद किया जा सकता है. इसके लिए, बनाए गए संसाधनों को मिटाएं या प्रोजेक्ट को मिटाएं. Google Cloud के नए उपयोगकर्ता, 300 डॉलर के मुफ़्त में आज़माने वाले प्रोग्राम के लिए ज़रूरी शर्तें पूरी करते हैं.

Cloud Shell शुरू करें

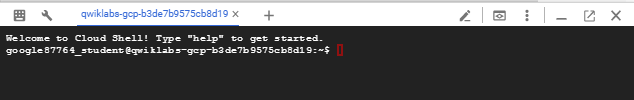

Google Cloud को अपने लैपटॉप से रिमोटली ऐक्सेस किया जा सकता है. हालांकि, इस कोडलैब में Google Cloud Shell का इस्तेमाल किया जाएगा. यह क्लाउड में चलने वाला कमांड लाइन एनवायरमेंट है.

Google Cloud Console में, सबसे ऊपर दाएं कोने में मौजूद टूलबार पर, Cloud Shell आइकॉन पर क्लिक करें:

इसे चालू करने और एनवायरमेंट से कनेक्ट करने में सिर्फ़ कुछ सेकंड लगेंगे. यह प्रोसेस पूरी होने के बाद, आपको कुछ ऐसा दिखेगा:

इस वर्चुअल मशीन में, डेवलपमेंट के लिए ज़रूरी सभी टूल पहले से मौजूद हैं. यह 5 जीबी की होम डायरेक्ट्री उपलब्ध कराता है. साथ ही, Google Cloud पर काम करता है. इससे नेटवर्क की परफ़ॉर्मेंस और पुष्टि करने की प्रोसेस बेहतर होती है. इस कोडलैब में मौजूद सभी टास्क, ब्राउज़र में किए जा सकते हैं. आपको कुछ भी इंस्टॉल करने की ज़रूरत नहीं है.

7. शुरू करने से पहले

एपीआई चालू करें

Cloud Shell में, पक्का करें कि आपका प्रोजेक्ट आईडी सेट अप हो:

gcloud config list project

gcloud config set project [YOUR-PROJECT-ID]

project=[YOUR-PROJECT-ID]

region=[YOUR-REGION]

zone1a=[YOUR-ZONE1a]

zone1b=[YOUR-ZONE1b]

echo $project

echo $region

echo $zone1a

echo $zone1b

सभी ज़रूरी सेवाएं चालू करें:

gcloud services enable compute.googleapis.com

8. प्रोड्यूसर वीपीसी नेटवर्क बनाना

VPC नेटवर्क

Cloud Shell में, यह तरीका अपनाएं:

gcloud compute networks create agentspace-psc-demo --subnet-mode custom

सबनेट बनाना

नेटवर्क पता अनुवाद के लिए, पीएससी सबनेट को पीएससी सेवा अटैचमेंट से जोड़ा जाएगा.

Cloud Shell में, पीएससी NAT सबनेट बनाएं:

gcloud compute networks subnets create producer-psc-nat-subnet --network agentspace-psc-demo --range 172.16.10.0/28 --region $region --purpose=PRIVATE_SERVICE_CONNECT

Cloud Shell में, प्रोड्यूसर के फ़ॉरवर्डिंग नियम का सबनेट बनाएं:

gcloud compute networks subnets create producer-psc-fr-subnet --network agentspace-psc-demo --range 172.16.20.0/28 --region $region --enable-private-ip-google-access

Cloud Shell में, नेटवर्क एंडपॉइंट ग्रुप सबनेट बनाएं:

gcloud compute networks subnets create neg-subnet --network agentspace-psc-demo --range 172.16.30.0/28 --region $region --enable-private-ip-google-access

Cloud Shell में, सिर्फ़ प्रोड्यूसर के रीजनल प्रॉक्सी के लिए सबनेट बनाएं

gcloud compute networks subnets create $region-proxy-only-subnet \

--purpose=REGIONAL_MANAGED_PROXY \

--role=ACTIVE \

--region=$region \

--network=agentspace-psc-demo \

--range=10.10.10.0/24

लोड बैलेंसर के आईपी पते को रिज़र्व करना

Cloud Shell में, लोड बैलेंसर के लिए इंटरनल आईपी पता रिज़र्व करें:

gcloud compute addresses create zonal-neg-lb-ip \

--region=$region \

--subnet=producer-psc-fr-subnet

Cloud Shell में, रिज़र्व किया गया आईपी पता देखें.

gcloud compute addresses describe zonal-neg-lb-ip \

--region=$region | grep -i address:

आउटपुट का उदाहरण:

gcloud compute addresses describe zonal-neg-lb-ip --region=$region | grep -i address:

address: 172.16.20.2

ज़ोनल NEG सेट अप करना

यहां दिए गए सेक्शन में, आपको एक ज़ोनल नेटवर्क एंडपॉइंट ग्रुप बनाना होगा. इसमें एक या उससे ज़्यादा आईपी पते या आईपी पते और डेस्टिनेशन पोर्ट के कॉम्बिनेशन शामिल होंगे:

- किसी वीएम नेटवर्क इंटरफ़ेस का मुख्य इंटरनल IPv4 पता

- किसी वीएम नेटवर्क इंटरफ़ेस का मुख्य इंटरनल IPv4 पता और डेस्टिनेशन पोर्ट नंबर

- किसी वीएम नेटवर्क इंटरफ़ेस को असाइन की गई, एलियास आईपी पते की रेंज का इंटरनल आईपीवी4 पता

- किसी वीएम नेटवर्क इंटरफ़ेस को असाइन की गई, एलियास आईपी पते की रेंज का इंटरनल आईपीवी4 पता और डेस्टिनेशन पोर्ट नंबर

GCE_VM_IP_PORT एंडपॉइंट वाला नेटवर्क इंटरफ़ेस, एनईजी के सबनेट में होना चाहिए. GCE_VM_IP_PORT एंडपॉइंट से पोर्ट नंबर हटाने पर, Google Cloud एंडपॉइंट के लिए NEG के डिफ़ॉल्ट पोर्ट नंबर का इस्तेमाल करता है.

रेफ़रंस आर्किटेक्चर में, ज़ोनल एनईजी से जुड़े GCE इंस्टेंस में ये शामिल हैं:

- database-us-central1-a | us-central1-a | IP: 100.100.10.2 | पोर्ट: 443

- database-us-central1-a | us-central1-b | आईपी: 100.100.10.3 | पोर्ट: 443

- सबनेट का नाम: database-subnet-1

zone1a के लिए ज़ोनल NEG बनाएं

इस सेक्शन में, हर ज़ोन के लिए नेटवर्क एंडपॉइंट ग्रुप बनाया जाएगा. जैसे, us-central1-a. साथ ही, GCE इंस्टेंस बनाने के लिए इस्तेमाल किए गए सबनेट का नाम तय किया जाएगा. रेफ़रंस आर्किटेक्चर में, सबनेट का नाम database-subnet-1 है.

Cloud Shell में, ज़ोनल NEG बनाएं:

gcloud compute network-endpoint-groups create us-central-zonal-neg-1a \

--zone=$zone1a \

--network=agentspace-psc-demo \

--subnet=database-subnet-1 \

--default-port=443

Cloud Shell में, ज़ोनल एनईजी को अपडेट करें. इसके लिए, zone1a में डिप्लॉय किए गए GCE इंस्टेंस का आईपी:पोर्ट इस्तेमाल करें. रेफ़रंस आर्किटेक्चर में, GCE इंस्टेंस 100.100.10.2 पोर्ट 443 है, जिसे us-central1-a ज़ोन में डिप्लॉय किया गया है.

gcloud compute network-endpoint-groups update us-central-zonal-neg-1a --zone=$zone1a --add-endpoint instance=database-us-central1-a,port=443

ज़ोन1b के लिए ज़ोनल एनईजी बनाएं

यहां दिए गए सेक्शन में, हर ज़ोन के लिए नेटवर्क एंडपॉइंट ग्रुप बनाया जाएगा. जैसे, us-central1-b. साथ ही, GCE इंस्टेंस बनाने के लिए इस्तेमाल किए गए सबनेट का नाम तय किया जाएगा. रेफ़रंस आर्किटेक्चर में, सबनेट का नाम database-subnet-1 है.

Cloud Shell में, ज़ोनल NEG बनाएं:

gcloud compute network-endpoint-groups create us-central-zonal-neg-1b \

--zone=$zone1b \

--network=agentspace-psc-demo \

--subnet=database-subnet-1 \

--default-port=443

Cloud Shell में, ज़ोनल एनईजी को अपडेट करें. इसके लिए, zone1b में डिप्लॉय किए गए GCE इंस्टेंस का आईपी:पोर्ट इस्तेमाल करें. रेफ़रंस आर्किटेक्चर में, GCE इंस्टेंस 100.100.10.3 पोर्ट 443 है, जिसे us-central1-b ज़ोन में डिप्लॉय किया गया है.

gcloud compute network-endpoint-groups update us-central-zonal-neg-1b --zone=$zone1b --add-endpoint instance=database-us-central1-b,port=443

क्षेत्र के हिसाब से स्वास्थ्य जांच की सुविधा बनाना

Cloud Shell में, एक हेल्थ-चेक बनाएं. यह ऑन-प्रिमाइसेस डेटाबेस पोर्ट 443 की जांच करता है:

gcloud compute health-checks create tcp zonal-443-healthcheck \

--region=$region \

--port=443

नेटवर्क फ़ायरवॉल की नीति और फ़ायरवॉल के नियम बनाना

Cloud Shell में, यह तरीका अपनाएं:

gcloud compute network-firewall-policies create agentspace-psc-demo-policy --global

gcloud compute network-firewall-policies associations create --firewall-policy agentspace-psc-demo-policy --network agentspace-psc-demo --name agentspace-psc-demo --global-firewall-policy

फ़ायरवॉल का यह नियम, पीएससी एनएटी सबनेट की रेंज से नेटवर्क के सभी इंस्टेंस तक ट्रैफ़िक को पहुंचने की अनुमति देता है.

Cloud Shell में, यह तरीका अपनाएं:

gcloud compute network-firewall-policies rules create 2001 --action ALLOW --firewall-policy agentspace-psc-demo-policy --description "allow traffic from PSC NAT subnet to GCE" --direction INGRESS --src-ip-ranges 172.16.10.0/28 --global-firewall-policy --layer4-configs=tcp

फ़ायरवॉल का यह नियम, नेटवर्क में मौजूद सभी इंस्टेंस के लिए, जांच करने वाले हेल्थ चेक प्रोब की रेंज से ट्रैफ़िक को अनुमति देता है. ध्यान दें कि हेल्थ चेक और ऐप्लिकेशन पोर्ट करने की प्रोसेस एक जैसी होनी चाहिए.

Cloud Shell में, यह तरीका अपनाएं:

gcloud compute network-firewall-policies rules create 2002 --action ALLOW --firewall-policy agentspace-psc-demo-policy --description "allow internal probe health check range to GCE" --direction INGRESS --src-ip-ranges 35.191.0.0/16,130.211.0.0/22 --global-firewall-policy --layer4-configs=tcp:443

फ़ायरवॉल के इस नियम से, सिर्फ़ प्रॉक्सी सबनेट की रेंज से आने वाले ट्रैफ़िक को नेटवर्क के सभी इंस्टेंस तक पहुंचने की अनुमति मिलती है. ध्यान दें कि प्रॉक्सी सबनेट और ऐप्लिकेशन पोर्ट मैच होने चाहिए.

Cloud Shell में, यह तरीका अपनाएं:

gcloud compute network-firewall-policies rules create 2003 --action ALLOW --firewall-policy agentspace-psc-demo-policy --description "allow internal tcp proxy health check range to GCE" --direction INGRESS --src-ip-ranges 10.10.10.0/24 --global-firewall-policy --layer4-configs=tcp:443

9. प्रोड्यूसर सेवा बनाना

लोड बैलेंसर कॉम्पोनेंट बनाना

Cloud Shell में, बैकएंड सेवा बनाएं:

gcloud compute backend-services create producer-backend-svc --region=$region --load-balancing-scheme=INTERNAL_MANAGED --protocol=TCP --region=$region --health-checks=zonal-443-healthcheck --health-checks-region=$region

Cloud Shell में, ज़ोनल एनईजी us-central-zonal-neg-1a को बैकएंड सेवा से जोड़ें:

gcloud compute backend-services add-backend producer-backend-svc \

--network-endpoint-group=us-central-zonal-neg-1a \

--network-endpoint-group-zone=$zone1a \

--balancing-mode=CONNECTION \

--max-connections-per-endpoint=100 \

--region=$region

Cloud Shell में, ज़ोनल एनईजी us-central-zonal-neg-1b को बैकएंड सेवा से जोड़ें:

gcloud compute backend-services add-backend producer-backend-svc \

--network-endpoint-group=us-central-zonal-neg-1b \

--network-endpoint-group-zone=$zone1b \

--balancing-mode=CONNECTION \

--max-connections-per-endpoint=100 \

--region=$region

Cloud Shell में, अनुरोधों को अपनी बैकएंड सेवा पर रूट करने के लिए, टारगेट टीसीपी प्रॉक्सी बनाएं:

gcloud compute target-tcp-proxies create producer-lb-tcp-proxy \

--backend-service=producer-backend-svc \

--region=$region

यहां दिए गए सिंटैक्स में, ग्लोबल ऐक्सेस की सुविधा चालू करके फ़ॉरवर्डिंग का नियम (इंटरनल टीसीपी प्रॉक्सी लोड बैलेंसर) बनाएं.

Cloud Shell में, यह तरीका अपनाएं:

gcloud compute forwarding-rules create producer-zonal-neg-fr \

--load-balancing-scheme=INTERNAL_MANAGED \

--network-tier=PREMIUM \

--network=agentspace-psc-demo \

--subnet=producer-psc-fr-subnet \

--address=zonal-neg-lb-ip \

--target-tcp-proxy=producer-lb-tcp-proxy \

--target-tcp-proxy-region=$region \

--region=$region \

--allow-global-access \

--ports=443

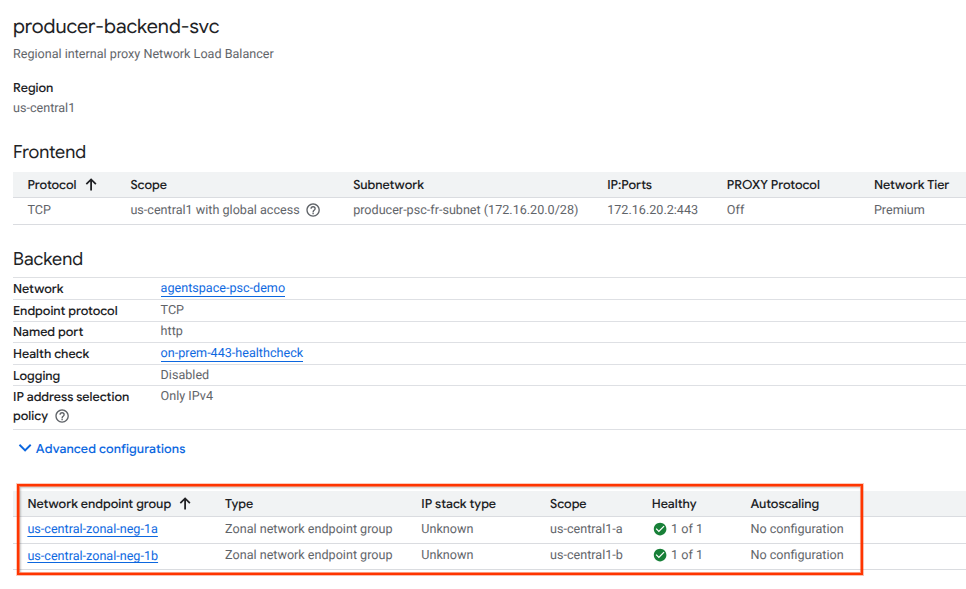

बैकएंड की स्थिति की पुष्टि करना

नीचे दिए गए सेक्शन में, Cloud Console का इस्तेमाल करके बैकएंड सेवा और उससे जुड़े कंप्यूट इंस्टेंस की स्थिति (हरे रंग का स्टेटस) की पुष्टि करें. इन पर जाएं:

नेटवर्क सेवाएं → लोड बैलेंसिंग → Producer-backend-svc

सेवा अटैचमेंट बनाएं

किसी सेवा को पब्लिश करने के लिए, आपको Private Service Connect सेवा अटैचमेंट बनाना होगा. इस सेवा को अपने-आप मंज़ूरी मिलने या साफ़ तौर पर मंज़ूरी मिलने के बाद पब्लिश किया जा सकता है.

- सेवा को पब्लिश करने और किसी भी उपभोक्ता को उससे अपने-आप कनेक्ट होने की अनुमति देने के लिए, अपने-आप मंज़ूरी मिलने की सुविधा के साथ सेवा पब्लिश करना पर दिए गए निर्देशों का पालन करें.

- उपयोगकर्ता की साफ़ तौर पर दी गई सहमति के साथ सेवा को पब्लिश करने के लिए, सेवा अटैचमेंट कनेक्शन सेटिंग में जाकर, चुने गए प्रोजेक्ट के लिए कनेक्शन स्वीकार करें को चुनें. इसके बाद, स्वीकार किए गए प्रोजेक्ट फ़ील्ड को खाली छोड़ दें.

- सेवा अटैचमेंट जनरेट करने के बाद, प्रोड्यूसर सेवा को ऐक्सेस करने का अनुरोध करने वाले उपभोक्ता एंडपॉइंट, शुरू में 'लंबित' स्थिति में चले जाएंगे. कनेक्शन को अनुमति देने के लिए, प्रोड्यूसर को उस प्रोजेक्ट को स्वीकार करना होगा जिससे कंज्यूमर एंडपॉइंट का अनुरोध किया गया था.

Cloud Shell में, सेवा अटैचमेंट cc-database1-svc-attachment बनाएं. इसमें अनुरोध अपने-आप स्वीकार हो जाते हैं:

gcloud compute service-attachments create zonal-database1-svc-attachment --region=$region --producer-forwarding-rule=producer-zonal-neg-fr --connection-preference=ACCEPT_AUTOMATIC --nat-subnets=producer-psc-nat-subnet

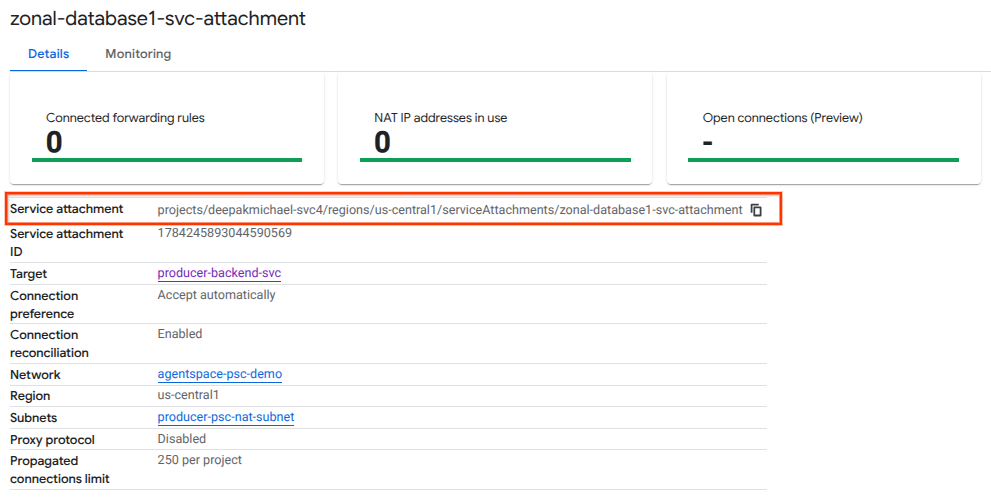

इसके बाद, projects से शुरू होने वाले selfLink यूआरआई में मौजूद, सर्विस अटैचमेंट को हासिल करें और उसे नोट करें. इससे Agentspace में पीएससी एंडपॉइंट को कॉन्फ़िगर किया जा सकेगा.

selfLink: projects/<your-project-id>/regions/<your-region>/serviceAttachments/zonal-database1-svc-attachment

Cloud Shell में, यह तरीका अपनाएं:

gcloud compute service-attachments describe zonal-database1-svc-attachment --region=$region

अनुमानित आउटपुट का उदाहरण:

connectionPreference: ACCEPT_AUTOMATIC

creationTimestamp: '2025-07-12T16:00:22.429-07:00'

description: ''

enableProxyProtocol: false

fingerprint: zOpeRQnPWSc=

id: '1784245893044590569'

kind: compute#serviceAttachment

name: zonal-database1-svc-attachment

natSubnets:

- https://www.googleapis.com/compute/v1/projects/$project-svc4/regions/us-central1/subnetworks/producer-psc-nat-subnet

pscServiceAttachmentId:

high: '119824781489996776'

low: '1784245893044590569'

reconcileConnections: false

region: https://www.googleapis.com/compute/v1/projects/$project-svc4/regions/us-central1

selfLink: https://www.googleapis.com/compute/v1/projects/$project-svc4/regions/us-central1/serviceAttachments/zonal-database1-svc-attachment

targetService: https://www.googleapis.com/compute/v1/projects/$project-svc4/regions/us-central1/forwardingRules/producer-zonal-neg-fr

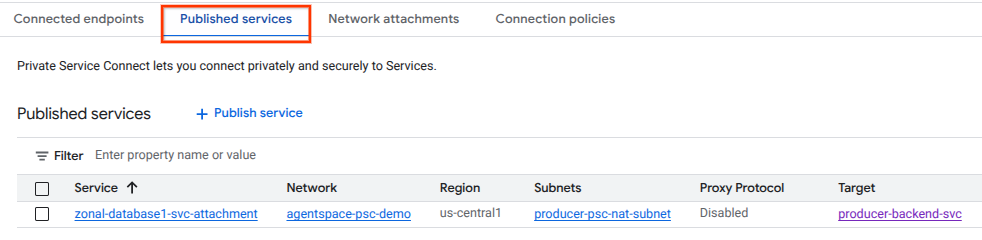

Cloud Console में, यहां जाएं:

नेटवर्क सेवाएं → Private Service Connect → पब्लिश की गई सेवाएं

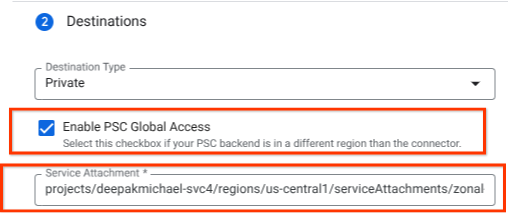

10. Agentspace में पीएससी एंडपॉइंट कनेक्शन बनाना

Producers Service Attachment URI को Agentspace से जोड़ें. साथ ही, यह पक्का करें कि ग्लोबल ऐक्सेस का विकल्प चुना गया हो. यहां सर्विस अटैचमेंट के रेफ़रंस आर्किटेक्चर के साथ, ग्लोबल ऐक्सेस चालू करने का एक उदाहरण दिया गया है.

प्राइवेट नेटवर्किंग को पूरा करने के लिए, ज़्यादा निर्देशों के लिए Agentspace के तीसरे पक्ष के डेटा सोर्स से सलाह लें.

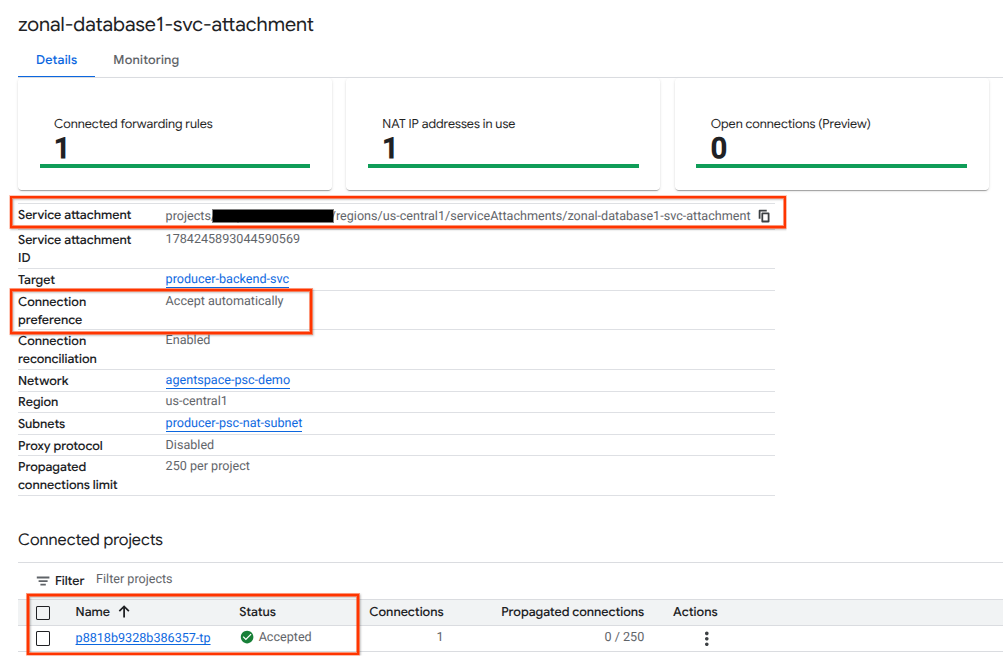

Cloud Console में पीएससी एंडपॉइंट की पुष्टि करना

यह पुष्टि करने के लिए कि Agentspace (उपयोगकर्ता) और प्रोड्यूसर के बीच पीएससी कनेक्शन सही तरीके से काम कर रहा है, प्रोड्यूसर सेवा से लिंक किए गए Agentspace के किरायेदार प्रोजेक्ट की पुष्टि करें. यह जानकारी, ‘कनेक्ट किए गए प्रोजेक्ट' में जाकर देखी जा सकती है. किरायेदार प्रोजेक्ट आईडी को रैंडम तरीके से असाइन किया जाता है. हालांकि, यह हमेशा ‘tp' पर खत्म होगा.

Cloud Console से, पीएससी कनेक्शन की पुष्टि की जा सकती है. Cloud Console में, यहां जाएं:

नेटवर्क सेवाएं → Private Service Connect → पब्लिश की गई सेवा पर जाएं. इसके बाद, सेवा, zonal-database1-svc-attachment चुनें.

11. व्यवस्थित करें

एक ही Cloud Shell टर्मिनल से लैब कॉम्पोनेंट मिटाएं

gcloud compute service-attachments delete zonal-database1-svc-attachment --region=$region -q

gcloud compute forwarding-rules delete producer-zonal-neg-fr --region=$region -q

gcloud compute target-tcp-proxies delete producer-lb-tcp-proxy --region=$region -q

gcloud compute backend-services delete producer-backend-svc --region=$region -q

gcloud compute network-firewall-policies rules delete 2001 --firewall-policy agentspace-psc-demo-policy --global-firewall-policy -q

gcloud compute network-firewall-policies rules delete 2002 --firewall-policy agentspace-psc-demo-policy --global-firewall-policy -q

gcloud compute network-firewall-policies rules delete 2003 --firewall-policy agentspace-psc-demo-policy --global-firewall-policy -q

gcloud compute network-firewall-policies associations delete --firewall-policy=agentspace-psc-demo-policy --name=agentspace-psc-demo --global-firewall-policy -q

gcloud compute network-firewall-policies delete agentspace-psc-demo-policy --global -q

gcloud compute network-endpoint-groups delete us-central-zonal-neg-1a --zone=$zone1a -q

gcloud compute network-endpoint-groups delete us-central-zonal-neg-1b --zone=$zone1b -q

gcloud compute addresses delete zonal-neg-lb-ip --region=$region -q

gcloud compute networks subnets delete $region-proxy-only-subnet --region=$region -q

gcloud compute networks subnets delete producer-psc-nat-subnet --region=$region -q

gcloud compute networks subnets delete producer-psc-fr-subnet --region=$region -q

gcloud compute networks subnets delete neg-subnet --region=$region -q

gcloud compute health-checks delete zonal-443-healthcheck --region=us-central1 -q

gcloud compute networks delete agentspace-psc-demo -q

12. बधाई हो

बधाई हो, आपने Private Service Connect की मदद से, Producer सेवा को कॉन्फ़िगर और पब्लिश कर लिया है.

आपने प्रोड्यूसर इंफ़्रास्ट्रक्चर बनाया है. साथ ही, आपने ज़ोनल एनईजी, प्रोड्यूसर सर्विस बनाने और सर्विस अटैचमेंट को एजेंटस्पेस से जोड़ने का तरीका सीखा है.

Cosmopup को कोडलैब बहुत पसंद हैं!!

आगे क्या करना है?

यहां दिए गए कुछ कोडलैब देखें...

- सेवाओं को पब्लिश करने और उनका इस्तेमाल करने के लिए Private Service Connect का इस्तेमाल करना

- पब्लिश किए गए सभी Private Service Connect कोडलैब का ऐक्सेस