1. Pengantar

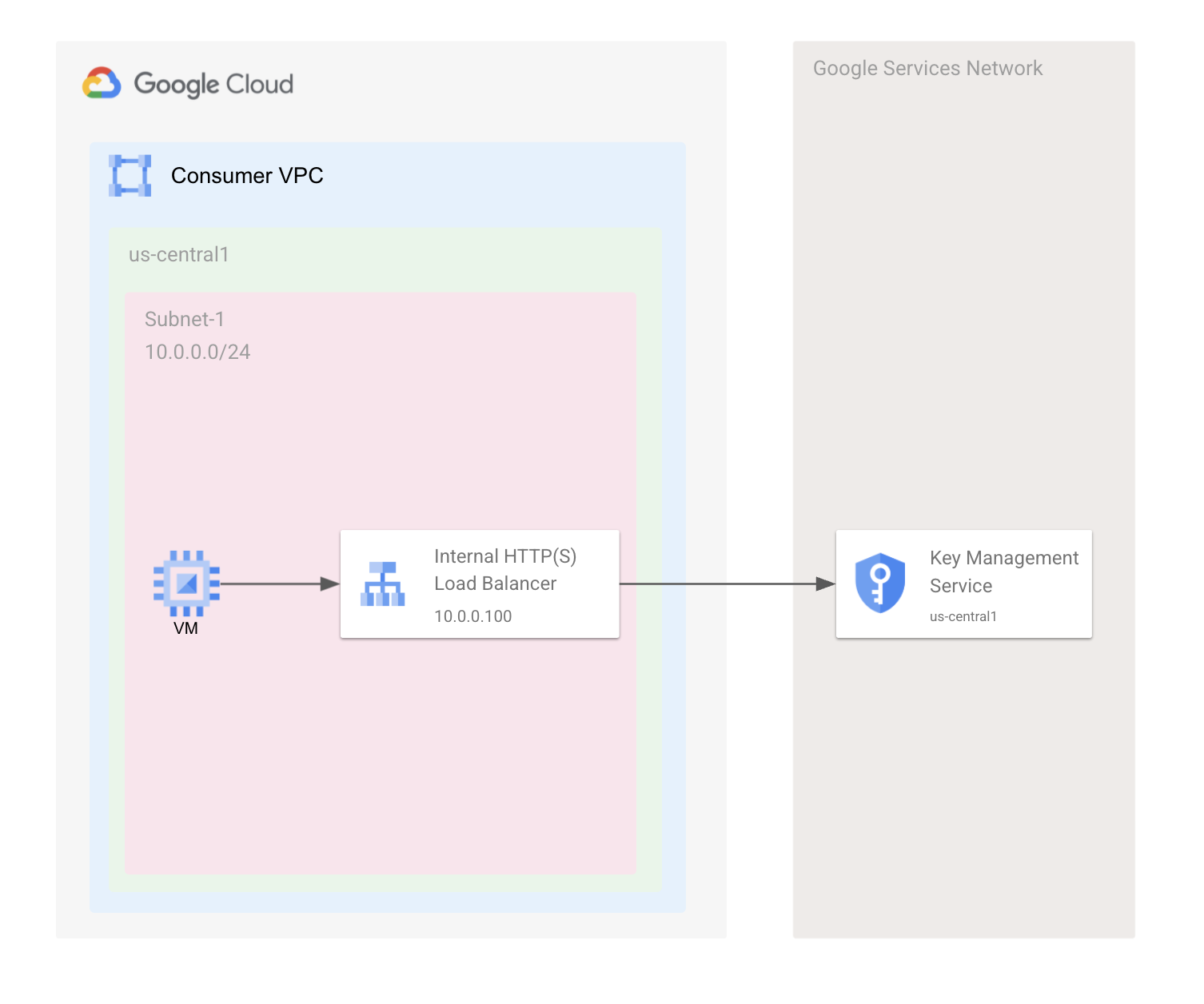

Dengan Private Service Connect, Anda dapat membuat endpoint pribadi menggunakan alamat IP internal global dalam jaringan VPC untuk mengakses Google API. Berdasarkan konsep tersebut, Anda kini dapat membuat endpoint Private Service Connect dengan kontrol layanan HTTP(S) konsumen menggunakan load balancer HTTP(S) internal. Hal ini akan memberi Anda fitur berikut:

- Anda dapat memilih layanan mana yang tersedia menggunakan peta URL; memfilter menurut jalur memungkinkan Anda melakukan pemeriksaan yang lebih terperinci.

- Anda dapat mengganti nama layanan, dan memetakannya ke URL pilihan Anda.

- Anda dapat menggunakan sertifikat TLS yang dikelola pelanggan.

- Anda dapat mengaktifkan residensi data dalam pengiriman dengan menghubungkan ke endpoint regional untuk Google API dari workload di region yang sama tersebut.

Nama dan alamat IP ini bersifat internal untuk jaringan VPC Anda dan setiap jaringan lokal yang terhubung menggunakan tunnel Cloud VPN atau lampiran Cloud Interconnect (VLAN).

Yang akan Anda pelajari

- Membuat endpoint Private Service Connect dengan Kontrol Layanan HTTP(S) Konsumen

- Membuat key ring dan kunci Cloud Key Management Service (KMS).

- Membuat Zona Pribadi dan Data A Terkelola Cloud DNS.

- Akses KMS API (baik regional maupun global) yang diselesaikan terhadap API publik.

- Akses KMS API (baik regional maupun global) terhadap endpoint PSC.

Yang Anda butuhkan

- Pengetahuan dalam men-deploy instance dan mengonfigurasi komponen jaringan

2. Lingkungan Pengujian

VPC konsumen akan dibuat dengan satu subnet di region us-central1 untuk menghosting VM, serta aturan penerusan Load Balancer Internal HTTP(S) dan satu subnet khusus proxy untuk digunakan dengan Load Balancer Internal HTTP(S). Kita akan mulai dengan membuat Key Ring dan kunci di Key Management System (KMS) dan menyelesaikannya ke endpoint API publik. Kemudian, kami akan membuat endpoint PSC untuk me-resolve ke endpoint KMS regional di us-central1.

3. Penyiapan dan Persyaratan

Penyiapan lingkungan mandiri

- Login ke Google Cloud Console dan buat project baru atau gunakan kembali project yang sudah ada. Jika belum memiliki akun Gmail atau Google Workspace, Anda harus membuatnya.

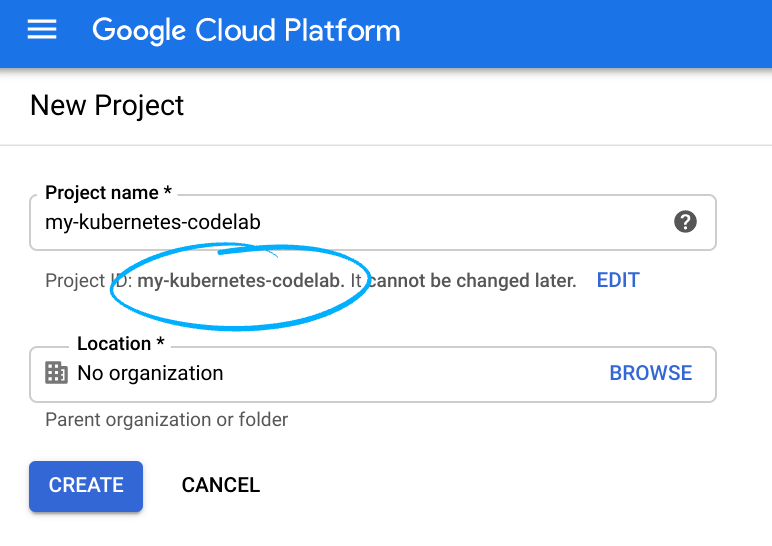

- Nama project adalah nama tampilan untuk peserta project ini. String ini adalah string karakter yang tidak digunakan oleh Google API, dan Anda dapat memperbaruinya kapan saja.

- Project ID harus unik di semua project Google Cloud dan tidak dapat diubah (tidak dapat diubah setelah ditetapkan). Cloud Console otomatis menghasilkan string unik; biasanya Anda tidak peduli dengan kata-katanya. Pada sebagian besar codelab, Anda harus mereferensikan Project ID (dan biasanya diidentifikasi sebagai

PROJECT_ID). Jadi, jika Anda tidak menyukainya, buat ID acak lain, atau, Anda dapat mencoba sendiri dan melihat apakah tersedia. Kemudian file akan "dibekukan" setelah project dibuat. - Ada nilai ketiga, Nomor Project yang digunakan oleh beberapa API. Pelajari lebih lanjut ketiga nilai ini di dokumentasi.

- Selanjutnya, Anda harus mengaktifkan penagihan di Cloud Console untuk menggunakan API/resource Cloud. Menjalankan operasi dalam codelab ini seharusnya tidak memerlukan banyak biaya, bahkan mungkin tidak sama sekali. Untuk menonaktifkan resource agar tidak menimbulkan penagihan di luar tutorial ini, ikuti petunjuk "pembersihan" yang ada di akhir codelab. Pengguna baru Google Cloud memenuhi syarat untuk mengikuti program Uji Coba Gratis senilai $300 USD.

Mulai Cloud Shell

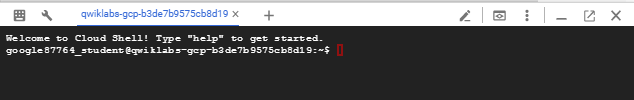

Meskipun Google Cloud dapat dioperasikan dari jarak jauh menggunakan laptop Anda, dalam codelab ini, Anda akan menggunakan Google Cloud Shell, lingkungan command line yang berjalan di Cloud.

Dari Google Cloud Console, klik ikon Cloud Shell di toolbar kanan atas:

Hanya perlu waktu beberapa saat untuk penyediaan dan terhubung ke lingkungan. Jika sudah selesai, Anda akan melihat tampilan seperti ini:

Mesin virtual ini berisi semua alat pengembangan yang Anda perlukan. Layanan ini menawarkan direktori beranda tetap sebesar 5 GB dan beroperasi di Google Cloud, sehingga sangat meningkatkan performa dan autentikasi jaringan. Semua pekerjaan Anda di lab ini dapat dilakukan hanya dengan browser.

4. Sebelum memulai

Mengaktifkan API

Di dalam Cloud Shell, pastikan project ID Anda sudah disiapkan

gcloud config list project gcloud config set project [YOUR-PROJECT-NAME] export project=YOUR-PROJECT-NAME export region=us-central1 export zone=us-central1-a echo $project echo $region echo $zone

Aktifkan semua layanan yang diperlukan

gcloud services enable compute.googleapis.com gcloud services enable servicedirectory.googleapis.com gcloud services enable dns.googleapis.com gcloud services enable cloudkms.googleapis.com

5. Membuat Jaringan VPC, Subnet, dan Aturan Firewall

Jaringan VPC

Dari Cloud Shell

gcloud compute networks create consumer-vpc --subnet-mode custom

Membuat Subnet

Dari Cloud Shell

gcloud compute networks subnets create consumer-subnet-1 \ --network consumer-vpc \ --range 10.0.0.0/24 \ --region $region \ --enable-private-ip-google-access

Untuk lab ini, Anda akan membuat load balancer regional L7 internal untuk mengarah ke backend API regional. Load balancer L7 internal Google adalah load balancer proxy. Oleh karena itu, Anda perlu membuat subnet proxy yang dikhususkan untuk load balancer agar dapat menjalankan proxy. Informasi selengkapnya tentang subnet khusus proxy dapat ditemukan di sini.

Dari Cloud Shell

gcloud compute networks subnets create proxy-subnet1 \ --purpose=INTERNAL_HTTPS_LOAD_BALANCER \ --role=ACTIVE \ --network consumer-vpc \ --range 10.100.100.0/24 \ --region $region

Buat Aturan Firewall

Untuk lab ini, Anda akan menggunakan IAP untuk terhubung ke instance yang Anda buat. Aturan firewall berikut akan memungkinkan Anda terhubung ke instance melalui IAP. Jika memilih untuk tidak menggunakan IAP, lewati langkah ini. Sebagai gantinya, tambahkan alamat IP publik pada instance dan buat aturan firewall yang mengizinkan traffic masuk pada TCP port 22 dari 0.0.0.0/0.

Agar IAP dapat terhubung ke instance VM Anda, buat aturan firewall yang:

- Berlaku untuk semua instance VM yang Anda inginkan agar dapat diakses dengan menggunakan IAP.

- Mengizinkan traffic masuk dari rentang IP 35.235.240.0/20. Rentang ini berisi semua alamat IP yang digunakan IAP untuk penerusan TCP.

Dari Cloud Shell

gcloud compute firewall-rules create allow-ssh-iap \

--network consumer-vpc \

--allow tcp:22 \

--source-ranges=35.235.240.0/20

Membuat instance Cloud NAT

Cloud NAT harus dibuat untuk mendownload distribusi paket Linux.

Membuat Cloud Router

Dari Cloud Shell

gcloud compute routers create crnat \

--network consumer-vpc \

--region $region

Membuat Cloud NAT

Dari Cloud Shell

gcloud compute routers nats create central-nat \

--router=crnat \

--auto-allocate-nat-external-ips \

--nat-all-subnet-ip-ranges \

--enable-logging \

--region $region

6. Membuat Key Ring dan Key Management Key

Dari Cloud Shell

gcloud kms keyrings create central-keyring \

--location $region

gcloud kms keyrings create global-keyring \

--location global

Dari Cloud Shell

gcloud kms keys create central-key \

--location $region \

--keyring central-keyring \

--purpose encryption

gcloud kms keys create global-key \

--location global \

--keyring global-keyring \

--purpose encryption

Dari Cloud Shell, pastikan bahwa key ring dan kunci berhasil dibuat di region us-central1.

gcloud kms keys list \

--location $region \

--keyring central-keyring

HASIL TERDUGA

NAME: projects/<PROJECT_ID>/locations/us-central1/keyRings/central-keyring/cryptoKeys/central-key PURPOSE: ENCRYPT_DECRYPT ALGORITHM: GOOGLE_SYMMETRIC_ENCRYPTION PROTECTION_LEVEL: SOFTWARE LABELS: PRIMARY_ID: 1 PRIMARY_STATE: ENABLED

Dari Cloud Shell

gcloud kms keys list \

--location global \

--keyring global-keyring

HASIL TERDUGA

NAME: projects/<PROJECT_ID>/locations/global/keyRings/global-keyring/cryptoKeys/global-key PURPOSE: ENCRYPT_DECRYPT ALGORITHM: GOOGLE_SYMMETRIC_ENCRYPTION PROTECTION_LEVEL: SOFTWARE LABELS: PRIMARY_ID: 1 PRIMARY_STATE: ENABLED

Catat nama jalur lengkap yang diberikan untuk kunci karena Anda akan menggunakannya untuk terhubung nanti.

7. Membuat VM Klien dan Menghubungkan ke endpoint regional KMS

Selanjutnya, Anda akan membuat VM klien, melakukan SSH ke VM, dan menguji resolusi endpoint KMS API regional us-central1.

Dari Cloud Shell

gcloud compute instances create client-vm \

--network=consumer-vpc \

--subnet=consumer-subnet-1 \

--zone=$zone \

--no-address \

--scopes=https://www.googleapis.com/auth/cloud-platform \

--image-family=debian-10 \

--image-project=debian-cloud \

--metadata startup-script='#! /bin/bash

sudo apt-get update

sudo apt-get install dnsutils -y

sudo apt-get install tcpdump -y'

Selanjutnya, Anda perlu memperbarui akun layanan Compute default untuk mendapatkan akses ke kunci KMS yang Anda buat. Akun layanan komputasi default akan memiliki format <Project_Number> -compute@developer.gserviceaccount.com. Untuk mendapatkan Nomor Project, jalankan perintah berikut dari Cloud Shell dan salin nomor di baris terakhir hasil yang ditampilkan.

gcloud projects describe $project

Perbarui akun layanan Compute default untuk mendapatkan akses ke kunci KMS yang Anda buat.

Dari Cloud Shell

gcloud kms keys add-iam-policy-binding central-key \

--location $region \

--keyring central-keyring \

--member serviceAccount:<PROJECT_NUMBER>-compute@developer.gserviceaccount.com \

--role roles/cloudkms.admin

gcloud kms keys add-iam-policy-binding global-key \

--location global \

--keyring global-keyring \

--member serviceAccount:<PROJECT_NUMBER>-compute@developer.gserviceaccount.com \

--role roles/cloudkms.admin

Buat terminal Cloud Shell tambahan dengan mengklik + (screenshot di bawah)

Di tab 2, lakukan tunnel melalui IAP ke SSH ke client-vm. Perhatikan bahwa variabel lingkungan tidak akan disertakan dan Anda harus menambahkan project-id ke perintah di bawah.

Dari Cloud Shell

gcloud beta compute ssh --zone us-central1-a "client-vm" \ --tunnel-through-iap \ --project <PROJECT_ID>

Hubungkan ke endpoint KMS Regional API menggunakan nama kunci KMS yang Anda catat sebelumnya.

Dari tab 2, client-vm

curl -s -H "Authorization: Bearer $(gcloud auth print-access-token)" \ --resolve cloudkms.googleapis.com:443:us-central1-cloudkms.googleapis.com \ https://cloudkms.googleapis.com/v1/projects/<YOUR_PROJECT_ID>/locations/us-central1/keyRings/central-keyring/cryptoKeys/central-key

HASIL TERDUGA

{

"name": "projects/<PROJECT_ID>/locations/us-central1/keyRings/central-keyring/cryptoKeys/central-key",

"primary": {

"name": "projects/<PROJECT_ID>/locations/us-central1/keyRings/central-keyring/cryptoKeys/central-key/cryptoKeyVersions/1",

"state": "ENABLED",

"createTime": "2021-11-12T17:41:21.543348620Z",

"protectionLevel": "SOFTWARE",

"algorithm": "GOOGLE_SYMMETRIC_ENCRYPTION",

"generateTime": "2021-11-12T17:41:21.543348620Z"

},

"purpose": "ENCRYPT_DECRYPT",

"createTime": "2021-11-12T17:41:21.543348620Z",

"versionTemplate": {

"protectionLevel": "SOFTWARE",

"algorithm": "GOOGLE_SYMMETRIC_ENCRYPTION"

},

"destroyScheduledDuration": "86400s"

}

Dari tab 2, client-vm

curl -s -H "Authorization: Bearer $(gcloud auth print-access-token)" \ --resolve cloudkms.googleapis.com:443:cloudkms.googleapis.com \ https://cloudkms.googleapis.com/v1/projects/<YOUR_PROJECT_ID>/locations/global/keyRings/global-keyring/cryptoKeys/global-key

HASIL TERDUGA

{

"name": "projects/<PROJECT_ID>/locations/global/keyRings/global-keyring/cryptoKeys/global-key",

"primary": {

"name": "projects/<PROJECT_ID>/locations/global/keyRings/global-keyring/cryptoKeys/global-key/cryptoKeyVersions/1",

"state": "ENABLED",

"createTime": "2021-11-22T19:19:43.271238847Z",

"protectionLevel": "SOFTWARE",

"algorithm": "GOOGLE_SYMMETRIC_ENCRYPTION",

"generateTime": "2021-11-22T19:19:43.271238847Z"

}, "purpose": "ENCRYPT_DECRYPT",

"createTime": "2021-11-22T19:19:43.271238847Z",

"versionTemplate": {

"protectionLevel": "SOFTWARE",

"algorithm": "GOOGLE_SYMMETRIC_ENCRYPTION"

},

"destroyScheduledDuration": "86400s"}

Periksa untuk melihat tempat DNS me-resolve endpoint KMS us-central dibandingkan dengan endpoint global.

Dari tab2, client-vm

dig us-central1-cloudkms.googleapis.com

HASIL TERDUGA

; <<>> DiG 9.11.5-P4-5.1+deb10u6-Debian <<>> us-central1-cloudkms.googleapis.com ;; global options: +cmd ;; Got answer: ;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 4383 ;; flags: qr rd ra; QUERY: 1, ANSWER: 1, AUTHORITY: 0, ADDITIONAL: 1 ;; OPT PSEUDOSECTION: ; EDNS: version: 0, flags:; udp: 512 ;; QUESTION SECTION: ;us-central1-cloudkms.googleapis.com. IN A ;; ANSWER SECTION: us-central1-cloudkms.googleapis.com. 300 IN A 142.250.125.95 ;; Query time: 4 msec ;; SERVER: 169.254.169.254#53(169.254.169.254) ;; WHEN: Fri Nov 12 20:40:05 UTC 2021 ;; MSG SIZE rcvd: 80

Dari tab 2, client-vm

dig cloudkms.googleapis.com

HASIL TERDUGA

; <<>> DiG 9.11.5-P4-5.1+deb10u6-Debian <<>> cloudkms.googleapis.com ;; global options: +cmd ;; Got answer: ;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 49528 ;; flags: qr rd ra; QUERY: 1, ANSWER: 1, AUTHORITY: 0, ADDITIONAL: 1 ;; OPT PSEUDOSECTION: ; EDNS: version: 0, flags:; udp: 512 ;; QUESTION SECTION: ;cloudkms.googleapis.com. IN A ;; ANSWER SECTION: cloudkms.googleapis.com. 300 IN A 209.85.200.95 ;; Query time: 8 msec ;; SERVER: 169.254.169.254#53(169.254.169.254) ;; WHEN: Mon Nov 22 15:26:17 UTC 2021 ;; MSG SIZE rcvd: 68

Dari hasil penggalian, kita dapat melihat bahwa resolusi DNS endpoint KMS regional us-central1 dan endpoint Global KMS di-resolve ke alamat IP eksternal. (Catatan: Alamat IP yang Anda lihat mungkin merupakan alamat IP eksternal yang berbeda. Hal ini merupakan perilaku normal Google API.)

Untuk bagian selanjutnya, beralih kembali ke tab pertama di Cloud Shell.

8. Membuat endpoint Private Service Connect

Anda akan membuat Load Balancer HTTP(S) Internal dengan grup endpoint jaringan yang mengarah ke endpoint KMS regional us-central1 sebagai layanan backend. Aturan penerusan load balancer berfungsi sebagai endpoint Private Service Connect.

Buat Grup Endpoint Jaringan (NEG) dengan jenis Privet Service Connect dan layanan target us-central1-cloudkms.googleapis.com.

Dari Cloud Shell

gcloud beta compute network-endpoint-groups create l7psc-kms-neg \ --network-endpoint-type=private-service-connect \ --psc-target-service=us-central1-cloudkms.googleapis.com \ --region=$region

Membuat layanan backend untuk load balancer.

Dari Cloud Shell

gcloud compute backend-services create l7-psc-kms \ --load-balancing-scheme=INTERNAL_MANAGED \ --protocol=HTTP \ --region=$region

Tambahkan NEG ke layanan backend.

Dari Cloud Shell

gcloud beta compute backend-services add-backend l7-psc-kms \ --network-endpoint-group=l7psc-kms-neg \ --region=$region

Membuat peta URL untuk load balancer.

Dari Cloud Shell

gcloud compute url-maps create l7-psc-url-map \ --default-service=l7-psc-kms \ --region=$region

Buat Pencocok Jalur untuk URL Kustom yang akan digunakan endpoint.

Dari Cloud Shell

gcloud compute url-maps add-path-matcher l7-psc-url-map \ --path-matcher-name=example \ --default-service=l7-psc-kms \ --region=$region

Buat aturan host untuk URL kustom us-central1-cloudkms.example.com.

Dari Cloud Shell

gcloud compute url-maps add-host-rule l7-psc-url-map \ --hosts=us-central1-cloudkms.example.com \ --path-matcher-name=example \ --region=$region

Membuat proxy target untuk load balancer. Untuk kasus penggunaan produksi, sebaiknya gunakan HTTP(S) dan Sertifikat Kustom untuk Host yang Anda konfigurasikan di perintah terakhir.

Dari Cloud Shell

gcloud compute target-http-proxies create psc-http-proxy \

--url-map=l7-psc-url-map \

--region=$region

Buat aturan penerusan untuk load balancer yang akan berfungsi sebagai Endpoint Private Service Connect.

Dari Cloud Shell

gcloud beta compute forwarding-rules create l7-psc-forwarding-rule \ --load-balancing-scheme=INTERNAL_MANAGED \ --network=consumer-vpc \ --subnet=consumer-subnet-1 \ --address=10.0.0.100 \ --ports=80 \ --region=$region \ --target-http-proxy=psc-http-proxy \ --target-http-proxy-region=$region

9. Konfigurasi DNS

Di bagian ini, Anda akan membuat zona DNS pribadi untuk example.com, dan data A yang mengarah ke aturan penerusan yang kita buat di langkah terakhir.

Membuat Zona Pribadi DNS Terkelola.

Dari Cloud Shell

gcloud dns managed-zones create example \

--description="example domain for KMS" \

--dns-name=example.com \

--networks=consumer-vpc \

--visibility=private

Buat data A untuk us-central1-cloudkms.example.com.

Dari Cloud Shell

gcloud dns record-sets transaction start \ --zone=example gcloud dns record-sets transaction add 10.0.0.100 \ --name=us-central1-cloudkms.example.com \ --ttl=300 \ --type=A \ --zone=example gcloud dns record-sets transaction execute \ --zone=example

10. Menghubungkan ke Endpoint KMS Regional melalui PSC

Beralih kembali ke client-vm di tab 2 untuk menjalankan tcpdump guna melihat semua detail koneksi dan menguji koneksi ke endpoint regional dan global melalui endpoint PSC.

sudo tcpdump -i any net 10.0.0.100 or port 53 -n

Buka tab ke-3 di Cloud Shell dan jalankan SSH ke client-vm.

curl -s -H "Authorization: Bearer $(gcloud auth print-access-token)" \ http://us-central1-cloudkms.example.com/v1/projects/<YOUR_PROJECT_ID>/locations/us-central1/keyRings/central-keyring/cryptoKeys/central-key

HASIL YANG DIHARAPKAN + TCPDUMP

{

"name": "projects/psc-2-321213/locations/us-central1/keyRings/central-keyring/cryptoKeys/central-key",

"primary": {

"name": "projects/psc-2-321213/locations/us-central1/keyRings/central-keyring/cryptoKeys/central-key/cryptoKeyVersions/1",

"state": "ENABLED",

"createTime": "2021-11-12T17:41:21.543348620Z",

"protectionLevel": "SOFTWARE",

"algorithm": "GOOGLE_SYMMETRIC_ENCRYPTION",

"generateTime": "2021-11-12T17:41:21.543348620Z"

},

"purpose": "ENCRYPT_DECRYPT",

"createTime": "2021-11-12T17:41:21.543348620Z",

"versionTemplate": {

"protectionLevel": "SOFTWARE",

"algorithm": "GOOGLE_SYMMETRIC_ENCRYPTION"

},

"destroyScheduledDuration": "86400s"

}

---

19:54:42.924923 IP 10.0.0.3.55290 > 169.254.169.254.53: 26132+ A? cloudkms.googleapis.com. (41)

19:54:42.925137 IP 10.0.0.3.55290 > 169.254.169.254.53: 40734+ AAAA? cloudkms.googleapis.com. (41)

19:54:42.931480 IP 169.254.169.254.53 > 10.0.0.3.55290: 26132 1/0/0 A 10.0.0.100 (57)

19:54:42.931781 IP 169.254.169.254.53 > 10.0.0.3.55290: 40734 1/0/0 AAAA 2607:f8b0:4001:c0d::5f (69)

19:54:42.932285 IP 10.0.0.3.57136 > 10.0.0.100.80: Flags [S], seq 3382081170, win 65320, options [mss 1420,sackOK,TS val 1907763603 ecr 0,nop,wscale 7], length 0

19:54:42.934951 IP 10.0.0.100.80 > 10.0.0.3.57136: Flags [S.], seq 3147938658, ack 3382081171, win 65535, options [mss 1420,sackOK,TS val 3206048204 ecr 1907763603,nop,wscale 8], length 0

19:54:42.934978 IP 10.0.0.3.57136 > 10.0.0.100.80: Flags [.], ack 1, win 511, options [nop,nop,TS val 1907763606 ecr 3206048204], length 0

19:54:42.935182 IP 10.0.0.3.57136 > 10.0.0.100.80: Flags [P.], seq 1:422, ack 1, win 511, options [nop,nop,TS val 1907763606 ecr 3206048204], length 421: HTTP: GET /v1/projects/<PROJECT_ID/locations/us-central1/keyRings/central-keyring/cryptoKeys/central-key HTTP/1.1

19:54:42.935614 IP 10.0.0.100.80 > 10.0.0.3.57136: Flags [.], ack 422, win 261, options [nop,nop,TS val 3206048205 ecr 1907763606], length 0

19:54:43.010268 IP 10.0.0.100.80 > 10.0.0.3.57136: Flags [P.], seq 1:1072, ack 422, win 261, options [nop,nop,TS val 3206048280 ecr 1907763606], length 1071: HTTP: HTTP/1.1 200 OK

19:54:43.010295 IP 10.0.0.3.57136 > 10.0.0.100.80: Flags [.], ack 1072, win 503, options [nop,nop,TS val 1907763681 ecr 3206048280], length 0

19:54:43.011545 IP 10.0.0.3.57136 > 10.0.0.100.80: Flags [F.], seq 422, ack 1072, win 503, options [nop,nop,TS val 1907763683 ecr 3206048280], length 0

19:54:43.012013 IP 10.0.0.100.80 > 10.0.0.3.57136: Flags [F.], seq 1072, ack 423, win 261, options [nop,nop,TS val 3206048282 ecr 1907763683], length 0

19:54:43.012021 IP 10.0.0.3.57136 > 10.0.0.100.80: Flags [.], ack 1073, win 503, options [nop,nop,TS val 1907763683 ecr 3206048282], length 0

Periksa kembali pada jendela tab 2 dan periksa informasi {i>tcpdump<i}. Anda akan melihat bahwa Anda dapat mengakses endpoint regional Cloud KMS melalui endpoint PSC yang Anda buat, dan endpoint regional us-central1 di-resolve secara pribadi ke zona Cloud DNS Terkelola yang Anda buat.

Dari tab 3, client-vm

curl -s -H "Authorization: Bearer $(gcloud auth print-access-token)" \ http://us-central1-cloudkms.example.com/v1/projects/<YOUR_PROJECT_ID>/locations/global/keyRings/global-keyring/cryptoKeys/global-key

HASIL YANG DIHARAPKAN + TCPDUMP

{

"error": {

"code": 404,

"message": "The request concerns location 'global' but was sent to location 'us-central1'. Either Cloud KMS is not available in 'global' or the request was misrouted. gRPC clients must ensure that 'x-goog-request-params' is specified in request metadata. See https://cloud.google.com/kms/docs/grpc for more information.",

"status": "NOT_FOUND"

}

}

---

20:04:32.199247 IP 10.0.0.3.57162 > 10.0.0.100.80: Flags [S], seq 2782317346, win 65320, options [mss 1420,sackOK,TS val 1908352831 ecr 0,nop,wscale 7], length 0

20:04:32.201643 IP 10.0.0.100.80 > 10.0.0.3.57162: Flags [S.], seq 1927472124, ack 2782317347, win 65535, options [mss 1420,sackOK,TS val 3731555085 ecr 1908352831,nop,wscale 8], length 0

20:04:32.201666 IP 10.0.0.3.57162 > 10.0.0.100.80: Flags [.], ack 1, win 511, options [nop,nop,TS val 1908352834 ecr 3731555085], length 0

20:04:32.201812 IP 10.0.0.3.57162 > 10.0.0.100.80: Flags [P.], seq 1:415, ack 1, win 511, options [nop,nop,TS val 1908352834 ecr 3731555085], length 414: HTTP: GET /v1/projects/<YOUR_PROJECT_ID>/locations/global/keyRings/global-keyring/cryptoKeys/global-key HTTP/1.1

20:04:32.202308 IP 10.0.0.100.80 > 10.0.0.3.57162: Flags [.], ack 415, win 261, options [nop,nop,TS val 3731555086 ecr 1908352834], length 0

20:04:32.237629 IP 10.0.0.100.80 > 10.0.0.3.57162: Flags [P.], seq 1:760, ack 415, win 261, options [nop,nop,TS val 3731555121 ecr 1908352834], length 759: HTTP: HTTP/1.1 404 Not Found

20:04:32.237656 IP 10.0.0.3.57162 > 10.0.0.100.80: Flags [.], ack 760, win 506, options [nop,nop,TS val 1908352870 ecr 3731555121], length 0

20:04:32.238283 IP 10.0.0.3.57162 > 10.0.0.100.80: Flags [F.], seq 415, ack 760, win 506, options [nop,nop,TS val 1908352870 ecr 3731555121], length 0

20:04:32.238833 IP 10.0.0.100.80 > 10.0.0.3.57162: Flags [F.], seq 760, ack 416, win 261, options [nop,nop,TS val 3731555122 ecr 1908352870], length 0

20:04:32.238851 IP 10.0.0.3.57162 > 10.0.0.100.80: Flags [.], ack 761, win 506, options [nop,nop,TS val 1908352871 ecr 3731555122], length 0

Error akan terjadi saat mencoba mengakses Kunci/Key Ring Cloud KMS global. Anda juga akan melihat upaya koneksi ini di {i>tcpdump<i}.

Di tab 3, client-vm

dig us-central1-cloudkms.example.com

HASIL TERDUGA

; <<>> DiG 9.11.5-P4-5.1+deb10u7-Debian <<>> us-central1-cloudkms.example.com ;; global options: +cmd ;; Got answer: ;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 27474 ;; flags: qr rd ra; QUERY: 1, ANSWER: 1, AUTHORITY: 0, ADDITIONAL: 1 ;; OPT PSEUDOSECTION: ; EDNS: version: 0, flags:; udp: 512 ;; QUESTION SECTION: ;us-central1-cloudkms.example.com. IN A ;; ANSWER SECTION: us-central1-cloudkms.example.com. 300 IN A 10.0.0.100 ;; Query time: 7 msec ;; SERVER: 169.254.169.254#53(169.254.169.254) ;; WHEN: Mon May 23 16:22:12 UTC 2022 ;; MSG SIZE rcvd: 77

Melalui penggalian tersebut, sekarang Anda akan melihat bahwa URL kustom yang telah kita buat untuk us-central1-cloudkms.googleapis.com kini mengarah ke endpoint PSC dan hanya me-resolve resource yang dibuat di region tersebut.

Sekarang Anda dapat menutup kedua tab SSH ke client-vm.

11. Langkah-langkah pembersihan

Dari satu terminal Cloud Shell, hapus komponen lab

gcloud dns record-sets transaction start --zone=example

gcloud dns record-sets transaction remove 10.0.0.100 \

--name=us-central1-cloudkms.example.com \

--ttl=300 \

--type=A \

--zone=example

gcloud dns record-sets transaction execute --zone=example

gcloud dns managed-zones delete example

gcloud compute forwarding-rules delete l7-psc-forwarding-rule --region=$region --quiet

gcloud compute target-http-proxies delete psc-http-proxy --region=$region --quiet

gcloud compute url-maps delete l7-psc-url-map --region=$region --quiet

gcloud compute backend-services delete l7-psc-kms --region=$region --quiet

gcloud compute network-endpoint-groups delete l7psc-kms-neg --region=$region --quiet

gcloud compute instances delete client-vm --zone=$zone --quiet

#Replace PROJECT_NUMBER

gcloud kms keys remove-iam-policy-binding global-key --keyring=global-keyring --location=global \

--member=serviceAccount:<PROJECT_NUMBER>-compute@developer.gserviceaccount.com \

--role roles/cloudkms.admin

#Replace PROJECT_NUMBER

gcloud kms keys remove-iam-policy-binding central-key --keyring=central-keyring --location=$region \

--member=serviceAccount:<PROJECT_NUMBER>-compute@developer.gserviceaccount.com \

--role roles/cloudkms.admin

gcloud kms keys versions destroy 1 --location=global --keyring=global-keyring --key=global-key

gcloud kms keys versions destroy 1 --location=$region --keyring=central-keyring --key=central-key

gcloud compute routers nats delete central-nat --router=crnat --region=$region --quiet

gcloud compute routers delete crnat --region=$region --quiet

gcloud compute firewall-rules delete allow-ssh-iap --quiet

gcloud compute networks subnets delete proxy-subnet1 --region=$region --quiet

gcloud compute networks subnets delete consumer-subnet-1 --region=$region --quiet

gcloud compute networks delete consumer-vpc --quiet

12. Selamat!

Selamat, Anda telah menyelesaikan codelab.

Yang telah kita bahas

- Membuat endpoint Private Service Connect dengan Kontrol Layanan HTTP(S) Konsumen

- Membuat key ring dan kunci Cloud Key Management Service (KMS).

- Membuat Zona Pribadi dan Data A Terkelola Cloud DNS.

- Mengakses KMS API (baik regional maupun global) yang diselesaikan terhadap API publik.

- Mengakses KMS API (baik regional maupun global) terhadap endpoint PSC.