1. Introdução

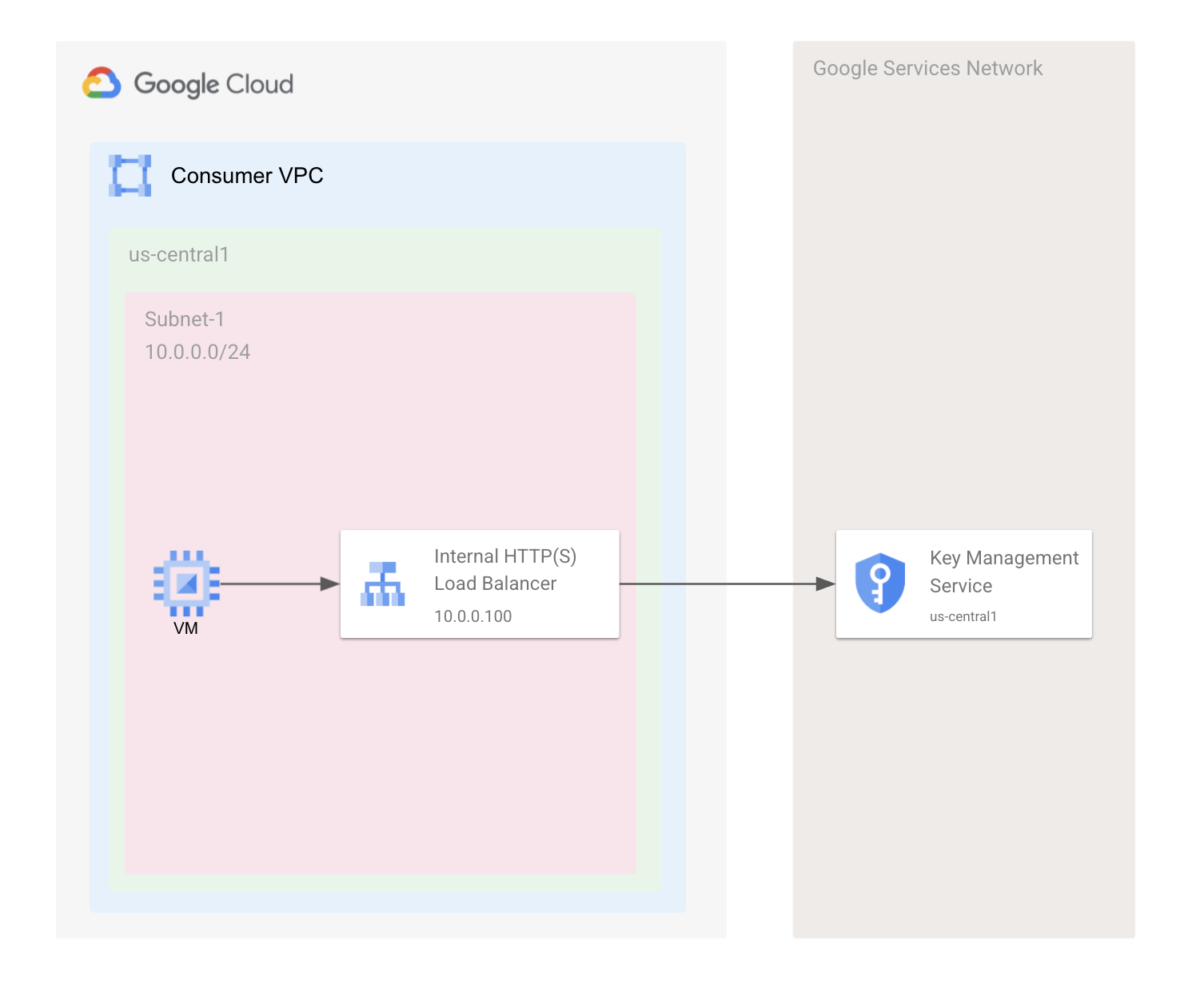

Com o Private Service Connect, você cria endpoints particulares usando endereços IP internos globais na rede VPC para acessar as APIs do Google. Com base nesse conceito, agora é possível criar um endpoint do Private Service Connect com controles de serviço HTTP(S) do consumidor usando um balanceador de carga HTTP(S) interno. Isso fornece os seguintes recursos:

- Você pode escolher quais serviços ficam disponíveis usando um mapa de URL. filtrar por caminho permite fazer verificações mais detalhadas.

- Você pode renomear serviços e mapeá-los para os URLs que quiser.

- É possível usar certificados TLS gerenciados pelo cliente.

- Para ativar a residência de dados em trânsito, conecte-se a endpoints regionais para APIs do Google a partir das cargas de trabalho nessa mesma região.

Esses nomes e endereços IP são internos à sua rede VPC e a qualquer rede local conectada a ela usando túneis do Cloud VPN ou anexos do Cloud Interconnect (VLANs).

O que você vai aprender

- Crie um endpoint do Private Service Connect com os controles de serviço HTTP(S) do consumidor

- Criar um keyring e uma chave do Cloud Key Management Service (KMS).

- Como criar uma zona particular gerenciada do Cloud DNS e um registro A.

- Acessar a API KMS (regional e global) resolvida usando a API pública.

- Acesse a API KMS (regional e global) no endpoint PSC.

O que é necessário

- Saber implantar instâncias e configurar componentes de rede.

2. Ambiente de teste

Uma VPC de consumidor será criada com uma sub-rede na região us-central1 para hospedar uma VM e a regra de encaminhamento do balanceador de carga interno HTTP(S) e uma sub-rede somente de proxy para uso com o balanceador de carga interno HTTP(S). Vamos começar criando um keyring e uma chave no Key Management System (KMS) e resolvendo para o endpoint de API pública. Em seguida, vamos criar o endpoint do PSC para resolver para o endpoint KMS regional em us-central1.

3. Configuração e requisitos

Configuração de ambiente autoguiada

- Faça login no Console do Google Cloud e crie um novo projeto ou reutilize um existente. Crie uma conta do Gmail ou do Google Workspace, se ainda não tiver uma.

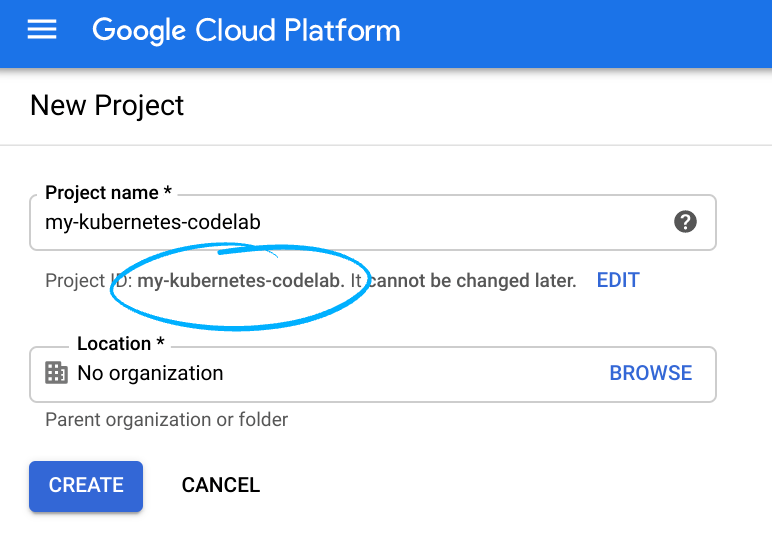

- O Nome do projeto é o nome de exibição para os participantes do projeto. Ele é uma string de caracteres que não é usada pelas APIs do Google e pode ser atualizada a qualquer momento.

- O ID do projeto precisa ser exclusivo em todos os projetos do Google Cloud e não pode ser alterado após a definição. O Console do Cloud gera automaticamente uma string única, geralmente não importa o que seja. Na maioria dos codelabs, você precisará fazer referência ao ID do projeto, que geralmente é identificado como

PROJECT_ID. Então, se você não gostar dele, gere outro ID aleatório ou crie um próprio e veja se ele está disponível. Em seguida, ele fica "congelado" depois que o projeto é criado. - Há um terceiro valor, um Número de projeto, que algumas APIs usam. Saiba mais sobre esses três valores na documentação.

- Em seguida, você precisará ativar o faturamento no Console do Cloud para usar os recursos/APIs do Cloud. A execução deste codelab não será muito cara, se tiver algum custo. Para encerrar os recursos e não gerar cobranças além deste tutorial, siga as instruções de "limpeza" encontradas no final do codelab. Novos usuários do Google Cloud estão qualificados para o programa de US$ 300 de avaliação sem custos.

Inicie o Cloud Shell

Embora o Google Cloud e o Spanner possam ser operados remotamente do seu laptop, neste codelab usaremos o Google Cloud Shell, um ambiente de linha de comando executado no Cloud.

No Console do Google Cloud, clique no ícone do Cloud Shell na barra de ferramentas superior à direita:

O provisionamento e a conexão com o ambiente levarão apenas alguns instantes para serem concluídos: Quando o processamento for concluído, você verá algo como:

Essa máquina virtual contém todas as ferramentas de desenvolvimento necessárias. Ela oferece um diretório principal persistente de 5 GB, além de ser executada no Google Cloud. Isso aprimora o desempenho e a autenticação da rede. Todo o trabalho neste laboratório pode ser feito apenas com um navegador.

4. Antes de começar

Ativar APIs

No Cloud Shell, verifique se o ID do projeto está configurado

gcloud config list project gcloud config set project [YOUR-PROJECT-NAME] export project=YOUR-PROJECT-NAME export region=us-central1 export zone=us-central1-a echo $project echo $region echo $zone

Ative todos os serviços necessários

gcloud services enable compute.googleapis.com gcloud services enable servicedirectory.googleapis.com gcloud services enable dns.googleapis.com gcloud services enable cloudkms.googleapis.com

5. Criar rede VPC, sub-redes e regras de firewall

Rede VPC

No Cloud Shell

gcloud compute networks create consumer-vpc --subnet-mode custom

Criar sub-redes

No Cloud Shell

gcloud compute networks subnets create consumer-subnet-1 \ --network consumer-vpc \ --range 10.0.0.0/24 \ --region $region \ --enable-private-ip-google-access

Neste laboratório, você criará um balanceador de carga regional L7 interno para apontar para os back-ends regionais de API. Como o balanceador de carga L7 interno do Google é um balanceador de carga de proxy, é necessário criar uma sub-rede de proxy dedicada ao balanceador de carga para executar o proxy. Veja mais informações sobre a sub-rede somente proxy aqui.

No Cloud Shell

gcloud compute networks subnets create proxy-subnet1 \ --purpose=INTERNAL_HTTPS_LOAD_BALANCER \ --role=ACTIVE \ --network consumer-vpc \ --range 10.100.100.0/24 \ --region $region

Criar regras de firewall

Neste laboratório, você usará o IAP para se conectar às instâncias criadas. A regra de firewall a seguir permitirá que você se conecte a instâncias por meio do IAP. Se preferir não usar o IAP, pule esta etapa. Em vez disso, adicione endereços IP públicos à instância e crie uma regra de firewall que permita a entrada de 0.0.0.0/0 na porta TCP 22.

Para permitir que o IAP se conecte às instâncias de VM, crie uma regra de firewall que:

- Aplica-se a todas as instâncias de VM que você quer disponibilizar usando o IAP.

- Permite tráfego de entrada no intervalo de IP 35.235.240.0/20. Esse intervalo contém todos os endereços IP que o IAP usa para encaminhamento de TCP.

No Cloud Shell

gcloud compute firewall-rules create allow-ssh-iap \

--network consumer-vpc \

--allow tcp:22 \

--source-ranges=35.235.240.0/20

Criar instância do Cloud NAT

É necessário criar um Cloud NAT para fazer o download de distribuições de pacotes Linux.

Criar Cloud Router

No Cloud Shell

gcloud compute routers create crnat \

--network consumer-vpc \

--region $region

Criar o Cloud NAT

No Cloud Shell

gcloud compute routers nats create central-nat \

--router=crnat \

--auto-allocate-nat-external-ips \

--nat-all-subnet-ip-ranges \

--enable-logging \

--region $region

6. Criar keyring e chave de gerenciamento de chaves

No Cloud Shell

gcloud kms keyrings create central-keyring \

--location $region

gcloud kms keyrings create global-keyring \

--location global

No Cloud Shell

gcloud kms keys create central-key \

--location $region \

--keyring central-keyring \

--purpose encryption

gcloud kms keys create global-key \

--location global \

--keyring global-keyring \

--purpose encryption

No Cloud Shell, confirme se o keyring e a chave foram criados corretamente na região us-central1.

gcloud kms keys list \

--location $region \

--keyring central-keyring

RESULTADO ESPERADO

NAME: projects/<PROJECT_ID>/locations/us-central1/keyRings/central-keyring/cryptoKeys/central-key PURPOSE: ENCRYPT_DECRYPT ALGORITHM: GOOGLE_SYMMETRIC_ENCRYPTION PROTECTION_LEVEL: SOFTWARE LABELS: PRIMARY_ID: 1 PRIMARY_STATE: ENABLED

No Cloud Shell

gcloud kms keys list \

--location global \

--keyring global-keyring

RESULTADO ESPERADO

NAME: projects/<PROJECT_ID>/locations/global/keyRings/global-keyring/cryptoKeys/global-key PURPOSE: ENCRYPT_DECRYPT ALGORITHM: GOOGLE_SYMMETRIC_ENCRYPTION PROTECTION_LEVEL: SOFTWARE LABELS: PRIMARY_ID: 1 PRIMARY_STATE: ENABLED

Anote os nomes do caminho completo fornecidos para as chaves, porque você usará isso para se conectar mais tarde.

7. Criar uma VM de cliente e conectar-se ao endpoint regional do KMS

Em seguida, você vai criar uma VM cliente, usar SSH na VM e testar a resolução do endpoint regional da API KMS em us-central1.

No Cloud Shell

gcloud compute instances create client-vm \

--network=consumer-vpc \

--subnet=consumer-subnet-1 \

--zone=$zone \

--no-address \

--scopes=https://www.googleapis.com/auth/cloud-platform \

--image-family=debian-10 \

--image-project=debian-cloud \

--metadata startup-script='#! /bin/bash

sudo apt-get update

sudo apt-get install dnsutils -y

sudo apt-get install tcpdump -y'

Em seguida, atualize a conta de serviço padrão do Compute para ter acesso à chave KMS que você criou. A conta de serviço padrão do Compute vai estar no formato <Project_Number> -compute@developer.gserviceaccount.com. Para encontrar o número do projeto, execute o comando a seguir no Cloud Shell e copie o número na última linha dos resultados retornados.

gcloud projects describe $project

Atualize a conta de serviço padrão do Compute para ter acesso à chave KMS que você criou.

No Cloud Shell

gcloud kms keys add-iam-policy-binding central-key \

--location $region \

--keyring central-keyring \

--member serviceAccount:<PROJECT_NUMBER>-compute@developer.gserviceaccount.com \

--role roles/cloudkms.admin

gcloud kms keys add-iam-policy-binding global-key \

--location global \

--keyring global-keyring \

--member serviceAccount:<PROJECT_NUMBER>-compute@developer.gserviceaccount.com \

--role roles/cloudkms.admin

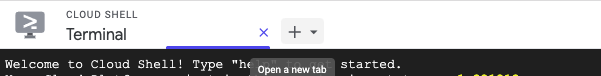

Clique em + (captura de tela abaixo) para criar um terminal do Cloud Shell extra.

Na guia 2, faça o túnel pelo IAP para se conectar via SSH à client-vm. Observe que as variáveis de ambiente não serão transferidas, e você precisará adicionar o project-id ao comando abaixo.

No Cloud Shell

gcloud beta compute ssh --zone us-central1-a "client-vm" \ --tunnel-through-iap \ --project <PROJECT_ID>

Conecte-se ao endpoint da API Regional KMS usando o nome da chave KMS que você anotou anteriormente.

Na aba 2, client-vm

curl -s -H "Authorization: Bearer $(gcloud auth print-access-token)" \ --resolve cloudkms.googleapis.com:443:us-central1-cloudkms.googleapis.com \ https://cloudkms.googleapis.com/v1/projects/<YOUR_PROJECT_ID>/locations/us-central1/keyRings/central-keyring/cryptoKeys/central-key

RESULTADO ESPERADO

{

"name": "projects/<PROJECT_ID>/locations/us-central1/keyRings/central-keyring/cryptoKeys/central-key",

"primary": {

"name": "projects/<PROJECT_ID>/locations/us-central1/keyRings/central-keyring/cryptoKeys/central-key/cryptoKeyVersions/1",

"state": "ENABLED",

"createTime": "2021-11-12T17:41:21.543348620Z",

"protectionLevel": "SOFTWARE",

"algorithm": "GOOGLE_SYMMETRIC_ENCRYPTION",

"generateTime": "2021-11-12T17:41:21.543348620Z"

},

"purpose": "ENCRYPT_DECRYPT",

"createTime": "2021-11-12T17:41:21.543348620Z",

"versionTemplate": {

"protectionLevel": "SOFTWARE",

"algorithm": "GOOGLE_SYMMETRIC_ENCRYPTION"

},

"destroyScheduledDuration": "86400s"

}

Na aba 2, client-vm

curl -s -H "Authorization: Bearer $(gcloud auth print-access-token)" \ --resolve cloudkms.googleapis.com:443:cloudkms.googleapis.com \ https://cloudkms.googleapis.com/v1/projects/<YOUR_PROJECT_ID>/locations/global/keyRings/global-keyring/cryptoKeys/global-key

RESULTADO ESPERADO

{

"name": "projects/<PROJECT_ID>/locations/global/keyRings/global-keyring/cryptoKeys/global-key",

"primary": {

"name": "projects/<PROJECT_ID>/locations/global/keyRings/global-keyring/cryptoKeys/global-key/cryptoKeyVersions/1",

"state": "ENABLED",

"createTime": "2021-11-22T19:19:43.271238847Z",

"protectionLevel": "SOFTWARE",

"algorithm": "GOOGLE_SYMMETRIC_ENCRYPTION",

"generateTime": "2021-11-22T19:19:43.271238847Z"

}, "purpose": "ENCRYPT_DECRYPT",

"createTime": "2021-11-22T19:19:43.271238847Z",

"versionTemplate": {

"protectionLevel": "SOFTWARE",

"algorithm": "GOOGLE_SYMMETRIC_ENCRYPTION"

},

"destroyScheduledDuration": "86400s"}

Verifique onde o DNS resolve o endpoint do KMS na região us-central em comparação com o endpoint global.

Em tab2, client-vm

dig us-central1-cloudkms.googleapis.com

RESULTADO ESPERADO

; <<>> DiG 9.11.5-P4-5.1+deb10u6-Debian <<>> us-central1-cloudkms.googleapis.com ;; global options: +cmd ;; Got answer: ;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 4383 ;; flags: qr rd ra; QUERY: 1, ANSWER: 1, AUTHORITY: 0, ADDITIONAL: 1 ;; OPT PSEUDOSECTION: ; EDNS: version: 0, flags:; udp: 512 ;; QUESTION SECTION: ;us-central1-cloudkms.googleapis.com. IN A ;; ANSWER SECTION: us-central1-cloudkms.googleapis.com. 300 IN A 142.250.125.95 ;; Query time: 4 msec ;; SERVER: 169.254.169.254#53(169.254.169.254) ;; WHEN: Fri Nov 12 20:40:05 UTC 2021 ;; MSG SIZE rcvd: 80

Na aba 2, client-vm

dig cloudkms.googleapis.com

RESULTADO ESPERADO

; <<>> DiG 9.11.5-P4-5.1+deb10u6-Debian <<>> cloudkms.googleapis.com ;; global options: +cmd ;; Got answer: ;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 49528 ;; flags: qr rd ra; QUERY: 1, ANSWER: 1, AUTHORITY: 0, ADDITIONAL: 1 ;; OPT PSEUDOSECTION: ; EDNS: version: 0, flags:; udp: 512 ;; QUESTION SECTION: ;cloudkms.googleapis.com. IN A ;; ANSWER SECTION: cloudkms.googleapis.com. 300 IN A 209.85.200.95 ;; Query time: 8 msec ;; SERVER: 169.254.169.254#53(169.254.169.254) ;; WHEN: Mon Nov 22 15:26:17 UTC 2021 ;; MSG SIZE rcvd: 68

Com base nos resultados da análise, vemos que a resolução de DNS do endpoint do KMS regional us-central1 e do endpoint do KMS global resolve para um endereço IP externo. Observação: o endereço IP exibido pode ser outro endereço IP externo. Esse é o comportamento normal das APIs do Google.

Na próxima seção, volte para a primeira guia no Cloud Shell.

8. Criar endpoint do Private Service Connect

Você vai criar um balanceador de carga HTTP(S) interno com um grupo de endpoints de rede que aponta para o endpoint do KMS regional us-central1 como um serviço de back-end. A regra de encaminhamento do balanceador de carga atua como o endpoint do Private Service Connect.

Criar o grupo de endpoints de rede (NEG) com o tipo Privet Service Connect e o serviço de destino us-central1-cloudkms.googleapis.com.

No Cloud Shell

gcloud beta compute network-endpoint-groups create l7psc-kms-neg \ --network-endpoint-type=private-service-connect \ --psc-target-service=us-central1-cloudkms.googleapis.com \ --region=$region

Crie o serviço de back-end para o balanceador de carga.

No Cloud Shell

gcloud compute backend-services create l7-psc-kms \ --load-balancing-scheme=INTERNAL_MANAGED \ --protocol=HTTP \ --region=$region

Adicione o NEG ao serviço de back-end.

No Cloud Shell

gcloud beta compute backend-services add-backend l7-psc-kms \ --network-endpoint-group=l7psc-kms-neg \ --region=$region

Crie o mapa de URL para o balanceador de carga.

No Cloud Shell

gcloud compute url-maps create l7-psc-url-map \ --default-service=l7-psc-kms \ --region=$region

Crie a correspondência de caminho para o URL personalizado que o endpoint vai usar.

No Cloud Shell

gcloud compute url-maps add-path-matcher l7-psc-url-map \ --path-matcher-name=example \ --default-service=l7-psc-kms \ --region=$region

Crie a regra de host para o URL personalizado us-central1-cloudkms.example.com.

No Cloud Shell

gcloud compute url-maps add-host-rule l7-psc-url-map \ --hosts=us-central1-cloudkms.example.com \ --path-matcher-name=example \ --region=$region

Crie os proxies de destino para o balanceador de carga. Para um caso de uso de produção, recomendamos usar HTTP(S) e certificados personalizados para o host que você configurou no último comando.

No Cloud Shell

gcloud compute target-http-proxies create psc-http-proxy \

--url-map=l7-psc-url-map \

--region=$region

Crie a regra de encaminhamento para o balanceador de carga, que vai funcionar como o endpoint do Private Service Connect.

No Cloud Shell

gcloud beta compute forwarding-rules create l7-psc-forwarding-rule \ --load-balancing-scheme=INTERNAL_MANAGED \ --network=consumer-vpc \ --subnet=consumer-subnet-1 \ --address=10.0.0.100 \ --ports=80 \ --region=$region \ --target-http-proxy=psc-http-proxy \ --target-http-proxy-region=$region

9. Configuração de DNS

Nesta seção, você vai criar uma zona de DNS particular para example.com e um registro A que aponta para a regra de encaminhamento que criamos na etapa anterior.

Criar zona particular de DNS gerenciado.

No Cloud Shell

gcloud dns managed-zones create example \

--description="example domain for KMS" \

--dns-name=example.com \

--networks=consumer-vpc \

--visibility=private

Cria um registro A para us-central1-cloudkms.example.com.

No Cloud Shell

gcloud dns record-sets transaction start \ --zone=example gcloud dns record-sets transaction add 10.0.0.100 \ --name=us-central1-cloudkms.example.com \ --ttl=300 \ --type=A \ --zone=example gcloud dns record-sets transaction execute \ --zone=example

10. Conecte-se ao endpoint regional do KMS por meio do PSC

Volte para client-vm na guia 2 para executar o tcpdump, conferir todos os detalhes da conexão e testar as conexões com os endpoints regionais e globais pelo endpoint PSC.

sudo tcpdump -i any net 10.0.0.100 or port 53 -n

Abra uma terceira guia no Cloud Shell e conecte-se via SSH à client-vm.

curl -s -H "Authorization: Bearer $(gcloud auth print-access-token)" \ http://us-central1-cloudkms.example.com/v1/projects/<YOUR_PROJECT_ID>/locations/us-central1/keyRings/central-keyring/cryptoKeys/central-key

RESULTADO esperado + TCPDUMP

{

"name": "projects/psc-2-321213/locations/us-central1/keyRings/central-keyring/cryptoKeys/central-key",

"primary": {

"name": "projects/psc-2-321213/locations/us-central1/keyRings/central-keyring/cryptoKeys/central-key/cryptoKeyVersions/1",

"state": "ENABLED",

"createTime": "2021-11-12T17:41:21.543348620Z",

"protectionLevel": "SOFTWARE",

"algorithm": "GOOGLE_SYMMETRIC_ENCRYPTION",

"generateTime": "2021-11-12T17:41:21.543348620Z"

},

"purpose": "ENCRYPT_DECRYPT",

"createTime": "2021-11-12T17:41:21.543348620Z",

"versionTemplate": {

"protectionLevel": "SOFTWARE",

"algorithm": "GOOGLE_SYMMETRIC_ENCRYPTION"

},

"destroyScheduledDuration": "86400s"

}

---

19:54:42.924923 IP 10.0.0.3.55290 > 169.254.169.254.53: 26132+ A? cloudkms.googleapis.com. (41)

19:54:42.925137 IP 10.0.0.3.55290 > 169.254.169.254.53: 40734+ AAAA? cloudkms.googleapis.com. (41)

19:54:42.931480 IP 169.254.169.254.53 > 10.0.0.3.55290: 26132 1/0/0 A 10.0.0.100 (57)

19:54:42.931781 IP 169.254.169.254.53 > 10.0.0.3.55290: 40734 1/0/0 AAAA 2607:f8b0:4001:c0d::5f (69)

19:54:42.932285 IP 10.0.0.3.57136 > 10.0.0.100.80: Flags [S], seq 3382081170, win 65320, options [mss 1420,sackOK,TS val 1907763603 ecr 0,nop,wscale 7], length 0

19:54:42.934951 IP 10.0.0.100.80 > 10.0.0.3.57136: Flags [S.], seq 3147938658, ack 3382081171, win 65535, options [mss 1420,sackOK,TS val 3206048204 ecr 1907763603,nop,wscale 8], length 0

19:54:42.934978 IP 10.0.0.3.57136 > 10.0.0.100.80: Flags [.], ack 1, win 511, options [nop,nop,TS val 1907763606 ecr 3206048204], length 0

19:54:42.935182 IP 10.0.0.3.57136 > 10.0.0.100.80: Flags [P.], seq 1:422, ack 1, win 511, options [nop,nop,TS val 1907763606 ecr 3206048204], length 421: HTTP: GET /v1/projects/<PROJECT_ID/locations/us-central1/keyRings/central-keyring/cryptoKeys/central-key HTTP/1.1

19:54:42.935614 IP 10.0.0.100.80 > 10.0.0.3.57136: Flags [.], ack 422, win 261, options [nop,nop,TS val 3206048205 ecr 1907763606], length 0

19:54:43.010268 IP 10.0.0.100.80 > 10.0.0.3.57136: Flags [P.], seq 1:1072, ack 422, win 261, options [nop,nop,TS val 3206048280 ecr 1907763606], length 1071: HTTP: HTTP/1.1 200 OK

19:54:43.010295 IP 10.0.0.3.57136 > 10.0.0.100.80: Flags [.], ack 1072, win 503, options [nop,nop,TS val 1907763681 ecr 3206048280], length 0

19:54:43.011545 IP 10.0.0.3.57136 > 10.0.0.100.80: Flags [F.], seq 422, ack 1072, win 503, options [nop,nop,TS val 1907763683 ecr 3206048280], length 0

19:54:43.012013 IP 10.0.0.100.80 > 10.0.0.3.57136: Flags [F.], seq 1072, ack 423, win 261, options [nop,nop,TS val 3206048282 ecr 1907763683], length 0

19:54:43.012021 IP 10.0.0.3.57136 > 10.0.0.100.80: Flags [.], ack 1073, win 503, options [nop,nop,TS val 1907763683 ecr 3206048282], length 0

Verifique novamente a janela da aba 2 e inspecione as informações do tcpdump. Você vai perceber que conseguiu acessar o endpoint regional do Cloud KMS pelo endpoint do PSC que você criou e que o endpoint regional us-central1 é resolvido de forma particular para a zona do Cloud DNS gerenciado que você criou.

Na guia 3,client-vm

curl -s -H "Authorization: Bearer $(gcloud auth print-access-token)" \ http://us-central1-cloudkms.example.com/v1/projects/<YOUR_PROJECT_ID>/locations/global/keyRings/global-keyring/cryptoKeys/global-key

RESULTADO esperado + TCPDUMP

{

"error": {

"code": 404,

"message": "The request concerns location 'global' but was sent to location 'us-central1'. Either Cloud KMS is not available in 'global' or the request was misrouted. gRPC clients must ensure that 'x-goog-request-params' is specified in request metadata. See https://cloud.google.com/kms/docs/grpc for more information.",

"status": "NOT_FOUND"

}

}

---

20:04:32.199247 IP 10.0.0.3.57162 > 10.0.0.100.80: Flags [S], seq 2782317346, win 65320, options [mss 1420,sackOK,TS val 1908352831 ecr 0,nop,wscale 7], length 0

20:04:32.201643 IP 10.0.0.100.80 > 10.0.0.3.57162: Flags [S.], seq 1927472124, ack 2782317347, win 65535, options [mss 1420,sackOK,TS val 3731555085 ecr 1908352831,nop,wscale 8], length 0

20:04:32.201666 IP 10.0.0.3.57162 > 10.0.0.100.80: Flags [.], ack 1, win 511, options [nop,nop,TS val 1908352834 ecr 3731555085], length 0

20:04:32.201812 IP 10.0.0.3.57162 > 10.0.0.100.80: Flags [P.], seq 1:415, ack 1, win 511, options [nop,nop,TS val 1908352834 ecr 3731555085], length 414: HTTP: GET /v1/projects/<YOUR_PROJECT_ID>/locations/global/keyRings/global-keyring/cryptoKeys/global-key HTTP/1.1

20:04:32.202308 IP 10.0.0.100.80 > 10.0.0.3.57162: Flags [.], ack 415, win 261, options [nop,nop,TS val 3731555086 ecr 1908352834], length 0

20:04:32.237629 IP 10.0.0.100.80 > 10.0.0.3.57162: Flags [P.], seq 1:760, ack 415, win 261, options [nop,nop,TS val 3731555121 ecr 1908352834], length 759: HTTP: HTTP/1.1 404 Not Found

20:04:32.237656 IP 10.0.0.3.57162 > 10.0.0.100.80: Flags [.], ack 760, win 506, options [nop,nop,TS val 1908352870 ecr 3731555121], length 0

20:04:32.238283 IP 10.0.0.3.57162 > 10.0.0.100.80: Flags [F.], seq 415, ack 760, win 506, options [nop,nop,TS val 1908352870 ecr 3731555121], length 0

20:04:32.238833 IP 10.0.0.100.80 > 10.0.0.3.57162: Flags [F.], seq 760, ack 416, win 261, options [nop,nop,TS val 3731555122 ecr 1908352870], length 0

20:04:32.238851 IP 10.0.0.3.57162 > 10.0.0.100.80: Flags [.], ack 761, win 506, options [nop,nop,TS val 1908352871 ecr 3731555122], length 0

A tentativa de acessar um keyring global do Cloud KMS vai resultar em erro. Essas tentativas de conexão também aparecem no tcpdump.

Na aba 3, client-vm

dig us-central1-cloudkms.example.com

RESULTADO ESPERADO

; <<>> DiG 9.11.5-P4-5.1+deb10u7-Debian <<>> us-central1-cloudkms.example.com ;; global options: +cmd ;; Got answer: ;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 27474 ;; flags: qr rd ra; QUERY: 1, ANSWER: 1, AUTHORITY: 0, ADDITIONAL: 1 ;; OPT PSEUDOSECTION: ; EDNS: version: 0, flags:; udp: 512 ;; QUESTION SECTION: ;us-central1-cloudkms.example.com. IN A ;; ANSWER SECTION: us-central1-cloudkms.example.com. 300 IN A 10.0.0.100 ;; Query time: 7 msec ;; SERVER: 169.254.169.254#53(169.254.169.254) ;; WHEN: Mon May 23 16:22:12 UTC 2022 ;; MSG SIZE rcvd: 77

Na análise, você vai perceber que o URL personalizado que criamos para us-central1-cloudkms.googleapis.com aponta para o endpoint do PSC e só resolve os recursos criados nessa região.

Agora é possível fechar as duas guias do SSH para a client-vm.

11. Etapas de limpeza

Exclua os componentes do laboratório em um único terminal do Cloud Shell

gcloud dns record-sets transaction start --zone=example

gcloud dns record-sets transaction remove 10.0.0.100 \

--name=us-central1-cloudkms.example.com \

--ttl=300 \

--type=A \

--zone=example

gcloud dns record-sets transaction execute --zone=example

gcloud dns managed-zones delete example

gcloud compute forwarding-rules delete l7-psc-forwarding-rule --region=$region --quiet

gcloud compute target-http-proxies delete psc-http-proxy --region=$region --quiet

gcloud compute url-maps delete l7-psc-url-map --region=$region --quiet

gcloud compute backend-services delete l7-psc-kms --region=$region --quiet

gcloud compute network-endpoint-groups delete l7psc-kms-neg --region=$region --quiet

gcloud compute instances delete client-vm --zone=$zone --quiet

#Replace PROJECT_NUMBER

gcloud kms keys remove-iam-policy-binding global-key --keyring=global-keyring --location=global \

--member=serviceAccount:<PROJECT_NUMBER>-compute@developer.gserviceaccount.com \

--role roles/cloudkms.admin

#Replace PROJECT_NUMBER

gcloud kms keys remove-iam-policy-binding central-key --keyring=central-keyring --location=$region \

--member=serviceAccount:<PROJECT_NUMBER>-compute@developer.gserviceaccount.com \

--role roles/cloudkms.admin

gcloud kms keys versions destroy 1 --location=global --keyring=global-keyring --key=global-key

gcloud kms keys versions destroy 1 --location=$region --keyring=central-keyring --key=central-key

gcloud compute routers nats delete central-nat --router=crnat --region=$region --quiet

gcloud compute routers delete crnat --region=$region --quiet

gcloud compute firewall-rules delete allow-ssh-iap --quiet

gcloud compute networks subnets delete proxy-subnet1 --region=$region --quiet

gcloud compute networks subnets delete consumer-subnet-1 --region=$region --quiet

gcloud compute networks delete consumer-vpc --quiet

12. Parabéns!

Parabéns por concluir o codelab.

O que vimos

- Como criar um endpoint do Private Service Connect com controles de serviço HTTP(S) do consumidor

- Criar um keyring e uma chave do Cloud Key Management Service (KMS).

- Como criar uma zona particular gerenciada do Cloud DNS e um registro A.

- O acesso à API KMS (regional e global) foi resolvido na API pública.

- Acessar a API KMS (regional e global) no endpoint do PSC.