1. Pengantar

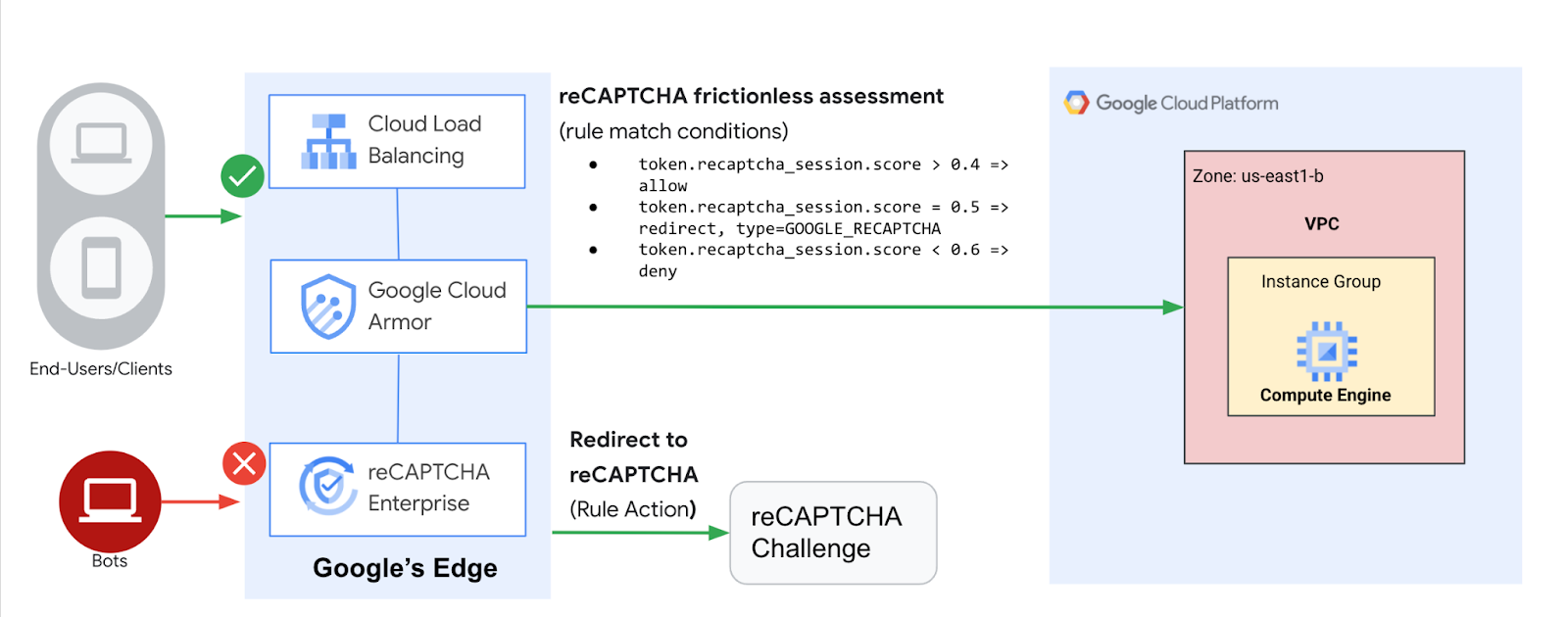

Load balancing HTTP(S) Google Cloud di-deploy di edge jaringan Google pada titik kehadiran (POP) Google di seluruh dunia. Traffic pengguna yang diarahkan ke load balancer HTTP(S) masuk ke POP yang terdekat dengan pengguna dan selanjutnya mengalami load balancing melalui jaringan global Google ke backend terdekat yang memiliki kapasitas memadai.

Cloud Armor adalah sistem deteksi firewall aplikasi web (WAF) dan denial of service terdistribusi dari Google. Cloud Armor dikaitkan secara erat dengan Load Balancer HTTP Google Cloud dan melindungi aplikasi pelanggan Google Cloud dari serangan dari internet. reCAPTCHA Enterprise adalah layanan yang melindungi situs Anda dari spam dan penyalahgunaan, yang memanfaatkan reCAPTCHA API yang sudah ada dan menggunakan teknik analisis risiko canggih untuk membedakan antara manusia dan bot. Pengelolaan Bot Cloud Armor menyediakan solusi end-to-end yang mengintegrasikan deteksi dan penskoran bot reCAPTCHA Enterprise dengan penegakan kebijakan oleh Cloud Armor di edge jaringan untuk melindungi aplikasi downstream.

Di lab ini, Anda akan mengonfigurasi Load Balancer HTTP dengan backend, seperti yang ditunjukkan pada diagram di bawah. Kemudian, Anda akan belajar menyiapkan kunci situs token sesi reCAPTCHA dan menyematkannya di situs Anda. Anda juga akan mempelajari cara menyiapkan pengalihan ke tantangan manual reCAPTCHA Enterprise. Kami kemudian akan mengonfigurasi kebijakan pengelolaan bot Cloud Armor untuk menunjukkan bagaimana deteksi bot melindungi aplikasi Anda dari traffic bot berbahaya.

Yang akan Anda pelajari

- Cara menyiapkan Load Balancer HTTP dengan health check yang sesuai.

- Cara membuat kunci situs halaman tantangan reCAPTCHA WAF dan mengaitkannya dengan kebijakan keamanan Cloud Armor.

- Cara membuat kunci situs token sesi reCAPTCHA dan menginstalnya di halaman web Anda.

- Cara membuat kebijakan pengelolaan bot Cloud Armor.

- Cara memvalidasi bahwa kebijakan pengelolaan bot menangani traffic berdasarkan aturan yang dikonfigurasi.

Yang Anda butuhkan

- Jaringan Dasar dan pengetahuan tentang HTTP

- Pengetahuan dasar mengenai command line Unix/Linux

2. Penyiapan dan Persyaratan

Penyiapan lingkungan mandiri

- Login ke Google Cloud Console dan buat project baru atau gunakan kembali project yang sudah ada. Jika belum memiliki akun Gmail atau Google Workspace, Anda harus membuatnya.

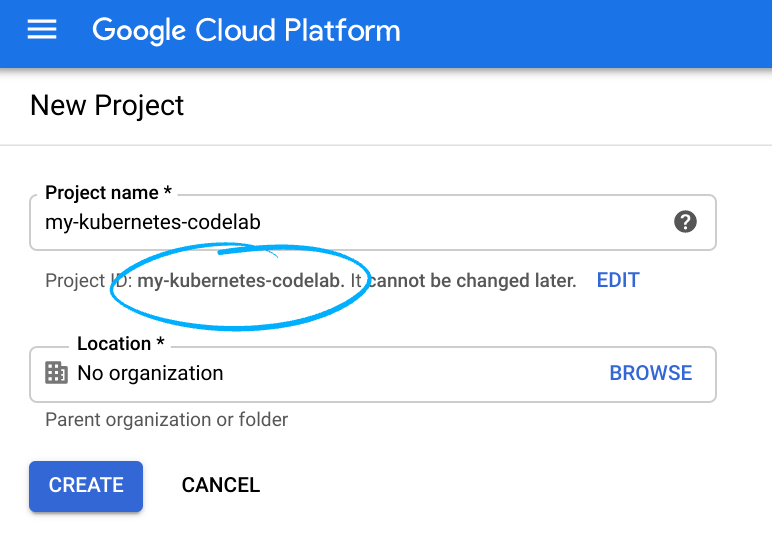

- Nama project adalah nama tampilan untuk peserta project ini. String ini adalah string karakter yang tidak digunakan oleh Google API, dan Anda dapat memperbaruinya kapan saja.

- Project ID harus unik di semua project Google Cloud dan tidak dapat diubah (tidak dapat diubah setelah ditetapkan). Cloud Console otomatis menghasilkan string unik; biasanya Anda tidak peduli dengan kata-katanya. Pada sebagian besar codelab, Anda harus mereferensikan Project ID (dan biasanya diidentifikasi sebagai

PROJECT_ID). Jadi, jika Anda tidak menyukainya, buat ID acak lain, atau, Anda dapat mencoba sendiri dan melihat apakah tersedia. Kemudian file akan "dibekukan" setelah project dibuat. - Ada nilai ketiga, Nomor Project yang digunakan oleh beberapa API. Pelajari lebih lanjut ketiga nilai ini di dokumentasi.

- Selanjutnya, Anda harus mengaktifkan penagihan di Cloud Console untuk menggunakan API/resource Cloud. Menjalankan operasi dalam codelab ini seharusnya tidak memerlukan banyak biaya, bahkan mungkin tidak sama sekali. Untuk menonaktifkan resource agar tidak menimbulkan penagihan di luar tutorial ini, ikuti petunjuk "pembersihan" yang ada di akhir codelab. Pengguna baru Google Cloud memenuhi syarat untuk mengikuti program Uji Coba Gratis senilai $300 USD.

Mulai Cloud Shell

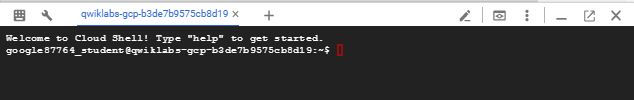

Meskipun Google Cloud dapat dioperasikan dari jarak jauh menggunakan laptop Anda, dalam codelab ini, Anda akan menggunakan Google Cloud Shell, lingkungan command line yang berjalan di Cloud.

Dari GCP Console, klik ikon Cloud Shell di toolbar kanan atas:

Hanya perlu waktu beberapa saat untuk penyediaan dan terhubung ke lingkungan. Jika sudah selesai, Anda akan melihat tampilan seperti ini:

Mesin virtual ini berisi semua alat pengembangan yang Anda perlukan. Layanan ini menawarkan direktori beranda tetap sebesar 5 GB dan beroperasi di Google Cloud, sehingga sangat meningkatkan performa dan autentikasi jaringan. Semua pekerjaan Anda di lab ini dapat dilakukan hanya dengan browser.

Sebelum memulai

Di dalam Cloud Shell, pastikan project ID Anda sudah disiapkan

gcloud config list project gcloud config set project [YOUR-PROJECT-NAME] PROJECT_ID=[YOUR-PROJECT-NAME] echo $PROJECT_ID

Aktifkan API

Aktifkan semua layanan yang diperlukan

gcloud services enable compute.googleapis.com gcloud services enable logging.googleapis.com gcloud services enable monitoring.googleapis.com gcloud services enable recaptchaenterprise.googleapis.com

3. Mengonfigurasi aturan firewall untuk mengizinkan traffic HTTP dan SSH ke backend

Konfigurasikan aturan firewall untuk mengizinkan traffic HTTP ke backend dari health check Google Cloud dan Load Balancer. Selain itu, konfigurasikan aturan firewall untuk mengizinkan SSH ke dalam instance.

Kita akan menggunakan jaringan VPC default yang dibuat di project Anda. Buat aturan firewall untuk mengizinkan traffic HTTP ke backend. Health check menentukan instance load balancer mana yang dapat menerima koneksi baru. Untuk load balancing HTTP, pemeriksaan health check ke load balanced instance berasal dari alamat dalam rentang 130.211.0.0/22 dan 35.191.0.0/16. Aturan firewall VPC Anda harus mengizinkan koneksi ini. Selain itu, load balancer terhubung dengan backend di rentang IP yang sama.

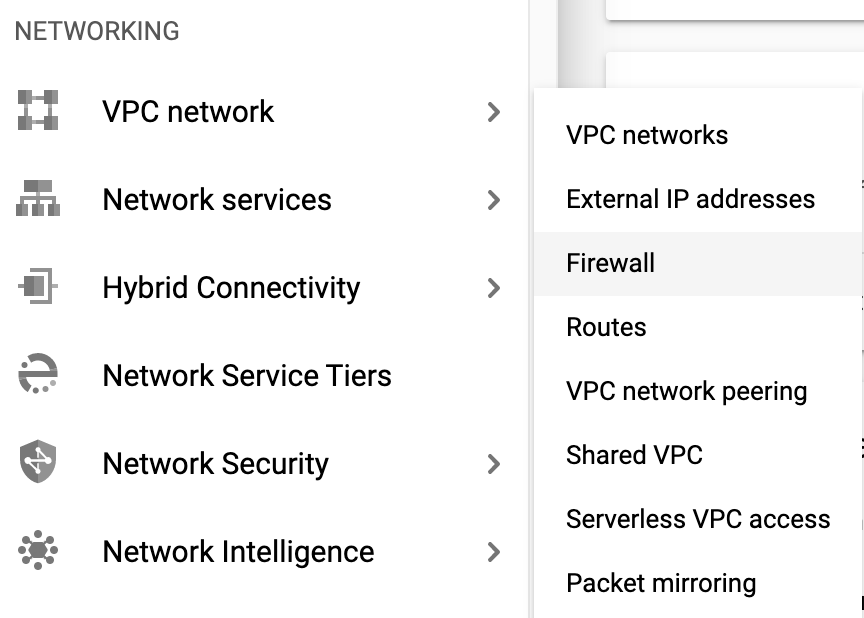

- Di Konsol Cloud, buka Navigation menu (

) > Jaringan VPC > Firewall.

) > Jaringan VPC > Firewall.

- Perhatikan aturan firewall ICMP, internal, RDP, dan SSH yang ada.Setiap project Google Cloud dimulai dengan jaringan default dan aturan firewall ini.

- Klik Create Firewall Rule.

- Tetapkan nilai berikut dan biarkan semua nilai lainnya dalam setelan default:

Properti | Nilai (masukkan nilai atau pilih opsi yang ditentukan) |

Name | default-allow-health-check |

Network | default |

Targets | Specified target tags |

Target tags | allow-health-check |

Filter sumber | Rentang IP |

Rentang IP sumber | 130.211.0.0/22, 35.191.0.0/16 |

Protocols and ports | Specified protocols and ports, lalu centang tcp. Ketik 80 untuk nomor port |

- Klik Buat.

Atau, jika Anda menggunakan command line gcloud. Di bawah ini adalah perintahnya -

gcloud compute firewall-rules create default-allow-health-check --direction=INGRESS --priority=1000 --network=default --action=ALLOW --rules=tcp:80 --source-ranges=130.211.0.0/22,35.191.0.0/16 --target-tags=allow-health-check

- Demikian pula, buat aturan Firewall untuk mengizinkan proses SSH ke dalam instance -

gcloud compute firewall-rules create allow-ssh --direction=INGRESS --priority=1000 --network=default --action=ALLOW --rules=tcp:22 --source-ranges=0.0.0.0/0 --target-tags=allow-health-check

4. Mengonfigurasi template instance dan membuat grup instance terkelola

Grup instance terkelola menggunakan template instance untuk membuat sebuah grup yang berisi instance yang identik. Gunakan metode ini untuk membuat backend Load Balancer HTTP.

Mengonfigurasi template instance

Template instance adalah resource yang Anda gunakan untuk membuat instance VM dan grup instance terkelola. Template instance menentukan jenis mesin, boot disk image, subnet, label, dan properti instance lainnya. Buat template instance seperti yang ditunjukkan di bawah ini.

- Di Konsol Cloud, buka Navigation menu (

) > Compute Engine > Instance templates, lalu klik Create instance template.

) > Compute Engine > Instance templates, lalu klik Create instance template. - Untuk Name, ketik lb-backend-template.

- Untuk Series, pilih N1.

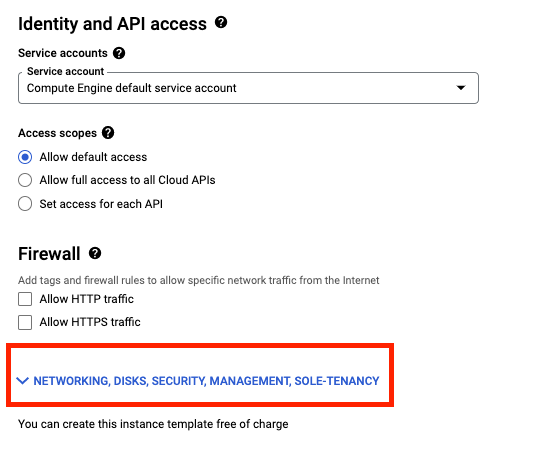

- Klik Networking, Disks, Security, Management , Sole-Tenancy.

- Buka bagian Management dan masukkan skrip berikut ke kolom Startup script.

#! /bin/bash sudo apt-get update sudo apt-get install apache2 -y sudo a2ensite default-ssl sudo a2enmod ssl sudo vm_hostname="$(curl -H "Metadata-Flavor:Google" \ http://169.254.169.254/computeMetadata/v1/instance/name)" sudo echo "Page served from: $vm_hostname" | \ tee /var/www/html/index.html

- Klik tab Networking, tambahkan tag jaringan: allow-health-check

- Tetapkan nilai berikut dan biarkan semua nilai lainnya dalam setelan default -

Properti | Nilai (masukkan nilai atau pilih opsi yang ditentukan) |

Network (Di bagian Network Interfaces) | default |

Subnet (Di Bawah Antarmuka Jaringan) | default (us-east1) |

Tag jaringan | allow-health-check |

- Klik Buat.

- Tunggu hingga template instance selesai dibuat.

Membuat grup instance terkelola

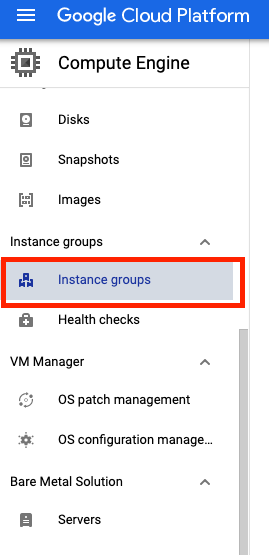

- Masih di halaman Compute Engine, klik Grup instance di menu kiri.

- Klik Create instance group. Pilih Grup instance terkelola baru (stateless).

- Tetapkan nilai berikut dan biarkan semua nilai lainnya dalam setelan default:

Properti | Nilai (masukkan nilai atau pilih opsi yang ditentukan) |

Nama | contoh lb-backend- |

Lokasi | Single zone |

Wilayah | us-east1 |

Zona | us-east1-b |

Template instance | lb-backend-template |

Penskalaan otomatis | Jangan lakukan autoscaling |

Jumlah instance | 1 |

- Klik Buat.

Menambahkan port bernama ke grup instance

Untuk grup instance Anda, tentukan layanan HTTP dan petakan nama port ke port yang relevan. Layanan load balancing meneruskan traffic ke port yang telah diberi nama.

gcloud compute instance-groups set-named-ports lb-backend-example \

--named-ports http:80 \

--zone us-east1-b

5. Mengonfigurasi Load Balancer HTTP

Konfigurasi Load Balancer HTTP untuk mengirim traffic ke backend Anda lb-backend-example:

Memulai konfigurasi

- Di Konsol Cloud, klik Navigation menu (

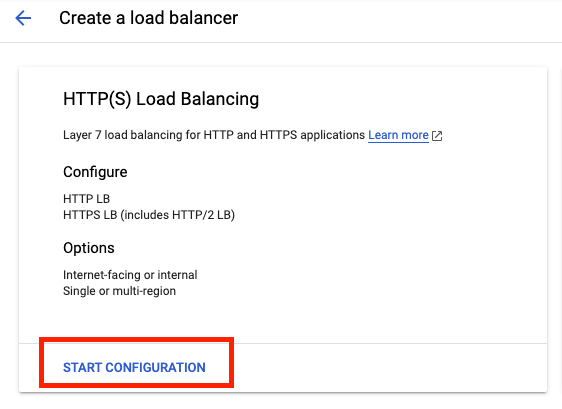

) > klik Network Services > Load balancing lalu klik Create load balancer.

) > klik Network Services > Load balancing lalu klik Create load balancer. - Pada HTTP(S) Load Balancing, klik Start configuration.

- Pilih From Internet to my VMs, Classic HTTP(S) Load Balancer dan klik Continue.

- Setel Name ke http-lb.

Mengonfigurasi backend

Layanan backend mengarahkan traffic masuk ke satu atau beberapa backend yang terpasang. Setiap backend terdiri dari grup instance dan metadata kapasitas penyaluran tambahan.

- Klik Backend configuration.

- Untuk Backend services & backend buckets, klik Create a backend service.

- Tetapkan nilai berikut dan biarkan semua nilai lainnya dalam setelan default:

Properti | Nilai (pilih opsi yang ditentukan) |

Name | http-backend |

Protokol | HTTP |

Port Bernama | htp |

Grup instance | contoh lb-backend- |

Port numbers | 80 |

- Klik Selesai.

- Klik Add backend.

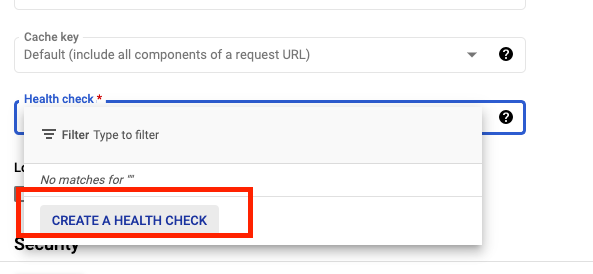

- Untuk Health Check, pilih Create a health check.

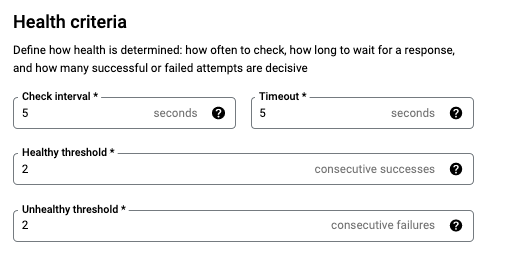

- Tetapkan nilai berikut dan biarkan semua nilai lainnya dalam setelan default:

Properti | Nilai (pilih opsi yang ditentukan) |

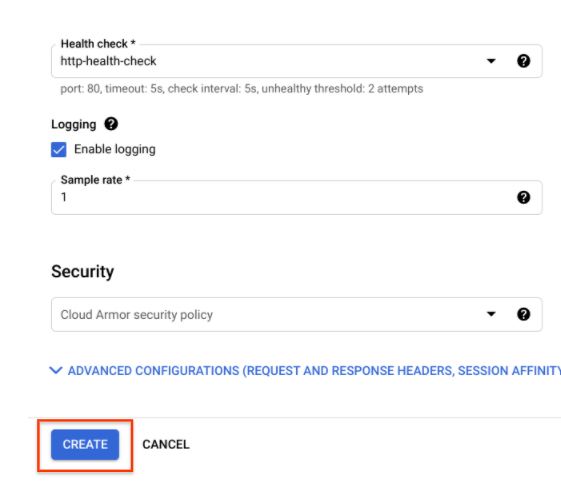

Name | http-health-check |

Protocol | TCP |

Port | 80 |

- Klik Simpan.

- Centang kotak Enable Logging.

- Tetapkan Sample Rate ke 1:

- Klik Create untuk membuat layanan backend.

Mengonfigurasi frontend

Aturan host dan jalur menentukan bagaimana traffic akan diarahkan. Misalnya, Anda dapat mengarahkan traffic video ke satu backend dan traffic statis ke backend lainnya. Namun, Anda tidak mengonfigurasi aturan Host dan jalur di lab ini.

- Klik Frontend configuration.

- Tetapkan nilai berikut dan biarkan semua nilai lainnya dalam setelan default:

Properti | Nilai (masukkan nilai atau pilih opsi yang ditentukan) |

Protocol | HTTP |

IP version | IPv4 |

IP address | Ephemeral |

Port | 80 |

- Klik Selesai.

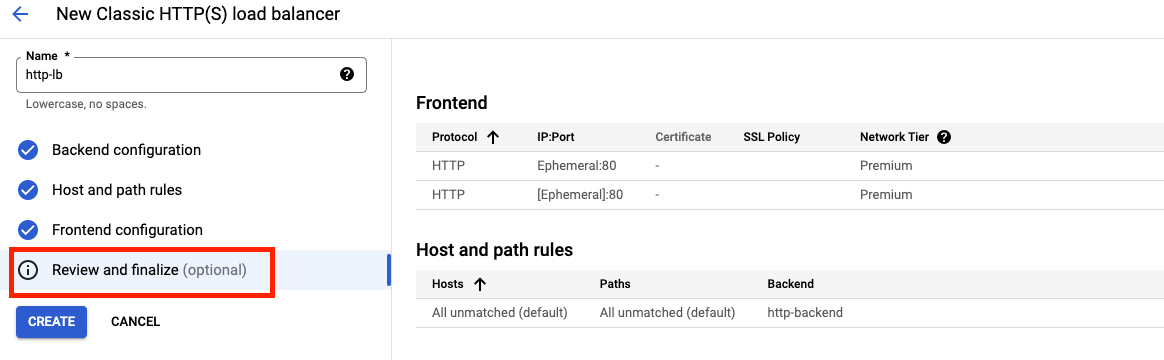

Meninjau dan membuat Load Balancer HTTP

- Klik Review and finalize.

- Tinjau Backend services dan Frontend.

- Klik Create.

- Tunggu load balancer dibuat.

- Klik nama load balancer (http-lb).

- Perhatikan alamat IPv4 load balancer untuk tugas berikutnya. Kita akan menyebutnya sebagai [LB_IP_v4].

6. Menguji Load Balancer HTTP

Anda telah membuat Load Balancer HTTP untuk backend. Sekarang saatnya memverifikasi bahwa traffic diteruskan ke layanan backend. Untuk menguji akses IPv4 ke Load Balancer HTTP, buka tab baru di browser dan tuju http://[LB_IP_v4]. Ganti [LB_IP_v4] dengan alamat IPv4 load balancer.

7. Membuat dan men-deploy token sesi reCAPTCHA dan kunci situs halaman tantangan

Integrasi reCAPTCHA Enterprise untuk WAF dan Google Cloud Armor menawarkan fitur berikut: halaman tantangan reCAPTCHA, token tindakan reCAPTCHA, dan token sesi reCAPTCHA. Dalam codelab ini, kami akan mengimplementasikan kunci situs token sesi reCATCHA dan situs halaman tantangan reCAPTCHA WAF.

Buat token sesi reCAPTCHA dan kunci situs halaman tantangan WAF

Sebelum membuat kunci situs token sesi dan kunci situs halaman tantangan, periksa kembali apakah Anda telah mengaktifkan reCAPTCHA Enterprise API seperti yang ditunjukkan dalam "Enable API" di awal.

JavaScript reCAPTCHA menetapkan token sesi reCAPTCHA sebagai cookie di browser pengguna akhir setelah penilaian. Browser pengguna akhir melampirkan cookie dan memperbarui cookie selama JavaScript reCAPTCHA tetap aktif.

- Buat kunci situs token sesi reCAPTCHA dan aktifkan fitur WAF untuk kunci tersebut. Kami juga akan menyetel layanan WAF ke Cloud Armor untuk mengaktifkan integrasi Cloud Armor.

gcloud recaptcha keys create --display-name=test-key-name \ --web --allow-all-domains --integration-type=score --testing-score=0.5 \ --waf-feature=session-token --waf-service=ca

- Output dari perintah di atas, memberi Anda kunci yang dibuat. Catat sandi karena kami akan menambahkannya ke situs Anda di langkah berikutnya.

- Buat kunci situs halaman tantangan reCAPTCHA WAF dan aktifkan fitur WAF untuk kunci tersebut. Anda dapat menggunakan fitur halaman tantangan reCAPTCHA untuk mengalihkan permintaan masuk ke reCAPTCHA Enterprise untuk menentukan apakah setiap permintaan berpotensi menipu atau sah. Nantinya, kami akan mengaitkan kunci ini dengan kebijakan keamanan Cloud Armor untuk mengaktifkan verifikasi manual. Kita akan menyebut kunci ini sebagai CHALLENGE-PAGE-KEY pada langkah-langkah berikutnya.

gcloud recaptcha keys create --display-name=challenge-page-key \ --web --allow-all-domains --integration-type=INVISIBLE \ --waf-feature=challenge-page --waf-service=ca

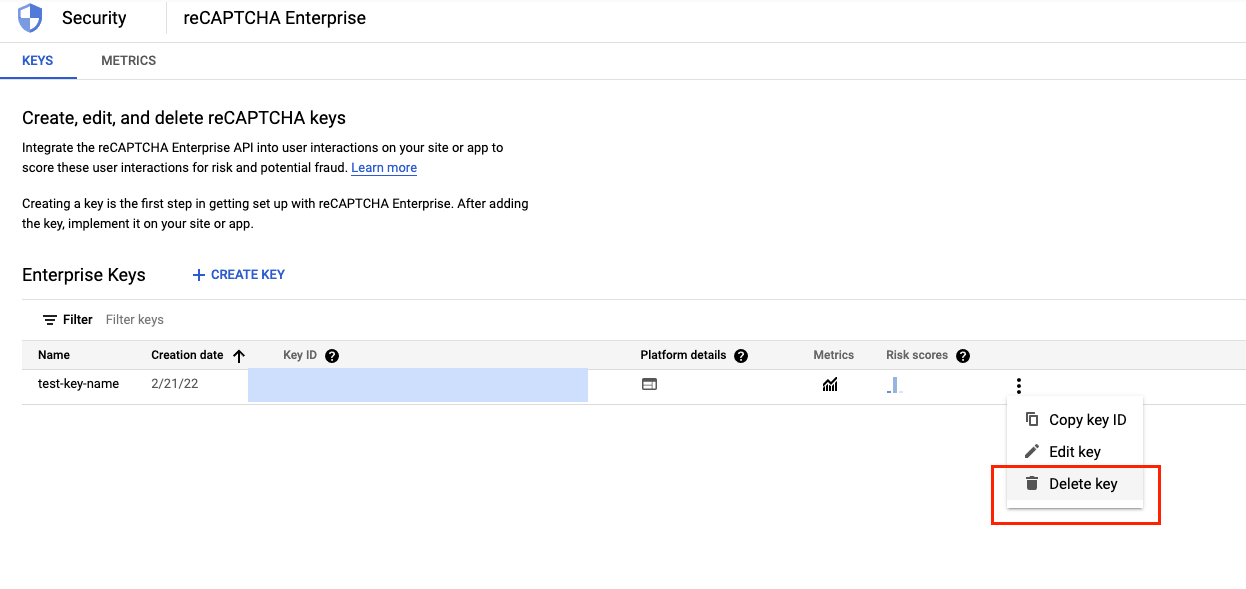

- Buka Navigation menu (

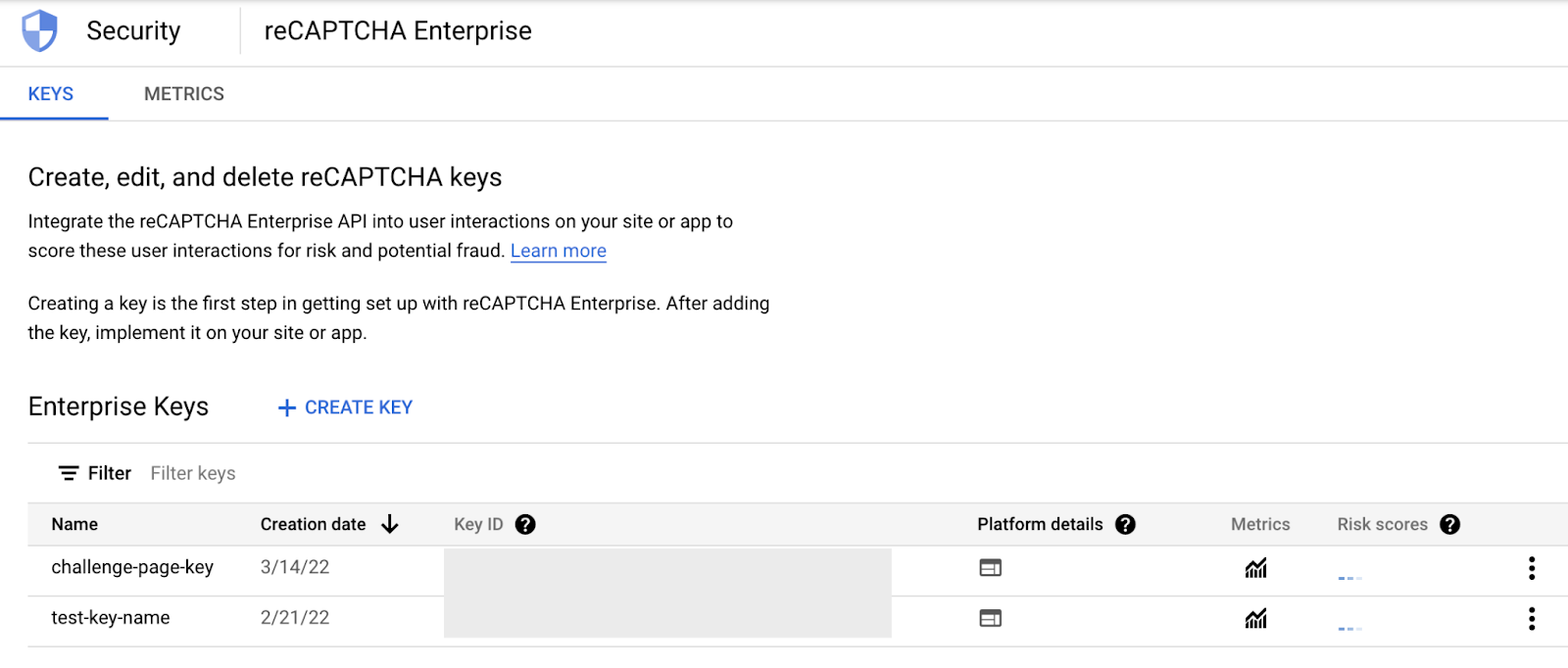

) > Keamanan > reCAPTCHA Enterprise. Anda akan melihat kunci yang Anda buat di bagian Enterprise Keys -

) > Keamanan > reCAPTCHA Enterprise. Anda akan melihat kunci yang Anda buat di bagian Enterprise Keys -

Mengimplementasikan kunci situs token sesi reCAPTCHA

- Buka Navigation menu (

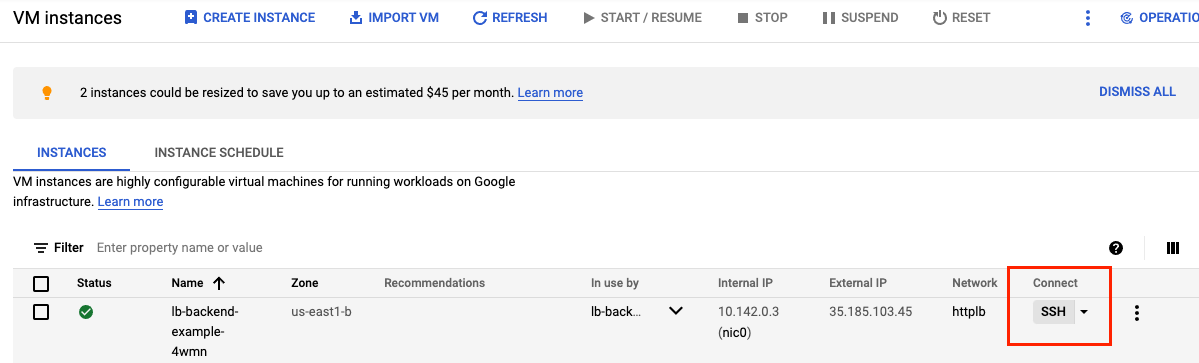

) > Compute Engine > Instance VM. Temukan VM di grup instance Anda dan jalankan SSH ke VM tersebut.

) > Compute Engine > Instance VM. Temukan VM di grup instance Anda dan jalankan SSH ke VM tersebut.

- Buka direktori {i>root <i}server dan ubah pengguna menjadi {i>root<i}

@lb-backend-example-4wmn:~$ cd /var/www/html/ @lb-backend-example-4wmn:/var/www/html$ sudo su

- Perbarui halaman landing index.html dan sematkan kunci situs token sesi reCAPTCHA. Kunci situs token sesi ditetapkan di bagian head halaman landing seperti di bawah ini -

<script src="https://www.google.com/recaptcha/enterprise.js?render=<REPLACE_TOKEN_HERE>&waf=session" async defer></script>

Jangan lupa untuk mengganti token sebelum memperbarui file index.html seperti yang ditunjukkan di bawah ini -

root@lb-backend-example-4wmn:/var/www/html# echo '<!doctype html><html><head><title>ReCAPTCHA Session Token</title><script src="https://www.google.com/recaptcha/enterprise.js?render=<REPLACE_TOKEN_HERE>&waf=session" async defer></script></head><body><h1>Main Page</h1><p><a href="/good-score.html">Visit allowed link</a></p><p><a href="/bad-score.html">Visit blocked link</a></p><p><a href="/median-score.html">Visit redirect link</a></p></body></html>' > index.html

- Buat tiga halaman contoh lain untuk menguji kebijakan pengelolaan bot -

- bagus-score.html

root@lb-backend-example-4wmn:/var/www/html# echo '<!DOCTYPE html><html><head><meta http-equiv="Content-Type" content="text/html; charset=windows-1252"></head><body><h1>Congrats! You have a good score!!</h1></body></html>' > good-score.html

- bad-score.html

root@lb-backend-example-4wmn:/var/www/html# echo '<!DOCTYPE html><html><head><meta http-equiv="Content-Type" content="text/html; charset=windows-1252"></head><body><h1>Sorry, You have a bad score!</h1></body></html>' > bad-score.html

- median-score.html

root@lb-backend-example-4wmn:/var/www/html# echo '<!DOCTYPE html><html><head><meta http-equiv="Content-Type" content="text/html; charset=windows-1252"></head><body><h1>You have a median score that we need a second verification.</h1></body></html>' > median-score.html

- Validasi bahwa Anda dapat mengakses semua halaman web dengan membukanya di browser. Ganti [LB_IP_v4] dengan alamat IPv4 load balancer.

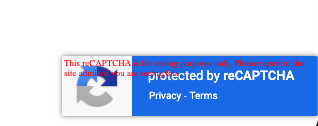

- Buka http://[LB_IP_v4]/index.html. Anda akan dapat memverifikasi bahwa implementasi reCAPTCHA berfungsi saat melihat "dilindungi oleh reCAPTCHA" di pojok kanan bawah halaman -

- Klik setiap link.

- Validasi bahwa Anda dapat mengakses semua halaman.

8. Membuat aturan kebijakan keamanan Cloud Armor untuk Pengelolaan Bot

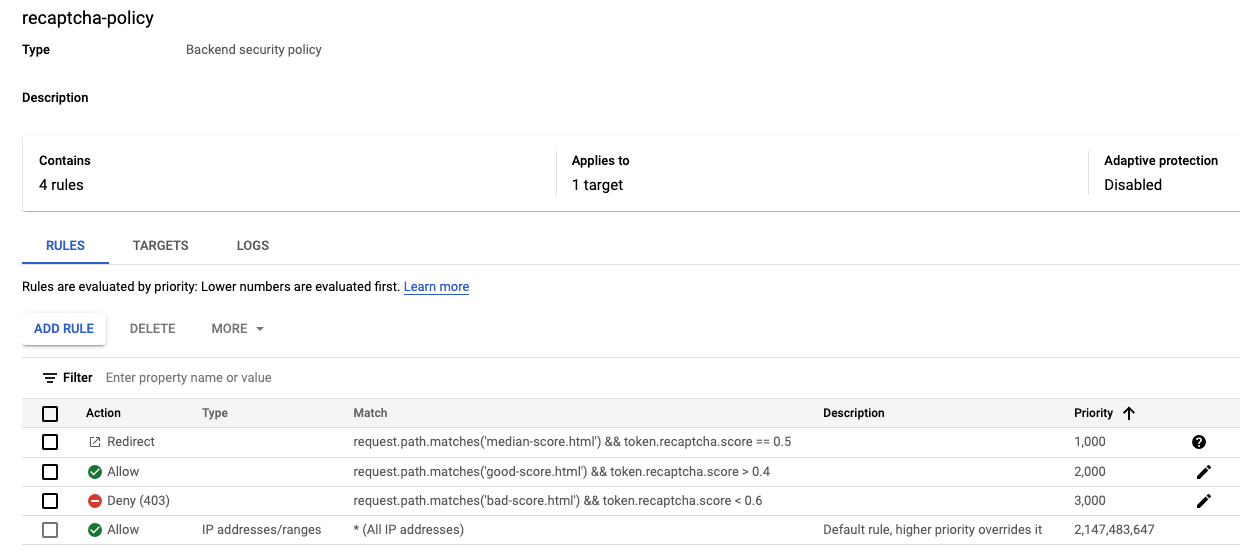

Di bagian ini, Anda akan menggunakan aturan pengelolaan bot Cloud Armor untuk mengizinkan, menolak, dan mengalihkan permintaan berdasarkan skor reCAPTCHA. Ingat bahwa ketika Anda membuat kunci situs token sesi, Anda menetapkan skor pengujian 0,5.

- Di Cloud Shell(lihat "Mulai Cloud Shell" di bagian "Penyiapan dan Persyaratan" untuk mengetahui petunjuk cara menggunakan Cloud Shell), buat kebijakan keamanan melalui gcloud:

gcloud compute security-policies create recaptcha-policy \

--description "policy for bot management"

- Untuk menggunakan tantangan manual reCAPTCHA Enterprise guna membedakan antara klien manusia dan otomatis, kaitkan kunci situs tantangan reCAPTCHA WAF yang kami buat untuk tantangan manual dengan kebijakan keamanan. Ganti "CHALLENGE-PAGE-KEY" dengan kunci yang kita buat -

gcloud compute security-policies update recaptcha-policy \ --recaptcha-redirect-site-key "CHALLENGE-PAGE-KEY"

- Tambahkan aturan pengelolaan bot untuk mengizinkan traffic jika jalur URL cocok dengan good-score.html dan memiliki skor lebih besar dari 0,4.

gcloud compute security-policies rules create 2000 \

--security-policy recaptcha-policy\

--expression "request.path.matches('good-score.html') && token.recaptcha_session.score > 0.4"\

--action allow

- Tambahkan aturan pengelolaan bot untuk menolak traffic jika jalur URL cocok dengan bad-score.html dan memiliki skor kurang dari 0,6.

gcloud compute security-policies rules create 3000 \

--security-policy recaptcha-policy\

--expression "request.path.matches('bad-score.html') && token.recaptcha_session.score < 0.6"\

--action "deny-403"

- Tambahkan aturan pengelolaan bot untuk mengalihkan traffic ke Google reCAPTCHA jika jalur URL cocok dengan median-score.html dan memiliki skor sama dengan 0,5

gcloud compute security-policies rules create 1000 \

--security-policy recaptcha-policy\

--expression "request.path.matches('median-score.html') && token.recaptcha_session.score == 0.5"\

--action redirect \

--redirect-type google-recaptcha

- Pasang kebijakan keamanan ke http-backend layanan backend:

gcloud compute backend-services update http-backend \

--security-policy recaptcha-policy –-global

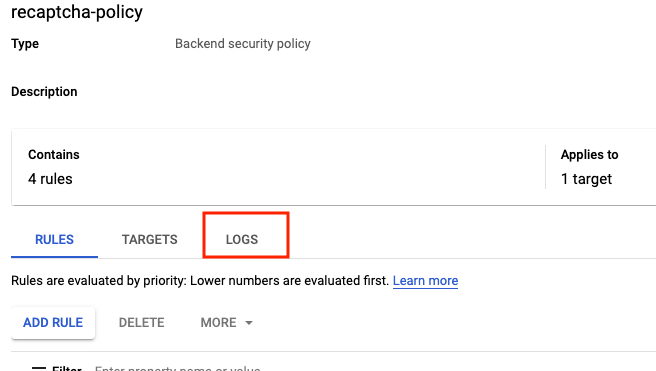

- Di Konsol, buka Navigation menu > Keamanan Jaringan > Cloud Armor.

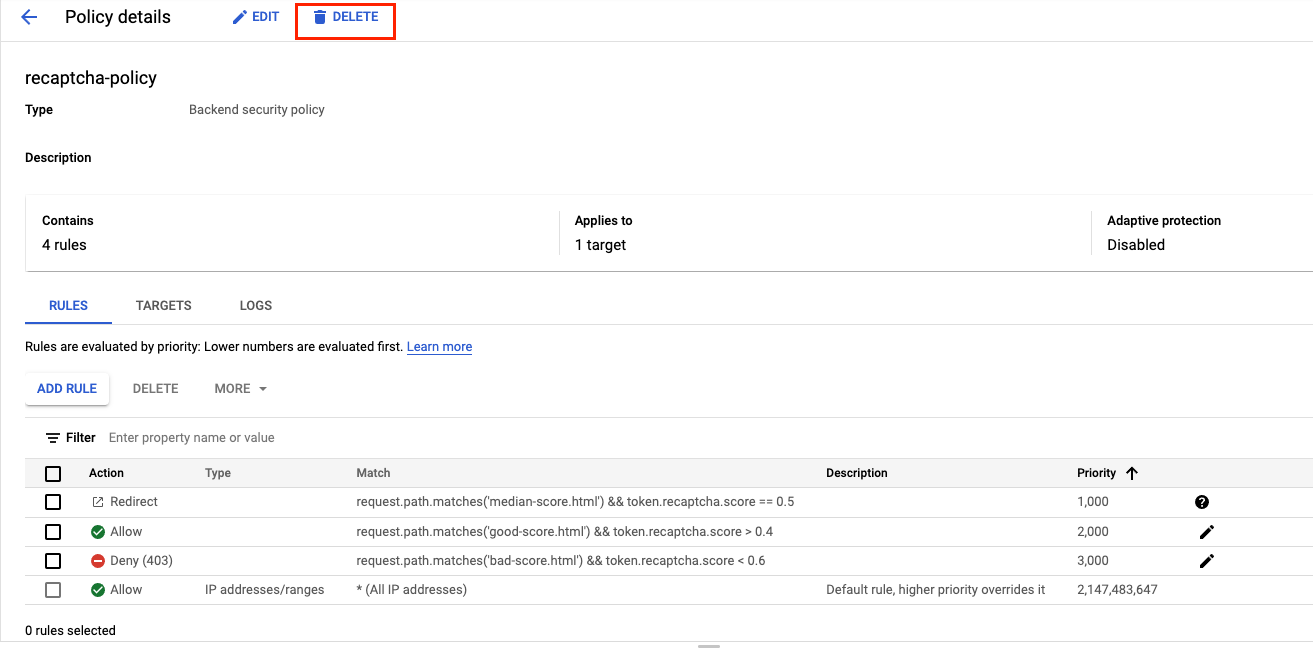

- Klik recaptcha-policy. Kebijakan Anda akan terlihat seperti berikut:

9. Memvalidasi Pengelolaan Bot dengan Cloud Armor

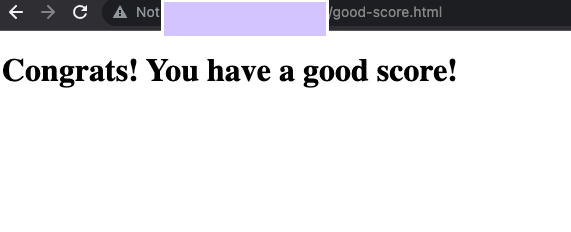

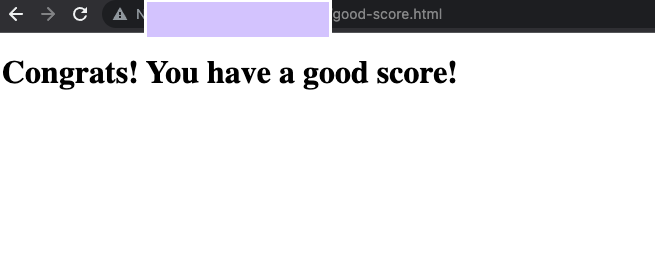

- Buka browser dan masukkan URL http://[LB_IP_v4]/index.html. Buka "Buka link izinkan". Anda akan diizinkan melalui -

- Buka jendela baru dalam mode Samaran untuk memastikan kita memiliki sesi baru. Masukkan url http://[LB_IP_v4]/index.html dan buka "Kunjungi link yang diblokir". Anda akan menerima pesan error HTTP 403 -

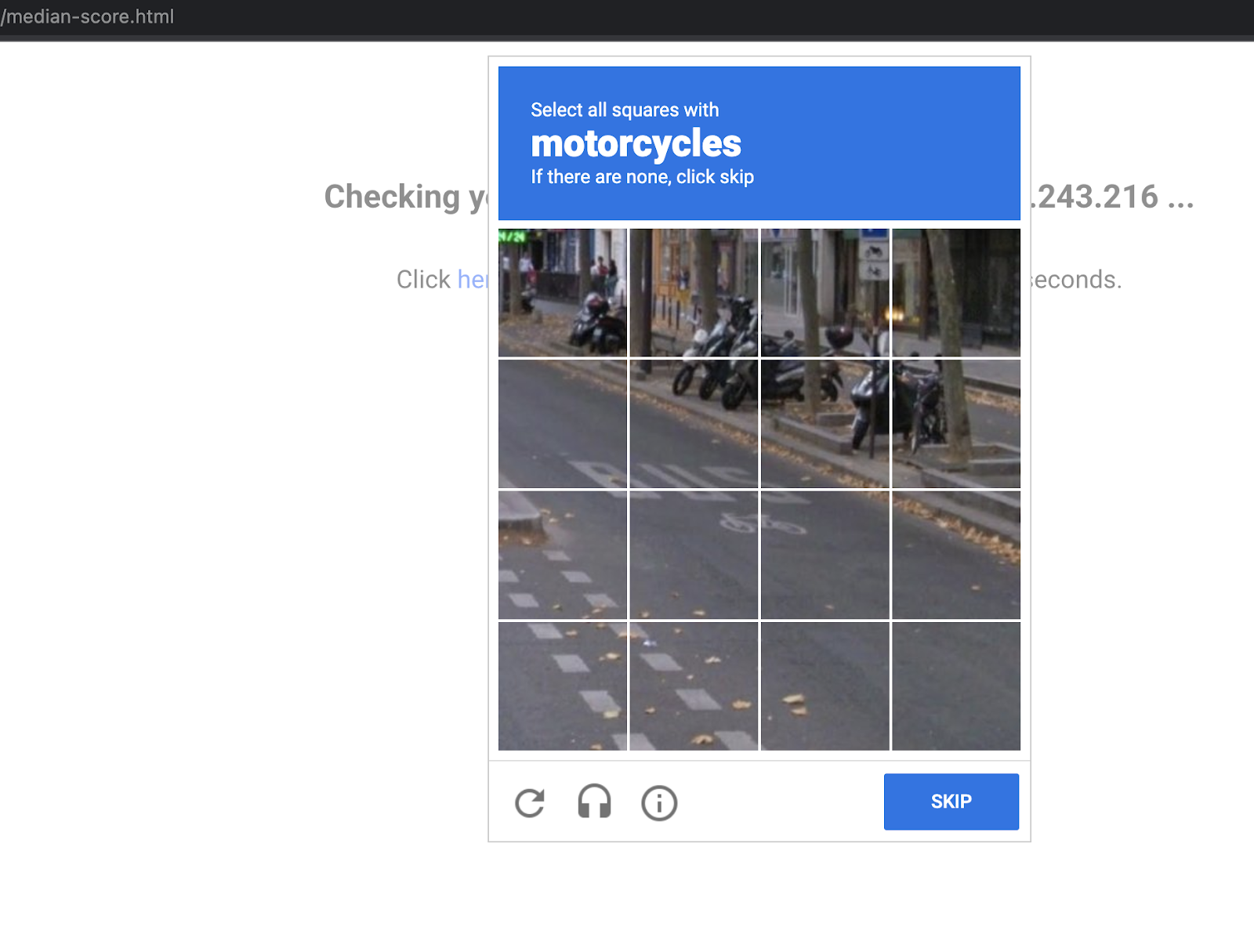

- Buka jendela baru dalam mode Samaran untuk memastikan kita memiliki sesi baru. Masukkan URL http://[LB_IP_v4]/index.html dan buka "Kunjungi link pengalihan". Anda akan melihat pengalihan ke Google reCAPTCHA dan halaman tantangan manual seperti di bawah ini -

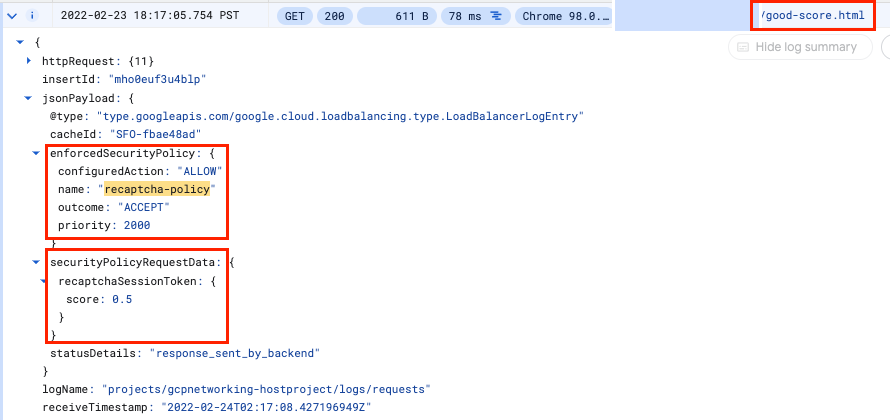

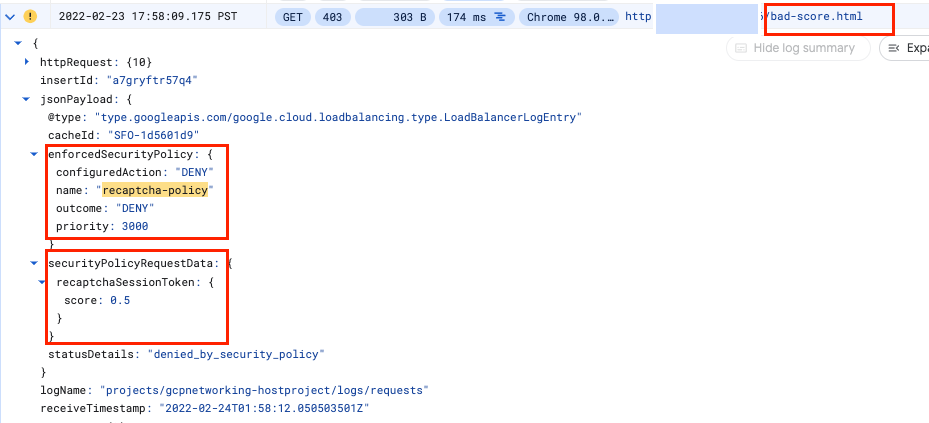

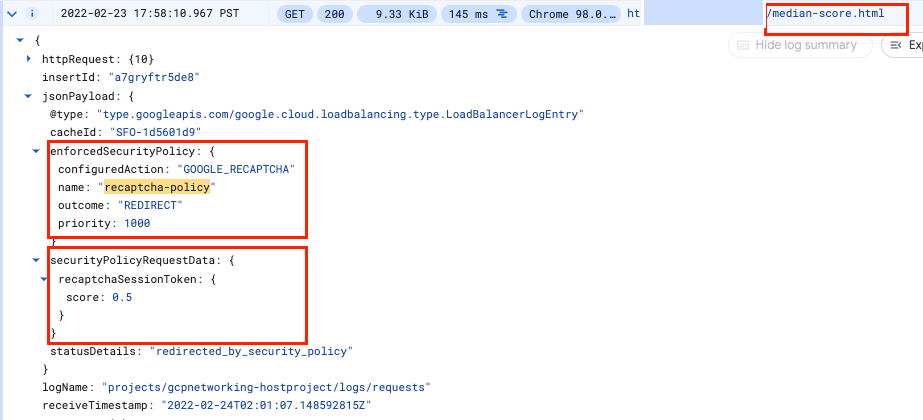

Memverifikasi log Cloud Armor

Pelajari log kebijakan keamanan untuk memvalidasi pengelolaan bot yang berfungsi seperti yang diharapkan.

- Di Konsol, buka Navigation menu > Keamanan Jaringan > Cloud Armor.

- Klik recaptcha-policy.

- Klik Logs.

- Klik View policy logs.

- Di bawah ini adalah kueri MQL(pemantauan bahasa kueri), Anda dapat menyalin dan menempel ke {i>query editer<i} -

resource.type:(http_load_balancer) AND jsonPayload.enforcedSecurityPolicy.name:(recaptcha-policy)

- Sekarang klik Run Query.

- Cari entri log di Hasil kueri dengan permintaan untuk http://[LB_IP_v4]/good-score.html. Luaskan jsonPayload.ExpandExpandSecurityPolicy.

- Ulangi hal yang sama untuk http://[LB_IP_v4]/bad-score.html dan http://[LB_IP_v4]/median-score.html

Perhatikan bahwa Tindakan yang dikonfigurasi ditetapkan ke ALLOW, DENY, atau GOOGLE_RECAPTCHA dengan nama recaptcha-policy.

Selamat! Anda telah menyelesaikan lab ini tentang Pengelolaan Bot dengan Cloud Armor

©2020 Google LLC Semua hak dilindungi undang-undang. Google dan logo Google adalah merek dagang dari Google LLC. Semua nama perusahaan dan produk lain mungkin adalah merek dagang masing-masing perusahaan yang bersangkutan.

10. Pembersihan Lab

- Buka Keamanan Jaringan >> Cloud Armor >> %POLICY NAME% dan pilih hapus -

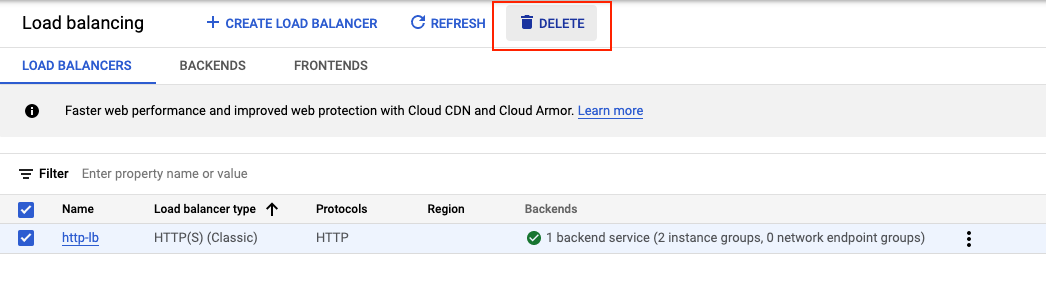

- Buka Jaringan >> Layanan jaringan >> Load Balancing. Pilih load balancer yang Anda buat, lalu klik hapus.

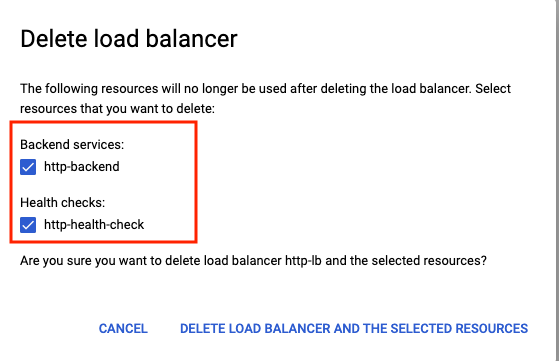

Pilih layanan backend dan health check sebagai resource tambahan yang akan dihapus -

- Buka Navigation menu (

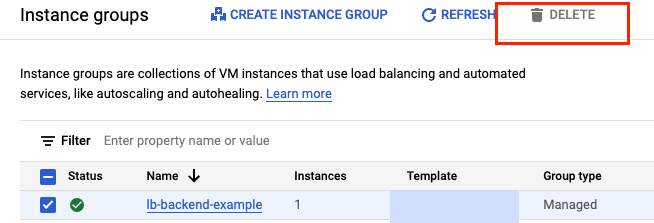

) > Compute Engine > Grup Instance. Pilih grup instance terkelola dan klik hapus -

) > Compute Engine > Grup Instance. Pilih grup instance terkelola dan klik hapus -

Konfirmasi penghapusan dengan mengetik "delete" ke dalam {i>textbox<i}.

Tunggu hingga grup instance terkelola berhasil dihapus. Tindakan ini juga akan menghapus instance dalam grup. Anda hanya dapat menghapus template setelah grup instance dihapus.

- Buka Instance templates dari panel sebelah kiri**.** Pilih template instance, lalu klik delete.

- Buka Navigation menu (

) > Jaringan VPC > Firewall. Pilih aturan default-allow-health-check dan allow-ssh, lalu klik hapus.

) > Jaringan VPC > Firewall. Pilih aturan default-allow-health-check dan allow-ssh, lalu klik hapus. - Buka Navigation menu (

) > Keamanan > reCAPTCHA Enterprise. Pilih kunci yang telah kita buat, lalu hapus. Konfirmasi penghapusan dengan mengetik "DELETE" ke dalam {i>textbox<i}.

) > Keamanan > reCAPTCHA Enterprise. Pilih kunci yang telah kita buat, lalu hapus. Konfirmasi penghapusan dengan mengetik "DELETE" ke dalam {i>textbox<i}.

11. Selamat!

Anda berhasil menerapkan pengelolaan bot dengan Cloud Armor. Anda telah mengonfigurasi Load Balancer HTTP. Kemudian, Anda membuat dan mengimplementasikan kunci situs token sesi reCAPTCHA di halaman web. Anda juga belajar membuat kunci situs halaman tantangan. Anda menyiapkan kebijakan pengelolaan Bot Cloud Armor dan memvalidasi caranya menangani permintaan berdasarkan aturan. Anda dapat mempelajari log kebijakan keamanan untuk mengidentifikasi alasan traffic diizinkan, diblokir, atau dialihkan.

Yang telah kita bahas

- Cara menyiapkan template instance dan membuat grup instance terkelola.

- Cara menyiapkan Load Balancer HTTP.

- Cara membuat kebijakan pengelolaan bot Cloud Armor.

- Cara membuat dan menerapkan kunci situs token sesi reCAPTCHA.

- Cara membuat dan mengimplementasikan kunci situs halaman tantangan reCAPTCHA.

- Cara memvalidasi bahwa Kebijakan Pengelolaan Bot berfungsi sebagaimana mestinya.

Langkah berikutnya

- Coba siapkan token tindakan reCAPTCHA.