1. Introduzione

Il deployment del bilanciamento del carico HTTP(S) di Google Cloud viene eseguito sul perimetro della rete Google, nei punti di presenza (POP) Google in tutto il mondo. Il traffico utente indirizzato a un bilanciatore del carico HTTP(S) entra nella rete Google attraverso il POP più vicino all'utente. Quindi, il carico viene bilanciato sulla rete Google globale e indirizzato verso il backend più vicino con capacità disponibile sufficiente.

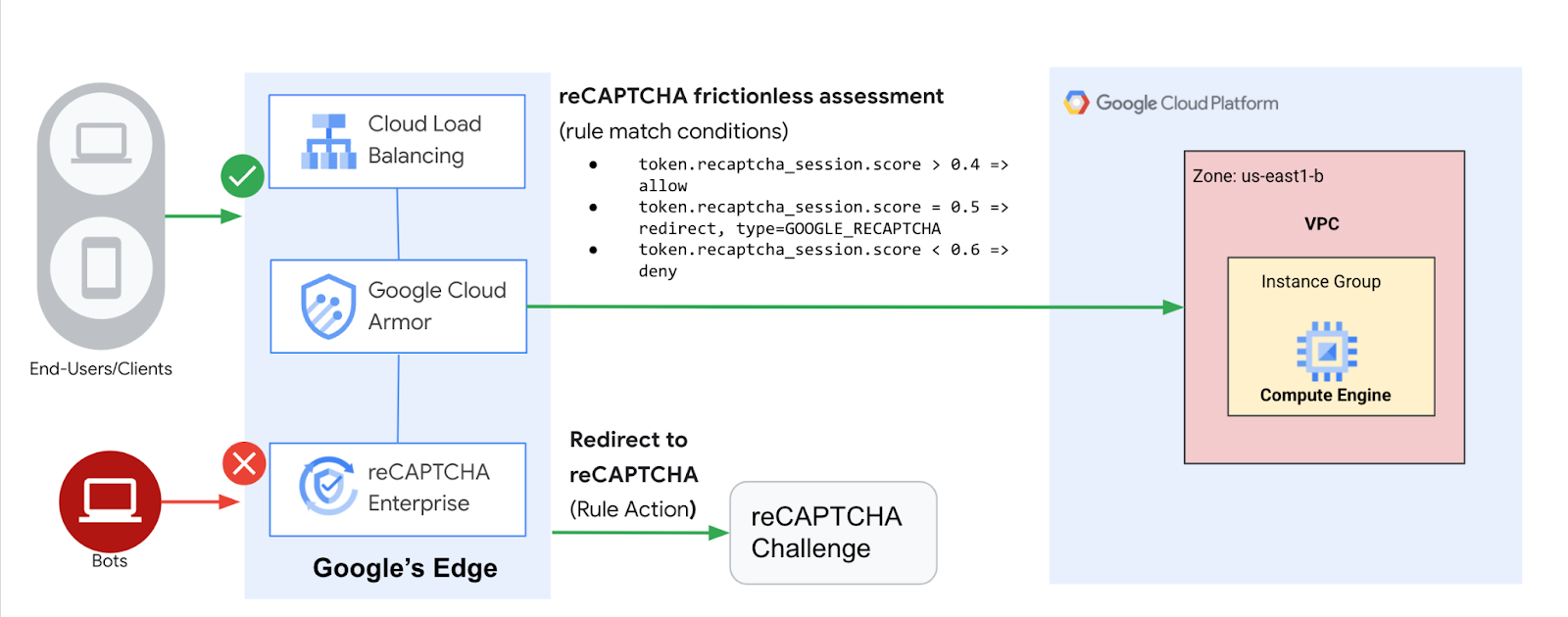

Cloud Armor è il sistema di rilevamento WAF (Distributed Denial of Service) di Google. Cloud Armor è strettamente accoppiato al bilanciatore del carico HTTP di Google Cloud e protegge le applicazioni dei clienti Google Cloud dagli attacchi provenienti da internet. reCAPTCHA Enterprise è un servizio che protegge il tuo sito da spam e comportamenti illeciti, basandosi sull'API reCAPTCHA esistente che utilizza tecniche avanzate di analisi del rischio per distinguere persone e bot. La gestione dei bot di Cloud Armor fornisce una soluzione end-to-end che integra il rilevamento e l'assegnazione di punteggi di reCAPTCHA Enterprise con l'applicazione forzata di Cloud Armor sul perimetro della rete per proteggere le applicazioni downstream.

In questo lab configurerai un bilanciatore del carico HTTP con un backend, come illustrato nel diagramma riportato di seguito. Successivamente, imparerai a configurare una chiave di sito del token di sessione reCAPTCHA e a incorporarla nel tuo sito web. Imparerai inoltre a configurare il reindirizzamento alla verifica manuale di reCAPTCHA Enterprise. Configureremo quindi un criterio di gestione dei bot di Cloud Armor per mostrare in che modo il rilevamento dei bot protegge la tua applicazione dal traffico di bot dannosi.

Cosa imparerai a fare

- Come configurare un bilanciatore del carico HTTP con controlli di integrità appropriati.

- Come creare una chiave di sito per la pagina di verifica reCAPTCHA WAF e associarla al criterio di sicurezza di Cloud Armor.

- Come creare una chiave di sito per il token di sessione reCAPTCHA e installarla sulle tue pagine web.

- Come creare un criterio di gestione dei bot di Cloud Armor.

- Come verificare che il criterio di gestione dei bot gestisca il traffico in base alle regole configurate.

Che cosa ti serve

- Networking di base e conoscenza di HTTP

- Conoscenza di base della riga di comando Unix/Linux

2. Configurazione e requisiti

Configurazione dell'ambiente da seguire in modo autonomo

- Accedi alla console Google Cloud e crea un nuovo progetto o riutilizzane uno esistente. Se non hai ancora un account Gmail o Google Workspace, devi crearne uno.

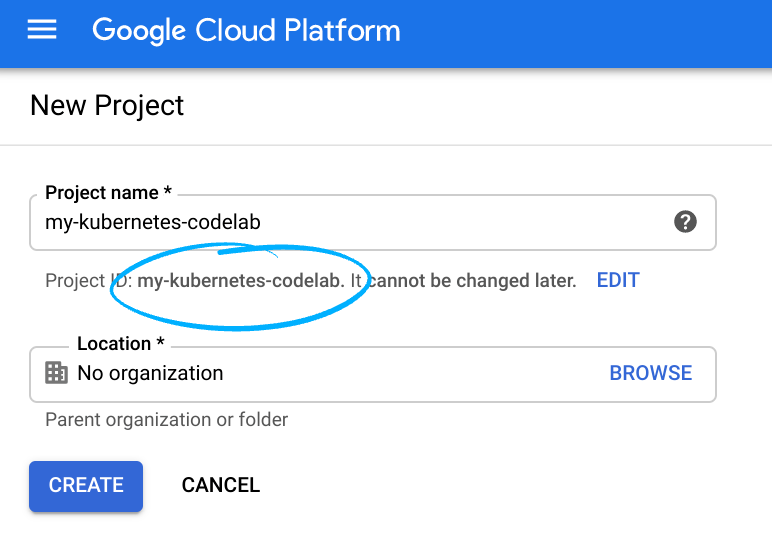

- Il Nome progetto è il nome visualizzato dei partecipanti del progetto. Si tratta di una stringa di caratteri non utilizzata dalle API di Google e può essere aggiornata in qualsiasi momento.

- L'ID progetto deve essere univoco in tutti i progetti Google Cloud ed è immutabile (non può essere modificato dopo essere stato impostato). La console Cloud genera automaticamente una stringa univoca. di solito non ti importa cosa sia. Nella maggior parte dei codelab, devi fare riferimento all'ID progetto (che solitamente è identificato come

PROJECT_ID), quindi, se non ti piace, generane un altro a caso oppure puoi fare un tentativo personalizzato e controllare se è disponibile. Poi c'è "congelato" dopo la creazione del progetto. - C'è un terzo valore, il numero di progetto, utilizzato da alcune API. Scopri di più su tutti e tre questi valori nella documentazione.

- Successivamente, dovrai abilitare la fatturazione nella console Cloud per utilizzare le risorse/le API Cloud. Eseguire questo codelab non dovrebbe costare molto. Per arrestare le risorse in modo da non incorrere in fatturazione oltre questo tutorial, segui eventuali "pulizie" istruzioni riportate alla fine del codelab. I nuovi utenti di Google Cloud sono idonei al programma prova senza costi di 300$.

Avvia Cloud Shell

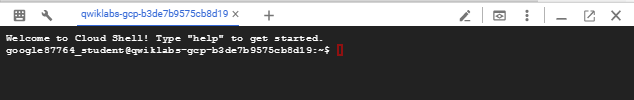

Anche se Google Cloud può essere utilizzato da remoto dal tuo laptop, in questo codelab utilizzerai Google Cloud Shell, un ambiente a riga di comando in esecuzione nel cloud.

Dalla console di Google Cloud, fai clic sull'icona di Cloud Shell nella barra degli strumenti in alto a destra:

Dovrebbe richiedere solo qualche istante per eseguire il provisioning e connettersi all'ambiente. Al termine, dovresti vedere una schermata simile al seguente:

Questa macchina virtuale viene caricata con tutti gli strumenti di sviluppo necessari. Offre una home directory permanente da 5 GB e viene eseguita su Google Cloud, migliorando notevolmente le prestazioni di rete e l'autenticazione. Tutto il lavoro in questo lab può essere svolto semplicemente con un browser.

Prima di iniziare

All'interno di Cloud Shell, assicurati che l'ID progetto sia configurato

gcloud config list project gcloud config set project [YOUR-PROJECT-NAME] PROJECT_ID=[YOUR-PROJECT-NAME] echo $PROJECT_ID

Abilita le API

Abilita tutti i servizi necessari

gcloud services enable compute.googleapis.com gcloud services enable logging.googleapis.com gcloud services enable monitoring.googleapis.com gcloud services enable recaptchaenterprise.googleapis.com

3. Configura le regole del firewall per consentire il traffico HTTP e SSH verso i backend

Configura le regole del firewall per consentire il traffico HTTP verso i backend dai controlli di integrità di Google Cloud e dal bilanciatore del carico. Inoltre, configura una regola firewall per consentire l'accesso tramite SSH alle istanze.

Utilizzeremo la rete VPC predefinita creata nel tuo progetto. Crea una regola firewall per consentire il traffico HTTP verso i backend. I controlli di integrità determinano quali istanze di un bilanciatore del carico possono ricevere nuove connessioni. Per il bilanciamento del carico HTTP, i probe di controllo di integrità che verificano le tue istanze con bilanciamento del carico provengono da indirizzi inclusi negli intervalli 130.211.0.0/22 e 35.191.0.0/16. Le regole firewall VPC devono consentire queste connessioni. Inoltre, i bilanciatori del carico comunicano con il backend nello stesso intervallo IP.

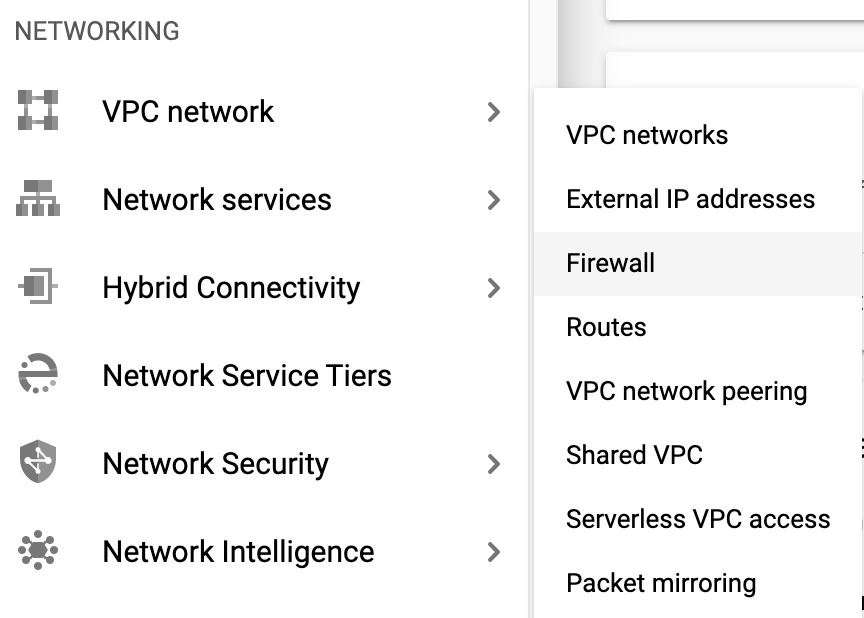

- Nella console Cloud, vai a Menu di navigazione (

) > Rete VPC > Firewall.

) > Rete VPC > Firewall.

- Osserva le regole firewall ICMP, interno, RDP ed SSH esistenti.Ogni progetto Google Cloud viene avviato con la rete predefinita e queste regole firewall.

- Fai clic su Crea regola firewall.

- Specifica i valori seguenti e lascia le impostazioni predefinite per gli altri valori:

Proprietà | Valore (digita il valore o seleziona l'opzione come specificato) |

Nome | default-allow-health-check |

Rete | predefinita |

Destinazioni | Tag di destinazione specificati |

Tag di destinazione | allow-health-check |

Filtro di origine | Intervalli IP |

Intervalli IP di origine | 130.211.0.0/22, 35.191.0.0/16 |

Protocolli e porte | Protocolli e porte specificati, quindi seleziona tcp. Digita 80 per il numero di porta |

- Fai clic su Crea.

In alternativa, se utilizzi la riga di comando gcloud. Di seguito è riportato il comando:

gcloud compute firewall-rules create default-allow-health-check --direction=INGRESS --priority=1000 --network=default --action=ALLOW --rules=tcp:80 --source-ranges=130.211.0.0/22,35.191.0.0/16 --target-tags=allow-health-check

- Allo stesso modo, crea una regola firewall per consentire l'uso di SSH nelle istanze -

gcloud compute firewall-rules create allow-ssh --direction=INGRESS --priority=1000 --network=default --action=ALLOW --rules=tcp:22 --source-ranges=0.0.0.0/0 --target-tags=allow-health-check

4. configura i modelli di istanza e crea i gruppi di istanze gestite

Un gruppo di istanze gestite utilizza un modello di istanza per creare un gruppo di istanze identiche, che puoi utilizzare per creare il backend del bilanciatore del carico HTTP.

Configura i modelli di istanza

Un modello di istanza è una risorsa che puoi utilizzare per creare istanze VM e gruppi di istanze gestite. I modelli di istanza definiscono il tipo di macchina, l'immagine del disco di avvio, la subnet, le etichette e altre proprietà dell'istanza. Crea un modello di istanza come indicato di seguito.

- Nella console Cloud, vai a Menu di navigazione (

) > Compute Engine > Modelli di istanza, quindi fai clic su Crea modello istanza.

) > Compute Engine > Modelli di istanza, quindi fai clic su Crea modello istanza. - In corrispondenza di Nome, digita lb-backend-template.

- In Serie, seleziona N1.

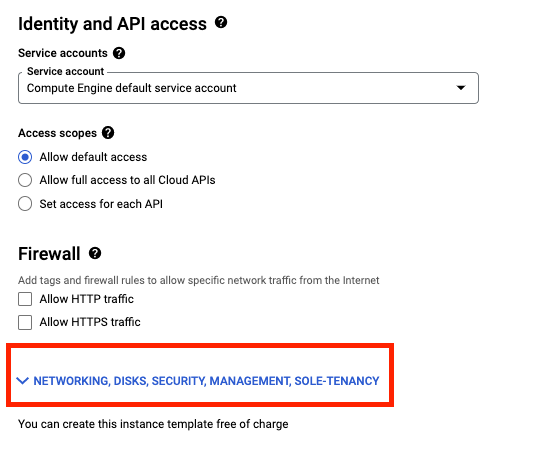

- Fai clic su Networking, dischi, sicurezza, gestione , single tenancy.

- Vai alla sezione Gestione e inserisci il seguente script nel campo Script di avvio.

#! /bin/bash sudo apt-get update sudo apt-get install apache2 -y sudo a2ensite default-ssl sudo a2enmod ssl sudo vm_hostname="$(curl -H "Metadata-Flavor:Google" \ http://169.254.169.254/computeMetadata/v1/instance/name)" sudo echo "Page served from: $vm_hostname" | \ tee /var/www/html/index.html

- Fai clic sulla scheda Networking, aggiungi i tag di rete: allow-health-check.

- Specifica i valori seguenti e lascia le impostazioni predefinite per gli altri valori:

Proprietà | Valore (digita il valore o seleziona l'opzione come specificato) |

Rete (sotto Interfacce di rete) | predefinita |

Subnet (sotto le interfacce di rete) | predefinita (us-east1) |

Tag di rete | allow-health-check |

- Fai clic su Crea.

- Attendi il completamento della creazione del modello di istanza.

Crea il gruppo di istanze gestite

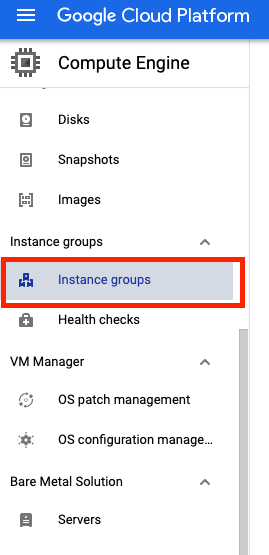

- Sempre nella pagina Compute Engine, fai clic su Gruppi di istanze nel menu a sinistra.

- Fai clic su Crea gruppo di istanze. Seleziona Nuovo gruppo di istanze gestite (stateless).

- Specifica i valori seguenti e lascia le impostazioni predefinite per gli altri valori:

Proprietà | Valore (digita il valore o seleziona l'opzione come specificato) |

Nome | esempio-backend-lb |

Località | Zona singola |

Regione | us-east1 |

Zona | us-east1-b |

Modello di istanza | lb-backend-template |

Scalabilità automatica | Non scalare automaticamente |

Numero di istanze | 1 |

- Fai clic su Crea.

Aggiungi una porta denominata al gruppo di istanze

Per il gruppo di istanze, definisci un servizio HTTP e mappa il nome di una porta alla porta pertinente. Il servizio di bilanciamento del carico inoltra il traffico alla porta denominata.

gcloud compute instance-groups set-named-ports lb-backend-example \

--named-ports http:80 \

--zone us-east1-b

5. configura il bilanciatore del carico HTTP

Configura il bilanciatore del carico HTTP per inviare il traffico al tuo backend lb-backend-example:

Avvia la configurazione

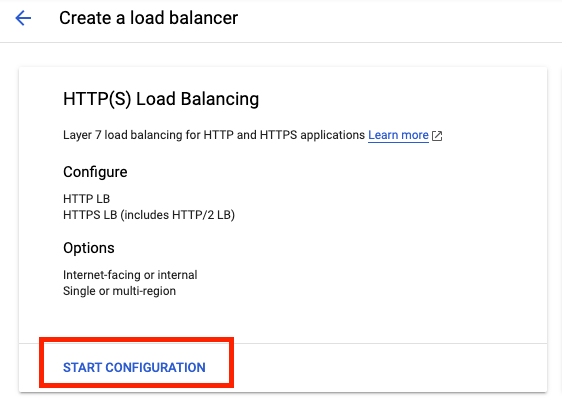

- Nella console Cloud, fai clic sul menu di navigazione (

) > Fai clic su Servizi di rete > Bilanciamento del carico, quindi fai clic su Crea bilanciatore del carico.

) > Fai clic su Servizi di rete > Bilanciamento del carico, quindi fai clic su Crea bilanciatore del carico. - In Bilanciamento del carico HTTP(S), fai clic su Avvia configurazione.

- Seleziona Da internet alle mie VM, Bilanciatore del carico HTTP(S) classico e fai clic su Continua.

- Imposta il Nome su http-lb.

Configura il backend

I servizi di backend indirizzano il traffico in ingresso a uno o più backend collegati. Ciascun backend è composto da un gruppo di istanze e da metadati aggiuntivi relativi alla capacità di distribuzione.

- Fai clic su Configurazione backend.

- In Servizi e bucket di backend, fai clic su Crea un servizio di backend.

- Specifica i valori seguenti e lascia le impostazioni predefinite per gli altri valori:

Proprietà | Valore (seleziona l'opzione come specificato) |

Nome | http-backend |

Protocollo | HTTP |

Porta denominata | htp |

Gruppo di istanze | esempio-backend-lb |

Numeri di porta | 80 |

- Fai clic su Fine.

- Fai clic su Aggiungi backend.

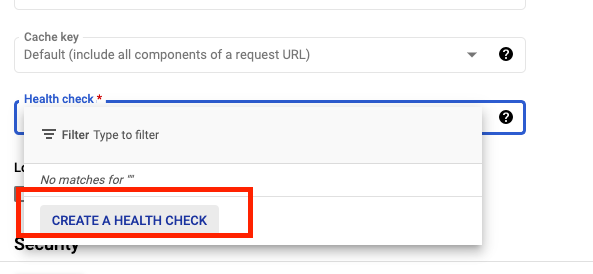

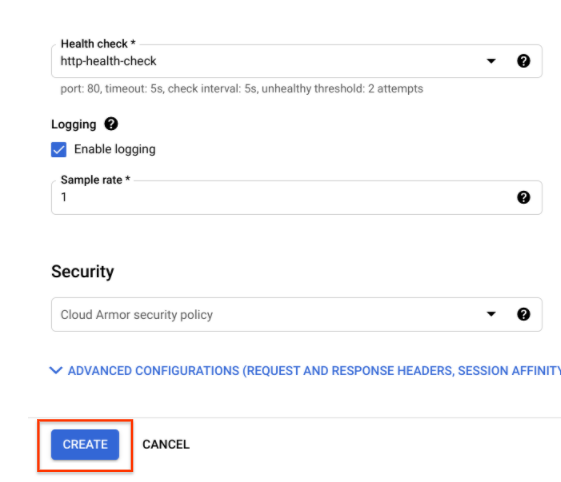

- In Controllo di integrità, seleziona Crea un controllo di integrità.

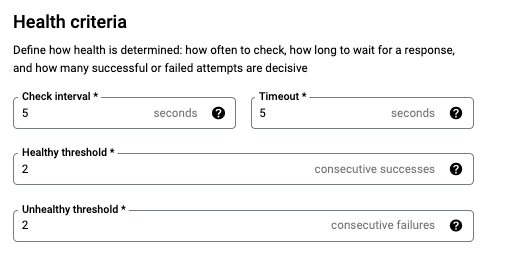

- Specifica i valori seguenti e lascia le impostazioni predefinite per gli altri valori:

Proprietà | Valore (seleziona l'opzione come specificato) |

Nome | http-health-check |

Protocollo | TCP |

Porta | 80 |

- Fai clic su Salva.

- Seleziona la casella Abilita il logging.

- Imposta la Frequenza di campionamento su 1:

- Fai clic su Crea per creare il servizio di backend.

Configura il frontend

Le regole relative a host e percorso determinano come sarà indirizzato il traffico. Ad esempio, potresti decidere di indirizzare il traffico video a un backend e il traffico statico a un altro. Tuttavia, non configurerai le regole relative a host e percorso in questo lab.

- Fai clic su Configurazione frontend.

- Specifica quanto segue, lasciando le impostazioni predefinite per tutti gli altri valori:

Proprietà | Valore (digita il valore o seleziona l'opzione come specificato) |

Protocollo | HTTP |

Versione IP | IPv4 |

Indirizzo IP | Temporaneo |

Porta | 80 |

- Fai clic su Fine.

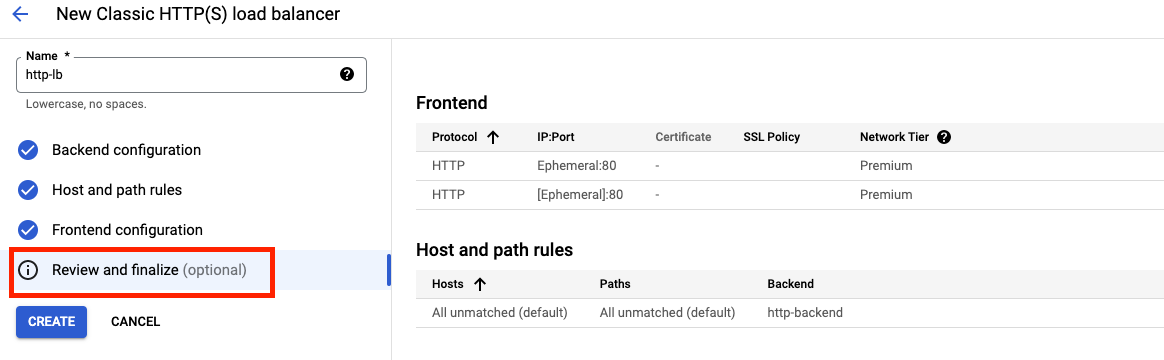

Esamina e crea il bilanciatore del carico HTTP

- Fai clic su Esamina e finalizza.

- Esamina i Servizi di backend e il Frontend.

- Fai clic su Crea.

- Attendi che la creazione del bilanciatore del carico sia completa.

- Fai clic sul nome del bilanciatore del carico (http-lb).

- Prendi nota dell'indirizzo IPv4 del bilanciatore del carico, che utilizzerai nella prossima attività. Lo chiameremo [LB_IP_v4].

6. verifica il bilanciatore del carico HTTP

Ora che hai creato il bilanciatore del carico HTTP per i tuoi backend, verifica che il traffico sia inoltrato al servizio di backend. Per testare l'accesso al bilanciatore del carico HTTP su IPv4, apri una nuova scheda del browser e vai all'indirizzo http://[LB_IP_v4]. Accertati di sostituire [LB_IP_v4] con l'indirizzo IPv4 del bilanciatore del carico.

7. Crea ed esegui il deployment del token di sessione reCAPTCHA e della chiave del sito della pagina di verifica

L'integrazione di reCAPTCHA Enterprise per WAF e Google Cloud Armor offre le seguenti funzionalità: pagina di verifica reCAPTCHA, token di azione reCAPTCHA e token di sessione reCAPTCHA. In questo lab di codice implementeremo la chiave di sito del token di sessione reCATCHA e il sito della pagina di test per reCAPTCHA WAF.

Crea il token di sessione reCAPTCHA e la chiave del sito della pagina di test WAF

Prima di creare la chiave di sito del token di sessione e la chiave del sito della pagina di verifica, verifica di aver abilitato l'API reCAPTCHA Enterprise come indicato in "Abilita API" all'inizio.

Il codice JavaScript reCAPTCHA imposta un token di sessione reCAPTCHA come cookie sul browser dell'utente finale dopo la valutazione. Il browser dell'utente finale collega il cookie e lo aggiorna finché il codice JavaScript reCAPTCHA rimane attivo.

- Crea la chiave di sito del token di sessione reCAPTCHA e abilita la funzionalità WAF per la chiave. Inoltre, imposteremo il servizio WAF su Cloud Armor per abilitare l'integrazione con Cloud Armor.

gcloud recaptcha keys create --display-name=test-key-name \ --web --allow-all-domains --integration-type=score --testing-score=0.5 \ --waf-feature=session-token --waf-service=ca

- L'output del comando precedente fornisce la chiave creata. Annotala perché la aggiungeremo al tuo sito web nel prossimo passaggio.

- Crea la chiave del sito della pagina di verifica reCAPTCHA WAF e abilita la funzionalità WAF per la chiave. Puoi utilizzare la funzionalità della pagina di verifica di reCAPTCHA per reindirizzare le richieste in arrivo a reCAPTCHA Enterprise e determinare se ogni richiesta è potenzialmente fraudolenta o legittima. In seguito, assoceremo questa chiave al criterio di sicurezza di Cloud Armor per abilitare la verifica manuale. Nei passaggi successivi faremo riferimento a questa chiave come CHALLENGE-PAGE-KEY.

gcloud recaptcha keys create --display-name=challenge-page-key \ --web --allow-all-domains --integration-type=INVISIBLE \ --waf-feature=challenge-page --waf-service=ca

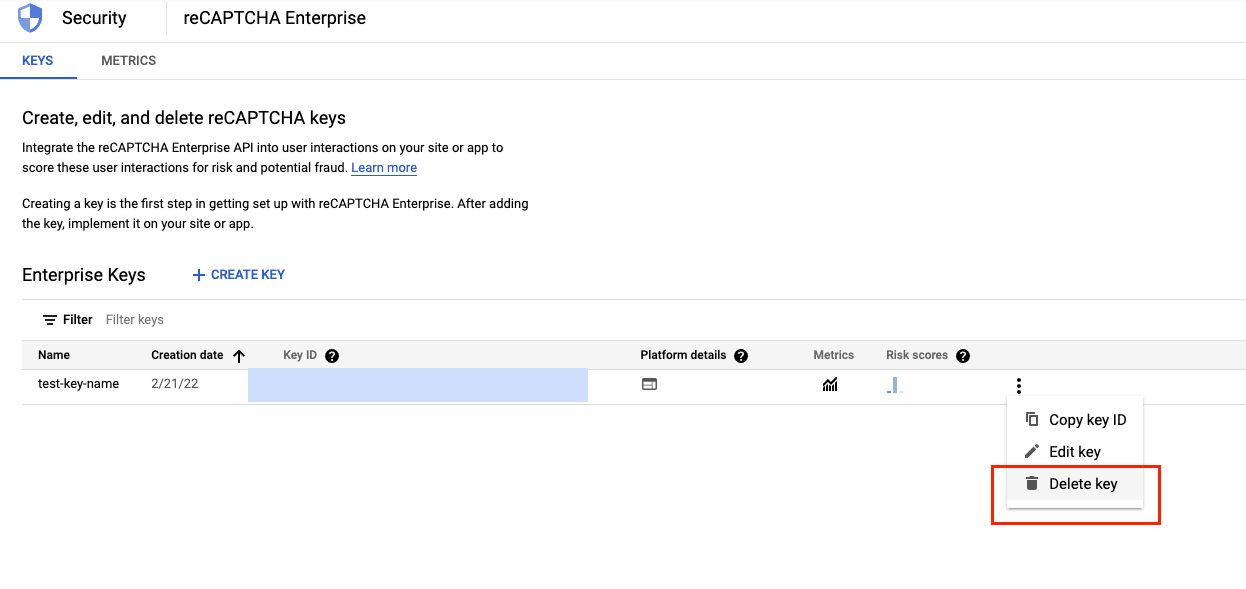

- Vai a Menu di navigazione (

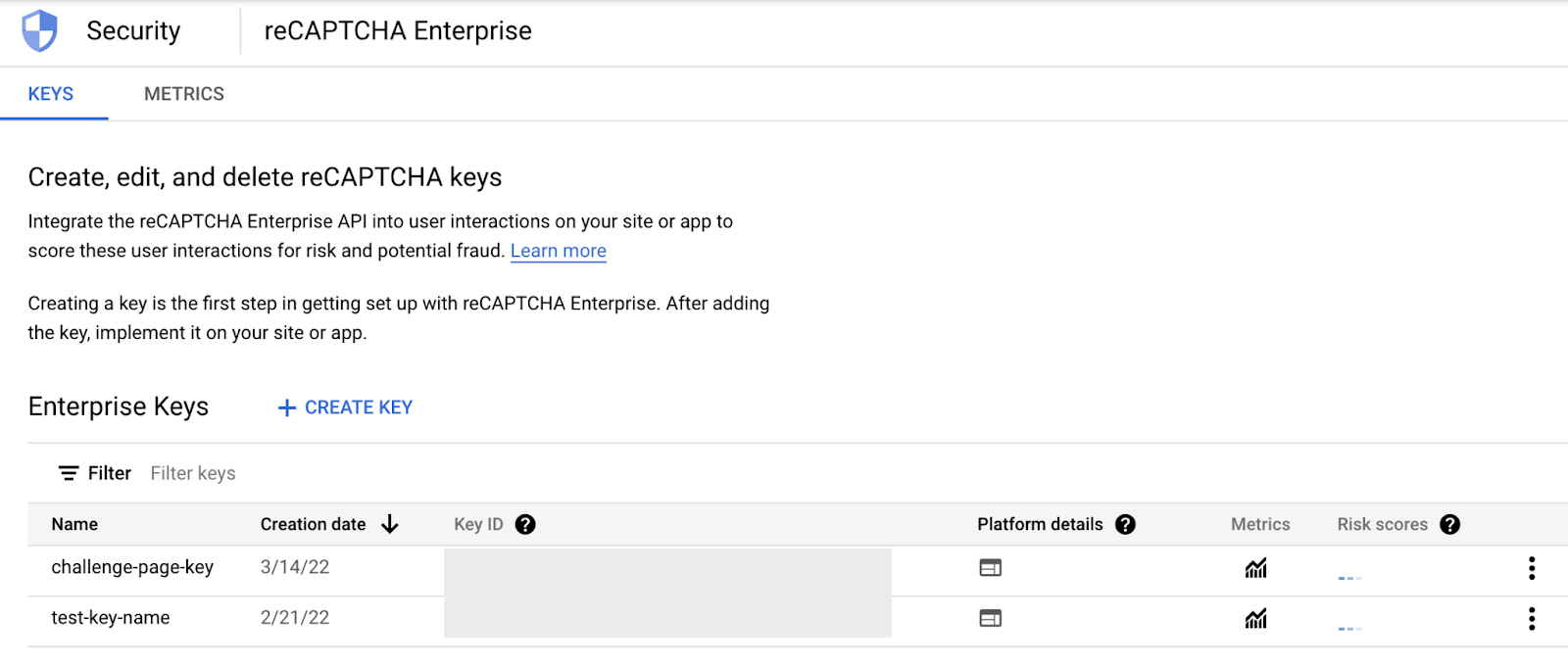

) > Sicurezza > reCAPTCHA Enterprise. Dovresti vedere le chiavi che hai creato in Chiavi aziendali -

) > Sicurezza > reCAPTCHA Enterprise. Dovresti vedere le chiavi che hai creato in Chiavi aziendali -

Implementa la chiave di sito del token di sessione reCAPTCHA

- Vai a Menu di navigazione (

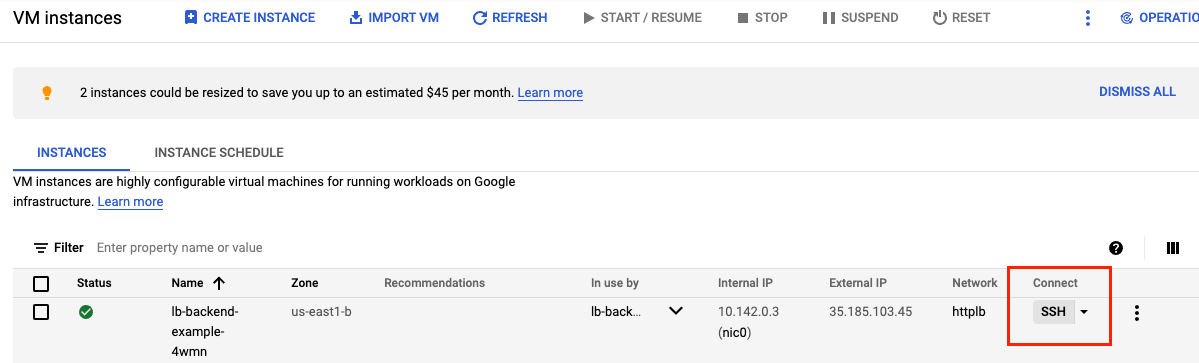

) > Compute Engine > Istanze VM. Individua la VM nel gruppo di istanze e accedi tramite SSH.

) > Compute Engine > Istanze VM. Individua la VM nel gruppo di istanze e accedi tramite SSH.

- Vai alla directory root del server web e cambia utente in root -

@lb-backend-example-4wmn:~$ cd /var/www/html/ @lb-backend-example-4wmn:/var/www/html$ sudo su

- Aggiorna la pagina di destinazione index.html e incorpora la chiave di sito del token di sessione reCAPTCHA. La chiave di sito del token di sessione viene impostata nella sezione head della pagina di destinazione, come indicato di seguito:

<script src="https://www.google.com/recaptcha/enterprise.js?render=<REPLACE_TOKEN_HERE>&waf=sessione async defer></script>

Ricorda di sostituire il token prima di aggiornare il file index.html come indicato di seguito -

root@lb-backend-example-4wmn:/var/www/html# echo '<!doctype html><html><head><title>ReCAPTCHA Session Token</title><script src="https://www.google.com/recaptcha/enterprise.js?render=<REPLACE_TOKEN_HERE>&waf=session" async defer></script></head><body><h1>Main Page</h1><p><a href="/good-score.html">Visit allowed link</a></p><p><a href="/bad-score.html">Visit blocked link</a></p><p><a href="/median-score.html">Visit redirect link</a></p></body></html>' > index.html

- Crea altre tre pagine di esempio per testare i criteri di gestione dei bot:

- buon-punteggio.html

root@lb-backend-example-4wmn:/var/www/html# echo '<!DOCTYPE html><html><head><meta http-equiv="Content-Type" content="text/html; charset=windows-1252"></head><body><h1>Congrats! You have a good score!!</h1></body></html>' > good-score.html

- bad-score.html

root@lb-backend-example-4wmn:/var/www/html# echo '<!DOCTYPE html><html><head><meta http-equiv="Content-Type" content="text/html; charset=windows-1252"></head><body><h1>Sorry, You have a bad score!</h1></body></html>' > bad-score.html

- median-score.html

root@lb-backend-example-4wmn:/var/www/html# echo '<!DOCTYPE html><html><head><meta http-equiv="Content-Type" content="text/html; charset=windows-1252"></head><body><h1>You have a median score that we need a second verification.</h1></body></html>' > median-score.html

- Accertati di poter accedere a tutte le pagine web aprendole nel browser. Accertati di sostituire [LB_IP_v4] con l'indirizzo IPv4 del bilanciatore del carico.

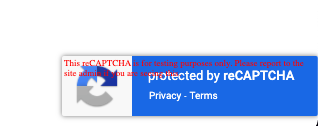

- Apri http://[LB_IP_v4]/index.html. Potrai verificare che l'implementazione di reCAPTCHA funzioni quando visualizzi "protetto da reCAPTCHA" nell'angolo in basso a destra della pagina -

- Fai clic su ciascuno dei link.

- Verifica che sia in grado di accedere a tutte le pagine.

8. Creare regole del criterio di sicurezza di Cloud Armor per la gestione dei bot

In questa sezione utilizzerai le regole di gestione dei bot di Cloud Armor per consentire, rifiutare e reindirizzare le richieste in base al punteggio reCAPTCHA. Ricorda che, quando hai creato la chiave di sito del token di sessione, hai impostato un punteggio di test pari a 0,5.

- In Cloud Shell(fai riferimento a "Avviare Cloud Shell" in "Configurazione e requisiti" per istruzioni su come utilizzare Cloud Shell), crea un criterio di sicurezza tramite gcloud:

gcloud compute security-policies create recaptcha-policy \

--description "policy for bot management"

- Per utilizzare la verifica manuale di reCAPTCHA Enterprise per distinguere tra client umani e automatici, associa la chiave del sito per la verifica reCAPTCHA WAF che abbiamo creato per la verifica manuale al criterio di sicurezza. Sostituisci "CHALLENGE-PAGE-KEY" con la chiave che abbiamo creato,

gcloud compute security-policies update recaptcha-policy \ --recaptcha-redirect-site-key "CHALLENGE-PAGE-KEY"

- Aggiungi una regola di gestione dei bot per consentire il traffico se il percorso dell'URL corrisponde a good-score.html e ha un punteggio superiore a 0,4.

gcloud compute security-policies rules create 2000 \

--security-policy recaptcha-policy\

--expression "request.path.matches('good-score.html') && token.recaptcha_session.score > 0.4"\

--action allow

- Aggiungi una regola di gestione dei bot per negare il traffico se il percorso dell'URL corrisponde a bad-score.html e ha un punteggio inferiore a 0,6.

gcloud compute security-policies rules create 3000 \

--security-policy recaptcha-policy\

--expression "request.path.matches('bad-score.html') && token.recaptcha_session.score < 0.6"\

--action "deny-403"

- Aggiungi una regola di gestione dei bot per reindirizzare il traffico a reCAPTCHA di Google se il percorso dell'URL corrisponde a average-score.html e ha un punteggio pari a 0,5

gcloud compute security-policies rules create 1000 \

--security-policy recaptcha-policy\

--expression "request.path.matches('median-score.html') && token.recaptcha_session.score == 0.5"\

--action redirect \

--redirect-type google-recaptcha

- Collega il criterio di sicurezza al http-backend del servizio di backend:

gcloud compute backend-services update http-backend \

--security-policy recaptcha-policy –-global

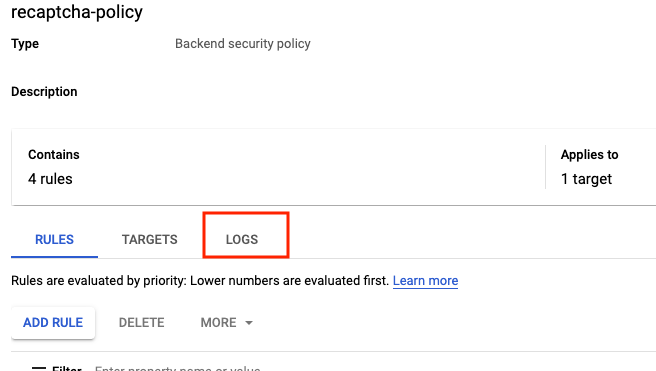

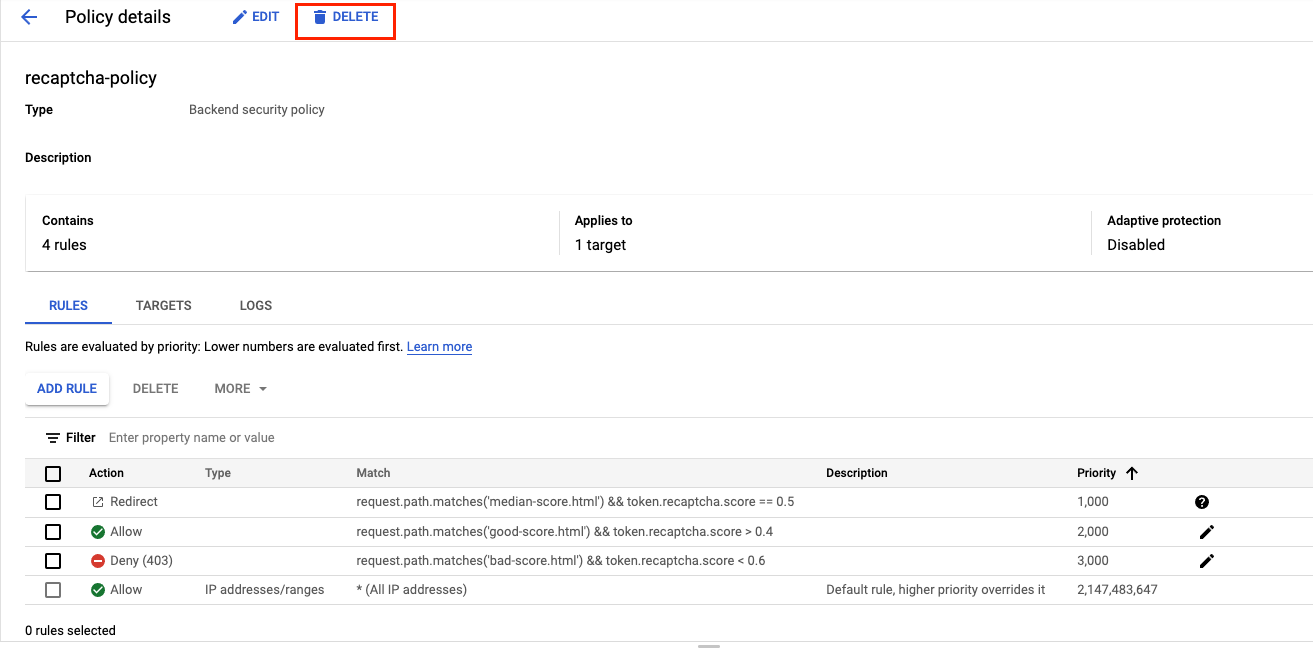

- Nella console, vai a Menu di navigazione > Sicurezza della rete > Cloud Armor.

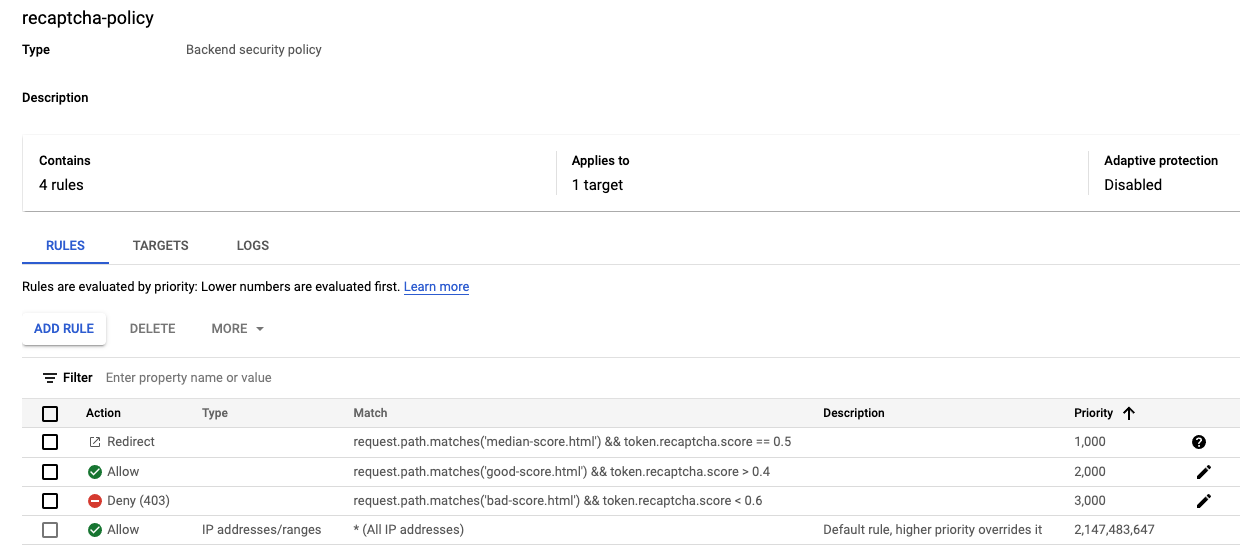

- Fai clic sul criterio recaptcha. Le norme dovrebbero essere simili alle seguenti:

9. Convalida la gestione dei bot con Cloud Armor

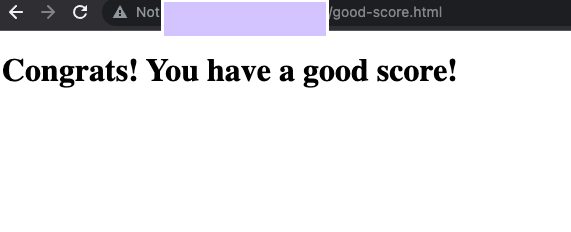

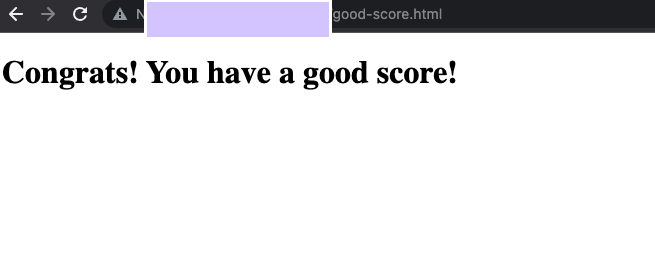

- Apri un browser e inserisci l'URL http://[LB_IP_v4]/index.html. Vai a "Visita il link di autorizzazione". Dovresti aver ricevuto l'autorizzazione tramite -

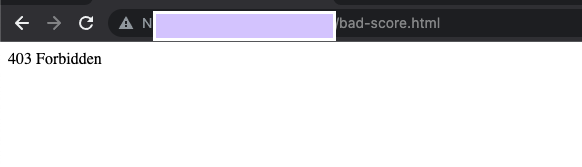

- Apri una nuova finestra in modalità di navigazione in incognito per assicurarti di avere una nuova sessione. Inserisci l'URL http://[LB_IP_v4]/index.html e vai a "Visita link bloccato". Dovresti ricevere un errore HTTP 403 -

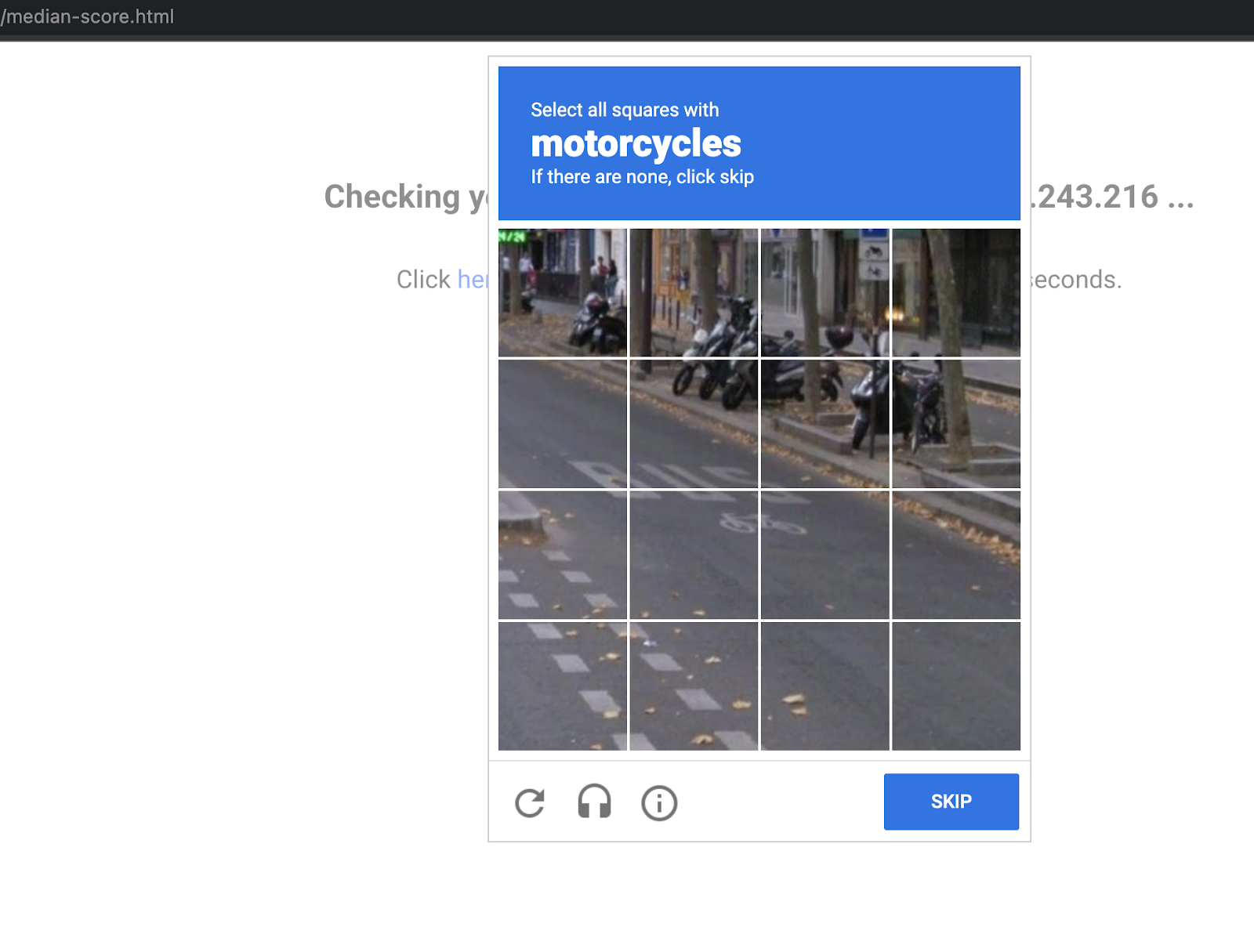

- Apri una nuova finestra in modalità di navigazione in incognito per assicurarti di avere una nuova sessione. Inserisci l'URL http://[LB_IP_v4]/index.html e vai a "Visita link di reindirizzamento". Dovresti vedere il reindirizzamento a reCAPTCHA di Google e la pagina di verifica manuale come indicato di seguito:

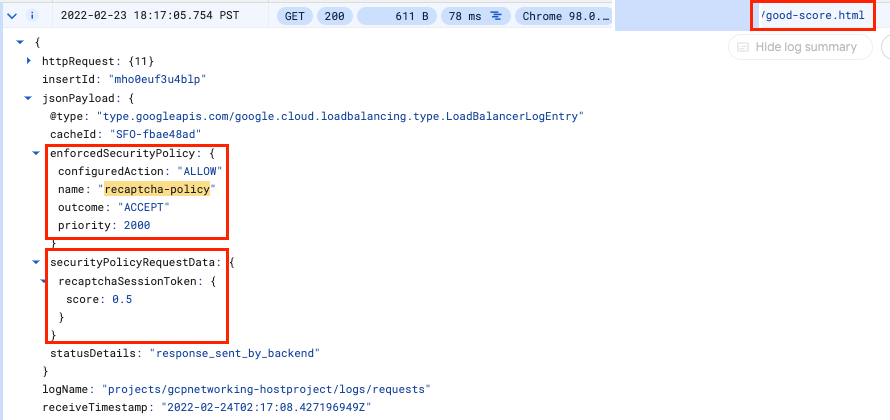

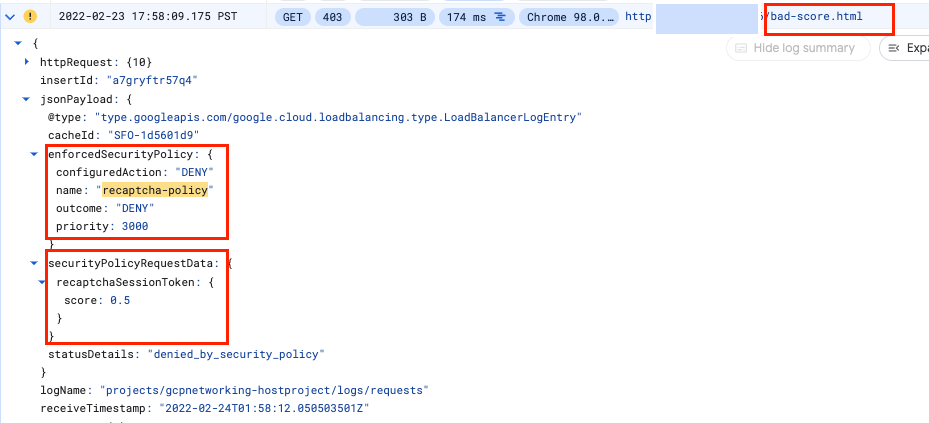

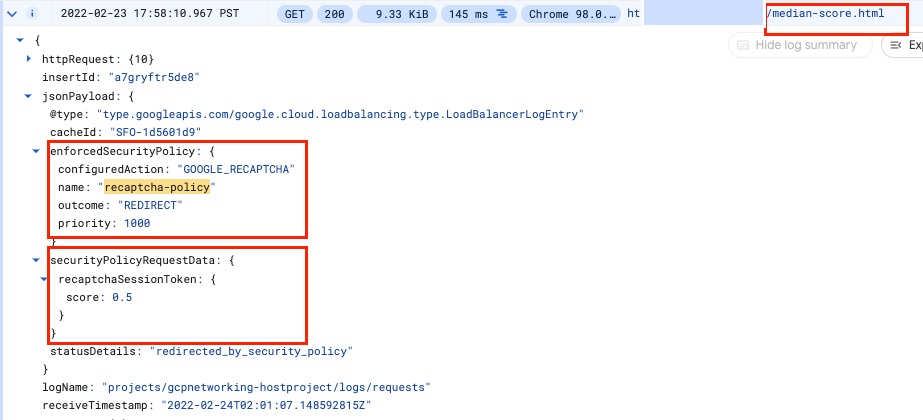

Verifica i log di Cloud Armor

Esplora i log del criterio di sicurezza per verificare che la gestione dei bot abbia funzionato come previsto.

- Nella console, vai a Menu di navigazione > Sicurezza della rete > Cloud Armor.

- Fai clic su recaptcha-policy.

- Fai clic su Log.

- Fai clic su Visualizza log dei criteri.

- Di seguito è riportata la query MQL(Monitoring Query Language), che puoi copiare e incollare nell'editor di query.

resource.type:(http_load_balancer) AND jsonPayload.enforcedSecurityPolicy.name:(recaptcha-policy)

- Ora, fai clic su Esegui query.

- Cerca una voce di log in Risultati delle query in cui la richiesta è relativa a http://[LB_IP_v4]/good-score.html. Espandi jsonPayload.EspandiLL'applicazioneSecurityPolicy.

- Ripeti la stessa operazione per http://[LB_IP_v4]/bad-score.html e http://[LB_IP_v4]/median-score.html

Tieni presente che il parametro configuratoAction è impostato su ALLOW, DENY o GOOGLE_RECAPTCHA con il nome recaptcha-policy.

Complimenti! Hai completato questo lab sulla gestione dei bot con Cloud Armor

©2020 Google LLC Tutti i diritti riservati. Google e il logo Google sono marchi di Google LLC. Tutti gli altri nomi di società e prodotti sono marchi delle rispettive società a cui sono associati.

10. Pulizia del lab

- Vai a Sicurezza della rete >>. Cloud Armor >> %POLICY NAME% e seleziona Elimina -

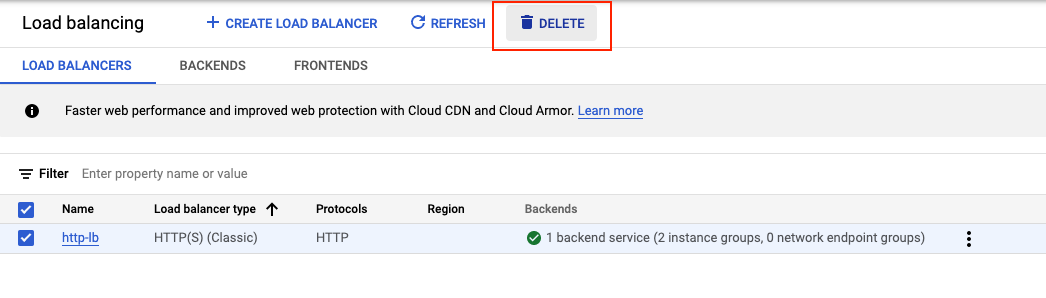

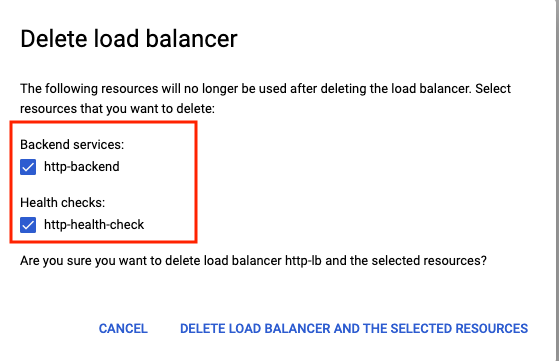

- Vai a Networking >> Servizi di rete >> Bilanciamento del carico. Seleziona il bilanciatore del carico che hai creato e fai clic su Elimina.

Seleziona il servizio di backend e il controllo di integrità come risorse aggiuntive da eliminare.

- Vai a Menu di navigazione (

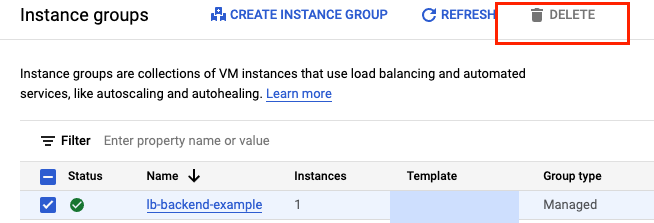

) > Compute Engine > Gruppi di istanze. Seleziona il gruppo di istanze gestite e fai clic su Elimina.

) > Compute Engine > Gruppi di istanze. Seleziona il gruppo di istanze gestite e fai clic su Elimina.

Conferma l'eliminazione digitando "delete" nella casella di testo.

Attendi che il gruppo di istanze gestite venga eliminato. Elimina anche l'istanza nel gruppo. Puoi eliminare i modelli solo dopo aver eliminato il gruppo di istanze.

- Vai a Modelli di istanza dal riquadro laterale a sinistra**.** Seleziona il modello di istanza e fai clic su Elimina.

- Vai a Menu di navigazione (

) > Rete VPC > Firewall. Seleziona le regole default-allow-health-check e allow-ssh e fai clic su Elimina.

) > Rete VPC > Firewall. Seleziona le regole default-allow-health-check e allow-ssh e fai clic su Elimina. - Vai a Menu di navigazione (

) > Sicurezza > reCAPTCHA Enterprise. Seleziona le chiavi che abbiamo creato ed eliminale. Conferma l'eliminazione digitando "DELETE" nella casella di testo.

) > Sicurezza > reCAPTCHA Enterprise. Seleziona le chiavi che abbiamo creato ed eliminale. Conferma l'eliminazione digitando "DELETE" nella casella di testo.

11. Complimenti

Hai implementato correttamente la gestione dei bot con Cloud Armor. Hai configurato un bilanciatore del carico HTTP. Quindi, hai creato e implementato la chiave di sito del token di sessione reCAPTCHA su una pagina web. Hai anche imparato a creare una chiave di sito per una pagina di sfida. Hai configurato il criterio di gestione dei bot di Cloud Armor e convalidato il modo in cui gestisce le richieste in base alle regole. Hai potuto esaminare i log del criterio di sicurezza per identificare il motivo per cui il traffico è stato consentito, bloccato o reindirizzato.

Argomenti trattati

- Come configurare i modelli di istanza e creare gruppi di istanze gestite.

- Come configurare un bilanciatore del carico HTTP

- Come creare un criterio di gestione dei bot di Cloud Armor.

- Come creare e implementare la chiave di sito del token di sessione reCAPTCHA.

- Come creare e implementare la chiave di sito della pagina di verifica reCAPTCHA.

- Come verificare che il criterio relativo alla gestione dei bot funzioni come previsto.

Passaggi successivi

- Prova a configurare i token di azione reCAPTCHA.