1. Introdução

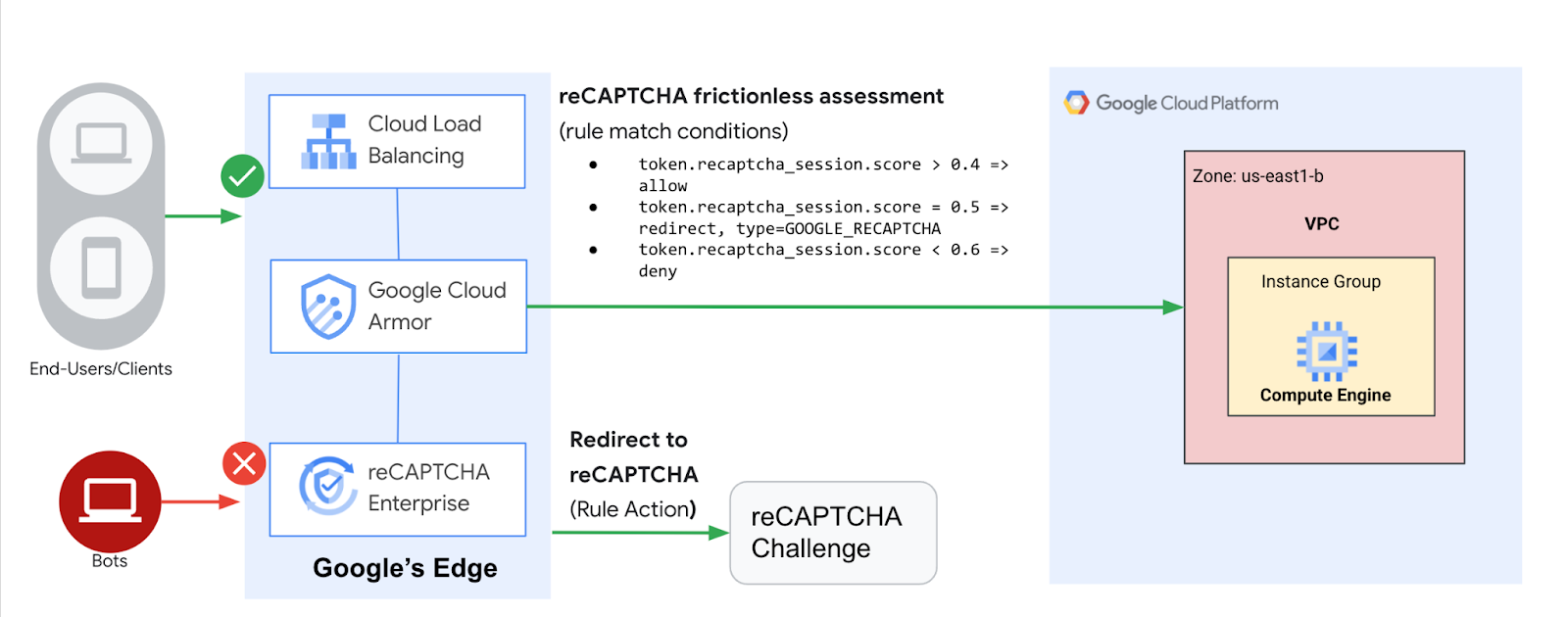

O balanceamento de carga HTTP(S) do Google Cloud é implantado nos pontos de presença (POP) na borda da rede do Google no mundo inteiro. O tráfego de usuários direcionado para um balanceador de carga HTTP(S) entra no POP mais próximo e a carga dele é balanceada na rede global do Google, no primeiro back-end que tiver capacidade suficiente disponível.

O Cloud Armor é o sistema de detecção distribuído de negação de serviço e firewall de aplicativos da Web (WAF) do Google. O Cloud Armor está intimamente ligado ao balanceador de carga HTTP do Google Cloud e protege os aplicativos dos clientes do Google Cloud contra ataques da Internet. O reCAPTCHA Enterprise é um serviço que protege seu site contra spam e abuso. Ele se baseia na API reCAPTCHA, que usa técnicas avançadas de análise de risco para diferenciar pessoas de bots. O gerenciamento de bots do Cloud Armor fornece uma solução completa que integra a detecção e pontuação de bots do reCAPTCHA Enterprise com aplicação do Cloud Armor na borda da rede para proteger aplicativos downstream.

Neste laboratório, você vai configurar um balanceador de carga HTTP com um back-end, conforme mostrado no diagrama abaixo. Em seguida, você vai aprender a configurar uma chave de site para token de sessão reCAPTCHA e incorporá-la ao seu site. Você também vai aprender a configurar o redirecionamento para o desafio manual do reCAPTCHA Enterprise. Depois vamos configurar uma política de gerenciamento de bots do Cloud Armor para mostrar como a detecção de bots protege seu aplicativo contra tráfego de bots maliciosos.

O que você vai aprender

- Como configurar um balanceador de carga HTTP com verificações de integridade adequadas.

- Como criar uma chave de site da página de desafio WAF do reCAPTCHA e associá-la à política de segurança do Cloud Armor.

- Como criar uma chave de site de token de sessão reCAPTCHA e instalá-la nas suas páginas da Web.

- Como criar uma política de gerenciamento de bots do Cloud Armor.

- Como validar se a política de gerenciamento de bots está lidando com o tráfego com base nas regras configuradas.

O que é necessário

- Rede básica e conhecimento de HTTP

- Conhecimento básico de linha de comando do Unix/Linux

2. Configuração e requisitos

Configuração de ambiente autoguiada

- Faça login no Console do Google Cloud e crie um novo projeto ou reutilize um existente. Crie uma conta do Gmail ou do Google Workspace, se ainda não tiver uma.

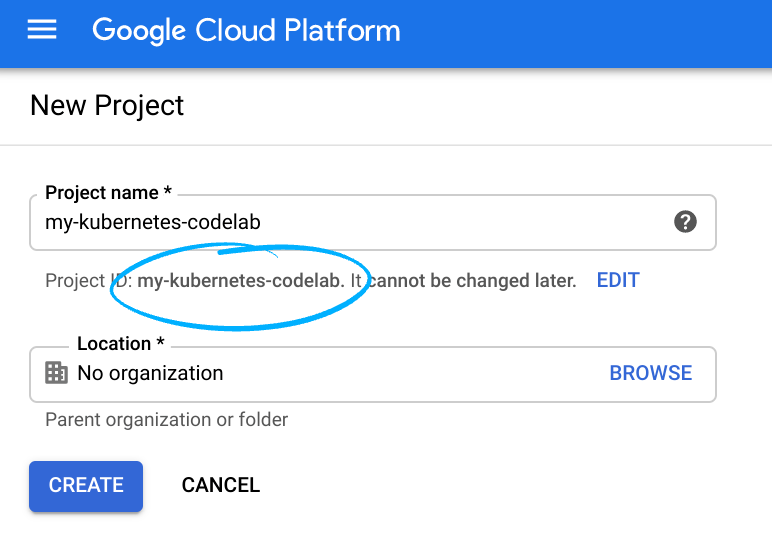

- O Nome do projeto é o nome de exibição para os participantes do projeto. Ele é uma string de caracteres que não é usada pelas APIs do Google e pode ser atualizada a qualquer momento.

- O ID do projeto precisa ser exclusivo em todos os projetos do Google Cloud e não pode ser alterado após a definição. O Console do Cloud gera automaticamente uma string única, geralmente não importa o que seja. Na maioria dos codelabs, você precisará fazer referência ao ID do projeto, que geralmente é identificado como

PROJECT_ID. Então, se você não gostar dele, gere outro ID aleatório ou crie um próprio e veja se ele está disponível. Em seguida, ele fica "congelado" depois que o projeto é criado. - Há um terceiro valor, um Número de projeto, que algumas APIs usam. Saiba mais sobre esses três valores na documentação.

- Em seguida, você precisará ativar o faturamento no Console do Cloud para usar os recursos/APIs do Cloud. A execução deste codelab não será muito cara, se tiver algum custo. Para encerrar os recursos e não gerar cobranças além deste tutorial, siga as instruções de "limpeza" encontradas no final do codelab. Novos usuários do Google Cloud estão qualificados para o programa de US$ 300 de avaliação sem custos.

Inicie o Cloud Shell

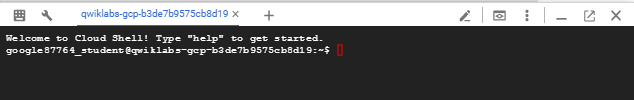

Embora o Google Cloud e o Spanner possam ser operados remotamente do seu laptop, neste codelab usaremos o Google Cloud Shell, um ambiente de linha de comando executado no Cloud.

No Console do GCP, clique no ícone do Cloud Shell na barra de ferramentas localizada no canto superior direito:

O provisionamento e a conexão com o ambiente levarão apenas alguns instantes para serem concluídos: Quando o processamento for concluído, você verá algo como:

Essa máquina virtual contém todas as ferramentas de desenvolvimento necessárias. Ela oferece um diretório principal persistente de 5 GB, além de ser executada no Google Cloud. Isso aprimora o desempenho e a autenticação da rede. Todo o trabalho neste laboratório pode ser feito apenas com um navegador.

Antes de começar

No Cloud Shell, verifique se o ID do projeto está configurado

gcloud config list project gcloud config set project [YOUR-PROJECT-NAME] PROJECT_ID=[YOUR-PROJECT-NAME] echo $PROJECT_ID

Ativar APIs

Ative todos os serviços necessários

gcloud services enable compute.googleapis.com gcloud services enable logging.googleapis.com gcloud services enable monitoring.googleapis.com gcloud services enable recaptchaenterprise.googleapis.com

3. Configurar regras de firewall para permitir tráfego HTTP e SSH para back-ends

Configure regras de firewall para permitir o tráfego HTTP para os back-ends das verificações de integridade do Google Cloud e do balanceador de carga. Além disso, configure uma regra de firewall para permitir SSH nas instâncias.

Vamos usar a rede VPC default criada no projeto. Crie uma regra de firewall para permitir o tráfego HTTP nos back-ends. As verificações de integridade determinam quais instâncias de um balanceador de carga podem receber novas conexões. No caso do balanceamento de carga HTTP, as sondagens de verificação de integridade para as instâncias com carga balanceada são provenientes de endereços nos intervalos 130.211.0.0/22 e 35.191.0.0/16. Suas regras de firewall da VPC precisam permitir essas conexões. Além disso, os balanceadores de carga se comunicam com o back-end no mesmo intervalo de IP.

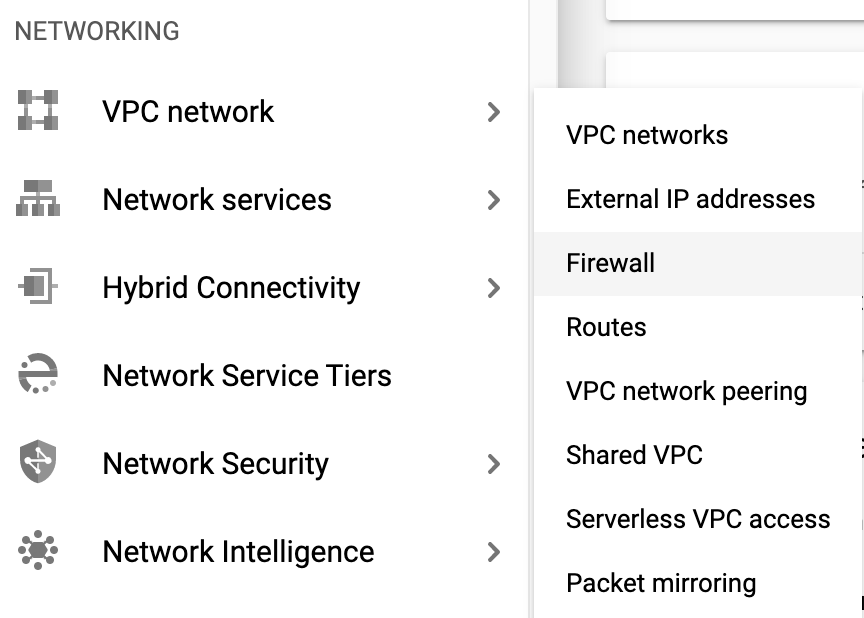

- No console do Cloud, acesse Menu de navegação (

) > Rede VPC > Firewall.

) > Rede VPC > Firewall.

- Observe as regras de firewall atuais: ICMP, interna, RDP e SSH.Cada projeto do Google Cloud começa com a rede padrão e essas regras de firewall.

- Clique em Criar regra de firewall.

- Defina os valores a seguir e mantenha os demais como padrão:

Propriedade | Valor (digite o valor ou selecione a opção conforme especificado) |

Nome | default-allow-health-check |

Rede | default |

Destinos | Tags de destino especificadas |

Tags de destino | allow-health-check |

Filtro de origem | Intervalos de IP |

Intervalos de IP de origem | 130.211.0.0/22, 35.191.0.0/16 |

Protocolos e portas | Em "Portas e protocolos especificados", marque tcp. Digite 80 para o número da porta |

- Clique em Criar.

Como alternativa, se você estiver usando a linha de comando gcloud. Veja abaixo o comando:

gcloud compute firewall-rules create default-allow-health-check --direction=INGRESS --priority=1000 --network=default --action=ALLOW --rules=tcp:80 --source-ranges=130.211.0.0/22,35.191.0.0/16 --target-tags=allow-health-check

- Da mesma forma, crie uma regra de firewall para permitir o uso de SSH nas instâncias.

gcloud compute firewall-rules create allow-ssh --direction=INGRESS --priority=1000 --network=default --action=ALLOW --rules=tcp:22 --source-ranges=0.0.0.0/0 --target-tags=allow-health-check

4. Configurar modelos de instâncias e criar grupos gerenciados de instâncias

Um grupo gerenciado de instâncias usa um modelo para criar um grupo de instâncias idênticas. Use-os para criar o back-end do balanceador de carga HTTP.

Configure os modelos de instância

Um modelo de instância é um recurso usado para criar instâncias de VM e grupos gerenciados de instâncias. Esses modelos definem o tipo de máquina, a imagem do disco de inicialização, as sub-redes, os rótulos e outras propriedades da instância. Crie um modelo de instância conforme indicado abaixo.

- No console do Cloud, acesse Menu de navegação (

) > Compute Engine > Modelos de instância e depois clique em Criar modelo de instância.

) > Compute Engine > Modelos de instância e depois clique em Criar modelo de instância. - Em Nome, digite lb-backend-template.

- Em Série, selecione N1.

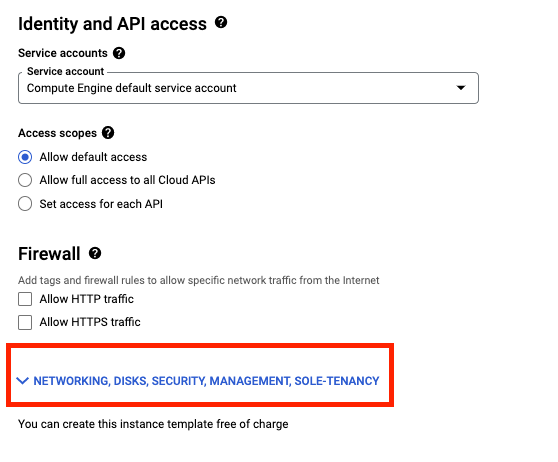

- Selecione Rede, Discos, Segurança, Gerenciamento , Locatário único.

- Vá para a seção Gerenciamento e insira o script a seguir no campo Script de inicialização.

#! /bin/bash sudo apt-get update sudo apt-get install apache2 -y sudo a2ensite default-ssl sudo a2enmod ssl sudo vm_hostname="$(curl -H "Metadata-Flavor:Google" \ http://169.254.169.254/computeMetadata/v1/instance/name)" sudo echo "Page served from: $vm_hostname" | \ tee /var/www/html/index.html

- Clique na guia Rede e adicione as tags de rede: allow-health-check.

- Defina os seguintes valores e mantenha os demais como padrão:

Propriedade | Valor (digite o valor ou selecione a opção conforme especificado) |

Rede (sob interfaces de rede) | padrão |

Sub-rede (sob interfaces de rede) | default (us-east1) |

Tags de rede | allow-health-check |

- Clique em Criar.

- Aguarde a criação do modelo de instância.

Criar o grupo gerenciado de instâncias

- Ainda na página do Compute Engine, clique em Grupos de instâncias no menu à esquerda.

- Clique em Criar grupo de instâncias. Selecione Novo grupo gerenciado de instâncias (sem estado).

- Defina os seguintes valores e mantenha o restante como padrão:

Propriedade | Valor (digite o valor ou selecione a opção conforme especificado) |

Nome | lb-backend-example |

Local | Única zona |

Região | us-east1 |

Zone | us-east1-b |

Modelo de instância | lb-backend-template |

Escalonamento automático | Não fazer escalonamento automático |

Número de instâncias | 1 |

- Clique em Criar.

Adicionar uma porta nomeada ao grupo de instâncias

Para o grupo de instâncias, defina um serviço HTTP e associe um nome à porta relevante. O serviço de balanceamento de carga encaminha o tráfego para a porta nomeada.

gcloud compute instance-groups set-named-ports lb-backend-example \

--named-ports http:80 \

--zone us-east1-b

5. Configure o balanceador de carga HTTP

Configure o balanceador de carga HTTP para enviar tráfego ao back-end lb-backend-example:

Inicie a configuração

- No console do Cloud, clique em Menu de navegação (

) > Clique em Serviços de rede > Balanceamento de carga e, em seguida, clique em Criar balanceador de carga.

) > Clique em Serviços de rede > Balanceamento de carga e, em seguida, clique em Criar balanceador de carga. - Em Balanceamento de carga HTTP(S), clique em Iniciar configuração.

- Selecione Da Internet para minhas VMs, Balanceador de carga HTTP(S) clássico e clique em Continuar.

- Defina o Nome como http-lb.

Configure o back-end

Os serviços de back-end direcionam o tráfego de entrada para um ou mais back-ends anexados. Cada back-end é composto por um grupo de instâncias e metadados com capacidade adicional de serviço.

- Clique em Configuração de back-end.

- Em Serviços e buckets de back-end, clique em Criar um serviço de back-end.

- Defina os valores a seguir e mantenha os demais como padrão:

Propriedade | Valor (selecione a opção conforme especificado) |

Nome | http-backend |

Protocolo | HTTP |

Porta nomeada | htp |

Grupo de instâncias | lb-backend-example |

Números de portas | 80 |

- Clique em Concluído.

- Clique em Adicionar back-end.

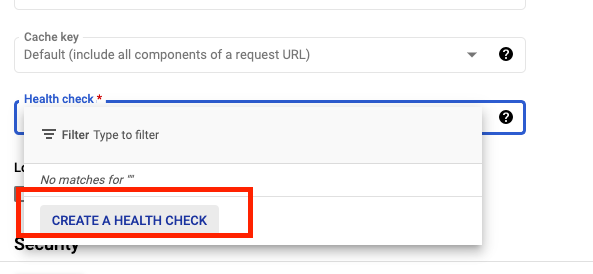

- Em Verificação de integridade, selecione Criar verificação de integridade.

- Defina os seguintes valores e mantenha o restante como padrão:

Propriedade | Valor (selecione a opção conforme especificado) |

Nome | http-health-check |

Protocolo | TCP |

Porta | 80 |

- Clique em Salvar.

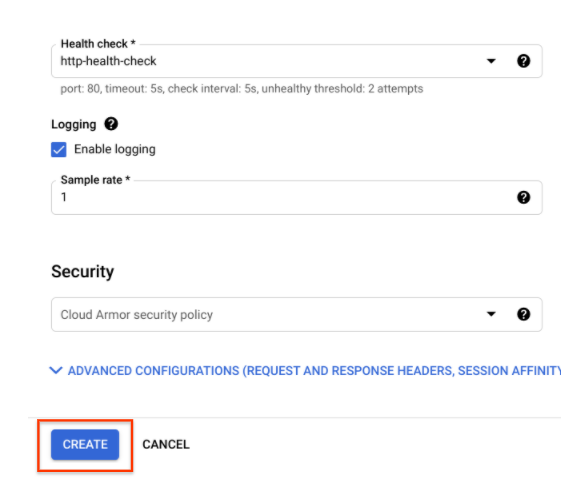

- Marque a caixa Ativar a geração de registros.

- Defina a Taxa de amostragem como 1:

- Clique em Criar para criar o serviço de back-end.

Configure o front-end

As regras de host e caminho determinam como o tráfego será direcionado. Por exemplo, você pode direcionar o tráfego de vídeo para um back-end e o tráfego estático para outro back-end. No entanto, você não definirá as regras de host e caminho neste laboratório.

- Clique em Configuração de front-end.

- Especifique o seguinte e não altere os outros valores:

Propriedade | Valor (digite o valor ou selecione a opção conforme especificado) |

Protocolo | HTTP |

Versão IP | IPv4 |

Endereço IP | Temporário |

Porta | 80 |

- Clique em Concluído.

Analise e crie o balanceador de carga HTTP

- Clique em Analisar e finalizar.

- Confira os Serviços de back-end e Front-end.

- Clique em Criar.

- Aguarde o balanceador de carga ser criado.

- Clique no nome do balanceador de carga (http-lb).

- Anote o endereço IPv4 do balanceador de carga para usar na próxima tarefa. Vamos nos referir a ele como [LB_IP_v4].

6. Teste o balanceador de carga HTTP

Agora que você já criou o balanceador de carga HTTP para seus back-ends, verifique se o tráfego está sendo encaminhado ao serviço de back-end. Para testar o acesso do IPv4 ao balanceador de carga HTTP, abra uma nova guia no navegador e digite o endereço http://[LB_IP_v4]. Não se esqueça de substituir [LB_IP_v4] pelo endereço IPv4 do balanceador de carga.

7. Crie e implante o token de sessão reCAPTCHA e a chave do site da página de desafio

A integração do reCAPTCHA Enterprise para WAF e o Google Cloud Armor oferece os seguintes recursos: página de desafio do reCAPTCHA, tokens de ação do reCAPTCHA e tokens de sessão do reCAPTCHA. Neste codelab, vamos implementar a chave do site do token de sessão reCATCHA e o site da página de desafio do reCAPTCHA WAF.

Crie um token de sessão reCAPTCHA e chave do site da página de desafio do WAF

Antes de criar a chave do site do token de sessão e a chave do site da página de desafio, verifique se você ativou a API reCAPTCHA Enterprise conforme indicado em "Ativar API". seção no início.

O JavaScript reCAPTCHA define um token de sessão reCAPTCHA como um cookie no navegador do usuário final após a avaliação. O navegador do usuário final anexa o cookie e o atualiza enquanto o JavaScript reCAPTCHA permanecer ativo.

- Crie a chave de site do token de sessão reCAPTCHA e ative o recurso WAF para a chave. Também vamos definir o serviço WAF para o Cloud Armor para permitir a integração do Cloud Armor.

gcloud recaptcha keys create --display-name=test-key-name \ --web --allow-all-domains --integration-type=score --testing-score=0.5 \ --waf-feature=session-token --waf-service=ca

- A saída do comando acima fornece a chave criada. Anote essa informação, porque ela será adicionada ao seu site na próxima etapa.

- Crie a chave do site da página de desafio do reCAPTCHA WAF e ative o recurso WAF para a chave. Use o recurso da página de desafio do reCAPTCHA para redirecionar as solicitações recebidas ao reCAPTCHA Enterprise e determinar se elas são potencialmente fraudulentas ou legítimas. Posteriormente, vamos associar essa chave à política de segurança do Cloud Armor para ativar o desafio manual. Chamaremos essa chave de CHALLENGE-PAGE-KEY nas etapas posteriores.

gcloud recaptcha keys create --display-name=challenge-page-key \ --web --allow-all-domains --integration-type=INVISIBLE \ --waf-feature=challenge-page --waf-service=ca

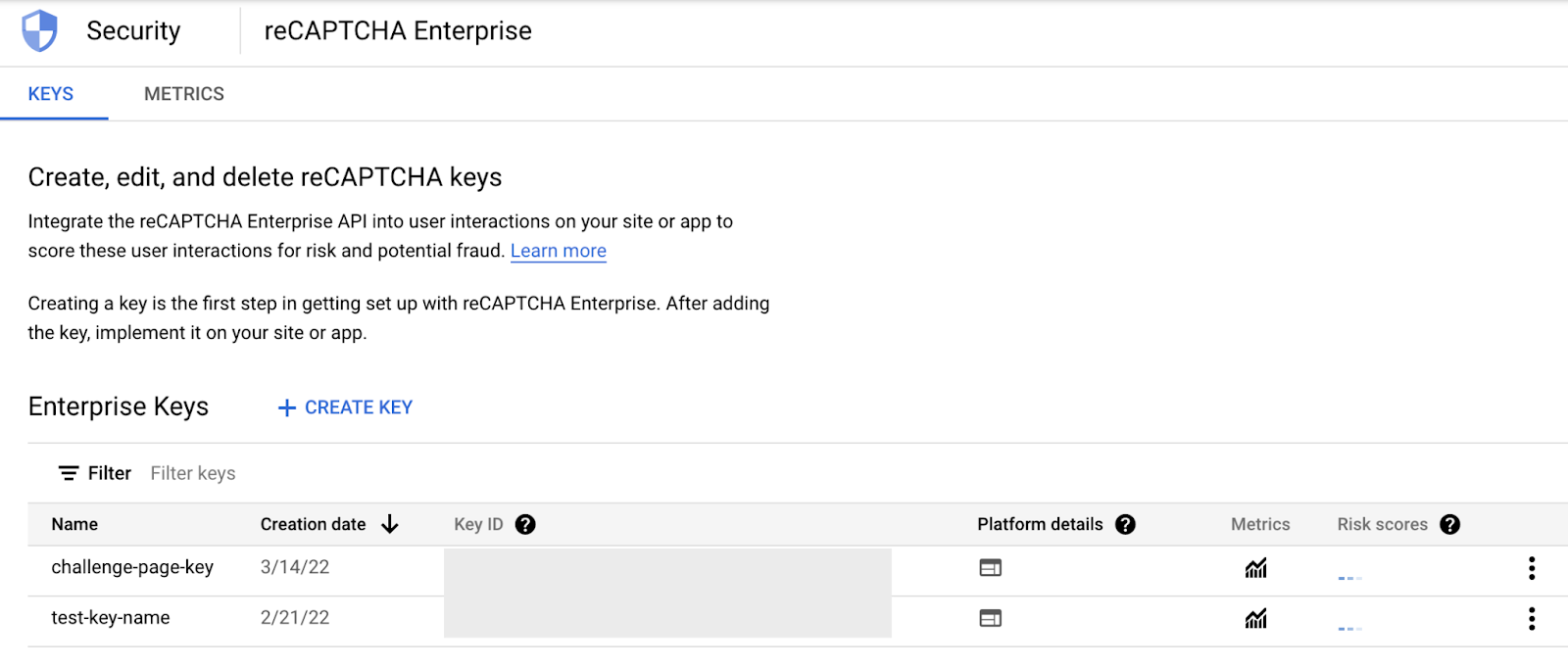

- Acesse o Menu de navegação (

) > Segurança > reCAPTCHA Enterprise. Você verá as chaves que criou em Enterprise Keys:

) > Segurança > reCAPTCHA Enterprise. Você verá as chaves que criou em Enterprise Keys:

Implementar a chave de site do token de sessão reCAPTCHA

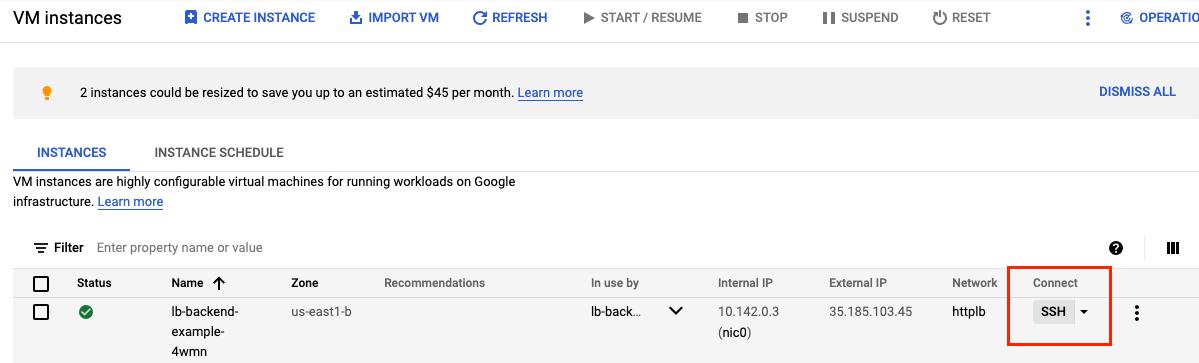

- Acesse o Menu de navegação (

) > Compute Engine > Instâncias de VM. Localize a VM no grupo de instâncias e use SSH para acessá-la.

) > Compute Engine > Instâncias de VM. Localize a VM no grupo de instâncias e use SSH para acessá-la.

- Acesse o diretório raiz do servidor da Web e mude o usuário para "root".

@lb-backend-example-4wmn:~$ cd /var/www/html/ @lb-backend-example-4wmn:/var/www/html$ sudo su

- Atualize a página index.html de destino e incorpore a chave do site do token de sessão reCAPTCHA. A chave do site do token de sessão é definida na seção principal da sua página de destino, conforme mostrado abaixo:

<script src="https://www.google.com/recaptcha/enterprise.js?render=<REPLACE_TOKEN_HERE>&waf=session" async defer></script>

Lembre-se de substituir o token antes de atualizar o arquivo index.html conforme indicado abaixo -

root@lb-backend-example-4wmn:/var/www/html# echo '<!doctype html><html><head><title>ReCAPTCHA Session Token</title><script src="https://www.google.com/recaptcha/enterprise.js?render=<REPLACE_TOKEN_HERE>&waf=session" async defer></script></head><body><h1>Main Page</h1><p><a href="/good-score.html">Visit allowed link</a></p><p><a href="/bad-score.html">Visit blocked link</a></p><p><a href="/median-score.html">Visit redirect link</a></p></body></html>' > index.html

- Crie outras três páginas de exemplo para testar as políticas de gerenciamento de bots:

- good-score.html (link em inglês)

root@lb-backend-example-4wmn:/var/www/html# echo '<!DOCTYPE html><html><head><meta http-equiv="Content-Type" content="text/html; charset=windows-1252"></head><body><h1>Congrats! You have a good score!!</h1></body></html>' > good-score.html

- bad-score.html (link em inglês)

root@lb-backend-example-4wmn:/var/www/html# echo '<!DOCTYPE html><html><head><meta http-equiv="Content-Type" content="text/html; charset=windows-1252"></head><body><h1>Sorry, You have a bad score!</h1></body></html>' > bad-score.html

- median-score.html (link em inglês)

root@lb-backend-example-4wmn:/var/www/html# echo '<!DOCTYPE html><html><head><meta http-equiv="Content-Type" content="text/html; charset=windows-1252"></head><body><h1>You have a median score that we need a second verification.</h1></body></html>' > median-score.html

- Confira se você consegue acessar todas as páginas da Web abrindo-as no navegador. Não se esqueça de substituir [LB_IP_v4] pelo endereço IPv4 do balanceador de carga.

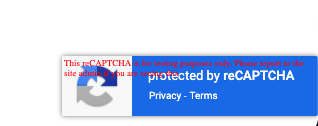

- Abra http://[LB_IP_v4]/index.html. Você poderá verificar se a implementação do reCAPTCHA está funcionando quando aparecer a mensagem "protegida por reCAPTCHA" no canto inferior direito da página,

- Clique em cada um dos links.

- Confira se você consegue acessar todas as páginas.

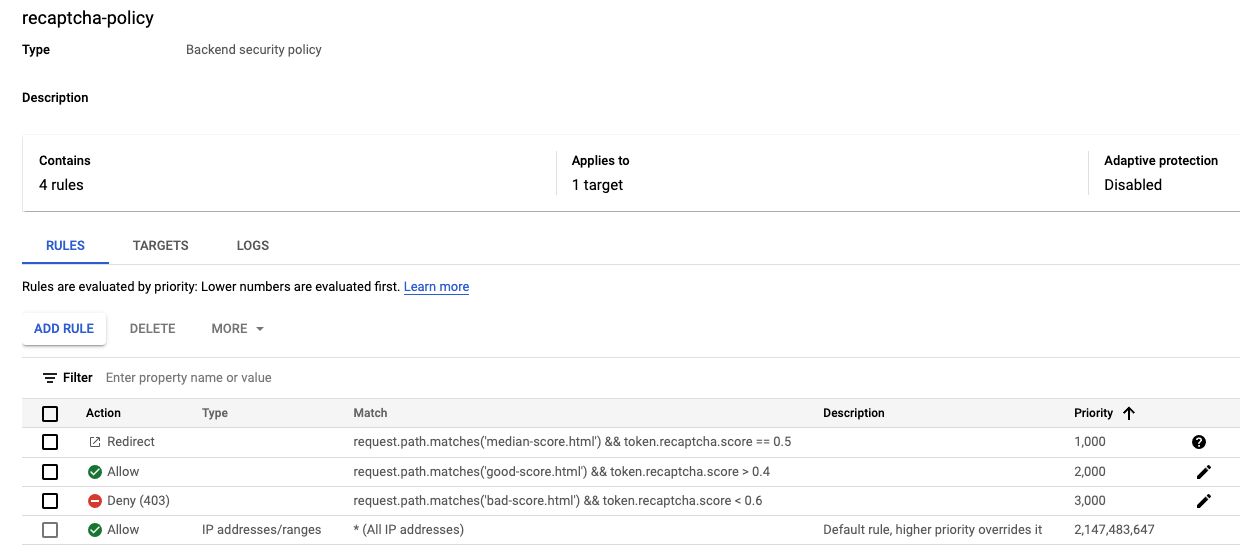

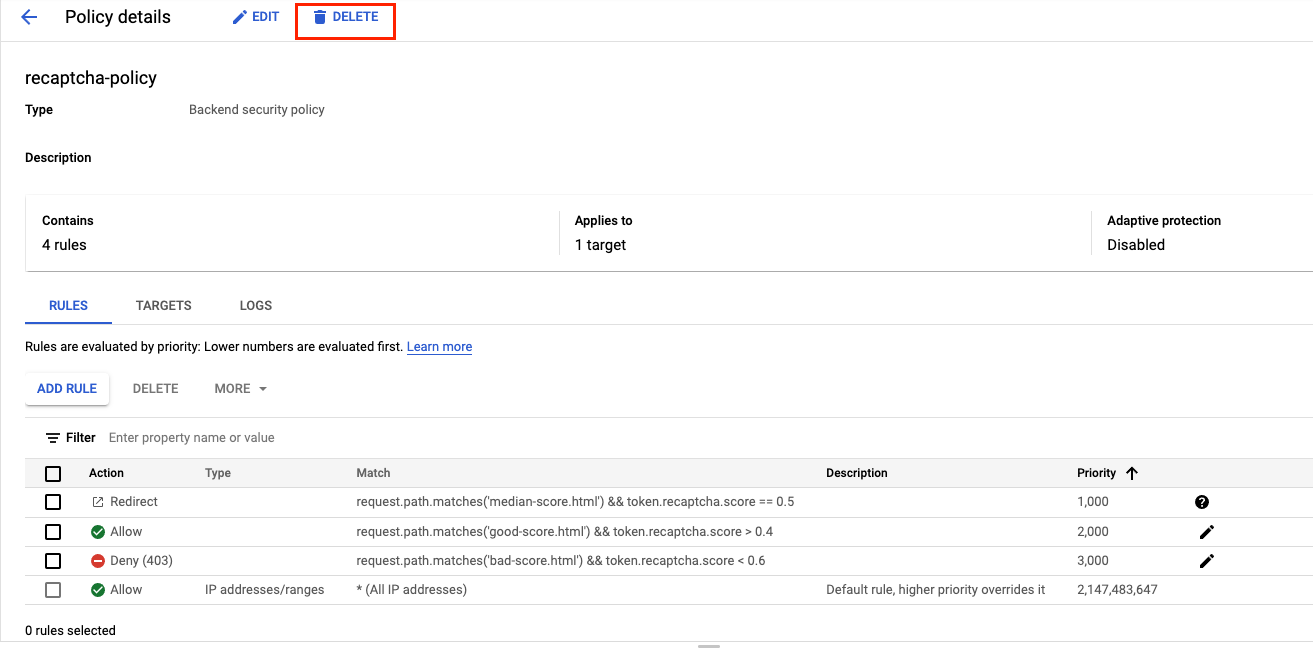

8. Criar regras de política de segurança do Cloud Armor para gerenciamento de bots

Nesta seção, você vai usar as regras de gerenciamento de bots do Cloud Armor para permitir, negar e redirecionar solicitações com base na pontuação do reCAPTCHA. Lembre-se de que, ao criar a chave de site do token de sessão, você definiu uma pontuação de teste de 0,5.

- No Cloud Shell(consulte "Iniciar o Cloud Shell" em "Configuração e requisitos" para instruções sobre como usar o Cloud Shell), crie uma política de segurança na gcloud:

gcloud compute security-policies create recaptcha-policy \

--description "policy for bot management"

- Para usar o desafio manual do reCAPTCHA Enterprise para diferenciar clientes humanos e automatizados, associe a chave do site de desafio do WAF do reCAPTCHA que criamos para o desafio manual à política de segurança. Substitua "CHALLENGE-PAGE-KEY" com a chave que criamos,

gcloud compute security-policies update recaptcha-policy \ --recaptcha-redirect-site-key "CHALLENGE-PAGE-KEY"

- Adicione uma regra de gerenciamento de bots para permitir o tráfego se o caminho do URL corresponder a "good-score.html" e tiver uma pontuação maior que 0,4.

gcloud compute security-policies rules create 2000 \

--security-policy recaptcha-policy\

--expression "request.path.matches('good-score.html') && token.recaptcha_session.score > 0.4"\

--action allow

- Adicione uma regra de gerenciamento de bots para negar o tráfego se o caminho do URL corresponder a bad-score.html e tiver uma pontuação inferior a 0,6.

gcloud compute security-policies rules create 3000 \

--security-policy recaptcha-policy\

--expression "request.path.matches('bad-score.html') && token.recaptcha_session.score < 0.6"\

--action "deny-403"

- Adicione uma regra de gerenciamento de bots para redirecionar o tráfego ao Google reCAPTCHA se o caminho do URL corresponder ao media-score.html e tiver uma pontuação igual a 0,5.

gcloud compute security-policies rules create 1000 \

--security-policy recaptcha-policy\

--expression "request.path.matches('median-score.html') && token.recaptcha_session.score == 0.5"\

--action redirect \

--redirect-type google-recaptcha

- Anexe a política de segurança ao http-backend do serviço de back-end:

gcloud compute backend-services update http-backend \

--security-policy recaptcha-policy –-global

- No console, acesse Menu de navegação > Segurança de rede > Cloud Armor:

- Clique em recaptcha-policy. Sua política será parecida com esta:

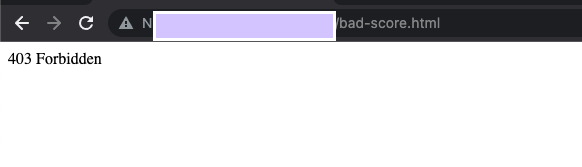

9. Valide o gerenciamento de bots com o Cloud Armor

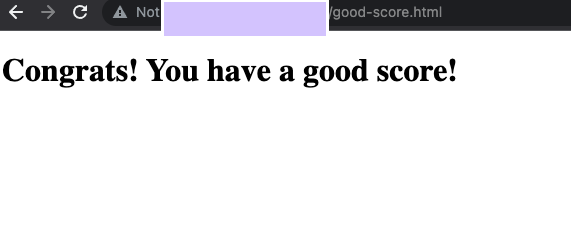

- Abra um navegador e digite o URL http://[LB_IP_v4]/index.html. Navegue até "Acesse o link de permissão". Você deve ter permissão para:

- Abra uma nova janela no modo de navegação anônima para garantir que tenhamos uma nova sessão. Insira o URL http://[LB_IP_v4]/index.html e acesse "Acessar link bloqueado". Você deve receber um erro HTTP 403 -

- Abra uma nova janela no modo de navegação anônima para garantir que tenhamos uma nova sessão. Digite o URL http://[LB_IP_v4]/index.html e navegue até "Acessar link de redirecionamento". Você verá o redirecionamento para o Google reCAPTCHA e a página de desafio manual como mostrado abaixo:

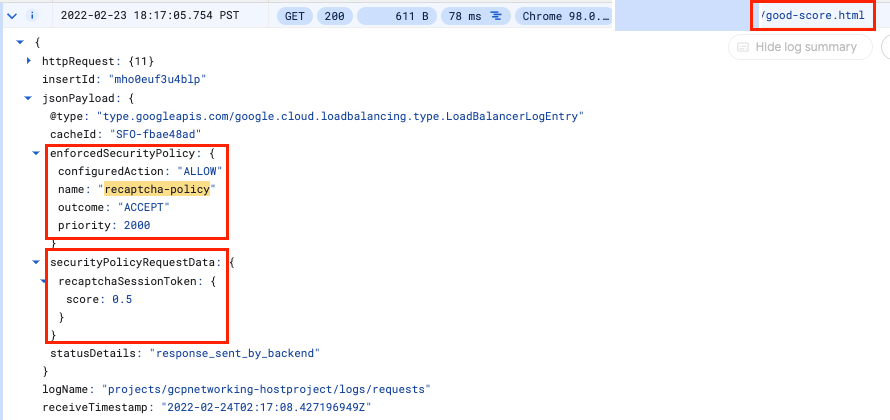

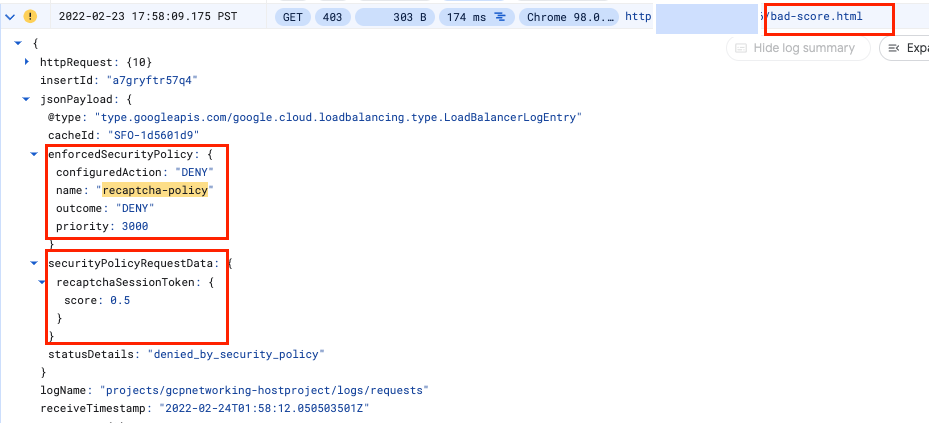

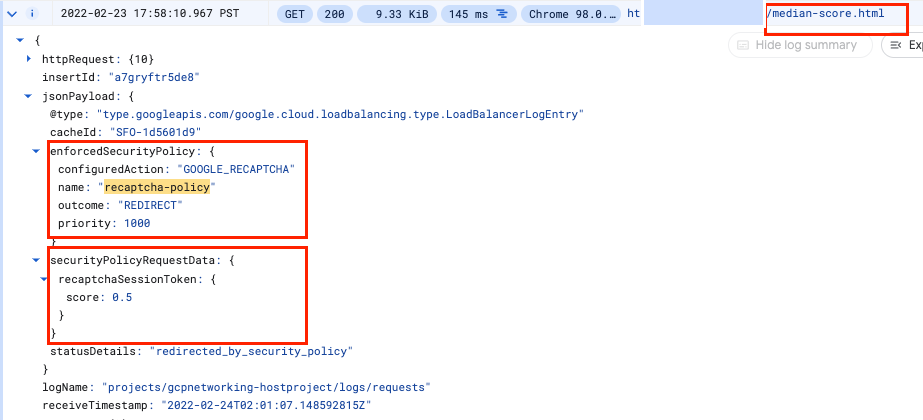

Verificar os registros do Cloud Armor

Analise os registros da política de segurança para confirmar se o gerenciamento de bots funcionou como esperado.

- No console, acesse Menu de navegação > Segurança da rede > Cloud Armor.

- Clique em recaptcha-policy.

- Clique em Registros.

- Clique em Conferir os registros da política.

- Confira abaixo a consulta MQL(linguagem de consulta de monitoramento), que você pode copiar e colar no editor de consultas.

resource.type:(http_load_balancer) AND jsonPayload.enforcedSecurityPolicy.name:(recaptcha-policy)

- Clique em Executar consulta.

- Procure uma entrada de registro nos resultados da consulta em que a solicitação seja para http://[LB_IP_v4]/good-score.html. Expandir jsonPayload.Expandir aplicadasSecurityPolicy.

- Repita o procedimento para http://[LB_IP_v4]/bad-score.html e http://[LB_IP_v4]/median-score.html

Observe que o setupAction está definido como ALLOW, DENY ou GOOGLE_RECAPTCHA com o nome de recaptcha-policy.

Parabéns! Você concluiu este laboratório sobre gerenciamento de bots com o Cloud Armor

©2020 Google LLC. Todos os direitos reservados. Google e o logotipo do Google são marcas registradas da Google LLC. Todos os outros nomes de empresas e produtos podem ser marcas registradas das empresas a que estão associados.

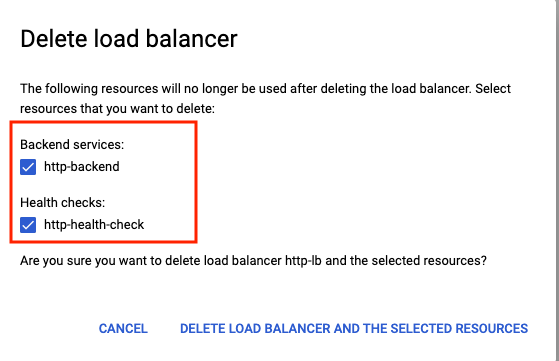

10. Limpeza do laboratório

- Acesse Segurança de rede >> Cloud Armor >> %POLICY NAME% e selecione "excluir"

- Navegue até Rede >> Serviços de rede >> "Balanceamento de carga". Selecione o balanceador de carga que você criou e clique em "Excluir".

Selecione o serviço de back-end e a verificação de integridade como recursos adicionais a serem excluídos -

- Acesse o Menu de navegação (

) > Compute Engine > Grupos de instâncias. Selecione o grupo gerenciado de instâncias e clique em "Excluir".

) > Compute Engine > Grupos de instâncias. Selecione o grupo gerenciado de instâncias e clique em "Excluir".

Digite "delete" para confirmar a exclusão na caixa de texto.

Aguarde a exclusão do grupo gerenciado de instâncias. Isso também exclui a instância no grupo. Só é possível excluir os modelos após a exclusão do grupo de instâncias.

- Acesse Modelos de instância no painel à esquerda**.** Selecione o modelo de instância e clique em "Excluir".

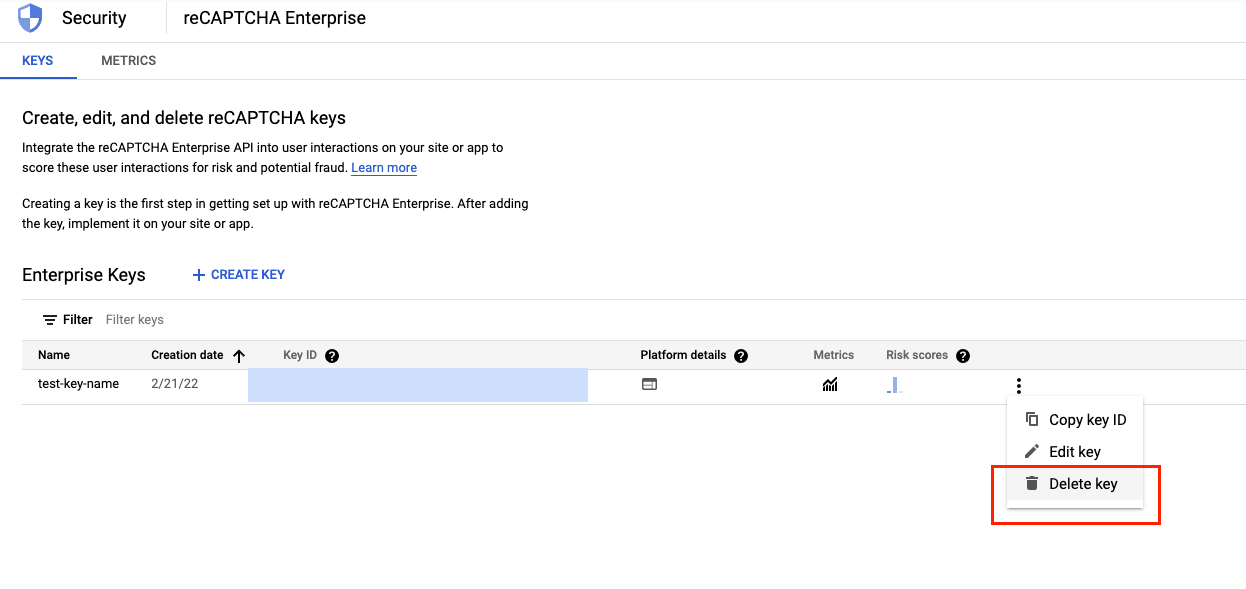

- Acesse o Menu de navegação (

) > Rede VPC > Firewall. Selecione as regras default-allow-health-check e allow-ssh e clique em "Excluir".

) > Rede VPC > Firewall. Selecione as regras default-allow-health-check e allow-ssh e clique em "Excluir". - Acesse o Menu de navegação (

) > Segurança > reCAPTCHA Enterprise. Selecione as chaves que criamos e exclua-as. Confirme a exclusão digitando "DELETE" na caixa de texto.

) > Segurança > reCAPTCHA Enterprise. Selecione as chaves que criamos e exclua-as. Confirme a exclusão digitando "DELETE" na caixa de texto.

11. Parabéns!

Você implementou o gerenciamento de bots com o Cloud Armor com sucesso. Você configurou um balanceador de carga HTTP. Em seguida, você criou e implementou a chave de site do token de sessão reCAPTCHA em uma página da Web. Você também aprendeu a criar uma chave do site para uma página de desafio. Você configurou a política de gerenciamento de bots do Cloud Armor e validou como eles lidam com as solicitações com base nas regras. Você analisou os registros da política de segurança para saber por que o tráfego foi permitido, bloqueado ou redirecionado.

O que vimos

- Como configurar modelos de instâncias e criar grupos gerenciados de instâncias.

- Como configurar um balanceador de carga HTTP.

- Como criar uma política de gerenciamento de bots do Cloud Armor.

- Como criar e implementar a chave de site do token de sessão reCAPTCHA.

- Como criar e implementar a chave do site da página de desafio reCAPTCHA.

- Como validar se a política de gerenciamento de bots está funcionando conforme o esperado.

Próximas etapas

- Tente configurar tokens de ação reCAPTCHA.