1. Introduzione

Opzioni di indirizzamento IP in Google Cloud

Gli indirizzi IP consentono di identificare sia le reti sia gli host nella rete. Esistono tipi di indirizzi IPv4 e IPv6.Questi indirizzi devono essere univoci per consentire al traffico sulla rete di identificare l'origine e la destinazione per lo scambio di pacchetti. Gli indirizzi IP non sono univoci per Google Cloud ed esistono sia in ambienti cloud che on-premise.

Virtual Private Cloud (VPC)

Il VPC è una rappresentazione logica di un data center tradizionale. Oltre al VPC predefinito e al VPC in modalità automatica, Google Cloud consente di creare un VPC personalizzato. Questi VPC personalizzati consentono l'amministrazione completa della configurazione VPC.

Bilanciatori del carico

Un bilanciatore del carico consente la distribuzione del traffico su più istanze dell'applicazione. Per Google Cloud sono elencati diversi tipi di bilanciatore del carico nella documentazione sul bilanciamento del carico. In questo lab creeremo un bilanciatore del carico delle applicazioni esterno globale per accedere al nostro semplice sito web.

Cloud NAT

In questo modo le subnet private possono comunicare con internet. Questo funziona traducendo il tuo indirizzo IP interno in un indirizzo IP pubblico per stabilire una connessione all'host esterno. Il traffico restituito dall'origine esterna viene poi convertito invertito nel gateway NAT per utilizzare l'indirizzamento privato per restituire il traffico al client. La connessione viene avviata in uscita.

Macchina virtuale

Si tratta di sistemi virtuali che eseguono sistemi operativi. Possono essere configurati in base ai requisiti dell'utente e comprendono componenti di memoria, spazio di archiviazione, networking e sistema operativo.

Cosa creerai

In questo codelab, creerai due VPC personalizzati, abiliterai e configurerai i tipi di indirizzi IPv4 e IPv6 (interni ed esterni). Inoltre, creerai un semplice server nginx su una VM con un indirizzo IP privato, lo esponi utilizzando un Application Load Balancer esterno e ti connetterai utilizzando indirizzi IPv4 e IPv6:

- Crea due VPC personalizzati e aggiungi alcune regole firewall

- Creazione di subnet IPv4 a stack singolo e IPv4_IPv6 a stack doppio

- Crea un gateway NAT per le risorse private nella subnet per ricevere gli aggiornamenti

- Crea un server Apache per VM privata utilizzando un gruppo di istanze gestite

- Esponi i server VM privati tramite Bilanciatore del carico dell'applicazione con indirizzi IPV4 e IPv6 statici

- Crea un client IPv4, IPv6 esterno

- Connettiti all'indirizzo del bilanciatore del carico delle applicazioni IPv4 e IPv6 dal client

Cosa imparerai a fare

- Come creare un VPC personalizzato

- come abilitare l'IPV6 sulle subnet

- Come impostare le regole firewall

- Come creare un gateway NAT

- Creare un gruppo di istanze gestite

- Come creare client IPv4 e IPv6

- Come creare indirizzi IP statici

- Come creare bilanciatore del carico dell'applicazione

Questo codelab è incentrato sull'indirizzo IP e utilizza nello specifico anche VM e bilanciatori del carico.

Che cosa ti serve

- Un browser web per connettersi alla console Google Cloud

- Possibilità di creare VPC e regole firewall

- Possibilità di utilizzare SSH

- Un account Google Cloud.

2. Preparazione

Configurazione lab

Configurazione dell'ambiente da seguire in modo autonomo

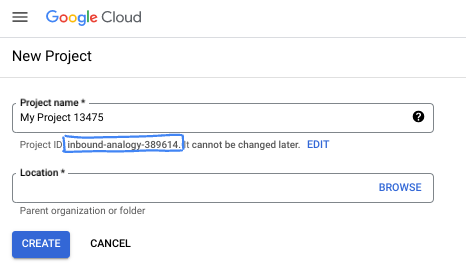

- Accedi alla console Google Cloud e crea un nuovo progetto o riutilizzane uno esistente. Se non hai ancora un account Gmail o Google Workspace, devi crearne uno.

- Il Nome progetto è il nome visualizzato dei partecipanti del progetto. Si tratta di una stringa di caratteri non utilizzata dalle API di Google. Puoi sempre aggiornarla.

- L'ID progetto è univoco in tutti i progetti Google Cloud ed è immutabile (non può essere modificato dopo essere stato impostato). La console Cloud genera automaticamente una stringa univoca. di solito non ti importa cosa sia. Nella maggior parte dei codelab, dovrai fare riferimento al tuo ID progetto (in genere identificato come

PROJECT_ID). Se l'ID generato non ti soddisfa, potresti generarne un altro casuale. In alternativa, puoi provarne una personalizzata per verificare se è disponibile. Non può essere modificato dopo questo passaggio e rimane per tutta la durata del progetto. - Per informazione, c'è un terzo valore, un numero di progetto, utilizzato da alcune API. Scopri di più su tutti e tre questi valori nella documentazione.

- Successivamente, dovrai abilitare la fatturazione nella console Cloud per utilizzare risorse/API Cloud. L'esecuzione di questo codelab non ha alcun costo. Per arrestare le risorse ed evitare di incorrere in fatturazione dopo questo tutorial, puoi eliminare le risorse che hai creato o eliminare il progetto. I nuovi utenti di Google Cloud sono idonei al programma prova senza costi di 300$.

Avvia Cloud Shell

Anche se Google Cloud può essere utilizzato da remoto dal tuo laptop, in questo codelab utilizzerai Google Cloud Shell, un ambiente a riga di comando in esecuzione nel cloud.

Dalla console Google Cloud, fai clic sull'icona di Cloud Shell nella barra degli strumenti in alto a destra:

Dovrebbe richiedere solo qualche istante per eseguire il provisioning e connettersi all'ambiente. Al termine, dovresti vedere una schermata simile al seguente:

Questa macchina virtuale viene caricata con tutti gli strumenti di sviluppo necessari. Offre una home directory permanente da 5 GB e viene eseguita su Google Cloud, migliorando notevolmente le prestazioni di rete e l'autenticazione. Tutto il lavoro in questo codelab può essere svolto all'interno di un browser. Non occorre installare nulla.

3. Configura VPC personalizzato

Perché un VPC personalizzato?

In questo lab aggiungeremo alcune regole firewall, incluse quelle per il traffico IPv6, e sarebbe bello separarle dalla rete predefinita. Inoltre, abiliteremo IPv6 su una subnet. L'abilitazione deve essere abilitata su una rete in modalità personalizzata. Le subnet create automaticamente in modalità automatica non sono supportate.

Configura un VPC personalizzato con IPv6 interno

- Nella sezione Networking, seleziona Rete VPC

- In alto, seleziona Crea rete VPC

- Nella sezione Crea una rete VPC, aggiungi quanto segue:

- Inserisci un Nome per la rete, ad esempio ipv4-ipv6-network.

- Nella sezione Intervallo IPv6 interno ULA della rete VPC, seleziona Abilitato

- Nella sezione Alloca intervallo IPv6 interno ULA seleziona Automaticamente

- Scegli Personalizzata per la Modalità di creazione subnet.

- Nella sezione Nuova subnet, specifica i seguenti parametri di configurazione per una subnet:

Configurazione | Valore |

Nome | ipv4 |

Regione | europe-west1 |

Tipo di stack IP | IPv4(stack singolo) |

Intervallo IPv4 | 192.168.10.0/24 |

Crea intervalli IPv4 secondari | seleziona |

Nome intervallo di subnet 1 | ipv4-sec |

Intervallo IPv4 secondario 1 | 10.0.10.0/24 |

- Seleziona Fine.

- Aggiungeremo un'altra subnet e abiliteremo IPV6. Per aggiungere un'altra subnet, seleziona AGGIUNGI SUBNET. Nella sezione Nuova subnet, specifica i seguenti parametri di configurazione per una subnet:

- Per il Nome della subnet inserisci ipv6net

- In Regione, seleziona us-central1

- Per Tipo di stack IP seleziona IPv4 e IPV6 (stack doppio)

- Inserisci un intervallo IPv4, usa 192.168.20.0/24

- Per Tipo di accesso IPv6, seleziona Interno

- Seleziona Fine.

- Nella sezione Regole firewall, seleziona quanto segue

- Nella scheda Regole firewall IPv4, seleziona tutte le opzioni disponibili: allow-cutom (per la comunicazione interna), allow-icmp, allow-rdp e allow-ssh.

- Nella scheda Regole firewall IPv6, seleziona tutte le opzioni disponibili: allow-ipv6-cutom (per la comunicazione interna), allow-ipv6-icmp, allow-ipv6-rdp, allow-ipv6-ssh.

Queste opzioni creano automaticamente una regola di corrispondenza per la nuova subnet.

- Nella sezione Modalità di routing dinamico, seleziona Globale per la rete VPC. Per ulteriori informazioni, vedi la modalità di routing dinamico. Puoi modificare la modalità di routing dinamico in un secondo momento.

- Per Unità massima di trasmissione (MTU) scegli 1460.

- Fai clic su Crea.

Configura un VPC personalizzato con IPv6 esterno

- Nella sezione Networking, seleziona Rete VPC

- In alto, seleziona Crea rete VPC

- Nella sezione Crea una rete VPC, aggiungi quanto segue:

- Inserisci un Nome per la rete come external-ipv6-network

- Nella sezione Intervallo IPv6 interno ULA della rete VPC, seleziona Abilitato

- Nella sezione Alloca intervallo IPv6 interno ULA seleziona Automaticamente

- Scegli Personalizzata per la Modalità di creazione subnet.

- Nella sezione Nuova subnet, specifica i seguenti parametri di configurazione per una subnet:

- Per il Nome della subnet inserisci ipv6-external

- In Regione, seleziona us-east1

- Per Tipo di stack IP seleziona IPv4 e IPv6 (stack doppio)

- Inserisci un intervallo IPv4 e usa 192.168.200.0/24

- In Tipo di accesso IPv6, seleziona Esterno

- Seleziona Fine.

- Nella sezione Regole firewall, seleziona quanto segue

- Nella scheda Regole firewall IPv4, seleziona tutte le opzioni disponibili: allow-cutom (per la comunicazione interna), allow-icmp, allow-rdp e allow-ssh.

- Nella scheda Regole firewall IPv6, seleziona tutte le opzioni disponibili: allow-ipv6-cutom (per la comunicazione interna), allow-ipv6-icmp, allow-ipv6-rdp, allow-ipv6-ssh. In questo lab useremo questa opzione per creare automaticamente una regola di corrispondenza nella nuova subnet.

- Nella sezione Modalità di routing dinamico, seleziona Globale per la rete VPC. Per ulteriori informazioni, vedi la modalità di routing dinamico. Puoi modificare la modalità di routing dinamico in un secondo momento.

- Per Unità massima di trasmissione (MTU) scegli 1460.

- Fai clic su Crea.

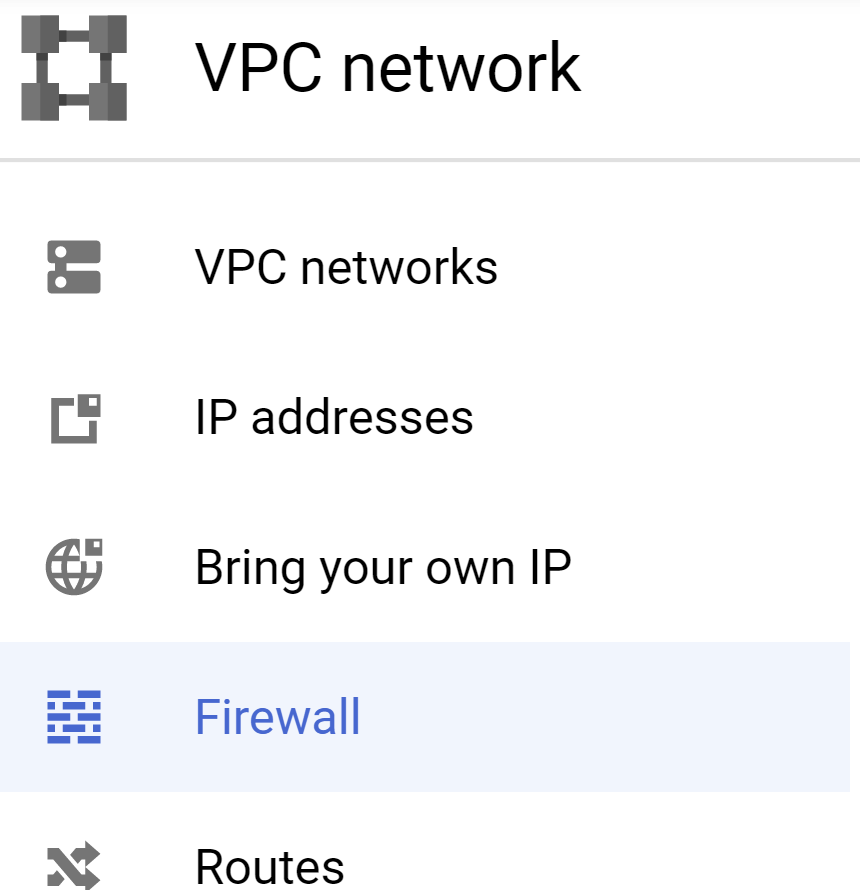

Verifica le regole firewall

Il controllo delle regole firewall ti consente di negare il traffico ai tuoi servizi.

Per verificare l'esistenza delle regole:

- Vai a Rete VPC

- Nel riquadro a sinistra, seleziona Firewall.

- Guarda l'area di visualizzazione e assicurati che siano presenti le regole firewall per le nuove reti create. Scorri, cerca la colonna Rete e scorri verso il basso. Dovresti vedere il nome della rete che hai creato nella colonna rete delle regole firewall. In questo caso ipv4-ipv6-network e external-ipv6-network. Questo nome deve essere univoco per il progetto.

- Ora creeremo una nuova regola firewall per consentire i controlli di integrità

- Per aprire Cloud Run se non è già aperto, seleziona Attiva Cloud Shell (

) nella barra superiore. Si apre una sessione di Cloud Shell che mostra un prompt della riga di comando. Assicurati di essere nel progetto corretto e incolla il codice seguente.

) nella barra superiore. Si apre una sessione di Cloud Shell che mostra un prompt della riga di comando. Assicurati di essere nel progetto corretto e incolla il codice seguente.

gcloud compute firewall-rules create ipv4-ipv6-hc \ --direction=INGRESS \ --network=ipv4-ipv6-network \ --action=ALLOW \ --rules=tcp:80,tcp:8080,tcp:443 \ --source-ranges=35.191.0.0/16,130.211.0.0/22,209.85.152.0/22,209.85.204.0/22 \ --target-tags=ipv6-server

- Al termine, verifica che venga visualizzata e l'immissione per la regola firewall ipv6-ipv4-hc collegata alla rete ipv4-ipv6-network

4. Configura gateway NAT

- Vai a Servizi di rete.

- Seleziona Cloud NAT e poi Inizia

- Il nome del gateway utilizza ipv4-ipv6-nat

- Selezione rete ipv4-ipv6-network

- Selezione regione us-central1

- Selezione router Cloud Crea nuovo router

- Crea una pagina router configura quanto segue:

- Nome ipv4-ipv6-nat-router

- Lascia tutte le altre impostazioni predefinite e seleziona Crea

- Torna alla pagina Crea gateway Cloud NAT e lascia le altre opzioni selezionate, ovvero crea

5. Configura istanze in VPC privato

VPC privato del modello di creazione di istanze

- Apri Cloud Shell.

- Verifica di essere nel progetto corretto se disponi di più

- Copia e incolla quanto segue

gcloud compute instance-templates create ipv6-internal-server \ --region=us-central1 \ --network-interface=subnet=ipv6net,no-address,stack-type=IPV4_IPV6 \ --machine-type=n1-standard-1 \ --metadata=^,@^startup-script=\#\!/bin/bash$'\n'\#\ package\ updates\ \ \ \ \ \ $'\n'apt\ update\ -y$'\n'apt\ install\ nginx\ -y$'\n'systemctl\ start\ nginx$'\n'systemctl\ enable\ nginx$'\n'systemctl\ status\ nginx\ \|\ grep\ Active$'\n'chown\ -R\ \$USER:\$USER\ /var/www$'\n'cd\ /var/www/html/$'\n'echo\ \'\<\!DOCTYPE\ html\>\'\ \>\ /var/www/html/index.html$'\n'echo\ \'\<html\>\'\ \>\>\ /var/www/html/index.html$'\n'echo\ \'\<head\>\'\ \>\>\ /var/www/html/index.html$'\n'echo\ \'\<title\>Awesome\ web\ app\</title\>\'\ \>\>\ /var/www/html/index.html$'\n'echo\ \'\<meta\ charset=\"UTF-8\"\>\'\ \>\>\ /var/www/html/index.html$'\n'echo\ \'\</head\>\'\ \>\>\ /var/www/html/index.html$'\n'echo\ \'\<body\>\'\ \>\>\ /var/www/html/index.html$'\n'echo\ \'\<h1\>IPv6\ server\</h1\>\'\ \>\>\ /var/www/html/index.html$'\n'echo\ \'\<h3\>You\ are\ successful\</h3\>\'\ \>\>\ /var/www/html/index.html$'\n'echo\ \'\</body\>\'\ \>\>\ /var/www/html/index.html$'\n'echo\ \'\</html\>\'\ \>\>\ /var/www/html/index.html$'\n' --tags=ipv6-server,http-server,https-server \ --create-disk=auto-delete=yes,boot=yes,device-name=ipv6-internal-server,image=projects/debian-cloud/global/images/debian-11-bullseye-v20230306,mode=rw,size=20,type=pd-balanced

- Vai a Compute Engine

- Seleziona Modello di istanza

- Nella finestra del modello di istanza accertati di vedere il modello che hai appena creato

- Fai clic sul nome del modello e scorri verso il basso per visualizzare la configurazione.

- In Interfacce di rete assicurati che Tipo di stack sia impostato su IPv4 e IPv6

Crea un gruppo di istanze nel VPC privato

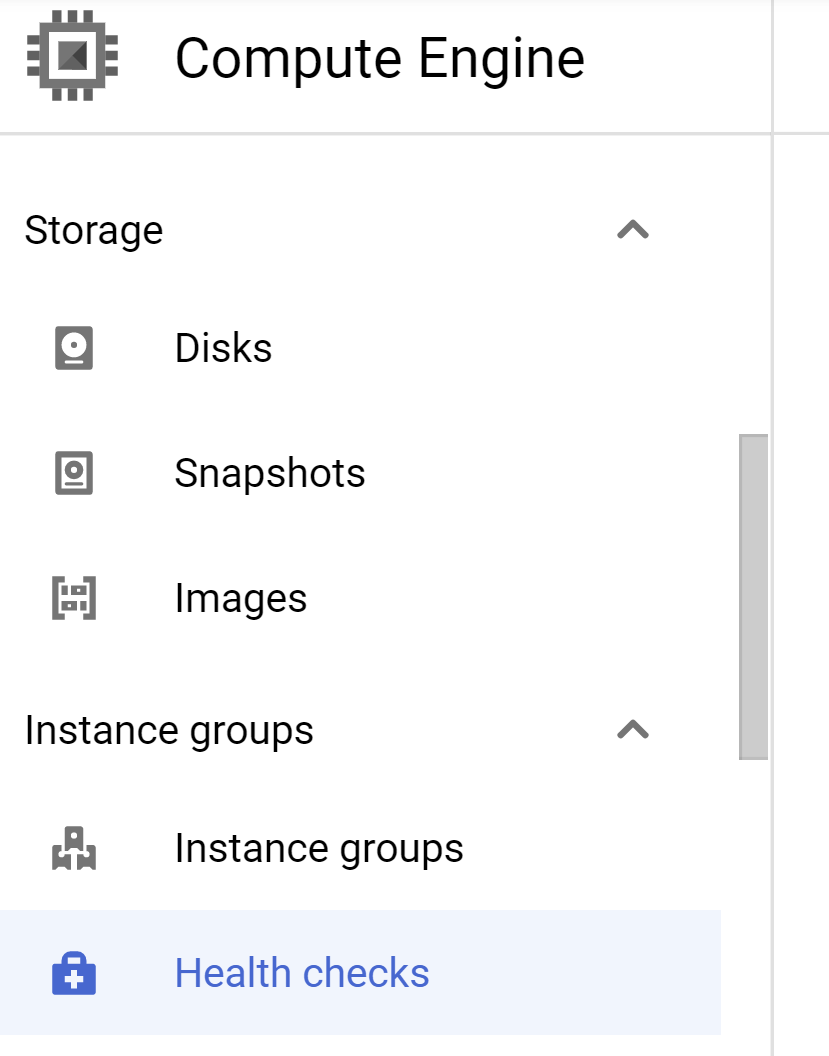

- Vai a Compute Engine

- Seleziona Espandi Gruppi di istanze

- Seleziona Controlli di integrità.

- Seleziona Crea un controllo di integrità.

- Nella pagina Crea un controllo di integrità utilizza quanto segue:

- Il nome usa ipv6-server-hc

- Porta TCP 80 di protocollo

- Scorri fino alla sezione Criteri di integrità

- Intervallo di controllo 10, timeout 5

- Soglia stato integro 2, soglia stato non integro 4

- Scorri fino alla fine e seleziona Crea.

- Vai a Compute Engine

- Seleziona Gruppi di istanze

- Seleziona Crea gruppo di istanze

- Seleziona Nuovo gruppo di istanze gestite (stateful)

- Il nome usa ipv6-server-igp

- In Modello di istanza utilizza ipv6-internal-server

- Per il numero di istanze usa 2

- Per la località, utilizza Zona singola assicurati che la regione sia us-central1

- Scorri verso il basso sotto Riparazione automatica:

- Utilizzo del controllo di integrità ipv6-server-hc

- Per Ritardo iniziale digita 120

- Lascia tutte le altre impostazioni predefinite e seleziona Crea

La creazione del gruppo di istanze richiederà alcuni minuti

Verifica il gruppo di istanze e le VM

Una volta completato il gruppo di istanze,

- Vai a Compute Engine e seleziona Gruppi di istanze

- Seleziona il nome del gruppo di istanze appena creato ipv6-server-igp

- Assicurati che vengano visualizzate le seguenti informazioni:

- Istanza per stato 2: istanze (attendi un po' di tempo per l'esecuzione di tutti i controlli di integrità se non risulta ancora integro)

- Istanza per integrità 100% integro

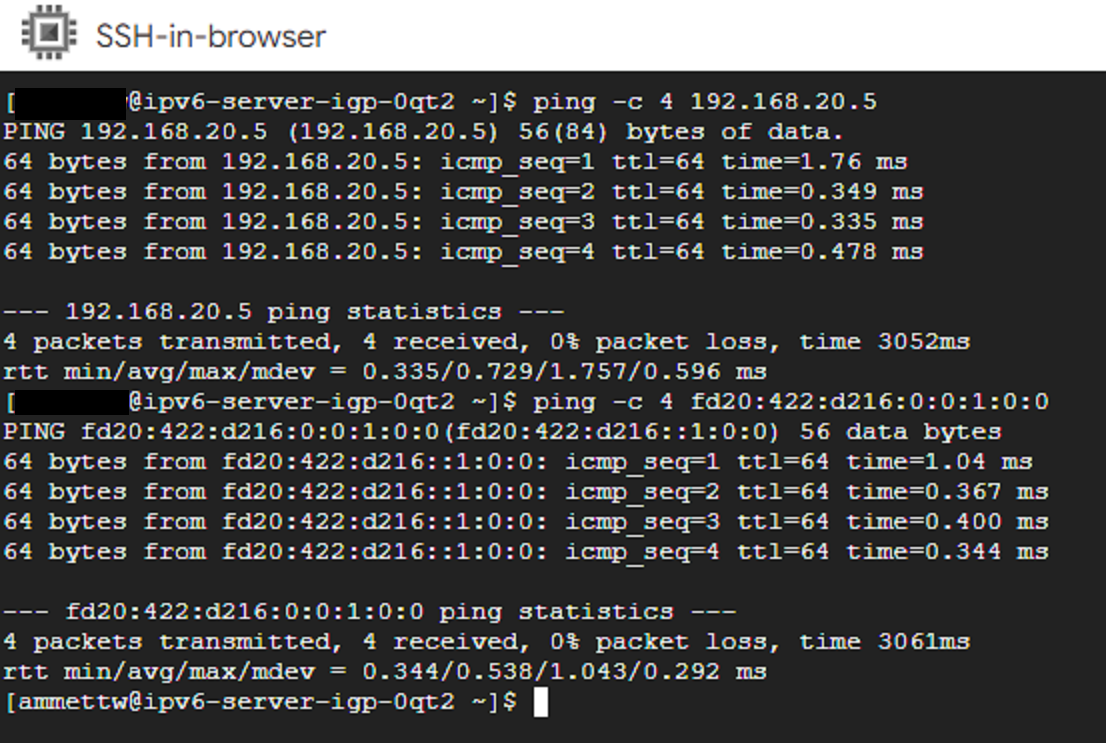

Ora passiamo direttamente alle VM di questo gruppo di istanze ed eseguiamo alcuni test

- Seleziona le istanze VM. Dovresti vedere due VM con nomi che iniziano con ipv6-server-igp

- Scorri e sotto la colonna IP interno dovresti vedere entrambi gli indirizzi IPV4 e IPV6. Prendi nota di entrambi gli indirizzi per ciascun server.

- Accanto alla prima VM, seleziona SSH. Verrà aperta una sessione SSH direttamente al server.

- Nella finestra SSH, digita

curl localhost. Dovresti ricevere una risposta dal server web in esecuzione sulla VM che mostra il codice HTML, come nell'esempio seguente:

- Digita

ip addrper visualizzare le informazioni dell'indirizzo. Verifica che l'interfaccia exxx abbia lo stesso indirizzo IPv4 e IPv6 registrato in precedenza, nel passaggio 6 per questa VM - Esegui un comando

ping -c 4 XXXXda questa VM all'indirizzo IPv4 della seconda VM, quindi ripeti la stessa operazione utilizzando l'indirizzo IPv6 della seconda VM.

- <Facoltativo> puoi connetterti alla seconda VM tramite SSH ed eseguire lo stesso test. Prova a inviare un ping agli indirizzi IPv4 e IPv6 della VM 1.

Crea un'istanza solo IPv4 standalone nel VPC privato

- Vai a Compute Engine

- Seleziona Istanze VM e poi Crea istanza

- Compila la pagina di configurazione come segue:

- Utilizzo del nome solo ipv4

- Seleziona regione europe-west1

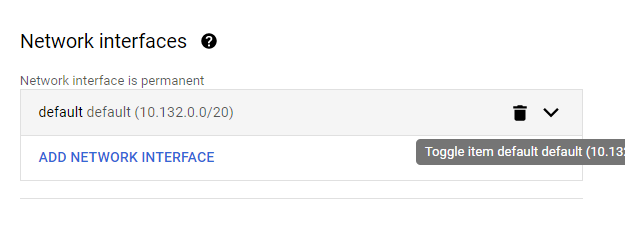

- Scorri verso il basso, espandi Opzioni avanzate, quindi espandi Networking. Ora utilizza quanto segue: in Interfacce di rete

- Seleziona la freccia menu a discesa accanto all'impostazione predefinita in modo da visualizzare le opzioni di modifica dell'interfaccia

- Per cambiare la rete in ipv4-ipv6-network

- Subnet ipv4

- Seleziona Nessuno per l'indirizzo IPv4 esterno

- Seleziona Fine.

- Scorri fino alla fine e seleziona Crea.

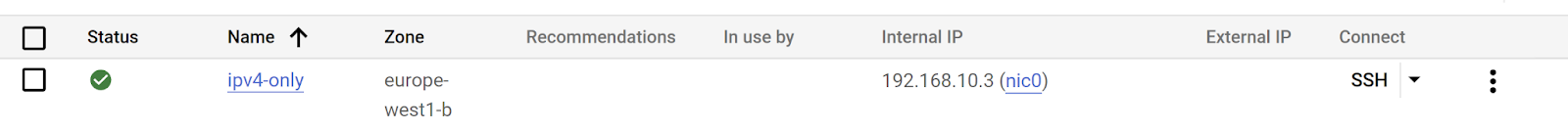

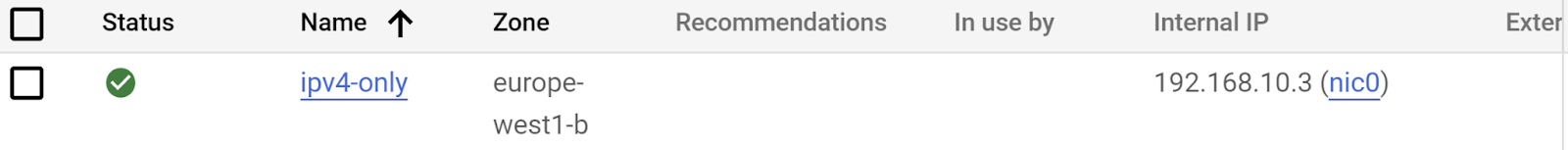

- La creazione della VM richiederà alcuni minuti. Questa VM si trova in una subnet solo IPv4 a cui non è assegnato alcun indirizzo IP esterno. Per verificare, vai alla pagina Istanza VM e cerca la VM denominata solo ipv4

- Seleziona da SSH per accedere a SSH nella VM denominata solo ipv4

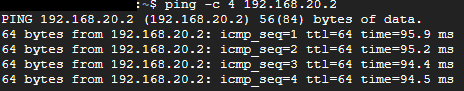

- Esegui un comando

ping -c 4 X.X.X.Xsugli indirizzi IPv4 privati di qualsiasi VM creata prima di iniziare con il nome ipv6-server-igp. Puoi inviare un ping agli indirizzi IPv4 interni di queste VM.

6. Creazione e applicazione di bilanciamento del carico con indirizzi IPv4 e IPv6 nel VPC privato

Crea due IP esterni statici

- Vai a Rete VPC

- Seleziona Indirizzi IP e poi Prenota indirizzo statico esterno

- Per Indirizzo IPv4, utilizza quanto segue:

- Nome ipv4-lb-ip

- Versione IP IPv4

- Digita Globale.

- scorri fino alla fine e seleziona Prenota

- Per l'indirizzo IPv6, ripeti il passaggio 2 e utilizza quanto segue:

- Nome ipv6-lb-ip

- Versione IP IPv6

- Digita Globale.

- scorri fino alla fine e seleziona Prenota

Registra questi indirizzi IP. Ti serviranno per testare la connettività nell'ultima sezione.

Crea l'applicazione esterna LB

- Vai a Servizi di rete.

- Seleziona Crea bilanciatore del carico.

- In Tipo di bilanciatore del carico, seleziona Bilanciatore del carico delle applicazioni (HTTP/HTTPS) e poi Avanti

- In Pubblico o interno seleziona Pubblico (esterno) e poi Avanti.

- In Deployment globale o in una regione singola seleziona Ideale per carichi di lavoro globali e poi Avanti.

- In Generazione del bilanciatore del carico seleziona Bilanciatore del carico delle applicazioni esterno globale e poi Avanti.

- Seleziona Configura.

- In alto, in Crea un bilanciatore del carico delle applicazioni esterno globale, utilizza il nome ipv4-ipv6-lb-demo

- Quindi seleziona Configurazione frontend e utilizza quanto segue:

- Nome ipv4-fe-lb

- Protocollo HTTP

- Versione IP IPv4

- Indirizzo IP seleziona ipv4-lb-ip per assegnare l'IP IPv4 esterno statico che abbiamo creato

- Porta 80

- Seleziona Fine

- Sotto il frontend configuriamo un collegamento IPv6 e selezioni Aggiungi IP e porta frontend:

- Nome ipv6-fe-lb

- Protocollo HTTP

- Versione IP IPv6

- Indirizzo IP seleziona ipv6-lb-ip per assegnare l'IP IPv6 esterno statico che abbiamo creato

- Porta 80

- Seleziona Fine

- Nel riquadro a destra, seleziona Configurazione backend in Servizio di backend e bucket di backend, scegli Crea un servizio di backend, quindi utilizza quanto segue:

- Denomina il backend server

- Tipo di backend Gruppo di istanze

- Protocollo HTTP

- Gruppo di istanze ipv6-server-igp

- Numeri di porta 80, 8080

- Deseleziona Abilita Cloud CDN

- Selezione del controllo di integrità ipv6-server-hc

- Scorri fino alla fine seleziona Crea

- Poi seleziona OK

- Scorri fino in fondo alla pagina e scegli Crea. Una volta completato, dovresti vedere questo

- Fai clic sul nome del nuovo bilanciatore del carico e prendi nota degli indirizzi ipv4 e ipv6 sotto il front-end. Ti serviranno per l'ultimo test.

7. Crea un'istanza singola con indirizzi IPv4 e IPv6 esterni e interni

Crea una sessione autonoma con indirizzi IPv4 e IPv6 esterni

- Vai a Compute Engine

- Seleziona Istanze VM e poi Crea istanza

- Compila la pagina di configurazione come segue:

- Utilizza il nome external-ipv4-ipv6

- Selezione regione us-east1

- Scorri verso il basso, espandi Opzioni avanzate, quindi espandi Networking. Ora utilizza quanto segue:

- In Interfaccia di rete, seleziona Rete external-ipv6-network.

- Subnet ipv6-external

- Tipo di stack IP IPv4 e IPv6 (stack doppio)

- Selezione indirizzo IPv4 esterno temporaneo

- Seleziona Fine.

- Scorri fino alla fine e seleziona Crea.

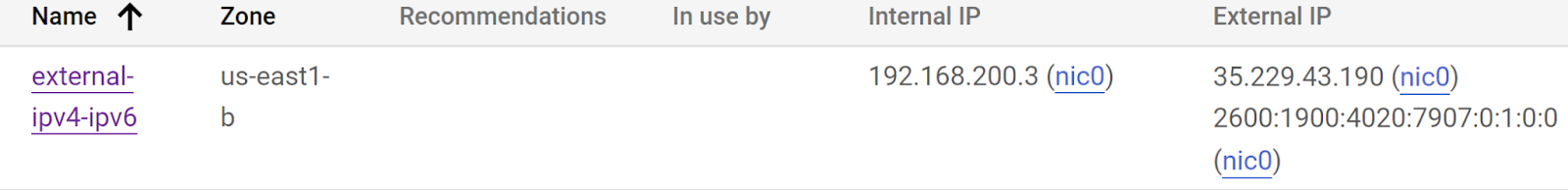

- La creazione della VM richiederà alcuni minuti. Questa VM si trova in una subnet IPv4_IPv6 con accesso a indirizzi IPv6 esterni. Per verificare, vai alla pagina Istanza VM e cerca la VM denominata external-ipv4-ipv6

- Seleziona l'opzione SSH per accedere tramite SSH alla VM external-ipv4-ipv6

- Digita

ip addrper controllare gli indirizzi IPv4 e IPv6 assegnati alla VM - Vai all'indirizzo IPv4 di ipv4-ipv6-lb-demo

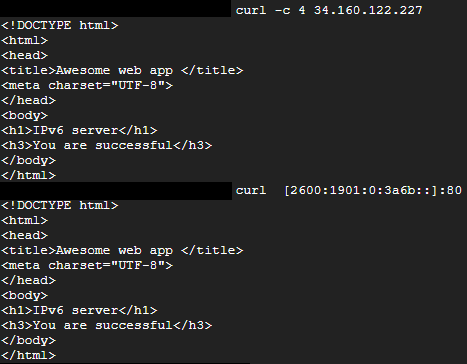

- Nella sessione SSH della VM external-ipv4-ipv6, digita

curl X.X.X.X, dove X.X.X.X è l'indirizzo IPv4 del bilanciatore del carico ipv4-ipv6-lb-demo. Dovresti vedere il codice HTML del sito web in esecuzione sui server in ipv4-ipv6-network - Nella sessione SSH della VM external-ipv4-ipv6, digita

curl [X:X:X:X]:80, dove X:X:X:X è l'indirizzo IPv6 del bilanciatore del carico ipv4-ipv6-lb-demo. Dovrebbe essere simile al seguentecurl [2600:1901:X:XXXX::]:80Dovresti vedere il codice HTML del sito web in esecuzione sui server nell'ipv4-ipv6-network

8. Esegui la pulizia

Per ripulire il tuo progetto, puoi eseguire questi comandi.

gcloud compute instances delete external-ipv4-ipv6 --zone=us-east1-b --quiet gcloud compute instances delete ipv4-only --zone=europe-west1-b --quiet gcloud compute forwarding-rules delete ipv4-fe-lb --global --quiet gcloud compute forwarding-rules delete ipv6-fe-lb --global --quiet gcloud compute target-http-proxies delete ipv4-ipv6-lb-demo-target-proxy --quiet gcloud compute target-http-proxies delete ipv4-ipv6-lb-demo-target-proxy-2 --quiet gcloud compute url-maps delete ipv4-ipv6-lb-demo --quiet gcloud compute backend-services delete server-backend --global --quiet gcloud compute addresses delete ipv4-lb-ip --global --quiet gcloud compute addresses delete ipv6-lp-ip --global --quiet gcloud compute instance-groups managed delete ipv6-server-igp --zone us-central1-a --quiet gcloud compute instance-templates delete "ipv6-internal-server" --quiet gcloud compute health-checks delete ipv6-server-hc --quiet gcloud compute routers nats delete ipv4-ipv6-nat --router=ipv4-ipv6-nat-router --region=us-central1 --quiet gcloud compute routers delete ipv4-ipv6-nat-router --region=us-central1 --quiet gcloud compute firewall-rules delete external-ipv6-network-allow-ipv6-custom external-ipv6-network-allow-ipv6-ssh external-ipv6-network-allow-rdp external-ipv6-network-allow-ipv6-rdp external-ipv6-network-allow-ssh external-ipv6-network-allow-ipv6-icmp external-ipv6-network-allow-custom external-ipv6-network-allow-icmp --quiet gcloud compute firewall-rules delete ipv4-ipv6-hc ipv4-ipv6-network-allow-custom ipv4-ipv6-network-allow-ipv6-icmp ipv4-ipv6-network-allow-icmp ipv4-ipv6-network-allow-ssh ipv4-ipv6-network-allow-rdp ipv4-ipv6-network-allow-ipv6-ssh ipv4-ipv6-network-allow-ipv6-rdp ipv4-ipv6-network-allow-ipv6-custom --quiet gcloud compute networks subnets delete ipv4 --region=europe-west1 --quiet gcloud compute networks subnets delete ipv6net --region=us-central1 --quiet gcloud compute networks subnets delete ipv6-external --region=us-east1 --quiet gcloud compute networks delete external-ipv6-network --quiet gcloud compute networks delete ipv4-ipv6-network --quiet

9. Complimenti

Congratulazioni. Hai esplorato le opzioni di rete IPv4 e IPv6.

Documenti di riferimento

- Documentazione: Indirizzi IP

- Documentazione: Abilitare IPv6 sulla subnet.

- Documentazione: Terminazione IPv6 per HTTP(S), proxy SSL e TCP esterno esterno

Ultimo aggiornamento del manuale: marzo 2023

Ultimo test del lab a marzo 2023