1. Introdução

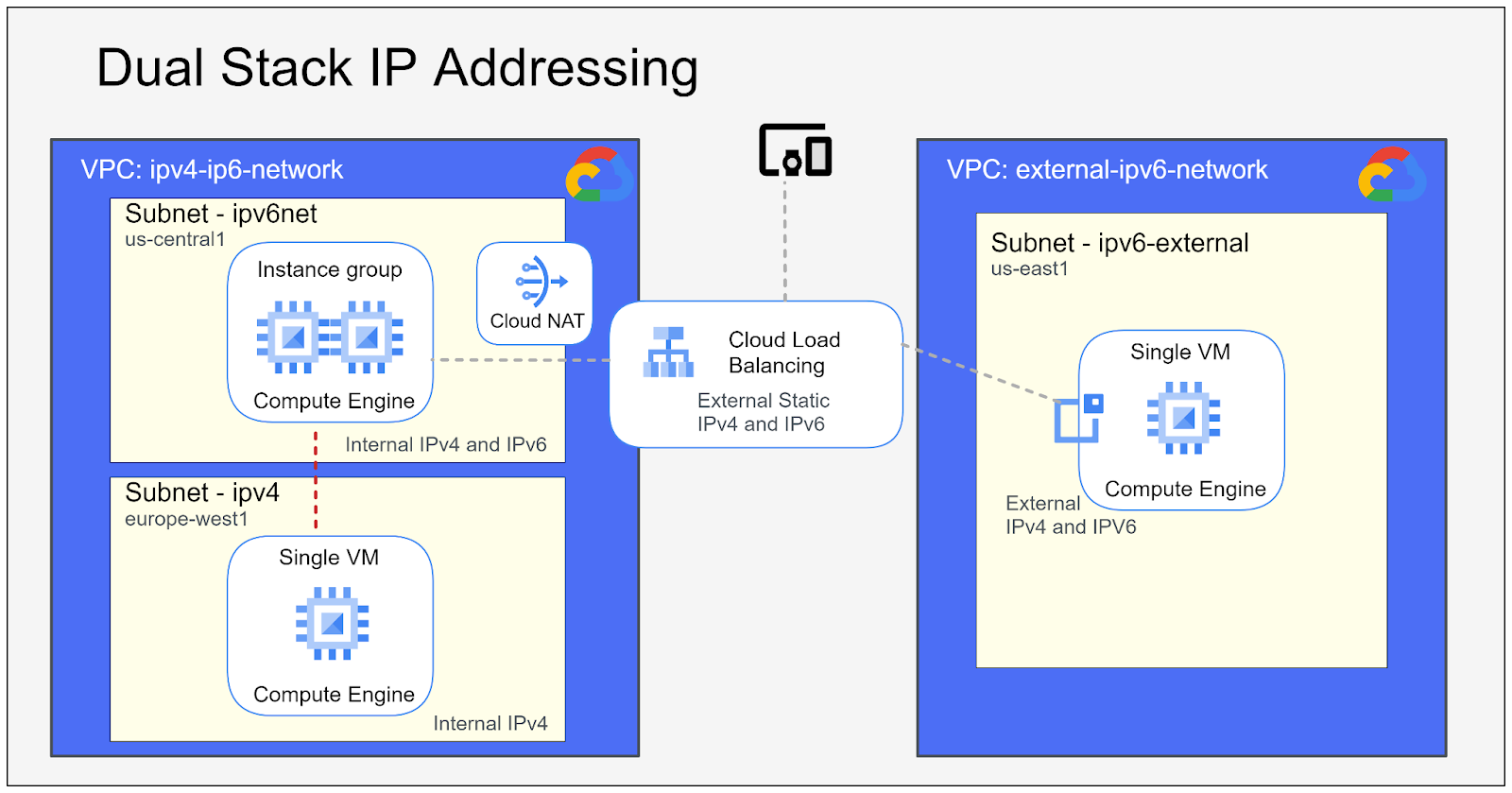

Opções de endereçamento IP no Google Cloud

Os endereços IP ajudam a identificar redes e hosts na rede. Há endereços IPv4 e IPv6.Esses endereços precisam ser exclusivos para permitir que o tráfego na rede identifique a origem e o destino da troca de pacotes. O endereçamento IP não é exclusivo do Google Cloud e existe tanto na nuvem quanto em ambientes no local.

Nuvem privada virtual (VPC)

A VPC é uma representação lógica de um data center tradicional. Além da VPC padrão e da VPC de modo automático, o Google Cloud permite criar uma VPC personalizada. Essas VPCs personalizadas permitem administração total sobre a configuração da VPC.

Balanceadores de carga

Com um balanceador de carga, é possível distribuir o tráfego entre várias instâncias do aplicativo. O Google Cloud tem vários tipos de balanceadores de carga listados na Documentação de balanceamento de carga. Neste laboratório, criaremos um balanceador de carga de aplicativo externo global para acessar nosso site simples.

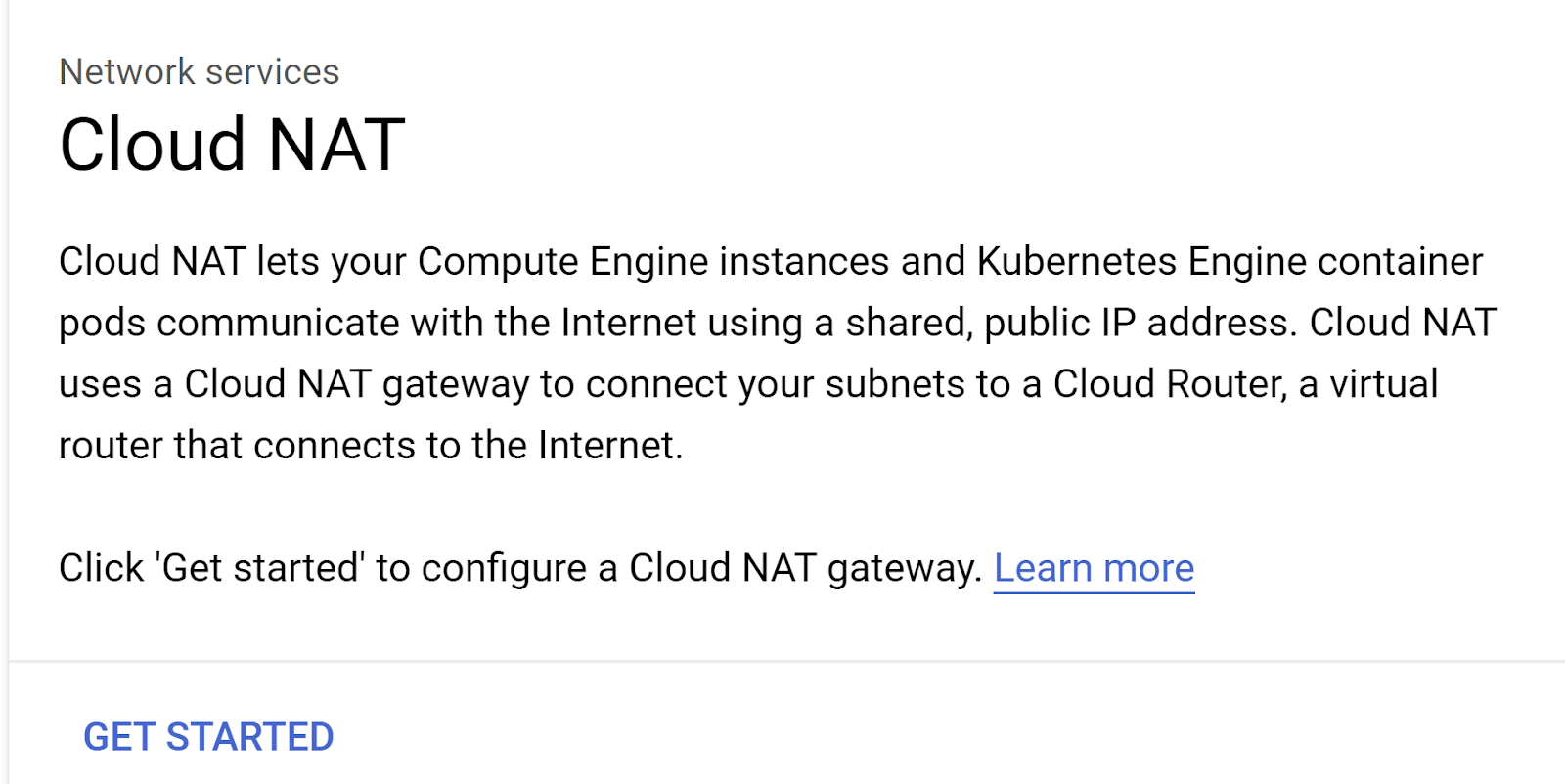

Cloud NAT

Isso permite que as sub-redes particulares se comuniquem com a Internet. Para isso, você converte seu endereço IP interno em um público e estabelece uma conexão com o host externo. O tráfego de retorno da fonte externa é então convertido de forma reversa no gateway NAT para usar o endereçamento privado e retornar o tráfego ao cliente. A conexão é iniciada de maneira de saída.

Máquina virtual

São sistemas virtuais que executam sistemas operacionais. Eles podem ser configurados com base nos requisitos do usuário e incluem componentes de memória, armazenamento, rede e SO.

O que você vai criar

Neste codelab, você vai criar duas VPCs personalizadas, ativar e configurar os tipos de endereço IPv4 e IPv6 (internos e externos). Você também vai criar um servidor nginx simples em uma VM com um endereço IP privado, expor esse servidor usando um balanceador de carga de aplicativo externo e se conectar a ele usando endereços IPv4 e IPv6:

- criar duas VPCs personalizadas e adicionar regras de firewall.

- Criar sub-redes IPv4 de pilha única e IPv4_IPv6 de pilha dupla

- Criar um gateway NAT para os recursos privados na sub-rede para receber atualizações

- Criar um servidor Apache de VM particular usando um MIG

- Expor servidores de VM particulares por meio do LB do aplicativo com endereços IPv4 e IPv6 estáticos

- Criar um cliente IPv4 e IPv6 externo

- Conectar-se ao endereço do balanceador de carga do aplicativo IPv4 e IPv6 do cliente

O que você vai aprender

- Como criar uma VPC personalizada

- Como ativar o IPV6 em sub-redes

- Como definir regras de firewall

- Como criar um gateway NAT

- Como criar um grupo gerenciado de instâncias

- Como criar clientes IPv4 e IPv6

- Como criar IPs estáticos

- Como criar o balanceador de carga do aplicativo

O foco deste codelab é o endereçamento IP, além de usar VMs e balanceadores de carga especificamente.

O que é necessário

- Um navegador da Web para se conectar ao console do Google Cloud

- Capacidade de criar VPCs e regras de firewall

- Capacidade de usar SSH

- Uma conta do Google Cloud

2. Etapas da configuração

Configuração do laboratório

Configuração de ambiente autoguiada

- Faça login no Console do Google Cloud e crie um novo projeto ou reutilize um existente. Crie uma conta do Gmail ou do Google Workspace, se ainda não tiver uma.

- O Nome do projeto é o nome de exibição para os participantes do projeto. É uma string de caracteres não usada pelas APIs do Google e pode ser atualizada quando você quiser.

- O ID do projeto precisa ser exclusivo em todos os projetos do Google Cloud e não pode ser mudado após a definição. O console do Cloud gera automaticamente uma string exclusiva. Em geral, não importa o que seja. Na maioria dos codelabs, é necessário fazer referência ao ID do projeto, normalmente identificado como

PROJECT_ID. Se você não gostar do ID gerado, crie outro aleatório. Se preferir, teste o seu e confira se ele está disponível. Ele não pode ser mudado após essa etapa e permanece durante o projeto. - Para sua informação, há um terceiro valor, um Número do projeto, que algumas APIs usam. Saiba mais sobre esses três valores na documentação.

- Em seguida, ative o faturamento no console do Cloud para usar os recursos/APIs do Cloud. A execução deste codelab não vai ser muito cara, se tiver algum custo. Para encerrar os recursos e evitar cobranças além deste tutorial, exclua os recursos criados ou exclua o projeto. Novos usuários do Google Cloud estão qualificados para o programa de US$ 300 de avaliação sem custos.

Inicie o Cloud Shell

Embora o Google Cloud e o Spanner possam ser operados remotamente do seu laptop, neste codelab usaremos o Google Cloud Shell, um ambiente de linha de comando executado no Cloud.

No Console do Google Cloud, clique no ícone do Cloud Shell na barra de ferramentas superior à direita:

O provisionamento e a conexão com o ambiente levarão apenas alguns instantes para serem concluídos: Quando o processamento for concluído, você verá algo como:

Essa máquina virtual contém todas as ferramentas de desenvolvimento necessárias. Ela oferece um diretório principal persistente de 5 GB, além de ser executada no Google Cloud. Isso aprimora o desempenho e a autenticação da rede. Neste codelab, todo o trabalho pode ser feito com um navegador. Você não precisa instalar nada.

3. Configurar VPC personalizada

Por que ter uma VPC personalizada?

Neste laboratório, vamos adicionar algumas regras de firewall, incluindo as para tráfego IPv6, e seria ótimo separá-las da rede padrão. Além disso, vamos ativar o IPv6 em uma sub-rede. Alguns dos requisitos para isso é que ele deve ser ativado em uma rede de modo personalizado. Não há suporte para sub-redes criadas automaticamente em redes de modo automático.

Configure uma VPC personalizada com IPv6 interno

- Em "Rede", selecione a rede VPC

- Na parte de cima da tela, selecione Criar rede VPC.

- Na seção "Criar uma rede VPC", adicione o seguinte:

- Digite um Nome para a rede como ipv4-ipv6-network.

- Na seção Intervalo IPv6 interno do ULA da rede VPC, selecione Ativado.

- Na seção Alocar intervalo IPv6 interno do ULA, selecione automaticamente.

- Escolha Personalizado para o Modo de criação da sub-rede.

- Na seção Nova sub-rede, especifique os parâmetros de configuração a seguir para uma sub-rede:

Configuração | Valor |

Nome | ipv4 |

Região | europe-west1 |

Tipo de pilha de IP | IPv4(pilha única) |

Intervalo IPv4 | 192.168.10.0/24 (link em inglês) |

Criar intervalos IPv4 secundários | Selecione |

Nome do intervalo da sub-rede 1 | ipv4-s (link em inglês) |

Intervalo de IPv4 secundário 1 | 10.0.10.0/24 |

- Selecione Concluído.

- Vamos adicionar outra sub-rede e ativar o IPV6. Para adicionar outra sub-rede, selecione ADICIONAR SUBNET. Na seção Nova sub-rede, especifique os parâmetros de configuração a seguir para uma sub-rede:

- No campo Nome da sub-rede, insira ipv6net.

- Em Região, selecione us-central1.

- Em Tipo de pilha de IP, selecione IPv4 e IPV6 (pilha dupla)

- Insira um intervalo IPv4 e use 192.168.20.0/24

- Em Tipo de acesso IPv6, selecione Interno

- Selecione Concluído.

- Na seção Regras de firewall, selecione o seguinte

- Na guia "Regras de firewall do IPv4", selecione todas as opções disponíveis: allow-cutom (para comunicação interna), allow-icmp, allow-rdp, allow-ssh.

- Na guia "Regras de firewall do IPv6", selecione todas as opções disponíveis: allow-ipv6-cutom (para comunicação interna), allow-ipv6-icmp, allow-ipv6-rdp e allow-ipv6-ssh.

Essas opções criam automaticamente uma regra correspondente para a nova sub-rede.

- Na seção Modo de roteamento dinâmico, selecione Global para a rede VPC. Para mais informações, consulte Modo de roteamento dinâmico. É possível alterar o modo de roteamento dinâmico mais tarde.

- Em Unidade máxima de transmissão (MTU), escolha 1460.

- Clique em Criar.

Configure uma VPC personalizada com IPv6 externo

- Em "Rede", selecione a rede VPC

- Na parte de cima da tela, selecione Criar rede VPC.

- Na seção "Criar uma rede VPC", adicione o seguinte:

- Digite um Nome para a rede como external-ipv6-network.

- Na seção Intervalo IPv6 interno do ULA da rede VPC, selecione Ativado.

- Na seção Alocar intervalo IPv6 interno do ULA, selecione automaticamente.

- Escolha Personalizado para o Modo de criação da sub-rede.

- Na seção Nova sub-rede, especifique os parâmetros de configuração a seguir para uma sub-rede:

- No campo Nome da sub-rede, insira ipv6-external.

- Em Região, selecione us-east1.

- Em Tipo de pilha de IP, selecione IPv4 e IPv6 (pilha dupla)

- Insira um intervalo IPv4 e use 192.168.200.0/24.

- Em Tipo de acesso IPv6, selecione Externo.

- Selecione Concluído.

- Na seção Regras de firewall, selecione o seguinte

- Na guia "Regras de firewall do IPv4", selecione todas as opções disponíveis: allow-cutom (para comunicação interna), allow-icmp, allow-rdp, allow-ssh.

- Na guia "Regras de firewall do IPv6", selecione todas as opções disponíveis: allow-ipv6-cutom (para comunicação interna), allow-ipv6-icmp, allow-ipv6-rdp e allow-ipv6-ssh. Neste laboratório, usaríamos essa opção para criar automaticamente uma regra correspondente na nova sub-rede.

- Na seção Modo de roteamento dinâmico, selecione Global para a rede VPC. Para mais informações, consulte Modo de roteamento dinâmico. É possível alterar o modo de roteamento dinâmico mais tarde.

- Em Unidade máxima de transmissão (MTU), escolha 1460.

- Clique em Criar.

Verificar regras de firewall

Com o controle de regras de firewall, é possível negar o tráfego para os serviços.

Para verificar se as regras existem:

- Acesse Rede VPC.

- No painel esquerdo, selecione firewall

- Observe a área de exibição e confirme se você vê as regras de firewall para as novas redes criadas. Role a página, procure a coluna de rede e role para baixo. O nome da rede criada deve aparecer na coluna de rede das regras de firewall. Neste caso, ipv4-ipv6-network e external-ipv6-network. O nome precisa ser exclusivo no projeto.

- Em seguida, vamos criar uma nova regra de firewall para permitir verificações de integridade

- Se ainda não tiver aberto, selecione Ativar o Cloud Shell (

) na barra superior para abrir o Cloud Run. Uma sessão do Cloud Shell é aberta e um prompt de linha de comando é exibido. Verifique se você está no projeto correto e cole o código a seguir.

) na barra superior para abrir o Cloud Run. Uma sessão do Cloud Shell é aberta e um prompt de linha de comando é exibido. Verifique se você está no projeto correto e cole o código a seguir.

gcloud compute firewall-rules create ipv4-ipv6-hc \ --direction=INGRESS \ --network=ipv4-ipv6-network \ --action=ALLOW \ --rules=tcp:80,tcp:8080,tcp:443 \ --source-ranges=35.191.0.0/16,130.211.0.0/22,209.85.152.0/22,209.85.204.0/22 \ --target-tags=ipv6-server

- Após concluir a verificação, você verá a regra de firewall ipv6-ipv4-hc anexada à rede ipv4-ipv6-network.

4. Configurar gateway NAT

- Acesse Serviços de rede

- Selecione Cloud NAT e clique em Começar.

- Nome do gateway: use ipv4-ipv6-nat

- Seleção de rede ipv4-ipv6-network

- Selecione a região us-central1

- Selecione "Criar novo roteador" no Cloud Router.

- Criar uma página de roteador configure o seguinte:

- Dê o nome ipv4-ipv6-nat-router.

- Deixe tudo como padrão e selecione Criar

- De volta à página Criar gateway do Cloud NAT, deixe outras opções como criar

5. Configurar instâncias em VPC particular

Criar VPC particular de modelo de instâncias

- Abra o Cloud Shell.

- Verifique se você está no projeto correto se tiver

- Copie e cole o seguinte

gcloud compute instance-templates create ipv6-internal-server \ --region=us-central1 \ --network-interface=subnet=ipv6net,no-address,stack-type=IPV4_IPV6 \ --machine-type=n1-standard-1 \ --metadata=^,@^startup-script=\#\!/bin/bash$'\n'\#\ package\ updates\ \ \ \ \ \ $'\n'apt\ update\ -y$'\n'apt\ install\ nginx\ -y$'\n'systemctl\ start\ nginx$'\n'systemctl\ enable\ nginx$'\n'systemctl\ status\ nginx\ \|\ grep\ Active$'\n'chown\ -R\ \$USER:\$USER\ /var/www$'\n'cd\ /var/www/html/$'\n'echo\ \'\<\!DOCTYPE\ html\>\'\ \>\ /var/www/html/index.html$'\n'echo\ \'\<html\>\'\ \>\>\ /var/www/html/index.html$'\n'echo\ \'\<head\>\'\ \>\>\ /var/www/html/index.html$'\n'echo\ \'\<title\>Awesome\ web\ app\</title\>\'\ \>\>\ /var/www/html/index.html$'\n'echo\ \'\<meta\ charset=\"UTF-8\"\>\'\ \>\>\ /var/www/html/index.html$'\n'echo\ \'\</head\>\'\ \>\>\ /var/www/html/index.html$'\n'echo\ \'\<body\>\'\ \>\>\ /var/www/html/index.html$'\n'echo\ \'\<h1\>IPv6\ server\</h1\>\'\ \>\>\ /var/www/html/index.html$'\n'echo\ \'\<h3\>You\ are\ successful\</h3\>\'\ \>\>\ /var/www/html/index.html$'\n'echo\ \'\</body\>\'\ \>\>\ /var/www/html/index.html$'\n'echo\ \'\</html\>\'\ \>\>\ /var/www/html/index.html$'\n' --tags=ipv6-server,http-server,https-server \ --create-disk=auto-delete=yes,boot=yes,device-name=ipv6-internal-server,image=projects/debian-cloud/global/images/debian-11-bullseye-v20230306,mode=rw,size=20,type=pd-balanced

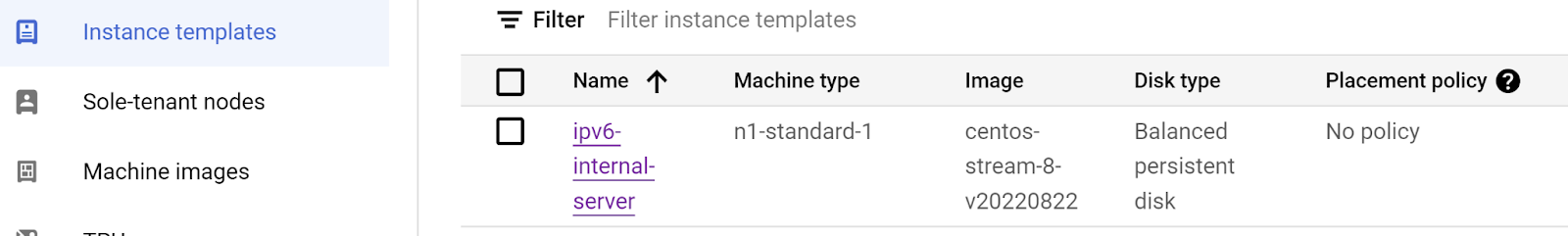

- Acesse o Compute Engine.

- Selecione Modelo de instância.

- Na janela do modelo de instância, verifique se o modelo que você acabou de criar está aparecendo

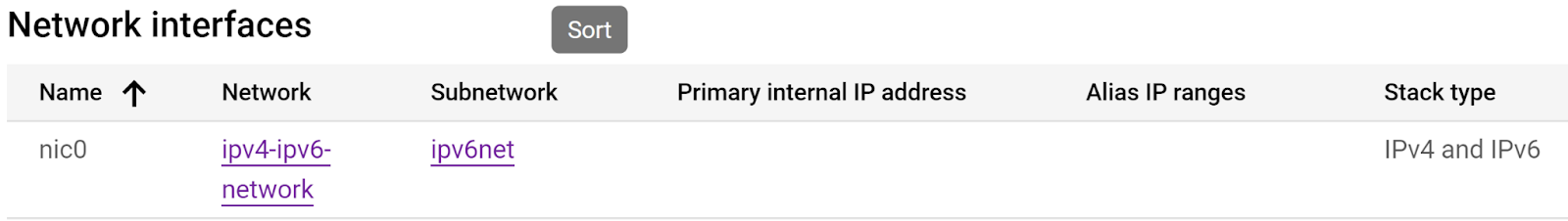

- Clique no nome do modelo e role para baixo para ver a configuração.

- Em Interfaces de rede, verifique se o Tipo de pilha aparece como IPv4 e IPv6

Crie um grupo de instâncias em uma VPC particular

- Acesse o Compute Engine.

- Selecione a opção de abrir Grupos de instâncias.

- Selecione Verificações de integridade.

- Selecione Criar verificação de integridade.

- Na página Criar verificação de integridade, use o seguinte:

- Nome, use ipv6-server-hc

- Porta TCP 80 do protocolo

- Role até a seção "Critérios de integridade"

- Intervalo de verificação 10, tempo limite 5

- Limite íntegro 2, Limite não íntegro 4

- Role até o fim e selecione Criar

- Acesse o Compute Engine.

- Selecione Grupos de instâncias.

- Selecione Criar grupo de instâncias.

- Selecione Novo grupo gerenciado de instâncias (com estado).

- Nome, use ipv6-server-igp

- Em Modelo de instância, use ipv6-internal-server

- Para o número de instâncias, use 2

- Em "Local", use Única zona, verifique se a região é us-central1.

- Role para baixo até Recuperação automática:

- A verificação de integridade usa ipv6-server-hc

- Em Atraso inicial, digite 120.

- Deixe tudo como padrão e selecione Criar

A criação do grupo de instâncias vai levar alguns minutos para ser concluída

Verifique o grupo de instâncias e as VMs

Quando o grupo de instâncias estiver concluído,

- Acesse o Compute Engine e selecione Grupos de instâncias.

- Selecione o nome do grupo de instâncias que você acabou de criar ipv6-server-igp.

- Verifique se você está vendo o seguinte:

- Instância por status 2 instâncias (Espere um pouco para que toda a verificação de integridade seja executada se ela ainda não estiver aparecendo como íntegra)

- Instância por integridade 100% íntegra

A seguir, vamos acessar diretamente as VMs desse grupo de instâncias e fazer alguns testes

- Selecione as instâncias de VM, e você verá duas VMs com nomes que começam com ipv6-server-igp.

- Role pela coluna IP interno para ver os endereços IPV4 e IPV6. Anote os dois endereços de cada servidor.

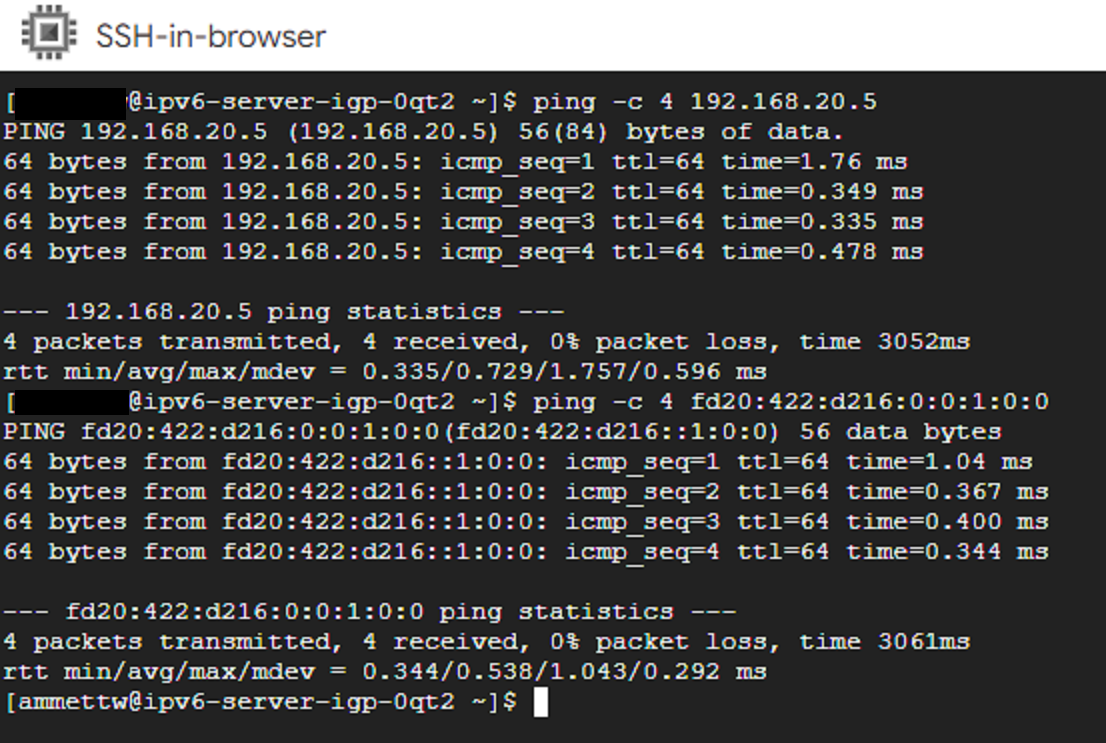

- Ao lado da primeira VM, selecione "SSH". Isso vai abrir uma sessão SSH diretamente com o servidor.

- Na janela SSH, digite

curl localhost. Você receberá uma resposta do servidor da Web em execução na VM exibindo o HTML como abaixo:

- Em seguida, digite

ip addrpara exibir as informações de endereço. Verifique se a interface exxx tem o mesmo endereço IPv4 e IPv6 que você registrou anteriormente na etapa 6 para esta VM - Faça um

ping -c 4 XXXXdessa VM para o segundo endereço IPv4 da VM e depois faça o mesmo usando o segundo endereço IPv6 da VM.

- <Opcional> é possível usar SSH na segunda VM e fazer o mesmo teste. Faça um ping nos endereços IPv4 e IPv6 da VM 1.

Criar uma instância somente IPv4 autônoma na VPC privada

- Acesse o Compute Engine.

- Selecione Instâncias de VM e depois Criar instância

- Preencha a página de configuração da seguinte forma:

- O nome usa ipv4-only

- Selecione a região europe-west1

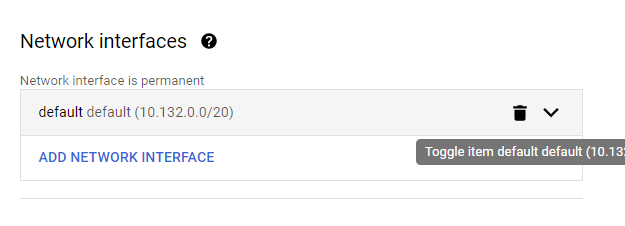

- Role para baixo, abra "Opções avançadas" e depois abra "Rede". Agora use o seguinte: em Interfaces de rede

- Selecione a seta suspensa ao lado do padrão para ver as opções de edição da interface

- Para mudar a rede para ipv4-ipv6-network

- Sub-rede ipv4

- Selecione Nenhum endereço IPv4 externo.

- Selecione Concluído.

- Role até o fim e selecione Criar.

- A criação da VM levará alguns minutos. Essa VM está localizada em uma sub-rede somente IPv4, sem um endereço IP externo atribuído. Para verificar, acesse a página da instância de VM e procure a VM chamada ipv4-only

- Selecione SSH para usar SSH na VM chamada ipv4-only

- Faça uma

ping -c 4 X.X.X.Xnos endereços IPv4 particulares de qualquer uma das VMs criadas antes de começar com o nome ipv6-server-igp. É possível dar um ping nos endereços IPv4 internos dessas VMs.

6. Criar um balanceador de carga de aplicativo com endereços IPv4 e IPv6 na VPC privada

Crie dois IPs externos estáticos

- Acesse Rede VPC.

- Selecione Endereços IP e Reservar endereço estático externo.

- Para o endereço IPv4, use o seguinte:

- Nome ipv4-lb-ip

- Versão do IP IPv4

- Digite Global.

- role até o fim e selecione reservar

- Para o endereço IPv6, repita a etapa 2 e use o seguinte:

- Nome ipv6-lb-ip

- Versão do IP IPv6

- Digite Global.

- role até o fim e selecione reservar

Anote esses endereços IP. Você vai precisar deles para testar a conectividade na última seção.

criar o aplicativo externo LB

- Acesse Serviços de rede

- Selecione Criar balanceador de carga.

- Em Tipo de balanceador de carga, selecione Balanceador de carga de aplicativo (HTTP/HTTPS) e clique em Próxima.

- Em Voltado ao público ou interno, selecione Voltado ao público (externo) e Próxima.

- Em Implantação global ou de região única, selecione Melhor para cargas de trabalho globais e, em seguida, Próxima.

- Em Geração do balanceador de carga, selecione Balanceador de carga de aplicativo externo global e clique em Próxima.

- Selecione Configurar.

- Na parte de cima de Criar balanceador de carga de aplicativo externo global, use o nome ipv4-ipv6-lb-demo.

- Em seguida, selecione "Configuração de front-end" e use o seguinte:

- Nome ipv4-fe-lb

- Protocolo HTTP

- Versão do IP IPv4

- Endereço IP, selecione ipv4-lb-ip para atribuir o IP IPv4 externo estático que criamos.

- Porta 80

- Selecionar concluído

- Em "frontend", vamos configurar um anexo IPv6 e selecione Adicionar IP e porta de front-end:

- Nome ipv6-fe-lb

- Protocolo HTTP

- Versão do IP IPv6

- Endereço IP, selecione ipv6-lb-ip para atribuir o IP IPv6 externo estático que criamos.

- Porta 80

- Selecionar concluído

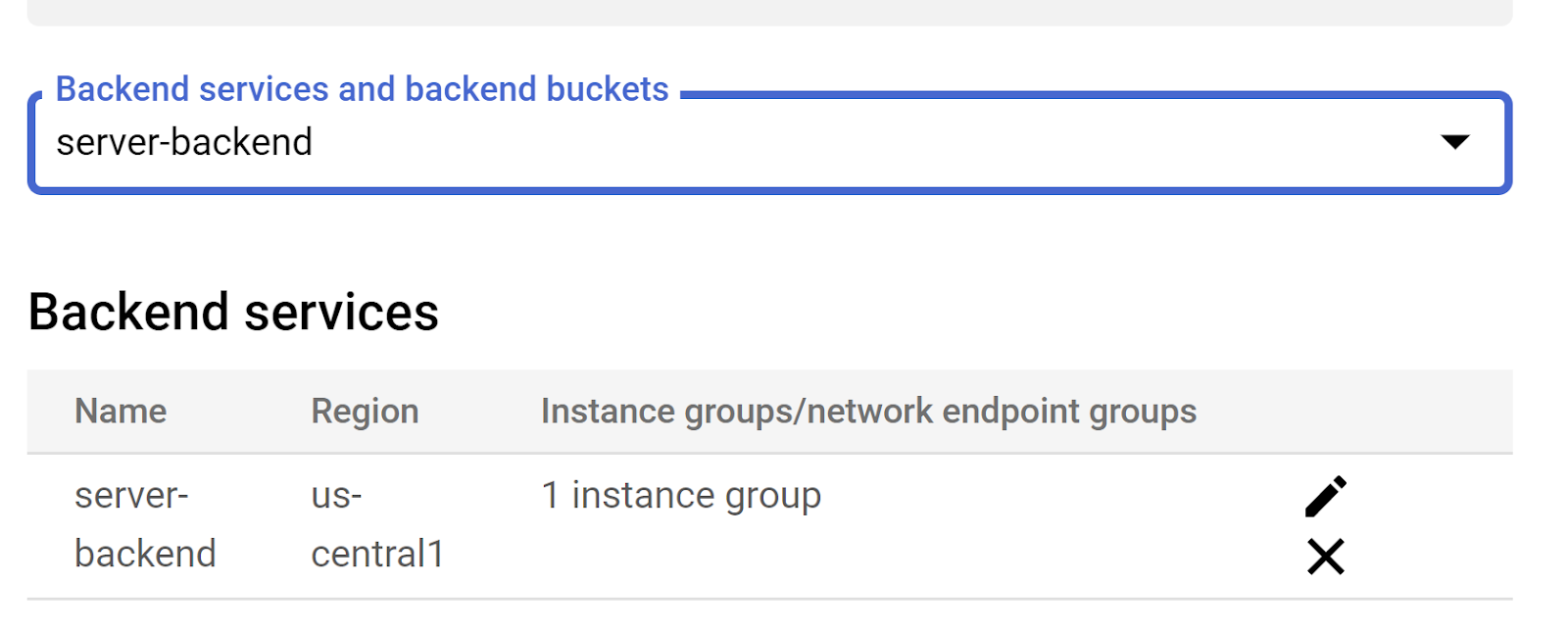

- Selecione Configuração de back-end no painel direito, em Serviço e buckets de back-end, escolha Criar um serviço de back-end e use o seguinte:

- Nome server-backend

- Tipo de back-end Grupo de instâncias

- Protocolo HTTP

- Grupo de instâncias ipv6-server-igp

- Números de portas 80, 8080

- Desmarque "Ativar Cloud CDN"

- Seleção de verificação de integridade ipv6-server-hc

- Role para finalizar e selecione "Criar"

- Depois, selecione ok

- Role até a parte de baixo da página e selecione "Criar". Após a conclusão,

- Clique no nome do novo LB e, abaixo do front-end, anote os endereços ipv4 e ipv6. Você vai precisar deles no último teste.

7. Criar uma única instância com endereços IPv4 e IPv6 externos e internos

Criar um endereço IPv4 e IPv6 externo independente

- Acesse o Compute Engine.

- Selecione Instâncias de VM e depois Criar instância

- Preencha a página de configuração da seguinte forma:

- O nome usa external-ipv4-ipv6

- Selecione a região us-east1

- Role para baixo, abra "Opções avançadas" e depois abra "Rede". Agora use o seguinte:

- Em "Interface de rede", selecione Rede external-ipv6-network.

- Sub-rede ipv6-external

- Tipo de pilha de IP IPv4 e IPv6 (pilha dupla)

- Endereço IPv4 externo, selecione Temporário.

- Selecione Concluído.

- Role até o fim e selecione Criar.

- A criação da VM levará alguns minutos. Esta VM está localizada em uma sub-rede IPv4_IPv6 com acesso a endereço IPv6 externo. Para verificar, acesse a página da instância de VM e procure a VM chamada external-ipv4-ipv6

- Selecione a opção SSH para usar o SSH na VM external-ipv4-ipv6

- Digite

ip addrpara verificar o endereço IPv4 e IPv6 atribuído à sua VM - Acesse o endereço IPv4 de ipv4-ipv6-lb-demo.

- Na sessão SSH da VM external-ipv4-ipv6, digite

curl X.X.X.X, em que X.X.X.X é o endereço IPv4 do balanceador de carga ipv4-ipv6-lb-demo. Você verá o HTML do site em execução nos servidores na rede ipv4-ipv6-network. - Na sessão SSH da VM external-ipv4-ipv6, digite

curl [X:X:X:X]:80, em que X:X:X:X é o endereço IPv6 do balanceador de carga ipv4-ipv6-lb-demo. Ele será parecido com estecurl [2600:1901:X:XXXX::]:80. O HTML do site em execução nos servidores da ipv4-ipv6-network vai aparecer.

8. Limpeza

Para limpar seu projeto, execute os comandos a seguir.

gcloud compute instances delete external-ipv4-ipv6 --zone=us-east1-b --quiet gcloud compute instances delete ipv4-only --zone=europe-west1-b --quiet gcloud compute forwarding-rules delete ipv4-fe-lb --global --quiet gcloud compute forwarding-rules delete ipv6-fe-lb --global --quiet gcloud compute target-http-proxies delete ipv4-ipv6-lb-demo-target-proxy --quiet gcloud compute target-http-proxies delete ipv4-ipv6-lb-demo-target-proxy-2 --quiet gcloud compute url-maps delete ipv4-ipv6-lb-demo --quiet gcloud compute backend-services delete server-backend --global --quiet gcloud compute addresses delete ipv4-lb-ip --global --quiet gcloud compute addresses delete ipv6-lp-ip --global --quiet gcloud compute instance-groups managed delete ipv6-server-igp --zone us-central1-a --quiet gcloud compute instance-templates delete "ipv6-internal-server" --quiet gcloud compute health-checks delete ipv6-server-hc --quiet gcloud compute routers nats delete ipv4-ipv6-nat --router=ipv4-ipv6-nat-router --region=us-central1 --quiet gcloud compute routers delete ipv4-ipv6-nat-router --region=us-central1 --quiet gcloud compute firewall-rules delete external-ipv6-network-allow-ipv6-custom external-ipv6-network-allow-ipv6-ssh external-ipv6-network-allow-rdp external-ipv6-network-allow-ipv6-rdp external-ipv6-network-allow-ssh external-ipv6-network-allow-ipv6-icmp external-ipv6-network-allow-custom external-ipv6-network-allow-icmp --quiet gcloud compute firewall-rules delete ipv4-ipv6-hc ipv4-ipv6-network-allow-custom ipv4-ipv6-network-allow-ipv6-icmp ipv4-ipv6-network-allow-icmp ipv4-ipv6-network-allow-ssh ipv4-ipv6-network-allow-rdp ipv4-ipv6-network-allow-ipv6-ssh ipv4-ipv6-network-allow-ipv6-rdp ipv4-ipv6-network-allow-ipv6-custom --quiet gcloud compute networks subnets delete ipv4 --region=europe-west1 --quiet gcloud compute networks subnets delete ipv6net --region=us-central1 --quiet gcloud compute networks subnets delete ipv6-external --region=us-east1 --quiet gcloud compute networks delete external-ipv6-network --quiet gcloud compute networks delete ipv4-ipv6-network --quiet

9. Parabéns

Parabéns! Você já conheceu as opções de rede IPv4 e IPv6.

Documentos de referência

- Documentação: Endereçamento IP

- Documentação: Ativar IPv6 na sub-rede

- Documentação: Terminação IPv6 para HTTP(S) externo, proxy SSL e TCP externo

Manual atualizado em março de 2023

Laboratório testado em março de 2023