1. Giriş

Google Cloud'da IP adresleme seçenekleri

IP adresleri, ağdaki ağların ve ana makinelerin tanımlanmasına yardımcı olur. IPv4 ve IPv6 adres türleri mevcuttur.Ağ üzerindeki trafiğin paket değişimi için kaynağı ve hedefi tanımlamasına olanak tanımak için bu adresler benzersiz olmalıdır. IP adresi oluşturma, Google Cloud'a özgü değildir ve hem bulutta hem de şirket içi ortamlarda mevcuttur.

Sanal Özel Bulut (VPC)

VPC, geleneksel bir veri merkezinin mantıksal temsilidir. Varsayılan VPC ve otomatik mod VPC'sine ek olarak, Google Cloud özel bir VPC oluşturmanıza olanak tanır. Bu özel VPC'ler, VPC yapılandırması üzerinde tam yönetim sağlar.

Yük dengeleyiciler

Yük dengeleyici, trafiğin uygulamanızın birden fazla örneğine dağıtılmasını sağlar. Google Cloud'da Yük dengeleme belgelerinde listelenen çeşitli yük dengeleyici türleri bulunur. Bu laboratuvarda basit web sitemize erişmek için Global harici Uygulama yük dengeleyici oluşturacağız.

Cloud NAT

Bu, gizli alt ağlarınızın internetle iletişim kurmasına olanak tanır. Bu işlem, harici ana makineyle bağlantı kurmak için dahili IP adresinizi herkese açık bir IP adresine çevirir. Daha sonra harici kaynaktan gelen geri dönüş trafiği, trafiği istemciye döndürmek için özel adreslemeyi kullanmak üzere NAT ağ geçidinde ters çevrilir. Bağlantı, çıkış yöntemiyle başlatılır.

Sanal makine

Bunlar, işletim sistemlerini çalıştıran sanal sistemlerdir. Bunlar kullanıcı gereksinimlerine göre yapılandırılabilir ve bellek, depolama, ağ iletişimi ve işletim sistemi bileşenlerinden oluşur.

Oluşturacaklarınız

Bu codelab'de, iki özel VPC oluşturacak, IPv4 ve IPv6 adres türlerini (dahili ve harici) etkinleştirip yapılandıracaksınız. Ayrıca, Özel IP adresine sahip bir sanal makine üzerinde basit bir nginx sunucusu derleyecek, harici bir Uygulama Yük Dengeleyici kullanarak sunucuyu kullanıma sunacak ve IPv4 ve IPv6 adresleri kullanarak sunucuya bağlanacaksınız:

- İki özel VPC oluşturun ve bazı güvenlik duvarı kuralları ekleyin

- Tek yığınlı IPv4 ve çift yığınlı IPv4_IPv6 alt ağları oluşturun

- Alt ağdaki özel kaynakların güncellemeleri almak için NAT Ağ Geçidi oluşturun

- MIG kullanarak özel bir sanal makine apache sunucusu oluşturma

- Statik IPV4 ve IPv6 adresleriyle Application LB üzerinden özel sanal makine sunucularını kullanıma sunma

- Harici bir IPv4 ve IPv6 istemcisi oluşturma

- İstemciden IPv4 ve IPv6 Uygulaması yük dengeleyici adresine bağlanın

Neler öğreneceksiniz?

- Özel VPC oluşturma

- Alt ağlarda IPV6'yı etkinleştirme

- Güvenlik duvarı kuralları nasıl ayarlanır?

- NAT ağ geçidi oluşturma

- Yönetilen örnek grubu oluşturma

- IPv4 ve IPv6 istemcilerini nasıl oluşturabilirsiniz?

- Statik IP'ler nasıl oluşturulur?

- Uygulama LB oluşturma

Bu codelab, IP adresi oluşturmaya odaklanmıştır ve özel olarak sanal makineler ile yük dengeleyicileri kullanır.

Gerekenler

- Google Cloud konsoluna bağlanmak için bir web tarayıcısı

- VPC'ler ve güvenlik duvarı kuralları oluşturma yetkisi

- SSH kullanabilme

- Google Cloud hesabı

2. Kurulum

Laboratuvar kurulumu

Kendi hızınızda ortam kurulumu

- Google Cloud Console'da oturum açıp yeni bir proje oluşturun veya mevcut bir projeyi yeniden kullanın. Gmail veya Google Workspace hesabınız yoksa hesap oluşturmanız gerekir.

- Proje adı, bu projenin katılımcıları için görünen addır. Google API'leri tarafından kullanılmayan bir karakter dizesidir. İstediğiniz zaman güncelleyebilirsiniz.

- Proje Kimliği, tüm Google Cloud projelerinde benzersizdir ve değiştirilemez (belirlendikten sonra değiştirilemez). Cloud Console, otomatik olarak benzersiz bir dize oluşturur. bunun ne olduğunu umursamıyorsunuz. Çoğu codelab'de proje kimliğinizi (genellikle

PROJECT_IDolarak tanımlanır) belirtmeniz gerekir. Oluşturulan kimliği beğenmezseniz rastgele bir kimlik daha oluşturabilirsiniz. Alternatif olarak, kendi ölçümünüzü deneyip mevcut olup olmadığına bakabilirsiniz. Bu adımdan sonra değiştirilemez ve proje süresince kalır. - Bilginiz olması açısından, bazı API'lerin kullandığı üçüncü bir değer, yani Proje Numarası daha vardır. Bu değerlerin üçü hakkında daha fazla bilgiyi belgelerde bulabilirsiniz.

- Sonraki adımda, Cloud kaynaklarını/API'lerini kullanmak için Cloud Console'da faturalandırmayı etkinleştirmeniz gerekir. Bu codelab'i çalıştırmanın maliyeti, yüksek değildir. Bu eğitim dışında faturalandırmanın tekrarlanmasını önlemek amacıyla kaynakları kapatmak için oluşturduğunuz kaynakları silebilir veya projeyi silebilirsiniz. Yeni Google Cloud kullanıcıları 300 ABD doları değerindeki ücretsiz denemeden yararlanabilir.

Cloud Shell'i başlatma

Google Cloud dizüstü bilgisayarınızdan uzaktan çalıştırılabilse de bu codelab'de, Cloud'da çalışan bir komut satırı ortamı olan Google Cloud Shell'i kullanacaksınız.

Google Cloud Console'da, sağ üstteki araç çubuğunda bulunan Cloud Shell simgesini tıklayın:

Ortamı sağlamak ve bağlamak yalnızca birkaç dakika sürer. Tamamlandığında şuna benzer bir sonuç görmeniz gerekir:

İhtiyacınız olan tüm geliştirme araçlarını bu sanal makinede bulabilirsiniz. 5 GB boyutunda kalıcı bir ana dizin sunar ve Google Cloud üzerinde çalışarak ağ performansını ve kimlik doğrulamasını büyük ölçüde iyileştirir. Bu codelab'deki tüm çalışmalarınız tarayıcıda yapılabilir. Herhangi bir şey yüklemeniz gerekmez.

3. Özel VPC'yi yapılandırma

Neden özel VPC?

Bu laboratuvarda, IPv6 trafiğiyle ilgili olanlar da dahil olmak üzere birkaç güvenlik duvarı kuralı ekleyeceğiz. Bu kuralları varsayılan ağdan ayırmak iyi bir fikirdir. Ayrıca, bir alt ağda IPv6'yı etkinleştireceğiz. Bunun gereksinimlerinden bazıları, özelliğin özel mod ağında etkinleştirilmiş olmasıdır. Otomatik mod ağlarında otomatik olarak oluşturulan alt ağlar desteklenmez.

Dahili IPv6 ile özel VPC oluşturma

- Ağ iletişimi altında VPC ağını seçin

- Üst kısımdan VPC ağı oluştur'u seçin.

- VPC ağı oluşturun bölümünde aşağıdakileri ekleyin:

- Ağ için ipv4-ipv6-network şeklinde bir ad girin.

- VPC ağı ULA dahili IPv6 aralığı bölümünde Etkin'i seçin

- ULA dahili IPv6 aralığını ayır bölümünde Otomatik olarak seçeneğini belirleyin.

- Alt ağ oluşturma modu için Özel'i seçin.

- Yeni alt ağ bölümünde, alt ağın aşağıdaki yapılandırma parametrelerini belirtin:

Yapılandırma | Değer |

Ad | ipv4 |

Bölge | europe-west1 |

IP yığını türü | IPv4(tek yığın) |

IPv4 aralığı | 192.168.10.0/24 |

İkincil IPv4 aralıkları oluşturun | seç |

Alt ağ aralığı adı 1 | ipv4-sn |

İkincil IPv4 aralığı 1 | 10.0.10.0/24 |

- Bitti'yi seçin

- Başka bir alt ağ ekleyip IPV6'yı etkinleştireceğiz. Başka bir alt ağ eklemek için ALT AĞ EKLE'yi seçin. Yeni alt ağ bölümünde, alt ağın aşağıdaki yapılandırma parametrelerini belirtin:

- Alt ağın Ad için ipv6net girin.

- Region (Bölge) olarak us-central1'i seçin

- IP yığın türü için IPv4 ve IPV6 (çift yığın) seçeneğini belirleyin.

- Bir IPv4 aralığı girin ve 192.168.20.0/24 kullanın.

- IPv6 erişim türü için Dahili'yi seçin.

- Bitti'yi seçin

- Firewall rules (Güvenlik duvarı kuralları) bölümünde aşağıdakileri seçin:

- IPv4 Güvenlik Duvarı kuralları sekmesinde mevcut tüm seçenekleri belirleyin: allow-cutom (dahili iletişim için), allow-icmp, allow-rdp, allow-ssh.

- IPv6 Güvenlik Duvarı kuralları sekmesinde mevcut tüm seçenekleri belirleyin: allow-ipv6-cutom (dahili iletişim için), allow-ipv6-icmp, allow-ipv6-rdp, allow-ipv6-ssh.

Bu seçenekler, yeni alt ağ için otomatik olarak bir eşleşme kuralı oluşturur.

- Dinamik yönlendirme modu bölümünde, VPC ağı için Genel'i seçin. Daha fazla bilgi için dinamik yönlendirme modu başlıklı makaleye göz atın. Dinamik yönlendirme modunu daha sonra değiştirebilirsiniz.

- Maksimum iletim birimi (MTU) için 1460'ı seçin.

- Oluştur'u tıklayın.

Harici IPv6 ile özel VPC oluşturma

- Ağ iletişimi altında VPC ağını seçin

- Üst kısımdan VPC ağı oluştur'u seçin.

- VPC ağı oluşturun bölümünde aşağıdakileri ekleyin:

- Ağ için external-ipv6-network şeklinde bir Ad girin.

- VPC ağı ULA dahili IPv6 aralığı bölümünde Etkin'i seçin

- ULA dahili IPv6 aralığını ayır bölümünde Otomatik olarak seçeneğini belirleyin.

- Alt ağ oluşturma modu için Özel'i seçin.

- Yeni alt ağ bölümünde, alt ağın aşağıdaki yapılandırma parametrelerini belirtin:

- Alt ağın Ad için ipv6-external girin.

- Region (Bölge) olarak us-east1'i seçin

- IP yığın türü için IPv4 ve IPv6 (çift yığın) seçeneğini belirleyin.

- Bir IPv4 aralığı girin ve 192.168.200.0/24 kullanın.

- IPv6 erişim türü için External'ı (Harici) seçin.

- Bitti'yi seçin

- Firewall rules (Güvenlik duvarı kuralları) bölümünde aşağıdakileri seçin:

- IPv4 Güvenlik Duvarı kuralları sekmesinde mevcut tüm seçenekleri belirleyin: allow-cutom (dahili iletişim için), allow-icmp, allow-rdp, allow-ssh.

- IPv6 Güvenlik Duvarı kuralları sekmesinde mevcut tüm seçenekleri belirleyin: allow-ipv6-cutom (dahili iletişim için), allow-ipv6-icmp, allow-ipv6-rdp, allow-ipv6-ssh. Bu laboratuvarda, yeni alt ağda otomatik olarak bir eşleştirme kuralı oluşturmak için bu seçeneği kullanacağız.

- Dinamik yönlendirme modu bölümünde, VPC ağı için Genel'i seçin. Daha fazla bilgi için dinamik yönlendirme modu başlıklı makaleye göz atın. Dinamik yönlendirme modunu daha sonra değiştirebilirsiniz.

- Maksimum iletim birimi (MTU) için 1460'ı seçin.

- Oluştur'u tıklayın.

Güvenlik duvarı kurallarını doğrulama

Güvenlik duvarı kuralı kontrolü, hizmetlerinize gelen trafiği engellemenize olanak tanır.

Kuralların mevcut olduğunu doğrulamak için:

- VPC ağına gidin

- Sol panelde güvenlik duvarını seçin

- Görüntüleme alanına bakın ve oluşturulan yeni ağlar için güvenlik duvarı kurallarını gördüğünüzden emin olun. Ekranı kaydırın, ağ sütununu bulun ve aşağı kaydırın. Oluşturduğunuz ağın adını, güvenlik duvarı kurallarının ağ sütununda görürsünüz. Bu durumda, ipv4-ipv6-network ve external-ipv6-network ağlarını kullanın. Bu ad proje için benzersiz olmalıdır.

- Şimdi de durum denetimlerine izin veren yeni bir güvenlik duvarı kuralı oluşturacağız

- Açık olmayan Cloud Run f'yi açmak için üst çubuktaki Cloud Shell'i etkinleştir (

) seçeneğini belirleyin. Bir Cloud Shell oturumu açılır ve komut satırı istemi görüntülenir. Doğru projede olduğunuzdan emin olun ve aşağıdaki kodu yapıştırın.

) seçeneğini belirleyin. Bir Cloud Shell oturumu açılır ve komut satırı istemi görüntülenir. Doğru projede olduğunuzdan emin olun ve aşağıdaki kodu yapıştırın.

gcloud compute firewall-rules create ipv4-ipv6-hc \ --direction=INGRESS \ --network=ipv4-ipv6-network \ --action=ALLOW \ --rules=tcp:80,tcp:8080,tcp:443 \ --source-ranges=35.191.0.0/16,130.211.0.0/22,209.85.152.0/22,209.85.204.0/22 \ --target-tags=ipv6-server

- İşlem tamamlandığında, ipv4-ipv6-network ağına ekli ipv6-ipv4-hc güvenlik duvarı kuralını görüp girdiğinizi doğrulayın.

4. NAT ağ geçidini yapılandırın

- Ağ Hizmetleri'ne gidin

- Cloud NAT'yi, ardından Başlayın'ı seçin.

- Ağ geçidi adı ipv4-ipv6-nat kullanır.

- Ağ seçme ipv4-ipv6-network

- Bölge seçimi us-central1

- Cloud yönlendiricisi seçimi Yeni yönlendirici oluştur

- Yönlendirici sayfası oluşturun ve aşağıdakileri yapılandırın:

- ipv4-ipv6-nat-router adı

- Diğer her şeyi varsayılan değerlerde bırakıp oluştur'u seçin

- Cloud NAT ağ geçidi oluştur sayfasında, diğer seçenekleri seçili oluştur olarak bırakın.

5. Özel VPC'de Örnekleri Yapılandırma

Örnek şablonu için özel VPC'si oluşturma

- Cloud Shell'i açın.

- Birden fazla hesabınız varsa doğru projede olduğunuzu doğrulayın

- Aşağıdakileri kopyalayıp yapıştırın

gcloud compute instance-templates create ipv6-internal-server \ --region=us-central1 \ --network-interface=subnet=ipv6net,no-address,stack-type=IPV4_IPV6 \ --machine-type=n1-standard-1 \ --metadata=^,@^startup-script=\#\!/bin/bash$'\n'\#\ package\ updates\ \ \ \ \ \ $'\n'apt\ update\ -y$'\n'apt\ install\ nginx\ -y$'\n'systemctl\ start\ nginx$'\n'systemctl\ enable\ nginx$'\n'systemctl\ status\ nginx\ \|\ grep\ Active$'\n'chown\ -R\ \$USER:\$USER\ /var/www$'\n'cd\ /var/www/html/$'\n'echo\ \'\<\!DOCTYPE\ html\>\'\ \>\ /var/www/html/index.html$'\n'echo\ \'\<html\>\'\ \>\>\ /var/www/html/index.html$'\n'echo\ \'\<head\>\'\ \>\>\ /var/www/html/index.html$'\n'echo\ \'\<title\>Awesome\ web\ app\</title\>\'\ \>\>\ /var/www/html/index.html$'\n'echo\ \'\<meta\ charset=\"UTF-8\"\>\'\ \>\>\ /var/www/html/index.html$'\n'echo\ \'\</head\>\'\ \>\>\ /var/www/html/index.html$'\n'echo\ \'\<body\>\'\ \>\>\ /var/www/html/index.html$'\n'echo\ \'\<h1\>IPv6\ server\</h1\>\'\ \>\>\ /var/www/html/index.html$'\n'echo\ \'\<h3\>You\ are\ successful\</h3\>\'\ \>\>\ /var/www/html/index.html$'\n'echo\ \'\</body\>\'\ \>\>\ /var/www/html/index.html$'\n'echo\ \'\</html\>\'\ \>\>\ /var/www/html/index.html$'\n' --tags=ipv6-server,http-server,https-server \ --create-disk=auto-delete=yes,boot=yes,device-name=ipv6-internal-server,image=projects/debian-cloud/global/images/debian-11-bullseye-v20230306,mode=rw,size=20,type=pd-balanced

- Compute Engine'e gidin

- Örnek şablonu'nu seçin

- Örnek şablon penceresinde, az önce oluşturduğunuz şablonu gördüğünüzden emin olun

- Şablonun adını tıklayın ve yapılandırmayı görmek için sayfayı aşağı kaydırın.

- Network interfaces (Ağ arayüzleri) bölümünün altında Stack Type (Yığın Türü) seçeneğinin IPv4 ve IPv6

olarak göründüğünden emin olun.

olarak göründüğünden emin olun.

Gizli VPC'de örnek grubu oluşturma

- Compute Engine'e gidin

- Örnek gruplarını genişlet'i seçin

- Durum Denetimleri'ni seçin.

- Durum denetimi oluştur'u seçin.

- Durum denetimi oluştur sayfasında aşağıdakileri kullanın:

- Ad ipv6-server-hc kullanır

- Protokol TCP Bağlantı Noktası 80

- Sağlık Ölçütleri bölümüne gidin

- Kontrol aralığı 10, Zaman aşımı 5

- Sağlıklı eşik 2, Sağlıksız eşik 4

- En sona ilerleyin Oluştur'u seçin.

- Compute Engine'e gidin

- Örnek grupları'nı seçin

- Örnek grubu oluştur'u seçin.

- Yeni yönetilen örnek grubu (durum bilgili) seçeneğini belirleyin

- Ad ipv6-server-igp kullanır

- Örnek şablonu için ipv6-internal-server kullanın.

- Örnek sayısı için 2 değerini kullanın

- Konum için Tek Alt Bölge seçeneğini kullanın ve bölgenin us-central1 olduğundan emin olun

- Otomatik iyileştirme'nin altına ilerleyin:

- Durum denetimi kullanımı: ipv6-server-hc

- İlk gecikme için 120 yazın

- Diğer her şeyi varsayılan değerlerde bırakıp oluştur'u seçin

Bu işlemin örnek grubu oluşturma işleminin tamamlanması birkaç dakika sürer

Örnek grubu ve sanal makineleri doğrulama

Örnek grubunuz tamamlandıktan sonra, doğrulama işlemini

- Compute Engine'e gidip Örnek grupları'nı seçin

- Yeni oluşturduğunuz örnek grubunun adını seçin ipv6-server-igp

- Şunları gördüğünüzden emin olun:

- Duruma göre örnek 2 örnek (Henüz iyi durumda görünmüyorsa tüm durum denetiminin yürütülmesi için lütfen biraz zaman tanıyın)

- Sağlığa göre örnek% 100 sağlıklı

Şimdi, doğrudan bu örnek grubundaki sanal makinelere geçelim ve biraz test edelim

- Sanal makine örneklerini seçtiğinizde adları ipv6-server-igp ile başlayan iki sanal makine görürsünüz.

- Dahili IP sütununun altında ve altında gezinin. Hem IPV4 hem de IPV6 adreslerini göreceksiniz. Her sunucu için iki adresi de not edin.

- İlk sanal makinenin yanında SSH'yi seçin. Bu işlem, doğrudan sunucuda bir SSH oturumu açar.

- SSH penceresine

curl localhostyazın. Sanal makine üzerinde çalışan web sunucusundan, HTML'yi gösteren aşağıdaki gibi bir yanıt alırsınız:

- Ardından, adres bilgilerini görüntülemek için

ip addryazın. exxx arayüzünün, bu sanal makine için 6. adımda kaydettiğiniz IPv4 ve IPv6 adresine sahip olduğunu doğrulayın - Bu sanal makineden ikinci sanal makinelerin IPv4 adresine bir

ping -c 4 XXXXişlemi gerçekleştirin. Ardından, ikinci sanal makinelerin IPv6 adresini kullanarak aynı işlemi yapın.

- <İsteğe bağlı> ikinci sanal makineye SSH uygulayıp aynı testi yapabilirsiniz. Sanal makine 1'in IPv4 ve IPv6 adreslerini pinglemeyi deneyin.

Özel VPC'de bağımsız bir IPv4'e özel örnek oluşturma

- Compute Engine'e gidin

- Sanal Makine Örnekleri'ni ve Örnek oluştur'u seçin.

- Yapılandırma sayfasını aşağıdaki gibi doldurun:

- Ad kullanımı yalnızca ipv4

- Bölgesel seçim europe-west1

- Aşağı kaydırın, Gelişmiş Seçenekler'i genişletin ve ardından Ağ İletişimi'ni genişletin. Şimdi şunu kullanın: Ağ Arayüzleri altında

- Arayüz düzenleme seçeneklerini görmek için varsayılanın yanındaki açılır oku seçin

- Ağ ayarının ipv4-ipv6-network olarak değiştirilmesi için

- Alt ağ ipv4

- Harici IPv4 adresi için Yok'u seçin

- Bitti'yi seçin

- Ekranın en sonuna gidin ve Oluştur'u seçin.

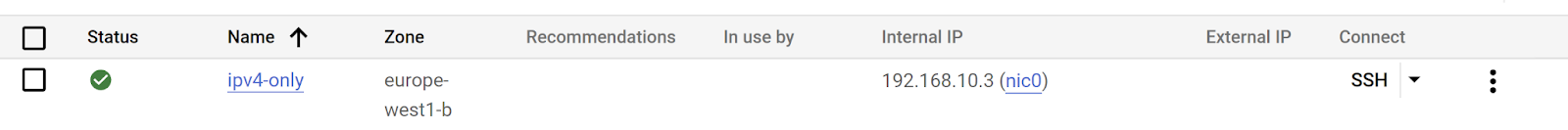

- Sanal makinenin oluşturulması birkaç dakika sürer. Bu sanal makine, harici IP adresi atanmamış, yalnızca IPv4 kullanılan bir alt ağda yer alıyor. Doğrulamak için Sanal Makine Örneği sayfasına gidin ve ipv4-only

adlı sanal makineyi bulun

adlı sanal makineyi bulun - ipv4-only adlı sanal makineye SSH kullanarak SSH üzerinden bağlanmayı seçin

- ipv6-server-igp adıyla başlayarak, oluşturulan herhangi bir sanal makinenin özel IPv4 adreslerine

ping -c 4 X.X.X.Xişlemi uygulayın. Bu sanal makinelerin dahili IPv4 adreslerini başarıyla pingleyebilirsiniz. .

.

6. Özel VPC'de IPv4 ve IPv6 adresleriyle Uygulama LB Oluşturma

İki statik harici IP oluşturma

- VPC ağına gidin

- IP adresleri'ni, ardından Harici statik adresi ayır'ı seçin.

- IPv4 adresi için şunu kullanın:

- Ad ipv4-lb-ip

- IP sürümü IPv4

- Global yazın

- sona kaydırın ve rezerve et'i seçin

- IPv6 adresi için 2. adımı tekrarlayın ve aşağıdakini kullanın:

- Ad ipv6-lb-ip

- IP sürümü IPv6

- Global yazın

- sona kaydırın ve rezerve et'i seçin

Bu IP adreslerini kaydedin. Son bölümde bağlantıyı test etmek için bu bilgilere ihtiyacınız olacak.

Harici Uygulama LB'yi oluşturma

- Ağ Hizmetleri'ne gidin

- Yük dengeleyici oluştur'u seçin.

- Yük dengeleyici türü bölümünde Uygulama yük dengeleyici (HTTP/HTTPS) ve ardından sonraki'yi seçin.

- Herkese açık veya dahili bölümünde Herkese açık (harici) ve ardından İleri'yi seçin.

- Genel veya tek bölgeli dağıtım bölümünde Genel iş yükleri için en iyi, ardından sonraki'yi seçin.

- Yük Dengeleyici oluşturma bölümünde Genel harici uygulama yük dengeleyici'yi, ardından İleri'yi seçin.

- Yapılandır'ı seçin.

- En üstte, Global harici Uygulama Yük Dengeleyici oluştur'un altında ipv4-ipv6-lb-demo adını kullanın.

- Ardından Frontend configuration'ı (Ön uç yapılandırmasını) seçin ve aşağıdakileri kullanın:

- Adı ipv4-fe-lb

- Protokol HTTP

- IP sürümü IPv4

- Oluşturduğumuz statik harici IPv4 IP'sini atamak için IP adresi ipv4-lb-ip'i seçin.

- Bağlantı noktası 80

- Tamamlananları seç

- Ön uç bölümünde IPv6 ekini yapılandıralım ve Add Frontend IP and Port:

(Ön Uç IP ve Bağlantı Noktası Ekle) öğesini seçin.

(Ön Uç IP ve Bağlantı Noktası Ekle) öğesini seçin.

- Ad ipv6-fe-lb

- Protokol HTTP

- IP sürümü IPv6

- Oluşturduğumuz statik harici IPv6 IP'sini atamak için IP adresi ipv6-lb-ip'i seçin.

- Bağlantı noktası 80

- Tamamlananları seç

- Sağdaki bölmede, arka uç hizmeti ve arka uç paketleri altında Arka uç yapılandırması'nı seçin ve Arka uç hizmeti oluştur'u seçin, ardından aşağıdakileri kullanın:

- server-backend adı

- Arka uç türü Örnek grubu

- Protokol HTTP

- Örnek grubu ipv6-server-igp

- Bağlantı noktası numaraları 80, 8080

- Cloud CDN'yi etkinleştir seçeneğinin seçimini kaldırın

- Durum denetimi seçimi ipv6-server-hc

- Sona kadar kaydır ve oluştur

- Ardından, Tamam'ı

seçin.

seçin.

- Sayfanın alt kısmına gidin ve Oluştur'u seçin. İşlem tamamlandığında,

- Yeni LB'nin adını tıklayın ve kullanıcı arabiriminin altında ipv4 ve ipv6 adreslerini not alın. Son testte bunlara ihtiyacınız olacak.

7. Harici ve dahili IPv4 ve IPv6 Adresleri ile tek bir örnek oluştur

Harici IPv4 ve IPv6 adresiyle bağımsız bir adres oluşturma

- Compute Engine'e gidin

- Sanal Makine Örnekleri'ni ve Örnek oluştur'u seçin.

- Yapılandırma sayfasını aşağıdaki gibi doldurun:

- Ad kullanımı external-ipv4-ipv6

- Bölge seçimi us-east1

- Aşağı kaydırın, Gelişmiş Seçenekler'i genişletin ve ardından Ağ İletişimi'ni genişletin. Şimdi aşağıdakileri kullanın:

- Network interface (Ağ arayüzü) bölümünde Network external-ipv6-network'ü (Ağ) seçin.

- Alt ağ ipv6-external

- IP Yığın türü IPv4 ve IPv6 (çift yığın)

- Harici IPv4 adresi için Geçici seçeneğini belirleyin

- Bitti'yi seçin

- Ekranın en sonuna gidin ve Oluştur'u seçin.

- Sanal makinenin oluşturulması birkaç dakika sürer. Bu sanal makine, harici IPv6 adres erişimine sahip bir IPv4_IPv6 alt ağında yer alıyor. Doğrulamak için Sanal Makine Örneği sayfasına gidip external-ipv4-ipv6

adlı sanal makineyi bulun

adlı sanal makineyi bulun - external-ipv4-ipv6 sanal makinesine SSH üzerinden bağlanmak için SSH seçeneğini belirleyin.

- Sanal makinenize atanan IPv4 ve IPv6 adresini kontrol etmek için

ip addryazın - ipv4-ipv6-lb-demo'nun IPv4 adresine gidin.

- external-ipv4-ipv6 sanal makine SSH oturumunuzun türü (

curl X.X.X.X), burada X.X.X.X, ipv4-ipv6-lb-demo yük dengeleyicinin IPv4 adresidir. ipv4-ipv6-network ağındaki sunucularda çalışan web sitesinin HTML'sini görüyor olmalısınız. - external-ipv4-ipv6 sanal makine SSH oturumu türünüzde

curl [X:X:X:X]:80(X:X:X:X, ipv4-ipv6-lb-demo yük dengeleyicinin IPv6 adresidir).curl [2600:1901:X:XXXX::]:80Web sitesinin HTML'si şuna benzer: ipv4-ipv6-network üzerindeki sunucularda çalışan web sitesinin HTML'si

8. Temizleme

Projenizi temizlemek için aşağıdaki komutları çalıştırabilirsiniz.

gcloud compute instances delete external-ipv4-ipv6 --zone=us-east1-b --quiet gcloud compute instances delete ipv4-only --zone=europe-west1-b --quiet gcloud compute forwarding-rules delete ipv4-fe-lb --global --quiet gcloud compute forwarding-rules delete ipv6-fe-lb --global --quiet gcloud compute target-http-proxies delete ipv4-ipv6-lb-demo-target-proxy --quiet gcloud compute target-http-proxies delete ipv4-ipv6-lb-demo-target-proxy-2 --quiet gcloud compute url-maps delete ipv4-ipv6-lb-demo --quiet gcloud compute backend-services delete server-backend --global --quiet gcloud compute addresses delete ipv4-lb-ip --global --quiet gcloud compute addresses delete ipv6-lp-ip --global --quiet gcloud compute instance-groups managed delete ipv6-server-igp --zone us-central1-a --quiet gcloud compute instance-templates delete "ipv6-internal-server" --quiet gcloud compute health-checks delete ipv6-server-hc --quiet gcloud compute routers nats delete ipv4-ipv6-nat --router=ipv4-ipv6-nat-router --region=us-central1 --quiet gcloud compute routers delete ipv4-ipv6-nat-router --region=us-central1 --quiet gcloud compute firewall-rules delete external-ipv6-network-allow-ipv6-custom external-ipv6-network-allow-ipv6-ssh external-ipv6-network-allow-rdp external-ipv6-network-allow-ipv6-rdp external-ipv6-network-allow-ssh external-ipv6-network-allow-ipv6-icmp external-ipv6-network-allow-custom external-ipv6-network-allow-icmp --quiet gcloud compute firewall-rules delete ipv4-ipv6-hc ipv4-ipv6-network-allow-custom ipv4-ipv6-network-allow-ipv6-icmp ipv4-ipv6-network-allow-icmp ipv4-ipv6-network-allow-ssh ipv4-ipv6-network-allow-rdp ipv4-ipv6-network-allow-ipv6-ssh ipv4-ipv6-network-allow-ipv6-rdp ipv4-ipv6-network-allow-ipv6-custom --quiet gcloud compute networks subnets delete ipv4 --region=europe-west1 --quiet gcloud compute networks subnets delete ipv6net --region=us-central1 --quiet gcloud compute networks subnets delete ipv6-external --region=us-east1 --quiet gcloud compute networks delete external-ipv6-network --quiet gcloud compute networks delete ipv4-ipv6-network --quiet

9. Tebrikler

Tebrikler, hem IPv4 hem de IPv6 ağ seçeneklerini başarıyla keşfettiniz.

Referans belgeler

- Belgeler: IP Adresleme

- Belgeler: Alt ağda IPv6'yı etkinleştirin.

- Dokümanlar: Harici HTTP(S), SSL Proxy ve Harici TCP için IPv6 sonlandırma

Kılavuzun Son Güncellenme Tarihi: Mart 2023

Laboratuvarın Son Test Edilme Tarihi: Mart 2023