1. Giới thiệu

Tổng quan

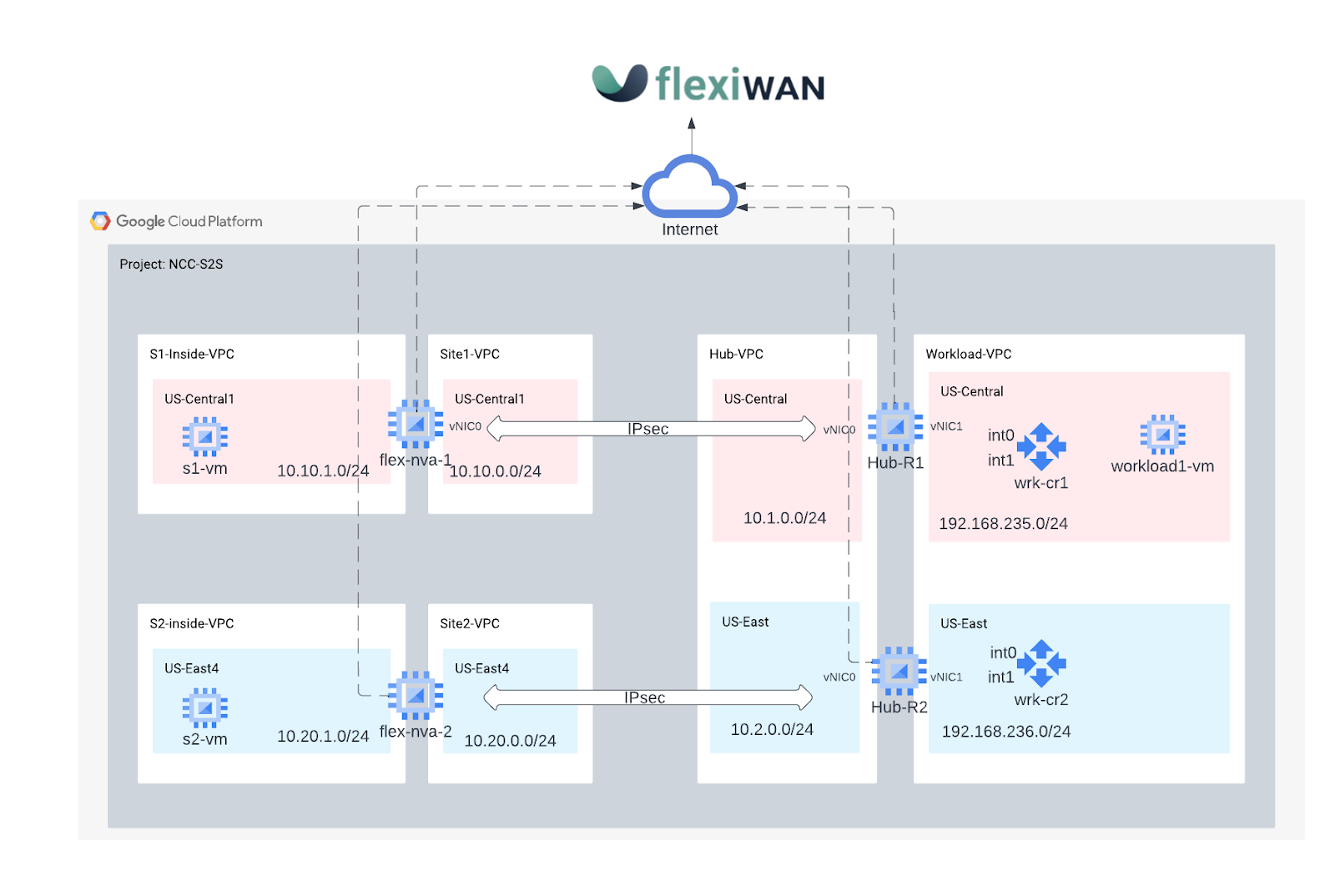

Trong phòng thí nghiệm này, bạn sẽ khám phá một số tính năng của Trung tâm kết nối mạng.

Network Connectivity Center (NCC) là một mô hình mặt phẳng điều khiển kiểu trung tâm và chấu để quản lý kết nối mạng trong Google Cloud. Tài nguyên trung tâm cung cấp một mô hình quản lý kết nối tập trung để kết nối các chạc. NCC hiện hỗ trợ các tài nguyên mạng sau dưới dạng nan hoa:

- Tệp đính kèm VLAN

- Thiết bị máy phay gỗ

- VPN (mạng riêng ảo) HA

Các lớp học lập trình yêu cầu sử dụng giải pháp SD-WAN flexiWAN SaaS, giúp đơn giản hoá việc triển khai và quản lý mạng WAN. flexWAN là một giải pháp nguồn mở SD-WAN và SASE.

Sản phẩm bạn sẽ tạo ra

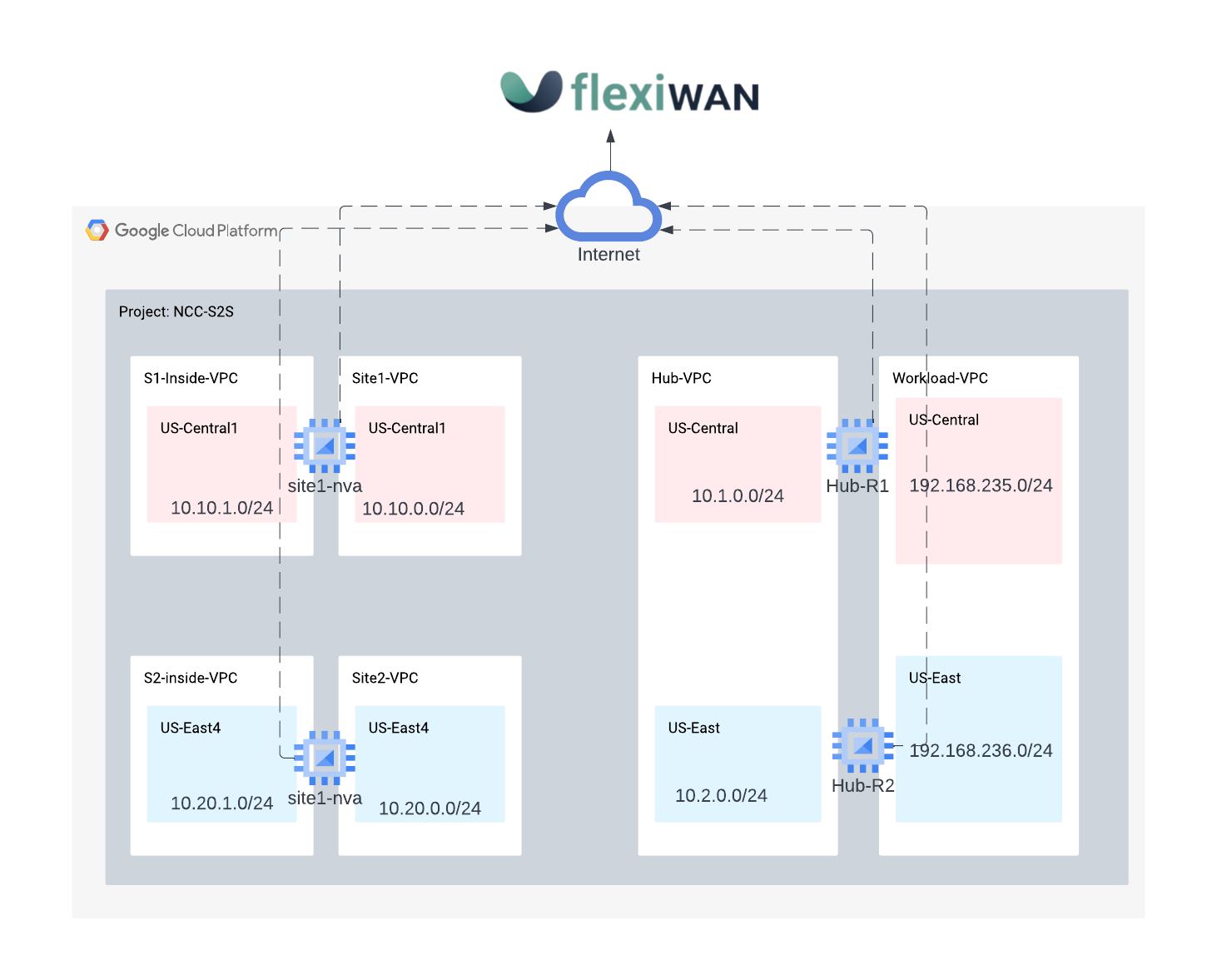

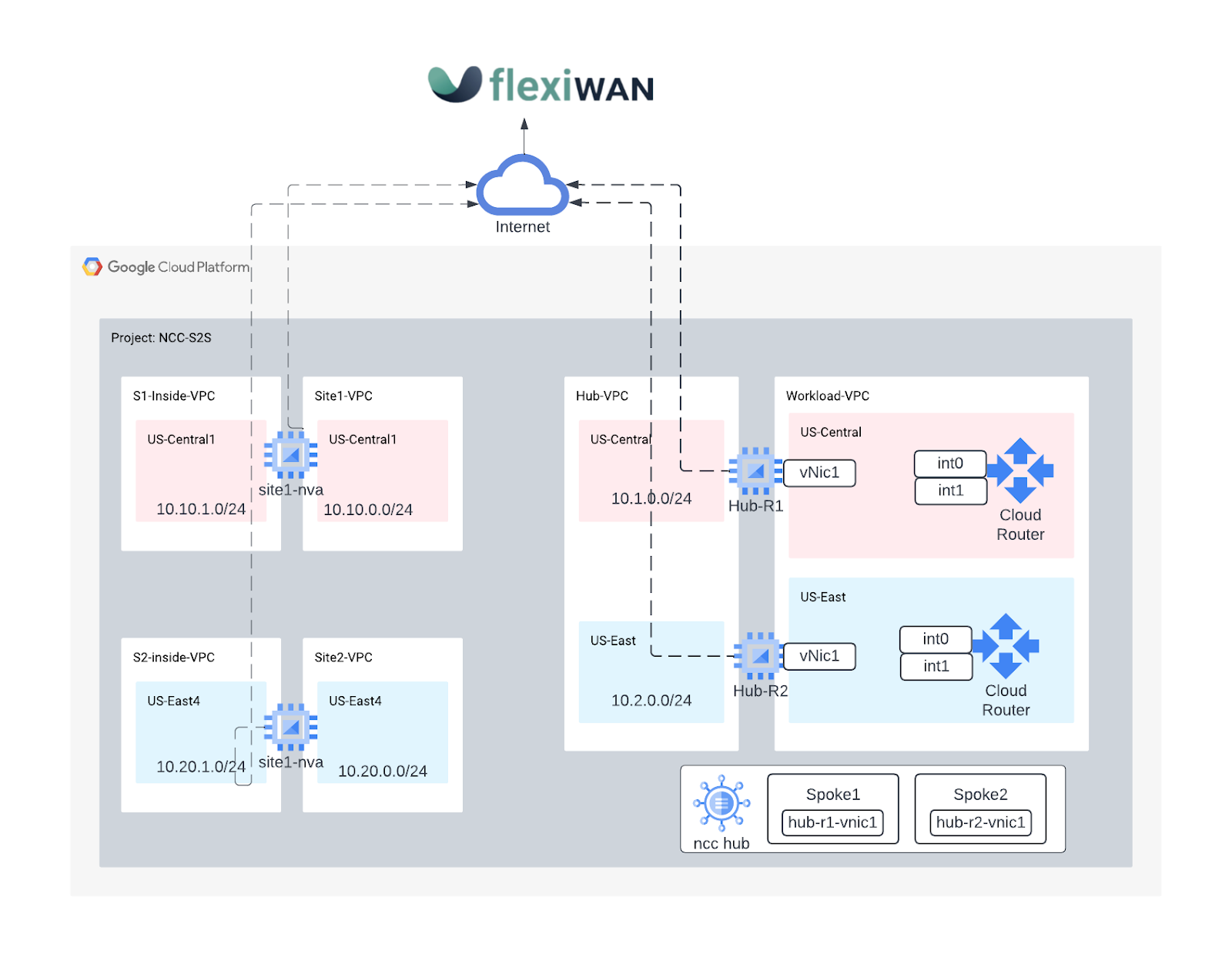

Trong lớp học lập trình này, bạn sẽ xây dựng một trung tâm và cấu trúc liên kết SD-WAN để mô phỏng các trang web nhánh từ xa sẽ truyền tải mạng trục chính của Google để giao tiếp giữa các trang web, từ trang web đến đám mây.

- Bạn sẽ triển khai một cặp GCE vm được định cấu hình cho "flexiWAN" Tác nhân SD-WAN trong VPC trung tâm, đại diện cho các đầu mối liên hệ về lưu lượng truy cập đến và đi vào GCP.

- Triển khai 2 bộ định tuyến SD-WAN flexiWAN từ xa để đại diện cho 2 VPC tại nhánh khác nhau

- Để kiểm thử đường dẫn dữ liệu, bạn sẽ định cấu hình 3 máy ảo GCE để mô phỏng trên các máy khách và máy chủ prem được lưu trữ trên GCP

Kiến thức bạn sẽ học được

- Sử dụng NCC để kết nối các văn phòng chi nhánh từ xa bằng giải pháp nguồn mở WAN dựa trên phần mềm

- Thực hành kinh nghiệm với giải pháp WAN phần mềm nguồn mở

Bạn cần có

- Có kiến thức về mạng VPC của GCP

- Có kiến thức về định tuyến Cloud Router và BGP

- Lớp học lập trình này cần có 6 VPC. Kiểm tra Định mức:Mạng và yêu cầu thêm Mạng nếu cần, ảnh chụp màn hình bên dưới:

2. Mục tiêu

- Thiết lập môi trường GCP

- Triển khai các thực thể flexiWAN Edge trong GCP

- Thành lập trung tâm NCC Hub và flexiWAN Edge NVA như một diễn giả

- Định cấu hình và quản lý các thực thể flexiWAN bằng flexiManage

- Định cấu hình trao đổi tuyến BGP giữa vpc-app-svcs và flexiWAN NVA

- Tạo một trang web từ xa mô phỏng một nhánh từ xa của khách hàng hoặc một trung tâm dữ liệu

- Thiết lập đường hầm IPSEC giữa địa điểm từ xa và NVA

- Xác minh các thiết bị đã được triển khai thành công

- Xác thực trang web để chuyển dữ liệu lên đám mây

- Xác thực yêu cầu chuyển dữ liệu giữa các trang web

- Dọn dẹp tài nguyên đã sử dụng

Hướng dẫn này yêu cầu bạn tạo một tài khoản FlexiManage miễn phí để xác thực, tích hợp và quản lý các thực thể flexiEdge.

Trước khi bắt đầu

Sử dụng Google Cloud Console và Cloud Shell

Để tương tác với GCP, chúng ta sẽ sử dụng cả Google Cloud Console và Cloud Shell trong phòng thí nghiệm này.

Bảng điều khiển Google Cloud

Bạn có thể truy cập vào Cloud Console tại https://console.cloud.google.com.

Thiết lập các mục sau trong Google Cloud để dễ dàng định cấu hình Trung tâm kết nối mạng hơn:

Trong Google Cloud Console, trên trang bộ chọn dự án, hãy chọn hoặc tạo một dự án trên Google Cloud.

Khởi chạy Cloud Shell. Lớp học lập trình này sử dụng $variables để hỗ trợ việc triển khai cấu hình gcloud trong Cloud Shell.

gcloud config list project

gcloud config set project [YOUR-PROJECT-NAME]

projectname=[YOUR-PROJECT-NAME]

echo $projectname

Vai trò IAM

NCC cần có các vai trò IAM để truy cập vào một số API. Hãy nhớ thiết lập người dùng của bạn với các vai trò NCC IAM theo yêu cầu.

Tên vai trò | Mô tả | Quyền |

networkconnectivity.networkAdmin | Cho phép quản trị viên mạng quản lý trung tâm và các ngôn ngữ. | mạng kết nối.hubs.networkConnected.spokes. |

networkconnectivity.networkSpokeManager | Cho phép thêm và quản lý chương trình nói trong một trung tâm. Để được sử dụng trong VPC dùng chung, nơi dự án lưu trữ sở hữu Trung tâm, nhưng các quản trị viên khác trong các dự án khác có thể thêm nan hoa cho tệp đính kèm của trung tâm. | networkconnectivity.spokes.** |

networkconnectivity.networkUsernetworkconnectivity.networkViewer | Cho phép người dùng mạng xem các thuộc tính khác nhau của trung tâm và bộ nói. | networkconnectivity.hubs.getnetworkconnectivity.hubs.listnetworkconnectivity.spokes.getnetworkconnectivity.spokes.listnetworkconnectivity.spokes.aggregatedList |

3. Thiết lập môi trường Network Lab

Tổng quan

Trong phần này, chúng ta sẽ triển khai các mạng VPC và các quy tắc về tường lửa.

Mô phỏng mạng lưới tại cơ sở của chi nhánh

Mạng VPC này chứa các mạng con cho các thực thể máy ảo tại chỗ.

Tạo mạng con và mạng con tại chỗ:

gcloud compute networks create site1-vpc \

--subnet-mode custom

gcloud compute networks create site2-vpc \

--subnet-mode custom

gcloud compute networks create s1-inside-vpc \

--subnet-mode custom

gcloud compute networks create s2-inside-vpc \

--subnet-mode custom

gcloud compute networks subnets create site1-subnet \

--network site1-vpc \

--range 10.10.0.0/24 \

--region us-central1

gcloud compute networks subnets create site2-subnet \

--network site2-vpc \

--range 10.20.0.0/24 \

--region us-east4

gcloud compute networks subnets create s1-inside-subnet \

--network s1-inside-vpc \

--range 10.10.1.0/24 \

--region us-central1

gcloud compute networks subnets create s2-inside-subnet \

--network s2-inside-vpc \

--range 10.20.1.0/24 \

--region us-east4

Tạo các quy tắc tường lửa site1-vpc để cho phép:

- SSH, nội bộ, IAP

- ESP, UDP/500, UDP/4500

- Phạm vi 10.0.0.0/8

- Phạm vi 192.168.0.0/16

gcloud compute firewall-rules create site1-ssh \--network site1-vpc \

--allow tcp:22

gcloud compute firewall-rules create site1-internal \

--network site1-vpc \

--allow all \

--source-ranges 10.0.0.0/8

gcloud compute firewall-rules create site1-cloud \

--network site1-vpc \

--allow all \

--source-ranges 192.168.0.0/16

gcloud compute firewall-rules create site1-vpn \

--network site1-vpc \

--allow esp,udp:500,udp:4500 \

--target-tags router

gcloud compute firewall-rules create site1-iap \

--network site1-vpc --allow tcp:22 --source-ranges=35.235.240.0/20

Tạo các quy tắc tường lửa site2-vpc để cho phép:

- SSH, nội bộ, IAP

- Phạm vi 10.0.0.0/8

- Phạm vi 192.168.0.0/16

gcloud compute firewall-rules create site2-ssh \

--network site2-vpc \

--allow tcp:22

gcloud compute firewall-rules create site2-internal \

--network site2-vpc \

--allow all \

--source-ranges 10.0.0.0/8

gcloud compute firewall-rules create site2-cloud \

--network site1-vpc \

--allow all \

--source-ranges 192.168.0.0/16

gcloud compute firewall-rules create site2-vpn \

--network site1-vpc \

--allow esp,udp:500,udp:4500 \

--target-tags router

gcloud compute firewall-rules create site2-iap \

--network site2-vpc --allow tcp:22 --source-ranges=35.235.240.0/20

Tạo các quy tắc tường lửa s1-inside-vpc để cho phép:

- SSH, nội bộ, IAP

- Phạm vi 10.0.0.0/8

- Phạm vi 192.168.0.0/16

gcloud compute firewall-rules create s1-inside-ssh \

--network s1-inside-vpc \

--allow tcp:22

gcloud compute firewall-rules create s1-inside-internal \

--network s1-inside-vpc \

--allow all \

--source-ranges 10.0.0.0/8

gcloud compute firewall-rules create s1-inside-cloud \

--network s1-inside-vpc \

--allow all \

--source-ranges 192.168.0.0/16

gcloud compute firewall-rules create s1-inside-iap \

--network site2-vpc --allow tcp:22 --source-ranges=35.235.240.0/20

Tạo các quy tắc tường lửa s2-inside-vpc để cho phép:

- SSH, nội bộ, IAP

- Phạm vi 10.0.0.0/8

- Phạm vi 192.168.0.0/16

gcloud compute firewall-rules create s2-inside-ssh \

--network s2-inside-vpc \

--allow tcp:22

gcloud compute firewall-rules create s2-inside-internal \

--network s2-inside-vpc \

--allow all \

--source-ranges 10.0.0.0/8

gcloud compute firewall-rules create s2-inside-cloud \

--network s2-inside-vpc \

--allow all \

--source-ranges 192.168.0.0/16

gcloud compute firewall-rules create s2-inside-iap \

--network site2-vpc --allow tcp:22 --source-ranges=35.235.240.0/20

Đối với mục đích kiểm thử, hãy tạo các thực thể s1-inside-vm và s2-inside-vm

gcloud compute instances create s1-vm \

--zone=us-central1-a \

--machine-type=e2-micro \

--network-interface subnet=s1-inside-subnet,private-network-ip=10.10.1.3,no-address

gcloud compute instances create s2-vm \

--zone=us-east4-b \

--machine-type=e2-micro \

--network-interface subnet=s2-inside-subnet,private-network-ip=10.20.1.3,no-address

Mô phỏng môi trường mạng trên đám mây của GCP

Để cho phép lưu lượng truy cập từ trang web đến trang web giữa các vùng thông qua mạng hub-vpc và các nan hoa, bạn phải bật tính năng định tuyến toàn cầu trong mạng hub-vpc. Đọc thêm về trao đổi định tuyến của NCC.

- Tạo mạng

hub-vpcvà mạng con:

gcloud compute networks create hub-vpc \

--subnet-mode custom \

--bgp-routing-mode=global

gcloud compute networks subnets create hub-subnet1 \

--network hub-vpc \

--range 10.1.0.0/24 \

--region us-central1

gcloud compute networks subnets create hub-subnet2 \

--network hub-vpc \

--range 10.2.0.0/24 \

--region us-east4

- Tạo mạng

workload-vpcvà mạng con:

gcloud compute networks create workload-vpc \

--subnet-mode custom \

--bgp-routing-mode=global

gcloud compute networks subnets create workload-subnet1 \

--network workload-vpc \

--range 192.168.235.0/24 \

--region us-central1

gcloud compute networks subnets create workload-subnet2 \

--network workload-vpc \

--range 192.168.236.0/24 \

--region us-east4

- Tạo các quy tắc tường lửa Hub-VPC để cho phép:

- SSH

- ESP, UDP/500, UDP/4500

- phạm vi 10.0.0.0/8 nội bộ (bao gồm cổng TCP 179 cần thiết cho phiên BGP từ bộ định tuyến đám mây đến thiết bị bộ định tuyến)

gcloud compute firewall-rules create hub-ssh \

--network hub-vpc \

--allow tcp:22

gcloud compute firewall-rules create hub-vpn \

--network hub-vpc \

--allow esp,udp:500,udp:4500 \

--target-tags router

gcloud compute firewall-rules create hub-internal \

--network hub-vpc \

--allow all \

--source-ranges 192.168.0.0/16

gcloud compute firewall-rules create hub-iap \

--network hub-vpc --allow tcp:22 --source-ranges=35.235.240.0/20

- Tạo các quy tắc tường lửa Workload-VPC để cho phép:

- SSH

- phạm vi 192.168.0.0/16 nội bộ (bao gồm cổng TCP 179 cần thiết cho phiên BGP từ bộ định tuyến đám mây đến thiết bị bộ định tuyến)

gcloud compute firewall-rules create workload-ssh \

--network workload-vpc \

--allow tcp:22

gcloud compute firewall-rules create workload-internal \

--network workload-vpc \

--allow all \

--source-ranges 192.168.0.0/16

gcloud compute --project=$projectname firewall-rules create allow-from-site-1-2 --direction=INGRESS --priority=1000 --network=workload-vpc --action=ALLOW --rules=all --source-ranges=10.10.1.0/24,10.20.1.0/24

gcloud compute firewall-rules create workload-onprem \

--network hub-vpc \

--allow all \

--source-ranges 10.0.0.0/8

gcloud compute firewall-rules create workload-iap \

--network workload-vpc --allow tcp:22 --source-ranges=35.235.240.0/20

- Bật Cloud NAT trong workspace-VPC để cho phép khối lượng công việc1-vm tải các gói xuống bằng cách tạo một Cloud Router và NAT Gateway

gcloud compute routers create cloud-router-usc-central-1-nat \

--network workload-vpc \

--region us-central1

gcloud compute routers nats create cloudnat-us-central1 \

--router=cloud-router-usc-central-1-nat \

--auto-allocate-nat-external-ips \

--nat-all-subnet-ip-ranges \

--region us-central1

- Tạo

workload1-vmin "us-central1-a" inworkload-VPC, bạn sẽ dùng máy chủ này để xác minh trang web kết nối với đám mây

gcloud compute instances create workload1-vm \

--project=$projectname \

--machine-type=e2-micro \

--image-family debian-10 \

--image-project debian-cloud \

--zone us-central1-a \

--private-network-ip 192.168.235.3 \

--no-address \

--subnet=workload-subnet1 \

--metadata startup-script="#! /bin/bash

sudo apt-get update

sudo apt-get install apache2 -y

sudo service apache2 restart

echo 'Welcome to Workload VM1 !!' | tee /var/www/html/index.html

EOF"

4. Thiết lập thiết bị tại chỗ cho SD-WAN

Tạo máy ảo tại chỗ cho SDWAN (Appliance)

Trong phần sau, chúng ta sẽ tạo các thiết bị bộ định tuyến site1-nva và site2-nva hoạt động như các bộ định tuyến tại chỗ.

Tạo đối tượng

Tạo công cụ site1-router có tên site1-nva

gcloud compute instances create site1-nva \

--zone=us-central1-a \

--machine-type=e2-medium \

--network-interface subnet=site1-subnet \

--network-interface subnet=s1-inside-subnet,no-address \

--create-disk=auto-delete=yes,boot=yes,device-name=flex-gcp-nva-1,image=projects/ubuntu-os-cloud/global/images/ubuntu-1804-bionic-v20220901,mode=rw,size=20,type=projects/$projectname/zones/us-central1-a/diskTypes/pd-balanced \

--no-shielded-secure-boot \

--shielded-vtpm \

--shielded-integrity-monitoring \

--reservation-affinity=any \

--can-ip-forward

Tạo công cụ site2-router có tên là site2-nva

gcloud compute instances create site2-nva \

--zone=us-east4-b \

--machine-type=e2-medium \

--network-interface subnet=site2-subnet \

--network-interface subnet=s2-inside-subnet,no-address \

--create-disk=auto-delete=yes,boot=yes,device-name=flex-gcp-nva-1,image=projects/ubuntu-os-cloud/global/images/ubuntu-1804-bionic-v20220901,mode=rw,size=20,type=projects/$projectname/zones/us-east4-a/diskTypes/pd-balanced \

--no-shielded-secure-boot \

--shielded-vtpm \

--shielded-integrity-monitoring \

--reservation-affinity=any \

--can-ip-forward

5. Cài đặt flexiWAN trên site1-nva

Mở kết nối SSH với site1-nva, nếu hết thời gian chờ, hãy thử lại

gcloud compute ssh site1-nva --zone=us-central1-a

Cài đặt flexiWAN trên site1-nva

sudo su

sudo curl -sL https://deb.flexiwan.com/setup | sudo bash -

apt install flexiwan-router -y

Chuẩn bị máy ảo để đăng ký vùng điều khiển flexiWAN.

Sau khi quá trình cài đặt flexiWAN hoàn tất, hãy chạy lệnh fwsystem_checker để kiểm tra cấu hình hệ thống của bạn. Lệnh này kiểm tra các yêu cầu về hệ thống và giúp sửa lỗi cấu hình trong hệ thống của bạn.

- Chọn biểu tượng

2để định cấu hình nhanh và im lặng - thoát sau đó bằng 0.

- Không đóng cửa sổ Cloud shell.

root@site-1-nva-1:/home/user# fwsystem_checker

<output snipped>

[0] - quit and use fixed parameters

1 - check system configuration

2 - configure system silently

3 - configure system interactively

4 - restore system checker settings to default

------------------------------------------------

Choose: 2

<output snipped>

[0] - quit and use fixed parameters

1 - check system configuration

2 - configure system silently

3 - configure system interactively

4 - restore system checker settings to default

------------------------------------------------

Choose: 0

Please wait..

Done.

=== system checker ended ====

Hãy rời phiên đang mở để thực hiện các bước sau

6. Đăng ký site1-nva bằng bộ điều khiển SD-WAN

Đây là các bước bắt buộc để hoàn tất việc cấp phép flexiWAN NVA được quản lý trên flexiManage Console. Hãy nhớ thiết lập tổ chức flexiWAN trước khi tiếp tục.

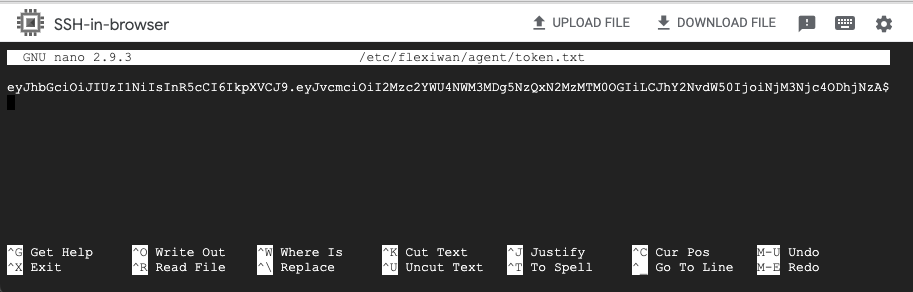

Xác thực flexiWAN NVA mới triển khai bằng flexiManage bằng một mã thông báo bảo mật bằng cách đăng nhập vào tài khoản flexiManage. Có thể sử dụng lại cùng một mã thông báo trên tất cả các thiết bị bộ định tuyến.

Chọn Khoảng không quảng cáo → Mã thông báo, tạo mã thông báo và chọn bản sao

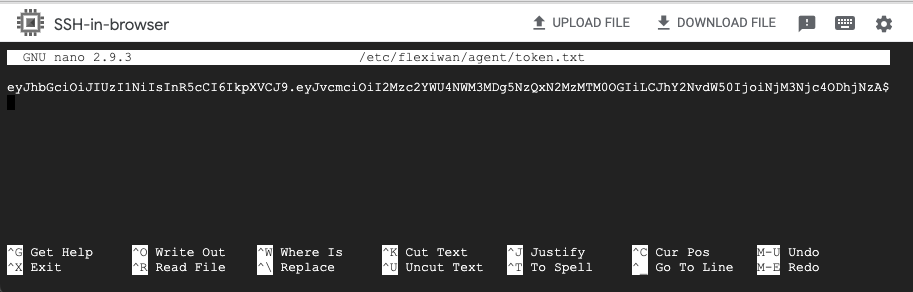

Quay lại Cloud Shell (site1-nva) rồi dán mã thông báo vào thư mục /etc/flexiwan/agent/token.txt bằng cách thực hiện như sau

nano /etc/flexiwan/agent/token.txt

#Paste the generated token obtain from flexiManage

#Exit session with CTRL+X and Select Y to save then enter

Kích hoạt Bộ định tuyến trang web trên Bảng điều khiển flexiManage

Đăng nhập vào flexiManage Console để kích hoạt site1-nva trên bộ điều khiển

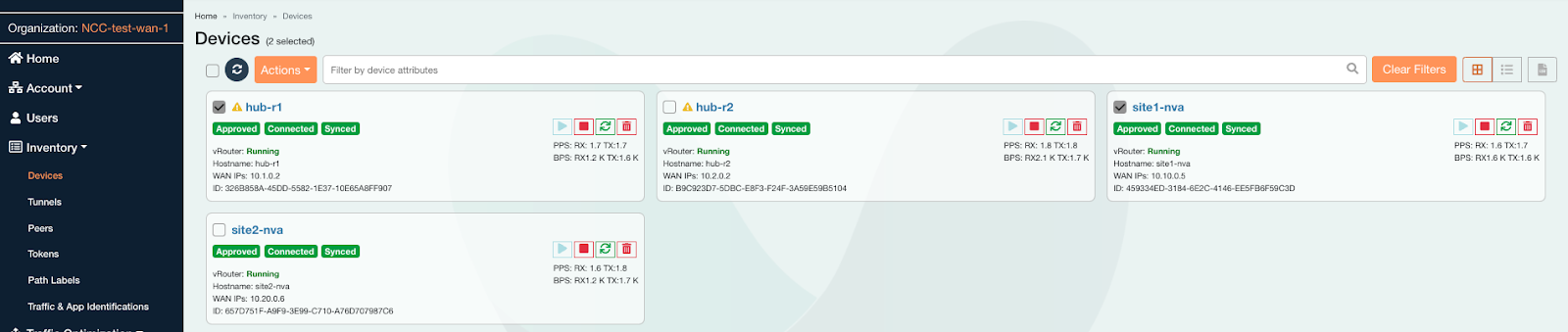

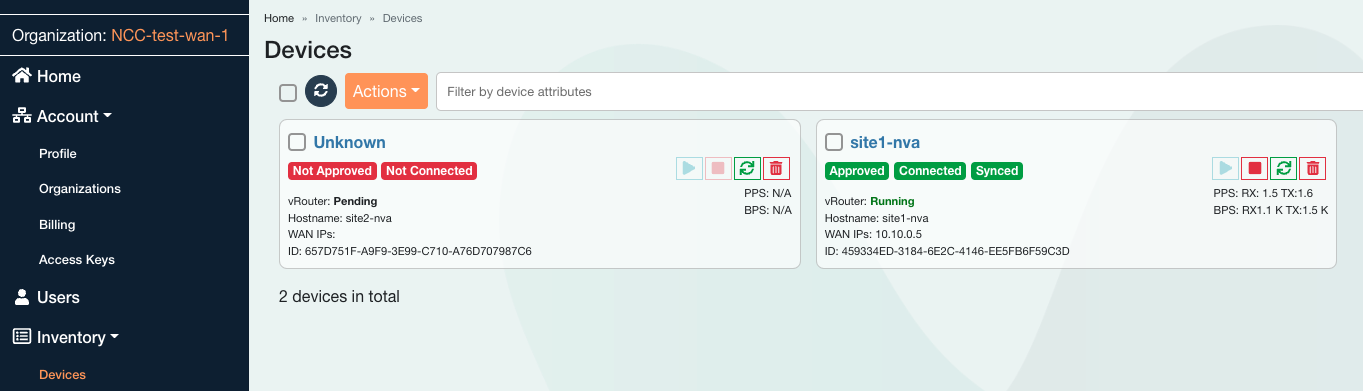

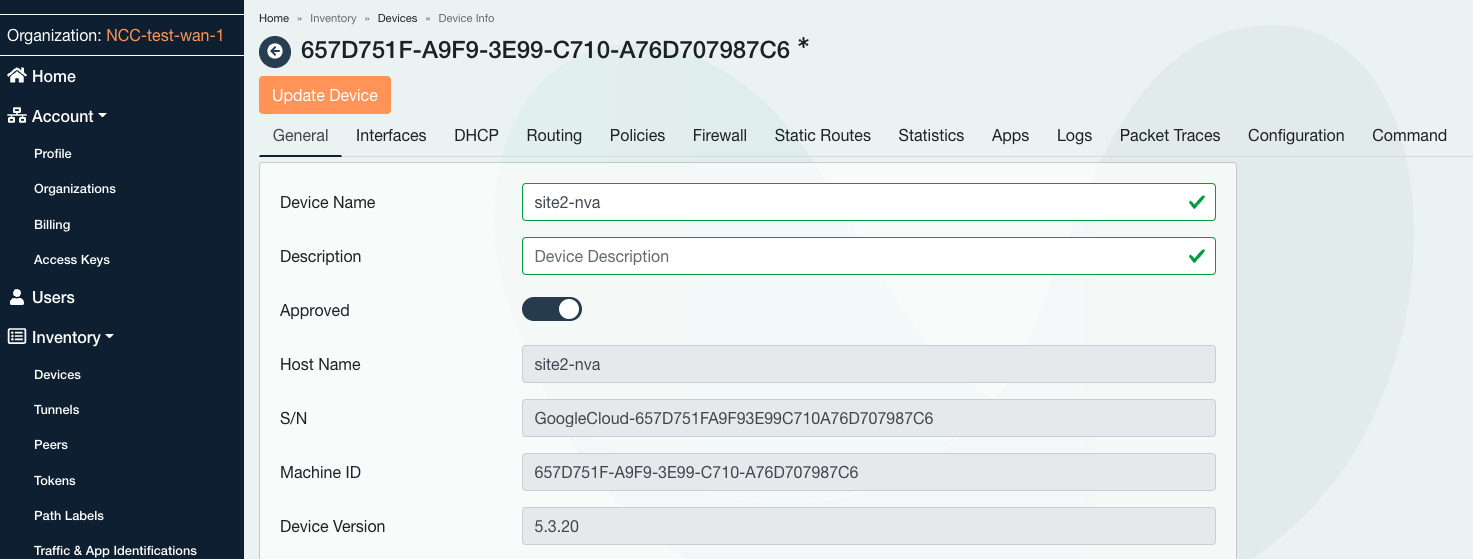

Trên bảng điều khiển bên trái, Chọn Khoảng không quảng cáo → Thiết bị, nhấp vào thiết bị "Không xác định"

Nhập tên máy chủ của site1-nva rồi phê duyệt thiết bị bằng cách trượt núm điều chỉnh sang phải.

Chọn thẻ "Giao diện"

Tìm mục "Đã giao" Cột và nhấp vào "No" (Không) và thay đổi cài đặt thành "Có"

Chọn Tab tường lửa và nhấp vào dấu "+" để thêm quy tắc tường lửa đến

Chọn giao diện WAN để áp dụng quy tắc ssh như mô tả bên dưới

Nhấp vào "Cập nhật thiết bị"

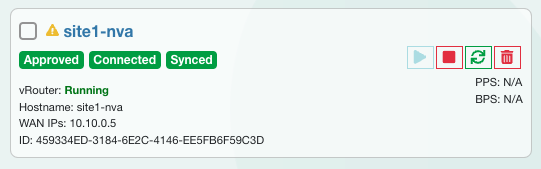

Khởi động site1-nva từ bộ điều khiển flexiWAN. Quay lại Inventory → Thiết bị → site1-nva chọn "Start Device" (Thiết bị bắt đầu)

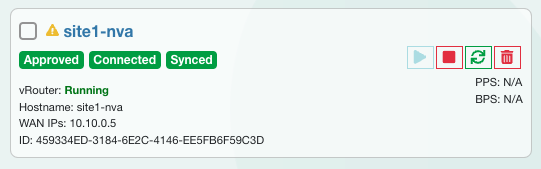

Trạng thái – Đang đồng bộ hoá

Trạng thái – Đã đồng bộ hoá

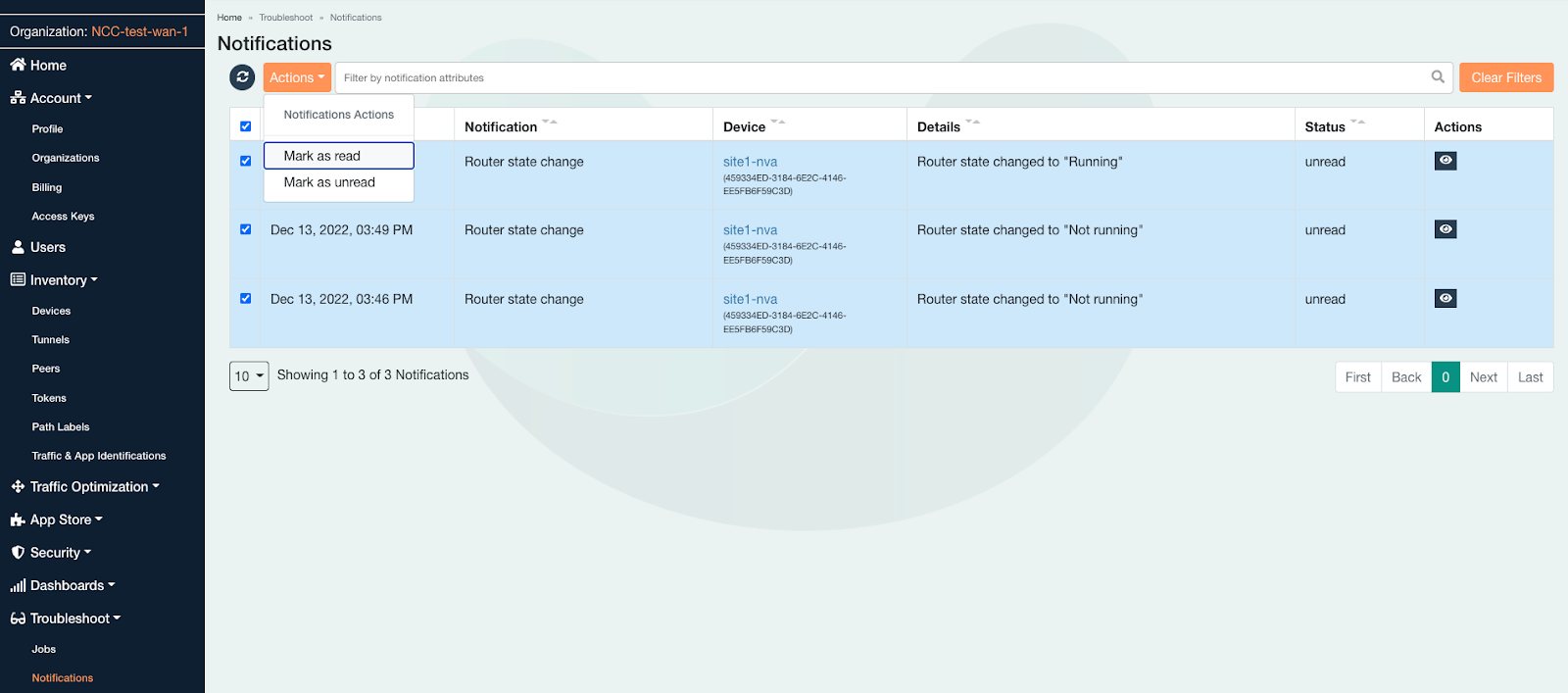

Bạn có thể xem chỉ báo cảnh báo trong phần Khắc phục sự cố → Thông báo. Sau khi xem, chọn tất cả rồi đánh dấu là đã đọc

7. Cài đặt flexiWAN trên site2-nva

Mở một thẻ mới và tạo một phiên Cloud Shell, cập nhật $variables để hỗ trợ triển khai cấu hình gcloud

gcloud config list project

gcloud config set project [YOUR-PROJECT-NAME]

projectname=[YOUR-PROJECT-NAME]

echo $projectname

Mở kết nối SSH với site2-nva, nếu hết thời gian chờ, hãy thử lại

gcloud compute ssh site2-nva --zone=us-east4-b

Cài đặt flexiWAN trên site2-nva

sudo su

sudo curl -sL https://deb.flexiwan.com/setup | sudo bash -

apt install flexiwan-router -y

Chuẩn bị máy ảo để đăng ký vùng điều khiển flexiWAN.

Sau khi quá trình cài đặt flexiWAN hoàn tất, hãy chạy lệnh fwsystem_checker để kiểm tra cấu hình hệ thống của bạn. Lệnh này kiểm tra các yêu cầu về hệ thống và giúp sửa lỗi cấu hình trong hệ thống của bạn.

- Chọn biểu tượng

2để định cấu hình nhanh và im lặng - thoát sau đó bằng 0.

- Không đóng cửa sổ Cloud shell.

root@site2-nva:/home/user# fwsystem_checker

<output snipped>

[0] - quit and use fixed parameters

1 - check system configuration

2 - configure system silently

3 - configure system interactively

4 - restore system checker settings to default

------------------------------------------------

Choose: 2

<output snipped>

[0] - quit and use fixed parameters

1 - check system configuration

2 - configure system silently

3 - configure system interactively

4 - restore system checker settings to default

------------------------------------------------

Choose: 0

Please wait..

Done.

=== system checker ended ====

8. Đăng ký site2-nva bằng Bộ điều khiển SD-WAN

Đây là các bước bắt buộc để hoàn tất việc cấp phép flexiWAN NVA được quản lý trên flexiManage Console. Hãy nhớ thiết lập tổ chức flexiWAN trước khi tiếp tục.

Xác thực flexiWAN NVA mới triển khai bằng flexiManage bằng một mã thông báo bảo mật bằng cách đăng nhập vào tài khoản flexiManage. Có thể sử dụng lại cùng một mã thông báo trên tất cả các thiết bị bộ định tuyến.

Chọn Khoảng không quảng cáo → Mã thông báo, tạo mã thông báo và chọn sao chép

Quay lại Cloud Shell (site2-nva) rồi dán mã thông báo vào thư mục /etc/flexiwan/agent/token.txt bằng cách thực hiện như sau

nano /etc/flexiwan/agent/token.txt

#Paste the generated token obtain from flexiManage

#Exit session with CTRL+X and Select Y to save then enter

Kích hoạt Bộ định tuyến trang web trong Bảng điều khiển flexiManage

Đăng nhập vào Bảng điều khiển flexiManage để kích hoạt site2-nva trên bộ điều khiển

Trên bảng điều khiển bên trái, Chọn Khoảng không quảng cáo → Thiết bị, nhấp vào thiết bị "Không xác định"

Nhập tên máy chủ của site2-nva rồi phê duyệt thiết bị bằng cách trượt núm điều chỉnh sang phải.

Chọn thẻ "Giao diện"

Tìm mục "Đã giao" Cột và nhấp vào "No" (Không) và thay đổi cài đặt thành "Có"

Chọn Thẻ tường lửa và nhấp vào dấu "+" để thêm quy tắc tường lửa đến. Chọn giao diện WAN để áp dụng quy tắc ssh như mô tả bên dưới

Nhấp vào "Cập nhật thiết bị"

Khởi động site2-nva từ bộ điều khiển flexiWAN. Quay lại Inventory → Thiết bị → site2-nva chọn "Start Device" (Thiết bị bắt đầu)

Satus – Đang đồng bộ hoá

Trạng thái – Đã đồng bộ hoá

Bạn có thể xem chỉ báo cảnh báo trong phần Khắc phục sự cố → Thông báo. Sau khi xem, chọn tất cả rồi đánh dấu là đã đọc

9. Thiết lập thiết bị SDWAN Hub

Trong phần sau đây, bạn sẽ tạo và đăng ký các bộ định tuyến Hub (hub-r1 &hub-r2) với flexiWAN Điều khiển như được thực thi trước đó với các tuyến trang web.

Mở một thẻ mới và tạo một phiên Cloud Shell, cập nhật $variables để hỗ trợ triển khai cấu hình gcloud

gcloud config list project

gcloud config set project [YOUR-PROJECT-NAME]

projectname=[YOUR-PROJECT-NAME]

echo $projectname

Tạo phiên bản Hub NVA

Tạo công cụ hub-r1:

gcloud compute instances create hub-r1 \

--zone=us-central1-a \

--machine-type=e2-medium \

--network-interface subnet=hub-subnet1 \

--network-interface subnet=workload-subnet1,no-address \

--can-ip-forward \

--create-disk=auto-delete=yes,boot=yes,device-name=flex-gcp-nva-1,image=projects/ubuntu-os-cloud/global/images/ubuntu-1804-bionic-v20220901,mode=rw,size=20,type=projects/$projectname/zones/us-central1-a/diskTypes/pd-balanced \

--no-shielded-secure-boot \

--shielded-vtpm \

--shielded-integrity-monitoring \

--reservation-affinity=any

Tạo công cụ hub-r2:

gcloud compute instances create hub-r2 \

--zone=us-east4-b \

--machine-type=e2-medium \

--network-interface subnet=hub-subnet2 \

--network-interface subnet=workload-subnet2,no-address \

--can-ip-forward \

--create-disk=auto-delete=yes,boot=yes,device-name=flex-gcp-nva-1,image=projects/ubuntu-os-cloud/global/images/ubuntu-1804-bionic-v20220901,mode=rw,size=20,type=projects/$projectname/zones/us-east4-a/diskTypes/pd-balanced \

--no-shielded-secure-boot \

--shielded-vtpm \

--shielded-integrity-monitoring \

--reservation-affinity=any

10. Cài đặt flexiWAN trên các phiên bản Hub cho hub-r1

Mở kết nối SSH tới hub-r1

gcloud compute ssh hub-r1 --zone=us-central1-a

Cài đặt tác nhân flexiWAN trên cả hai hub-r1

sudo su

sudo curl -sL https://deb.flexiwan.com/setup | sudo bash -

apt install flexiwan-router -y

Chuẩn bị máy ảo hub-r1 để đăng ký flexiWAN.

Sau khi quá trình cài đặt flexiWAN hoàn tất, hãy chạy lệnh fwsystem_checker để kiểm tra cấu hình hệ thống của bạn. Lệnh này kiểm tra các yêu cầu về hệ thống và giúp sửa lỗi cấu hình trong hệ thống của bạn.

root@hub-r1:/home/user# fwsystem_checker

- Chọn biểu tượng

2để định cấu hình nhanh và im lặng - thoát sau đó bằng 0.

- Không đóng cửa sổ Cloud shell.

11. Đăng ký máy ảo hub-r1 trên bộ điều khiển flexiManage

Xác thực flexiWAN NVA mới triển khai bằng flexiManage bằng một mã thông báo bảo mật bằng cách đăng nhập vào tài khoản flexiManage.

- Chọn Khoảng không quảng cáo → Mã thông báo rồi sao chép mã thông báo

Quay lại Cloud Shell (hub-r1) rồi dán mã thông báo vào thư mục /etc/flexiwan/agent/token.txt bằng cách thực hiện như sau

nano /etc/flexiwan/agent/token.txt

#Paste the generated token obtain from flexiManage

#Exit session with CTRL+X and Select Y to save then enter

12. Cài đặt flexiWAN trên các phiên bản Hub cho hub-r2

Mở kết nối SSH tới hub-r2

gcloud compute ssh hub-r2 --zone=us-east4-b

Cài đặt tác nhân flexiWAN trên cả hai hub-r2

sudo su

sudo curl -sL https://deb.flexiwan.com/setup | sudo bash -

apt install flexiwan-router -y

Chuẩn bị máy ảo Hub-r2 để đăng ký flexiWAN.

Sau khi quá trình cài đặt flexiWAN hoàn tất, hãy chạy lệnh fwsystem_checker để kiểm tra cấu hình hệ thống của bạn. Lệnh này kiểm tra các yêu cầu về hệ thống và giúp sửa lỗi cấu hình trong hệ thống của bạn.

root@hub-r2:/home/user# fwsystem_checker

- Chọn biểu tượng

2để định cấu hình nhanh và im lặng - thoát sau đó bằng 0.

- Không đóng cửa sổ Cloud shell.

13. Đăng ký máy ảo hub-r2 trên bộ điều khiển flexiManage

Xác thực flexiWAN NVA mới triển khai bằng flexiManage bằng một mã thông báo bảo mật bằng cách đăng nhập vào tài khoản flexiManage.

- Chọn Khoảng không quảng cáo → Mã thông báo rồi sao chép mã thông báo

Quay lại Cloud Shell (hub-r2) rồi dán mã thông báo vào thư mục /etc/flexiwan/agent/token.txt bằng cách thực hiện như sau

nano /etc/flexiwan/agent/token.txt

#Paste the generated token obtain from flexiManage

#Exit session with CTRL+X and Select Y to save then enter

Kích hoạt bộ định tuyến Hub-r1 trên Bảng điều khiển FlexiManage

Đăng nhập vào flexiManage Console

- Di chuyển đến Khoảng không quảng cáo → Thiết bị

- Tìm và ghi chú Tên máy chủ cho hub-r1 và hub-r2 đều là "unknown"

Chọn Thiết bị không xác định có HostName hub-r1

- Nhập tên máy chủ của hub-r1

- Phê duyệt thiết bị, Trượt núm điều chỉnh sang phải.

Chọn thẻ Giao diện

- Tìm cột "Đã giao"

- Bên cạnh hàng giao diện, hãy nhấp vào "No" (Không) để thay đổi cài đặt thành "Yes"

Chọn thẻ Firewall (Tường lửa)

- Nhấp vào "+" để thêm quy tắc tường lửa đến

- Chọn giao diện WAN để kế thừa quy tắc

- Cho phép cổng SSH 22 bằng giao thức TCP

- Nhấp vào "Cập nhật thiết bị"

Khởi động thiết bị hub-r1 cho SD-WAN từ bộ điều khiển của flexiWAN

- Quay lại Inventory → Thiết bị → hub-r1

Chọn "Start Device" (Thiết bị khởi động)

- Đợi quá trình đồng bộ hoá hoàn tất và ghi lại chú thích "đang chạy" trạng thái

Kích hoạt bộ định tuyến Hub-r2 trên flexiManage Console

Chọn Thiết bị không xác định có HostName hub-r2

- Nhập tên máy chủ của hub-r2

- Khoảng thiết bị, trượt nút quay sang phải.

Chọn thẻ Giao diện

- Tìm cột "Đã giao"

- Bên cạnh hàng giao diện, nhấp vào "No" để thay đổi cài đặt thành "Yes"

Chọn Firewall Tab (Thẻ tường lửa)

- Nhấp vào "+" để thêm quy tắc tường lửa đến

- Chọn giao diện WAN để kế thừa quy tắc

- Cho phép cổng SSH 22 bằng giao thức TCP

- Nhấp vào Thêm quy tắc

- Nhấp vào "Cập nhật thiết bị"

Khởi động thiết bị hub-r2 cho SD-WAN từ bộ điều khiển của flexiWAN

- Quay lại Inventory → Devices → hub-r2, chọn "Start Device" (Khởi động thiết bị)

- Đợi quá trình đồng bộ hoá hoàn tất và ghi lại chú thích "đang chạy" trạng thái

14. Trung tâm kết nối mạng trên Trung tâm GCP

Bật Dịch vụ API

Bật API kết nối mạng trong trường hợp chưa bật:

gcloud services enable networkconnectivity.googleapis.com

Tạo Trung tâm NCC

gcloud network-connectivity hubs create ncc-hub

Create request issued for: [ncc-hub]

Waiting for operation [projects/user-3p-dev/locations/global/operations/operation-1668793629598-5edc24b7ee3ce-dd4c765b-5ca79556] to complete...done.

Created hub [ncc-hub]

Định cấu hình cả hai thiết bị bộ định tuyến dưới dạng tiếng NCC

Tìm URI và địa chỉ IP cho cả hub-r1 và hub-r2 rồi ghi lại kết quả. Bạn sẽ cần thông tin này ở bước tiếp theo.

Lưu ý địa chỉ IP (192.168.x.x) của phiên bản hub-r1 và hub-r2.

gcloud compute instances describe hub-r1 \

--zone=us-central1-a \

--format="value(selfLink.scope(projects))"

gcloud compute instances describe hub-r1 --zone=us-central1-a | grep "networkIP"

gcloud compute instances describe hub-r2 \

--zone=us-east4-b \

--format="value(selfLink.scope(projects))"

gcloud compute instances describe hub-r2 --zone=us-east4-b | grep "networkIP"

Thêm vnic networkIP của hub-r1 (192.168.x.x) dưới dạng nói và cho phép chuyển dữ liệu giữa các trang web

gcloud network-connectivity spokes linked-router-appliances create s2s-wrk-cr1 \

--hub=ncc-hub \

--router-appliance=instance="https://www.googleapis.com/compute/projects/$projectname/zones/us-central1-a/instances/hub-r1",ip=192.168.235.4 \

--region=us-central1 \

--site-to-site-data-transfer

Thêm vnic networkIP của hub-r2 (192.168.x.x) dưới dạng nói và cho phép chuyển dữ liệu giữa các trang web

gcloud network-connectivity spokes linked-router-appliances create s2s-wrk-cr2 \

--hub=ncc-hub \

--router-appliance=instance=/projects/$projectname/zones/us-east4-b/instances/hub-r2,ip=192.168.236.101 \

--region=us-east4 \

--site-to-site-data-transfer

Định cấu hình Cloud Router để thiết lập BGP bằng Hub-R1

Trong bước sau, tạo Cloud Router và thông báo mạng con VPC cho tải công việc 192.168.235.0/24

Tạo bộ định tuyến đám mây trong us-central1 sẽ giao tiếp với BGP thông qua hub-r1

gcloud compute routers create wrk-cr1 \

--region=us-central1 \

--network=workload-vpc \

--asn=65002 \

--set-advertisement-groups=all_subnets \

--advertisement-mode=custom

Bằng cách định cấu hình thiết bị bộ định tuyến thành NCC Spoke, thao tác này cho phép bộ định tuyến đám mây thương lượng BGP trên giao diện ảo.

Tạo hai giao diện trên bộ định tuyến đám mây để trao đổi thông báo BGP với hub-r1.

Địa chỉ IP được chọn từ mạng con của khối lượng công việc và & có thể thay đổi nếu cần.

gcloud compute routers add-interface wrk-cr1 \

--region=us-central1 \

--subnetwork=workload-subnet1 \

--interface-name=int0 \

--ip-address=192.168.235.101

gcloud compute routers add-interface wrk-cr1 \

--region=us-central1 \

--subnetwork=workload-subnet1 \

--interface-name=int1 \

--ip-address=192.168.235.102 \

--redundant-interface=int0

Định cấu hình giao diện Cloud Router để thiết lập BGP bằng v nữa của Hub-r1, cập nhật địa chỉ IP ngang hàng bằng địa chỉ IP của hub-r1 networkIP . Lưu ý: Địa chỉ IP này được dùng cho int0 & int1.

gcloud compute routers add-bgp-peer wrk-cr1 \

--peer-name=hub-cr1-bgp-peer-0 \

--interface=int0 \

--peer-ip-address=192.168.235.4 \

--peer-asn=64111 \

--instance=hub-r1 \

--instance-zone=us-central1-a \

--region=us-central1

gcloud compute routers add-bgp-peer wrk-cr1 \

--peer-name=hub-cr1-bgp-peer-1 \

--interface=int1 \

--peer-ip-address=192.168.235.4 \

--peer-asn=64111 \

--instance=hub-r1 \

--instance-zone=us-central1-a \

--region=us-central1

Xác minh Trạng thái BGP, tại thời điểm này trong lớp học lập trình, BGP là "trạng thái kết nối" do thiết bị định tuyến mạng chưa được định cấu hình cho BGP.

gcloud compute routers get-status wrk-cr1 --region=us-central1

Định cấu hình Workload-cr2 để thiết lập BGP bằng Hub-R2

Trong bước sau, tạo Cloud Router và thông báo mạng con VPC cho tải công việc 192.168.236.0/24

Tạo bộ định tuyến đám mây trong us-east4 sẽ giao tiếp với BGP qua hub-r2

gcloud compute routers create wrk-cr2 \

--region=us-east4 \

--network=workload-vpc \

--asn=65002 \

--set-advertisement-groups=all_subnets \

--advertisement-mode=custom

Tạo một cặp giao diện trên bộ định tuyến đám mây để trao đổi thông báo BGP với Hub-r2, Địa chỉ IP được chọn từ mạng con tải công việc & có thể thay đổi nếu cần.

gcloud compute routers add-interface wrk-cr2 \

--region=us-east4 \

--subnetwork=workload-subnet2 \

--interface-name=int0 \

--ip-address=192.168.236.5

gcloud compute routers add-interface wrk-cr2 \

--region=us-east4 \

--subnetwork=workload-subnet2 \

--interface-name=int1 \

--ip-address=192.168.236.6 \

--redundant-interface=int0

Định cấu hình giao diện Cloud Router để thiết lập BGP bằng v nữa của hub-r2, cập nhật địa chỉ IP ngang hàng bằng địa chỉ IP của hub-r1 networkIP . Lưu ý: Địa chỉ IP này được dùng cho int0 & int1.

gcloud compute routers add-bgp-peer wrk-cr2 \

--peer-name=hub-cr2-bgp-peer-0 \

--interface=int0 \

--peer-ip-address=192.168.236.101 \

--peer-asn=64112 \

--instance=hub-r2 \

--instance-zone=us-east4-b \

--region=us-east4

gcloud compute routers add-bgp-peer wrk-cr2 \

--peer-name=hub-cr2-bgp-peer-1 \

--interface=int1 \

--peer-ip-address=192.168.236.101 \

--peer-asn=64112 \

--instance=hub-r2 \

--instance-zone=us-east4-b \

--region=us-east4

Xác minh Trạng thái BGP, tại thời điểm này trong lớp học lập trình, BGP là "trạng thái kết nối" do thiết bị định tuyến mạng chưa được định cấu hình cho BGP.

gcloud compute routers get-status wrk-cr2 --region=us-east4

15. Định cấu hình thiết bị bộ định tuyến Hub cho BGP

Định cấu hình hub-r1 cho BGP

Nhớ đăng nhập vào Bảng điều khiển flexiManage

Chuyển đến Inventory → Devices (Thiết bị) → hub-r1 và chọn thiết bị có HostName:hub-r1

- Nhấp vào tab "Định tuyến"

- Nhấp vào "Cấu hình BGP"

- Tắt "Phân phối lại tuyến OSPF"

- Định cấu hình hub-r1 cho BGP bằng các tham số này và nhấp vào "Save" (Lưu)

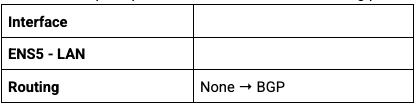

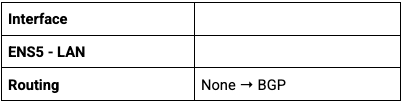

Chọn "Giao diện" , tìm giao diện LAN, tìm cột "Configure"

- Nhấp vào "không có" để mở trình đơn chọn BGP làm giao thức định tuyến

- Ở đầu trang, hãy nhấp vào "cập nhật thiết bị"

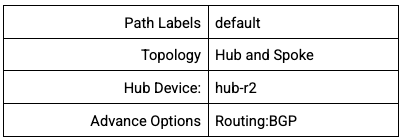

Định cấu hình hub-r2 cho BGP

Nhớ đăng nhập vào Bảng điều khiển flexiManage

Chuyển đến Inventory → Devices → hub-r2,chọn thiết bị có HostName:hub-r2

- Nhấp vào tab "Định tuyến"

- Nhấp vào "Cấu hình BGP"

- Tắt "Phân phối lại tuyến OSPF"

- Định cấu hình hub-r2 cho BGP với các tham số này rồi nhấp vào "Save" (Lưu)

Chọn "Giao diện" , tìm giao diện LAN, tìm cột "Configure"

- Nhấp vào "không có" để mở trình đơn thả xuống để chọn BGP làm giao thức định tuyến

- Ở đầu trang, hãy nhấp vào "cập nhật thiết bị"

Chọn "định tuyến" phím tab

- Xác nhận rằng hub-r2 đã học được tuyến BGP từ wrk-cr2

16. Trao đổi định tuyến BGP giữa các thiết bị bộ định tuyến

Thiết lập ASN cục bộ cho các trang web từ xa

Cấu hình ASN BGP cục bộ cho site1-nva và site2-nva, sau khi định cấu hình, chúng ta sẽ thiết lập Đường hầm IPSEC giữa các trang web từ xa và bộ định tuyến trung tâm.

Chọn thiết bị có HostName:site1-nva

- Nhấp vào tab "Định tuyến"

- Nhấp vào "Cấu hình BGP"

- Tắt "Phân phối lại tuyến OSPF"

- BGP đã bật

- ASN cục bộ 7269 → Lưu

- Cập nhật thiết bị

- Thẻ giao diện → LAN → Định tuyến → BGP

- Cập nhật thiết bị

Chọn thiết bị có HostName:site2-nva

- Nhấp vào tab "Định tuyến"

- Nhấp vào "Cấu hình BGP"

- Tắt "Phân phối lại tuyến OSPF"

- BGP đã bật

- ASN cục bộ 7270 → Lưu

- Cập nhật thiết bị

- Thẻ giao diện → LAN → Định tuyến → BGP

- Cập nhật thiết bị

Định cấu hình đường hầm VPN giữa thiết bị trang web và thiết bị trung tâm

Nhớ đăng nhập vào Bảng điều khiển flexiManage

- Di chuyển đến Khoảng không quảng cáo → Thiết bị

- Đánh dấu vào ô bên cạnh tên máy chủ của site1-nva và hub-r1 để tạo đường hầm VPN giữa cặp NVA này

- Nhấp vào Thao tác→ Tạo đường hầm rồi định cấu hình các mục sau

- Chọn Create Tunnels (Tạo đường hầm)

- Xoá dấu kiểm khỏi site1-nva và ub-r1

Lặp lại các bước để tạo đường hầm giữa site2-nva và hub-r2 bằng cách chọn các tham số thích hợp

Xác minh cặp đường hầm được thiết lập giữa mỗi cặp NVA.

- Trên bảng điều khiển bên trái, chọn "khoảng không quảng cáo" và nhấp vào "Đường hầm" và tìm cột trạng thái

Xác minh rằng "site1-nva" các tuyến đã học đến mạng con 192.168.235.0/24 và 192.168.236.0/24

- Chọn Khoảng không quảng cáo → Thiết bị → site1-nva và nhấp vào tab "Định tuyến"

Trong kết quả của ví dụ bên dưới, flexiWAN đã tự động tạo đường hầm bằng địa chỉ IP của máy chủ lưu trữ 10.100.0.6

17. Xác minh khả năng kết nối đường dẫn dữ liệu

Xác minh khả năng kết nối giữa trang web với đám mây tại địa điểm

Tham khảo sơ đồ, Xác minh rằng đường dẫn dữ liệu giữa s1-vm và workload1-vm

Định cấu hình các tuyến tĩnh VPC từ trang web đến đám mây

Site1-VPC và Site2-VPC tại chỗ mô phỏng một mạng trung tâm dữ liệu tại chỗ.

Cả thiết bị bộ định tuyến Site-1-nva và site-2-nva đều sử dụng kết nối VPN để truy cập mạng trung tâm.

Đối với trường hợp sử dụng trang web trên đám mây**,** hãy tạo các tuyến tĩnh đến đích 192.168.0.0/16 bằng thiết bị bộ định tuyến làm bước tiếp theo để kết nối với các mạng trong mạng đám mây GCP.

Trên s1-inside-vpc, hãy tạo một tuyến tĩnh cho đích đến trên đám mây (192.168.0.0/16):

gcloud compute routes create site1-subnet-route \

--network=s1-inside-vpc \

--destination-range=192.168.0.0/16 \

--next-hop-instance=site1-nva \

--next-hop-instance-zone=us-central1-a

Trên s2-inside-vpc, hãy tạo một tuyến tĩnh cho đích đến trên đám mây (192.168.0.0/16):

gcloud compute routes create site2-subnet-route \

--network=s2-inside-vpc \

--destination-range=192.168.0.0/16 \

--next-hop-instance=site2-nva \

--next-hop-instance-zone=us-east4-b

Trên Cloudshell, hãy tra cứu địa chỉ IP của "workload1-vm." Bạn sẽ cần mã này để kiểm tra khả năng kết nối từ "s1-vm".

gcloud compute instances describe workload1-vm --zone=us-central1-a | grep "networkIP"

Mở kết nối SSH tới s1-vm, nếu hết thời gian chờ, hãy thử lại

gcloud compute ssh s1-vm --zone=us-central1-a

SSH thành "s1-vm" và sử dụng lệnh "curl" để thiết lập một phiên TCP cho địa chỉ IP củaload1-VM.

s1-vm:~$ curl 192.168.235.3 -vv * Trying 192.168.235.3:80... * Connected to 192.168.235.3 (192.168.235.3) port 80 (#0) > GET / HTTP/1.1 > Host: 192.168.235.3 > User-Agent: curl/7.74.0 > Accept: */* > * Mark bundle as not supporting multiuse < HTTP/1.1 200 OK < Date: Wed, 07 Dec 2022 15:12:08 GMT < Server: Apache/2.4.54 (Debian) < Last-Modified: Tue, 06 Dec 2022 00:57:46 GMT < ETag: "1f-5ef1e4acfa1d9" < Accept-Ranges: bytes < Content-Length: 31 < Content-Type: text/html < Page served from: workload1-vm * Connection #0 to host 192.168.235.3 left intact

Xác minh kết nối trang web với trang web

Tham khảo sơ đồ, xác minh rằng đường dẫn dữ liệu giữa s1-vm và s2-vm

Định cấu hình các tuyến tĩnh VPC từ trang web đến trang web

Để định tuyến lưu lượng truy cập từ trang web này đến trang web khác giữa Trang web 1 và Trang web 2 bằng mạng toàn cầu của GCP, bạn sẽ tạo các tuyến tĩnh tới các đích đến của mạng con từ xa bằng cách sử dụng thiết bị định tuyến tại chỗ làm bước tiếp theo.

Ở bước sau, VPC của khối lượng công việc sẽ được định cấu hình với NCC để hỗ trợ chuyển dữ liệu giữa các trang web.

Trên s1-inside-vpc, hãy tạo một đường tĩnh để truy cập site2-subnet (10.20.1.0/24):

gcloud compute routes create site1-sn1-route \

--network=s1-inside-vpc \

--destination-range=10.20.1.0/24 \

--next-hop-instance=site1-nva \

--next-hop-instance-zone=us-central1-a

Trên s2-inside-vpc, hãy tạo một đường tĩnh để truy cập site1-subnet (10.10.1.0/24):

gcloud compute routes create site2-sn1-route \

--network=s2-inside-vpc \

--destination-range=10.10.1.0/24 \

--next-hop-instance=site2-nva \

--next-hop-instance-zone=us-east4-b

Trên Cloudshell, hãy tra cứu địa chỉ IP của "s2-vm". Bạn sẽ cần mã này để kiểm tra khả năng kết nối từ S1-vm.

gcloud compute instances describe s2-vm --zone=us-east4-b | grep networkIP

Mở kết nối SSH tới s1-vm, nếu hết thời gian chờ, hãy thử lại

gcloud compute ssh s1-vm --zone=us-central1-a

SSH thành "s1-vm" và "ping" địa chỉ IP của "s2-vm".

s1-vm:~$ ping 10.20.1.3

PING 10.20.1.3 (10.20.1.3) 56(84) bytes of data.

64 bytes from 10.20.1.3: icmp_seq=1 ttl=60 time=99.1 ms

64 bytes from 10.20.1.3: icmp_seq=2 ttl=60 time=94.3 ms

64 bytes from 10.20.1.3: icmp_seq=3 ttl=60 time=92.4 ms

64 bytes from 10.20.1.3: icmp_seq=4 ttl=60 time=90.9 ms

64 bytes from 10.20.1.3: icmp_seq=5 ttl=60 time=89.7 ms

18. Dọn dẹp

Đăng nhập vào Cloud shell và xoá các thực thể máy ảo trong mạng trung tâm và mạng trang web nhánh

#on prem instances

gcloud compute instances delete s1-vm --zone=us-central1-a --quiet

gcloud compute instances delete s2-vm --zone=us-east4-b --quiet

#delete on prem firewall rules

gcloud compute firewall-rules delete site1-ssh --quiet

gcloud compute firewall-rules delete site1-internal --quiet

gcloud compute firewall-rules delete site1-cloud --quiet

gcloud compute firewall-rules delete site1-vpn --quiet

gcloud compute firewall-rules delete site1-iap --quiet

gcloud compute firewall-rules delete site2-ssh --quiet

gcloud compute firewall-rules delete site2-internal --quiet

gcloud compute firewall-rules delete site2-cloud --quiet

gcloud compute firewall-rules delete site2-vpn --quiet

gcloud compute firewall-rules delete site2-iap --quiet

gcloud compute firewall-rules delete allow-from-site-1-2 --quiet

gcloud compute firewall-rules delete s2-inside-cloud s2-inside-internal s2-inside-ssh --quiet

gcloud compute firewall-rules delete s1-inside-cloud s1-inside-iap s1-inside-internal s1-inside-ssh s2-inside-cloud s2-inside-iap s2-inside-internal s2-inside-ssh --quiet

#delete ncc spokes

gcloud network-connectivity spokes delete s2s-wrk-cr1 --region us-central1 --quiet

gcloud network-connectivity spokes delete s2s-wrk-cr2 --region us-east4 --quiet

#delete ncc hub

gcloud network-connectivity hubs delete ncc-hub --quiet

#delete the cloud router

gcloud compute routers delete wrk-cr1 --region=us-central1 --quiet

gcloud compute routers delete wrk-cr2 --region=us-east4 --quiet

#delete the instances

gcloud compute instances delete hub-r1 --zone=us-central1-a --quiet

gcloud compute instances delete hub-r2 --zone=us-east4-b --quiet

gcloud compute instances delete workload1-vm --zone=us-central1-a --quiet

gcloud compute instances delete site1-nva --zone=us-central1-a --quiet

gcloud compute instances delete site2-nva --zone=us-east4-b --quiet

#delete on prem subnets

gcloud compute networks subnets delete hub-subnet1 s1-inside-subnet site1-subnet workload-subnet1 --region=us-central1 --quiet

gcloud compute networks subnets delete hub-subnet2 s2-inside-subnet site2-subnet workload-subnet2 --region=us-east4 --quiet

#delete hub firewall rule

gcloud compute firewall-rules delete hub-ssh --quiet

gcloud compute firewall-rules delete hub-vpn --quiet

gcloud compute firewall-rules delete hub-internal --quiet

gcloud compute firewall-rules delete hub-iap --quiet

gcloud compute firewall-rules delete workload-ssh --quiet

gcloud compute firewall-rules delete workload-internal --quiet

gcloud compute firewall-rules delete workload-onprem --quiet

gcloud compute firewall-rules delete workload-iap --quiet

#delete on vpcs

gcloud compute networks delete hub-vpc s1-inside-vpc s2-inside-vpc site2-vpc workload-vpc --quiet

19. Xin chúc mừng!

Bạn đã hoàn thành Phòng thí nghiệm về Trung tâm kết nối mạng!

Nội dung bạn đã đề cập

- Định cấu hình tính năng tích hợp mạng WAN do phần mềm xác định cho trang web NCC đến đám mây

- Đã định cấu hình tích hợp WAN do phần mềm xác định cho trang web NCC với trang web

Các bước tiếp theo

- Tổng quan về Trung tâm kết nối mạng

- Tài liệu của Trung tâm kết nối mạng

- Tài nguyên flexiWAN

- Kho lưu trữ GitLab flexiWAN

©Google, LLC hoặc các đơn vị liên kết của Google. Bảo lưu mọi quyền. Không được phân phối.