1. מבוא

סקירה כללית

בשיעור ה-Lab הזה תבנו צינור אוטומטי לניקוי נתונים כדי להגן על מידע רגיש שמשמש בפיתוח AI. אתם משתמשים ב-Sensitive Data Protection של Google Cloud (לשעבר Cloud DLP) כדי לבדוק, לסווג ולבטל את הזיהוי של פרטים אישיים מזהים (PII) במגוון פורמטים של נתונים, כולל טקסט לא מובנה, טבלאות מובנות ותמונות.

הקשר

אתם מובילים את תחום האבטחה והפרטיות בצוות הפיתוח, והמטרה שלכם היא ליצור תהליך עבודה שמזהה מידע רגיש ומסיר ממנו את הפרטים המזהים לפני שהוא הופך לזמין למפתחים ולמודלים. הצוות שלכם צריך נתונים ריאליים באיכות גבוהה כדי לכוונן ולבדוק אפליקציית AI גנרטיבי חדשה, אבל שימוש בנתוני לקוחות גולמיים מעלה אתגרים משמעותיים בנושא פרטיות.

בטבלה הבאה מפורטים הסיכונים לפרטיות שהכי חשוב לך לצמצם:

סיכון | צמצום הפגיעה |

חשיפה של פרטים אישיים מזהים (PII) בקובצי טקסט לא מובְנים (למשל, יומני צ'אט עם תמיכה, טפסים למשוב). | יוצרים תבנית להסרת פרטים מזהים שמחליפה ערכים רגישים בinfoType שלהם, כדי לשמור על ההקשר תוך הסרת החשיפה. |

אובדן של נתונים שימושיים במערכי נתונים מובְנים (CSV) כשמסירים פרטים אישיים מזהים. | אפשר להשתמש בשינויים ברשומות כדי לצנזר באופן סלקטיבי מזהים (כמו שמות) ולהחיל טכניקות כמו מיסוך תווים כדי לשמור על תווים אחרים במחרוזת, כך שהמפתחים עדיין יוכלו לבצע בדיקות עם הנתונים. |

חשיפת פרטים אישיים מזהים מטקסט שמוטמע בתמונות (לדוגמה, מסמכים סרוקים, תמונות של משתמשים). | ליצור תבנית להסרת פרטים מזהים שספציפית לתמונות, שמצנזרת טקסט שנמצא בתוך תמונות. |

צנזורה ידנית לא עקבית או שנוטה לשגיאות בסוגים שונים של נתונים. | הגדרת משימה אוטומטית אחת של הגנה על נתונים רגישים, שמחיל באופן עקבי את תבנית הביטול הנכונה של הפרטים המזהים על סמך סוג הקובץ שהיא מעבדת. |

מה תלמדו

בשיעור ה-Lab הזה תלמדו איך:

- מגדירים תבנית בדיקה כדי לזהות סוגים ספציפיים של מידע רגיש (infoTypes).

- ליצור כללים שונים לביטול שיוך לזהות עבור נתונים לא מובנים, נתונים מובנים ונתוני תמונות.

- הגדרתם והרצתם משימה אחת שמחילת באופן אוטומטי את הצנזורה הנכונה על התוכן של כל הדלי, בהתאם לסוג הקובץ.

- מוודאים שהטרנספורמציה של מידע אישי רגיש בוצעה בהצלחה במיקום פלט מאובטח.

2. הגדרת הפרויקט

חשבון Google

אם אין לכם חשבון Google אישי, אתם צריכים ליצור חשבון Google.

משתמשים בחשבון לשימוש אישי במקום בחשבון לצורכי עבודה או בחשבון בית ספרי.

כניסה למסוף Google Cloud

נכנסים למסוף Google Cloud באמצעות חשבון Google אישי.

הפעלת חיוב

מימוש קרדיטים בשווי 5 $ל-Google Cloud (אופציונלי)

כדי להשתתף בסדנה הזו, צריך חשבון לחיוב עם יתרה מסוימת. אם אתם מתכננים להשתמש בחיוב משלכם, אתם יכולים לדלג על השלב הזה.

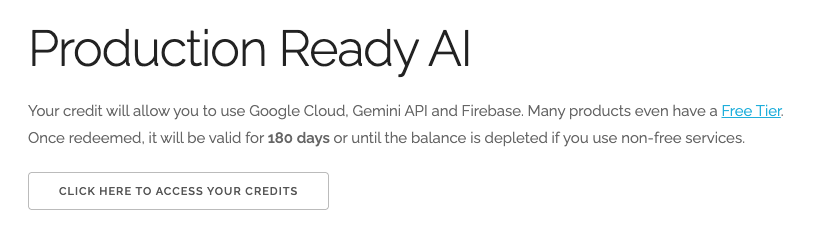

- לוחצים על הקישור הזה ונכנסים לחשבון Google אישי.יופיע מסך כמו זה:

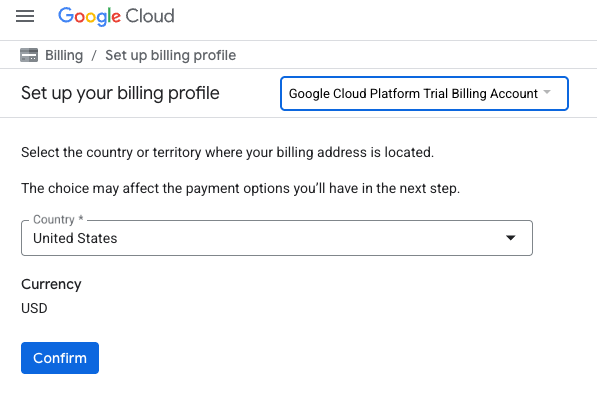

- לוחצים על הלחצן כאן אפשר לגשת לקרדיטים.תועברו לדף להגדרת פרופיל לחיוב

- לוחצים על אישור. עכשיו אתם מחוברים לחשבון לחיוב בתקופת הניסיון של Google Cloud Platform.

הגדרה של חשבון לחיוב לשימוש אישי

אם הגדרתם חיוב באמצעות קרדיטים של Google Cloud, אתם יכולים לדלג על השלב הזה.

כדי להגדיר חשבון לחיוב לשימוש אישי, עוברים לכאן כדי להפעיל את החיוב ב-Cloud Console.

טיפים ממשתמשים:

- העלות של השלמת ה-Lab הזה במשאבי Cloud צריכה להיות פחות מ-1$.

- כדי למחוק משאבים ולמנוע חיובים נוספים, אפשר לבצע את השלבים בסוף ה-Lab הזה.

- משתמשים חדשים זכאים לתקופת ניסיון בחינם בשווי 300$.

יצירת פרויקט (אופציונלי)

אם אין לכם פרויקט שאתם רוצים להשתמש בו בסדנה הזו, אתם יכולים ליצור פרויקט חדש כאן.

3. הפעלת ממשקי ה-API

הגדרת Cloud Shell

אחרי שהפרויקט נוצר בהצלחה, מבצעים את השלבים הבאים כדי להגדיר את Cloud Shell.

הפעלת Cloud Shell

עוברים אל shell.cloud.google.com ואם מופיע חלון קופץ שמבקש לאשר, לוחצים על Authorize (אישור).

הגדרת מזהה הפרויקט

מריצים את הפקודה הבאה במסוף Cloud Shell כדי להגדיר את מזהה הפרויקט הנכון. מחליפים את <your-project-id> במזהה הפרויקט בפועל שהעתקתם משלב יצירת הפרויקט שלמעלה.

gcloud config set project <your-project-id>

עכשיו אמור להופיע במסוף Cloud Shell הפרויקט הנכון.

הפעלה של Sensitive Data Protection

כדי להשתמש בשירות Sensitive Data Protection וב-Cloud Storage, צריך לוודא שממשקי ה-API האלה מופעלים בפרויקט שלכם ב-Google Cloud.

- בטרמינל, מפעילים את ממשקי ה-API:

gcloud services enable dlp.googleapis.com storage.googleapis.com

לחלופין, אפשר להפעיל את ממשקי ה-API האלה דרך אבטחה > הגנה על מידע אישי רגיש ו-Cloud Storage במסוף, וללחוץ על הלחצן הפעלה אם מוצגת בקשה לכל שירות.

4. יצירת קטגוריות עם מידע אישי רגיש

יצירת קטגוריית קלט וקטגוריית פלט

בשלב הזה יוצרים שתי קטגוריות: אחת לאחסון מידע אישי רגיש שצריך לבדוק, והשנייה לאחסון קבצי הפלט עם הסרת פרטי הזיהוי על ידי Sensitive Data Protection. אפשר גם להוריד קבצים לדוגמה של נתונים ולהעלות אותם לקטגוריית הקלט.

- בטרמינל, מריצים את הפקודות הבאות כדי ליצור דלי אחד לנתוני קלט ודלי אחד לנתוני פלט, ואז מאכלסים את דלי הקלט בנתונים לדוגמה מ-

gs://dlp-codelab-data:PROJECT_ID=$(gcloud config get-value project) gsutil mb gs://input-$PROJECT_ID gsutil mb gs://output-$PROJECT_ID

הוספת נתונים רגישים לקטגוריית הקלט

בשלב הזה, מורידים מ-GitHub קבצים של נתוני דגימה שמכילים פרטים אישיים מזהים לצורך בדיקה, ומעלים אותם לדלי הקלט.

- ב-Cloud Shell, מריצים את הפקודה הבאה כדי לשכפל את מאגר

devrel-demos, שמכיל נתונים לדוגמה שנדרשים למעבדה הזו.REPO_URL="https://github.com/GoogleCloudPlatform/devrel-demos.git" TARGET_PATH="security/sample-data" OUTPUT_FOLDER="sample-data" git clone --quiet --depth 1 --filter=blob:none --sparse "$REPO_URL" temp_loader cd temp_loader git sparse-checkout set "$TARGET_PATH" cd .. mv "temp_loader/$TARGET_PATH" "$OUTPUT_FOLDER" rm -rf temp_loader - לאחר מכן, מעתיקים את הנתונים לדוגמה לקטגוריית הקלט שיצרתם קודם:

gsutil -m cp -r sample-data/* gs://input-$PROJECT_ID/ - עוברים אל Cloud Storage > Buckets ולוחצים על קטגוריית הקלט כדי לראות את הנתונים שייבאתם.

5. יצירת תבנית בדיקה

במשימה הזו תיצרו תבנית שתגדיר ל-Sensitive Data Protection מה לחפש. כך תוכלו להתמקד בבדיקה של infoTypes שרלוונטיים לנתונים ולמיקום הגיאוגרפי שלכם, ולשפר את הביצועים והדיוק.

יצירת תבנית בדיקה

בשלב הזה מגדירים את הכללים לגבי מה נחשב למידע אישי רגיש שצריך לבדוק. משימות הסרת פרטי הזיהוי ישתמשו שוב בתבנית הזו כדי להבטיח עקביות.

- בתפריט הניווט, עוברים אל הגנה על נתונים רגישים > הגדרה > תבניות.

- לוחצים על יצירת תבנית.

- בקטע Template type (סוג התבנית), בוחרים באפשרות Inspect (find sensitive data) (בדיקה (איתור נתונים רגישים)).

- מגדירים את מזהה התבנית לערך

pii-finder. - ממשיכים אל הגדרת הזיהוי.

- לוחצים על ניהול סוגי מידע.

- משתמשים במסנן כדי לחפש את infoTypes הבאים ומסמנים את התיבה לצד כל אחד מהם:

CREDIT_CARD_EXPIRATION_DATECREDIT_CARD_NUMBERDATE_OF_BIRTHDRIVERS_LICENSE_NUMBEREMAIL_ADDRESSGCP_API_KEYGCP_CREDENTIALSORGANIZATION_NAMEPASSWORDPERSON_NAMEPHONE_NUMBERUS_SOCIAL_SECURITY_NUMBER

- בוחרים נושאים נוספים שמעניינים אתכם ולוחצים על סיום.

- בודקים את הטבלה שנוצרה כדי לוודא שכל סוגי המידע האלה נוספו.

- לוחצים על יצירה.

6. יצירת תבניות להסרת פרטי הזיהוי

בשלב הבא, יוצרים שלוש תבניות נפרדות לביטול הזיהוי כדי לטפל בפורמטים שונים של נתונים. כך תוכלו לשלוט בתהליך ההמרה ברמת הגרנולריות, ולהחיל את השיטה המתאימה ביותר לכל סוג קובץ. התבניות האלה פועלות בשילוב עם תבנית הבדיקה שיצרתם.

יצירת תבנית לנתונים לא מובנים

בתבנית הזו מוגדר איך המידע האישי הרגיש שנמצא בטקסט חופשי, כמו יומני צ'אט או טפסים למשוב, עובר הסרת פרטים מזהים. השיטה שנבחרה מחליפה את הערך הרגיש בשם infoType שלו, כדי לשמור על ההקשר.

- בדף Templates (תבניות), לוחצים על Create Template (יצירת תבנית).

- מגדירים את תבנית הסרת פרטי הזיהוי:

נכס

ערך (מקלידים או בוחרים)

סוג התבנית

הסרת פרטי הזיהוי (הסרת מידע רגיש)

סוג טרנספורמציית הנתונים

InfoType

מזהה תבנית

de-identify-unstructured - לוחצים על המשך כדי לעבור אל הגדרת הסרת פרטי הזיהוי.

- בקטע Transformation method (שיטת טרנספורמציה), בוחרים באפשרות Transformation: Replace with infoType name (טרנספורמציה: החלפה בשם סוג המידע).

- לוחצים על יצירה.

- לוחצים על בדיקה.

- כדי לבדוק איך הודעה שמכילה פרטים אישיים מזהים תעבור טרנספורמציה:

Hi, my name is Alex and my SSN is 555-11-5555. You can reach me at +1-555-555-5555.

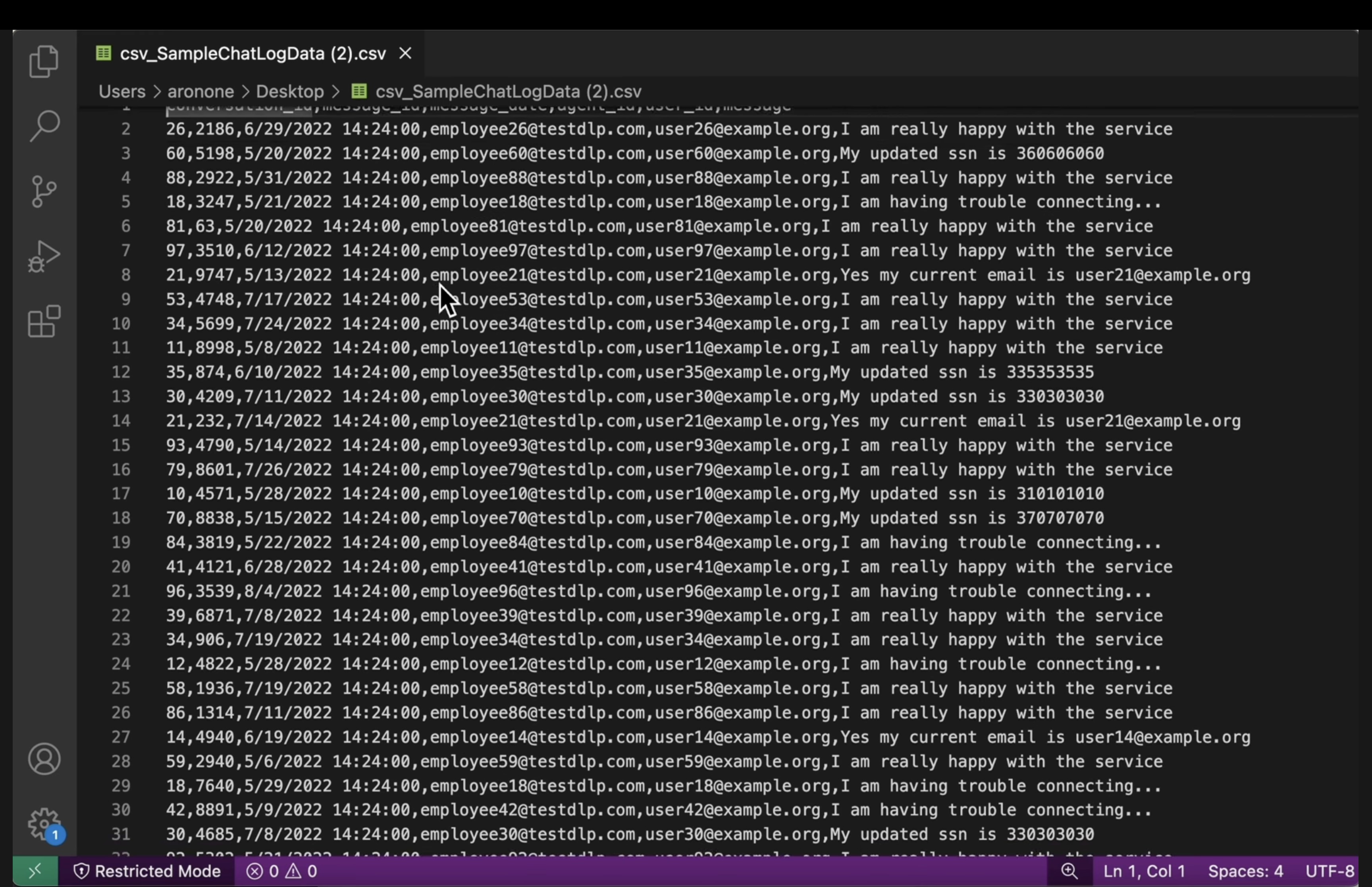

יצירת תבנית לנתונים מובְנים

התבנית הזו מיועדת במיוחד לזיהוי מידע רגיש במערכי נתונים מובנים, כמו קובצי CSV. תגדירו אותו כך שיסתיר נתונים באופן שישמור על התועלת של הנתונים לצורך בדיקה, ועדיין יסיר את הפרטים המזהים משדות רגישים.

- חוזרים לדף Templates (תבניות) ולוחצים על Create Template (יצירת תבנית).

- מגדירים את תבנית הסרת פרטי הזיהוי:

נכס

ערך (מקלידים או בוחרים)

סוג התבנית

הסרת פרטי הזיהוי (הסרת מידע רגיש)

סוג טרנספורמציית הנתונים

הקלטה

מזהה תבנית

de-identify-structured - ממשיכים אל הגדרת הסרת הפרטים המזהים.מכיוון שהתבנית הזו חלה על נתונים מובְנים, אנחנו יכולים בדרך כלל לחזות את השדות או העמודות שיכילו סוגים מסוימים של מידע אישי רגיש. אתם יודעים שבקובץ ה-CSV שהאפליקציה שלכם משתמשת בו יש כתובות אימייל של משתמשים בעמודה

user_id, ושהעמודהmessageמכילה לעיתים קרובות פרטים אישיים מזהים מאינטראקציות עם לקוחות. אתם לא צריכים להסתיר את המספריםagent_idכי אלה עובדים והשיחות צריכות להיות משויכות להם. ממלאים את הקטע הזה באופן הבא:- שדות או עמודות לשינוי:

user_id,message. - סוג השינוי: התאמה לפי סוג מידע

- שיטת טרנספורמציה: לוחצים על הוספת טרנספורמציה

- טרנספורמציה: מסכה עם תו.

- תווים להתעלמות: סימני פיסוק בארה"ב.

- שדות או עמודות לשינוי:

- לוחצים על יצירה.

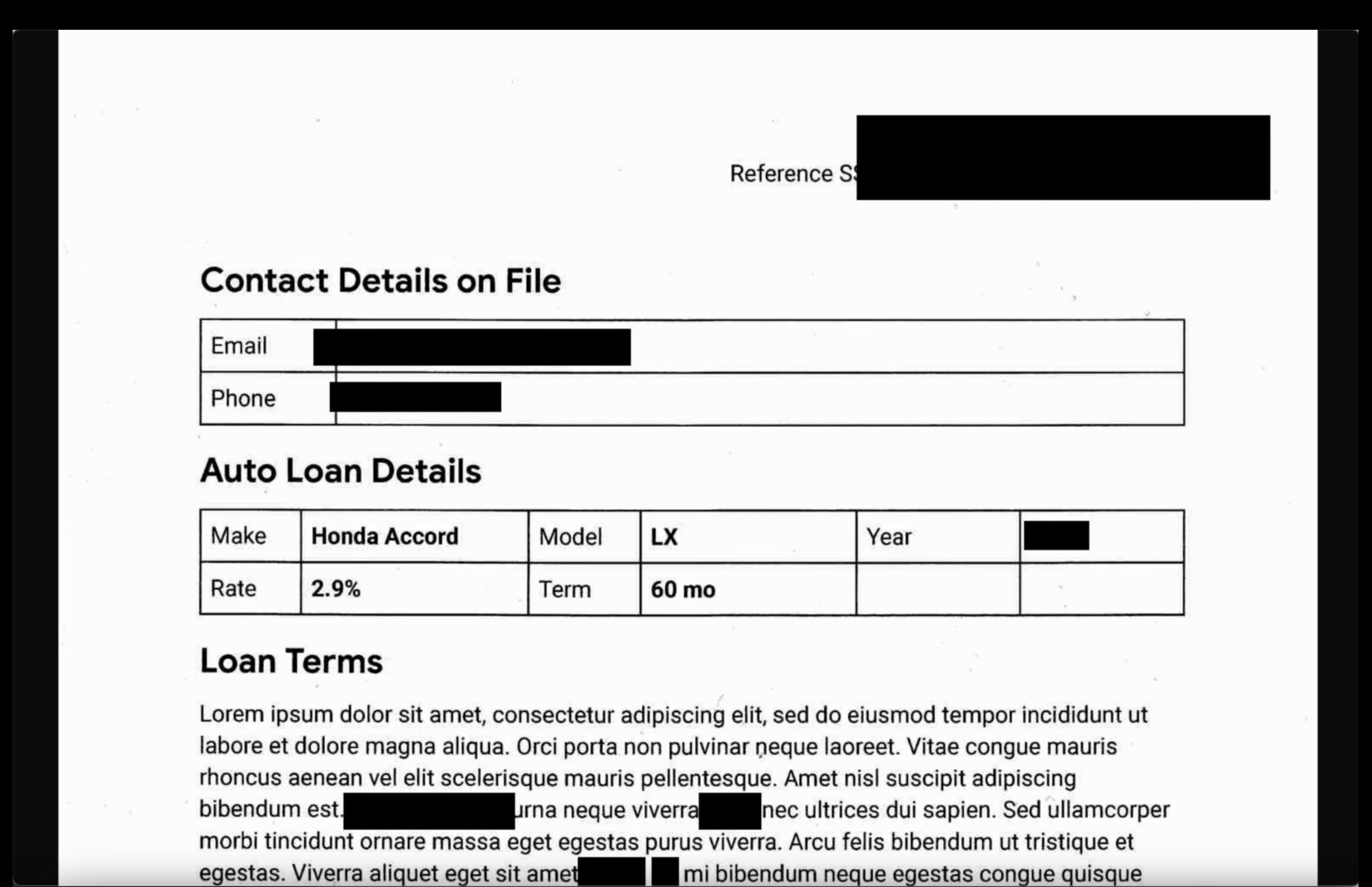

יצירת תבנית לנתוני תמונות

התבנית הזו מיועדת להסרת פרטים מזהים מטקסט רגיש שמוטמע בתמונות, כמו מסמכים סרוקים או תמונות שהמשתמשים שולחים. הוא משתמש בזיהוי תווים אופטי (OCR) כדי לזהות ולצנזר את הפרטים האישיים המזהים.

- חוזרים לדף Templates (תבניות) ולוחצים על Create Template (יצירת תבנית).

- מגדירים את תבנית הסרת פרטי הזיהוי:

נכס

ערך (מקלידים או בוחרים)

סוג התבנית

הסרת פרטי הזיהוי (הסרת מידע רגיש)

סוג טרנספורמציית הנתונים

תמונה

מזהה תבנית

de-identify-image - לוחצים על המשך כדי לעבור אל הגדרת הסרת פרטי הזיהוי.

- סוגי המידע שצריך לשנות: כל סוגי המידע שזוהו ומוגדרים בתבנית בדיקה או בהגדרת בדיקה, שלא צוינו בכללים אחרים.

- לוחצים על יצירה.

7. יצירה והרצה של משימת הסרת פרטים מזהים

אחרי שמגדירים את התבניות, יוצרים משימה אחת שמחילות את תבנית הסרת הפרטים המזהים הנכונה על סמך סוג הקובץ שהמערכת מזהה ובודקת. התכונה הזו מאפשרת להפוך את תהליך ההגנה על מידע רגיש לאוטומטי עבור נתונים שמאוחסנים ב-Cloud Storage.

הגדרת נתוני הקלט

בשלב הזה, מציינים את מקור הנתונים שצריך להסיר ממנו את הפרטים המזהים. המקור הוא קטגוריה של Cloud Storage שמכילה סוגים שונים של קבצים עם מידע רגיש.

- עוברים אל אבטחה > הגנה על מידע אישי רגיש דרך סרגל החיפוש.

- בתפריט, לוחצים על בדיקה.

- לוחצים על Create job and job triggers (יצירת משימה וטריגרים למשימה).

- מגדירים את המשימה:

נכס

ערך (מקלידים או בוחרים)

מזהה משרה

pii-removerסוג האחסון

Google Cloud Storage

סוג מיקום

סריקת קטגוריה עם כללי הכללה/החרגה אופציונליים

שם הקטגוריה

input-[your-project-id]

הגדרת זיהוי ופעולות

עכשיו מקשרים את התבניות שיצרתם קודם למשימה הזו, כדי להגדיר ל-Sensitive Data Protection איך לבדוק אם יש פרטים אישיים מזהים (PII) ואיזו שיטת הסרת פרטים מזהים (De-identification) להחיל בהתאם לסוג התוכן.

- תבנית בדיקה:

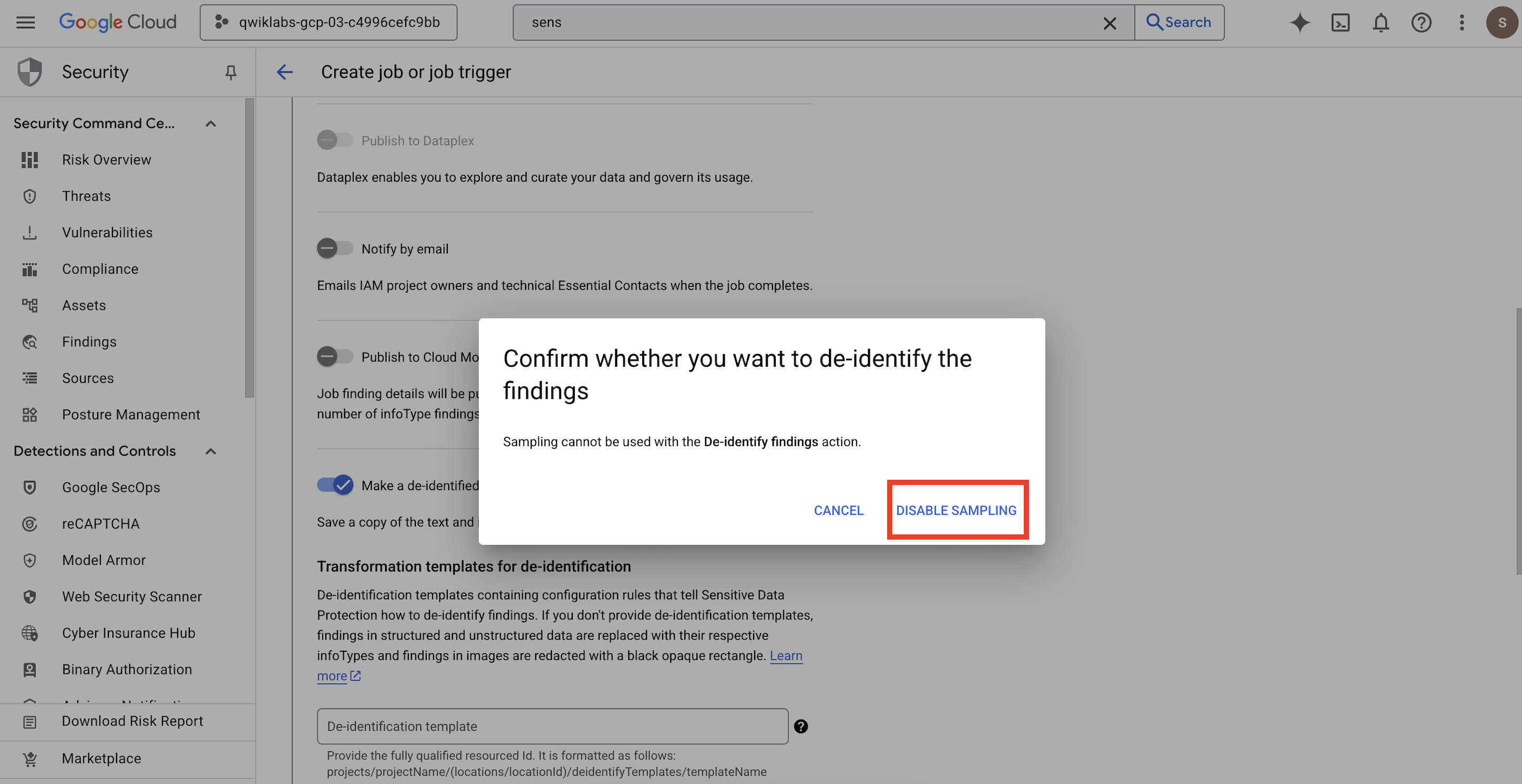

projects/[your-project-id]/locations/global/inspectTemplates/pii-finder - בקטע Add actions (הוספת פעולות), בוחרים באפשרות Make a de-identified copy (יצירת עותק עם הסרת פרטים מזהים) ומגדירים את תבניות השינוי כך שיהיו אלה שיצרתם.

- ייפתח חלון קופץ שבו לוחצים על השבתת הדגימה.

Confirm whether you want to de-identify the findingsנכס

ערך (מקלידים או בוחרים)

תבנית להסרת פרטי הזיהוי

projects/[your-project-id]/locations/global/deidentifyTemplates/de-identify-unstructuredתבנית לביטול שיוך מובנה

projects/[your-project-id]/locations/global/deidentifyTemplates/de-identify-structuredתבנית להסתרת תמונות

projects/[your-project-id]/locations/global/deidentifyTemplates/de-identify-image - הגדרת מיקום הפלט ב-Cloud Storage:

- כתובת URL:

gs://output-[your-project-id]

- כתובת URL:

- בקטע תזמון, משאירים את הבחירה כללא כדי להריץ את העבודה באופן מיידי.

- לוחצים על יצירה.

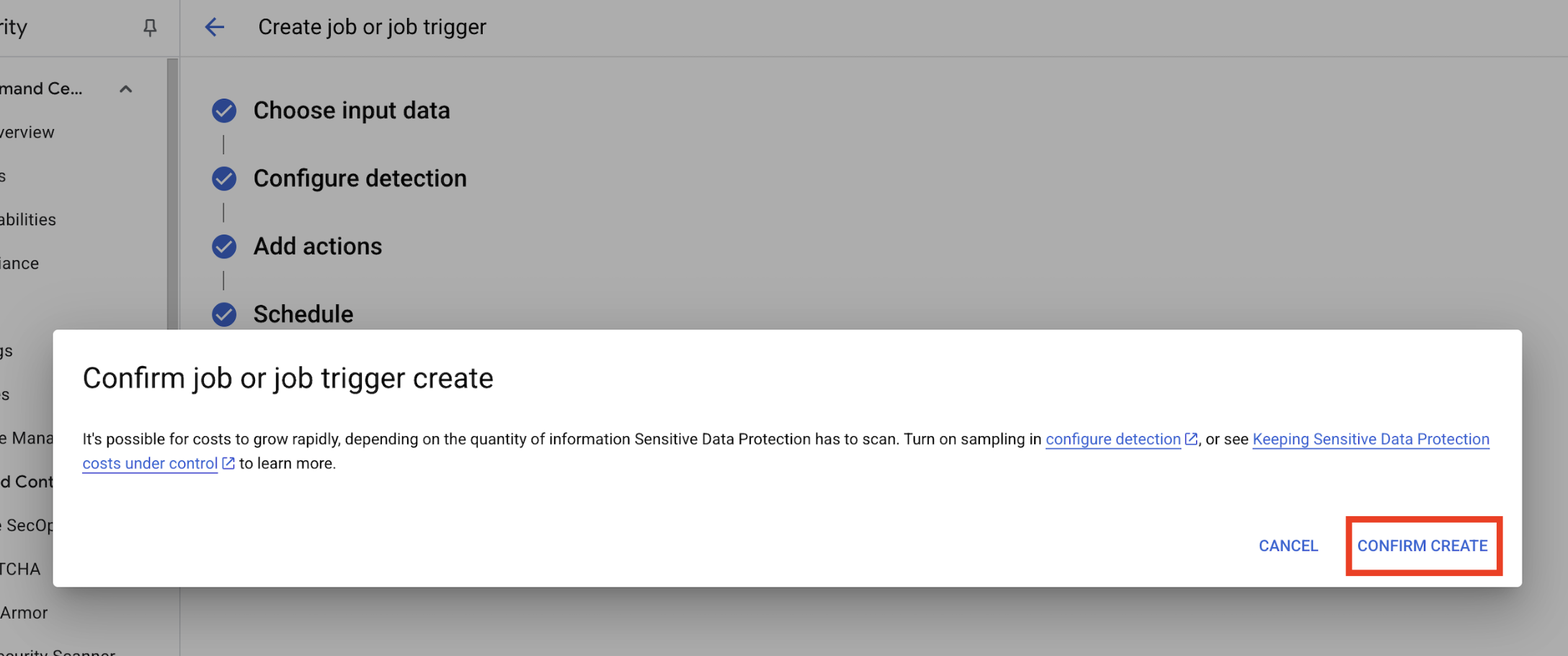

- ייפתח חלון קופץ עם האפשרות

Confirm job or job trigger create, לוחצים על אישור יצירה.

8. מאמתים את התוצאות

השלב האחרון הוא לוודא שהצנזורה של הנתונים הרגישים בוצעה בהצלחה ובצורה נכונה בכל סוגי הקבצים בדלי הפלט. כך תוכלו לוודא שצינור עיבוד הנתונים לביטול הזיהוי פועל כמצופה.

בדיקת הסטטוס של המשימה

עוקבים אחרי העבודה כדי לוודא שהיא הושלמה בהצלחה, ובודקים את סיכום הממצאים לפני שבודקים את קובצי הפלט.

- בכרטיסייה פרטי המשימות, מחכים עד שהסטטוס של המשימה יהיה בוצעה.

- בקטע סקירה כללית, בודקים את מספר הממצאים ואת אחוזים של כל סוג מידע שזוהה.

- לוחצים על הגדרה.

- גוללים למטה אל Actions (פעולות) ולוחצים על מאגר הפלט כדי לראות את הנתונים שעברו הסרת פרטים מזהים:

gs://output-[your-project-id].

השוואה בין קובצי קלט ופלט

בשלב הזה, בודקים ידנית את הקבצים שעברו הסרת פרטים מזהים כדי לוודא שהסרת הפרטים המזהים מהנתונים בוצעה בצורה נכונה בהתאם לתבניות.

- תמונות: פותחים תמונה מתוך קטגוריית הפלט. מוודאים שכל הטקסט הרגיש צונזר בקובץ הפלט.

- יומנים לא מובְנים: צפייה בקובץ יומן משני המאגרי מידע. מוודאים שהפרטים האישיים המזהים (PII) ביומן הפלט הוחלפו בשם infoType (לדוגמה,

[US_SOCIAL_SECURITY_NUMBER]). - קובצי CSV מובנים: פותחים קובץ CSV מכל אחד מהמאגרים. מוודאים שכתובות האימייל ומספרי הביטוח הלאומי של המשתמשים בקובץ הפלט מוסתרים באמצעות

####@####.com.

9. משיעור Lab למציאות: איך משתמשים בזה בפרויקטים שלכם

העקרונות וההגדרות שהחלתם הם תוכנית הפעולה לאבטחת פרויקטים של AI בעולם האמיתי ב-Google Cloud. המשאבים שיצרתם – תבנית הבדיקה, תבניות הסרת הפרטים המזהים והעבודה האוטומטית – משמשים כתבנית התחלתית מאובטחת לכל תהליך חדש של קליטת נתונים.

צינור העברת הנתונים האוטומטי לניקוי: קליטת נתונים מאובטחת

איך משתמשים בזה בהגדרה

בכל פעם שהצוות שלכם צריך להטמיע נתוני לקוחות גולמיים חדשים לצורך פיתוח AI, אתם מפנים את הנתונים דרך צינור שמשלב את משימת ההגנה על מידע אישי רגיש שהגדרתם. במקום לבדוק ולצנזר ידנית, אתם יכולים להשתמש בתהליך העבודה האוטומטי הזה. כך מדעני הנתונים ומודלים של AI יכולים ליצור אינטראקציה רק עם נתונים שעברו דה-אינדיבידואליזציה, מה שמפחית באופן משמעותי את הסיכונים לפרטיות.

התחברות לסביבת הייצור

בסביבת ייצור, אפשר להרחיב את הרעיון הזה עוד יותר באמצעות:

- אוטומציה באמצעות טריגרים של משימות: במקום להריץ את המשימה באופן ידני, אפשר להגדיר טריגר למשימה כך שהמשימה תופעל בכל פעם שקובץ חדש מועלה לדלי הקלט של Cloud Storage. כך נוצר תהליך אוטומטי לחלוטין של זיהוי והסרת פרטים מזהים.

- שילוב עם אגמי נתונים (data lakes) או מחסני נתונים (data warehouses): נתוני הפלט שעברו הסרת פרטים מזהים מוזנים בדרך כלל לאגם נתונים מאובטח (למשל ב-Cloud Storage) או למחסן נתונים (למשל BigQuery) לניתוח נוסף ולאימון מודלים, תוך שמירה על הפרטיות לאורך מחזור החיים של הנתונים.

אסטרטגיות מפורטות לביטול הזיהוי: איזון בין פרטיות לבין שימושיות

איך משתמשים בזה בהגדרה

תבניות ההסרה של הפרטים המזהים (לא מובנה, מובנה, תמונה) שיצרתם הן חשובות מאוד. אפשר להחיל אסטרטגיות דומות ומובחנות על סמך הצרכים הספציפיים של מודלי ה-AI. כך צוות הפיתוח יכול לקבל נתונים שימושיים מאוד למודלים שלו בלי לפגוע בפרטיות.

התחברות לסביבת הייצור

בסביבת ייצור, השליטה המפורטת הזו חשובה עוד יותר כדי:

- מילונים וסוגי מידע מותאמים אישית: כדי לזהות מידע רגיש שספציפי מאוד או שקשור לדומיין מסוים, צריך להגדיר מילונים וסוגי מידע מותאמים אישית ב-Sensitive Data Protection. כך אפשר להבטיח זיהוי מקיף שמותאם להקשר העסקי הייחודי שלכם.

- הצפנה ששומרת על הפורמט (FPE): בתרחישים שבהם הנתונים שעברו הסרת פרטים מזהים צריכים לשמור על הפורמט המקורי שלהם (לדוגמה, מספרי כרטיסי אשראי לבדיקות שילוב), כדאי לבדוק טכניקות מתקדמות להסרת פרטים מזהים כמו הצפנה ששומרת על הפורמט. כך אפשר לבצע בדיקות בטוחות לפרטיות עם דפוסי נתונים ריאליסטיים.

מעקב וביקורת: הבטחת תאימות מתמשכת

איך משתמשים בזה בהגדרה

אתם צריכים לעקוב באופן רציף אחרי היומנים של Sensitive Data Protection כדי לוודא שכל עיבוד הנתונים מתבצע בהתאם למדיניות הפרטיות שלכם, ושלא נחשף בטעות מידע רגיש. במסגרת הבדיקה המתמשכת הזו, חשוב לבדוק באופן קבוע את סיכומי המשימות והממצאים.

התחברות לסביבת הייצור

כדי ליצור מערכת ייצור חזקה, כדאי לשקול את הפעולות המרכזיות הבאות:

- שליחת הממצאים אל Security Command Center: כדי לנהל איומים בצורה משולבת ולראות את מצב האבטחה שלכם במקום אחד, אתם יכולים להגדיר את העבודות של הגנה על מידע אישי רגיש כך שישלחו סיכום של הממצאים שלהן ישירות אל Security Command Center. כך אפשר לאחד את התראות האבטחה והתובנות.

- התראות ותגובה לאירועים: אפשר להגדיר התראות ב-Cloud Monitoring על סמך ממצאים של Sensitive Data Protection או על סמך כשלים במשימות. כך צוות האבטחה שלכם מקבל התראה מיידית על כל הפרה פוטנציאלית של מדיניות או על בעיות בעיבוד, ויכול להגיב במהירות לאירועים.

10. סיכום

מעולה! יצרתם בהצלחה תהליך עבודה לאבטחת נתונים שיכול לגלות באופן אוטומטי פרטים אישיים מזהים (PII) בסוגים שונים של נתונים, ולהסיר את הפרטים המזהים מהם. כך אפשר להשתמש בנתונים בבטחה בפיתוח AI ובניתוח נתונים.

Recap

בשיעור ה-Lab הזה השלמתם את המשימות הבאות:

- הגדרתם תבנית בדיקה כדי לזהות סוגים ספציפיים של מידע רגיש (infoTypes).

- יצירת כללים שונים להסרת פרטים מזהים לנתונים לא מובנים, לנתונים מובנים ולנתוני תמונות.

- הגדרתם והרצתם משימה אחת שחלה באופן אוטומטי על הצנזורה הנכונה על סמך סוג הקובץ בתוכן של דלי שלם.

- אימתנו שהטרנספורמציה של מידע אישי רגיש בוצעה בהצלחה במיקום פלט מאובטח.

השלבים הבאים

- שליחת ממצאים אל Security Command Center: כדי לנהל איומים בצורה משולבת יותר, מגדירים את פעולת העבודה כך שתשלח סיכום של הממצאים שלה ישירות אל Security Command Center.

- אוטומציה באמצעות Cloud Functions: בסביבת ייצור, אפשר להגדיר שפונקציית Cloud תפעיל את עבודת הבדיקה הזו באופן אוטומטי בכל פעם שקובץ חדש מועלה לקטגוריית הקלט.