1. Giriş

Genel Bakış

Bu laboratuvarda, yapay zeka geliştirmede kullanılan hassas bilgileri korumak için otomatik bir veri temizleme ardışık düzeni oluşturacaksınız. Google Cloud'un Sensitive Data Protection (eski adıyla Cloud DLP) hizmetini kullanarak yapılandırılmamış metin, yapılandırılmış tablolar ve resimler dahil olmak üzere çeşitli veri biçimlerindeki kimliği tanımlayabilecek bilgileri (PII) inceleyebilir, sınıflandırabilir ve kimliklerini gizleyebilirsiniz.

Bağlam

Geliştirme ekibinizdeki güvenlik ve gizlilik uzmanı olarak amacınız, hassas bilgileri tanımlayan ve geliştiricilerin ve modellerin kullanımına sunmadan önce bu bilgilerin kimliğini kaldıran bir iş akışı oluşturmaktır. Ekibinizin yeni bir üretken yapay zeka uygulamasını ayarlamak ve test etmek için gerçekçi ve yüksek kaliteli verilere ihtiyacı var ancak ham müşteri verilerini kullanmak önemli gizlilik sorunlarına yol açıyor.

Aşağıdaki tabloda, azaltmakla en çok ilgilendiğiniz gizlilik riskleri listelenmiştir:

Risk | Çözüm |

Yapılandırılmamış metin dosyalarında (ör. destek sohbet günlükleri, geri bildirim formları) kimliği tanımlayabilecek bilgilerin (PII) açığa çıkması | Hassas değerleri infoType ile değiştirerek bağlamı korurken maruz kalma durumunu ortadan kaldıran bir kimliksizleştirme şablonu oluşturun. |

Kimliği tanımlayabilecek bilgiler kaldırıldığında yapılandırılmış veri kümelerinde (CSV'ler) veri kullanışlılığının kaybolması. | Tanımlayıcıları (ör. adlar) seçerek çıkartmak ve dizedeki diğer karakterleri korumak için kayıt dönüşümlerini kullanın. Böylece geliştiriciler, verilerle test yapmaya devam edebilir. Dizedeki diğer karakterleri korumak için karakter maskeleme gibi teknikler uygulayın. |

Resimlere yerleştirilmiş metinlerden kaynaklanan kimliği tanımlayabilecek bilgiler (PII) açığı (ör. taranmış belgeler, kullanıcı fotoğrafları). | Görüntülerde bulunan metinleri çıkartmak için görüntüye özel kimlik gizleme şablonu oluşturun. |

Farklı veri türlerinde tutarsız veya hataya açık manuel redaksiyon. | İşlediği dosya türüne göre doğru kimliksizleştirme şablonunu tutarlı bir şekilde uygulayan tek bir otomatik Hassas Veri Koruma işi yapılandırın. |

Neler öğreneceksiniz?

Bu laboratuvarda şunları öğreneceksiniz:

- Belirli hassas bilgi türlerini (infoType'lar) algılamak için bir inceleme şablonu tanımlayın.

- Yapılandırılmamış, yapılandırılmış ve resim verileri için farklı kimliksizleştirme kuralları oluşturun.

- Dosya türüne göre doğru redaksiyonu otomatik olarak uygulayan tek bir işi yapılandırıp çalıştırarak bir paketin tamamının içeriğini redakte edin.

- Hassas verilerin güvenli bir çıkış konumunda başarıyla dönüştürüldüğünü doğrulayın.

2. Proje ayarlama

Google Hesabı

Kişisel Google Hesabınız yoksa Google Hesabı oluşturmanız gerekir.

İş veya okul hesabı yerine kişisel hesap kullanın.

Google Cloud Console'da oturum açma

Kişisel bir Google Hesabı kullanarak Google Cloud Console'da oturum açın.

Faturalandırmayı Etkinleştir

5 ABD doları değerindeki Google Cloud kredilerini kullanma (isteğe bağlı)

Bu atölyeyi düzenlemek için bir miktar kredisi olan bir faturalandırma hesabına ihtiyacınız vardır. Kendi faturalandırmanızı kullanmayı planlıyorsanız bu adımı atlayabilirsiniz.

- Bu bağlantıyı tıklayın ve kişisel bir Google Hesabı ile oturum açın.Aşağıdakine benzer bir mesaj görürsünüz:

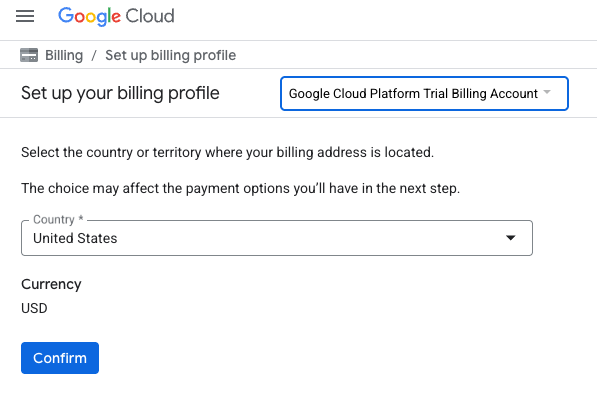

- KREDİLERİNİZE ERİŞMEK İÇİN BURAYI TIKLAYIN düğmesini tıklayın. Bu işlem sizi faturalandırma profilinizi ayarlayacağınız bir sayfaya yönlendirir.

- Onayla'yı tıklayın. Artık Google Cloud Platform deneme sürümü faturalandırma hesabına bağlısınız.

Kişisel faturalandırma hesabı oluşturma

Faturalandırmayı Google Cloud kredilerini kullanarak ayarladıysanız bu adımı atlayabilirsiniz.

Kişisel faturalandırma hesabı oluşturmak için Cloud Console'da faturalandırmayı etkinleştirmek üzere buraya gidin.

Bazı notlar:

- Bu laboratuvarı tamamlamak için 1 ABD dolarından daha az tutarda bulut kaynağı kullanmanız gerekir.

- Daha fazla ödeme alınmaması için bu laboratuvarın sonundaki adımları uygulayarak kaynakları silebilirsiniz.

- Yeni kullanıcılar 300 ABD doları değerindeki ücretsiz denemeden yararlanabilir.

Proje oluşturma (isteğe bağlı)

Bu laboratuvar için kullanmak istediğiniz mevcut bir projeniz yoksa buradan yeni bir proje oluşturun.

3. API'leri etkinleştirme

Cloud Shell'i yapılandırma

Projeniz başarıyla oluşturulduktan sonra Cloud Shell'i ayarlamak için aşağıdaki adımları uygulayın.

Cloud Shell'i başlatma

shell.cloud.google.com adresine gidin ve yetkilendirmenizi isteyen bir pop-up görürseniz Yetkilendir'i tıklayın.

Proje kimliğini belirle

Doğru Proje Kimliği'ni ayarlamak için Cloud Shell terminalinde aşağıdaki komutu çalıştırın. <your-project-id> yerine, yukarıdaki proje oluşturma adımında kopyaladığınız gerçek proje kimliğinizi yazın.

gcloud config set project <your-project-id>

Artık Cloud Shell terminalinde doğru projenin seçildiğini görebilirsiniz.

Hassas Verilerin Korunması'nı etkinleştirme

Sensitive Data Protection hizmetini ve Cloud Storage'ı kullanmak için bu API'lerin Google Cloud projenizde etkinleştirildiğinden emin olmanız gerekir.

- Terminalde API'leri etkinleştirin:

gcloud services enable dlp.googleapis.com storage.googleapis.com

Alternatif olarak, konsolda Güvenlik > Hassas Veri Koruması ve Cloud Storage'a gidip her hizmet için istendiğinde Etkinleştir düğmesini tıklayarak bu API'leri etkinleştirebilirsiniz.

4. Hassas veriler içeren paketler oluşturma

Giriş ve çıkış paketi oluşturma

Bu adımda iki paket oluşturursunuz: biri incelenmesi gereken hassas verileri tutmak için, diğeri ise Sensitive Data Protection'ın kimliği kaldırılmış çıkış dosyalarını depolayacağı yer için. Ayrıca örnek veri dosyalarını indirip giriş paketinize yüklersiniz.

- Terminalde, giriş verileri için bir paket ve çıkış için bir paket oluşturmak üzere aşağıdaki komutları çalıştırın, ardından giriş paketini

gs://dlp-codelab-datakonumundaki örnek verilerle doldurun:PROJECT_ID=$(gcloud config get-value project) gsutil mb gs://input-$PROJECT_ID gsutil mb gs://output-$PROJECT_ID

Giriş paketine hassas veriler ekleme

Bu adımda, GitHub'dan test edilebilir kimliği tanımlayabilecek bilgiler içeren örnek veri dosyalarını indirip giriş paketinize yüklersiniz.

- Cloud Shell'de, bu laboratuvar için gereken örnek verileri içeren

devrel-demosdeposunu klonlamak üzere aşağıdaki komutu çalıştırın.REPO_URL="https://github.com/GoogleCloudPlatform/devrel-demos.git" TARGET_PATH="security/sample-data" OUTPUT_FOLDER="sample-data" git clone --quiet --depth 1 --filter=blob:none --sparse "$REPO_URL" temp_loader cd temp_loader git sparse-checkout set "$TARGET_PATH" cd .. mv "temp_loader/$TARGET_PATH" "$OUTPUT_FOLDER" rm -rf temp_loader - Ardından, örnek verileri daha önce oluşturduğunuz giriş paketine kopyalayın:

gsutil -m cp -r sample-data/* gs://input-$PROJECT_ID/ - Cloud Storage > Buckets'a (Cloud Storage > Paketler) gidin ve içe aktardığınız verileri görmek için giriş paketini tıklayın.

5. İnceleme şablonu oluşturma

Bu görevde, Sensitive Data Protection'a ne arayacağını söyleyen bir şablon oluşturursunuz. Bu sayede, incelemeyi verileriniz ve coğrafyanızla alakalı infoTypes'lara odaklayarak performansı ve doğruluğu artırabilirsiniz.

İnceleme şablonu oluşturma

Bu adımda, incelenmesi gereken hassas verileri tanımlayan kuralları belirlersiniz. Bu şablon, tutarlılığı sağlamak için kimlik gizleme işleriniz tarafından yeniden kullanılır.

- Gezinme menüsünden Sensitive Data Protection > Configuration > Templates'e (Hassas Veri Koruması > Yapılandırma > Şablonlar) gidin.

- Şablon Oluştur'u tıklayın.

- Şablon türü için İncele (hassas verileri bul)'yi seçin.

- Şablon kimliğini

pii-finderolarak ayarlayın. - Algılamayı yapılandırma bölümüne devam edin.

- infoType'ları yönet'i tıklayın.

- Filtreyi kullanarak aşağıdaki infoTypes'ları arayın ve her birinin yanındaki onay kutusunu işaretleyin:

CREDIT_CARD_EXPIRATION_DATECREDIT_CARD_NUMBERDATE_OF_BIRTHDRIVERS_LICENSE_NUMBEREMAIL_ADDRESSGCP_API_KEYGCP_CREDENTIALSORGANIZATION_NAMEPASSWORDPERSON_NAMEPHONE_NUMBERUS_SOCIAL_SECURITY_NUMBER

- İlgilendiğiniz diğer konuları da seçip Bitti'yi tıklayın.

- Bu infoType'ların tümünün eklendiğinden emin olmak için sonuç tablosunu kontrol edin.

- Oluştur'u tıklayın.

6. Kimlik gizleme şablonları oluşturma

Ardından, farklı veri biçimlerini işlemek için üç ayrı kimlik gizleme şablonu oluşturursunuz. Bu sayede, her dosya türü için en uygun yöntemi uygulayarak dönüştürme süreci üzerinde ayrıntılı kontrol sahibi olabilirsiniz. Bu şablonlar, az önce oluşturduğunuz inceleme şablonuyla birlikte çalışır.

Yapılandırılmamış veriler için şablon oluşturma

Bu şablon, sohbet günlükleri veya geri bildirim formları gibi serbest biçimli metinlerde bulunan hassas verilerin kimliğinin nasıl kaldırılacağını tanımlar. Seçilen yöntem, hassas değeri infoType adıyla değiştirerek bağlamı korur.

- Şablonlar sayfasında Şablon Oluştur'u tıklayın.

- Kimlik gizleme şablonunu tanımlayın:

Mülk

Değer (yazın veya seçin)

Şablon türü

Kimliği gizle (hassas verileri bul)

Veri dönüşümü türü

InfoType

Şablon kimliği

de-identify-unstructured - Kimlik gizlemeyi yapılandırma bölümüne devam edin.

- Dönüşüm yöntemi bölümünde Dönüşüm: infoType adıyla değiştir'i seçin.

- Oluştur'u tıklayın.

- Test et'i tıklayın.

- Kimliği tanımlayabilecek bilgiler içeren bir iletinin nasıl dönüştürüleceğini görmek için iletiyi test edin:

Hi, my name is Alex and my SSN is 555-11-5555. You can reach me at +1-555-555-5555.

Yapılandırılmış veriler için şablon oluşturma

Bu şablon, özellikle CSV dosyaları gibi yapılandırılmış veri kümelerindeki hassas bilgileri hedefler. Bu aracı, hassas alanların kimliğini kaldırmaya devam ederken test için veri kullanımını koruyacak şekilde verileri maskelemek üzere yapılandıracaksınız.

- Şablonlar sayfasına geri dönün ve Şablon Oluştur'u tıklayın.

- Kimlik gizleme şablonunu tanımlayın:

Mülk

Değer (yazın veya seçin)

Şablon türü

Kimliği gizle (hassas verileri bul)

Veri dönüşümü türü

Kaydet

Şablon kimliği

de-identify-structured - Anonimleştirme yapılandırma bölümüne devam edin.Bu şablon yapılandırılmış veriler için geçerli olduğundan, belirli türlerde hassas veriler içerecek alanları veya sütunları genellikle tahmin edebiliriz. Uygulamanızın kullandığı CSV'de

user_idyaşından küçük kullanıcıların e-posta adreslerinin bulunduğunu vemessage'nin genellikle müşteri etkileşimlerinden elde edilen kimliği tanımlayabilecek bilgiler içerdiğini biliyorsunuz. Çalışanlar olduğu ve görüşmelerin ilişkilendirilebilir olması gerektiği içinagent_idile maskeleme konusunda endişelenmenize gerek yoktur. Bu bölümü aşağıdaki gibi doldurun:- Dönüştürülecek alanlar veya sütunlar:

user_id,message. - Dönüşüm türü: infoType üzerinde eşleştir

- Dönüşüm yöntemi: Dönüşüm Ekle'yi tıklayın.

- Dönüşüm: Karakterle maskeleme.

- Yoksayılacak karakterler: ABD noktalama işaretleri.

- Dönüştürülecek alanlar veya sütunlar:

- Oluştur'u tıklayın.

Resim verileri için şablon oluşturma

Bu şablon, taranmış belgeler veya kullanıcı tarafından gönderilen fotoğraflar gibi resimlere yerleştirilmiş hassas metinlerin kimliğinin kaldırılması için tasarlanmıştır. PII'yi algılamak ve çıkarmak için optik karakter tanıma (OCR) özelliğinden yararlanır.

- Şablonlar sayfasına geri dönün ve Şablon Oluştur'u tıklayın.

- Kimlik gizleme şablonunu tanımlayın:

Mülk

Değer (yazın veya seçin)

Şablon türü

Kimliği gizle (hassas verileri bul)

Veri dönüşümü türü

Resim

Şablon kimliği

de-identify-image - Kimlik gizlemeyi yapılandırma bölümüne devam edin.

- Dönüştürülecek InfoType'lar: İnceleme şablonu veya denetleme yapılandırmasında tanımlanan ancak diğer kurallarda belirtilmeyen tüm algılanan infoType'lar.

- Oluştur'u tıklayın.

7. Kimlik gizleme işi oluşturma ve çalıştırma

Şablonlarınızı tanımladıktan sonra, algıladığı ve incelediği dosya türüne göre doğru kimlik gizleme şablonunu uygulayan tek bir iş oluşturursunuz. Bu özellik, Cloud Storage'da depolanan veriler için hassas veri koruma sürecini otomatikleştirir.

Giriş verilerini yapılandırma

Bu adımda, kimliksizleştirilmesi gereken verilerin kaynağını belirtirsiniz. Bu kaynak, hassas bilgiler içeren çeşitli dosya türlerini içeren bir Cloud Storage paketidir.

- Arama çubuğunu kullanarak Güvenlik > Hassas Veri Koruması'na gidin.

- Menüde İnceleme'yi tıklayın.

- İş ve iş tetikleyicileri oluştur'u tıklayın.

- İşi yapılandırın:

Mülk

Değer (yazın veya seçin)

İş kimliği

pii-removerDepolama türü

Google Cloud Storage

Konum türü

İsteğe bağlı dahil etme/hariç tutma kurallarına sahip paket tara

Paket adı

input-[your-project-id]

Algılama ve işlemleri yapılandırma

Şimdi, daha önce oluşturduğunuz şablonları bu işe bağlayarak Sensitive Data Protection'a kimliği tanımlayabilecek bilgiler (PII) için nasıl inceleme yapacağını ve içerik türüne göre hangi kimliksizleştirme yönteminin uygulanacağını söylersiniz.

- İnceleme şablonu:

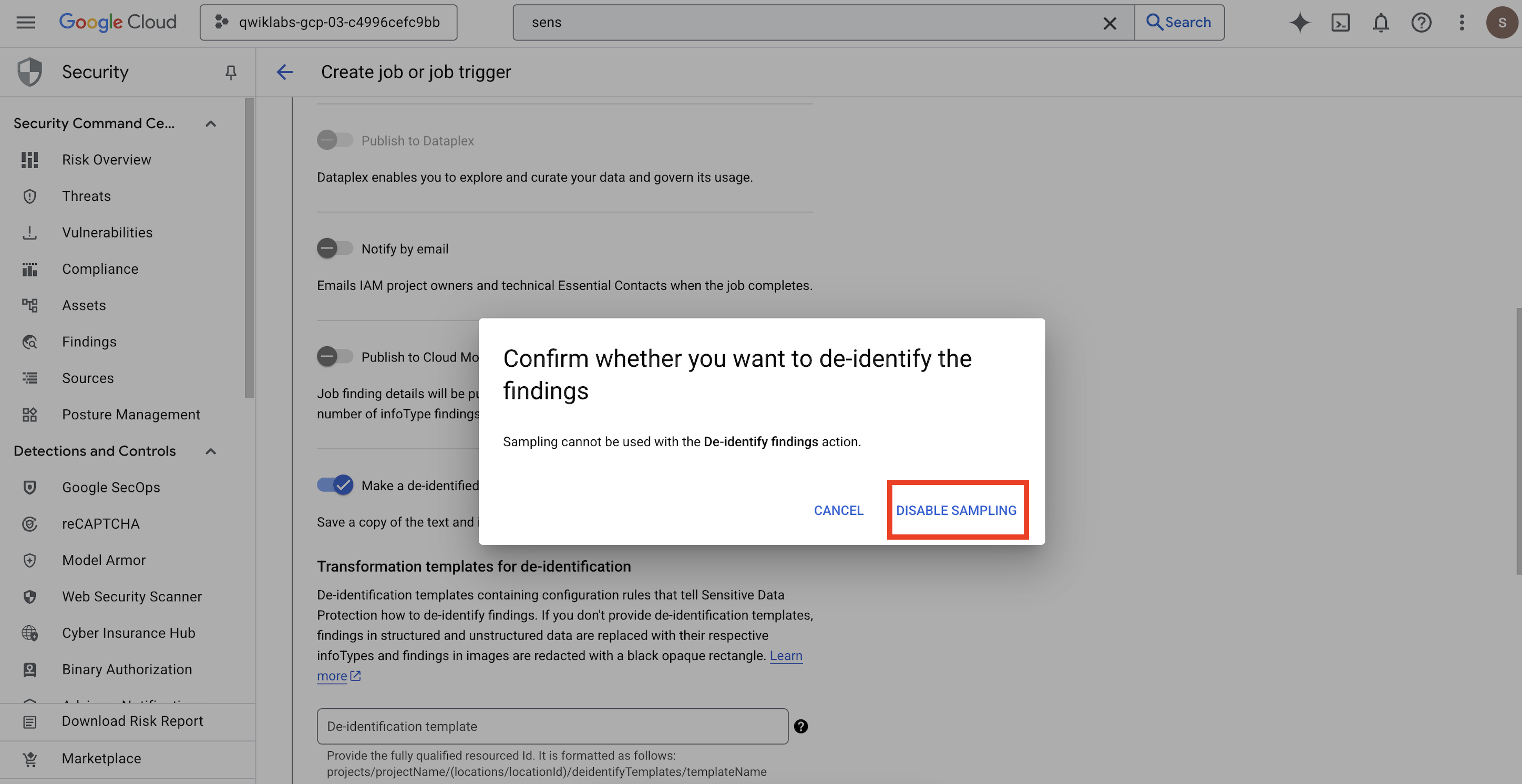

projects/[your-project-id]/locations/global/inspectTemplates/pii-finder - İşlem ekle bölümünde Kimliği kaldırılmış bir kopya oluştur'u seçin ve dönüştürme şablonlarını oluşturduğunuz şablonlar olacak şekilde yapılandırın.

Confirm whether you want to de-identify the findingsiçin bir pop-up açılır. ÖRNEKLEME İŞLEMİNİ DEVRE DIŞI BIRAK'ı tıklayın.

Mülk

Değer (yazın veya seçin)

Kimlik gizleme şablonu

projects/[your-project-id]/locations/global/deidentifyTemplates/de-identify-unstructuredYapılandırılmış kimlik gizleme şablonu

projects/[your-project-id]/locations/global/deidentifyTemplates/de-identify-structuredGörüntüde sansür şablonu

projects/[your-project-id]/locations/global/deidentifyTemplates/de-identify-image- Cloud Storage çıkış konumunu yapılandırın:

- URL:

gs://output-[your-project-id]

- URL:

- İşi hemen çalıştırmak için Zamanla bölümünde seçimi Yok olarak bırakın.

- Oluştur'u tıklayın.

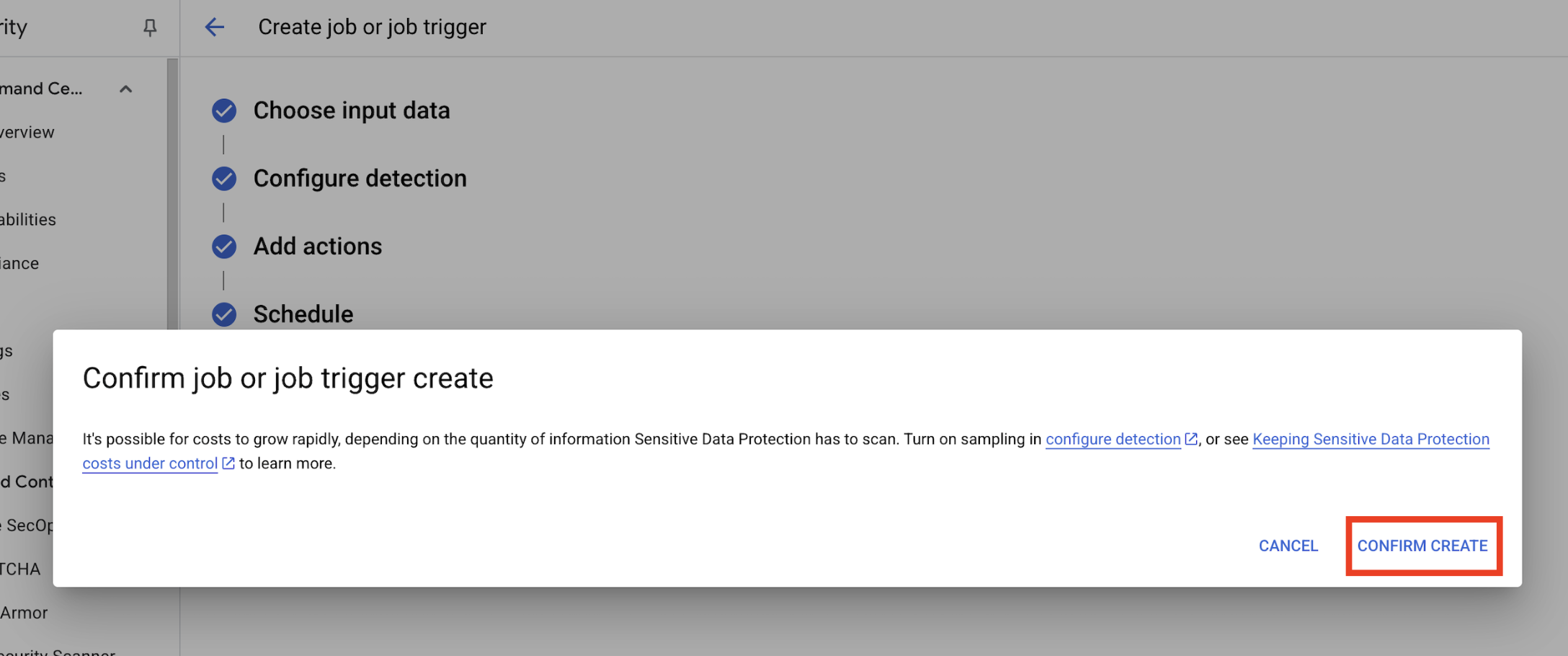

Confirm job or job trigger createiçin bir pop-up açılır. OLUŞTURMAYI ONAYLA'yı tıklayın.

8. Sonuçları doğrulayın

Son adım, hassas verilerin çıkış paketindeki tüm dosya türlerinde başarıyla ve doğru şekilde çıkarıldığını onaylamaktır. Bu, kimlik gizleme işlem hattınızın beklendiği gibi çalışmasını sağlar.

İş durumunu inceleme

İşin başarıyla tamamlandığından emin olmak için işi izleyin ve çıkış dosyalarını kontrol etmeden önce bulguların özetini inceleyin.

- İş ayrıntıları sekmesinde, işin durumunun Tamamlandı olarak gösterilmesini bekleyin.

- Genel bakış bölümünde, bulgu sayısını ve algılanan her infoType'ın yüzdelerini inceleyin.

- Yapılandırma'yı tıklayın.

- İşlemler bölümüne gidin ve kimliği tanımlanamayan verileri görmek için çıkış paketini tıklayın:

gs://output-[your-project-id].

Giriş ve çıkış dosyalarını karşılaştırma

Bu adımda, verilerin temizlenmesinin şablonlarınıza göre doğru şekilde uygulandığını onaylamak için kimliği tanımlanamayan dosyaları manuel olarak incelersiniz.

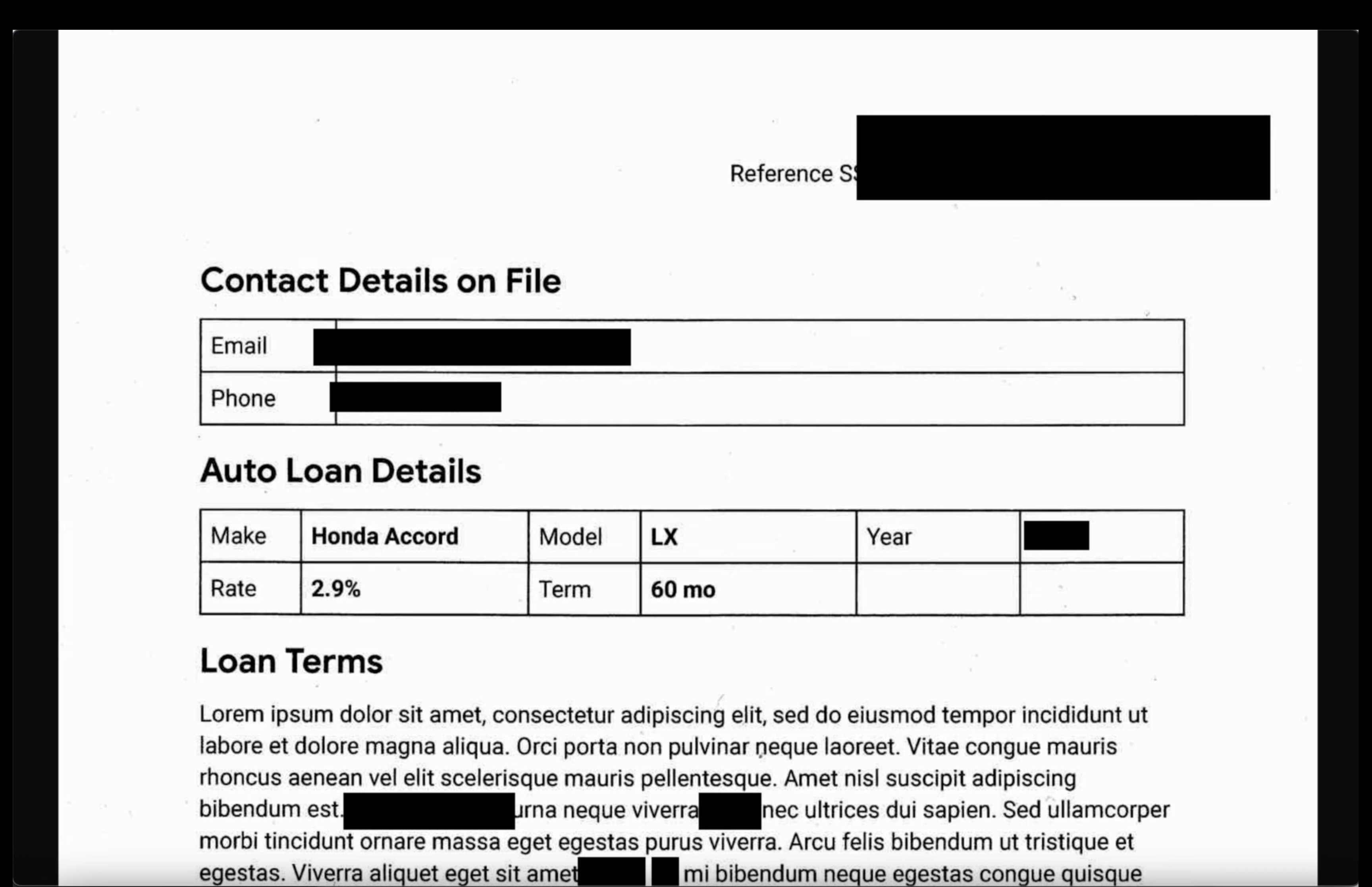

- Resimler: Çıkış paketinden bir resim açın. Çıkış dosyasında tüm hassas metinlerin çıkarıldığını doğrulayın.

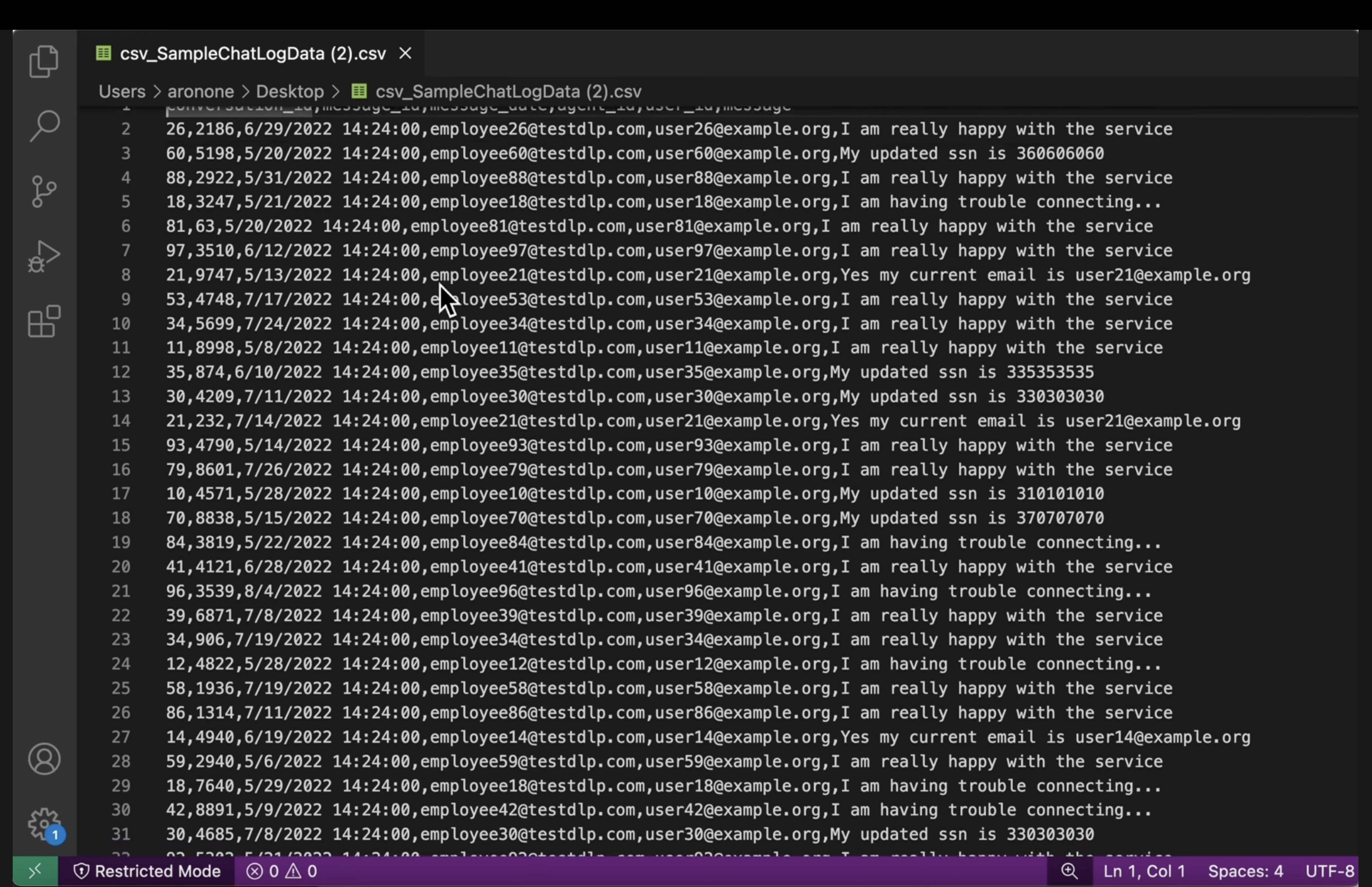

- Yapılandırılmamış günlükler: Her iki paketteki günlük dosyalarını görüntüleyin. Çıkış günlüğündeki PII'nin infoType adıyla (ör.

[US_SOCIAL_SECURITY_NUMBER]). - Yapılandırılmış CSV'ler: Her iki paketteki bir CSV dosyasını açın. Çıkış dosyasındaki kullanıcı e-postalarının ve sosyal güvenlik numaralarının

####@####.comile maskelendiğinden emin olun.

9. Laboratuvardan gerçeğe: Bu özelliği kendi projelerinizde kullanma

Uyguladığınız ilkeler ve yapılandırmalar, Google Cloud'da gerçek dünyadaki yapay zeka projelerinin güvenliğini sağlama planıdır. Yeni oluşturduğunuz kaynaklar (inceleme şablonu, kimliksizleştirme şablonları ve otomatik iş), yeni veri alımı süreçleri için güvenli bir başlangıç şablonu görevi görür.

Otomatik veri temizleme ardışık düzeni: Güvenli veri alımınız

Bunu kurulumunuzda nasıl kullanacağınız

Ekibinizin yapay zeka geliştirme için yeni ham müşteri verileri alması gerektiğinde, bu verileri yapılandırdığınız hassas verileri koruma işini içeren bir ardışık düzenden geçirirsiniz. Manuel olarak inceleyip düzeltmek yerine bu otomatik iş akışından yararlanırsınız. Bu sayede, veri bilimciler ve yapay zeka modelleri yalnızca kimliği tanımlanamayan verilerle etkileşime girerek gizlilik risklerini önemli ölçüde azaltır.

Üretim ortamına bağlanma

Üretim ortamında bu kavramı daha da ileriye taşıyarak şunları yapabilirsiniz:

- İş tetikleyicileriyle otomasyon: İşi manuel olarak çalıştırmak yerine, giriş Cloud Storage paketinize yeni bir dosya yüklendiğinde iş tetikleyici ayarlarsınız. Bu, tamamen otomatik, müdahale gerektirmeyen bir algılama ve kimliksizleştirme süreci oluşturur.

- Veri gölleri/ambarlarıyla entegrasyon: Kimliği tanımlanamayan çıkış verileri genellikle güvenli bir veri gölüne (ör. Cloud Storage'da) veya veri ambarına (ör. BigQuery) ile daha fazla analiz ve model eğitimi yapabilir, böylece veri yaşam döngüsü boyunca gizliliğin korunmasını sağlayabilirsiniz.

Ayrıntılı kimliksizleştirme stratejileri: Gizlilik ve fayda arasında denge kurma

Bunu kurulumunuzda nasıl kullanacağınız

Oluşturduğunuz farklı kimlik gizleme şablonları (yapılandırılmamış, yapılandırılmış, resim) önemlidir. Yapay zeka modellerinizin özel ihtiyaçlarına göre benzer farklılaştırılmış stratejiler uygulayabilirsiniz. Bu sayede geliştirme ekibiniz, gizlilikten ödün vermeden modelleri için yüksek fayda sağlayan verilere sahip olabilir.

Üretim ortamına bağlanma

Üretim ortamında bu ayrıntılı kontrol, aşağıdakiler için daha da kritik hale gelir:

- Özel infoType'lar ve sözlükler: Çok spesifik veya alana özgü hassas veriler için Hassas Veri Koruma'da özel infoType'lar ve sözlükler tanımlarsınız. Bu sayede, benzersiz işletme bağlamınıza göre uyarlanmış kapsamlı bir algılama sağlanır.

- Biçim koruyan şifreleme (FPE): Kimliği kaldırılmış verilerin orijinal biçimini koruması gereken senaryolarda (ör. entegrasyon testi için kredi kartı numaraları) biçim koruyan şifreleme gibi gelişmiş kimlik kaldırma tekniklerini kullanabilirsiniz. Bu sayede, gerçekçi veri kalıplarıyla gizliliği koruyan testler yapılabilir.

İzleme ve denetleme: Sürekli uygunluğu sağlama

Bunu kurulumunuzda nasıl kullanacağınız

Tüm veri işleme süreçlerinin gizlilik politikalarınıza uygun olmasını ve hassas bilgilerin yanlışlıkla açığa çıkmamasını sağlamak için Hassas Veri Koruma günlüklerini sürekli olarak izlersiniz. İş özetlerini ve bulguları düzenli olarak incelemek bu sürekli denetimin bir parçasıdır.

Üretim ortamına bağlanma

Güçlü bir üretim sistemi için şu temel işlemleri göz önünde bulundurun:

- Bulguları Security Command Center'a gönderme: Entegre tehdit yönetimi ve güvenlik durumunuzun merkezi bir görünümü için Sensitive Data Protection işlerinizi, bulgularının özetini doğrudan Security Command Center'a gönderecek şekilde yapılandırın. Bu, güvenlik uyarılarını ve analizlerini birleştirir.

- Uyarı ve olay yanıtı: Hassas Veri Koruması bulgularına veya iş hatalarına göre Cloud Monitoring uyarıları ayarlarsınız. Bu sayede, güvenlik ekibiniz olası politika ihlalleri veya işleme sorunları konusunda anında bilgilendirilir ve hızlı bir olay müdahalesi sağlanır.

10. Sonuç

Tebrikler! Çeşitli veri türlerinde PII'yi otomatik olarak keşfedip kimliğini kaldırabilen bir veri güvenliği iş akışı oluşturdunuz. Bu iş akışı, PII'yi sonraki yapay zeka geliştirme ve analiz süreçlerinde güvenli bir şekilde kullanmanızı sağlar.

Özet

Bu laboratuvarda şunları yaptınız:

- Belirli hassas bilgi türlerini (infoType'lar) algılamak için bir inceleme şablonu tanımladıysanız.

- Yapılandırılmamış, yapılandırılmış ve resim verileri için ayrı kimliksizleştirme kuralları oluşturun.

- Tek bir iş yapılandırıp çalıştırarak dosya türüne göre doğru redaksiyonun tüm paketin içeriğine otomatik olarak uygulanmasını sağladı.

- Hassas verilerin güvenli bir çıkış konumunda başarılı bir şekilde dönüştürüldüğünü doğrulayın.

Sonraki adımlar

- Bulguları Security Command Center'a gönderme: Daha entegre bir tehdit yönetimi için iş işlemini, bulgularının özetini doğrudan Security Command Center'a gönderecek şekilde yapılandırın.

- Cloud Functions ile otomatikleştirebilirsiniz: Üretim ortamında, giriş paketine yeni bir dosya yüklendiğinde bu inceleme işini Cloud Function kullanarak otomatik olarak tetikleyebilirsiniz.