1- مقدمة

نظرة عامة

في هذا التمرين العملي، ستتعلّم كيفية الحدّ من المخاطر الشائعة التي تهدّد البنية الأساسية لبيئة تطوير الذكاء الاصطناعي. عليك تنفيذ عناصر تحكُّم في الأمان مصمَّمة لحماية المكوّنات الأساسية لهذه البيئة.

السياق

أنت المسؤول عن الأمان في فريق التطوير، وهدفك هو إنشاء بيئة تحقق التوازن بين سهولة الاستخدام والحماية من التهديدات الشائعة.

يسرد الجدول التالي التهديدات التي تهمّك أكثر من غيرها. تتم معالجة كل تهديد من خلال مهمة محدّدة ضمن هذا المختبر:

تهديد | التخفيف من حدة المشكلة | المهمة المشمولة |

الدخول غير المصرّح به إلى الشبكة من خلال المنافذ المفتوحة التي تم استغلالها | أنشئ شبكة VPC خاصة واقتصر على منح إذن الوصول إلى Vertex AI لمستخدم واحد يتم توجيهه من خلال Google Cloud بدلاً من عنوان IP عام. | إعداد أساس شبكة آمنة |

تجاوز الصلاحيات من مثيل حوسبة مخترَق باستخدام بيانات اعتماد ذات امتيازات مفرطة | أنشئ حساب خدمة بأقل أذونات ممكنة وامنحه إلى مثيل Vertex AI. | نشر مثيل آمن من Vertex AI Workbench |

الاستيلاء على مثيل لمورد الحوسبة، ما يؤدي إلى التلاعب بالنظام | تعزيز أمان الجهاز الافتراضي من خلال إيقاف إذن الوصول إلى الجذر وتفعيل ميزة "التمهيد الآمن" | نشر مثيل آمن من Vertex AI Workbench |

التعرّض غير المقصود لبيانات التدريب والنماذج بشكل علني بسبب إعدادات التخزين غير الصحيحة | فرض منع الوصول العلني إلى الحزمة واستخدام عناصر التحكّم الموحَّدة في الوصول على مستوى الحزمة | نشر حزمة تخزين آمنة في السحابة الإلكترونية |

الحذف الضار أو العرضي لمجموعات البيانات ونتائج النماذج أو التلاعب بها | فعِّل ميزة "إصدار الكائنات" للاسترداد وفعِّل سجلّات الوصول إلى البيانات للحصول على سجلّ تدقيق غير قابل للتغيير لجميع الأنشطة. | نشر حزمة تخزين آمنة في السحابة الإلكترونية |

مرجع سريع

خلال هذا الدرس التطبيقي، ستعمل على الموارد المسماة التالية:

المكوّن | الاسم |

اسم شبكة VPC |

|

اسم الشبكة الفرعية |

|

Cloud Router |

|

Cloud NAT |

|

حساب الخدمة |

|

مثيل Vertex AI |

|

مجموعة بيانات Storage |

|

أهداف الدورة التعليمية

في هذا الدرس التطبيقي، ستتعرّف على كيفية:

- توفير شبكة VPC آمنة مع شبكة خاصة للحدّ من حركة البيانات غير المرغوب فيها

- تعزيز أمان مثيل Vertex AI Workbench ضد برامج bootkit وتصعيد الامتيازات

- تأمين حزمة Cloud Storage للحدّ من نقل البيانات بدون مراقبة وعرضها للجميع عن طريق الخطأ

2. إعداد المشروع

حساب Google

إذا لم يكن لديك حساب شخصي على Google، عليك إنشاء حساب على Google.

استخدام حساب شخصي بدلاً من حساب تابع للعمل أو تديره مؤسسة تعليمية

تسجيل الدخول إلى Google Cloud Console

سجِّل الدخول إلى Google Cloud Console باستخدام حساب Google شخصي.

تفعيل الفوترة

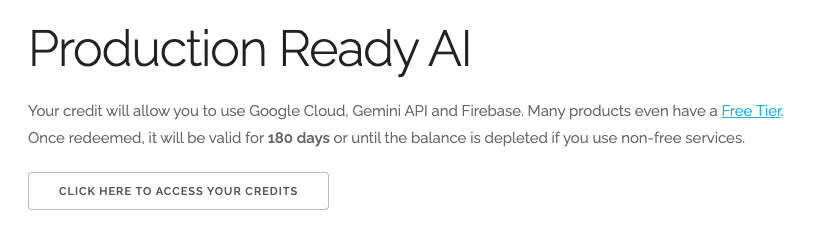

تحصيل قيمة رصيد Google Cloud بقيمة 5 دولار أمريكي (اختياري)

لإجراء ورشة العمل هذه، تحتاج إلى حساب فوترة يتضمّن بعض الرصيد. إذا كنت تخطّط لاستخدام نظام الفوترة الخاص بك، يمكنك تخطّي هذه الخطوة.

- انقر على هذا الرابط وسجِّل الدخول باستخدام حساب Google شخصي. سيظهر لك محتوى مشابه لما يلي:

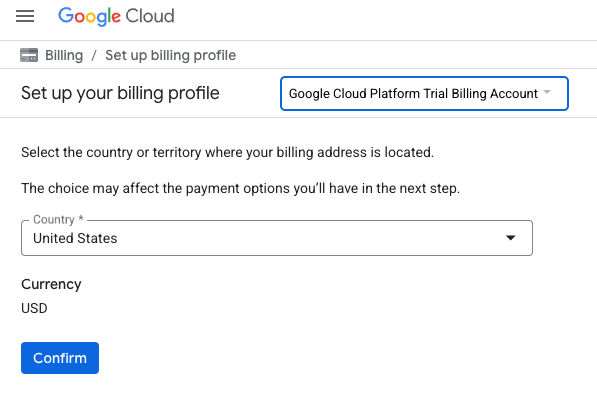

- انقر على الزر انقر هنا للوصول إلى أرصدتك. سيتم توجيهك إلى صفحة لإعداد ملف الفوترة

- انقر على تأكيد.

أنت مرتبط الآن بحساب فوترة تجريبي على Google Cloud Platform.

إعداد حساب فوترة شخصي

إذا أعددت الفوترة باستخدام أرصدة Google Cloud، يمكنك تخطّي هذه الخطوة.

لإعداد حساب فوترة شخصي، يُرجى الانتقال إلى هنا لتفعيل الفوترة في Cloud Console.

ملاحظات:

- يجب أن تكلّف إكمال هذا المختبر أقل من دولار أمريكي واحد من موارد السحابة الإلكترونية.

- يمكنك اتّباع الخطوات في نهاية هذا المختبر لحذف الموارد وتجنُّب المزيد من الرسوم.

- يكون المستخدمون الجدد مؤهّلين للاستفادة من الفترة التجريبية المجانية بقيمة 300 دولار أمريكي.

إنشاء مشروع (اختياري)

إذا لم يكن لديك مشروع حالي تريد استخدامه في هذا المختبر، يمكنك إنشاء مشروع جديد هنا.

3- تفعيل واجهات برمجة التطبيقات

إعداد Cloud Shell

بعد إنشاء مشروعك بنجاح، اتّبِع الخطوات التالية لإعداد Cloud Shell.

تشغيل Cloud Shell

انتقِل إلى shell.cloud.google.com، وإذا ظهرت لك نافذة منبثقة تطلب منك التفويض، انقر على تفويض.

ضبط رقم تعريف المشروع

نفِّذ الأمر التالي في وحدة Cloud Shell الطرفية لضبط معرّف المشروع الصحيح. استبدِل <your-project-id> برقم تعريف مشروعك الفعلي الذي نسخته من خطوة إنشاء المشروع أعلاه.

gcloud config set project <your-project-id>

من المفترض أن يظهر لك الآن أنّه تم اختيار المشروع الصحيح في نافذة Cloud Shell.

تفعيل Vertex AI Workbench وCloud Storage

لاستخدام الخدمات في هذا المختبر، عليك تفعيل واجهات برمجة التطبيقات لكلّ من Compute Engine وVertex AI Workbench وIAM وCloud Storage في مشروعك على Google Cloud.

- في الوحدة الطرفية، فعِّل واجهات برمجة التطبيقات:

gcloud services enable compute.googleapis.com notebooks.googleapis.com aiplatform.googleapis.com iam.googleapis.com storage.googleapis.com

يمكنك بدلاً من ذلك تفعيل واجهات برمجة التطبيقات هذه من خلال الانتقال إلى صفحاتها المعنية في وحدة التحكّم والنقر على تفعيل.

4. إعداد أساس آمن للشبكة

في هذه المهمة، يمكنك إنشاء بيئة شبكة معزولة لجميع خدماتك. من خلال استخدام شبكة خاصة والتحكّم في تدفّقات البيانات، يمكنك إنشاء دفاع متعدد الطبقات للحدّ بشكل كبير من مساحة الهجوم في بنيتك الأساسية مقارنةً بالموارد التي يمكن الوصول إليها بشكل علني. ويُعدّ هذا الأساس الآمن للشبكة أمرًا بالغ الأهمية لحماية تطبيقات الذكاء الاصطناعي من الوصول غير المصرَّح به.

إنشاء شبكة VPC وشبكة فرعية

في هذه الخطوة، عليك إعداد سحابة إلكترونية خاصة افتراضية (VPC) وشبكة فرعية. يؤدي ذلك إلى إنشاء بيئة شبكة معزولة، وهي خط الدفاع الأول ضدّ الدخول غير المصرَّح به إلى الشبكة.

- في Google Cloud Console، انتقِل إلى شبكة VPC > شبكات VPC. استخدِم شريط البحث في أعلى Google Cloud Console للبحث عن "شبكات السحابة الخاصة الافتراضية" (VPC) واختَرها.

- انقر على إنشاء شبكة VPC.

- في حقل الاسم، أدخِل

genai-secure-vpc. - بالنسبة إلى وضع إنشاء الشبكة الفرعية، اختَر مخصّص.

- ضمن شبكة فرعية جديدة، حدِّد الخصائص التالية لإنشاء الشبكة الفرعية:

الموقع

القيمة (اكتب أو اختَر)

الاسم

genai-subnet-us-central1المنطقة

us-central1نطاق عنوان IP

10.0.1.0/24Private Google Access

تفعيل

- انقر على إنشاء.

إنشاء بوابة Cloud NAT

تسمح بوابة Cloud NAT لمثيلاتك الخاصة ببدء اتصالات صادرة (مثل تحديثات البرامج) بدون الحاجة إلى عنوان IP عام، ما يعني أنّ الإنترنت العام لا يمكنه بدء اتصالات إليها.

- أولاً، أنشئ جهاز توجيه Cloud Router. استخدِم شريط البحث في أعلى Google Cloud Console للبحث عن "Cloud Router" واختَره.

- انقر على إنشاء موجّه.

- اضبط جهاز التوجيه السحابي باستخدام ما يلي:

الموقع

القيمة (اكتب أو اختَر)

الاسم

genai-router-us-central1الشبكة

genai-secure-vpc(شبكة VPC التي أنشأتها للتو)المنطقة

us-central1 - انقر على إنشاء.

- بعد ذلك، انتقِل إلى خدمات الشبكة > Cloud NAT. استخدِم شريط البحث في أعلى Google Cloud Console للبحث عن "Cloud NAT" واختَرها.

- انقر على البدء.

- اضبط بوابة Cloud NAT باستخدام ما يلي:

الموقع

القيمة (اكتب أو اختَر)

اسم البوابة

genai-nat-us-central1شبكة VPC

genai-secure-vpc(شبكة VPC التي أنشأتها)المنطقة

us-central1Cloud Router

genai-router-us-central1(جهاز التوجيه الذي أعددته للتو) - انقر على إنشاء.

5- نشر مثيل آمن من Vertex AI Workbench

بعد أن أصبح لديك أساس آمن للشبكة، يمكنك نشر مثيل Vertex AI Workbench مُحسَّن داخل شبكة السحابة الإلكترونية الافتراضية الخاصة (VPC) الآمنة. يعمل مثيل Workbench هذا كبيئة تطوير، ما يوفّر مساحة آمنة ومعزولة لعملك في تطوير الذكاء الاصطناعي. يضمن إعداد الشبكة السابق عدم إتاحة هذه الآلة الافتراضية مباشرةً على الإنترنت العام، ما يعزّز الدفاع المتعدد الطبقات.

إنشاء حساب خدمة بأقل امتيازات

يساعد إنشاء حساب خدمة مخصّص بأقل عدد ممكن من الأذونات اللازمة في تطبيق مبدأ الحدّ الأدنى من الأذونات المميّزة. في حال تعرّض مثيلك للاختراق، تحدّ هذه الممارسة من "نطاق التأثير" من خلال ضمان ألا يتمكّن المثيل من الوصول إلا إلى الموارد وتنفيذ الإجراءات المطلوبة بشكل صريح لوظيفته.

- من Google Cloud Console، انتقِل إلى المشرف وإدارة الهوية وإمكانية الوصول > حسابات الخدمة. استخدِم شريط البحث في أعلى Google Cloud Console للبحث عن "حسابات الخدمة" واختَرها.

- انقر على إنشاء حساب خدمة.

- في حقل اسم حساب الخدمة، أدخِل

vertex-workbench-sa. - انقر على إنشاء ومتابعة.

- امنح الأدوار التالية:

Vertex AI UserStorage Object Creator

- انقر على تم.

إنشاء مثيل Workbench

في هذه الخطوة، يمكنك نشر مثيل Vertex AI Workbench. تم إعداد هذه الآلة الافتراضية للعمل ضمن سحابة VPC الخاصة التي أنشأتها سابقًا، ما يؤدي إلى عزلها بشكل أكبر عن الإنترنت العام. يمكنك أيضًا تطبيق إجراءات إضافية لتعزيز الأمان مباشرةً على الجهاز الظاهري.

- من قائمة التنقّل في Google Cloud Console (قائمة الهامبرغر)، انتقِل إلى Vertex AI > Workbench. استخدِم شريط البحث في أعلى Google Cloud Console للبحث عن "Workbench"، ثم اختَر النتيجة التي تتضمّن "Vertex AI" كعنوان فرعي.

- انقر على إنشاء جديد وأدخِل الإعدادات التالية:

الموقع

القيمة (اكتب أو اختَر)

الاسم

secure-genai-instanceالمنطقة

us-central1 - انقر على خيارات متقدمة.

- انقر على نوع الجهاز وضَع علامة في مربّعات الاختيار بجانب ما يلي:

- التشغيل الآمن

- وحدة النظام الأساسي الموثوقة الافتراضية (vTPM)

- مراقبة النزاهة:

- انقر على الشبكات واضبط ما يلي:

الموقع

القيمة (اكتب أو اختَر)

الشبكة

genai-secure-vpcالشبكة الفرعية

genai-subnet-us-central1(10.0.1.0/24)تعيين عنوان IP خارجي

ألغِ تحديد هذا الخيار، لأنّك لا تصل إلى هذه الآلة الافتراضية إلا من خلال خادم وكيل في Google Cloud.

- انقر على إدارة الهوية وإمكانية الوصول والأمان واضبط ما يلي:

الموقع

القيمة (اكتب أو اختَر)

البريد الإلكتروني للمستخدم

مستخدم واحد واختَر عنوان البريد الإلكتروني الذي استخدمته حاليًا لتسجيل الدخول إلى Google Cloud.

استخدام حساب الخدمة التلقائي في Compute Engine

أزِل العلامة من مربّع الاختيار.

البريد الإلكتروني لحساب الخدمة

أدخِل عنوان البريد الإلكتروني الذي تم إنشاؤه لحساب الخدمة بأقل امتيازات (استبدِل

[PROJECT_ID]برقم التعريف الفعلي):vertex-workbench-sa@[PROJECT_ID].iam.gserviceaccount.comإذن الوصول إلى الجذر في الجهاز الافتراضي

أزِل العلامة من مربّع الاختيار.

- انقر على إنشاء.

الوصول إلى مثيل Vertex AI

بعد أن أصبح مثيل Vertex AI Workbench مؤقتًا، يمكنك الوصول إليه بأمان. يمكنك الاتصال بها من خلال خادم وكيل Google Cloud، ما يضمن بقاء الآلة الافتراضية خاصة وعدم تعرّضها للإنترنت المتاح للجميع، وبالتالي الحدّ من خطر حركة البيانات غير المرغوب فيها والتي قد تكون ضارة.

- انتقِل إلى Vertex AI > Workbench. قد تكون في هذه الصفحة إذا انتهت عملية توفير مثيلك للتو. إذا لم يكن كذلك، يمكنك استخدام قائمة التنقّل في Google Cloud Console (قائمة الهامبرغر) أو شريط البحث للوصول إلى هناك.

- ابحث عن مثيلك الذي يحمل الاسم

secure-genai-instanceفي القائمة. - على يسار مثيلك، انقر على الرابط فتح JupyterLab.

سيؤدي ذلك إلى فتح علامة تبويب جديدة في المتصفّح، ما يتيح لك الوصول إلى مثيلك. يمكنك الوصول إلى هذا العنوان من خلال Google Cloud، ولكن لا يتم عرضه على الإنترنت المتاح للجميع، ما يحدّ من خطر الزيارات غير المرغوب فيها والمحتمل أن تكون ضارة.

6. نشر حزمة آمنة في Cloud Storage

الآن، يمكنك إنشاء حزمة آمنة على Cloud Storage لمجموعات البيانات. هذا هو المكان الذي يتم فيه تخزين بيانات تدريب الذكاء الاصطناعي والنماذج والنتائج. من خلال تطبيق إعدادات أمان قوية على هذا الحزمة، يمكنك منع عرض البيانات الحسّاسة بشكل غير مقصود للجميع والحماية من الحذف والتلاعب الضار أو غير المقصود. ويضمن ذلك سلامة مواد عرض الذكاء الاصطناعي القيّمة وسرّيتها.

إنشاء الحزمة وإعدادها

في هذه الخطوة، عليك إنشاء حزمة Cloud Storage وتطبيق إعدادات الأمان الأولية. تفرض هذه الإعدادات منع الوصول العام وتتيح عناصر تحكّم موحّدة في الوصول على مستوى الحزمة، وهي عناصر ضرورية للحفاظ على التحكّم في المستخدمين الذين يمكنهم الوصول إلى بياناتك.

- من Google Cloud Console، انتقِل إلى Cloud Storage > الحِزم. استخدِم شريط البحث في أعلى Google Cloud Console للبحث عن "الحِزم" واختَرها.

- انقر على إنشاء.

- في البدء، اضبط الاسم على

secure-genai-artifacts-[PROJECT_ID]، مع استبدال[PROJECT_ID]برقم تعريف مشروع Google Cloud الفعلي. - انتقِل إلى اختيار مكان تخزين البيانات واضبط ما يلي:

الموقع

القيمة (اكتب أو اختَر)

نوع الموقع

الإقليم

المنطقة

us-central1 - انتقِل إلى اختيار طريقة تخزين بياناتك واحتفِظ بالإعدادات التلقائية.

- انتقِل إلى اختيار طريقة التحكّم في الوصول إلى العناصر واحتفِظ بالإعدادات التلقائية:

الموقع

القيمة (اكتب أو اختَر)

السبب

منع الوصول العلني

اترك الخيار فرض منع الوصول العلني محدّدًا.

تتجاوز إجراءات منع الوصول العام أي تغييرات على "إدارة الهوية وإمكانية الوصول" (IAM) قد تؤدي عن غير قصد إلى إتاحة كائن على الإنترنت.

التحكم في الدخول

اترك خيار موحّد محدّدًا.

على الرغم من أنّ قوائم التحكم في الوصول تبدو الخيار الأفضل للتحكّم الدقيق، وبالتالي أقل امتيازات، فإنّها تزيد من التعقيد وعدم القدرة على التنبؤ عند دمجها مع ميزات إدارة الهوية وإمكانية الوصول الأخرى. يجب مراعاة المفاضلة بين المزايا والعيوب في الوصول الموحّد على مستوى الحزمة لمنع عرض البيانات غير المقصود.

- انتقِل إلى اختيار كيفية حماية بيانات العناصر واحتفِظ بالإعدادات التلقائية:

الموقع

القيمة (اكتب أو اختَر)

السبب

سياسة الحذف المؤقت (لاسترداد البيانات)

اترك خيار سياسة الحذف المؤقت (لاسترداد البيانات) محدّدًا.

في حال الحذف العرضي أو الضار في الحزمة، تتيح لك ميزة الحذف المؤقت استعادة المحتوى خلال فترة الاحتفاظ بالبيانات.

تحديد إصدارات العناصر (للتحكّم في الإصدارات)

اختَر إصدار الكائن (للتحكّم في الإصدار).

تتيح ميزة "التحكّم في إصدارات العناصر" إمكانية الاسترداد من عمليات الكتابة فوق البيانات العرضية أو الضارة، مثل أن يستبدل أحد المهاجمين ملفًا غير ضار بملف يحتوي على رمز استغلال.

الحد الأقصى لعدد الإصدارات لكل عنصر

3

على الرغم من أنّ هذا الرقم اختياري ويمكن أن يزيد التكلفة، يجب أن يكون أكبر من 1 حتى تتمكّن من الرجوع إلى إصدار سابق. إذا كان من المحتمل أن يحاول المهاجم إجراء عمليات إعادة كتابة متعددة، قد يكون من الضروري استخدام استراتيجية أكثر قوة لإنشاء النسخ الاحتياطية.

انتهاء صلاحية الإصدارات غير الحالية بعد

7

يُعدّ الاحتفاظ بالإصدارات القديمة لمدة 7 أيام هو المدة الزمنية المقترَحة، ولكن قد يكون هذا العدد أكبر للتخزين على المدى الطويل.

- انقر على إنشاء.

- إذا ظهرت نافذة منبثقة مكتوب فيها "سيتم منع الوصول العام"، أبقِ المربّع التلقائي ("فرض منع الوصول العام إلى هذه الحزمة") محدّدًا وانقر على تأكيد.

تفعيل حماية البيانات وتسجيلها

لضمان عدم قابلية بياناتك للتغيير وإمكانية تدقيقها، عليك تفعيل ميزة "إصدارات العناصر" وإعداد سجلّات الوصول إلى البيانات لحزمة التخزين. تتيح ميزة "التحكّم في إصدارات العناصر" إمكانية الاسترداد من عمليات الحذف أو الكتابة فوق البيانات عن طريق الخطأ، بينما توفّر سجلّات الوصول إلى البيانات مسار تدقيق شاملاً لجميع الأنشطة في الحزمة، وهو أمر ضروري لمراقبة الأمان والامتثال.

- من Google Cloud Console، انتقِل إلى المشرف وإدارة الهوية وإمكانية الوصول > سجلّات التدقيق. استخدِم شريط البحث في أعلى Google Cloud Console للبحث عن "سجلّات التدقيق" واختَرها.

- استخدِم فلتر البحث للعثور على Google Cloud Storage واختياره.

- في اللوحة التي تظهر، ضَع علامة في مربّعَي قراءة البيانات وكتابة البيانات.

- انقر على حفظ.

7. من المختبر إلى الواقع

لقد أكملت للتو سلسلة من الخطوات في بيئة معملية مؤقتة، ولكن المبادئ وعمليات الإعداد التي طبّقتها هي المخطط الأولي لتأمين مشاريع الذكاء الاصطناعي في العالم الحقيقي على Google Cloud. في ما يلي كيفية تطبيق ما تعلّمته على عملك، والانتقال من إعداد بسيط إلى إعداد جاهز للإنتاج.

يمكنك اعتبار الموارد التي أنشأتها للتو، أي السحابة الافتراضية الخاصة (VPC) الخاصة ومثيل Workbench المحسّن والحزمة الآمنة، كقالب بدء آمن لأي مشروع جديد للذكاء الاصطناعي. يجب أن يكون هدفك هو جعل هذه البنية الأساسية الآمنة هي المسار التلقائي والسهل لك ولفريقك.

الشبكة الآمنة: مساحة عملك الخاصّة

كيفية استخدام هذا الإعداد

في كل مرة تبدأ فيها مشروعًا جديدًا للذكاء الاصطناعي (مثل "customer-churn-prediction" و"image-classification-model")، عليك تكرار إعداد الشبكة هذا. عليك إنشاء شبكة VPC مخصّصة (churn-pred-vpc) أو استخدام شبكة مشتركة تمت الموافقة عليها مسبقًا. سيصبح هذا المجلد "بيئة اختبار معزولة" لمشروعك. تتوفّر بيئة التطوير، مثل Vertex AI Workbench التي تم إعدادها، داخل هذه المساحة المحمية. يمكنك الاتصال به من خلال الخادم الوكيل الآمن (فتح JupyterLab)، بدون عرضه مطلقًا على الإنترنت العام.

الربط بالإصدار العلني

في بيئة الإنتاج، يمكنك تطوير هذا المفهوم إلى حدّ أبعد من خلال مراعاة ما يلي:

- البنية الأساسية كرمز (IaC): بدلاً من استخدام Cloud Console، يمكنك تحديد هذه الشبكة باستخدام أدوات مثل Terraform أو Cloud Deployment Manager. يتيح لك ذلك نشر أساس آمن للشبكة لمشروع جديد في غضون دقائق، ما يضمن إمكانية تكراره وتدقيقه.

- شبكة VPC المشتركة: في المؤسسات الكبيرة، غالبًا ما يدير فريق مركزي للشبكات شبكة VPC مشتركة. بصفتك مطوّرًا، سيتم منحك الإذن بتشغيل مثيلاتك وخدماتك في شبكات فرعية معيّنة ضمن تلك الشبكة الآمنة المُدارة مركزيًا. المبدأ هو نفسه، أي أنّك ستظل تعمل في مساحة خاصة، ولكنها جزء من بنية أساسية أكبر ومشتركة.

- عناصر التحكّم في خدمة سحابة VPC: لتحقيق أقصى قدر من الأمان، يمكنك تضمين هذه البيئة بأكملها في محيط عناصر التحكّم في خدمة سحابة VPC. هذه ميزة فعّالة تمنع تسريب البيانات من خلال التأكّد من أنّ الموارد المصرّح لها فقط يمكنها الوصول إلى خدمات مثل Cloud Storage داخل حدود شبكتك الخاصة.

الحوسبة المحسّنة: مركز التطوير والتدريب الآمن

كيفية استخدام هذا الإعداد

secure-genai-instance هو جهاز تطوير الذكاء الاصطناعي اليومي. يمكنك استخدام واجهة JupyterLab لإجراء ما يلي:

- كتابة رمز النموذج واختباره في دفاتر الملاحظات

- ثبِّت مكتبات Python (

pip install ...). - جرِّب مجموعات بيانات صغيرة إلى متوسطة الحجم. يعمل الأمان الذي ضبطته (بدون عنوان IP عام، وحساب خدمة بأقل امتيازات، وبدون إذن وصول إلى الجذر، وSecure Boot) بشكل غير مرئي في الخلفية. يمكنك التركيز على عملك في مجال الذكاء الاصطناعي مع العلم أنّ الجهاز الافتراضي محمي من الهجمات الشائعة.

الربط بالإصدار العلني

لا يتم عادةً إجراء تدريب على نطاق واسع على مثيل Workbench واحد في مرحلة الإنتاج. بدلاً من ذلك، يمكنك تحويل عملك إلى منتج بالطرق التالية:

- من دفتر الملاحظات إلى خطوة التنفيذ: يمكنك أخذ الرمز من دفتر الملاحظات وتحويله إلى نص برمجي. سيتم بعد ذلك تشغيل هذا النص البرمجي كـ مهمة تدريب مخصّصة في Vertex AI أو كخطوة في Vertex AI Pipeline.

- التجميع في حاويات: يمكنك تجميع رمز التدريب والموارد التابعة له في حاوية Docker وتخزينها في Artifact Registry. يضمن ذلك تشغيل الرمز البرمجي في بيئة متّسقة يمكن توقّعها في كل مرة.

- حساب الخدمة هو المفتاح: حساب الخدمة

vertex-workbench-saالذي أنشأته مهم للغاية. في مرحلة الإنتاج، سيتم تشغيل مهام Vertex AI Training المبرمَجة باستخدام حساب الخدمة نفسه (أو حساب مشابه) بأقل امتيازات، ما يضمن أنّ المهمة المبرمَجة لا تملك سوى الأذونات التي تحتاج إليها تمامًا.

مساحة التخزين الآمنة: مستودع مركزي للعناصر

كيفية استخدام هذا الإعداد

إنّ حزمة secure-genai-artifacts هي مصدر المعلومات الموثوق به الوحيد لبيانات مشروعك. ولا يقتصر ذلك على مجموعة البيانات الأولية. يمكنك استخدامها لتخزين ما يلي:

- بيانات التدريب الأولية والمعالجة مسبقًا

- نقاط التحقّق من النموذج أثناء عمليات التدريب الطويلة

- عناصر النموذج النهائي المدرَّب (ملفات

.pklأو.pbأو.h5) - نتائج التقييم والسجلّات تعني إعدادات الأمان التي طبّقتها (منع الوصول العام، والوصول الموحّد على مستوى الحزمة، والتحكّم في الإصدارات، وتسجيل التدقيق) أنّه يمكنك استخدام هذه الحزمة بثقة كمخزن مركزي محمي من عمليات الحذف غير المقصودة وتسريب البيانات.

الربط بالإصدار العلني

لإدارة مبادئك والتحكّم فيها في بيئة إنتاج، عليك أيضًا مراعاة ما يلي:

- سياسات مراحل النشاط: لإدارة التكاليف، يمكنك إعداد سياسات مراحل النشاط لنقل إصدارات النماذج أو مجموعات البيانات القديمة تلقائيًا إلى فئات تخزين أرخص (مثل Nearline أو Coldline) أو حذفها بعد فترة معيّنة.

- أذونات الوصول إلى مشاريع متعددة: في مسار إنتاج، قد يملأ فريق هندسة البيانات هذه الحزمة من مشروع مختلف على Google Cloud. تسهّل ميزة "الوصول الموحَّد على مستوى الحزمة" التي فعّلتها إدارة أذونات IAM هذه على مستوى المشاريع المختلفة وتجعلها آمنة، بدون قوائم تحكّم بالوصول معقّدة (وبالتالي سهلة الإعداد بشكل خاطئ).

الصورة الكبيرة: جعل الأمان الإعداد التلقائي

من خلال اعتماد هذا النموذج، يمكنك تغيير وضع الأمان من مجرد فكرة لاحقة إلى أساس. لم تعُد مجرد مطوّر، بل أصبحت بطل أمان لفريقك. عند انضمام عضو جديد إلى الفريق، لا تمنحه جهازًا غير آمن ومتاحًا للجميع. يمكنك منحهم إذن الوصول إلى بيئة آمنة تم إعدادها مسبقًا، حيث تكون طريقة العمل الآمنة هي أيضًا الأسهل. يقلّل هذا النهج بشكل مباشر من مخاطر المؤسسة من خلال منع الأسباب الشائعة لخرق البيانات واختراق الأنظمة، ما يتيح لفريقك الابتكار وإنشاء تطبيقات ذكاء اصطناعي فعّالة بثقة.

8. تهانينا!

تهانينا! لقد أنشأتَ بنجاح بنية تحتية آمنة ومتعدّدة الطبقات لبيئة تطوير الذكاء الاصطناعي وراجعتها. لقد أنشأت محيط شبكة آمنًا باستخدام وضع جدار الحماية "الرفض التلقائي"، ونشرت آلة افتراضية محسّنة، وأمّنت حزمة بيانات، واستخدمت السجلات للتحقّق من أنّ عناصر التحكّم تعمل على النحو المطلوب تمامًا.

ملخّص

في هذا الدرس التطبيقي، أنجزت ما يلي:

- توفير شبكة VPC آمنة مع شبكة خاصة للحدّ من حركة البيانات غير المرغوب فيها

- تم نشر مثيل Vertex AI Workbench محمي ضد برامج bootkit وتجاوز الصلاحيات.

- تم تأمين حزمة Cloud Storage للحدّ من نقل البيانات غير الخاضعة للمراقبة وعرضها للجميع عن طريق الخطأ.

- تم تنفيذ حسابات خدمة بأقلّ أذونات مميّزة للحدّ من "نطاق التأثير" المحتمل.

- تم تفعيل ميزة "إصدارات العناصر" وسجلات الوصول إلى البيانات لحماية البيانات وإنشاء سجل تدقيق غير قابل للتغيير.