1. Einführung

Übersicht

In diesem Lab lernen Sie, wie Sie häufige Bedrohungen für die Infrastruktur einer KI-Entwicklungsumgebung abwehren. Sie implementieren Sicherheitskontrollen, die die Kernkomponenten dieser Umgebung schützen.

Kontext

Sie sind der Sicherheitsbeauftragte in Ihrem Entwicklungsteam und Ihr Ziel ist es, eine Umgebung zu schaffen, in der die Nutzung möglichst reibungslos abläuft und die gleichzeitig vor häufigen Bedrohungen schützt.

In der folgenden Tabelle sind die Bedrohungen aufgeführt, die Sie am meisten eindämmen möchten. Jede Bedrohung wird in diesem Lab durch eine bestimmte Aufgabe behandelt:

Bedrohung | Problembehebung | Aufgabe erledigt |

Unberechtigter Zugriff auf das Netzwerk über manipulierte offene Ports | Erstellen Sie eine private VPC und beschränken Sie den Vertex AI-Zugriff auf einen einzelnen Nutzer, der über Google Cloud statt über eine öffentliche IP-Adresse weitergeleitet wird. | Secure Network Foundation konfigurieren |

Rechteausweitung über eine kompromittierte Compute-Instanz mit überprivilegierten Anmeldedaten. | Erstellen Sie ein Dienstkonto mit dem Prinzip der geringsten Berechtigung und weisen Sie es der Vertex AI-Instanz zu. | Sichere Vertex AI Workbench-Instanz bereitstellen |

Übernahme der Rechenressource, die zu Manipulationen am System führt. | Härten Sie die Instanz, indem Sie den Root-Zugriff deaktivieren und Secure Boot aktivieren. | Sichere Vertex AI Workbench-Instanz bereitstellen |

Versehentliche öffentliche Offenlegung von Trainingsdaten und Modellen aufgrund einer Fehlkonfiguration des Speichers | Erzwingen Sie die Verhinderung des öffentlichen Zugriffs für den Bucket und verwenden Sie eine einheitliche Zugriffssteuerung auf Bucket-Ebene. | Sicheren Cloud Storage-Bucket bereitstellen |

Böswilliges oder versehentliches Löschen oder Manipulieren von Datasets und Modellartefakten. | Aktivieren Sie die Objektversionierung für die Wiederherstellung und Datenzugriffsprotokolle für einen unveränderlichen Audit-Trail aller Aktivitäten. | Sicheren Cloud Storage-Bucket bereitstellen |

Kurzübersicht

In diesem Lab arbeiten Sie mit den folgenden benannten Ressourcen:

Komponente | Name |

VPC-Name |

|

Subnetzname |

|

Cloud Router |

|

Cloud NAT |

|

Dienstkonto |

|

Vertex AI-Instanz |

|

Storage-Bucket |

|

Lerninhalte

Aufgaben in diesem Lab:

- Stellen Sie eine sichere VPC mit privatem Netzwerk bereit, um unerwünschten Traffic zu minimieren.

- Vertex AI Workbench-Instanz vor Bootkits und Rechteausweitung schützen

- Sichern Sie einen Cloud Storage-Bucket, um unüberwachte Datenübertragung und versehentliche öffentliche Offenlegung zu verhindern.

2. Projekt einrichten

Google-Konto

Wenn Sie noch kein privates Google-Konto haben, müssen Sie ein Google-Konto erstellen.

Verwenden Sie stattdessen ein privates Konto.

In der Google Cloud Console anmelden

Melden Sie sich mit einem privaten Google-Konto in der Google Cloud Console an.

Abrechnung aktivieren

Google Cloud-Guthaben im Wert von 5 $einlösen (optional)

Für diesen Workshop benötigen Sie ein Rechnungskonto mit Guthaben. Wenn Sie Ihre eigene Abrechnung verwenden möchten, können Sie diesen Schritt überspringen.

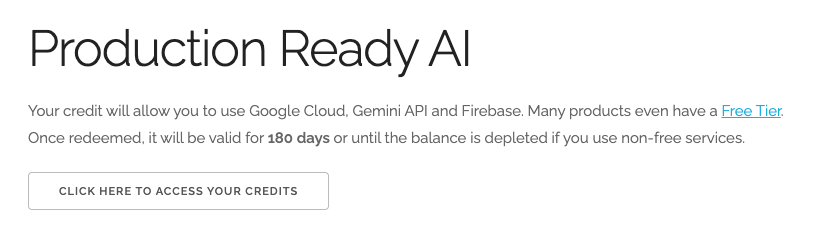

- Klicken Sie auf diesen Link und melden Sie sich mit einem privaten Google-Konto an. Sie sehen etwa Folgendes:

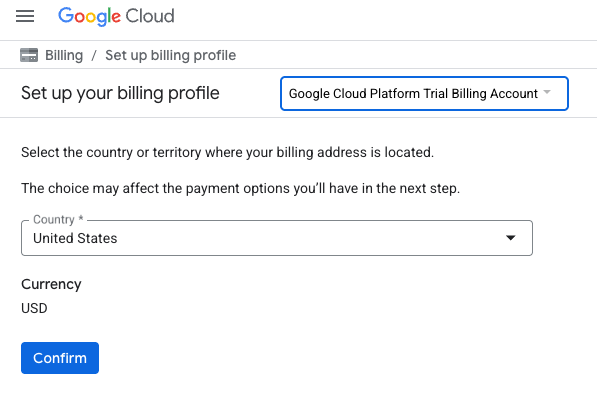

- Klicken Sie auf die Schaltfläche CLICK HERE TO ACCESS YOUR CREDITS (HIER KLICKEN, UM AUF IHR GUTHABEN ZUZUGREIFEN). Sie werden auf eine Seite weitergeleitet, auf der Sie Ihr Abrechnungsprofil einrichten können.

- Klicken Sie auf Bestätigen.

Sie sind jetzt mit einem Google Cloud Platform-Testrechnungskonto verbunden.

Privates Rechnungskonto einrichten

Wenn Sie die Abrechnung mit Google Cloud-Guthaben eingerichtet haben, können Sie diesen Schritt überspringen.

Klicken Sie hier, um die Abrechnung in der Cloud Console zu aktivieren und ein privates Rechnungskonto einzurichten.

Hinweise:

- Die Kosten für Cloud-Ressourcen für dieses Lab sollten weniger als 1 $betragen.

- Sie können die Schritte am Ende dieses Labs ausführen, um Ressourcen zu löschen und so weitere Kosten zu vermeiden.

- Neuen Nutzern steht die kostenlose Testversion mit einem Guthaben von 300$ zur Verfügung.

Projekt erstellen (optional)

Wenn Sie kein aktuelles Projekt haben, das Sie für dieses Lab verwenden möchten, erstellen Sie hier ein neues Projekt.

3. APIs aktivieren

Cloud Shell konfigurieren

Nachdem Ihr Projekt erfolgreich erstellt wurde, führen Sie die folgenden Schritte aus, um Cloud Shell einzurichten.

Cloud Shell starten

Rufen Sie shell.cloud.google.com auf. Wenn Sie in einem Pop-up-Fenster aufgefordert werden, die Autorisierung zu bestätigen, klicken Sie auf Autorisieren.

Projekt-ID festlegen

Führen Sie den folgenden Befehl im Cloud Shell-Terminal aus, um die richtige Projekt-ID festzulegen. Ersetzen Sie <your-project-id> durch Ihre tatsächliche Projekt-ID, die Sie im Schritt zur Projekterstellung oben kopiert haben.

gcloud config set project <your-project-id>

Im Cloud Shell-Terminal sollte nun das richtige Projekt ausgewählt sein.

Vertex AI Workbench und Cloud Storage aktivieren

Wenn Sie die Dienste in diesem Lab verwenden möchten, müssen Sie APIs für Compute Engine, Vertex AI Workbench, IAM und Cloud Storage in Ihrem Google Cloud-Projekt aktivieren.

- Aktivieren Sie die APIs im Terminal:

gcloud services enable compute.googleapis.com notebooks.googleapis.com aiplatform.googleapis.com iam.googleapis.com storage.googleapis.com

Alternativ können Sie diese APIs aktivieren, indem Sie in der Console die entsprechenden Seiten aufrufen und auf Aktivieren klicken.

4. Sichere Netzwerkbasis konfigurieren

In dieser Aufgabe erstellen Sie eine isolierte Netzwerkumgebung für alle Ihre Dienste. Durch die Verwendung eines privaten Netzwerks und die Steuerung von Datenflüssen bauen Sie eine mehrschichtige Verteidigung auf, um die Angriffsfläche Ihrer Infrastruktur im Vergleich zu öffentlich erreichbaren Ressourcen erheblich zu verringern. Diese sichere Netzwerkbasis ist entscheidend, um Ihre KI-Anwendungen vor nicht autorisiertem Zugriff zu schützen.

VPC und Subnetz erstellen

In diesem Schritt richten Sie eine Virtual Private Cloud (VPC) und ein Subnetz ein. Dadurch wird eine isolierte Netzwerkumgebung geschaffen, die die erste Verteidigungslinie gegen unbefugten Netzwerkzugriff darstellt.

- Rufen Sie in der Google Cloud Console VPC-Netzwerk > VPC-Netzwerke auf. Suchen Sie in der Suchleiste oben in der Google Cloud Console nach „VPC-Netzwerke“ und wählen Sie das Ergebnis aus.

- Klicken Sie auf VPC-Netzwerk erstellen.

- Geben Sie für Name

genai-secure-vpcein. - Wählen Sie unter Modus für Subnetzerstellung die Option Benutzerdefiniert aus.

- Geben Sie unter Neues Subnetz die folgenden Eigenschaften an, um das Subnetz zu erstellen:

Attribut

Wert (eingeben oder auswählen)

Name

genai-subnet-us-central1Region

us-central1IP-Adressbereich

10.0.1.0/24Privater Google-Zugriff

An

- Klicken Sie auf Erstellen.

Cloud NAT-Gateway erstellen

Das Cloud NAT-Gateway ermöglicht es Ihren privaten Instanzen, ausgehende Verbindungen (z. B. für Softwareupdates) ohne öffentliche IP-Adresse zu initiieren. Das öffentliche Internet kann also keine Verbindungen zu ihnen initiieren.

- Erstellen Sie zuerst einen Cloud Router. Suchen Sie in der Suchleiste oben in der Google Cloud Console nach „Cloud Router“ und wählen Sie das Ergebnis aus.

- Klicken Sie auf Router erstellen.

- Konfigurieren Sie den Cloud Router mit den folgenden Einstellungen:

Attribut

Wert (eingeben oder auswählen)

Name

genai-router-us-central1Netzwerk

genai-secure-vpc(das VPC-Netzwerk, das Sie gerade erstellt haben)Region

us-central1 - Klicken Sie auf Erstellen.

- Rufen Sie als Nächstes Netzwerkdienste > Cloud NAT auf. Suchen Sie in der Suchleiste oben in der Google Cloud Console nach „Cloud NAT“ und wählen Sie das Ergebnis aus.

- Klicken Sie auf Jetzt starten.

- Konfigurieren Sie das Cloud NAT-Gateway mit den folgenden Einstellungen:

Attribut

Wert (eingeben oder auswählen)

Name des Gateways

genai-nat-us-central1VPC-Netzwerk

genai-secure-vpc(das von Ihnen erstellte VPC-Netzwerk)Region

us-central1Cloud Router

genai-router-us-central1(der Router, den du gerade eingerichtet hast) - Klicken Sie auf Erstellen.

5. Sichere Vertex AI Workbench-Instanz bereitstellen

Nachdem Sie eine sichere Netzwerkbasis geschaffen haben, stellen Sie eine gehärtete Vertex AI Workbench-Instanz in Ihrer sicheren VPC bereit. Diese Workbench-Instanz dient als Entwicklungsumgebung und bietet einen sicheren und isolierten Bereich für Ihre KI-Entwicklungsarbeit. Die vorherige Netzwerkkonfiguration sorgt dafür, dass diese Instanz nicht direkt dem öffentlichen Internet ausgesetzt ist, was auf der mehrschichtigen Verteidigung aufbaut.

Dienstkonto mit geringsten Berechtigungen erstellen

Wenn Sie ein dediziertes Dienstkonto mit den geringsten erforderlichen Berechtigungen erstellen, wird der Grundsatz der geringsten Berechtigung unterstützt. Wenn Ihre Instanz jemals manipuliert wird, wird durch diese Vorgehensweise der „Blast Radius“ begrenzt, da die Instanz nur auf die Ressourcen zugreifen und die Aktionen ausführen kann, die für ihre Funktion explizit erforderlich sind.

- Rufen Sie in der Google Cloud Console IAM & Verwaltung > Dienstkonten auf. Suchen Sie in der Suchleiste oben in der Google Cloud Console nach „Dienstkonten“ und wählen Sie die Option aus.

- Klicken Sie auf Dienstkonto erstellen.

- Geben Sie unter Name des Dienstkontos den Namen

vertex-workbench-saein. - Klicken Sie auf Erstellen und fortfahren.

- Weisen Sie die folgenden Rollen zu:

Vertex AI UserStorage Object Creator

- Klicken Sie auf Fertig.

Workbench-Instanz erstellen

In diesem Schritt stellen Sie Ihre Vertex AI Workbench-Instanz bereit. Diese Instanz ist so konfiguriert, dass sie in Ihrer zuvor erstellten privaten VPC ausgeführt wird, wodurch sie weiter vom öffentlichen Internet isoliert wird. Außerdem wenden Sie zusätzliche Maßnahmen zur Erhöhung der Sicherheit direkt auf die Instanz an.

- Rufen Sie im Navigationsmenü der Google Cloud Console (Dreistrich-Menü) Vertex AI > Workbench auf. Suchen Sie in der Suchleiste oben in der Google Cloud Console nach „Workbench“ und wählen Sie das Ergebnis mit „Vertex AI“ als Untertitel aus.

- Klicken Sie auf Neu erstellen und konfigurieren Sie Folgendes:

Attribut

Wert (eingeben oder auswählen)

Name

secure-genai-instanceRegion

us-central1 - Klicken Sie auf Erweiterte Optionen.

- Klicken Sie auf Maschinentyp und wählen Sie die Kästchen für Folgendes aus:

- Secure Boot

- Virtual Trusted Platform Module (vTPM)

- Integritätsmonitoring

- Klicken Sie auf Netzwerk und konfigurieren Sie Folgendes:

Attribut

Wert (eingeben oder auswählen)

Netzwerk

genai-secure-vpcSubnetzwerk

genai-subnet-us-central1(10.0.1.0/24)Externe IP-Adresse zuweisen

Deaktivieren Sie diese Option, da Sie nur über einen Proxy in Google Cloud auf diese Instanz zugreifen.

- Klicken Sie auf IAM und Sicherheit und konfigurieren Sie Folgendes:

Attribut

Wert (eingeben oder auswählen)

E-Mail-Adresse des Nutzers

Einzelner Nutzer und wählen Sie die E-Mail-Adresse aus, mit der Sie sich derzeit bei Google Cloud anmelden.

Nutzen Sie das Standard-Compute Engine-Dienstkonto

Entfernen Sie das Häkchen aus dem Kästchen.

E-Mail-Adresse des Dienstkontos

Geben Sie die E-Mail-Adresse ein, die für das Dienstkonto mit den geringsten Berechtigungen erstellt wurde (ersetzen Sie

[PROJECT_ID]durch Ihre tatsächliche ID):vertex-workbench-sa@[PROJECT_ID].iam.gserviceaccount.comRoot-Zugriff auf die Instanz

Entfernen Sie das Häkchen aus dem Kästchen.

- Klicken Sie auf Erstellen.

Auf Ihre Vertex AI-Instanz zugreifen

Nachdem Ihre Vertex AI Workbench-Instanz bereitgestellt wurde, können Sie sicher darauf zugreifen. Sie stellen über den Proxy von Google Cloud eine Verbindung her. So bleibt die Instanz privat und ist nicht dem öffentlichen Internet ausgesetzt. Das Risiko von unerwünschtem und potenziell schädlichem Traffic wird dadurch begrenzt.

- Klicken Sie auf Vertex AI > Workbench. Möglicherweise sind Sie bereits auf dieser Seite, wenn die Bereitstellung Ihrer Instanz gerade abgeschlossen wurde. Falls nicht, können Sie das Navigationsmenü (Dreistrich-Menü) oder die Suchleiste der Google Cloud Console verwenden, um dorthin zu gelangen.

- Suchen Sie in der Liste nach Ihrer Instanz mit dem Namen

secure-genai-instance. - Klicken Sie rechts neben Ihrer Instanz auf den Link JupyterLab öffnen.

Dadurch wird ein neuer Tab in Ihrem Browser geöffnet, über den Sie auf Ihre Instanz zugreifen können. Sie haben über Google Cloud Zugriff darauf, die Instanz ist aber nicht dem öffentlichen Internet ausgesetzt. Dadurch wird das Risiko von unerwünschtem und potenziell schädlichem Traffic begrenzt.

6. Sicheren Cloud Storage-Bucket bereitstellen

Als Nächstes erstellen Sie einen sicheren Cloud Storage-Bucket für Ihre Datasets. Hier werden Ihre KI-Trainingsdaten, Modelle und Artefakte gespeichert. Durch die Anwendung starker Sicherheitskonfigurationen auf diesen Bucket verhindern Sie, dass sensible Daten versehentlich öffentlich zugänglich gemacht werden, und schützen vor böswilligem oder versehentlichem Löschen und Manipulationen. So werden die Integrität und Vertraulichkeit Ihrer wertvollen KI-Assets sichergestellt.

Bucket erstellen und konfigurieren

In diesem Schritt erstellen Sie Ihren Cloud Storage-Bucket und wenden die ersten Sicherheitseinstellungen an. Mit diesen Einstellungen wird die Verhinderung des öffentlichen Zugriffs erzwungen und die einheitliche Zugriffssteuerung auf Bucket-Ebene aktiviert. Das ist wichtig, um die Kontrolle darüber zu behalten, wer auf Ihre Daten zugreifen kann.

- Rufen Sie in der Google Cloud Console Cloud Storage > Buckets auf. Suchen Sie in der Suchleiste oben in der Google Cloud Console nach „Buckets“ und wählen Sie die Option aus.

- Klicken Sie auf Erstellen.

- Legen Sie unter Get Started (Erste Schritte) den Name (Name) auf

secure-genai-artifacts-[PROJECT_ID]fest und ersetzen Sie[PROJECT_ID]durch Ihre tatsächliche Google Cloud-Projekt-ID. - Fahren Sie mit Speicherort für Daten auswählen fort und konfigurieren Sie Folgendes:

Attribut

Wert (eingeben oder auswählen)

Standorttyp

Region

Region

us-central1 - Fahren Sie mit Art der Datenspeicherung auswählen fort und behalten Sie die Standardeinstellungen bei.

- Fahren Sie mit Zugriff auf Objekte steuern fort und behalten Sie die Standardeinstellungen bei:

Attribut

Wert (eingeben oder auswählen)

Grund

Öffentlichen Zugriff verhindern

Lassen Sie Verhinderung des öffentlichen Zugriffs erzwingen ausgewählt.

Die Verhinderung des öffentlichen Zugriffs setzt alle Änderungen an IAM außer Kraft, die versehentlich dazu führen könnten, dass ein Objekt im Internet verfügbar ist.

Zugriffssteuerung

Lassen Sie die Option Einheitlich ausgewählt.

ACLs scheinen die bessere Option für eine detaillierte Steuerung und damit für den Grundsatz der geringsten Berechtigung zu sein. In Kombination mit anderen IAM-Funktionen führen sie jedoch zu Komplexität und Unvorhersehbarkeit. Berücksichtigen Sie die Kompromisse und Vorteile des einheitlichen Zugriffs auf Bucket-Ebene, um eine unbeabsichtigte Offenlegung von Daten zu verhindern.

- Fahren Sie mit Auswählen, wie Objektdaten geschützt werden fort und behalten Sie die Standardeinstellungen bei:

Attribut

Wert (eingeben oder auswählen)

Grund

Richtlinie für vorläufiges Löschen (zur Datenwiederherstellung)

Lassen Sie Richtlinie für vorläufiges Löschen (zur Datenwiederherstellung) ausgewählt.

Bei versehentlichem oder böswilligem Löschen im Bucket können Sie mit vorläufigem Löschen Inhalte innerhalb des Aufbewahrungszeitraums wiederherstellen.

Objektversionsverwaltung (zur Datenwiederherstellung)

Wählen Sie Objektversionsverwaltung (zur Datenwiederherstellung) aus.

Die Objektversionsverwaltung ermöglicht die Wiederherstellung nach versehentlichem oder böswilligem Überschreiben, z. B. wenn ein Angreifer eine harmlose Datei durch eine Datei mit Exploit-Code ersetzt.

Max. Anzahl von Versionen pro Objekt

3

Dieser Wert ist zwar beliebig und kann die Kosten erhöhen, muss aber größer als 1 sein, damit Sie ein Rollback auf eine frühere Version durchführen können. Wenn ein Angreifer möglicherweise mehrere Überschreibungen versucht, ist möglicherweise eine robustere Versionierungs- und Back-up-Strategie erforderlich.

Nicht aktuelle Versionen löschen nach dem

7

7 Tage sind die empfohlene Zeitspanne für die Aufbewahrung älterer Versionen. Bei einer langfristigen Speicherung kann diese Zahl jedoch höher sein.

- Klicken Sie auf Erstellen.

- Wenn ein Pop-up mit dem Text „Der öffentliche Zugriff wird verhindert“ angezeigt wird, lassen Sie das Standardkästchen („Verhinderung des öffentlichen Zugriffs für diesen Bucket erzwingen“) aktiviert und klicken Sie auf Bestätigen.

Datenschutz und Logging aktivieren

Um die Unveränderlichkeit und Prüfbarkeit Ihrer Daten zu gewährleisten, aktivieren Sie die Objektversionierung und konfigurieren Sie Datenzugriffslogs für Ihren Bucket. Die Objektversionsverwaltung ermöglicht die Wiederherstellung nach versehentlichem Löschen oder Überschreiben. Datenzugriffsprotokolle bieten einen umfassenden Audit-Trail aller Aktivitäten in Ihrem Bucket, der für Sicherheitsüberwachung und Compliance unerlässlich ist.

- Rufen Sie in der Google Cloud Console IAM & Verwaltung > Audit-Logs auf. Suchen Sie in der Suchleiste oben in der Google Cloud Console nach „Audit-Logs“ und wählen Sie die Option aus.

- Suchen Sie mithilfe der Filtersuche nach Google Cloud Storage und wählen Sie die Option aus.

- Klicken Sie im angezeigten Bereich die Kästchen für Datenlesevorgänge und Datenschreibvorgänge an.

- Klicken Sie auf Speichern.

7. Vom Labor in die Realität

Sie haben gerade eine Reihe von Schritten in einer temporären Lab-Umgebung abgeschlossen. Die Prinzipien und Konfigurationen, die Sie angewendet haben, sind jedoch der Blueprint für die Sicherung realer KI-Projekte in Google Cloud. So können Sie das Gelernte in Ihre eigene Arbeit übertragen und von einem einfachen Lab zu einer produktionsbereiten Einrichtung wechseln.

Die Ressourcen, die Sie gerade erstellt haben – die private VPC, die gehärtete Workbench-Instanz und der sichere Bucket – können als sichere Startvorlage für jedes neue KI-Projekt dienen. Ihr Ziel ist es, diese sichere Grundlage zum Standard zu machen, der für Sie und Ihr Team einfach zu nutzen ist.

Das sichere Netzwerk: Ihr privater Arbeitsbereich

So verwenden Sie das in Ihrer Einrichtung

Jedes Mal, wenn Sie ein neues KI-Projekt starten (z.B. „customer-churn-prediction“ (Kundenabwanderungsvorhersage), „image-classification-model“ (Bildklassifizierungsmodell) – in diesem Fall würden Sie diese Netzwerkeinrichtung replizieren. Sie erstellen eine dedizierte VPC (churn-pred-vpc) oder verwenden ein freigegebenes, vorab genehmigtes Netzwerk. Dies wird zur isolierten Sandbox Ihres Projekts. Ihre Entwicklungsumgebung, z. B. die von Ihnen konfigurierte Vertex AI Workbench, befindet sich in diesem geschützten Bereich. Sie stellen über den sicheren Proxy (JupyterLab öffnen) eine Verbindung zur Instanz her, ohne sie dem öffentlichen Internet auszusetzen.

Verbindung zur Produktionsumgebung

In einer Produktionsumgebung würden Sie dieses Konzept noch weiter ausbauen und Folgendes berücksichtigen:

- Infrastruktur als Code (Infrastructure as Code, IaC): Anstatt die Cloud Console zu verwenden, definieren Sie dieses Netzwerk mit Tools wie Terraform oder Cloud Deployment Manager. So können Sie in wenigen Minuten eine sichere Netzwerkbasis für ein neues Projekt bereitstellen, die wiederholbar und prüfbar ist.

- Freigegebene VPC: In größeren Organisationen wird eine freigegebene VPC häufig von einem zentralen Netzwerkteam verwaltet. Als Entwickler erhalten Sie die Berechtigung, Ihre Instanzen und Dienste in bestimmten Subnetzen innerhalb dieses zentral verwalteten sicheren Netzwerks zu starten. Das Prinzip ist dasselbe: Sie arbeiten weiterhin in einem privaten Bereich, der jedoch Teil einer größeren, gemeinsam genutzten Infrastruktur ist.

- VPC Service Controls: Für maximale Sicherheit würden Sie die gesamte Umgebung in einen VPC Service Controls-Perimeter einschließen. Dieses leistungsstarke Feature verhindert die Daten-Exfiltration, indem sichergestellt wird, dass auf Dienste wie Cloud Storage nur von autorisierten Ressourcen innerhalb Ihres privaten Netzwerkperimeters zugegriffen werden kann.

Die gehärtete Compute-Umgebung: Ihr sicherer Hub für Entwicklung und Training

So verwenden Sie das in Ihrer Einrichtung

Die secure-genai-instance ist Ihr tägliches KI-Entwicklungstool. Sie verwenden die JupyterLab-Oberfläche für folgende Aufgaben:

- Modellcode in Notebooks schreiben und testen

- Installieren Sie Python-Bibliotheken (

pip install ...). - Experimentieren Sie mit kleinen bis mittelgroßen Datasets. Die von Ihnen konfigurierte Sicherheit (keine öffentliche IP-Adresse, Dienstkonto mit den geringsten Berechtigungen, kein Root-Zugriff, Secure Boot) wird transparent im Hintergrund ausgeführt. Sie können sich auf Ihre KI-Arbeit konzentrieren, da die Instanz gegen häufige Angriffe geschützt ist.

Verbindung zur Produktionsumgebung

In der Produktion führen Sie in der Regel kein groß angelegtes Training in einer einzelnen Workbench-Instanz durch. Stattdessen können Sie Ihre Arbeit auf folgende Weise in die Produktion überführen:

- Vom Notebook zur Pipeline: Sie nehmen den Code aus Ihrem Notebook und formalisieren ihn in einem Skript. Dieses Script wird dann als benutzerdefinierter Vertex AI-Trainingsjob oder als Schritt in einer Vertex AI-Pipeline ausgeführt.

- Containerisierung: Sie verpacken Ihren Trainingscode und seine Abhängigkeiten in einem Docker-Container und speichern ihn in Artifact Registry. So wird sichergestellt, dass Ihr Code jedes Mal in einer konsistenten, vorhersehbaren Umgebung ausgeführt wird.

- Das Dienstkonto ist entscheidend: Das von Ihnen erstellte

vertex-workbench-sa-Dienstkonto ist von entscheidender Bedeutung. In der Produktion werden Ihre automatisierten Vertex AI Training-Jobs mit demselben (oder einem ähnlichen) Dienstkonto mit dem geringsten Berechtigungsprinzip ausgeführt. So wird sichergestellt, dass der automatisierte Job nur die Berechtigungen hat, die er unbedingt benötigt.

Sichere Speicherung: Ihr zentrales Artefakt-Repository

So verwenden Sie das in Ihrer Einrichtung

Der secure-genai-artifacts-Bucket ist die einzige Quelle für die Daten Ihres Projekts. Das gilt nicht nur für das ursprüngliche Dataset. Sie würden sie zum Speichern folgender Daten verwenden:

- Rohe und vorverarbeitete Trainingsdaten.

- Modell-Checkpoints bei langen Trainingsläufen.

- Die endgültigen, trainierten Modellartefakte (

.pkl-,.pb- oder.h5-Dateien). - Bewertungsergebnisse und ‑protokolle. Dank der von Ihnen angewendeten Sicherheitseinstellungen (Verhinderung des öffentlichen Zugriffs, einheitlicher Zugriff auf Bucket-Ebene, Versionsverwaltung und Audit-Logging) können Sie diesen Bucket bedenkenlos als zentralen Speicherort verwenden, der vor Datenlecks und versehentlichem Löschen geschützt ist.

Verbindung zur Produktionsumgebung

Um Ihre Grundsätze in einer Produktionsumgebung zu verwalten und zu steuern, sollten Sie auch Folgendes berücksichtigen:

- Lebenszyklusrichtlinien: Um die Kosten zu senken, können Sie Lebenszyklusrichtlinien einrichten, um ältere Modellversionen oder Datasets automatisch in günstigere Speicherklassen (z. B. Nearline oder Coldline) zu verschieben oder sie nach einem bestimmten Zeitraum zu löschen.

- Projektübergreifende Berechtigungen: In einer Produktionspipeline füllt ein Data-Engineering-Team diesen Bucket möglicherweise aus einem anderen Google Cloud-Projekt heraus. Der von Ihnen aktivierte einheitliche Zugriff auf Bucket-Ebene macht die Verwaltung dieser projektübergreifenden IAM-Berechtigungen einfach und sicher, ohne komplexe (und daher leicht falsch zu konfigurierende) ACLs.

Das große Ganze: Sicherheit als Standard

Wenn Sie dieses Modell übernehmen, wird Sicherheit nicht mehr als Nebensache betrachtet, sondern als Grundlage. Sie sind nicht mehr nur Entwickler, sondern auch ein Sicherheitschampion für Ihr Team. Wenn ein neues Teammitglied hinzukommt, geben Sie ihm nicht einen unsicheren, öffentlich zugänglichen Computer. Sie geben ihnen Zugriff auf eine sichere, vorkonfigurierte Umgebung, in der die sichere Arbeitsweise auch die einfachste ist. Dieser Ansatz reduziert das Geschäftsrisiko direkt, da er häufige Ursachen für Datenpannen und Systemkompromittierungen verhindert. So kann Ihr Team mit Zuversicht innovative und leistungsstarke KI-Anwendungen entwickeln.

8. Glückwunsch!

Glückwunsch! Sie haben erfolgreich eine mehrschichtige, sichere Infrastruktur für Ihre KI-Entwicklungsumgebung erstellt und geprüft. Sie haben einen sicheren Netzwerkperimeter mit einer Firewall mit „Standardablehnung“ erstellt, eine gehärtete Compute-Instanz bereitgestellt, einen Daten-Bucket gesichert und anhand von Logs überprüft, ob Ihre Kontrollen wie vorgesehen funktionieren.

Zusammenfassung

In diesem Lab haben Sie Folgendes erreicht:

- Wir haben eine sichere VPC mit privatem Netzwerk eingerichtet, um unerwünschten Traffic zu minimieren.

- Eine gehärtete Vertex AI Workbench-Instanz gegen Bootkits und Rechteausweitung bereitgestellt.

- Ein Cloud Storage-Bucket wurde gesichert, um unüberwachte Datenübertragung und versehentliche öffentliche Offenlegung zu verhindern.

- Dienstkonten mit geringsten Berechtigungen implementiert, um den potenziellen „Blast Radius“ zu begrenzen.

- Objektversionierung und Datenzugriffs-Logs für Datenschutz und einen unveränderlichen Audit-Trail aktiviert.