۱. مقدمه

نمای کلی

در این آزمایشگاه، شما تهدیدات رایج برای زیرساخت یک محیط توسعه هوش مصنوعی را کاهش میدهید. شما کنترلهای امنیتی طراحیشده برای محافظت از اجزای اصلی این محیط را پیادهسازی میکنید.

زمینه

شما قهرمان امنیت در تیم توسعه خود هستید و هدف شما ایجاد محیطی است که حداقل اصطکاک استفاده را با محافظت در برابر تهدیدات رایج متعادل کند.

جدول زیر فهرستی از تهدیدهایی را که شما بیشتر نگران کاهش آنها هستید، ارائه میدهد. هر تهدید توسط یک وظیفه خاص در این آزمایشگاه مورد بررسی قرار میگیرد:

تهدید | کاهش خطر | وظیفه تحت پوشش |

ورود غیرمجاز به شبکه از طریق پورتهای بازِ سوءاستفادهشده. | یک VPC خصوصی ایجاد کنید و دسترسی Vertex AI را به یک کاربر واحد که از طریق Google Cloud به جای یک آدرس IP عمومی پروکسی شده است، محدود کنید. | پیکربندی یک بنیاد شبکه امن |

افزایش سطح دسترسی از یک نمونه محاسباتی آسیبپذیر با استفاده از اعتبارنامههای دارای سطح دسترسی بیش از حد. | یک حساب کاربری سرویس با حداقل امتیاز ایجاد و به نمونه Vertex AI اختصاص دهید. | یک نمونه میز کار هوش مصنوعی Secure Vertex را مستقر کنید |

تصاحب منبع محاسباتی توسط یک نمونه (Instance) که منجر به دستکاری سیستم میشود. | با غیرفعال کردن دسترسی ریشه و فعال کردن Secure Boot، امنیت سیستم را افزایش دهید. | یک نمونه میز کار هوش مصنوعی Secure Vertex را مستقر کنید |

افشای عمومی تصادفی دادهها و مدلهای آموزشی به دلیل پیکربندی نادرست ذخیرهسازی. | جلوگیری از دسترسی عمومی به سطل را اعمال کنید و از کنترلهای دسترسی یکسان در سطح سطل استفاده کنید. | یک سطل ذخیرهسازی ابری امن راهاندازی کنید |

حذف یا دستکاری مخرب یا تصادفی مجموعه دادهها و مصنوعات مدل. | نسخهبندی اشیاء را برای بازیابی فعال کنید و گزارشهای دسترسی به دادهها را برای ردیابی حسابرسی تغییرناپذیر از تمام فعالیتها فعال کنید. | یک سطل ذخیرهسازی ابری امن راهاندازی کنید |

مرجع سریع

در طول این آزمایش، شما با این منابع نامگذاری شده کار خواهید کرد:

کامپوننت | نام |

نام VPC | |

نام زیرشبکه | |

روتر ابری | |

NAT ابری | |

حساب کاربری خدمات | |

نمونه هوش مصنوعی ورتکس | |

سطل ذخیره سازی | |

آنچه یاد خواهید گرفت

در این آزمایشگاه، شما یاد میگیرید که چگونه:

- یک VPC امن با شبکه خصوصی برای کاهش ترافیک ناخواسته فراهم کنید.

- یک نمونه از Vertex AI Workbench را در برابر بوتکیتها و افزایش امتیاز مقاومسازی کنید.

- یک فضای ذخیرهسازی ابری امن ایجاد کنید تا انتقال دادههای بدون نظارت و افشای تصادفی آنها در معرض دید عموم کاهش یابد.

۲. راهاندازی پروژه

حساب گوگل

اگر از قبل حساب گوگل شخصی ندارید، باید یک حساب گوگل ایجاد کنید .

به جای حساب کاری یا تحصیلی از حساب شخصی استفاده کنید .

ورود به کنسول ابری گوگل

با استفاده از یک حساب کاربری شخصی گوگل، وارد کنسول ابری گوگل شوید.

فعال کردن صورتحساب

استفاده از اعتبار ۵ دلاری گوگل کلود (اختیاری)

برای اجرای این کارگاه، به یک حساب صورتحساب با مقداری اعتبار نیاز دارید. اگر قصد دارید از صورتحساب خودتان استفاده کنید، میتوانید از این مرحله صرف نظر کنید.

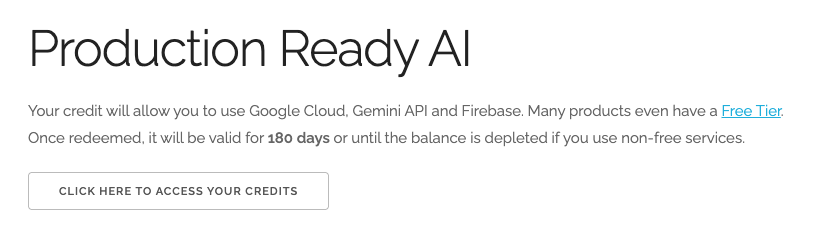

- روی این لینک کلیک کنید و با یک حساب گوگل شخصی وارد شوید. چیزی شبیه به این خواهید دید:

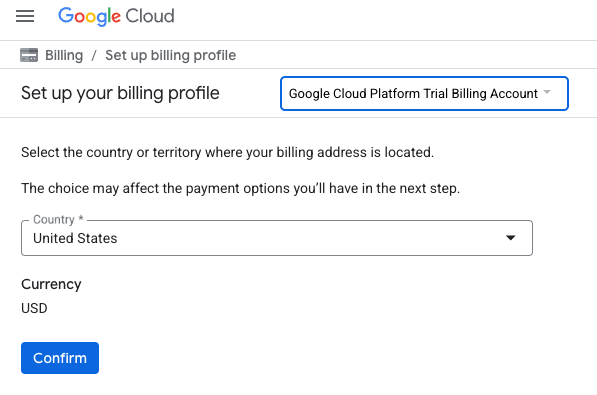

- روی دکمه «برای دسترسی به اعتبارات خود اینجا کلیک کنید» کلیک کنید. این شما را به صفحهای میبرد که میتوانید نمایه صورتحساب خود را تنظیم کنید.

- روی تأیید کلیک کنید

اکنون به حساب پرداخت آزمایشی پلتفرم گوگل کلود متصل شدهاید.

یک حساب پرداخت شخصی تنظیم کنید

اگر صورتحساب را با استفاده از اعتبارهای Google Cloud تنظیم کردهاید، میتوانید از این مرحله صرف نظر کنید.

برای تنظیم یک حساب پرداخت شخصی، به اینجا بروید تا پرداخت را در کنسول ابری فعال کنید .

برخی نکات:

- تکمیل این آزمایشگاه باید کمتر از ۱ دلار آمریکا از طریق منابع ابری هزینه داشته باشد.

- شما میتوانید مراحل انتهای این آزمایش را برای حذف منابع دنبال کنید تا از هزینههای بیشتر جلوگیری شود.

- کاربران جدید واجد شرایط استفاده از دوره آزمایشی رایگان ۳۰۰ دلاری هستند.

ایجاد پروژه (اختیاری)

اگر پروژه فعلی ندارید که بخواهید برای این آزمایشگاه استفاده کنید، اینجا یک پروژه جدید ایجاد کنید .

۳. فعال کردن APIها

پیکربندی Cloud Shell

پس از ایجاد موفقیتآمیز پروژه، مراحل زیر را برای راهاندازی Cloud Shell انجام دهید.

راه اندازی پوسته ابری

به shell.cloud.google.com بروید و اگر پنجرهای را مشاهده کردید که از شما درخواست مجوز میکند، روی Authorize کلیک کنید.

تنظیم شناسه پروژه

دستور زیر را در ترمینال Cloud Shell اجرا کنید تا شناسه پروژه صحیح تنظیم شود. <your-project-id> را با شناسه پروژه واقعی خود که از مرحله ایجاد پروژه در بالا کپی کردهاید، جایگزین کنید.

gcloud config set project <your-project-id>

اکنون باید ببینید که پروژه صحیح در ترمینال Cloud Shell انتخاب شده است.

فعال کردن میز کار Vertex AI و فضای ذخیرهسازی ابری

برای استفاده از سرویسهای این آزمایشگاه، باید APIهای مربوط به Compute Engine، Vertex AI Workbench، IAM و Cloud Storage را در پروژه Google Cloud خود فعال کنید.

- در ترمینال، APIها را فعال کنید:

gcloud services enable compute.googleapis.com notebooks.googleapis.com aiplatform.googleapis.com iam.googleapis.com storage.googleapis.com

از طرف دیگر، میتوانید با رفتن به صفحات مربوطه در کنسول و کلیک بر روی Enable ، این APIها را فعال کنید.

۴. پیکربندی یک شبکه امن

در این وظیفه، شما یک محیط شبکه ایزوله برای تمام سرویسهای خود ایجاد میکنید. با استفاده از یک شبکه خصوصی و کنترل جریان دادهها، یک دفاع چندلایه ایجاد میکنید تا سطح حمله به زیرساخت خود را در مقایسه با منابع قابل دسترسی عمومی به طور قابل توجهی کاهش دهید. این پایه شبکه امن برای محافظت از برنامههای هوش مصنوعی شما در برابر دسترسی غیرمجاز بسیار مهم است.

VPC و زیرشبکه را ایجاد کنید

در این مرحله، شما یک ابر خصوصی مجازی (VPC) و یک زیرشبکه راهاندازی میکنید. این یک محیط شبکه ایزوله ایجاد میکند که اولین خط دفاعی در برابر ورود غیرمجاز به شبکه است.

- در کنسول گوگل کلود، به مسیر VPC Network > VPC networks بروید. از نوار جستجو در بالای کنسول گوگل کلود برای جستجوی «شبکههای VPC» استفاده کنید و آن را انتخاب کنید.

- روی ایجاد شبکه VPC کلیک کنید.

- برای نام ،

genai-secure-vpcرا وارد کنید. - برای حالت ایجاد زیرشبکه ، سفارشی را انتخاب کنید.

- در زیر New subnet ، ویژگیهای زیر را برای ایجاد زیرشبکه خود مشخص کنید:

ملک

مقدار (نوع یا انتخاب)

نام

genai-subnet-us-central1منطقه

us-central1محدوده آدرس IP

10.0.1.0/24دسترسی خصوصی به گوگل

روشن

- روی ایجاد کلیک کنید.

ایجاد دروازه Cloud NAT

دروازه Cloud NAT به نمونههای خصوصی شما اجازه میدهد تا بدون داشتن آدرس IP عمومی، اتصالات خروجی (مثلاً برای بهروزرسانیهای نرمافزار) را آغاز کنند، به این معنی که اینترنت عمومی نمیتواند اتصال به آنها را آغاز کند.

- ابتدا، یک روتر ابری ایجاد کنید. از نوار جستجوی بالای کنسول ابری گوگل برای جستجوی «روتر ابری» استفاده کنید و آن را انتخاب کنید.

- روی ایجاد روتر کلیک کنید.

- روتر ابری را با موارد زیر پیکربندی کنید:

ملک

مقدار (نوع یا انتخاب)

نام

genai-router-us-central1شبکه

genai-secure-vpc(شبکه VPC که ایجاد کردید)منطقه

us-central1 - روی ایجاد کلیک کنید.

- سپس، به Network Services > Cloud NAT بروید. از نوار جستجو در بالای کنسول Google Cloud برای جستجوی "Cloud NAT" استفاده کنید و آن را انتخاب کنید.

- روی شروع به کار کلیک کنید.

- دروازه Cloud NAT را با موارد زیر پیکربندی کنید:

ملک

مقدار (نوع یا انتخاب)

نام دروازه

genai-nat-us-central1شبکه VPC

genai-secure-vpc(شبکه VPC که ایجاد کردید)منطقه

us-central1روتر ابری

genai-router-us-central1(روتری که تازه راهاندازی کردهاید) - روی ایجاد کلیک کنید.

۵. یک نمونه امن از Vertex AI Workbench را مستقر کنید

اکنون که یک شبکه امن دارید، یک نمونه Vertex AI Workbench مقاومسازیشده را درون VPC امن خود مستقر میکنید. این نمونه Workbench به عنوان محیط توسعه شما عمل میکند و فضایی امن و ایزوله برای کار توسعه هوش مصنوعی شما فراهم میکند. پیکربندی شبکه قبلی تضمین میکند که این نمونه مستقیماً در معرض اینترنت عمومی قرار نگیرد و بر اساس دفاع چندلایه بنا شده است.

یک حساب کاربری سرویس با حداقل امتیاز ایجاد کنید

ایجاد یک حساب کاربری سرویس اختصاصی با کمترین مجوزهای لازم، از اصل حداقل امتیاز پشتیبانی میکند. اگر نمونه شما به خطر بیفتد، این عمل با اطمینان از اینکه نمونه فقط میتواند به منابع دسترسی داشته باشد و اقداماتی را که صریحاً برای عملکرد آن لازم است انجام دهد، "شعاع انفجار" را محدود میکند.

- از کنسول گوگل کلود، به مسیر IAM & Admin > Service Accounts بروید. از نوار جستجو در بالای کنسول گوگل کلود برای جستجوی «Service Accounts» استفاده کنید و آن را انتخاب کنید.

- روی ایجاد حساب سرویس کلیک کنید.

- برای نام حساب سرویس ،

vertex-workbench-saرا وارد کنید. - روی ایجاد کلیک کنید و ادامه دهید .

- نقشهای زیر را اعطا کنید:

-

Vertex AI User -

Storage Object Creator

-

- روی انجام شد کلیک کنید.

نمونه میز کار را ایجاد کنید

در این مرحله، شما نمونه Vertex AI Workbench خود را مستقر میکنید. این نمونه طوری پیکربندی شده است که در VPC خصوصی که قبلاً ایجاد کردهاید اجرا شود و آن را از اینترنت عمومی بیشتر جدا میکند. شما همچنین اقدامات امنیتی اضافی را مستقیماً روی نمونه اعمال میکنید.

- از منوی ناوبری کنسول ابری گوگل (منوی همبرگری)، به Vertex AI > Workbench بروید. از نوار جستجو در بالای کنسول ابری گوگل برای جستجوی «Workbench» استفاده کنید و نتیجهای را که «Vertex AI» به عنوان زیرعنوان دارد، انتخاب کنید.

- روی «ایجاد جدید» کلیک کنید و تنظیمات را انجام دهید:

ملک

مقدار (نوع یا انتخاب)

نام

secure-genai-instanceمنطقه

us-central1 - روی گزینههای پیشرفته کلیک کنید.

- روی نوع ماشین (Machine type) کلیک کنید و کادرهای انتخاب موارد زیر را علامت بزنید:

- بوت امن

- ماژول پلتفرم مجازی قابل اعتماد (vTPM)

- نظارت بر صداقت .

- روی Networking کلیک کنید و موارد زیر را پیکربندی کنید:

ملک

مقدار (نوع یا انتخاب)

شبکه

genai-secure-vpcزیرشبکه

genai-subnet-us-central1(10.0.1.0/24)اختصاص آدرس IP خارجی

از آنجا که فقط از طریق پروکسی در Google Cloud به این نمونه دسترسی دارید، آن را لغو انتخاب کنید .

- روی IAM و امنیت کلیک کنید و موارد زیر را پیکربندی کنید:

ملک

مقدار (نوع یا انتخاب)

ایمیل کاربر

کاربر تککاربره و آدرس ایمیلی را که در حال حاضر برای ورود به Google Cloud استفاده کردهاید، انتخاب کنید.

استفاده از حساب کاربری پیشفرض سرویس Compute Engine

کادر انتخاب را از حالت انتخاب خارج کنید .

ایمیل حساب کاربری سرویس

ایمیل ایجاد شده برای حساب سرویس با کمترین امتیاز را وارد کنید (به جای

[PROJECT_ID]، شناسه واقعی خود را وارد کنید):vertex-workbench-sa@[PROJECT_ID].iam.gserviceaccount.comدسترسی ریشه به نمونه

کادر انتخاب را از حالت انتخاب خارج کنید .

- روی ایجاد کلیک کنید.

به نمونه هوش مصنوعی Vertex خود دسترسی پیدا کنید

اکنون که نمونه Vertex AI Workbench شما موقت است، میتوانید به طور ایمن به آن دسترسی داشته باشید. شما از طریق پروکسی Google Cloud به آن متصل میشوید و اطمینان حاصل میکنید که نمونه خصوصی باقی میماند و در معرض اینترنت عمومی قرار نمیگیرد، بنابراین خطر ترافیک ناخواسته و بالقوه مخرب را محدود میکنید.

- به Vertex AI > Workbench بروید. اگر نمونه شما به تازگی آمادهسازی را تمام کرده است، ممکن است از قبل در این صفحه باشید. در غیر این صورت، میتوانید از منوی ناوبری کنسول ابری گوگل (منوی همبرگری) یا نوار جستجو برای رسیدن به آنجا استفاده کنید.

- نمونهی خود با نام

secure-genai-instanceدر لیست پیدا کنید. - در سمت راست نمونه خود، روی پیوند Open JupyterLab کلیک کنید.

این یک برگه جدید در مرورگر شما باز میکند و به شما امکان دسترسی به نمونهتان را میدهد. شما از طریق Google Cloud به آن دسترسی دارید، اما این نمونه در معرض اینترنت عمومی قرار نمیگیرد و خطر ترافیک ناخواسته و بالقوه مخرب را محدود میکند.

۶. یک فضای ذخیرهسازی ابری امن راهاندازی کنید

اکنون، شما یک مخزن ذخیرهسازی ابری امن برای مجموعه دادههای خود ایجاد میکنید. این جایی است که دادههای آموزشی هوش مصنوعی، مدلها و مصنوعات شما ذخیره میشوند. با اعمال پیکربندیهای امنیتی قوی بر روی این مخزن، از افشای عمومی تصادفی دادههای حساس جلوگیری کرده و از حذف و دستکاری مخرب یا تصادفی محافظت میکنید. این امر یکپارچگی و محرمانگی داراییهای ارزشمند هوش مصنوعی شما را تضمین میکند.

ایجاد و پیکربندی سطل

در این مرحله، شما مخزن ذخیرهسازی ابری خود را ایجاد کرده و تنظیمات امنیتی اولیه را اعمال میکنید. این تنظیمات، جلوگیری از دسترسی عمومی را اعمال کرده و کنترلهای دسترسی یکسان در سطح مخزن را فعال میکنند که برای حفظ کنترل بر اینکه چه کسی میتواند به دادههای شما دسترسی داشته باشد، بسیار مهم است.

- از کنسول گوگل کلود، به Cloud Storage > Buckets بروید. از نوار جستجو در بالای کنسول گوگل کلود برای جستجوی «Buckets» استفاده کنید و آن را انتخاب کنید.

- روی ایجاد کلیک کنید.

- در بخش «شروع به کار» ، نام (Name) را روی

secure-genai-artifacts-[PROJECT_ID]تنظیم کنید و[PROJECT_ID]را با شناسه واقعی پروژه Google Cloud خود جایگزین کنید. - ادامه دهید تا محل ذخیره دادههای خود را انتخاب کنید و موارد زیر را پیکربندی کنید:

ملک

مقدار (نوع یا انتخاب)

نوع مکان

منطقه

منطقه

us-central1 - ادامه دهید تا نحوه ذخیره دادههای خود را انتخاب کنید و تنظیمات پیشفرض را حفظ کنید.

- ادامه دهید تا نحوه کنترل دسترسی به اشیاء را انتخاب کنید و تنظیمات پیشفرض را حفظ کنید:

ملک

مقدار (نوع یا انتخاب)

دلیل

جلوگیری از دسترسی عمومی

گزینهی «اجرای پیشگیری از دسترسی عمومی» را انتخابشده نگه دارید.

پیشگیری از دسترسی عمومی، هرگونه تغییری در IAM را که ممکن است ناخواسته یک شیء را در معرض اینترنت قرار دهد، لغو میکند.

کنترل دسترسی

Uniform را در حالت انتخاب شده نگه دارید.

اگرچه به نظر میرسد ACLها گزینه بهتری برای کنترل دقیق و از این رو کمترین امتیاز هستند، اما در ترکیب با سایر ویژگیهای IAM، پیچیدگی و غیرقابل پیشبینی بودن را ایجاد میکنند. مزایا و معایب دسترسی یکنواخت در سطح سطل را برای جلوگیری از افشای ناخواسته دادهها در نظر بگیرید.

- ادامه دهید تا نحوه محافظت از دادههای شیء را انتخاب کنید و تنظیمات پیشفرض را حفظ کنید:

ملک

مقدار (نوع یا انتخاب)

دلیل

سیاست حذف موقت (برای بازیابی اطلاعات)

سیاست حذف نرم (برای بازیابی اطلاعات) را انتخاب شده نگه دارید.

در صورت حذف تصادفی یا مخرب در سطل، حذف نرم به شما امکان میدهد محتویات را در پنجره نگهداری بازیابی کنید.

نسخهبندی اشیاء (برای کنترل نسخه)

گزینه Object versioning (برای کنترل نسخه) را انتخاب کنید.

نسخهبندی شیء امکان بازیابی اطلاعات از رونویسیهای تصادفی یا مخرب را فراهم میکند، مانند زمانی که یک مهاجم یک فایل بیخطر را با فایلی حاوی کد سوءاستفاده جایگزین میکند.

حداکثر تعداد نسخهها برای هر شیء

۳

اگرچه این مقدار دلخواه است و میتواند هزینه را افزایش دهد، اما برای اینکه بتوانید به نسخه قبلی برگردید، باید بزرگتر از ۱ باشد. اگر یک مهاجم بتواند چندین بار رونویسی را انجام دهد، ممکن است یک استراتژی پشتیبانگیری قویتر برای نسخهبندی لازم باشد.

نسخههای غیرفعال پس از منقضی میشوند

۷

۷ روز مدت زمان توصیه شده برای زنده نگه داشتن نسخههای قدیمیتر است، اما این عدد ممکن است برای ذخیرهسازی طولانیمدت بیشتر باشد.

- روی ایجاد کلیک کنید.

- اگر پنجرهای با عنوان «از دسترسی عمومی جلوگیری خواهد شد» ظاهر شد، کادر پیشفرض («جلوگیری از دسترسی عمومی در این سطل») را علامت بزنید و روی تأیید کلیک کنید.

فعال کردن حفاظت از دادهها و ثبت وقایع

برای اطمینان از تغییرناپذیری و قابلیت حسابرسی دادههای خود، شما نسخهبندی اشیاء را فعال کرده و گزارشهای دسترسی به دادهها را برای سطل خود پیکربندی میکنید. نسخهبندی اشیاء امکان بازیابی از حذفها یا رونویسیهای تصادفی را فراهم میکند، در حالی که گزارشهای دسترسی به دادهها، یک مسیر حسابرسی جامع از تمام فعالیتهای سطل شما را فراهم میکنند که برای نظارت امنیتی و انطباق ضروری است.

- از کنسول گوگل کلود، به مسیر IAM & Admin > Audit Logs بروید. از نوار جستجو در بالای کنسول گوگل کلود برای جستجوی «Audit Logs» استفاده کنید و آن را انتخاب کنید.

- از جستجوی فیلتر برای یافتن و انتخاب Google Cloud Storage استفاده کنید.

- در پنلی که ظاهر میشود، کادرهای مربوط به هر دو گزینهی Data Read و Data Write را علامت بزنید.

- روی ذخیره کلیک کنید.

۷. از آزمایشگاه تا واقعیت

شما به تازگی یک سری مراحل را در یک محیط آزمایشگاهی موقت به پایان رساندهاید، اما اصول و پیکربندیهایی که اعمال کردهاید، طرح اولیهای برای ایمنسازی پروژههای هوش مصنوعی در دنیای واقعی در Google Cloud است. در اینجا نحوه تبدیل آموختههایتان به کار خودتان و انتقال از یک آزمایشگاه ساده به یک مجموعه آماده برای تولید را شرح میدهیم.

به منابعی که تازه ساختهاید - VPC خصوصی، نمونه Workbench مقاومسازیشده و سطل امن - به عنوان یک الگوی شروع امن برای هر پروژه هوش مصنوعی جدید فکر کنید. هدف شما این است که این پایه امن را به مسیر پیشفرض و آسان برای خود و تیمتان تبدیل کنید.

شبکه امن: فضای کاری خصوصی شما

چگونه از این در تنظیمات خود استفاده میکنید

هر بار که یک پروژه هوش مصنوعی جدید (مثلاً "پیشبینی ریزش مشتری" یا "مدل طبقهبندی تصویر") را شروع میکنید، این تنظیمات شبکه را تکرار میکنید. شما یک VPC اختصاصی ( churn-pred-vpc ) ایجاد میکنید یا از یک شبکه مشترک و از پیش تأیید شده استفاده میکنید. این به "جعبه شنی" (sandbox) ایزوله پروژه شما تبدیل میشود. محیط توسعه شما، مانند Vertex AI Workbench که پیکربندی کردهاید، در این فضای محافظتشده قرار دارد. شما از طریق پروکسی امن ( Open JupyterLab ) به آن متصل میشوید و هرگز آن را در معرض اینترنت عمومی قرار نمیدهید.

اتصال به تولید

در یک محیط عملیاتی، میتوانید این مفهوم را با در نظر گرفتن موارد زیر حتی فراتر ببرید:

- زیرساخت به عنوان کد (IaC) : به جای استفاده از کنسول ابری، میتوانید این شبکه را با استفاده از ابزارهایی مانند Terraform یا Cloud Deployment Manager تعریف کنید. این به شما امکان میدهد تا در عرض چند دقیقه یک پایه شبکه امن برای یک پروژه جدید مستقر کنید و از تکرارپذیری و قابل حسابرسی بودن آن اطمینان حاصل کنید.

- VPC اشتراکی : در سازمانهای بزرگتر، یک تیم شبکه مرکزی اغلب VPC اشتراکی را مدیریت میکند. به عنوان یک توسعهدهنده، به شما اجازه داده میشود تا نمونهها و سرویسهای خود را در زیرشبکههای خاصی در آن شبکه امن مدیریتشده مرکزی راهاندازی کنید. اصل کار یکسان است - شما هنوز در یک فضای خصوصی فعالیت میکنید، اما این بخشی از یک زیرساخت بزرگتر و مشترک است.

- کنترلهای سرویس VPC : برای حداکثر امنیت، میتوانید کل این محیط را در یک محیط کنترلهای سرویس VPC قرار دهید. این یک ویژگی قدرتمند است که با اطمینان از اینکه سرویسهایی مانند Cloud Storage فقط توسط منابع مجاز در محیط شبکه خصوصی شما قابل دسترسی هستند، از خروج دادهها جلوگیری میکند.

محاسبات مقاوم: مرکز توسعه و آموزش امن شما

چگونه از این در تنظیمات خود استفاده میکنید

secure-genai-instance ماشین توسعهی هوش مصنوعی روزمرهی شماست. شما از رابط کاربری JupyterLab برای موارد زیر استفاده میکنید:

- کد مدل خود را در دفترچه یادداشت بنویسید و آزمایش کنید.

- کتابخانههای پایتون را نصب کنید (

pip install ...). - با مجموعه دادههای کوچک تا متوسط آزمایش کنید. امنیتی که پیکربندی کردهاید (بدون IP عمومی، حساب کاربری با حداقل امتیاز، بدون دسترسی به ریشه، بوت امن) به صورت شفاف در پسزمینه اجرا میشود. میتوانید روی کار هوش مصنوعی خود تمرکز کنید، زیرا میدانید که نمونه در برابر حملات رایج مقاوم شده است.

اتصال به تولید

شما معمولاً آموزشهای در مقیاس بزرگ را روی یک نمونه Workbench در محیط تولید اجرا نمیکنید. در عوض، میتوانید کار خود را به روشهای زیر به محیط تولید تبدیل کنید:

- از دفترچه یادداشت تا خط تولید : شما کد را از دفترچه یادداشت خود میگیرید و آن را به صورت یک اسکریپت رسمی درمیآورید. سپس این اسکریپت به عنوان یک کار آموزش سفارشی هوش مصنوعی Vertex یا به عنوان یک مرحله در خط تولید هوش مصنوعی Vertex اجرا میشود.

- کانتینرسازی : شما کد آموزشی و وابستگیهای آن را در یک کانتینر داکر بستهبندی میکنید و آن را در رجیستری آرتیفکت ذخیره میکنید. این تضمین میکند که کد شما هر بار در یک محیط سازگار و قابل پیشبینی اجرا شود.

- حساب کاربری سرویس کلیدی است : حساب کاربری سرویس

vertex-workbench-saکه ایجاد کردهاید بسیار مهم است. در محیط عملیاتی، وظایف خودکار Vertex AI Training شما با استفاده از همین حساب کاربری سرویس با حداقل دسترسی (یا مشابه آن) اجرا میشوند و تضمین میکنند که وظیفه خودکار فقط مجوزهایی را که کاملاً به آنها نیاز دارد، دارد.

فضای ذخیرهسازی امن: مخزن مرکزی مصنوعات شما

چگونه از این در تنظیمات خود استفاده میکنید

سطل secure-genai-artifacts تنها منبع معتبر برای دادههای پروژه شماست. این فقط برای مجموعه دادههای اولیه نیست. شما از آن برای ذخیره موارد زیر استفاده خواهید کرد:

- دادههای آموزشی خام و پیشپردازششده

- نقاط بازرسی مدلسازی شده در طول دورههای آموزشی طولانی.

- مصنوعات نهایی مدل آموزشدیده (فایلهای

.pkl،.pbیا.h5). - نتایج ارزیابی و گزارشها. تنظیمات امنیتی که اعمال کردهاید (جلوگیری از دسترسی عمومی، دسترسی یکنواخت در سطح سطل، نسخهبندی و گزارشگیری حسابرسی) به این معنی است که میتوانید با اطمینان از این سطل به عنوان یک مخزن مرکزی، محافظتشده در برابر نشت و حذفهای تصادفی، استفاده کنید.

اتصال به تولید

برای مدیریت و کنترل اصول خود در یک محیط عملیاتی، باید موارد زیر را نیز در نظر بگیرید:

- سیاستهای چرخه عمر : برای مدیریت هزینهها، شما سیاستهای چرخه عمر را طوری تنظیم میکنید که نسخههای قدیمیتر مدل یا مجموعه دادهها را به طور خودکار به کلاسهای ذخیرهسازی ارزانتر (مانند Nearline یا Coldline) منتقل کنند یا آنها را پس از یک دوره زمانی خاص حذف کنند.

- مجوزهای بین پروژهای : در یک خط تولید، یک تیم مهندسی داده ممکن است این باکت را از یک پروژه Google Cloud متفاوت پر کند. دسترسی سطح باکت یکسان که فعال کردهاید، مدیریت این مجوزهای IAM بین پروژهای را ساده و ایمن میکند، بدون ACL های پیچیده (و بنابراین پیکربندی اشتباه آنها آسان است).

تصویر کلی: امنیت را پیشفرض قرار دادن

با اتخاذ این مدل، وضعیت امنیتی خود را از یک موضوع فرعی به یک موضوع اساسی تغییر میدهید. شما دیگر فقط یک توسعهدهنده نیستید؛ شما یک قهرمان امنیتی برای تیم خود هستید. وقتی یک عضو جدید به تیم میپیوندد، به او یک دستگاه ناامن و عمومی نمیدهید. شما به او دسترسی به یک محیط امن و از پیش پیکربندیشده میدهید که در آن روش ایمن کار، سادهترین راه نیز هست. این رویکرد با جلوگیری از علل رایج نقض دادهها و نفوذ به سیستم، مستقیماً ریسک کسبوکار را کاهش میدهد و به تیم شما اجازه میدهد تا با اطمینان خاطر، نوآوری کند و برنامههای قدرتمند هوش مصنوعی بسازد.

۸. تبریک میگویم!

تبریک! شما با موفقیت یک زیرساخت چندلایه و امن برای محیط توسعه هوش مصنوعی خود ساخته و ممیزی کردهاید. شما یک محیط شبکه امن با وضعیت فایروال "پیشفرض انکار" ایجاد کردهاید، یک نمونه محاسباتی مقاومسازی شده را مستقر کردهاید، یک سطل داده را ایمن کردهاید و از گزارشها برای تأیید عملکرد دقیق کنترلهای خود طبق برنامه استفاده کردهاید.

خلاصه

در این آزمایشگاه، شما موارد زیر را انجام دادید:

- یک VPC امن با شبکه خصوصی برای کاهش ترافیک ناخواسته فراهم شد.

- یک نمونهی مقاومشدهی Vertex AI Workbench در برابر بوتکیتها و افزایش امتیاز پیادهسازی شد.

- یک مخزن ذخیرهسازی ابری امن ایجاد شد تا انتقال دادههای بدون نظارت و افشای تصادفی آنها در معرض دید عموم کاهش یابد.

- حسابهای کاربری با حداقل امتیاز برای محدود کردن «شعاع انفجار» احتمالی پیادهسازی شدند.

- فعالسازی نسخهبندی اشیاء و لاگهای دسترسی به دادهها برای حفاظت از دادهها و ایجاد یک دنباله حسابرسی تغییرناپذیر.