1. Pengantar

Ringkasan

Dalam lab ini, Anda akan memitigasi ancaman umum terhadap infrastruktur lingkungan pengembangan AI. Anda menerapkan kontrol keamanan yang dirancang untuk melindungi komponen inti lingkungan ini.

Konteks

Anda adalah pakar keamanan di tim pengembangan Anda, dan tujuan Anda adalah membangun lingkungan yang menyeimbangkan penggunaan yang lancar dengan perlindungan terhadap ancaman umum.

Tabel berikut mencantumkan ancaman yang paling Anda khawatirkan mitigasinya. Setiap ancaman ditangani oleh tugas tertentu dalam lab ini:

Ancaman | Mitigasi | Tugas yang Dilindungi |

Akses masuk yang tidak sah ke jaringan melalui port terbuka yang dieksploitasi. | Buat VPC pribadi dan batasi akses Vertex AI ke satu pengguna yang di-proxy melalui Google Cloud, bukan alamat IP publik. | Mengonfigurasi Secure Network Foundation |

Eskalasi hak istimewa dari instance komputasi yang disusupi menggunakan kredensial dengan hak istimewa berlebih. | Buat dan tetapkan akun layanan dengan hak istimewa paling rendah ke instance Vertex AI. | Men-deploy Instance Vertex AI Workbench yang Aman |

Pengambilalihan instance resource komputasi, yang menyebabkan gangguan sistem. | Amankan instance dengan menonaktifkan akses root dan mengaktifkan Booting Aman. | Men-deploy Instance Vertex AI Workbench yang Aman |

Eksposur data dan model pelatihan secara tidak sengaja kepada publik karena salah konfigurasi penyimpanan. | Terapkan pencegahan akses publik di bucket dan gunakan kontrol akses level bucket yang seragam. | Men-deploy Bucket Cloud Storage yang Aman |

Penghapusan atau pengubahan set data dan artefak model yang berbahaya atau tidak disengaja. | Aktifkan pembuatan versi objek untuk pemulihan dan aktifkan log akses data untuk jejak audit yang tidak dapat diubah dari semua aktivitas. | Men-deploy Bucket Cloud Storage yang Aman |

Referensi cepat

Selama lab ini, Anda akan menggunakan resource bernama berikut:

Komponen | Nama |

Nama VPC |

|

Nama Subnet |

|

Cloud Router |

|

Cloud NAT |

|

Akun Layanan |

|

Instance Vertex AI |

|

Bucket Penyimpanan |

|

Yang akan Anda pelajari

Di lab ini, Anda akan mempelajari cara:

- Sediakan VPC yang aman dengan jaringan pribadi untuk memitigasi traffic yang tidak diinginkan.

- Mengamankan instance Vertex AI Workbench dari bootkit dan eskalasi hak istimewa.

- Amankan bucket Cloud Storage untuk memitigasi transfer data yang tidak dipantau dan eksposur publik yang tidak disengaja.

2. Penyiapan project

Akun Google

Jika belum memiliki Akun Google pribadi, Anda harus membuat Akun Google.

Gunakan akun pribadi, bukan akun kantor atau sekolah.

Login ke Konsol Google Cloud

Login ke Konsol Google Cloud menggunakan Akun Google pribadi.

Aktifkan Penagihan

Tukarkan kredit Google Cloud senilai $5 (opsional)

Untuk menjalankan workshop ini, Anda memerlukan Akun Penagihan dengan sejumlah kredit. Jika Anda berencana menggunakan penagihan sendiri, Anda dapat melewati langkah ini.

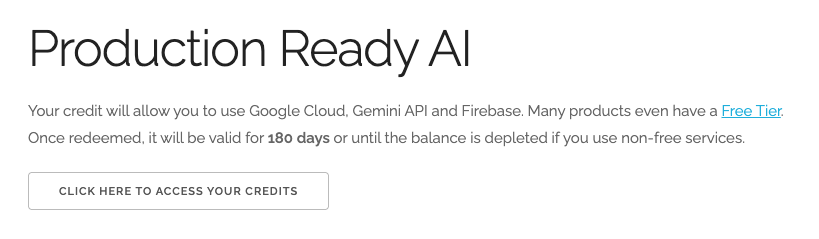

- Klik link ini dan login dengan Akun Google pribadi. Anda akan melihat sesuatu seperti ini:

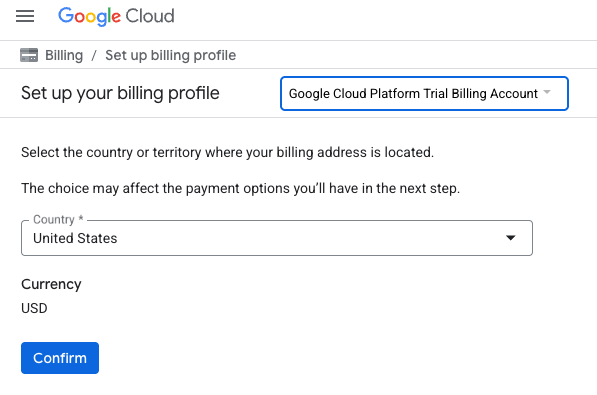

- Klik tombol KLIK DI SINI UNTUK MENGAKSES KREDIT ANDA. Anda akan diarahkan ke halaman untuk menyiapkan profil penagihan

- Klik Konfirmasi.

Anda kini terhubung ke Akun Penagihan Uji Coba Google Cloud Platform.

Menyiapkan akun penagihan pribadi

Jika menyiapkan penagihan menggunakan kredit Google Cloud, Anda dapat melewati langkah ini.

Untuk menyiapkan akun penagihan pribadi, buka di sini untuk mengaktifkan penagihan di Cloud Console.

Beberapa Catatan:

- Menyelesaikan lab ini akan dikenai biaya kurang dari $1 USD untuk resource Cloud.

- Anda dapat mengikuti langkah-langkah di akhir lab ini untuk menghapus resource agar tidak dikenai biaya lebih lanjut.

- Pengguna baru memenuhi syarat untuk mengikuti Uji Coba Gratis senilai$300 USD.

Membuat project (opsional)

Jika Anda tidak memiliki project saat ini yang ingin digunakan untuk lab ini, buat project baru di sini.

3. Mengaktifkan API

Mengonfigurasi Cloud Shell

Setelah project Anda berhasil dibuat, lakukan langkah-langkah berikut untuk menyiapkan Cloud Shell.

Meluncurkan Cloud Shell

Buka shell.cloud.google.com dan jika Anda melihat pop-up yang meminta Anda untuk memberikan otorisasi, klik Authorize.

Tetapkan ID Project

Jalankan perintah berikut di terminal Cloud Shell untuk menetapkan Project ID yang benar. Ganti <your-project-id> dengan Project ID Anda yang sebenarnya, yang disalin dari langkah pembuatan project di atas.

gcloud config set project <your-project-id>

Sekarang Anda akan melihat bahwa project yang benar telah dipilih di terminal Cloud Shell.

Mengaktifkan Vertex AI Workbench dan Cloud Storage

Untuk menggunakan layanan di lab ini, Anda perlu mengaktifkan API untuk Compute Engine, Vertex AI Workbench, IAM, dan Cloud Storage di project Google Cloud Anda.

- Di terminal, aktifkan API:

gcloud services enable compute.googleapis.com notebooks.googleapis.com aiplatform.googleapis.com iam.googleapis.com storage.googleapis.com

Atau, Anda dapat mengaktifkan API ini dengan membuka halaman masing-masing di konsol dan mengklik Aktifkan.

4. Mengonfigurasi fondasi jaringan yang aman

Dalam tugas ini, Anda akan membuat lingkungan jaringan yang terisolasi untuk semua layanan Anda. Dengan menggunakan jaringan pribadi dan mengontrol aliran data, Anda membangun pertahanan berlapis untuk mengurangi permukaan serangan infrastruktur Anda secara signifikan dibandingkan dengan resource yang dapat dijangkau secara publik. Fondasi jaringan yang aman ini sangat penting untuk melindungi aplikasi AI Anda dari akses yang tidak sah.

Buat VPC dan subnet

Pada langkah ini, Anda akan menyiapkan Virtual Private Cloud (VPC) dan subnet. Hal ini akan membuat lingkungan jaringan yang terisolasi, yang merupakan garis pertahanan pertama terhadap masuknya jaringan yang tidak sah.

- Di Konsol Google Cloud, buka VPC Network > VPC networks. Gunakan kotak penelusuran di bagian atas Konsol Google Cloud untuk menelusuri "VPC networks", lalu pilih.

- Klik Create VPC network.

- Untuk Name, masukkan

genai-secure-vpc. - Untuk Mode pembuatan subnet, klik Kustom.

- Di bagian New subnet, tentukan properti berikut untuk membuat subnet Anda:

Properti

Nilai (ketik atau pilih)

Nama

genai-subnet-us-central1Wilayah

us-central1Rentang alamat IP

10.0.1.0/24Akses Google Pribadi

Aktif

- Klik Buat.

Buat gateway Cloud NAT

Gateway Cloud NAT memungkinkan instance pribadi Anda memulai koneksi keluar (misalnya, untuk update software) tanpa memiliki alamat IP publik, yang berarti internet publik tidak dapat memulai koneksi ke instance tersebut.

- Pertama, buat Cloud Router. Gunakan kotak penelusuran di bagian atas Konsol Google Cloud untuk menelusuri "Cloud Router" dan pilih.

- Klik Create router.

- Konfigurasi Cloud Router dengan hal berikut:

Properti

Nilai (ketik atau pilih)

Nama

genai-router-us-central1Jaringan

genai-secure-vpc(jaringan VPC yang baru saja Anda buat)Wilayah

us-central1 - Klik Buat.

- Selanjutnya, buka Network Services > Cloud NAT. Gunakan kotak penelusuran di bagian atas Konsol Google Cloud untuk menelusuri "Cloud NAT" dan pilih.

- Klik Mulai.

- Konfigurasi gateway Cloud NAT dengan hal berikut:

Properti

Nilai (ketik atau pilih)

Gateway name

genai-nat-us-central1Jaringan VPC

genai-secure-vpc(jaringan VPC yang Anda buat)Wilayah

us-central1Cloud Router

genai-router-us-central1(router yang baru saja Anda siapkan) - Klik Buat.

5. Men-deploy instance Vertex AI Workbench yang aman

Setelah memiliki fondasi jaringan yang aman, Anda men-deploy instance Vertex AI Workbench yang diperkuat keamanannya di dalam VPC yang aman. Instance Workbench ini berfungsi sebagai lingkungan pengembangan Anda, yang menyediakan ruang aman dan terisolasi untuk pekerjaan pengembangan AI Anda. Konfigurasi jaringan sebelumnya memastikan bahwa instance ini tidak diekspos secara langsung ke internet publik, yang dibangun di atas pertahanan berlapis.

Membuat akun layanan dengan hak istimewa terendah

Membuat akun layanan khusus dengan izin sesedikit mungkin yang diperlukan mendukung prinsip hak istimewa terendah. Jika instance Anda pernah disusupi, praktik ini akan membatasi "radius ledakan" dengan memastikan instance hanya dapat mengakses resource dan melakukan tindakan yang secara eksplisit diperlukan untuk fungsinya.

- Dari Konsol Google Cloud, buka IAM & Admin > Service Accounts. Gunakan kotak penelusuran di bagian atas Konsol Google Cloud untuk menelusuri "Service Accounts" dan pilih.

- Klik Create service account.

- Untuk Nama akun layanan, masukkan

vertex-workbench-sa. - Klik Buat dan lanjutkan.

- Berikan peran berikut:

Vertex AI UserStorage Object Creator

- Klik Selesai.

Buat instance workbench

Pada langkah ini, Anda men-deploy instance Vertex AI Workbench. Instance ini dikonfigurasi untuk berjalan dalam VPC pribadi yang Anda buat sebelumnya, sehingga lebih terisolasi dari internet publik. Anda juga menerapkan langkah-langkah penguatan keamanan tambahan langsung ke instance.

- Dari menu navigasi Konsol Google Cloud (menu hamburger), buka Vertex AI > Workbench. Gunakan kotak penelusuran di bagian atas Konsol Google Cloud untuk menelusuri "Workbench" dan pilih hasil dengan "Vertex AI" sebagai subjudul.

- Klik Buat Baru dan konfigurasikan:

Properti

Nilai (ketik atau pilih)

Nama

secure-genai-instanceWilayah

us-central1 - Klik Advanced options.

- Klik Machine type, lalu centang kotak untuk opsi berikut:

- Secure Boot

- Virtual Trusted Platform Module (vTPM)

- Integrity Monitoring.

- Klik Networking dan konfigurasi hal berikut:

Properti

Nilai (ketik atau pilih)

Jaringan

genai-secure-vpcSubnetwork

genai-subnet-us-central1(10.0.1.0/24)Tetapkan alamat IP eksternal

Batalkan pilihan, karena Anda hanya mengakses instance ini melalui proxy di Google Cloud.

- Klik IAM and security, lalu konfigurasi hal berikut:

Properti

Nilai (ketik atau pilih)

Email pengguna

Pengguna tunggal, lalu pilih alamat email yang saat ini Anda gunakan untuk login ke Google Cloud.

Gunakan akun layanan Compute Engine default

Batalkan pilihan pada kotak centang.

Email akun layanan

Masukkan email yang dibuat untuk akun layanan dengan hak istimewa paling rendah (ganti

[PROJECT_ID]dengan ID Anda yang sebenarnya):vertex-workbench-sa@[PROJECT_ID].iam.gserviceaccount.comAkses root ke instance

Batalkan pilihan pada kotak centang.

- Klik Buat.

Mengakses instance Vertex AI

Setelah instance Vertex AI Workbench Anda bersifat sementara, Anda dapat mengaksesnya dengan aman. Anda terhubung ke instance melalui proxy Google Cloud, sehingga memastikan bahwa instance tetap bersifat pribadi dan tidak diekspos ke internet publik, sehingga membatasi risiko traffic yang tidak diminta dan berpotensi berbahaya.

- Buka Vertex AI > Workbench. Anda mungkin sudah berada di halaman ini jika instance Anda baru saja selesai di-provisioning. Jika tidak, Anda dapat menggunakan menu navigasi (menu hamburger) atau kotak penelusuran Konsol Google Cloud untuk membukanya.

- Temukan instance Anda yang bernama

secure-genai-instancedalam daftar. - Di sebelah kanan instance Anda, klik link Open JupyterLab.

Tindakan ini akan membuka tab baru di browser Anda, sehingga Anda dapat mengakses instance. Anda memiliki akses ke instance melalui Google Cloud, tetapi instance tidak diekspos ke internet publik, sehingga membatasi risiko traffic yang tidak diminta dan berpotensi berbahaya.

6. Men-deploy bucket Cloud Storage yang aman

Sekarang, Anda membuat bucket Cloud Storage yang aman untuk set data Anda. Di sinilah data pelatihan, model, dan artefak AI Anda disimpan. Dengan menerapkan konfigurasi keamanan yang kuat ke bucket ini, Anda mencegah paparan data sensitif ke publik secara tidak sengaja dan melindungi dari penghapusan dan pengubahan yang berbahaya atau tidak disengaja. Hal ini memastikan integritas dan kerahasiaan aset AI berharga Anda.

Membuat dan mengonfigurasi bucket

Pada langkah ini, Anda akan membuat bucket Cloud Storage dan menerapkan setelan keamanan awal. Setelan ini menerapkan pencegahan akses publik dan mengaktifkan kontrol akses level bucket yang seragam, yang sangat penting untuk mempertahankan kontrol atas siapa yang dapat mengakses data Anda.

- Dari Konsol Google Cloud, buka Cloud Storage > Buckets. Gunakan kotak penelusuran di bagian atas Konsol Google Cloud untuk menelusuri "Bucket", lalu pilih.

- Klik Buat.

- Di Get Started, tetapkan Name ke

secure-genai-artifacts-[PROJECT_ID], dengan mengganti[PROJECT_ID]dengan ID project Google Cloud Anda yang sebenarnya. - Lanjutkan ke Pilih tempat untuk menyimpan data Anda dan konfigurasi hal berikut:

Properti

Nilai (ketik atau pilih)

Location type

Region

Wilayah

us-central1 - Lanjutkan ke Pilih cara menyimpan data Anda dan pertahankan setelan default.

- Lanjutkan ke Pilih cara mengontrol akses ke objek dan pertahankan setelan default:

Properti

Nilai (ketik atau pilih)

Alasan

Cegah akses publik

Biarkan Enforce public access prevention dicentang.

Pencegahan akses publik menggantikan perubahan apa pun pada IAM yang mungkin secara tidak sengaja membuat objek terekspos ke internet.

Kontrol akses

Biarkan Seragam dipilih.

Meskipun ACL tampak seperti opsi yang lebih baik untuk kontrol terperinci, sehingga hak istimewa terendah, ACL menimbulkan kompleksitas dan ketidakpastian jika digabungkan dengan fitur IAM lainnya. Pertimbangkan kelebihan dan kekurangan akses level bucket seragam untuk mencegah pengungkapan data yang tidak diinginkan.

- Lanjutkan ke Pilih cara melindungi data objek dan pertahankan setelan default:

Properti

Nilai (ketik atau pilih)

Alasan

Kebijakan penghapusan sementara (Untuk pemulihan data)

Biarkan Kebijakan penghapusan sementara (Untuk pemulihan data) tetap dipilih.

Jika terjadi penghapusan yang tidak disengaja atau berbahaya di bucket, penghapusan sementara memungkinkan Anda memulihkan konten dalam periode retensi.

Pembuatan versi objek (Untuk kontrol versi)

Pilih Pembuatan versi objek (Untuk kontrol versi).

Pembuatan versi objek memungkinkan pemulihan dari penimpaan yang tidak disengaja atau berbahaya, seperti jika penyerang mengganti file yang tidak berbahaya dengan file yang berisi kode eksploitasi.

Jumlah maksimum versi per objek

3

Meskipun bersifat arbitrer dan dapat meningkatkan biaya, nilai ini harus lebih besar dari 1 agar Anda dapat melakukan roll back ke versi sebelumnya. Jika penyerang berpotensi mencoba beberapa kali penimpaan, strategi pencadangan dengan penerapan versi yang lebih andal mungkin diperlukan.

Masa berlaku versi lama berakhir setelah

7

7 hari adalah jangka waktu yang direkomendasikan untuk mempertahankan versi lama, tetapi jumlah ini mungkin lebih besar untuk penyimpanan jangka panjang.

- Klik Buat.

- Jika muncul pesan pop-up "Public access will be prevented", biarkan kotak default ("Enforce public access prevention on this bucket") dicentang, lalu klik Confirm.

Mengaktifkan perlindungan dan logging data

Untuk memastikan keabadian dan auditabilitas data Anda, aktifkan pembuatan versi objek dan konfigurasi log akses data untuk bucket Anda. Pemberian versi objek memungkinkan pemulihan dari penghapusan atau penimpaan yang tidak disengaja, sementara log akses data memberikan jejak audit komprehensif dari semua aktivitas di bucket Anda, yang penting untuk pemantauan keamanan dan kepatuhan.

- Dari Konsol Google Cloud, buka IAM & Admin > Log Audit. Gunakan kotak penelusuran di bagian atas Konsol Google Cloud untuk menelusuri "Audit Logs" dan pilih.

- Gunakan penelusuran filter untuk menemukan dan memilih Google Cloud Storage.

- Di panel yang muncul, centang kotak untuk Baca Data dan Tulis Data.

- Klik Simpan.

7. Dari laboratorium hingga kenyataan

Anda baru saja menyelesaikan serangkaian langkah di lingkungan lab sementara, tetapi prinsip dan konfigurasi yang telah Anda terapkan adalah blueprint untuk mengamankan project AI dunia nyata di Google Cloud. Berikut cara menerjemahkan apa yang telah Anda pelajari ke dalam pekerjaan Anda sendiri, mulai dari lab sederhana hingga penyiapan yang siap produksi.

Anggap resource yang baru saja Anda buat—VPC pribadi, instance Workbench yang diperkuat, dan bucket yang aman—sebagai template awal yang aman untuk project AI baru. Tujuan Anda adalah menjadikan fondasi yang aman ini sebagai jalur default yang mudah bagi Anda dan tim Anda.

Jaringan yang aman: Ruang kerja pribadi Anda

Cara menggunakannya dalam penyiapan Anda

Setiap kali Anda memulai project AI baru (misalnya, "customer-churn-prediction", "image-classification-model"), Anda akan mereplikasi penyiapan jaringan ini. Anda akan membuat VPC khusus (churn-pred-vpc) atau menggunakan jaringan bersama yang telah disetujui sebelumnya. Hal ini akan menjadi "sandbox" terisolasi project Anda. Lingkungan pengembangan Anda, seperti Vertex AI Workbench yang Anda konfigurasi, berada di dalam ruang yang dilindungi ini. Anda akan terhubung ke instance tersebut melalui proxy aman (Open JupyterLab), dan tidak pernah mengeksposnya ke internet publik.

Menghubungkan ke produksi

Di lingkungan produksi, Anda akan melangkah lebih jauh dengan mempertimbangkan:

- Infrastructure as code (IaC): Alih-alih menggunakan Konsol Cloud, Anda akan menentukan jaringan ini menggunakan alat seperti Terraform atau Cloud Deployment Manager. Dengan cara ini, Anda dapat men-deploy fondasi jaringan yang aman untuk project baru dalam hitungan menit, sehingga memastikan fondasi tersebut dapat diulang dan diaudit.

- VPC Bersama: Di organisasi yang lebih besar, tim jaringan pusat sering kali mengelola VPC Bersama. Sebagai developer, Anda akan diberi izin untuk meluncurkan instance dan layanan ke subnet tertentu dalam jaringan aman yang dikelola secara terpusat tersebut. Prinsipnya sama—Anda tetap beroperasi di ruang pribadi, tetapi ruang tersebut adalah bagian dari infrastruktur bersama yang lebih besar.

- Kontrol Layanan VPC: Untuk keamanan maksimum, Anda dapat mengamankan seluruh lingkungan ini dalam perimeter Kontrol Layanan VPC. Fitur ini adalah fitur canggih yang mencegah eksfiltrasi data dengan memastikan bahwa layanan seperti Cloud Storage hanya dapat diakses oleh resource yang diberi otorisasi dalam perimeter jaringan pribadi Anda.

Komputasi yang diperkuat: Hub pengembangan & pelatihan yang aman

Cara menggunakannya dalam penyiapan Anda

secure-genai-instance adalah mesin pengembangan AI sehari-hari Anda. Anda akan menggunakan antarmuka JupyterLab untuk:

- Tulis dan uji kode model Anda di notebook.

- Instal library Python (

pip install ...). - Bereksperimenlah dengan set data kecil hingga sedang. Keamanan yang Anda konfigurasi (tanpa IP publik, akun layanan dengan hak istimewa terendah, tanpa akses root, Booting Aman) berjalan secara transparan di latar belakang. Anda dapat berfokus pada pekerjaan AI, karena mengetahui bahwa instance tersebut telah diperkuat terhadap serangan umum.

Menghubungkan ke produksi

Anda biasanya tidak menjalankan pelatihan skala besar pada satu instance Workbench dalam produksi. Sebagai gantinya, Anda dapat memproduksi pekerjaan dengan cara berikut:

- Dari notebook ke pipeline: Anda akan mengambil kode dari notebook dan memformalkannya menjadi skrip. Skrip ini kemudian akan dijalankan sebagai tugas Pelatihan Kustom Vertex AI atau sebagai langkah dalam Pipeline Vertex AI.

- Containerisasi: Anda akan mengemas kode pelatihan dan dependensinya ke dalam container Docker dan menyimpannya di Artifact Registry. Hal ini memastikan kode Anda berjalan di lingkungan yang konsisten dan dapat diprediksi setiap saat.

- Akun layanan adalah kunci: Akun layanan

vertex-workbench-sayang Anda buat sangat penting. Dalam produksi, tugas Vertex AI Training otomatis Anda akan berjalan menggunakan akun layanan dengan hak istimewa paling rendah yang sama (atau serupa) ini, sehingga memastikan tugas otomatis hanya memiliki izin yang benar-benar diperlukan.

Penyimpanan aman: Repositori artefak pusat Anda

Cara menggunakannya dalam penyiapan Anda

Bucket secure-genai-artifacts adalah satu-satunya sumber tepercaya untuk data project Anda. Tindakan ini tidak hanya untuk set data awal. Anda akan menggunakannya untuk menyimpan:

- Data pelatihan mentah dan yang telah diproses.

- Checkpoint model selama menjalankan pelatihan yang panjang.

- Artefak model terlatih akhir (file

.pkl,.pb, atau.h5). - Hasil dan log evaluasi. Setelan keamanan yang Anda terapkan (Pencegahan Akses Publik, Akses Level Bucket Seragam, Pembuatan Versi, dan Pencatatan Audit) berarti Anda dapat menggunakan bucket ini dengan yakin sebagai penyimpanan pusat, yang terlindungi dari kebocoran dan penghapusan yang tidak disengaja.

Menghubungkan ke produksi

Untuk mengelola dan mengatur prinsip Anda di lingkungan produksi, Anda juga harus mempertimbangkan:

- Kebijakan siklus proses: Untuk mengelola biaya, Anda akan menyiapkan kebijakan siklus proses untuk memindahkan versi atau set data model yang lebih lama secara otomatis ke kelas penyimpanan yang lebih murah (seperti Nearline atau Coldline) atau menghapusnya setelah jangka waktu tertentu.

- Izin lintas project: Dalam pipeline produksi, tim rekayasa data dapat mengisi bucket ini dari project Google Cloud yang berbeda. Akses Level Bucket yang Seragam yang Anda aktifkan menyederhanakan dan mengamankan pengelolaan izin IAM lintas project ini, tanpa ACL yang kompleks (dan dengan demikian mudah salah dikonfigurasi).

Gambaran besarnya: Menjadikan keamanan sebagai default

Dengan mengadopsi model ini, Anda mengubah postur keamanan Anda dari sesuatu yang tidak penting menjadi fondasi. Anda bukan lagi sekadar developer; Anda adalah pakar keamanan untuk tim Anda. Saat anggota tim baru bergabung, Anda tidak akan memberinya mesin yang tidak aman dan menghadap publik. Anda memberi mereka akses ke lingkungan yang aman dan telah dikonfigurasi sebelumnya, tempat cara kerja yang aman juga merupakan cara yang paling mudah. Pendekatan ini secara langsung mengurangi risiko bisnis dengan mencegah penyebab umum pelanggaran data dan kompromi sistem, sehingga tim Anda dapat berinovasi dan membangun aplikasi AI yang canggih dengan percaya diri.

8. Selamat!

Selamat! Anda telah berhasil membangun dan mengaudit infrastruktur berlapis yang aman untuk lingkungan pengembangan AI Anda. Anda telah membuat perimeter jaringan yang aman dengan postur firewall "tolak secara default", men-deploy instance komputasi yang diperkuat, mengamankan bucket data, dan menggunakan log untuk memverifikasi bahwa kontrol Anda berfungsi persis seperti yang diharapkan.

Rekap

Di lab ini, Anda telah menyelesaikan tugas berikut:

- Menyediakan VPC yang aman dengan jaringan pribadi untuk memitigasi traffic yang tidak diinginkan.

- Men-deploy instance Vertex AI Workbench yang diperkuat terhadap bootkit dan eskalasi hak istimewa.

- Mengamankan bucket Cloud Storage untuk memitigasi transfer data yang tidak dipantau dan eksposur publik yang tidak disengaja.

- Menerapkan akun layanan dengan hak istimewa terendah untuk membatasi potensi "dampak gangguan".

- Mengaktifkan versi objek dan log akses data untuk perlindungan data dan jejak audit yang tidak dapat diubah.