1. Wprowadzenie

Przegląd

W tym module dowiesz się, jak minimalizować typowe zagrożenia dla infrastruktury środowiska programistycznego AI. Wdrażasz opcje zabezpieczeń zaprojektowane w celu ochrony podstawowych komponentów tego środowiska.

Kontekst

Jesteś liderem ds. bezpieczeństwa w zespole deweloperskim, a Twoim celem jest stworzenie środowiska, które łączy minimalne utrudnienia w użytkowaniu z ochroną przed typowymi zagrożeniami.

W tabeli poniżej znajdziesz listę zagrożeń, które najbardziej Cię niepokoją. Każde zagrożenie jest rozwiązywane przez konkretne zadanie w tym module:

Zagrożenie | Łagodzenie | Task Covered |

Nieautoryzowany dostęp do sieci przez wykorzystane otwarte porty. | Utwórz prywatne środowisko VPC i ogranicz dostęp do Vertex AI do jednego użytkownika, który korzysta z serwera proxy Google Cloud zamiast publicznego adresu IP. | Konfigurowanie bezpiecznej sieci podstawowej |

Eskalacja uprawnień z przejętej instancji obliczeniowej przy użyciu poświadczeń z nadmiernymi uprawnieniami. | Utwórz konto usługi o jak najmniejszych uprawnieniach i przypisz je do instancji Vertex AI. | Wdrażanie bezpiecznej instancji Vertex AI Workbench |

Przejęcie instancji zasobu obliczeniowego, co prowadzi do manipulacji systemem. | Zabezpiecz instancję, wyłączając dostęp do roota i włączając bezpieczny rozruch. | Wdrażanie bezpiecznej instancji Vertex AI Workbench |

przypadkowe ujawnienie publiczne danych treningowych i modeli z powodu nieprawidłowej konfiguracji pamięci; | Wyegzekwuj blokadę dostępu publicznego do zasobnika i używaj jednolitej kontroli dostępu na poziomie zasobnika. | Wdrażanie bezpiecznego zasobnika Cloud Storage |

złośliwe lub przypadkowe usunięcie lub zmiana zbiorów danych i artefaktów modelu; | Włącz obsługę wersji obiektów na potrzeby odzyskiwania danych oraz logi dostępu do danych, aby uzyskać niezmienny ślad kontrolny wszystkich działań. | Wdrażanie bezpiecznego zasobnika Cloud Storage |

Krótkie omówienie

W tym module będziesz pracować z tymi zasobami:

Komponent | Nazwa |

Nazwa sieci VPC |

|

Nazwa podsieci |

|

Cloud Router |

|

Cloud NAT |

|

Konto usługi |

|

Instancja Vertex AI |

|

Zasobnik na dane |

|

Czego się nauczysz

Z tego modułu dowiesz się, jak:

- Zapewnij bezpieczną sieć VPC z siecią prywatną, aby ograniczyć niechciany ruch.

- Zabezpieczanie instancji Vertex AI Workbench przed bootkitami i eskalacją uprawnień.

- Zabezpiecz zasobnik Cloud Storage, aby ograniczyć niekontrolowane przesyłanie danych i przypadkowe publiczne ujawnienie.

2. Konfigurowanie projektu

Konto Google

Jeśli nie masz jeszcze osobistego konta Google, musisz je utworzyć.

Używaj konta osobistego zamiast konta służbowego lub szkolnego.

Logowanie w konsoli Google Cloud

Zaloguj się w konsoli Google Cloud za pomocą osobistego konta Google.

Włącz płatności

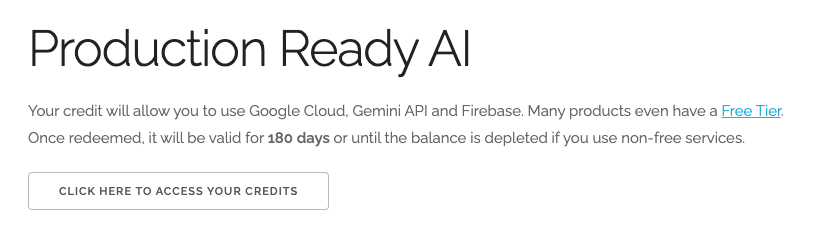

Wykorzystaj środki na Google Cloud o wartości 5 USD (opcjonalnie)

Aby przeprowadzić te warsztaty, musisz mieć konto rozliczeniowe z określonymi środkami. Jeśli planujesz używać własnego konta rozliczeniowego, możesz pominąć ten krok.

- Kliknij ten link i zaloguj się na osobiste konto Google. Zobaczysz coś takiego:

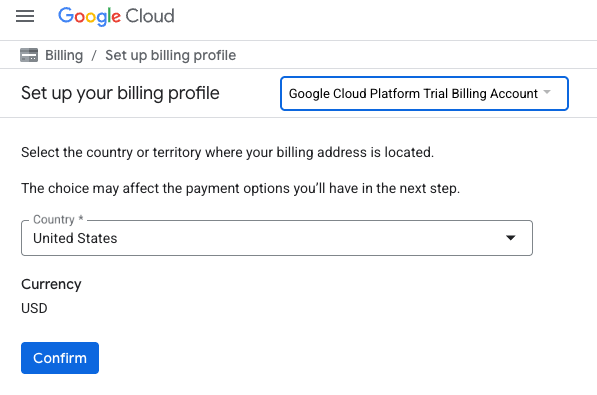

- Kliknij przycisk KLIKNIJ TUTAJ, ABY UZYSKAĆ DOSTĘP DO ŚRODKÓW. Spowoduje to otwarcie strony, na której możesz skonfigurować profil płatności

- Kliknij Potwierdź.

Twoje konto jest teraz połączone z próbnym kontem rozliczeniowym Google Cloud Platform.

Konfigurowanie osobistego konta rozliczeniowego

Jeśli skonfigurujesz płatności za pomocą środków w Google Cloud, możesz pominąć ten krok.

Aby skonfigurować osobiste konto rozliczeniowe, włącz płatności w Cloud Console.

Uwagi:

- Pod względem opłat za zasoby chmury ukończenie tego modułu powinno kosztować mniej niż 1 USD.

- Jeśli chcesz uniknąć dalszych opłat, wykonaj czynności opisane na końcu tego modułu, aby usunąć zasoby.

- Nowi użytkownicy mogą skorzystać z bezpłatnego okresu próbnego, w którym mają do dyspozycji środki w wysokości 300 USD.

Tworzenie projektu (opcjonalnie)

Jeśli nie masz bieżącego projektu, którego chcesz użyć w tym ćwiczeniu, utwórz nowy projekt.

3. Włączanie interfejsów API

Konfigurowanie Cloud Shell

Po utworzeniu projektu wykonaj te czynności, aby skonfigurować Cloud Shell.

Uruchamianie Cloud Shell

Otwórz stronę shell.cloud.google.com. Jeśli pojawi się wyskakujące okienko z prośbą o autoryzację, kliknij Autoryzuj.

Ustawianie identyfikatora projektu

Aby ustawić prawidłowy identyfikator projektu, wykonaj to polecenie w terminalu Cloud Shell. Zastąp <your-project-id> rzeczywistym identyfikatorem projektu skopiowanym w kroku tworzenia projektu powyżej.

gcloud config set project <your-project-id>

W terminalu Cloud Shell powinien być teraz wybrany prawidłowy projekt.

Włączanie Vertex AI Workbench i Cloud Storage

Aby korzystać z usług w tym module, musisz włączyć interfejsy API Compute Engine, Vertex AI Workbench, IAM i Cloud Storage w projekcie Google Cloud.

- W terminalu włącz interfejsy API:

gcloud services enable compute.googleapis.com notebooks.googleapis.com aiplatform.googleapis.com iam.googleapis.com storage.googleapis.com

Możesz też włączyć te interfejsy API, otwierając ich strony w konsoli i klikając Włącz.

4. Konfigurowanie bezpiecznych podstaw sieci

W tym zadaniu utworzysz izolowane środowisko sieciowe dla wszystkich usług. Korzystając z sieci prywatnej i kontrolując przepływy danych, tworzysz wielowarstwową ochronę, która znacznie zmniejsza powierzchnię ataku na Twoją infrastrukturę w porównaniu z zasobami dostępnymi publicznie. Ta bezpieczna podstawa sieciowa ma kluczowe znaczenie dla ochrony aplikacji AI przed nieautoryzowanym dostępem.

Tworzenie sieci VPC i podsieci

W tym kroku skonfigurujesz prywatne środowisko wirtualne w chmurze (VPC) i podsieć. Tworzy to odizolowane środowisko sieciowe, które jest pierwszą linią obrony przed nieautoryzowanym dostępem do sieci.

- W konsoli Google Cloud otwórz Sieć VPC > Sieci VPC. Na pasku wyszukiwania u góry konsoli Google Cloud wyszukaj „Sieci VPC” i kliknij ten element.

- Kliknij Utwórz sieć VPC.

- W polu Nazwa wpisz

genai-secure-vpc. - W polu Tryb tworzenia podsieci wybierz Niestandardowy.

- W sekcji Nowa podsieć określ te właściwości, aby utworzyć podsieć:

Właściwość

Wartość (wpisz lub wybierz)

Nazwa

genai-subnet-us-central1Region

us-central1Zakres adresów IP

10.0.1.0/24Prywatny dostęp do Google

Włączanie

- Kliknij Utwórz.

Tworzenie bramy Cloud NAT

Brama Cloud NAT umożliwia instancjom prywatnym inicjowanie połączeń wychodzących (np. w celu aktualizacji oprogramowania) bez publicznego adresu IP, co oznacza, że publiczny internet nie może inicjować połączeń z nimi.

- Najpierw utwórz router Cloud Router. Na pasku wyszukiwania u góry konsoli Google Cloud wyszukaj „Cloud Router” i wybierz tę usługę.

- Kliknij Utwórz router.

- Skonfiguruj router Cloud Router w ten sposób:

Właściwość

Wartość (wpisz lub wybierz)

Nazwa

genai-router-us-central1Sieć

genai-secure-vpc(utworzona sieć VPC)Region

us-central1 - Kliknij Utwórz.

- Następnie otwórz Usługi sieciowe > Cloud NAT. W pasku wyszukiwania u góry konsoli Google Cloud wpisz „Cloud NAT” i wybierz tę usługę.

- Kliknij Rozpocznij.

- Skonfiguruj bramę Cloud NAT w ten sposób:

Właściwość

Wartość (wpisz lub wybierz)

Nazwa bramy

genai-nat-us-central1Sieć VPC

genai-secure-vpc(utworzona sieć VPC)Region

us-central1Cloud Router

genai-router-us-central1(router, który właśnie skonfigurowano) - Kliknij Utwórz.

5. Wdrażanie bezpiecznej instancji Vertex AI Workbench

Teraz, gdy masz już bezpieczną infrastrukturę sieciową, możesz wdrożyć wzmocnioną instancję Vertex AI Workbench w bezpiecznej sieci VPC. Ta instancja Workbench służy jako środowisko programistyczne, zapewniając bezpieczną i odizolowaną przestrzeń do pracy nad rozwojem AI. Poprzednia konfiguracja sieci zapewnia, że ta instancja nie jest bezpośrednio udostępniana w publicznym internecie, co stanowi dodatkową warstwę ochrony.

Tworzenie konta usługi o jak najmniejszych uprawnieniach

Utworzenie dedykowanego konta usługi z najmniejszą liczbą niezbędnych uprawnień jest zgodne z zasadą jak najmniejszych uprawnień. Jeśli instancja zostanie kiedykolwiek naruszona, ta praktyka ogranicza „promień rażenia”, ponieważ instancja może uzyskiwać dostęp tylko do zasobów i wykonywać tylko działania, które są wyraźnie wymagane do jej działania.

- W konsoli Google Cloud kliknij Administracja > Konta usługi. Na pasku wyszukiwania u góry konsoli Google Cloud wyszukaj „Konta usługi” i wybierz tę opcję.

- Kliknij Utwórz konto usługi.

- W polu Nazwa konta usługi wpisz

vertex-workbench-sa. - Kliknij Utwórz i kontynuuj.

- Przyznaj te role:

Vertex AI UserStorage Object Creator

- Kliknij Gotowe.

Tworzenie instancji stacji roboczej

W tym kroku wdrożysz instancję Vertex AI Workbench. Ta instancja jest skonfigurowana do działania w utworzonej wcześniej prywatnej sieci VPC, co dodatkowo izoluje ją od publicznego internetu. Możesz też zastosować dodatkowe środki wzmacniające bezpieczeństwo bezpośrednio na instancji.

- W menu nawigacyjnym konsoli Google Cloud (menu z 3 paskami) kliknij Vertex AI > Workbench. Na pasku wyszukiwania u góry konsoli Google Cloud wyszukaj „Workbench” i wybierz wynik z podtytułem „Vertex AI”.

- Kliknij Utwórz nowe i skonfiguruj:

Właściwość

Wartość (wpisz lub wybierz)

Nazwa

secure-genai-instanceRegion

us-central1 - Kliknij Opcje zaawansowane.

- Kliknij Typ maszyny i zaznacz pola wyboru obok tych opcji:

- Bezpieczny rozruch

- Moduł wirtualnej platformy zaufanej (vTPM)

- Monitorowanie integralności.

- Kliknij Sieć i skonfiguruj te ustawienia:

Właściwość

Wartość (wpisz lub wybierz)

Sieć

genai-secure-vpcPodsieć

genai-subnet-us-central1(10.0.1.0/24)Przypisz zewnętrzny adres IP

Odznacz, ponieważ dostęp do tej instancji uzyskujesz tylko za pomocą serwera proxy w Google Cloud.

- Kliknij IAM i bezpieczeństwo i skonfiguruj te ustawienia:

Właściwość

Wartość (wpisz lub wybierz)

Adres e-mail użytkownika

Jeden użytkownik i wybierz adres e-mail, którego obecnie używasz do logowania się w Google Cloud.

Użyj domyślnego konta usługi Compute Engine

Odznacz pole wyboru.

E-mail konta usługi

Wpisz adres e-mail utworzony dla konta usługi o najmniejszych uprawnieniach (zastąp

[PROJECT_ID]swoim identyfikatorem):vertex-workbench-sa@[PROJECT_ID].iam.gserviceaccount.comDostęp do instancji na poziomie roota

Odznacz pole wyboru.

- Kliknij Utwórz.

Dostęp do instancji Vertex AI

Instancja Vertex AI Workbench jest już tymczasowa, więc możesz uzyskać do niej bezpieczny dostęp. Łączysz się z nią za pomocą serwera proxy Google Cloud, dzięki czemu instancja pozostaje prywatna i nie jest udostępniana w publicznym internecie, co ogranicza ryzyko niechcianego i potencjalnie złośliwego ruchu.

- Otwórz Vertex AI > Workbench. Jeśli instancja została właśnie udostępniona, możesz już być na tej stronie. Jeśli nie, możesz użyć menu nawigacyjnego konsoli Google Cloud (menu z ikoną hamburgera) lub paska wyszukiwania.

- Znajdź na liście instancję o nazwie

secure-genai-instance. - Po prawej stronie instancji kliknij link Otwórz JupyterLab.

Otworzy się nowa karta przeglądarki, na której uzyskasz dostęp do instancji. Masz do niej dostęp przez Google Cloud, ale instancja nie jest udostępniana w publicznym internecie, co ogranicza ryzyko niechcianego i potencjalnie złośliwego ruchu.

6. Wdrażanie bezpiecznego zasobnika Cloud Storage

Teraz utwórz bezpieczny zasobnik Cloud Storage na zbiory danych. W tym miejscu są przechowywane dane treningowe AI, modele i artefakty. Stosując w tym zasobniku silne konfiguracje zabezpieczeń, możesz zapobiec przypadkowemu ujawnieniu publicznemu danych wrażliwych oraz chronić je przed złośliwym lub przypadkowym usunięciem i manipulacją. Zapewnia to integralność i poufność Twoich cennych zasobów AI.

Tworzenie i konfigurowanie zasobnika

W tym kroku utworzysz zasobnik Cloud Storage i zastosujesz początkowe ustawienia zabezpieczeń. Te ustawienia wymuszają blokowanie dostępu publicznego i włączają jednolitą kontrolę dostępu na poziomie zasobnika, co jest kluczowe dla utrzymania kontroli nad tym, kto może uzyskać dostęp do Twoich danych.

- W konsoli Google Cloud otwórz Cloud Storage > Zasobniki. Na pasku wyszukiwania u góry konsoli Google Cloud wyszukaj „Zasobniki” i wybierz tę opcję.

- Kliknij Utwórz.

- W sekcji Get Started (Pierwsze kroki) ustaw Name (Nazwa) na

secure-genai-artifacts-[PROJECT_ID], zastępując[PROJECT_ID]rzeczywistym identyfikatorem projektu Google Cloud. - Przejdź do sekcji Wybierz, gdzie chcesz zapisywać dane i skonfiguruj te ustawienia:

Właściwość

Wartość (wpisz lub wybierz)

Typ lokalizacji

Region

Region

us-central1 - Kliknij Wybierz sposób przechowywania danych i zachowaj ustawienia domyślne.

- Przejdź do sekcji Wybierz sposób kontrolowania dostępu do obiektów i pozostaw domyślne ustawienia:

Właściwość

Wartość (wpisz lub wybierz)

Przyczyna

Zablokuj dostęp publiczny

Pozostaw zaznaczoną opcję Wyegzekwuj blokadę dostępu publicznego.

Blokada dostępu publicznego zastępuje wszelkie zmiany w IAM, które mogłyby nieumyślnie udostępnić obiekt w internecie.

Kontrola dostępu

Pozostaw zaznaczoną opcję Jednolita.

Chociaż listy ACL wydają się lepszym rozwiązaniem w przypadku szczegółowej kontroli dostępu, a tym samym zasady najmniejszych uprawnień, w połączeniu z innymi funkcjami IAM wprowadzają złożoność i nieprzewidywalność. Rozważ wady i zalety jednolitego dostępu na poziomie zasobnika w kontekście zapobiegania niezamierzonemu ujawnieniu danych.

- Przejdź do sekcji Wybierz sposób ochrony danych obiektu i zachowaj ustawienia domyślne:

Właściwość

Wartość (wpisz lub wybierz)

Przyczyna

Zasady przenoszenia do kosza (na potrzeby odzyskiwania danych)

Wybierz Zasady przenoszenia do kosza (na potrzeby odzyskiwania danych).

W przypadku przypadkowego lub złośliwego usunięcia danych z zasobnika przenoszenie do kosza umożliwia przywrócenie treści w okresie przechowywania.

Obsługa wersji obiektów (na potrzeby kontroli wersji)

Kliknij Obsługa wersji obiektów (na potrzeby kontroli wersji).

Obsługa wersji obiektów umożliwia przywracanie danych po przypadkowym lub złośliwym zastąpieniu, np. gdy atakujący zastąpi nieszkodliwy plik plikiem zawierającym kod exploita.

Maksymalna liczba wersji na obiekt

3

Jest to wartość arbitralna, która może zwiększyć koszt, ale musi być większa niż 1, aby można było przywrócić poprzednią wersję. Jeśli osoba atakująca może próbować wielokrotnie nadpisywać dane, konieczna może być bardziej niezawodna strategia tworzenia kopii zapasowych z wersjonowaniem.

Nieaktualne wersje wygasną po upływie

7

Zalecany czas przechowywania starszych wersji to 7 dni, ale w przypadku długoterminowego przechowywania może być dłuższy.

- Kliknij Utwórz.

- Jeśli pojawi się wyskakujące okienko z informacją „Dostęp publiczny zostanie zablokowany”, pozostaw zaznaczone domyślne pole wyboru („Wyegzekwuj blokadę dostępu publicznego do tego zasobnika”) i kliknij Potwierdź.

Włącz ochronę danych i logowanie

Aby zapewnić niezmienność i możliwość audytu danych, włącz wersjonowanie obiektów i skonfiguruj logi dostępu do danych w przypadku zasobnika. Wersjonowanie obiektów umożliwia przywracanie danych po przypadkowym usunięciu lub nadpisaniu, a logi dostępu do danych zapewniają kompleksową ścieżkę kontrolną wszystkich działań w zasobniku, co jest niezbędne do monitorowania zabezpieczeń i zapewnienia zgodności.

- W konsoli Google Cloud kliknij Administracja > Dzienniki kontroli. Na pasku wyszukiwania u góry konsoli Google Cloud wyszukaj „Logi kontrolne” i wybierz tę opcję.

- Użyj wyszukiwania filtra, aby znaleźć i wybrać Google Cloud Storage.

- W panelu, który się pojawi, zaznacz pola Odczyt danych i Zapis danych.

- Kliknij Zapisz.

7. Od laboratorium do rzeczywistości

Właśnie wykonano serię czynności w tymczasowym środowisku modułu, ale zasady i konfiguracje, które zostały zastosowane, są planem zabezpieczenia rzeczywistych projektów AI w Google Cloud. Dowiedz się, jak wykorzystać zdobytą wiedzę w pracy, przechodząc od prostego laboratorium do konfiguracji gotowej do wdrożenia.

Zasoby, które właśnie zostały utworzone – prywatna sieć VPC, wzmocniona instancja Workbench i bezpieczny zasobnik – to bezpieczny szablon początkowy dla każdego nowego projektu AI. Twoim celem jest uczynienie tej bezpiecznej podstawy domyślną i łatwą ścieżką dla Ciebie i Twojego zespołu.

Sieć bezpieczna: Twój prywatny obszar roboczy

Jak to wykorzystać podczas konfiguracji

Za każdym razem, gdy rozpoczynasz nowy projekt AI (np. „customer-churn-prediction”, „image-classification-model”), odtwórz tę konfigurację sieci. Utworzysz dedykowane środowisko VPC (churn-pred-vpc) lub użyjesz udostępnionej, wstępnie zatwierdzonej sieci. Stanie się to odizolowanym „sandboxem” projektu. Środowisko programistyczne, takie jak skonfigurowana przez Ciebie platforma Vertex AI Workbench, znajduje się w tej chronionej przestrzeni. Połączysz się z nią za pomocą bezpiecznego serwera proxy (Otwórz JupyterLab), nigdy nie udostępniając jej w publicznym internecie.

Łączenie z wersją produkcyjną

W środowisku produkcyjnym możesz rozwinąć tę koncepcję, biorąc pod uwagę:

- Infrastruktura jako kod (IaC): zamiast korzystać z konsoli Google Cloud, możesz zdefiniować tę sieć za pomocą narzędzi takich jak Terraform lub Cloud Deployment Manager. Dzięki temu możesz w ciągu kilku minut wdrożyć bezpieczną infrastrukturę sieciową dla nowego projektu, zapewniając powtarzalność i możliwość audytu.

- Współdzielone środowisko VPC: w większych organizacjach centralny zespół ds. sieci często zarządza współdzielonym środowiskiem VPC. Jako deweloper otrzymasz uprawnienia do uruchamiania instancji i usług w określonych podsieciach w tej centralnie zarządzanej sieci bezpiecznej. Zasada jest taka sama – nadal działasz w przestrzeni prywatnej, ale jest ona częścią większej, współdzielonej infrastruktury.

- Ustawienia usługi VPC: aby zapewnić maksymalne bezpieczeństwo, możesz otoczyć całe środowisko granicą Ustawień usługi VPC. Jest to zaawansowana funkcja, która zapobiega wyprowadzaniu danych, ponieważ zapewnia, że do usług takich jak Cloud Storage mogą uzyskiwać dostęp tylko autoryzowane zasoby w obrębie granicy sieci prywatnej.

Wzmocniona platforma obliczeniowa: bezpieczne centrum rozwoju i szkolenia

Jak to wykorzystać podczas konfiguracji

secure-genai-instance to Twoje codzienne narzędzie do tworzenia AI. W interfejsie JupyterLab możesz:

- Pisz i testuj kod modelu w notatnikach.

- Zainstaluj biblioteki Pythona (

pip install ...). - Eksperymentuj z małymi i średnimi zbiorami danych. Skonfigurowane przez Ciebie zabezpieczenia (brak publicznego adresu IP, konto usługi z najmniejszymi uprawnieniami, brak dostępu do roota, bezpieczny rozruch) działają w tle w sposób niewidoczny dla użytkownika. Możesz skupić się na pracy związanej z AI, wiedząc, że instancja jest zabezpieczona przed typowymi atakami.

Łączenie z wersją produkcyjną

Zazwyczaj nie przeprowadza się trenowania na dużą skalę w pojedynczej instancji Workbench w środowisku produkcyjnym. Zamiast tego możesz wdrożyć swoje działania w następujący sposób:

- Od notatnika do potoku: kod z notatnika należy sformalizować w skrypcie. Ten skrypt zostanie następnie uruchomiony jako niestandardowe zadanie trenowania w Vertex AI lub jako krok w potoku Vertex AI.

- Konteneryzacja: spakujesz kod trenowania i jego zależności do kontenera Dockera i zapiszesz go w Artifact Registry. Dzięki temu kod jest za każdym razem uruchamiany w spójnym i przewidywalnym środowisku.

- Konto usługi jest kluczowe: utworzone przez Ciebie

vertex-workbench-sakonto usługi jest kluczowe. W środowisku produkcyjnym zautomatyzowane zadania trenowania w Vertex AI będą uruchamiane przy użyciu tego samego (lub podobnego) konta usługi o najmniejszych uprawnieniach, co zapewni, że zautomatyzowane zadanie będzie mieć tylko niezbędne uprawnienia.

Bezpieczne miejsce na dane: centralne repozytorium artefaktów

Jak to wykorzystać podczas konfiguracji

Kontener secure-genai-artifacts jest jedynym źródłem danych projektu. Nie dotyczy to tylko początkowego zbioru danych. Możesz go używać do przechowywania:

- nieprzetworzone i wstępnie przetworzone dane treningowe,

- punkty kontrolne modelu podczas długich procesów trenowania;

- Końcowe artefakty wytrenowanego modelu (pliki

.pkl,.pblub.h5). - wyniki i logi oceny; Zastosowane ustawienia zabezpieczeń (blokowanie dostępu publicznego, jednolita kontrola dostępu na poziomie zasobnika, wersjonowanie i rejestrowanie zdarzeń) oznaczają, że możesz bezpiecznie używać tego zasobnika jako centralnego magazynu chronionego przed wyciekami i przypadkowym usunięciem.

Łączenie z wersją produkcyjną

Aby zarządzać zasadami w środowisku produkcyjnym, warto też rozważyć:

- Zasady cyklu życia: aby zarządzać kosztami, możesz skonfigurować zasady cyklu życia, które będą automatycznie przenosić starsze wersje modeli lub zbiory danych do tańszych klas pamięci (takich jak Nearline lub Coldline) albo usuwać je po określonym czasie.

- Uprawnienia między projektami: w potoku produkcyjnym zespół inżynierów danych może wypełniać ten zasobnik z innego projektu Google Cloud. Włączony przez Ciebie jednolity dostęp na poziomie zasobnika upraszcza i zabezpiecza zarządzanie tymi uprawnieniami IAM w różnych projektach bez skomplikowanych (a tym samym łatwych do nieprawidłowego skonfigurowania) list kontroli dostępu.

Szersza perspektywa: domyślne ustawienia zabezpieczeń

Przyjmując ten model, zmieniasz swoje podejście do bezpieczeństwa z czegoś, o czym myślisz na końcu, na fundament. Nie jesteś już tylko programistą, ale także ekspertem ds. bezpieczeństwa w swoim zespole. Gdy do zespołu dołączy nowy członek, nie musisz udostępniać mu niezabezpieczonej maszyny publicznej. Zapewniasz im dostęp do bezpiecznego, wstępnie skonfigurowanego środowiska, w którym bezpieczny sposób pracy jest jednocześnie najłatwiejszy. Takie podejście bezpośrednio zmniejsza ryzyko biznesowe, ponieważ zapobiega typowym przyczynom naruszeń bezpieczeństwa danych i kompromitacji systemów. Dzięki temu Twój zespół może z pewnością wprowadzać innowacje i tworzyć zaawansowane aplikacje AI.

8. Gratulacje!

Gratulacje! Udało Ci się zbudować i sprawdzić wielowarstwową, bezpieczną infrastrukturę środowiska programistycznego AI. Utworzono bezpieczny obwód sieciowy z zaporą sieciową w trybie „domyślne odrzucanie”, wdrożono wzmocnioną instancję obliczeniową, zabezpieczono zasobnik danych i użyto logów, aby sprawdzić, czy mechanizmy kontroli działają zgodnie z przeznaczeniem.

Podsumowanie

W tym module:

- Zapewniliśmy bezpieczną sieć VPC z siecią prywatną, aby ograniczyć niechciany ruch.

- Wdrożono wzmocnioną instancję Vertex AI Workbench, która chroni przed bootkitami i eskalacją uprawnień.

- Zabezpieczono zasobnik Cloud Storage, aby ograniczyć niekontrolowane przesyłanie danych i przypadkowe ujawnienie ich publicznie.

- Wdrożono konta usługi o minimalnych uprawnieniach, aby ograniczyć potencjalny „promień rażenia”.

- Włączono kontrolę wersji obiektów i logi dostępu do danych, aby zapewnić ochronę danych i niezmienny ślad kontrolny.