1. Введение

Обзор

В этой лабораторной работе вы будете устранять распространенные угрозы инфраструктуре среды разработки ИИ. Вы будете внедрять средства контроля безопасности, предназначенные для защиты основных компонентов этой среды.

Контекст

Вы являетесь экспертом по безопасности в своей команде разработчиков, и ваша цель — создать среду, которая обеспечивает баланс между минимальным удобством использования и защитой от распространенных угроз.

В таблице ниже перечислены угрозы, смягчение последствий которых вызывает у вас наибольшее беспокойство. Каждая угроза рассматривается в рамках данной лабораторной работы в рамках конкретного задания:

Угроза | Смягчение последствий | Выполненная задача |

Несанкционированный доступ к сети через уязвимые открытые порты. | Создайте частную VPC и ограничьте доступ к Vertex AI для одного пользователя, используя прокси-сервер Google Cloud вместо публичного IP-адреса. | Настройка защищенной сетевой основы |

Повышение привилегий с использованием скомпрометированного вычислительного экземпляра с учетными данными, обладающими избыточными правами. | Создайте и назначьте экземпляру Vertex AI учетную запись службы с минимальными привилегиями. | Разверните защищенный экземпляр Vertex AI Workbench. |

Захват вычислительных ресурсов экземпляром системы, приводящий к несанкционированному вмешательству в работу системы. | Усильте безопасность экземпляра, отключив доступ с правами root и включив безопасную загрузку (Secure Boot). | Разверните защищенный экземпляр Vertex AI Workbench. |

Случайное публичное раскрытие обучающих данных и моделей из-за неправильной настройки хранилища. | Внедрить меры по предотвращению доступа посторонних лиц к ведру и использовать единые механизмы контроля доступа на уровне ведра. | Разверните защищенное облачное хранилище. |

Злонамеренное или случайное удаление или изменение наборов данных и артефактов модели. | Включите версионирование объектов для восстановления и включите журналы доступа к данным для создания неизменяемого аудиторского следа всей активности. | Разверните защищенное облачное хранилище. |

Краткий справочник

В ходе этой лабораторной работы вы будете работать со следующими указанными ресурсами:

Компонент | Имя |

Имя VPC | |

Название подсети | |

Облачный маршрутизатор | |

Облачный NAT | |

Служебный аккаунт | |

Экземпляр ИИ Vertex | |

Ведро для хранения | |

Что вы узнаете

В этой лабораторной работе вы научитесь:

- Создайте защищенную VPC с частной сетью для снижения уровня нежелательного трафика.

- Повысьте безопасность экземпляра Vertex AI Workbench от буткитов и повышения привилегий.

- Защитите хранилище облачных данных, чтобы предотвратить неконтролируемую передачу данных и случайное их разглашение.

2. Настройка проекта

Аккаунт Google

Если у вас еще нет личного аккаунта Google, вам необходимо его создать .

Используйте личный аккаунт вместо рабочего или учебного.

Войдите в консоль Google Cloud.

Войдите в консоль Google Cloud, используя личную учетную запись Google.

Включить выставление счетов

Обменяйте 5 долларов США на кредиты Google Cloud (по желанию)

Для проведения этого мастер-класса вам потребуется платежный аккаунт с достаточным балансом. Если вы планируете использовать собственную платежную систему, этот шаг можно пропустить.

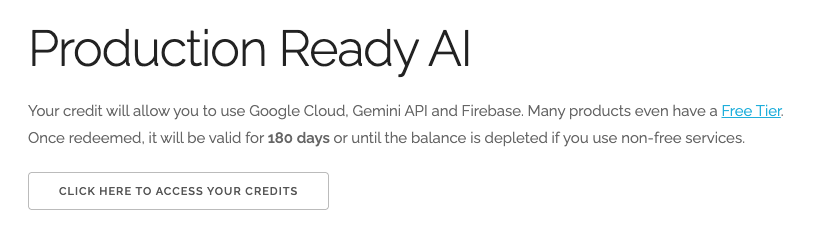

- Перейдите по этой ссылке и войдите в систему, используя свой личный аккаунт Google. Вы увидите примерно следующее:

- Нажмите кнопку «НАЖМИТЕ ЗДЕСЬ ДЛЯ ДОСТУПА К ВАШИМ КРЕДИТАМ ». Это переведет вас на страницу настройки вашего платежного профиля.

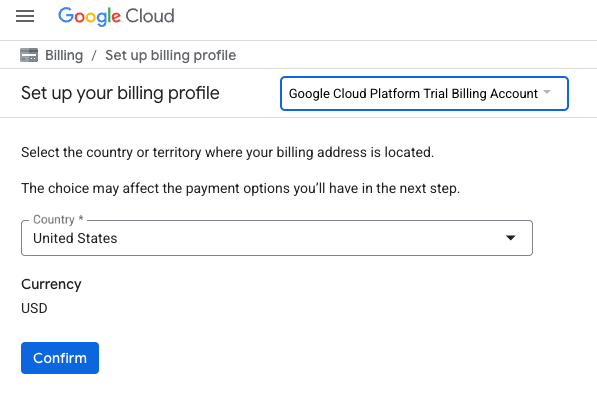

- Нажмите «Подтвердить».

Теперь вы подключены к пробному платёжному аккаунту Google Cloud Platform.

Создайте личный платежный аккаунт.

Если вы настроили оплату с использованием кредитов Google Cloud, этот шаг можно пропустить.

Чтобы настроить личный платежный аккаунт, перейдите сюда, чтобы включить оплату в облачной консоли.

Несколько замечаний:

- Выполнение этой лабораторной работы должно обойтись менее чем в 1 доллар США в виде облачных ресурсов.

- В конце этой лабораторной работы вы можете выполнить действия по удалению ресурсов, чтобы избежать дальнейших списаний средств.

- Новые пользователи могут воспользоваться бесплатной пробной версией стоимостью 300 долларов США .

Создать проект (необязательно)

Если у вас нет текущего проекта, который вы хотели бы использовать для этой лабораторной работы, создайте новый проект здесь .

3. Включите API.

Настройка Cloud Shell

После успешного создания проекта выполните следующие шаги для настройки Cloud Shell .

Запустить Cloud Shell

Перейдите по адресу shell.cloud.google.com , и если появится всплывающее окно с запросом на авторизацию, нажмите «Авторизовать» .

Установить идентификатор проекта

Выполните следующую команду в терминале Cloud Shell, чтобы установить правильный идентификатор проекта . Замените <your-project-id> на фактический идентификатор вашего проекта, скопированный на этапе создания проекта выше.

gcloud config set project <your-project-id>

Теперь вы должны увидеть, что в терминале Cloud Shell выбран правильный проект.

Включите Vertex AI Workbench и облачное хранилище.

Для использования сервисов в этой лабораторной работе необходимо включить API для Compute Engine, Vertex AI Workbench, IAM и Cloud Storage в вашем проекте Google Cloud.

- В терминале включите API:

gcloud services enable compute.googleapis.com notebooks.googleapis.com aiplatform.googleapis.com iam.googleapis.com storage.googleapis.com

В качестве альтернативы, вы можете включить эти API, перейдя на соответствующие страницы в консоли и нажав кнопку «Включить» .

4. Настройте надежную сетевую основу.

В этом задании вы создаёте изолированную сетевую среду для всех ваших сервисов. Используя частную сеть и контролируя потоки данных, вы строите многоуровневую защиту, которая значительно уменьшает поверхность атаки вашей инфраструктуры по сравнению с общедоступными ресурсами. Эта надёжная сетевая основа имеет решающее значение для защиты ваших приложений искусственного интеллекта от несанкционированного доступа.

Создайте VPC и подсеть.

На этом этапе вы настраиваете виртуальную частную сеть (VPC) и подсеть. Это создает изолированную сетевую среду, которая является первой линией защиты от несанкционированного доступа к сети.

- В консоли Google Cloud перейдите в раздел «Сеть VPC» > «Сети VPC» . Воспользуйтесь строкой поиска в верхней части консоли Google Cloud, чтобы найти «сети VPC» и выберите этот пункт.

- Нажмите «Создать сеть VPC» .

- В поле "Имя" введите

genai-secure-vpc. - Для режима создания подсети выберите «Пользовательский» .

- В разделе «Новая подсеть» укажите следующие свойства для создания подсети:

Свойство

Значение (введите или выберите)

Имя

genai-subnet-us-central1Область

us-central1Диапазон IP-адресов

10.0.1.0/24Личный доступ Google

На

- Нажмите «Создать» .

Создайте шлюз Cloud NAT.

Шлюз Cloud NAT позволяет вашим частным экземплярам инициировать исходящие соединения (например, для обновления программного обеспечения) без наличия публичного IP-адреса, а это значит, что публичный интернет не может инициировать к ним соединения.

- Сначала создайте облачный маршрутизатор. Воспользуйтесь строкой поиска в верхней части консоли Google Cloud, чтобы найти «Cloud Router» и выберите его.

- Нажмите «Создать маршрутизатор» .

- Настройте облачный маршрутизатор следующим образом:

Свойство

Значение (введите или выберите)

Имя

genai-router-us-central1Сеть

genai-secure-vpc(сеть VPC, которую вы только что создали)Область

us-central1 - Нажмите «Создать» .

- Далее перейдите в раздел «Сетевые службы» > «Cloud NAT» . Воспользуйтесь строкой поиска в верхней части консоли Google Cloud, чтобы найти «Cloud NAT», и выберите этот пункт.

- Нажмите « Начать» .

- Настройте шлюз Cloud NAT следующим образом:

Свойство

Значение (введите или выберите)

Название шлюза

genai-nat-us-central1Сеть VPC

genai-secure-vpc(созданная вами сеть VPC)Область

us-central1Облачный маршрутизатор

genai-router-us-central1(маршрутизатор, который вы только что настроили) - Нажмите «Создать» .

5. Разверните защищенный экземпляр Vertex AI Workbench.

Теперь, когда у вас есть надежная сетевая основа, вы развертываете защищенный экземпляр Vertex AI Workbench внутри вашей защищенной VPC. Этот экземпляр Workbench служит вашей средой разработки, обеспечивая безопасное и изолированное пространство для вашей работы по разработке ИИ. Предыдущая сетевая конфигурация гарантирует, что этот экземпляр не будет напрямую доступен из общедоступного интернета, что усиливает многоуровневую защиту.

Создайте служебную учетную запись с минимальными привилегиями.

Создание выделенной учетной записи службы с минимальным набором необходимых прав поддерживает принцип минимальных привилегий . В случае взлома вашего экземпляра эта практика ограничивает «радиус поражения», гарантируя, что экземпляр сможет получать доступ только к ресурсам и выполнять действия, явно необходимые для его функционирования.

- В консоли Google Cloud перейдите в раздел IAM & Admin > Service Accounts . Воспользуйтесь строкой поиска в верхней части консоли Google Cloud, чтобы найти "Service Accounts", и выберите этот пункт.

- Нажмите «Создать учетную запись службы» .

- В поле «Имя учетной записи службы» введите

vertex-workbench-sa. - Нажмите «Создать и продолжить» .

- Предоставьте следующие роли:

-

Vertex AI User -

Storage Object Creator

-

- Нажмите «Готово» .

Создайте экземпляр рабочей среды.

На этом этапе вы развертываете экземпляр Vertex AI Workbench. Этот экземпляр настраивается для работы в ранее созданной вами частной VPC, что дополнительно изолирует его от общедоступного интернета. Вы также применяете дополнительные меры безопасности непосредственно к экземпляру.

- В меню навигации консоли Google Cloud (гамбургер-меню) перейдите в раздел Vertex AI > Workbench . Воспользуйтесь строкой поиска в верхней части консоли Google Cloud, чтобы найти «Workbench», и выберите результат с подзаголовком «Vertex AI».

- Нажмите «Создать новый» и настройте:

Свойство

Значение (введите или выберите)

Имя

secure-genai-instanceОбласть

us-central1 - Нажмите «Дополнительные параметры» .

- Нажмите «Тип станка» и установите флажки для следующих пунктов:

- Безопасная загрузка

- Модуль виртуальной доверенной платформы (vTPM)

- Мониторинг целостности .

- Нажмите «Сеть» и настройте следующее:

Свойство

Значение (введите или выберите)

Сеть

genai-secure-vpcПодсеть

genai-subnet-us-central1(10.0.1.0/24)Назначить внешний IP-адрес

Снимите флажок , поскольку доступ к этому экземпляру осуществляется только через прокси-сервер в Google Cloud.

- Нажмите «IAM и безопасность» и настройте следующие параметры:

Свойство

Значение (введите или выберите)

Электронная почта пользователя

Для одного пользователя выберите адрес электронной почты, который вы использовали для входа в Google Cloud.

Использовать учетную запись службы Compute Engine по умолчанию.

Снимите флажок.

Адрес электронной почты служебного аккаунта

Введите адрес электронной почты, созданный для учетной записи службы с минимальными привилегиями (замените

[PROJECT_ID]на ваш фактический ID):vertex-workbench-sa@[PROJECT_ID].iam.gserviceaccount.comДоступ с правами root к экземпляру

Снимите флажок.

- Нажмите «Создать» .

Получите доступ к своему экземпляру Vertex AI.

Теперь, когда ваш экземпляр Vertex AI Workbench активирован, вы можете получить к нему безопасный доступ. Вы подключаетесь к нему через прокси-сервер Google Cloud, что гарантирует приватность экземпляра и его недоступность для публичного интернета, тем самым ограничивая риск нежелательного и потенциально вредоносного трафика.

- Перейдите в раздел Vertex AI > Workbench . Возможно, вы уже находитесь на этой странице, если подготовка вашего экземпляра только что завершилась. В противном случае вы можете воспользоваться меню навигации (гамбургер-меню) или строкой поиска, чтобы попасть туда.

- Найдите в списке свой экземпляр с именем

secure-genai-instance. - Справа от вашего экземпляра нажмите ссылку «Открыть JupyterLab» .

Это откроет новую вкладку в вашем браузере, предоставляя вам доступ к вашему экземпляру. Вы получаете к нему доступ через Google Cloud, но экземпляр не доступен из общедоступного интернета, что снижает риск нежелательного и потенциально вредоносного трафика.

6. Разверните защищенное хранилище Cloud Storage.

Теперь вы создаете защищенное облачное хранилище для своих наборов данных. Здесь хранятся ваши обучающие данные для ИИ, модели и артефакты. Применяя надежные настройки безопасности к этому хранилищу, вы предотвращаете случайное публичное разглашение конфиденциальных данных и защищаете от злонамеренного или случайного удаления и изменения. Это гарантирует целостность и конфиденциальность ваших ценных ресурсов ИИ.

Создайте и настройте корзину.

На этом этапе вы создаете свой сегмент Cloud Storage и применяете начальные настройки безопасности. Эти настройки обеспечивают предотвращение публичного доступа и позволяют использовать единые средства контроля доступа на уровне сегмента, что крайне важно для поддержания контроля над тем, кто может получить доступ к вашим данным.

- В консоли Google Cloud перейдите в раздел Cloud Storage > Buckets . Воспользуйтесь строкой поиска в верхней части консоли Google Cloud, чтобы найти «Buckets» и выберите этот пункт.

- Нажмите «Создать» .

- В разделе «Начало работы» задайте имя

secure-genai-artifacts-[PROJECT_ID], заменив[PROJECT_ID]на фактический идентификатор вашего проекта Google Cloud. - Перейдите к выбору места хранения данных и настройте следующие параметры:

Свойство

Значение (введите или выберите)

Тип местоположения

Область

Область

us-central1 - Продолжите выбор способа хранения данных , оставив настройки по умолчанию.

- Перейдите к выбору способа управления доступом к объектам и оставьте настройки по умолчанию:

Свойство

Значение (введите или выберите)

Причина

Предотвратить доступ для общественности

Оставьте выбранным параметр «Обеспечить предотвращение доступа извне» .

Функция предотвращения публичного доступа отменяет любые изменения в системе управления идентификацией и доступом (IAM), которые могут непреднамеренно сделать объект доступным из интернета.

контроль доступа

Оставьте выбранным вариант «Единый стиль» .

Хотя списки контроля доступа (ACL) кажутся лучшим вариантом для точного управления, следовательно, для обеспечения принципа наименьших привилегий, в сочетании с другими функциями управления идентификацией и доступом (IAM) они вносят сложность и непредсказуемость. Рассмотрите компромиссы и преимущества единого доступа на уровне сегментов данных для предотвращения непреднамеренного раскрытия информации.

- Перейдите к выбору способа защиты данных объекта и сохраните настройки по умолчанию:

Свойство

Значение (введите или выберите)

Причина

Политика «мягкого удаления» (для восстановления данных)

Оставьте выбранной политику «Мягкое удаление» (для восстановления данных) .

В случае случайного или преднамеренного удаления содержимого из хранилища, функция «мягкого удаления» позволяет восстановить данные в течение установленного периода хранения.

Версионирование объектов (для контроля версий)

Выберите «Версионирование объектов» (для контроля версий) .

Версионирование объектов позволяет восстанавливаться после случайных или злонамеренных перезаписей, например, если злоумышленник заменит безобидный файл файлом, содержащим эксплойт-код.

Максимальное количество версий на объект.

3

Хотя это значение является произвольным и может увеличить стоимость, оно должно быть больше 1, чтобы можно было откатиться к предыдущей версии. Если злоумышленник потенциально может попытаться выполнить множественную перезапись, может потребоваться более надежная стратегия версионирования и резервного копирования.

После истечения срока действия устаревших версий

7

Рекомендуемый срок хранения старых версий составляет 7 дней, но для более длительного хранения это значение может быть больше.

- Нажмите «Создать» .

- Если появится всплывающее окно с сообщением «Публичный доступ будет заблокирован», оставьте выбранным флажок по умолчанию («Применить блокировку публичного доступа к этому хранилищу») и нажмите «Подтвердить» .

Включите защиту данных и ведение журналов.

Для обеспечения неизменности и возможности аудита ваших данных вы включаете версионирование объектов и настраиваете журналы доступа к данным для вашего хранилища. Версионирование объектов позволяет восстанавливать данные после случайного удаления или перезаписи, а журналы доступа к данным обеспечивают полный журнал аудита всей активности в вашем хранилище, что крайне важно для мониторинга безопасности и соответствия требованиям.

- В консоли Google Cloud перейдите в раздел IAM & Admin > Audit Logs . Воспользуйтесь строкой поиска в верхней части консоли Google Cloud, чтобы найти «Журналы аудита» и выберите этот пункт.

- Воспользуйтесь фильтром поиска, чтобы найти и выбрать Google Cloud Storage .

- В появившейся панели установите флажки для операций чтения данных и записи данных .

- Нажмите « Сохранить ».

7. Из лаборатории в реальность

Вы только что выполнили ряд шагов во временной лабораторной среде, но принципы и конфигурации, которые вы применили, являются основой для обеспечения безопасности реальных проектов в области ИИ в Google Cloud. Вот как вы можете применить полученные знания в своей работе, перейдя от простой лаборатории к готовой к эксплуатации системе.

Рассматривайте созданные вами ресурсы — частную VPC, защищенный экземпляр Workbench и безопасное хранилище — как надежный стартовый шаблон для любого нового проекта в области искусственного интеллекта. Ваша цель — сделать эту безопасную основу простым и удобным путем для вас и вашей команды.

Защищенная сеть: Ваше личное рабочее пространство

Как это можно использовать в вашей системе

Каждый раз, когда вы запускаете новый проект в области ИИ (например, «прогнозирование оттока клиентов», «модель классификации изображений»), вам нужно будет воспроизвести эту сетевую конфигурацию. Вы создадите выделенную VPC ( churn-pred-vpc ) или используете общую, предварительно одобренную сеть. Это станет изолированной «песочницей» для вашего проекта. Ваша среда разработки, например, настроенная вами среда Vertex AI Workbench, будет находиться внутри этого защищенного пространства. Вы будете подключаться к ней через защищенный прокси-сервер ( Open JupyterLab ), никогда не предоставляя к ней доступ из общедоступного интернета.

Подключение к производству

В производственной среде эту концепцию можно развить еще дальше, рассмотрев следующие аспекты:

- Инфраструктура как код (IaC) : Вместо использования Cloud Console вы определяете эту сеть с помощью таких инструментов, как Terraform или Cloud Deployment Manager . Это позволяет развернуть безопасную сетевую основу для нового проекта за считанные минуты, обеспечивая повторяемость и возможность аудита.

- Общая VPC : В крупных организациях централизованная сетевая команда часто управляет общей VPC. Разработчику предоставляется разрешение на запуск своих экземпляров и сервисов в определенных подсетях внутри этой централизованно управляемой защищенной сети. Принцип тот же — вы по-прежнему работаете в частном пространстве, но оно является частью более крупной, общей инфраструктуры.

- Управление службами VPC : Для максимальной безопасности следует обернуть всю среду периметром управления службами VPC. Это мощная функция, предотвращающая утечку данных, гарантируя, что доступ к таким сервисам, как облачное хранилище, будет предоставлен только авторизованным ресурсам внутри вашей частной сети.

Надежные вычислительные ресурсы: ваш безопасный центр разработки и обучения.

Как это можно использовать в вашей системе

secure-genai-instance — это ваш повседневный инструмент для разработки ИИ. Вы будете использовать интерфейс JupyterLab для:

- Пишите и тестируйте код вашей модели в блокнотах.

- Установите библиотеки Python (

pip install ...). - Экспериментируйте с небольшими и средними наборами данных. Настроенная вами система безопасности (отсутствие публичного IP-адреса, учетная запись службы с минимальными привилегиями, отсутствие доступа root, безопасная загрузка) работает незаметно в фоновом режиме. Вы можете сосредоточиться на своей работе с ИИ, зная, что система защищена от распространенных атак.

Подключение к производству

В производственной среде обычно не проводят масштабное обучение на одном экземпляре Workbench. Вместо этого можно перевести работу в продакшн следующими способами:

- От блокнота к конвейеру : вы берете код из своего блокнота и формализуете его в скрипт. Затем этот скрипт запускается как задание пользовательского обучения Vertex AI или как шаг в конвейере Vertex AI .

- Контейнеризация : Вы упаковываете свой код обучения и его зависимости в контейнер Docker и храните его в реестре артефактов . Это гарантирует, что ваш код будет работать в согласованной и предсказуемой среде каждый раз.

- Учетная запись службы имеет ключевое значение : созданная вами учетная запись службы

vertex-workbench-saкрайне важна. В производственной среде ваши автоматизированные задания обучения Vertex AI будут выполняться с использованием этой же (или аналогичной) учетной записи службы с минимальными привилегиями, гарантируя, что автоматизированное задание будет иметь только те разрешения, которые ему абсолютно необходимы.

Надежное хранилище: ваше центральное хранилище артефактов.

Как это можно использовать в вашей системе

Корзина secure-genai-artifacts является единственным источником достоверной информации о данных вашего проекта. Она предназначена не только для исходного набора данных. Вы будете использовать её для хранения:

- Исходные и предварительно обработанные обучающие данные.

- Контрольные точки модели во время длительных тренировочных запусков.

- Итоговые артефакты обученной модели (файлы

.pkl,.pbили.h5). - Результаты оценки и журналы. Примененные вами настройки безопасности (предотвращение публичного доступа, единый доступ на уровне хранилища, версионирование и ведение журналов аудита) позволяют с уверенностью использовать это хранилище в качестве центрального хранилища, защищенного от утечек и случайных удалений.

Подключение к производству

Для управления и соблюдения ваших принципов в производственной среде вам также следует учитывать следующее:

- Политики жизненного цикла : Для управления затратами можно настроить политики жизненного цикла, которые будут автоматически перемещать старые версии моделей или наборы данных в более дешевые классы хранения (например, Nearline или Coldline) или удалять их по истечении определенного периода времени.

- Межпроектные разрешения : В производственном конвейере команда инженеров данных может заполнять этот сегмент из другого проекта Google Cloud. Включенный вами унифицированный доступ на уровне сегмента (Uniform Bucket-Level Access) упрощает и делает безопасным управление этими межпроектными разрешениями IAM без сложных (и, следовательно, легко неправильно настраиваемых) списков контроля доступа (ACL).

Общая картина: сделать безопасность приоритетом по умолчанию.

Приняв эту модель, вы превращаете безопасность из второстепенного вопроса в основу своей работы. Вы больше не просто разработчик; вы — защитник безопасности для своей команды. Когда к команде присоединяется новый сотрудник, вы не предоставляете ему небезопасный, общедоступный компьютер. Вы предоставляете ему доступ к защищенной, предварительно настроенной среде, где безопасный способ работы является одновременно и самым простым. Такой подход напрямую снижает бизнес-риски, предотвращая распространенные причины утечек данных и компрометации систем, позволяя вашей команде с уверенностью внедрять инновации и создавать мощные приложения на основе ИИ.

8. Поздравляем!

Поздравляем! Вы успешно создали и проверили многоуровневую, защищенную инфраструктуру для вашей среды разработки ИИ. Вы создали защищенный сетевой периметр с брандмауэром, настроенным на «запрет по умолчанию», развернули защищенный вычислительный экземпляр, защитили хранилище данных и использовали журналы для проверки того, что ваши средства контроля работают именно так, как задумано.

Краткий обзор

В этой лабораторной работе вы выполнили следующее:

- Для снижения уровня нежелательного трафика была создана защищенная VPC с частной сетью.

- Развернута защищенная от буткитов и повышения привилегий среда разработки Vertex AI Workbench.

- Обеспечена безопасность хранилища Cloud Storage для предотвращения неконтролируемой передачи данных и случайного публичного доступа к ним.

- Внедрена система учетных записей с минимальными привилегиями для ограничения потенциального «радиусугубляющего воздействия».

- Включено версионирование объектов и журналы доступа к данным для защиты данных и создания неизменяемого аудиторского следа.