1. Giriş

Genel Bakış

Bu laboratuvarda, bir yapay zeka geliştirme ortamının altyapısına yönelik yaygın tehditleri azaltacaksınız. Bu ortamın temel bileşenlerini korumak için tasarlanmış güvenlik kontrolleri uygularsınız.

Bağlam

Geliştirme ekibinizdeki güvenlik uzmanı sizsiniz ve amacınız, kullanımda minimum sürtünme ile yaygın tehditlere karşı koruma arasında denge kuran bir ortam oluşturmaktır.

Aşağıdaki tabloda, azaltmak istediğiniz en önemli tehditler listelenmiştir. Her tehdit, bu laboratuvardaki belirli bir görevle ele alınır:

Tehdit | Çözüm | Görev Kapsamında |

Açık bağlantı noktalarından yararlanarak ağa yetkisiz giriş yapılması. | Özel bir VPC oluşturun ve Vertex AI erişimini herkese açık bir IP adresi yerine Google Cloud üzerinden proxy'si oluşturulan tek bir kullanıcıyla sınırlayın. | Güvenli bir ağ temeli yapılandırma |

Aşırı ayrıcalıklı kimlik bilgileri kullanılarak güvenliği ihlal edilmiş bir bilgi işlem örneğinden ayrıcalık artırma. | Vertex AI örneği için en az ayrıcalıklı hizmet hesabı oluşturun ve atayın. | Güvenli Vertex AI Workbench örneği dağıtma |

Bilgi işlem kaynağının ele geçirilmesi, sistemin kurcalanmasına yol açar. | Kök erişimini devre dışı bırakıp Güvenli Başlatma'yı etkinleştirerek örneği daha güvenli hale getirin. | Güvenli Vertex AI Workbench örneği dağıtma |

Depolama yanlış yapılandırması nedeniyle eğitim verilerinin ve modellerin yanlışlıkla herkese açık olarak paylaşılması. | Pakette herkese açık erişimi engellemeyi zorunlu kılın ve tek tip paket düzeyinde erişim denetimlerini kullanın. | Güvenli Cloud Storage paketi dağıtma |

Veri kümelerinin ve model yapılarının kötü amaçlı veya yanlışlıkla silinmesi ya da bunlarda değişiklik yapılması. | Kurtarma için nesne sürüm oluşturmayı ve tüm etkinliklerin değişmez bir denetim izi için veri erişimi günlüklerini etkinleştirin. | Güvenli Cloud Storage paketi dağıtma |

Hızlı başvuru

Bu laboratuvar boyunca aşağıdaki adlandırılmış kaynaklarla çalışacaksınız:

Bileşen | Ad |

VPC Adı |

|

Alt Ağ Adı |

|

Cloud Router |

|

Cloud NAT |

|

Hizmet Hesabı |

|

Vertex AI örneği |

|

Depolama Paketi |

|

Neler öğreneceksiniz?

Bu laboratuvarda şunları öğreneceksiniz:

- İstenmeyen trafiği azaltmak için özel ağ iletişimi ile güvenli bir VPC sağlayın.

- Vertex AI Workbench örneğini bootkit'lere ve ayrıcalık artırmaya karşı koruma

- İzlenmeyen veri aktarımını ve yanlışlıkla herkese açık hale gelmeyi önlemek için Cloud Storage paketini güvenli hale getirin.

2. Proje ayarlama

Google Hesabı

Kişisel Google Hesabınız yoksa Google Hesabı oluşturmanız gerekir.

İş veya okul hesabı yerine kişisel hesap kullanın.

Google Cloud Console'da oturum açma

Kişisel bir Google Hesabı kullanarak Google Cloud Console'da oturum açın.

Faturalandırmayı Etkinleştir

5 ABD doları değerindeki Google Cloud kredilerini kullanma (isteğe bağlı)

Bu atölyeyi düzenlemek için bir miktar kredisi olan bir faturalandırma hesabına ihtiyacınız vardır. Kendi faturalandırmanızı kullanmayı planlıyorsanız bu adımı atlayabilirsiniz.

- Bu bağlantıyı tıklayın ve kişisel bir Google Hesabı ile oturum açın. Şuna benzer bir şey görürsünüz:

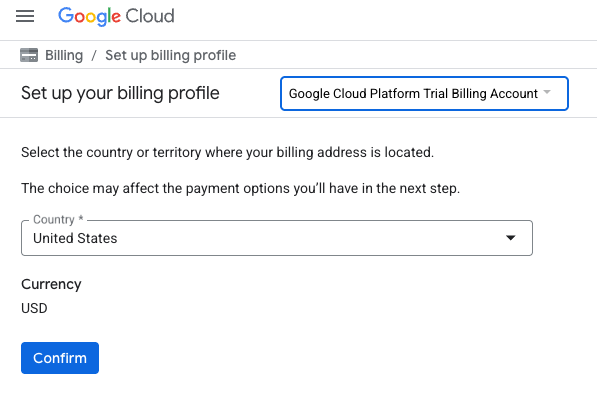

- KREDİLERİNİZE ERİŞMEK İÇİN BURAYI TIKLAYIN düğmesini tıklayın. Bu işlem sizi faturalandırma profilinizi oluşturacağınız sayfaya yönlendirir.

- Onayla'yı tıklayın.

Artık bir Google Cloud Platform deneme sürümü faturalandırma hesabına bağlısınız.

Kişisel faturalandırma hesabı oluşturma

Faturalandırmayı Google Cloud kredilerini kullanarak ayarladıysanız bu adımı atlayabilirsiniz.

Kişisel faturalandırma hesabı oluşturmak için Cloud Console'da faturalandırmayı etkinleştirmek üzere buraya gidin.

Bazı notlar:

- Bu laboratuvarı tamamlamak için 1 ABD dolarından daha az tutarda bulut kaynağı kullanmanız gerekir.

- Daha fazla ödeme alınmaması için bu laboratuvarın sonundaki adımları uygulayarak kaynakları silebilirsiniz.

- Yeni kullanıcılar 300 ABD doları değerindeki ücretsiz denemeden yararlanabilir.

Proje oluşturma (isteğe bağlı)

Bu laboratuvar için kullanmak istediğiniz mevcut bir projeniz yoksa buradan yeni bir proje oluşturun.

3. API'leri etkinleştirme

Cloud Shell'i yapılandırma

Projeniz başarıyla oluşturulduktan sonra Cloud Shell'i ayarlamak için aşağıdaki adımları uygulayın.

Cloud Shell'i başlatma

shell.cloud.google.com adresine gidin ve yetkilendirmenizi isteyen bir pop-up görürseniz Yetkilendir'i tıklayın.

Proje kimliğini belirle

Doğru Proje Kimliği'ni ayarlamak için Cloud Shell terminalinde aşağıdaki komutu çalıştırın. <your-project-id> yerine, yukarıdaki proje oluşturma adımında kopyaladığınız gerçek proje kimliğinizi yazın.

gcloud config set project <your-project-id>

Artık Cloud Shell terminalinde doğru projenin seçildiğini görebilirsiniz.

Vertex AI Workbench ve Cloud Storage'ı etkinleştirme

Bu laboratuvardaki hizmetleri kullanmak için Google Cloud projenizde Compute Engine, Vertex AI Workbench, IAM ve Cloud Storage API'lerini etkinleştirmeniz gerekir.

- Terminalde API'leri etkinleştirin:

gcloud services enable compute.googleapis.com notebooks.googleapis.com aiplatform.googleapis.com iam.googleapis.com storage.googleapis.com

Alternatif olarak, bu API'leri konsoldaki ilgili sayfalarına gidip Etkinleştir'i tıklayarak da etkinleştirebilirsiniz.

4. Güvenli bir ağ temeli yapılandırma

Bu görevde, tüm hizmetleriniz için yalıtılmış bir ağ ortamı oluşturursunuz. Özel ağ kullanarak ve veri akışlarını kontrol ederek, altyapınızın saldırı yüzeyini herkese açık kaynaklara kıyasla önemli ölçüde azaltmak için çok katmanlı bir savunma oluşturursunuz. Bu güvenli ağ temeli, yapay zeka uygulamalarınızı yetkisiz erişime karşı korumak için çok önemlidir.

VPC ve alt ağı oluşturma

Bu adımda, Sanal Özel Bulut (VPC) ve alt ağ oluşturacaksınız. Bu, yetkisiz ağ girişine karşı ilk savunma hattı olan yalıtılmış bir ağ ortamı oluşturur.

- Google Cloud Console'da VPC ağı > VPC ağları'na gidin. Google Cloud Console'un üst kısmındaki arama çubuğunu kullanarak "VPC ağları"nı arayın ve seçin.

- VPC ağı oluştur'u tıklayın.

- Ad alanına

genai-secure-vpcyazın. - Alt ağ oluşturma modu için Özel'i seçin.

- Yeni alt ağ bölümünde, alt ağınızı oluşturmak için aşağıdaki özellikleri belirtin:

Mülk

Değer (yazın veya seçin)

Ad

genai-subnet-us-central1Bölge

us-central1IP adresi aralığı

10.0.1.0/24Özel Google Erişimi

Açık

- Oluştur'u tıklayın.

Cloud NAT ağ geçidini oluşturma

Cloud NAT ağ geçidi, özel örneklerinizin genel IP adresi olmadan giden bağlantılar (ör.yazılım güncellemeleri için) başlatmasına olanak tanır. Bu da genel internetin bu örneklere bağlantı başlatamayacağı anlamına gelir.

- Öncelikle bir Cloud Router oluşturun. Google Cloud Console'un üst kısmındaki arama çubuğunu kullanarak "Cloud Router"ı arayın ve seçin.

- Yönlendirici oluştur'u tıklayın.

- Cloud Router'ı aşağıdakilerle yapılandırın:

Mülk

Değer (yazın veya seçin)

Ad

genai-router-us-central1Ağ

genai-secure-vpc(az önce oluşturduğunuz VPC ağı)Bölge

us-central1 - Oluştur'u tıklayın.

- Ardından Ağ Hizmetleri > Cloud NAT'e gidin. Google Cloud Console'un üst kısmındaki arama çubuğunu kullanarak "Cloud NAT"i arayın ve seçin.

- Başlayın'ı tıklayın.

- Bulut NAT ağ geçidini aşağıdaki bilgilerle yapılandırın:

Mülk

Değer (yazın veya seçin)

Ağ geçidi adı

genai-nat-us-central1VPC ağı

genai-secure-vpc(oluşturduğunuz VPC ağı)Bölge

us-central1Cloud Router

genai-router-us-central1(yeni kurduğunuz yönlendirici) - Oluştur'u tıklayın.

5. Güvenli bir Vertex AI Workbench örneği dağıtma

Güvenli bir ağ temeli oluşturduktan sonra, güvenli VPC'nizin içinde güvenliği artırılmış bir Vertex AI Workbench örneği dağıtırsınız. Bu Workbench örneği, geliştirme ortamınız olarak işlev görür ve yapay zeka geliştirme çalışmalarınız için güvenli ve izole bir alan sağlar. Önceki ağ yapılandırması, çok katmanlı savunma üzerine inşa edilerek bu örneğin doğrudan herkese açık internete maruz kalmamasını sağlar.

En az ayrıcalıklı hizmet hesabı oluşturma

Gerekli en az izinle özel bir hizmet hesabı oluşturmak, en az ayrıcalık ilkesini destekler. Örneğinize saldırı düzenlenmesi durumunda bu uygulama, örneğin yalnızca işlevi için açıkça gerekli olan kaynaklara erişebilmesini ve işlemleri gerçekleştirebilmesini sağlayarak "patlama yarıçapını" sınırlar.

- Google Cloud Console'da IAM ve Yönetici > Hizmet Hesapları'na gidin. Google Cloud Console'un üst kısmındaki arama çubuğunu kullanarak "Hizmet Hesapları"nı arayın ve seçin.

- Hizmet hesabı oluştur'u tıklayın.

- Hizmet hesabı adı alanına

vertex-workbench-sagirin. - Oluştur ve devam et'i tıklayın.

- Aşağıdaki rolleri verin:

Vertex AI UserStorage Object Creator

- Bitti'yi tıklayın.

Workbench örneğini oluşturma

Bu adımda Vertex AI Workbench örneğinizi dağıtırsınız. Bu örnek, daha önce oluşturduğunuz özel VPC'de çalışacak şekilde yapılandırılır ve böylece genel internetten daha fazla yalıtılır. Ayrıca, doğrudan örneğe ek güvenlik güçlendirme önlemleri de uygulayabilirsiniz.

- Google Cloud Console gezinme menüsünde (hamburger menüsü) Vertex AI > Workbench'e gidin. Google Cloud Console'un üst kısmındaki arama çubuğunu kullanarak "Workbench"ü arayın ve alt başlığı "Vertex AI" olan sonucu seçin.

- Yeni Oluştur'u tıklayın ve aşağıdaki ayarları yapılandırın:

Mülk

Değer (yazın veya seçin)

Ad

secure-genai-instanceBölge

us-central1 - Gelişmiş seçenekler'i tıklayın.

- Makine türü'nü tıklayın ve aşağıdakilerin onay kutularını işaretleyin:

- Güvenli Başlatma

- Sanal Güvenilir Platform Modülü (vTPM)

- Bütünlük İzleme.

- Ağ'ı tıklayın ve aşağıdaki ayarları yapılandırın:

Mülk

Değer (yazın veya seçin)

Ağ

genai-secure-vpcAlt ağ

genai-subnet-us-central1(10.0.1.0/24)Harici IP adresi atama

Bu örneğe yalnızca Google Cloud'daki bir proxy üzerinden eriştiğiniz için seçimi kaldırın.

- IAM ve güvenlik'i tıklayın ve aşağıdakileri yapılandırın:

Mülk

Değer (yazın veya seçin)

Kullanıcı e-posta adresi

Tek kullanıcı'yı seçin ve Google Cloud'da oturum açmak için kullandığınız e-posta adresini belirleyin.

Varsayılan Compute Engine hizmet hesabını kullanma

Onay kutusunun işaretini kaldırın.

Hizmet hesabı e-postası

En az ayrıcalıklı hizmet hesabı için oluşturulan e-postayı girin (

[PROJECT_ID]yerine gerçek kimliğinizi girin):vertex-workbench-sa@[PROJECT_ID].iam.gserviceaccount.comÖrneğe kök erişimi

Onay kutusunun işaretini kaldırın.

- Oluştur'u tıklayın.

Vertex AI örneğinize erişme

Vertex AI Workbench örneğiniz artık geçici olarak kullanılabilir. Bu örneğe güvenli bir şekilde erişebilirsiniz. Google Cloud'un proxy'si üzerinden bağlandığınız için örnek özel kalır ve herkese açık internete maruz kalmaz. Böylece istenmeyen ve kötü amaçlı olabilecek trafik riski sınırlanır.

- Vertex AI > Workbench'e gidin. Örneğinizin tedarik işlemi yeni tamamlandıysa bu sayfada olabilirsiniz. Aksi takdirde, Google Cloud Console gezinme menüsünü (hamburger menüsü) veya arama çubuğunu kullanarak ilgili sayfaya gidebilirsiniz.

- Listede

secure-genai-instanceadlı örneğinizi bulun. - Örneğinizin sağ tarafındaki Open JupyterLab (JupyterLab'i aç) bağlantısını tıklayın.

Bu işlem, tarayıcınızda yeni bir sekme açarak örneğinize erişmenizi sağlar. Google Cloud üzerinden erişebileceğiniz bu örnek, herkese açık internete sunulmadığı için istenmeyen ve kötü amaçlı olabilecek trafik riski sınırlanır.

6. Güvenli bir Cloud Storage paketi dağıtma

Şimdi veri kümeleriniz için güvenli bir Cloud Storage paketi oluşturun. Yapay zeka eğitim verileriniz, modelleriniz ve yapılarınız burada depolanır. Bu pakete güçlü güvenlik yapılandırmaları uygulayarak hassas verilerin yanlışlıkla herkese açık olarak gösterilmesini önler ve kötü amaçlı veya yanlışlıkla silinmeye ve kurcalanmaya karşı koruma sağlarsınız. Bu sayede değerli yapay zeka varlıklarınızın bütünlüğü ve gizliliği sağlanır.

Paketi oluşturma ve yapılandırma

Bu adımda Cloud Storage paketinizi oluşturur ve ilk güvenlik ayarlarını uygularsınız. Bu ayarlar, herkese açık erişimi engeller ve tek tip paket düzeyinde erişim denetimlerini etkinleştirir. Bu denetimler, verilerinize kimlerin erişebileceğini kontrol etmek için çok önemlidir.

- Google Cloud Console'da Cloud Storage > Paketler'e gidin. Google Cloud Console'un üst kısmındaki arama çubuğunu kullanarak "Buckets"i arayın ve seçin.

- Oluştur'u tıklayın.

- Başlarken bölümünde Ad'ı

secure-genai-artifacts-[PROJECT_ID]olarak ayarlayın.[PROJECT_ID]kısmını gerçek Google Cloud proje kimliğinizle değiştirin. - Verilerinizi nerede depolayacağınızı seçin bölümüne gidin ve aşağıdakileri yapılandırın:

Mülk

Değer (yazın veya seçin)

Yer türü

Bölge

Bölge

us-central1 - Verilerinizi nasıl saklayacağınızı seçin bölümüne gidin ve varsayılan ayarları koruyun.

- Nesnelere erişimi nasıl denetleyeceğinizi seçin bölümüne gidin ve varsayılan ayarları koruyun:

Mülk

Değer (yazın veya seçin)

Neden

Herkese açık erişimi engelle

Herkese açık erişim engeli uygula seçeneğini işaretli tutun.

Herkese açık erişimi önleme, bir nesnenin internete yanlışlıkla açık hale gelmesine neden olabilecek IAM'deki tüm değişiklikleri geçersiz kılar.

Erişim denetimi

Tek tip seçeneğini etkin tutun.

EKL'ler, ayrıntılı kontrol için daha iyi bir seçenek gibi görünse de (dolayısıyla en az ayrıcalık), diğer IAM özellikleri ile birleştirildiğinde karmaşıklık ve öngörülemezlik yaratır. İstenmeyen veri gösterimini önlemek için tek tip paket düzeyinde erişimin avantajlarını ve dezavantajlarını göz önünde bulundurun.

- Nesne verilerinin nasıl korunacağını seçme bölümüne gidin ve varsayılan ayarları koruyun:

Mülk

Değer (yazın veya seçin)

Neden

Geçici silme politikası (Veri kurtarma için)

Geçici silme politikası (Veri kurtarma için) seçeneğini etkin tutun.

Paketteki içeriklerin yanlışlıkla veya kötü amaçlı olarak silinmesi durumunda geçici silme özelliği, saklama süresi içinde içerikleri geri yüklemenize olanak tanır.

Nesnede sürüm oluşturma (sürüm kontrolü için)

Nesnede sürüm oluşturma (sürüm kontrolü için) seçeneğini belirleyin.

Nesne sürüm oluşturma, kazara veya kötü amaçlı olarak üzerine yazılan içeriklerin kurtarılmasına olanak tanır. Örneğin, bir saldırganın zararsız bir dosyayı, kötüye kullanma kodu içeren bir dosya ile değiştirmesi durumunda bu özellikten yararlanabilirsiniz.

Nesne başına maksimum sürüm sayısı

3

Bu değer rastgeledir ve maliyeti artırabilir ancak önceki bir sürüme geri dönmek için 1'den büyük olması gerekir. Saldırganın birden fazla kez üzerine yazma girişiminde bulunma ihtimali varsa daha sağlam bir yedekleme stratejisi gerekebilir.

Geçerli olmayan sürümlerin süresi şu tarihten sonra dolacak:

7

Eski sürümleri etkin tutmak için önerilen süre 7 gündür ancak uzun süreli depolama için bu süre daha uzun olabilir.

- Oluştur'u tıklayın.

- "Herkese açık erişimin engelleneceğini" belirten bir pop-up gösterilirse varsayılan kutuyu ("Bu pakette herkese açık erişim engeli uygula") seçili bırakıp Onayla'yı tıklayın.

Veri korumayı ve günlük kaydını etkinleştirme

Verilerinizin değişmezliğini ve denetlenebilirliğini sağlamak için nesne sürüm oluşturmayı etkinleştirir ve paketinize yönelik veri erişimi günlüklerini yapılandırırsınız. Nesne sürümü oluşturma, yanlışlıkla silme veya üzerine yazma işlemlerinden kurtulmanızı sağlar. Veri erişimi günlükleri ise güvenlik izleme ve uygunluk için gerekli olan, paketinizdeki tüm etkinliklerin kapsamlı bir denetim kaydını sunar.

- Google Cloud Console'da IAM ve Yönetici > Denetim Günlükleri'ne gidin. Google Cloud Console'un üst kısmındaki arama çubuğunu kullanarak "Denetim Günlükleri"ni arayın ve seçin.

- Google Cloud Storage'ı bulup seçmek için filtre aramasını kullanın.

- Görünen panelde hem Veri Okuma hem de Veri Yazma kutularını işaretleyin.

- Kaydet'i tıklayın.

7. Laboratuvardan gerçeğe

Geçici bir laboratuvar ortamında bir dizi adımı tamamladınız. Ancak uyguladığınız ilkeler ve yapılandırmalar, Google Cloud'da gerçek dünya yapay zeka projelerinin güvenliğini sağlamaya yönelik bir plan niteliğindedir. Öğrendiklerinizi kendi işinize nasıl uygulayacağınızı ve basit bir laboratuvardan üretime hazır bir kuruluma nasıl geçeceğinizi burada bulabilirsiniz.

Yeni oluşturduğunuz kaynakları (özel VPC, güvenliği artırılmış Workbench örneği ve güvenli bucket) yeni yapay zeka projeleri için güvenli bir başlangıç şablonu olarak düşünebilirsiniz. Amacınız, bu güvenli temeli kendiniz ve ekibiniz için varsayılan ve kolay bir yol haline getirmektir.

Güvenli ağ: Özel çalışma alanınız

Bunu kurulumunuzda nasıl kullanacağınız

Her yeni yapay zeka projesine başladığınızda (ör. "customer-churn-prediction", "image-classification-model" gibi) bu ağ kurulumunu kopyalarsınız. Özel bir VPC (churn-pred-vpc) oluşturabilir veya paylaşılan, önceden onaylanmış bir ağı kullanabilirsiniz. Bu, projenizin izole edilmiş "sandbox" ortamı olur. Geliştirme ortamınız (ör. yapılandırdığınız Vertex AI Workbench) bu korumalı alanın içinde yer alır. Herkese açık internete asla maruz bırakmadan güvenli proxy (Open JupyterLab) üzerinden bağlanırsınız.

Üretim ortamına bağlanma

Üretim ortamında, aşağıdaki noktaları da göz önünde bulundurarak bu kavramı daha da ileriye taşıyabilirsiniz:

- Kod olarak altyapı (IaC): Cloud Console'u kullanmak yerine, bu ağı Terraform veya Cloud Deployment Manager gibi araçları kullanarak tanımlarsınız. Bu sayede, yeni bir proje için dakikalar içinde güvenli bir ağ temeli dağıtabilir, bunun tekrarlanabilir ve denetlenebilir olmasını sağlayabilirsiniz.

- Paylaşılan VPC: Daha büyük kuruluşlarda, merkezi bir ağ ekibi genellikle paylaşılan bir VPC'yi yönetir. Geliştirici olarak, örneklerinizi ve hizmetlerinizi merkezi olarak yönetilen bu güvenli ağdaki belirli alt ağlarda başlatma izni verilir. İlke aynıdır. Özel bir alanda çalışmaya devam edersiniz ancak bu alan, daha büyük ve paylaşılan bir altyapının parçasıdır.

- VPC Hizmet Kontrolleri: Maksimum güvenlik için bu ortamın tamamını bir VPC Hizmet Kontrolleri çevresine sararsınız. Bu özellik, Cloud Storage gibi hizmetlere yalnızca özel ağınızın güvenlik çevresi içindeki yetkili kaynaklar tarafından erişilebilmesini sağlayarak veri sızmasını önleyen güçlü bir özelliktir.

Güvenli bilgi işlem: Güvenli geliştirme ve eğitim merkeziniz

Bunu kurulumunuzda nasıl kullanacağınız

secure-genai-instance, günlük yapay zeka geliştirme makinenizdir. JupyterLab arayüzünü kullanarak:

- Model kodunuzu not defterlerinde yazıp test edin.

- Python kitaplıklarını yükleyin (

pip install ...). - Küçük ve orta boyutlu veri kümeleriyle denemeler yapın. Yapılandırdığınız güvenlik (herkese açık IP yok, en az ayrıcalıklı hizmet hesabı, kök erişimi yok, güvenli başlatma) arka planda şeffaf bir şekilde çalışır. Örneğinizin yaygın saldırılara karşı güçlendirildiğini bilerek yapay zeka çalışmalarınıza odaklanabilirsiniz.

Üretim ortamına bağlanma

Genellikle üretimde tek bir Workbench örneğinde büyük ölçekli eğitim çalıştırmazsınız. Bunun yerine, çalışmanızı aşağıdaki yöntemlerle üretime hazır hale getirebilirsiniz:

- Not defterinden ardışık düzene: Not defterinizdeki kodu alıp bir komut dosyası haline getirirsiniz. Bu komut dosyası daha sonra Vertex AI özel eğitim işi olarak veya Vertex AI ardışık düzenindeki bir adım olarak çalıştırılır.

- Container mimarisine alma: Eğitim kodunuzu ve bağımlılıklarını Docker container olarak paketleyip Artifact Registry'de depolarsınız. Bu sayede kodunuz her seferinde tutarlı ve öngörülebilir bir ortamda çalışır.

- Hizmet hesabı çok önemlidir: Oluşturduğunuz

vertex-workbench-sahizmet hesabı çok önemlidir. Üretim ortamında, otomatik Vertex AI eğitim işleriniz aynı (veya benzer) en az ayrıcalıklı hizmet hesabı kullanılarak çalıştırılır. Böylece, otomatik işin yalnızca kesinlikle ihtiyaç duyduğu izinlere sahip olması sağlanır.

Güvenli depolama: Merkezi yapı deponuz

Bunu kurulumunuzda nasıl kullanacağınız

secure-genai-artifacts paketi, projenizin verileri için tek doğru kaynaktır. Bu yalnızca ilk veri kümesi için geçerli değildir. Bu hizmeti kullanarak şunları saklayabilirsiniz:

- Ham ve önceden işlenmiş eğitim verileri.

- Uzun süren eğitim çalıştırmaları sırasında model kontrol noktaları.

- Son, eğitilmiş model yapıları (

.pkl,.pbveya.h5dosyaları). - Değerlendirme sonuçları ve günlükleri. Uyguladığınız güvenlik ayarları (herkese açık erişimi engelleme, tek tip paket düzeyinde erişim, sürüm oluşturma ve denetim günlüğü) sayesinde bu paketi sızıntılara ve yanlışlıkla silinmelere karşı korunan merkezi bir depolama alanı olarak güvenle kullanabilirsiniz.

Üretim ortamına bağlanma

İlkelerinizi üretim ortamında yönetmek ve kontrol etmek için şunları da göz önünde bulundurmanız gerekir:

- Yaşam döngüsü politikaları: Maliyetleri yönetmek için yaşam döngüsü politikaları oluşturarak eski model sürümlerini veya veri kümelerini otomatik olarak daha ucuz depolama sınıflarına (ör. Nearline veya Coldline) taşıyabilir ya da belirli bir süre sonra silebilirsiniz.

- Projeler arası izinler: Üretim ardışık düzeninde, bir veri mühendisliği ekibi bu paketi farklı bir Google Cloud projesinden doldurabilir. Etkinleştirdiğiniz tek tip paket düzeyinde erişim, bu projeler arası IAM izinlerinin yönetimini karmaşık olmayan (ve dolayısıyla yanlış yapılandırması kolay olmayan) EKL'ler olmadan basit ve güvenli hale getirir.

Genel bakış: Güvenliği varsayılan hale getirme

Bu modeli benimseyerek güvenlik yaklaşımınızı sonradan düşünülenden temel olana dönüştürürsünüz. Artık sadece bir geliştirici değil, ekibinizin güvenlik şampiyonusunuz. Yeni bir ekip üyesi katıldığında, ona güvenli olmayan, herkese açık bir makine vermezsiniz. Çalışanlarınıza, güvenli çalışma şeklinin aynı zamanda en kolay yol olduğu, önceden yapılandırılmış güvenli bir ortama erişim izni verirsiniz. Bu yaklaşım, veri ihlallerinin ve sistem güvenliğinin tehlikeye atılmasının yaygın nedenlerini önleyerek iş riskini doğrudan azaltır. Böylece ekibiniz güvenle yenilik yapabilir ve güçlü yapay zeka uygulamaları oluşturabilir.

8. Tebrikler!

Tebrikler! Yapay zeka geliştirme ortamınız için çok katmanlı ve güvenli bir altyapı oluşturup denetlediniz. "Varsayılan olarak reddet" güvenlik duvarı duruşuyla güvenli bir ağ sınırı oluşturdunuz, güvenliği artırılmış bir bilgi işlem örneği dağıttınız, bir veri paketini güvenceye aldınız ve kontrollerinizin tam olarak amaçlandığı gibi çalıştığını doğrulamak için günlükleri kullandınız.

Özet

Bu laboratuvarda şunları yaptınız:

- İstenmeyen trafiği azaltmak için özel ağ iletişimi ile güvenli bir VPC sağlandı.

- Bootkit'lere ve ayrıcalık yükseltmeye karşı güvenliği artırılmış bir Vertex AI Workbench örneği dağıtıldı.

- İzlenmeyen veri aktarımını ve yanlışlıkla herkese açık hale gelmeyi önlemek için Cloud Storage paketini güvenli hale getirdi.

- Olası "etki alanını" sınırlamak için en az ayrıcalık ilkesine sahip hizmet hesapları uygulandı.

- Veri koruma ve değişmez denetim izi için nesne sürüm oluşturma ve veri erişimi günlükleri etkinleştirildi.