1. Giới thiệu

Tổng quan

Trong lớp học lập trình này, bạn sẽ giảm thiểu các mối đe doạ thường gặp đối với cơ sở hạ tầng của môi trường phát triển AI. Bạn triển khai các biện pháp kiểm soát bảo mật được thiết kế để bảo vệ các thành phần cốt lõi của môi trường này.

Ngữ cảnh

Bạn là người phụ trách bảo mật trong nhóm phát triển và mục tiêu của bạn là xây dựng một môi trường cân bằng giữa việc giảm thiểu trở ngại khi sử dụng và bảo vệ trước các mối đe doạ phổ biến.

Bảng sau đây liệt kê những mối đe doạ mà bạn lo ngại nhất cần phải giảm thiểu. Mỗi mối đe doạ được giải quyết bằng một nhiệm vụ cụ thể trong phòng thí nghiệm này:

Đe dọa | Giải pháp giảm thiểu | Đã hoàn thành việc cần làm |

Truy cập trái phép vào mạng thông qua các cổng mở bị khai thác. | Tạo một VPC riêng tư và giới hạn quyền truy cập vào Vertex AI cho một người dùng duy nhất được uỷ quyền thông qua Google Cloud thay vì địa chỉ IP công khai. | Định cấu hình Nền tảng mạng an toàn |

Leo thang đặc quyền từ một phiên bản điện toán bị xâm nhập bằng cách sử dụng thông tin đăng nhập có quá nhiều đặc quyền. | Tạo và chỉ định một tài khoản dịch vụ có đặc quyền tối thiểu cho phiên bản Vertex AI. | Triển khai một phiên bản Vertex AI Workbench an toàn |

Việc tiếp quản phiên bản của tài nguyên điện toán, dẫn đến hành vi giả mạo hệ thống. | Tăng cường bảo mật cho phiên bản bằng cách tắt quyền truy cập vào gốc và bật tính năng Khởi động an toàn. | Triển khai một phiên bản Vertex AI Workbench an toàn |

Dữ liệu và mô hình huấn luyện vô tình bị công khai do cấu hình sai bộ nhớ. | Thi hành biện pháp ngăn chặn truy cập công khai vào bộ chứa và sử dụng các chế độ kiểm soát quyền truy cập thống nhất ở cấp bộ chứa. | Triển khai bộ chứa lưu trữ an toàn trên đám mây |

Xoá hoặc giả mạo tập dữ liệu và cấu phần mô hình một cách ác ý hoặc do nhầm lẫn. | Bật tính năng tạo phiên bản đối tượng để khôi phục và bật nhật ký truy cập dữ liệu để có nhật ký kiểm tra bất biến về mọi hoạt động. | Triển khai bộ chứa lưu trữ an toàn trên đám mây |

Thông tin tham khảo nhanh

Trong suốt lớp học này, bạn sẽ làm việc với những tài nguyên được đặt tên sau:

Thành phần | Tên |

Tên VPC |

|

Tên mạng con |

|

Cloud Router |

|

Cloud NAT |

|

Tài khoản dịch vụ |

|

Vertex AI Instance |

|

Nhóm lưu trữ |

|

Kiến thức bạn sẽ học được

Trong phòng thực hành này, bạn sẽ tìm hiểu cách:

- Cung cấp một VPC bảo mật có mạng riêng tư để giảm thiểu lưu lượng truy cập không mong muốn.

- Tăng cường bảo mật cho một phiên bản Vertex AI Workbench để chống lại bootkit và hành vi chuyển cấp vượt quyền.

- Bảo mật bộ chứa Cloud Storage để giảm thiểu tình trạng truyền dữ liệu không được giám sát và vô tình để lộ dữ liệu công khai.

2. Thiết lập dự án

Tài khoản Google

Nếu chưa có Tài khoản Google cá nhân, bạn phải tạo một Tài khoản Google.

Sử dụng tài khoản cá nhân thay vì tài khoản do nơi làm việc hoặc trường học cấp.

Đăng nhập vào Google Cloud Console

Đăng nhập vào Google Cloud Console bằng Tài khoản Google cá nhân.

Bật thanh toán

Đổi 5 USD tín dụng Google Cloud (không bắt buộc)

Để tham gia hội thảo này, bạn cần có một Tài khoản thanh toán có sẵn một số tín dụng. Nếu dự định sử dụng hệ thống thanh toán của riêng mình, bạn có thể bỏ qua bước này.

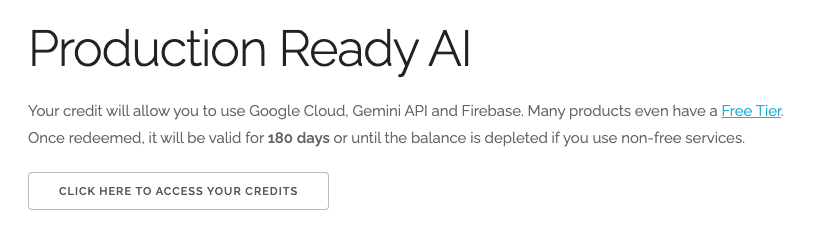

- Nhấp vào đường liên kết này rồi đăng nhập bằng Tài khoản Google cá nhân. Bạn sẽ thấy nội dung như sau:

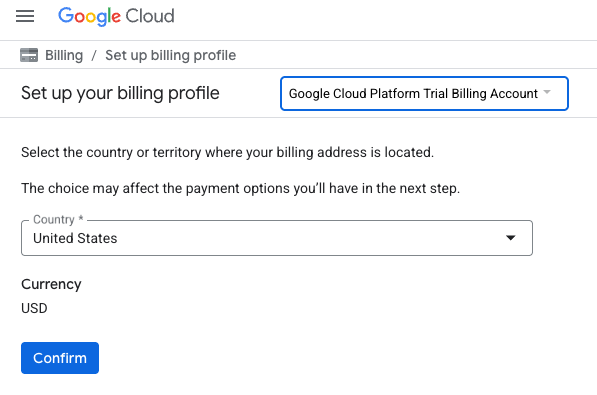

- Nhấp vào nút NHẤP VÀO ĐÂY ĐỂ XEM CÁC KHOẢN TÍN DỤNG. Thao tác này sẽ đưa bạn đến một trang để thiết lập hồ sơ thanh toán

- Nhấp vào Xác nhận

Bạn hiện đã kết nối với một Tài khoản thanh toán dùng thử Google Cloud Platform.

Thiết lập tài khoản thanh toán cá nhân

Nếu thiết lập thông tin thanh toán bằng tín dụng Google Cloud, bạn có thể bỏ qua bước này.

Để thiết lập tài khoản thanh toán cá nhân, hãy truy cập vào đây để bật tính năng thanh toán trong Cloud Console.

Một số lưu ý:

- Việc hoàn thành bài thực hành này sẽ tốn ít hơn 1 USD cho các tài nguyên trên đám mây.

- Bạn có thể làm theo các bước ở cuối bài thực hành này để xoá tài nguyên nhằm tránh bị tính thêm phí.

- Người dùng mới đủ điều kiện dùng thử miễn phí 300 USD.

Tạo dự án (không bắt buộc)

Nếu bạn không có dự án hiện tại muốn sử dụng cho lớp học này, hãy tạo một dự án mới tại đây.

3. Bật các API

Định cấu hình Cloud Shell

Sau khi tạo dự án thành công, hãy làm theo các bước sau để thiết lập Cloud Shell.

Khởi chạy Cloud Shell

Truy cập vào shell.cloud.google.com và nếu bạn thấy một cửa sổ bật lên yêu cầu bạn uỷ quyền, hãy nhấp vào Uỷ quyền.

Đặt mã dự án

Thực thi lệnh sau trong cửa sổ dòng lệnh Cloud Shell để đặt Mã dự án chính xác. Thay thế <your-project-id> bằng mã dự án thực tế mà bạn đã sao chép ở bước tạo dự án nêu trên.

gcloud config set project <your-project-id>

Bây giờ, bạn sẽ thấy dự án chính xác được chọn trong thiết bị đầu cuối Cloud Shell.

Bật Vertex AI Workbench và Cloud Storage

Để sử dụng các dịch vụ trong phòng thí nghiệm này, bạn cần bật API cho Compute Engine, Vertex AI Workbench, IAM và Cloud Storage trong dự án Google Cloud của mình.

- Trong dòng lệnh, hãy bật các API:

gcloud services enable compute.googleapis.com notebooks.googleapis.com aiplatform.googleapis.com iam.googleapis.com storage.googleapis.com

Ngoài ra, bạn có thể bật các API này bằng cách chuyển đến trang tương ứng của chúng trong bảng điều khiển rồi nhấp vào Bật.

4. Định cấu hình nền tảng mạng an toàn

Trong nhiệm vụ này, bạn sẽ tạo một môi trường mạng biệt lập cho tất cả các dịch vụ của mình. Bằng cách sử dụng mạng riêng và kiểm soát luồng dữ liệu, bạn sẽ xây dựng một hệ thống phòng thủ nhiều lớp để giảm đáng kể bề mặt tấn công của cơ sở hạ tầng so với các tài nguyên có thể truy cập công khai. Nền tảng mạng an toàn này là yếu tố quan trọng để bảo vệ các ứng dụng AI của bạn khỏi bị truy cập trái phép.

Tạo VPC và mạng con

Trong bước này, bạn sẽ thiết lập một Virtual Private Cloud (VPC) và một mạng con. Điều này tạo ra một môi trường mạng biệt lập, là tuyến phòng thủ đầu tiên chống lại việc xâm nhập mạng trái phép.

- Trong Google Cloud Console, hãy chuyển đến Mạng VPC > Mạng VPC. Sử dụng thanh tìm kiếm ở đầu Google Cloud Console để tìm "Mạng VPC" rồi chọn mạng đó.

- Nhấp vào Tạo mạng VPC.

- Đối với Tên, hãy nhập

genai-secure-vpc. - Đối với Chế độ tạo mạng con, hãy chọn Tuỳ chỉnh.

- Trong phần Mạng con mới, hãy chỉ định các thuộc tính sau để tạo mạng con:

Thuộc tính

Giá trị (nhập hoặc chọn)

Tên

genai-subnet-us-central1Khu vực

us-central1Dải địa chỉ IP

10.0.1.0/24Private Google Access

Bật

- Nhấp vào Tạo.

Tạo cổng Cloud NAT

Cổng NAT trên đám mây cho phép các phiên bản riêng tư của bạn bắt đầu các kết nối đi (ví dụ: để cập nhật phần mềm) mà không cần có địa chỉ IP công khai, tức là Internet công cộng không thể bắt đầu kết nối đến các phiên bản đó.

- Trước tiên, hãy tạo một Bộ định tuyến đám mây. Sử dụng thanh tìm kiếm ở đầu Google Cloud Console để tìm "Bộ định tuyến đám mây" rồi chọn bộ định tuyến đó.

- Nhấp vào Tạo bộ định tuyến.

- Định cấu hình Bộ định tuyến đám mây bằng các thông tin sau:

Thuộc tính

Giá trị (nhập hoặc chọn)

Tên

genai-router-us-central1Mạng

genai-secure-vpc(mạng VPC mà bạn vừa tạo)Khu vực

us-central1 - Nhấp vào Tạo.

- Tiếp theo, hãy chuyển đến Network Services > Cloud NAT (Dịch vụ mạng > Cloud NAT). Sử dụng thanh tìm kiếm ở đầu Google Cloud Console để tìm kiếm "Cloud NAT" rồi chọn dịch vụ này.

- Nhấp vào Bắt đầu.

- Định cấu hình cổng Cloud NAT bằng những thông tin sau:

Thuộc tính

Giá trị (nhập hoặc chọn)

Tên cổng

genai-nat-us-central1Mạng VPC

genai-secure-vpc(mạng VPC mà bạn đã tạo)Khu vực

us-central1Cloud Router

genai-router-us-central1(bộ định tuyến bạn vừa thiết lập) - Nhấp vào Tạo.

5. Triển khai một phiên bản Vertex AI Workbench an toàn

Giờ đây, khi đã có nền tảng mạng an toàn, bạn có thể triển khai một phiên bản Vertex AI Workbench được tăng cường bảo mật bên trong VPC an toàn của mình. Phiên bản Workbench này đóng vai trò là môi trường phát triển, cung cấp một không gian an toàn và biệt lập cho công việc phát triển AI của bạn. Cấu hình mạng trước đó đảm bảo rằng phiên bản này không được tiếp xúc trực tiếp với Internet công cộng, dựa trên cơ chế phòng thủ nhiều lớp.

Tạo tài khoản dịch vụ có đặc quyền tối thiểu

Việc tạo một tài khoản dịch vụ chuyên dụng với số lượng quyền tối thiểu cần thiết sẽ hỗ trợ nguyên tắc về quyền tối thiểu. Nếu phiên bản của bạn bị xâm nhập, thì phương pháp này sẽ giới hạn "phạm vi ảnh hưởng" bằng cách đảm bảo phiên bản đó chỉ có thể truy cập vào các tài nguyên và thực hiện những hành động cần thiết một cách rõ ràng cho chức năng của phiên bản.

- Trong Google Cloud Console, hãy chuyển đến phần IAM & Admin > Service Accounts (IAM và Quản trị > Tài khoản dịch vụ). Sử dụng thanh tìm kiếm ở đầu Google Cloud Console để tìm "Tài khoản dịch vụ" rồi chọn tài khoản đó.

- Nhấp vào Tạo tài khoản dịch vụ.

- Đối với Tên tài khoản dịch vụ, hãy nhập

vertex-workbench-sa. - Nhấp vào Tạo và tiếp tục.

- Cấp các vai trò sau:

Vertex AI UserStorage Object Creator

- Nhấp vào Xong.

Tạo phiên bản workbench

Trong bước này, bạn sẽ triển khai phiên bản Vertex AI Workbench. Phiên bản này được định cấu hình để chạy trong VPC riêng tư mà bạn đã tạo trước đó, giúp cách ly phiên bản này khỏi Internet công cộng. Bạn cũng áp dụng các biện pháp tăng cường bảo mật bổ sung trực tiếp cho phiên bản.

- Trong trình đơn điều hướng (trình đơn hình bánh hamburger) của Bảng điều khiển Google Cloud, hãy chuyển đến Vertex AI > Workbench. Sử dụng thanh tìm kiếm ở đầu Google Cloud Console để tìm "Workbench" rồi chọn kết quả có "Vertex AI" làm phụ đề.

- Nhấp vào Tạo mới rồi định cấu hình:

Thuộc tính

Giá trị (nhập hoặc chọn)

Tên

secure-genai-instanceKhu vực

us-central1 - Nhấp vào Tùy chọn nâng cao.

- Nhấp vào Loại máy rồi đánh dấu vào các hộp sau:

- Khởi động an toàn

- Trusted Platform Module ảo (vTPM)

- Giám sát tính toàn vẹn.

- Nhấp vào Networking (Kết nối mạng) rồi định cấu hình như sau:

Thuộc tính

Giá trị (nhập hoặc chọn)

Mạng

genai-secure-vpcMạng phụ

genai-subnet-us-central1(10.0.1.0/24)Chỉ định địa chỉ IP bên ngoài

Huỷ chọn vì bạn chỉ truy cập vào phiên bản này thông qua một proxy trong Google Cloud.

- Nhấp vào IAM và bảo mật rồi định cấu hình các mục sau:

Thuộc tính

Giá trị (nhập hoặc chọn)

Email người dùng

Một người dùng và chọn địa chỉ email bạn hiện đang dùng để đăng nhập vào Google Cloud.

Sử dụng tài khoản dịch vụ Compute Engine mặc định

Bỏ chọn hộp đánh dấu.

Email tài khoản dịch vụ

Nhập email được tạo cho tài khoản dịch vụ có đặc quyền tối thiểu (thay thế

[PROJECT_ID]bằng mã nhận dạng thực tế của bạn):vertex-workbench-sa@[PROJECT_ID].iam.gserviceaccount.comQuyền truy cập vào thư mục gốc của phiên bản

Bỏ chọn hộp đánh dấu.

- Nhấp vào Tạo.

Truy cập vào phiên bản Vertex AI

Giờ đây, phiên bản Vertex AI Workbench của bạn đã được cung cấp tạm thời, bạn có thể truy cập vào phiên bản này một cách an toàn. Bạn kết nối với phiên bản này thông qua proxy của Google Cloud, đảm bảo rằng phiên bản này vẫn ở chế độ riêng tư và không bị lộ diện trên Internet công cộng, nhờ đó hạn chế nguy cơ lưu lượng truy cập không mong muốn và có khả năng độc hại.

- Chuyển đến Vertex AI > Workbench. Có thể bạn đã ở trên trang này nếu phiên bản của bạn vừa hoàn tất việc cấp phép. Nếu không, bạn có thể sử dụng trình đơn điều hướng (trình đơn hình bánh hamburger) hoặc thanh tìm kiếm của Google Cloud Console để truy cập vào trang đó.

- Tìm phiên bản có tên

secure-genai-instancetrong danh sách. - Ở bên phải phiên bản của bạn, hãy nhấp vào đường liên kết Mở JupyterLab.

Thao tác này sẽ mở một thẻ mới trong trình duyệt, cho phép bạn truy cập vào phiên bản của mình. Bạn có quyền truy cập vào phiên bản này thông qua Google Cloud, nhưng phiên bản này không được cung cấp trên Internet công cộng, giúp hạn chế nguy cơ lưu lượng truy cập không mong muốn và có khả năng độc hại.

6. Triển khai một bộ chứa an toàn trên Cloud Storage

Giờ đây, bạn có thể tạo một bộ chứa Cloud Storage an toàn cho các tập dữ liệu của mình. Đây là nơi lưu trữ dữ liệu, mô hình và cấu phần phần mềm huấn luyện AI của bạn. Bằng cách áp dụng các cấu hình bảo mật mạnh mẽ cho vùng lưu trữ này, bạn có thể ngăn chặn tình trạng vô tình để lộ dữ liệu nhạy cảm cho công chúng, đồng thời bảo vệ dữ liệu khỏi bị xoá và giả mạo do vô tình hoặc có ý đồ xấu. Điều này giúp đảm bảo tính toàn vẹn và bảo mật cho các tài sản AI có giá trị của bạn.

Tạo và định cấu hình nhóm

Trong bước này, bạn sẽ tạo bộ chứa Cloud Storage và áp dụng các chế độ cài đặt bảo mật ban đầu. Các chế độ cài đặt này thực thi biện pháp ngăn chặn truy cập công khai và cho phép các chế độ kiểm soát quyền truy cập đồng nhất ở cấp nhóm, điều này rất quan trọng để duy trì quyền kiểm soát đối với những người có thể truy cập vào dữ liệu của bạn.

- Trong Google Cloud Console, hãy chuyển đến Cloud Storage > Buckets (Bộ nhớ đám mây > Thùng chứa). Sử dụng thanh tìm kiếm ở đầu Google Cloud Console để tìm "Buckets" (Thùng chứa) rồi chọn mục này.

- Nhấp vào Tạo.

- Trong phần Bắt đầu, hãy đặt Tên thành

secure-genai-artifacts-[PROJECT_ID], thay thế[PROJECT_ID]bằng mã dự án thực tế của bạn trên Google Cloud. - Tiếp tục Chọn nơi lưu trữ dữ liệu của bạn và định cấu hình những mục sau:

Thuộc tính

Giá trị (nhập hoặc chọn)

Loại vị trí

Khu vực

Khu vực

us-central1 - Tiếp tục Chọn cách lưu trữ dữ liệu và giữ nguyên chế độ cài đặt mặc định.

- Tiếp tục với phần Chọn cách kiểm soát quyền truy cập vào các đối tượng và giữ nguyên chế độ cài đặt mặc định:

Thuộc tính

Giá trị (nhập hoặc chọn)

Lý do

Ngăn chặn quyền truy cập công khai

Chọn Thực thi biện pháp phòng tránh truy cập công khai.

Ngăn chặn quyền truy cập công khai sẽ ghi đè mọi thay đổi đối với IAM có thể vô tình khiến một đối tượng bị lộ ra Internet.

Kiểm soát ra vào

Chọn Đồng nhất.

Mặc dù ACL có vẻ là lựa chọn tốt hơn để kiểm soát chi tiết, do đó có ít đặc quyền nhất, nhưng chúng lại gây ra sự phức tạp và khó đoán khi kết hợp với các tính năng IAM khác. Hãy cân nhắc những điểm đánh đổi và lợi thế của quyền truy cập cấp bộ chứa thống nhất để ngăn chặn việc vô tình để lộ dữ liệu.

- Tiếp tục Chọn cách bảo vệ dữ liệu đối tượng và giữ nguyên chế độ cài đặt mặc định:

Thuộc tính

Giá trị (nhập hoặc chọn)

Lý do

Chính sách xoá tạm thời (Để khôi phục dữ liệu)

Chọn Chính sách xoá mềm (Để khôi phục dữ liệu).

Trong trường hợp xoá nhầm hoặc xoá có chủ ý trong vùng lưu trữ, tính năng xoá tạm thời cho phép bạn khôi phục nội dung trong khoảng thời gian lưu giữ.

Tạo phiên bản đối tượng (Để quản lý phiên bản)

Chọn Tạo phiên bản đối tượng (Để kiểm soát phiên bản).

Tính năng quản lý phiên bản đối tượng cho phép khôi phục dữ liệu trong trường hợp bị ghi đè do vô tình hoặc do hành vi độc hại, chẳng hạn như nếu kẻ tấn công thay thế một tệp lành tính bằng một tệp chứa mã khai thác.

Số phiên bản tối đa cho mỗi đối tượng

3

Mặc dù đây là giá trị tuỳ ý và có thể làm tăng chi phí, nhưng giá trị này phải lớn hơn 1 để bạn có thể quay lại phiên bản trước. Nếu kẻ tấn công có thể cố gắng ghi đè nhiều lần, thì bạn có thể cần một chiến lược sao lưu có tính năng quản lý phiên bản mạnh mẽ hơn.

Hết hạn các phiên bản không hiện hành sau

7

7 ngày là khoảng thời gian được khuyến nghị để duy trì các phiên bản cũ, nhưng con số này có thể lớn hơn đối với bộ nhớ dài hạn.

- Nhấp vào Tạo.

- Nếu một cửa sổ bật lên có nội dung "Public access will be prevented" (Quyền truy cập công khai sẽ bị ngăn chặn) xuất hiện, hãy giữ nguyên hộp mặc định ("Enforce public access prevention on this bucket" (Thực thi việc ngăn chặn quyền truy cập công khai vào nhóm này)) và nhấp vào Confirm (Xác nhận).

Bật tính năng bảo vệ dữ liệu và ghi nhật ký

Để đảm bảo tính bất biến và khả năng kiểm tra của dữ liệu, bạn bật tính năng quản lý phiên bản đối tượng và định cấu hình nhật ký truy cập dữ liệu cho vùng chứa. Tính năng quản lý phiên bản đối tượng cho phép khôi phục dữ liệu sau khi vô tình bị xoá hoặc ghi đè, trong khi nhật ký truy cập dữ liệu cung cấp nhật ký kiểm tra toàn diện về mọi hoạt động trên vùng chứa của bạn, điều này rất cần thiết cho việc giám sát bảo mật và tuân thủ.

- Trong Google Cloud Console, hãy chuyển đến mục IAM & Admin > Audit Logs (Quản lý danh tính và quyền truy cập & Quản trị viên > Nhật ký kiểm tra). Sử dụng thanh tìm kiếm ở đầu Google Cloud Console để tìm "Nhật ký kiểm tra" rồi chọn nhật ký đó.

- Sử dụng tính năng tìm kiếm bộ lọc để tìm và chọn Google Cloud Storage.

- Trong bảng điều khiển xuất hiện, hãy đánh dấu vào cả Đọc dữ liệu và Ghi dữ liệu.

- Nhấp vào Lưu.

7. Từ phòng thí nghiệm đến thực tế

Bạn vừa hoàn tất một loạt các bước trong môi trường phòng thí nghiệm tạm thời. Tuy nhiên, các nguyên tắc và cấu hình mà bạn đã áp dụng là bản thiết kế để bảo mật các dự án AI thực tế trên Google Cloud. Sau đây là cách bạn có thể áp dụng những gì đã học vào công việc của mình, chuyển từ một phòng thí nghiệm đơn giản sang một chế độ thiết lập sẵn sàng cho hoạt động sản xuất.

Hãy coi các tài nguyên mà bạn vừa tạo (VPC riêng tư, phiên bản Workbench được tăng cường và vùng chứa bảo mật) là một mẫu khởi động an toàn cho mọi dự án AI mới. Mục tiêu của bạn là biến nền tảng bảo mật này thành lựa chọn mặc định, dễ dàng cho bạn và nhóm của bạn.

Mạng an toàn: Không gian làm việc riêng tư của bạn

Cách bạn sử dụng thông tin này trong quá trình thiết lập

Mỗi khi bạn bắt đầu một dự án AI mới (ví dụ: "customer-churn-prediction", "image-classification-model"), bạn sẽ sao chép chế độ thiết lập mạng này. Bạn sẽ tạo một VPC chuyên dụng (churn-pred-vpc) hoặc sử dụng một mạng dùng chung đã được phê duyệt trước. Đây sẽ là "hộp cát" biệt lập của dự án. Môi trường phát triển của bạn (chẳng hạn như Vertex AI Workbench mà bạn đã định cấu hình) nằm trong không gian được bảo vệ này. Bạn sẽ kết nối với phiên bản này thông qua proxy bảo mật (Mở JupyterLab), không bao giờ để lộ phiên bản này trên Internet công cộng.

Kết nối với kênh phát hành công khai

Trong môi trường phát hành chính thức, bạn sẽ tiến thêm một bước nữa bằng cách cân nhắc:

- Cơ sở hạ tầng dưới dạng mã (IaC): Thay vì sử dụng Cloud Console, bạn sẽ xác định mạng này bằng các công cụ như Terraform hoặc Cloud Deployment Manager. Nhờ đó, bạn có thể triển khai nền tảng mạng an toàn cho một dự án mới chỉ trong vài phút, đồng thời đảm bảo dự án đó có thể lặp lại và kiểm tra được.

- VPC dùng chung: Trong các tổ chức lớn, một nhóm mạng lưới trung tâm thường quản lý VPC dùng chung. Là nhà phát triển, bạn sẽ được cấp quyền chạy các phiên bản và dịch vụ của mình vào các mạng con cụ thể trong mạng bảo mật được quản lý tập trung đó. Nguyên tắc vẫn như cũ: bạn vẫn đang hoạt động trong một không gian riêng tư, nhưng đó là một phần của cơ sở hạ tầng chung, quy mô lớn hơn.

- VPC Service Controls: Để có được mức độ bảo mật tối đa, bạn nên bao bọc toàn bộ môi trường này trong một phạm vi VPC Service Controls. Đây là một tính năng mạnh mẽ giúp ngăn chặn việc trích xuất dữ liệu bằng cách đảm bảo rằng chỉ những tài nguyên được uỷ quyền trong phạm vi mạng riêng của bạn mới có thể truy cập vào các dịch vụ như Cloud Storage.

Điện toán được tăng cường bảo mật: Trung tâm phát triển và đào tạo an toàn của bạn

Cách bạn sử dụng thông tin này trong quá trình thiết lập

secure-genai-instance là máy phát triển AI mà bạn sử dụng hằng ngày. Bạn có thể sử dụng giao diện JupyterLab để:

- Viết và kiểm thử mã mô hình trong sổ tay.

- Cài đặt thư viện Python (

pip install ...). - Thử nghiệm với các tập dữ liệu nhỏ đến trung bình. Chế độ bảo mật mà bạn đã định cấu hình (không có địa chỉ IP công khai, tài khoản dịch vụ có ít đặc quyền nhất, không có quyền truy cập vào root, Khởi động an toàn) sẽ chạy minh bạch ở chế độ nền. Bạn có thể tập trung vào công việc liên quan đến AI mà không cần lo lắng vì phiên bản này đã được tăng cường bảo mật để chống lại các cuộc tấn công phổ biến.

Kết nối với kênh phát hành công khai

Bạn thường không chạy hoạt động huấn luyện quy mô lớn trên một phiên bản Workbench duy nhất trong quá trình sản xuất. Thay vào đó, bạn có thể đưa công việc của mình vào giai đoạn sản xuất theo những cách sau:

- Từ sổ tay đến quy trình: Bạn sẽ lấy mã từ sổ tay và chính thức hoá mã đó thành một tập lệnh. Sau đó, tập lệnh này sẽ được chạy dưới dạng tác vụ Huấn luyện tuỳ chỉnh của Vertex AI hoặc dưới dạng một bước trong Pipeline của Vertex AI.

- Tạo vùng chứa: Bạn sẽ đóng gói mã huấn luyện và các phần phụ thuộc của mã đó vào một vùng chứa Docker rồi lưu trữ trong Artifact Registry. Điều này đảm bảo mã của bạn luôn chạy trong một môi trường nhất quán và có thể dự đoán được.

- Tài khoản dịch vụ là chìa khoá: Tài khoản dịch vụ

vertex-workbench-samà bạn đã tạo là yếu tố quan trọng. Trong quá trình sản xuất, các công việc Đào tạo Vertex AI tự động sẽ chạy bằng chính tài khoản dịch vụ có đặc quyền tối thiểu này (hoặc một tài khoản tương tự), đảm bảo rằng công việc tự động chỉ có những quyền mà công việc đó thực sự cần.

Bộ nhớ bảo mật: Kho lưu trữ cấu phần phần mềm trung tâm

Cách bạn sử dụng thông tin này trong quá trình thiết lập

Thùng secure-genai-artifacts là nguồn đáng tin cậy duy nhất cho dữ liệu của dự án. Tính năng này không chỉ dành cho tập dữ liệu ban đầu. Bạn sẽ dùng nó để lưu trữ:

- Dữ liệu huấn luyện thô và đã được xử lý trước.

- Các điểm kiểm tra mô hình trong quá trình huấn luyện dài.

- Cấu phần phần mềm mô hình được huấn luyện cuối cùng (tệp

.pkl,.pbhoặc.h5). - Kết quả và nhật ký đánh giá. Các chế độ cài đặt bảo mật mà bạn đã áp dụng (Ngăn chặn truy cập công khai, Quyền truy cập đồng nhất ở cấp nhóm, Tạo phiên bản và Ghi nhật ký kiểm tra) có nghĩa là bạn có thể tự tin sử dụng nhóm này làm kho lưu trữ trung tâm, được bảo vệ khỏi rò rỉ và xoá nhầm.

Kết nối với kênh phát hành công khai

Để quản lý và điều chỉnh các nguyên tắc của bạn trong môi trường sản xuất, bạn cũng nên cân nhắc:

- Chính sách vòng đời: Để quản lý chi phí, bạn nên thiết lập chính sách vòng đời để tự động di chuyển các phiên bản mô hình hoặc tập dữ liệu cũ sang các lớp lưu trữ rẻ hơn (như Nearline hoặc Coldline) hoặc xoá chúng sau một khoảng thời gian nhất định.

- Quyền trên nhiều dự án: Trong quy trình sản xuất, nhóm kỹ thuật dữ liệu có thể điền sẵn thông tin vào bộ chứa này từ một dự án khác trên Google Cloud. Tính năng Quyền truy cập đồng nhất cấp bộ chứa mà bạn đã bật giúp việc quản lý các quyền IAM trên nhiều dự án này trở nên đơn giản và an toàn mà không cần đến các ACL phức tạp (và do đó dễ bị định cấu hình sai).

Bức tranh tổng thể: Đặt bảo mật làm chế độ mặc định

Bằng cách áp dụng mô hình này, bạn sẽ chuyển đổi trạng thái bảo mật từ một yếu tố bổ sung thành nền tảng. Bạn không còn chỉ là một nhà phát triển nữa; bạn là người tiên phong về bảo mật cho nhóm của mình. Khi có thành viên mới tham gia nhóm, bạn không nên giao cho họ một thiết bị công khai, không an toàn. Bạn cấp cho họ quyền truy cập vào một môi trường an toàn, được định cấu hình sẵn, nơi cách làm việc an toàn cũng là cách dễ dàng nhất. Phương pháp này giúp giảm trực tiếp rủi ro cho doanh nghiệp bằng cách ngăn chặn các nguyên nhân phổ biến gây ra tình trạng xâm nhập dữ liệu và xâm nhập hệ thống, cho phép nhóm của bạn đổi mới và xây dựng các ứng dụng AI mạnh mẽ một cách tự tin.

8. Xin chúc mừng!

Xin chúc mừng! Bạn đã xây dựng và kiểm tra thành công một cơ sở hạ tầng bảo mật nhiều lớp cho môi trường phát triển AI của mình. Bạn đã tạo một chu vi mạng an toàn với trạng thái tường lửa "từ chối theo mặc định", triển khai một phiên bản điện toán được tăng cường bảo mật, bảo mật một vùng chứa dữ liệu và sử dụng nhật ký để xác minh rằng các chế độ kiểm soát của bạn hoạt động đúng như dự kiến.

Tóm tắt

Trong lớp học lập trình này, bạn đã hoàn thành những việc sau:

- Cung cấp một VPC bảo mật có mạng riêng tư để giảm thiểu lưu lượng truy cập không mong muốn.

- Triển khai một phiên bản Vertex AI Workbench được tăng cường bảo mật để chống lại bootkit và hành vi chuyển cấp vượt quyền.

- Bảo mật một bộ chứa Cloud Storage để giảm thiểu tình trạng truyền dữ liệu không được giám sát và vô tình để lộ dữ liệu công khai.

- Triển khai tài khoản dịch vụ có đặc quyền tối thiểu để hạn chế "phạm vi ảnh hưởng" tiềm ẩn.

- Bật chế độ tạo phiên bản đối tượng và nhật ký truy cập dữ liệu để bảo vệ dữ liệu và tạo nhật ký kiểm tra không thể thay đổi.