1. はじめに

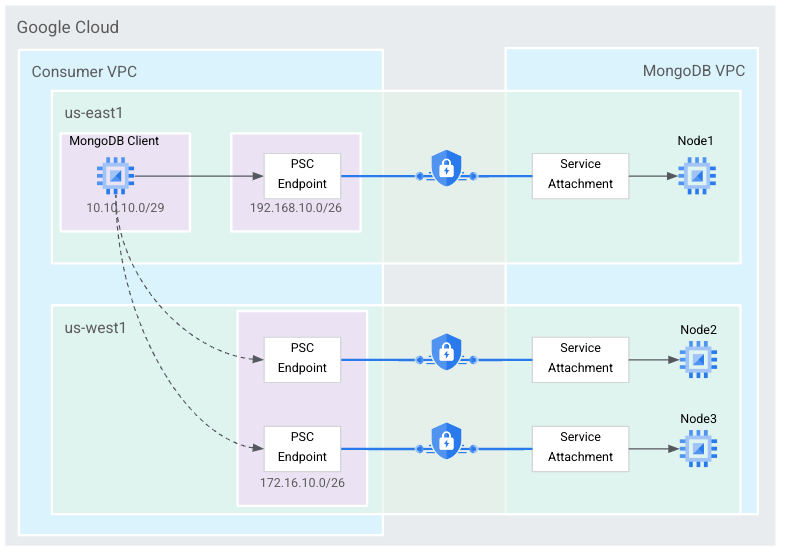

Private Service Connect(PSC)は、サービスを安全かつプライベートに利用する方法を簡素化します。このモデルでは、サービス コンシューマが組織全体のサービス プロデューサーにプライベート接続できるため、ネットワーク アーキテクチャが大幅に簡素化され、Virtual Private Cloud のピアリングが不要になります。図 1 は、VPC ピアリングと PSC 属性を示しています。

図 1.

サービス ユーザーは、プライベート IP をサービスに割り振る方法を柔軟に選択でき、プロデューサー VPC のサブネット範囲を管理する負担も軽減されます。これで、Service Connect を使用して、選択した仮想 IP を VPC からそのようなサービスに簡単に割り当てられるようになりました。

この Codelab では、MongoDB アトラスでの PSC グローバル アクセスの使用方法を示す包括的な Private Service Connect アーキテクチャを構築します。

グローバル アクセスを使用すると、クライアントはリージョンの境界を越えて Private Service Connect(PSC)に接続できます。これは、複数のリージョンでホストされているマネージド サービス全体の高可用性を実現する場合や、クライアントと同じリージョンにないサービスにクライアントがアクセスできるようにする場合に便利です。

2. グローバル アクセスの有効化

グローバル アクセスは、コンシューマー側の転送ルールで構成されるオプション機能です。次のコマンドは、その構成を示しています。

gcloud beta compute forwarding-rules create psc-west \

--region=us-west1 \

--network=consumer-vpc \

--address=psc-west-address \

--target-service-attachment=projects/.../serviceAttachments/sa-west \

--allow-psc-global-access

--allow-psc-global-accessフラグは、Private Service Connect エンドポイントでグローバル アクセスを有効にします- グローバル アクセスを使用すると、クライアントは Private Service Connect 転送ルールとは異なるリージョンに配置できますが、転送ルールは接続先のサービス アタッチメントと同じリージョンに存在する必要があります。

- グローバル アクセスを有効にするために、プロデューサーのサービス アタッチメントに構成は必要ありません。これは純粋に消費者側のオプションです。

また、既存のエンドポイントに対するグローバル アクセスのオン / オフはいつでも切り替えることができます。既存のエンドポイントでグローバル アクセスを有効にしても、アクティブな接続でトラフィックの中断は発生しません。既存の転送ルールでグローバル アクセスを有効にするには、次のコマンドを使用します。

gcloud beta compute forwarding-rules update psc-west --allow-psc-global-access

グローバル アクセスの無効化

--no-allow-psc-global-access フラグを使用して、既存の転送ルールでグローバル アクセスを無効にすることもできます。このコマンドを実行すると、リージョン間のアクティブなトラフィックは終了されます。

gcloud beta compute forwarding-rules update psc-west --no-allow-psc-global-access

3. 作成する内容

- マルチリージョンの MongoDB Atlas クラスタ(図 2 に示すトポロジ)が、それぞれ us-west1 リージョンに 1 つ、us-west2 リージョンに 2 つのノードで作成されます。

- us-west1 と us-west2 の MongoDB クラスタにアクセスするためのコンシューマ VPC と関連 VM。

- us-west1 リージョンと us-west2 リージョンにそれぞれ 1 つの VPC と 2 つのサブネットがあり、各サブネットに 64 個以上の空き IP アドレスがある(/26 以下のサブネットを作成する)。

MongoDB クライアントはコンシューマ VPC の vm1 にインストールされます。us-west1 でプライマリ ノードに障害が発生した場合、クライアントは us-west2 の新しいプライマリ ノードを介して読み取り/書き込みを行うことができます。

図 2.

学習内容

- VPC を作成し、2 つのリージョンにサブネットをデプロイする方法

- マルチリージョンの MongoDB Atlas クラスタをデプロイする方法

- プライベート エンドポイントを作成する方法

- MongoDB に接続する方法

- マルチリージョンの MongoDB フェイルオーバーを実行、検証する方法

必要なもの

- Google Cloud プロジェクト

- リージョンごとに /26 サブネットを提供する

- クラスタ階層 M10 以上の MongoDB クラスタを作成するための、MongoDB Atlas に対するプロジェクト オーナーまたは組織オーナーのアクセス権。(GETATLAS を使用して、PoV を実行するための無料クレジットを取得してください)

4. 始める前に

Codelab をサポートするようにプロジェクトを更新する

この Codelab では、Cloud Shell での gcloud 構成の実装に役立つ $variables を使用します。

Cloud Shell で、次のコマンドを実行します。

gcloud config list project

gcloud config set project [YOUR-PROJECT-NAME]

projectname=YOUR-PROJECT-NAME

echo $projectname

5. ユーザー設定

コンシューマ VPC を作成する

Cloud Shell で、次のコマンドを実行します。

gcloud compute networks create consumer-vpc --project=$projectname --subnet-mode=custom

コンシューマ サブネットを作成する

Cloud Shell で、次のコマンドを実行します。

gcloud compute networks subnets create vm-subnet --project=$projectname --range=10.10.10.0/29 --network=consumer-vpc --region=us-west1

Cloud Shell で、us-west1 のコンシューマ エンドポイントを作成します。

gcloud compute networks subnets create psc-endpoint-us-west1 --project=$projectname --range=192.168.10.0/26 --network=consumer-vpc --region=us-west1

Cloud Shell で、us-west2 のコンシューマ エンドポイントを作成します。

gcloud compute networks subnets create psc-endpoint-us-west2 --project=$projectname --range=172.16.10.0/26 --network=consumer-vpc --region=us-west2

Cloud Router と NAT の構成

VM インスタンスに外部 IP アドレスがないため、Codelab ではソフトウェア パッケージのインストールに Cloud NAT を使用しています。

Cloud Shell で Cloud Router を作成します。

gcloud compute routers create consumer-cr --network consumer-vpc --region us-west1

Cloud Shell 内で、NAT ゲートウェイを作成します。

gcloud compute routers nats create consumer-nat --router=consumer-cr --auto-allocate-nat-external-ips --nat-all-subnet-ip-ranges --region us-west1

インスタンス vm1 の構成

次のセクションでは、Compute Engine インスタンス vm1 を作成します。

Cloud Shell 内でインスタンス vm1 を作成します。

gcloud compute instances create vm1 \

--project=$projectname \

--zone=us-west1-a \

--machine-type=e2-micro \

--network-interface=subnet=vm-subnet,no-address \

--maintenance-policy=MIGRATE \

--provisioning-model=STANDARD \

--create-disk=auto-delete=yes,boot=yes,device-name=vm1,image=projects/ubuntu-os-cloud/global/images/ubuntu-2004-focal-v20230213,mode=rw,size=10,type=projects/$projectname/zones/us-west1-a/diskTypes/pd-balanced

--metadata startup-script="#! /bin/bash

sudo apt-get update

sudo apt-get install tcpdump -y

sudo apt-get install dnsutils -y"

IAP に VM インスタンスへの接続を許可するには、次のファイアウォール ルールを作成します。

- IAP を使用してアクセスできるようにするすべての VM インスタンスに適用します。

- IP 範囲 35.235.240.0/20 からの上り(内向き)トラフィックを許可する。この範囲には、IAP が TCP 転送に使用するすべての IP アドレスが含まれています。

Cloud Shell 内で、IAP ファイアウォール ルールを作成します。

gcloud compute firewall-rules create ssh-iap-consumer-vpc \

--network consumer-vpc \

--allow tcp:22 \

--source-ranges=35.235.240.0/20

6. マルチリージョン MongoDB Atlas クラスタを作成する

- PSC の設定を始める前に、Atlas クラスタを設定する必要があります。MongoDB Atlas は、次の 2 つの方法のいずれかでサブスクライブできます。

- Google Cloud アカウントをお持ちの場合は、Google Cloud Marketplace から。サブスクリプションの設定については、こちらのドキュメントをご覧ください。

- Atlas の登録ページを使用します。

- Atlas にサブスクライブしたら、以下に示すように [Build a Database] ボタンをクリックします。

- 新しいクラスタの作成 → 専用

- クラウド プロバイダとリージョン → Google Cloud

- マルチクラウド、マルチリージョン、ワークロードの分離 → 選択(青色のチェック)

- 選択可能なノード → us-west1(1 ノード)、us-west2(2 ノード)

- クラスタティア → M10、その他の設定はすべてデフォルトのままにする

- クラスタ名 → psc-mongodb-uswest1-uswest2

- [選択] → [クラスタを作成]

- データベースの作成には 7 ~ 10 分かかります

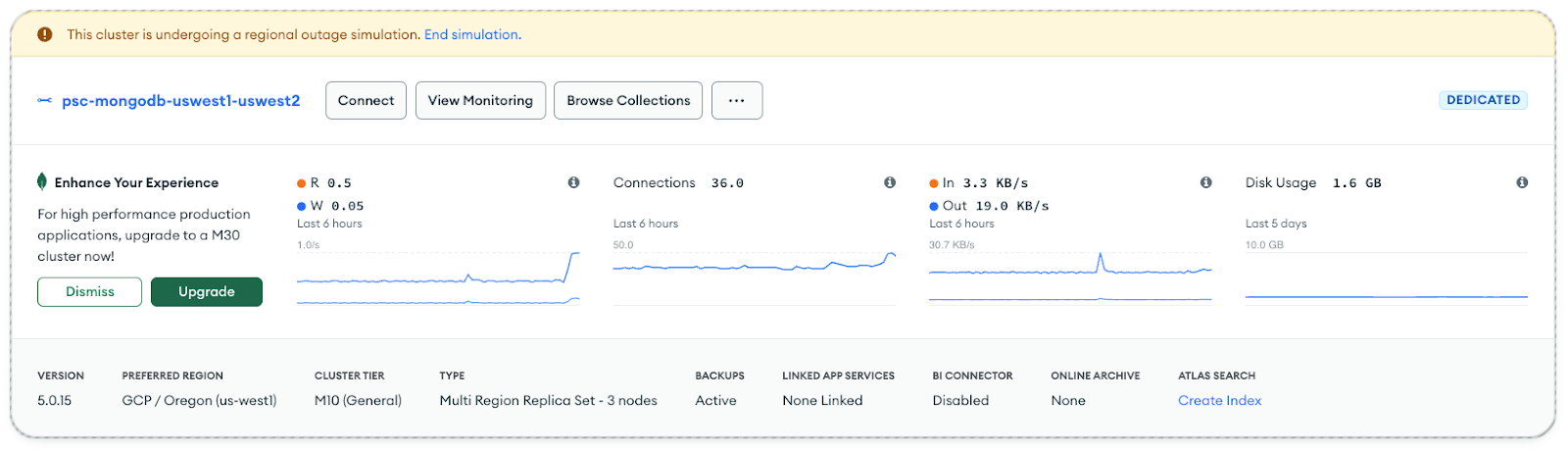

デプロイ後のクラスタのビュー

7. us-west1 のプライベート エンドポイントの作成

- Atlas アカウントにログインし、プロジェクトに移動します。

新しいユーザーを作成して任意のデータベースへの読み取り/書き込みアクセスを許可する

[Security] → [Database Access] で [add new database user] を選択します。Codelab として構成されたユーザー名とパスワードの例を次に示します。組み込みのロールで、任意のデータベースに対する読み取りと書き込みを選択してください。

- [Security] → [Network Access] では、[IP Access List] にエントリは必要ありません

MongoDB Atlas でプライベート エンドポイントを準備する

- 選択、ネットワーク アクセス → プライベート エンドポイント → 専用クラスタ → プライベート エンドポイント

を追加

を追加

クラウド プロバイダ

- [Google Cloud] を選択してから、

サービスの接続

- リージョンとして us-west1 を選択し、

Endpoints

- Private Service Connect エンドポイントを作成するには、以下を指定します。

- Google Cloud プロジェクト ID: [手順を表示] を選択詳細

- VPC 名: consumer-vpc

- サブネット名: psc-endpoint-us-west1

- Private Service Connect エンドポイントの接頭辞: psc-endpoint-us-west1

エンドポイントを設定する

次のセクションでは、setup_psc.sh という名前のローカルに保存する必要があるシェル スクリプトを生成します。保存したら、シェル スクリプトを編集して PSC グローバル アクセスを許可します。この操作は、Google Cloud プロジェクトの Cloud Shell 内で行うことができます。

- シェル スクリプトの例。出力の値は異なります。

- MongoBD コンソールからシェル スクリプトをコピーし、Google Cloud Cloud Shell ターミナルに内容を保存します。スクリプトを setup_psc.sh として保存します。

更新前の例:

#!/bin/bash

gcloud config set project yourprojectname

for i in {0..49}

do

gcloud compute addresses create psc-endpoint-us-west1-ip-$i --region=us-west1 --subnet=psc-endpoint-us-west1

done

for i in {0..49}

do

if [ $(gcloud compute addresses describe psc-endpoint-us-west1-ip-$i --region=us-west1 --format="value(status)") != "RESERVED" ]; then

echo "psc-endpoint-us-west1-ip-$i is not RESERVED";

exit 1;

fi

done

for i in {0..49}

do

gcloud compute forwarding-rules create psc-endpoint-us-west1-$i --region=us-west1 --network=consumer-vpc --address=psc-endpoint-us-west1-ip-$i --target-service-attachment=projects/p-npwsmzelxznmaejhj2vn1q0q/regions/us-west1/serviceAttachments/sa-us-west1-61485ec2ae9d2e48568bf84f-$i

done

if [ $(gcloud compute forwarding-rules list --regions=us-west1 --format="csv[no-heading](name)" --filter="(name:psc-endpoint-us-west1*)" | wc -l) -gt 50 ]; then

echo "Project has too many forwarding rules that match prefix psc-endpoint-us-west1. Either delete the competing resources or choose another endpoint prefix."

exit 2;

fi

gcloud compute forwarding-rules list --regions=us-west1 --format="json(IPAddress,name)" --filter="name:(psc-endpoint-us-west1*)" > atlasEndpoints-psc-endpoint-us-west1.json

グローバル アクセスをサポートするようにシェル スクリプトを更新する

nano エディタまたは vi エディタを使用してシェル スクリプトを特定し、次の構文で更新します。

gcloud beta compute forwarding-rules create psc-endpoint-us-west1-$i --region=us-west1 --network=consumer-vpc --address=psc-endpoint-us-west1-ip-$i --target-service-attachment=projects/p-npwsmzelxznmaejhj2vn1q0q/regions/us-west1/serviceAttachments/sa-us-west1-61485ec2ae9d2e48568bf84f-$i --allow-psc-global-access

更新後の例:

#!/bin/bash

gcloud config set project yourprojectname

for i in {0..49}

do

gcloud compute addresses create psc-endpoint-us-west1-ip-$i --region=us-west1 --subnet=psc-endpoint-us-west1

done

for i in {0..49}

do

if [ $(gcloud compute addresses describe psc-endpoint-us-west1-ip-$i --region=us-west1 --format="value(status)") != "RESERVED" ]; then

echo "psc-endpoint-us-west1-ip-$i is not RESERVED";

exit 1;

fi

done

for i in {0..49}

do

gcloud beta compute forwarding-rules create psc-endpoint-us-west1-$i --region=us-west1 --network=consumer-vpc --address=psc-endpoint-us-west1-ip-$i --target-service-attachment=projects/p-npwsmzelxznmaejhj2vn1q0q/regions/us-west1/serviceAttachments/sa-us-west1-61485ec2ae9d2e48568bf84f-$i --allow-psc-global-access

done

if [ $(gcloud compute forwarding-rules list --regions=us-west1 --format="csv[no-heading](name)" --filter="(name:psc-endpoint-us-west1*)" | wc -l) -gt 50 ]; then

echo "Project has too many forwarding rules that match prefix psc-endpoint-us-west1. Either delete the competing resources or choose another endpoint prefix."

exit 2;

fi

gcloud compute forwarding-rules list --regions=us-west1 --format="json(IPAddress,name)" --filter="name:(psc-endpoint-us-west1*)" > atlasEndpoints-psc-endpoint-us-west1.json

シェル スクリプトを実行する

スクリプト setup_psc.sh を実行して実行します。完了したら、atlasEndpoints-psc-endpoint-us-west1.json というファイルが作成されます。json ファイルには、デプロイの次のステップで必要な IP アドレスと Private Service Connect エンドポイント名のリストが含まれています。

Cloud Shell 内で、次のコマンドを実行します。

sh setup_psc.sh

スクリプトが完了したら、Cloud Shell エディタを使用して atlasEndpoints-psc-endpoint-us-west1.json をローカルにダウンロードします。

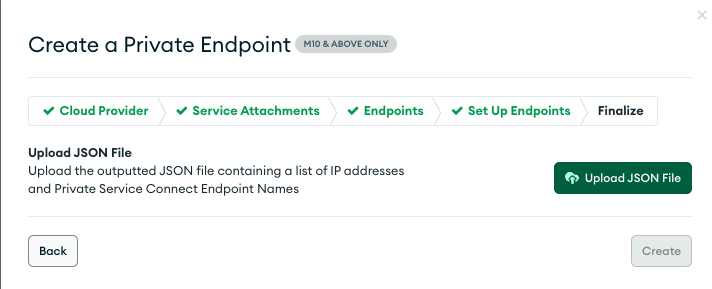

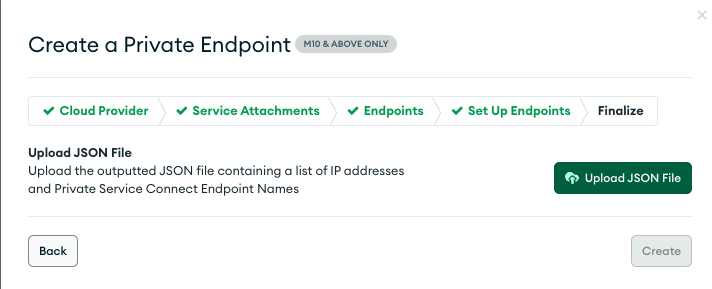

JSON ファイルをアップロードする

先ほど保存した JSON ファイル atlasEndpoints-psc-endpoint-us-west1.json をアップロードします。

[作成] を選択します。

Private Service Connect エンドポイントを検証する

MongoDB UI で、プロジェクトに移動し、[セキュリティ] → [ネットワーク アクセス] → [プライベート エンドポイント] の順に移動します。[専用クラスタ] タブを選択して、エンドポイントが使用可能に移行するまでに 10 分かかります。

使用可能ステータス

Google Cloud コンソールで、[ネットワーク サービス] → [Private Services Connect] に移動し、[接続エンドポイント] タブを選択して、コンシューマー エンドポイントの移行が保留中 → 承認済み(以下の例)を選択します。

8. us-west2 のプライベート エンドポイントの作成

- Atlas アカウントにログインし、プロジェクトに移動します。

MongoDB Atlas でプライベート エンドポイントを準備する

- 選択、ネットワーク アクセス → プライベート エンドポイント → 専用クラスタ → プライベート エンドポイント

を追加

を追加

クラウド プロバイダ

- [Google Cloud] を選択してから、

サービスの接続

- リージョン(us-west2)を選択し、

Endpoints

- Private Service Connect エンドポイントを作成するには、以下を指定します。

- Google Cloud プロジェクト ID: [手順を表示] を選択詳細

- VPC 名: consumer-vpc

- サブネット名: psc-endpoint-us-west2

- Private Service Connect エンドポイントの接頭辞: psc-endpoint-us-west2

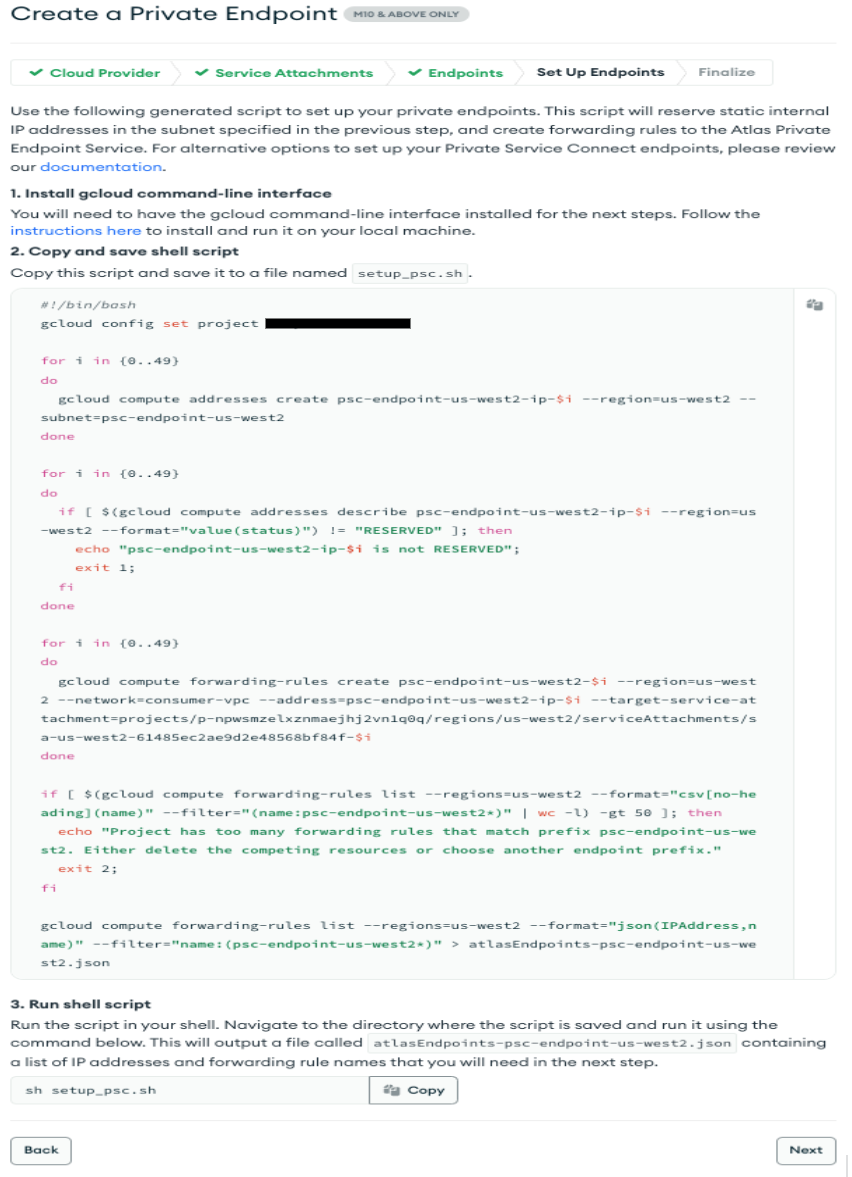

エンドポイントを設定する

次のセクションでは、setup_psc.sh という名前のローカルに保存する必要があるシェル スクリプトを生成します。保存したら、シェル スクリプトを編集して PSC グローバル アクセスを許可します。この操作は、Google Cloud プロジェクトの Cloud Shell 内で行うことができます。

- シェル スクリプトの例。出力の値は異なります。

- MongoBD コンソールからシェル スクリプトをコピーし、Google Cloud Cloud Shell ターミナルに内容を保存します。スクリプトを setup_psc.sh として保存します。

更新前の例:

#!/bin/bash

gcloud config set project yourprojectname

for i in {0..49}

do

gcloud compute addresses create psc-endpoint-us-west2-ip-$i --region=us-west2 --subnet=psc-endpoint-us-west2

done

for i in {0..49}

do

if [ $(gcloud compute addresses describe psc-endpoint-us-west2-ip-$i --region=us-west2 --format="value(status)") != "RESERVED" ]; then

echo "psc-endpoint-us-west2-ip-$i is not RESERVED";

exit 1;

fi

done

for i in {0..49}

do

gcloud compute forwarding-rules create psc-endpoint-us-west2-$i --region=us-west2 --network=consumer-vpc --address=psc-endpoint-us-west2-ip-$i --target-service-attachment=projects/p-npwsmzelxznmaejhj2vn1q0q/regions/us-west2/serviceAttachments/sa-us-west2-61485ec2ae9d2e48568bf84f-$i

done

if [ $(gcloud compute forwarding-rules list --regions=us-west2 --format="csv[no-heading](name)" --filter="(name:psc-endpoint-us-west2*)" | wc -l) -gt 50 ]; then

echo "Project has too many forwarding rules that match prefix psc-endpoint-us-west2. Either delete the competing resources or choose another endpoint prefix."

exit 2;

fi

gcloud compute forwarding-rules list --regions=us-west2 --format="json(IPAddress,name)" --filter="name:(psc-endpoint-us-west2*)" > atlasEndpoints-psc-endpoint-us-west2.json

グローバル アクセスをサポートするようにシェル スクリプトを更新する

nano エディタまたは vi エディタを使用してシェル スクリプトを特定し、次の構文で更新します。

gcloud beta compute forwarding-rules create psc-endpoint-us-west2-$i --region=us-west2 --network=consumer-vpc --address=psc-endpoint-us-west2-ip-$i --target-service-attachment=projects/p-npwsmzelxznmaejhj2v

n1q0q/regions/us-west2/serviceAttachments/sa-us-west2-61485ec2ae9d2e48568bf84f-$i --allow-psc-global-access

done

更新後の例:

#!/bin/bash

gcloud config set project yourprojectname

for i in {0..49}

do

gcloud compute addresses create psc-endpoint-us-west2-ip-$i --region=us-west2 --subnet=psc-endpoint-us-west2

done

for i in {0..49}

do

if [ $(gcloud compute addresses describe psc-endpoint-us-west2-ip-$i --region=us-west2 --format="value(status)") != "RESERVED" ]; then

echo "psc-endpoint-us-west2-ip-$i is not RESERVED";

exit 1;

fi

done

for i in {0..49}

do

gcloud beta compute forwarding-rules create psc-endpoint-us-west2-$i --region=us-west2 --network=consumer-vpc --address=psc-endpoint-us-west2-ip-$i --target-service-attachment=projects/p-npwsmzelxznmaejhj2v

n1q0q/regions/us-west2/serviceAttachments/sa-us-west2-61485ec2ae9d2e48568bf84f-$i --allow-psc-global-access

done

if [ $(gcloud compute forwarding-rules list --regions=us-west2 --format="csv[no-heading](name)" --filter="(name:psc-endpoint-us-west2*)" | wc -l) -gt 50 ]; then

echo "Project has too many forwarding rules that match prefix psc-endpoint-us-west2. Either delete the competing resources or choose another endpoint prefix."

exit 2;

fi

gcloud compute forwarding-rules list --regions=us-west2 --format="json(IPAddress,name)" --filter="name:(psc-endpoint-us-west2*)" > atlasEndpoints-psc-endpoint-us-west2.json

シェル スクリプトを実行する

スクリプト setup_psc.sh に移動して実行します。完了すると、atlasEndpoints-psc-endpoint-us-west2.json というファイルが作成されます。json ファイルには、デプロイの次のステップで必要な IP アドレスと Private Service Connect エンドポイント名のリストが含まれています。

Cloud Shell 内で、次のコマンドを実行します。

sh setup_psc.sh

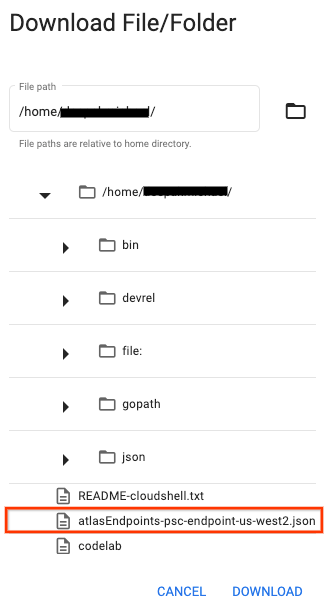

スクリプトが完了したら、Cloud Shell エディタを使用して atlasEndpoints-psc-endpoint-us-west2.json をローカルにダウンロードします。

JSON ファイルをアップロードする

先ほど保存した JSON ファイル atlasEndpoints-psc-endpoint-us-west2.json をアップロードします。

[作成] を選択します。

Private Service Connect エンドポイントを検証する

MongoDB UI で、プロジェクトに移動し、[セキュリティ] → [ネットワーク アクセス] → [プライベート エンドポイント] の順に移動します。[専用クラスタ] タブを選択すると、10 分後にエンドポイントが使用可能に移行します。

使用可能ステータス:

Google Cloud コンソールで、[ネットワーク サービス] → [Private Services Connect] に移動し、[接続エンドポイント] タブを選択して、コンシューマー エンドポイントの移行が保留中 → 承認済み(以下の例)を選択します。合計 100 個のエンドポイントがコンシューマのエンドポイントにデプロイされ、承認レベルに移行してから次のステップに進みます。

9. プライベート エンドポイントから MongoDB アトラスに接続する

プライベート サービス接続が受け入れられると、MongoDB クラスタを更新するために追加の時間(10 ~ 15 分)が必要になります。MongoDB UI では、グレーの枠線はクラスタの更新を表すため、プライベート エンドポイントに接続できません。

デプロイメントを特定して [接続] を選択します(グレーのボックスが表示されなくなりました)。

接続タイプを選択 → プライベート エンドポイントを選択し、[接続方法を選択] を選択

[Connect with the MongoDB Shell] を選択します。

「MongoDB Shell がインストールされていない、Ubuntu 20.4」を選択し、ステップ 1 とステップ 3 の内容をメモ帳にコピーしてください。

10. MongoDB アプリをインストールする

インストール前に、手順 1 と 3 でコピーした値に基づいてコマンド文字列を作成する必要があります。その後、Cloud Shell を使用して vm1 に SSH で接続し、MongoDB アプリケーションをインストールしてプライマリ(us-west1)データベースに検証します。consumer-vpc で vm1 を作成するときに、Ubuntu 20.4 イメージがインストールされました。

接続方法を選択する: ステップ 1、ダウンロード URL をコピーする

コマンド文字列の例。カスタム値に置き換えてください。

https://downloads.mongodb.com/compass/mongodb-mongosh_1.7.1_amd64.deb

接続方法を選択します(ステップ 3)。

コマンド文字列の例。カスタム値に置き換えてください。

mongosh "mongodb+srv://psc-mongodb-uswest1-uswest2-pl-0.2wqno.mongodb.net/psc-mongodb-uswest1-uswest2" --apiVersion 1 --username codelab

vm1 にログインする

Cloud Shell で、次のコマンドを実行します。

gcloud config list project

gcloud config set project [YOUR-PROJECT-NAME]

projectname=YOUR-PROJECT-NAME

echo $projectname

Cloud Shell で IAP を使用して vm1 にログインし、タイムアウトが発生した場合は再試行する。

gcloud compute ssh vm1 --project=$projectname --zone=us-west1-a --tunnel-through-iap

OS からインストールする

Cloud Shell OS ログインからインストールを実行します。詳細については、こちらをご覧ください。また、以下の構文をカスタム文字列で更新します。

wget -qO - https://www.mongodb.org/static/pgp/server-6.0.asc | sudo apt-key add -

エラー メッセージが返されるはずです。

OK

.

echo "deb [ arch=amd64,arm64 ] https://repo.mongodb.org/apt/ubuntu focal/mongodb-org/6.0 multiverse" | sudo tee /etc/apt/sources.list.d/mongodb-org-6.0.list

sudo apt-get update -y

wget https://downloads.mongodb.com/compass/mongodb-mongosh_1.7.1_amd64.deb

sudo dpkg -i mongodb-mongosh_1.7.1_amd64.deb

MongoDB デプロイメントに接続する

Cloud Shell OS ログイン内で、次のコマンドを実行します。構成されているユーザー名とパスワードは Codelab です。

mongosh

mongosh "mongodb+srv://psc-mongodb-uswest1-uswest2-pl-0.2wqno.mongodb.net/psc-mongodb-uswest1-uswest2" --apiVersion 1 --username codelab

たとえば次のようになります。

データベースに対してコマンドを実行する

Cloud Shell OS ログイン内で、次のコマンドを実行します。

show dbs

use Company

db.Employee.insertOne({"Name":"cosmo","dept":"devops"})

db.Employee.findOne({"Name":"cosmo"})

11. アクティブな MongoDB リージョン us-west1 をフェイルオーバー

フェイルオーバーを実行する前に、us-west1 がプライマリで、us-west2 にセカンダリ ノードが 2 つあることを確認します。

[データベース] → psc-mongodb-uswest1-uswest2 → [Overview] に移動します。

次のセクションでは、us-west1 にある vm1 にログインし、プライマリ MongoDB クラスタ リージョン us-west1 をフェイルオーバーして、us-west2 の MongoDB クラスタからデータベースにまだ到達可能であることを確認します。

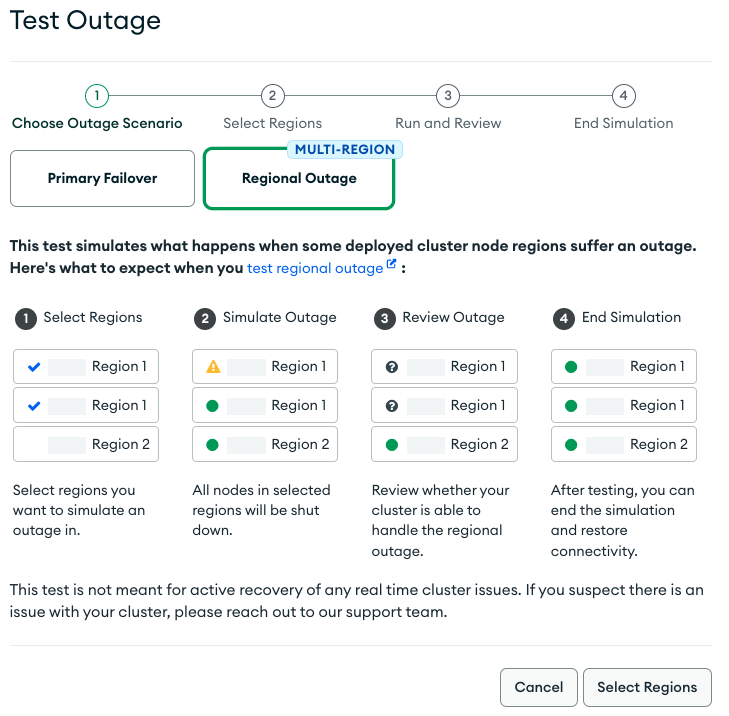

Atlas UI から、プライマリ フェイルオーバーとリージョン フェイルオーバーの両方をテストできます。

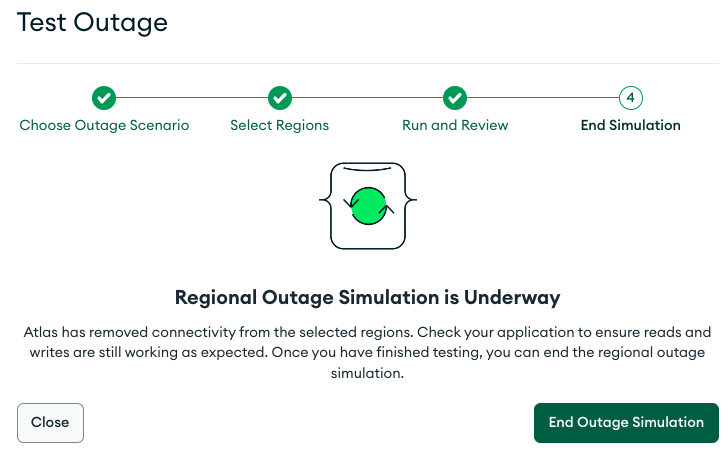

- Atlas UI にログインします。

- クラスタ名の隣にある [...] をクリックし、psc-mongodb-uswest1-uswest2 → [テスト停止] をクリックします。

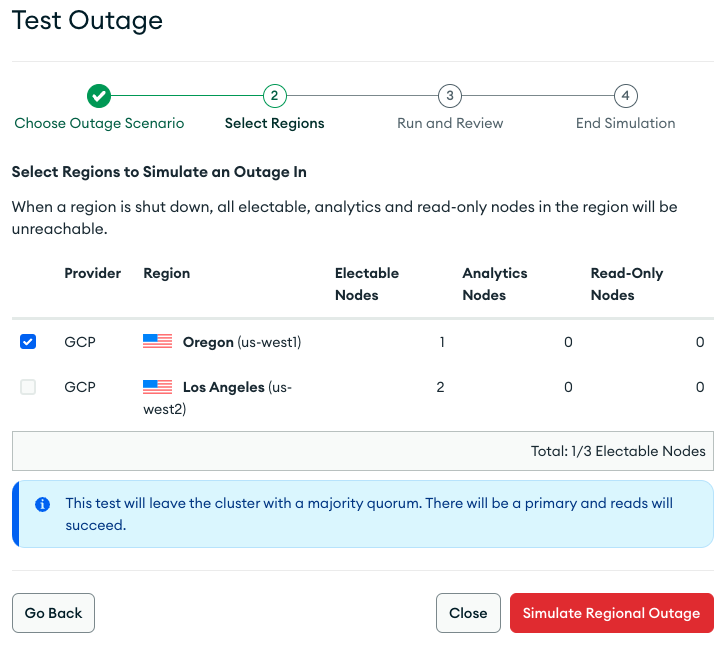

- [リージョンの停止] を選択 → リージョンを選択します。

- プライマリ リージョンとして us-west1 → [リージョンの停止をシミュレート] を選択します。

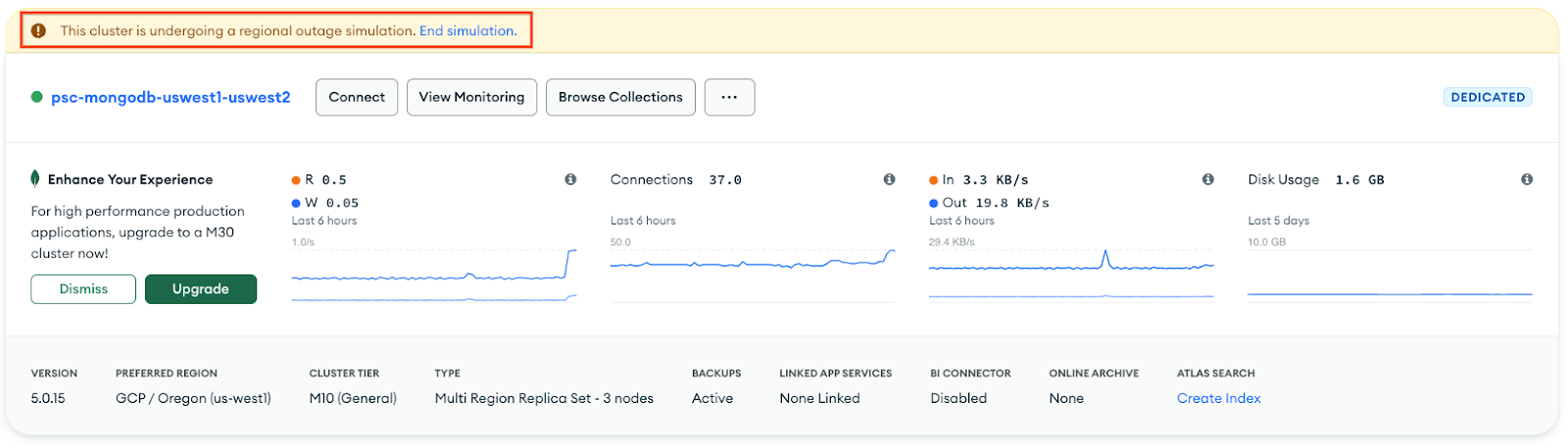

選択すると、3 ~ 4 分後にクラスタ停止のシミュレーションが表示されます

ウィンドウを閉じる

us-west1 が停止し、us-west2 がプライマリに引き継がれていることを確認します

[データベース] → psc-mongodb-uswest1-uswest2 → [Overview] に移動します。

新しいプライマリ us-west2 でクラスタへの接続を検証する

us-west1 にある vm1 にログインし、us-west2 の mongodb にアクセスして、Private Service Connect のグローバル アクセスを検証します。

Cloud Shell セッションが終了した場合は、次の操作を行います。

Cloud Shell で、次のコマンドを実行します。

gcloud config list project

gcloud config set project [YOUR-PROJECT-NAME]

projectname=YOUR-PROJECT-NAME

echo $projectname

Cloud Shell で IAP を使用して vm1 にログインし、タイムアウトが発生した場合は再試行する。

gcloud compute ssh vm1 --project=$projectname --zone=us-west1-a --tunnel-through-iap

MongoDB デプロイメントに接続する

Cloud Shell OS ログイン内で、次のコマンドを実行します。

mongosh

mongosh "mongodb+srv://psc-mongodb-uswest1-uswest2-pl-0.2wqno.mongodb.net/psc-mongodb-uswest1-uswest2" --apiVersion 1 --username codelab

たとえば次のようになります。

データベースに対してコマンドを実行する

Cloud Shell OS ログイン内で、次のコマンドを実行します。

show dbs

use Company

db.Employee.insertOne({"Name":"cosmo","dept":"devops"})

db.Employee.findOne()

exit

成功: PSC グローバル アクセスによってリージョン間でのシームレスなコンシューマー エンドポイント接続が可能になることが検証されました。これは、高可用性の実現や、リージョンの停止が原因です。この Codelab では、MongoDB リージョン フェイルオーバーが us-west1 にあるプライマリ ノードで発生したため、セカンダリ リージョン us-west2 がプライマリを引き継ぎました。クラスタはリージョン停止になりましたが、us-west1 にあるコンシューマ vm1 は us-west2 の新しいプライマリ クラスタに到達しました。

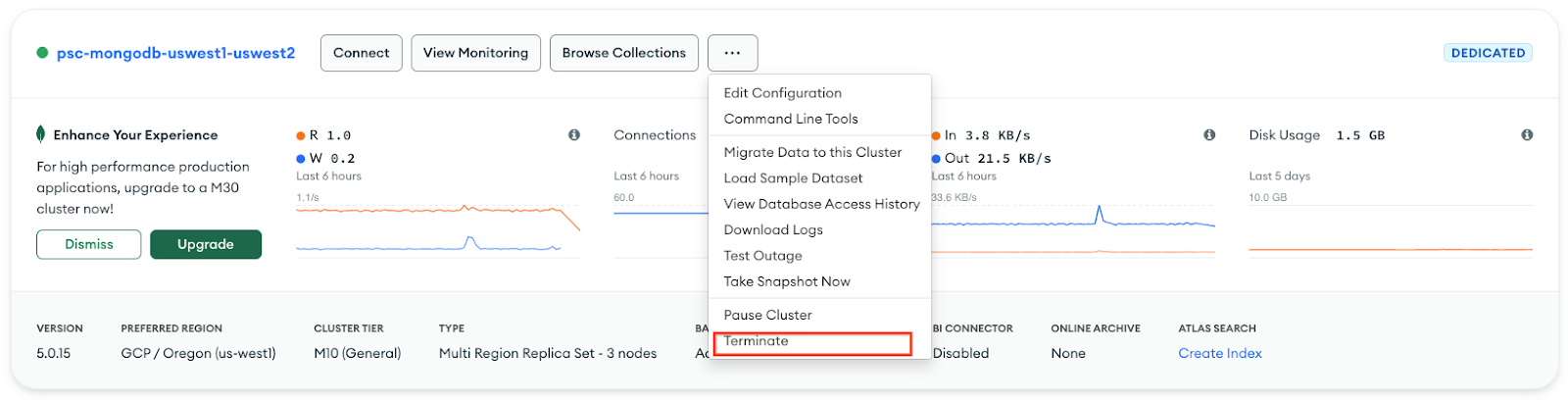

12. クリーンアップ

Cloud コンソールからコンシューマ エンドポイントを削除する

[ネットワーク サービス] → [Private Service Connect] → [接続されたエンドポイント] に移動します。

psc-endpoint フィルタを使用して、ラボ以外のコンシューマ エンドポイントが削除される可能性を排除します。すべてのエンドポイントを選択 → 削除

コンシューマ エンドポイントに関連付けられている静的内部 IP アドレスを削除する

VPC ネットワーク → consumer-vpc → 静的内部 IP アドレスに移動します

psc-endpoint フィルタを使用して、ラボ以外のコンシューマ エンドポイントが削除される可能性を排除し、ページあたりの行数を 100 に増やします。すべてのエンドポイントを選択 → リリース

Cloud Shell から Codelab コンポーネントを削除します。

gcloud compute instances delete vm1 --zone=us-west1-a --quiet

gcloud compute networks subnets delete psc-endpoint-us-west1 vm-subnet --region=us-west1 --quiet

gcloud compute networks subnets delete psc-endpoint-us-west2 --region=us-west2 --quiet

gcloud compute firewall-rules delete ssh-iap-consumer --quiet

gcloud compute routers delete consumer-cr --region=us-west1 --quiet

gcloud compute networks delete consumer-vpc --quiet

Atlas UI でクラスタ psc-mongodb-uswest1-uswest2 を特定 → シミュレーションを終了

[停止のシミュレーションを終了] を選択 —>終了

クラスタは us-west1 をプライマリに戻しています。このプロセスには 3 ~ 4 分かかります。完了したら、クラスタを終了します。灰色の輪郭がステータスの変化を示しているのを確認します。

クラスタ名を挿入 → 終了

us-west1 と us-west2 に関連付けられているプライベート エンドポイントを削除する

Atlas UI で、[Security] → [Network Access] → [Private Endpoint] → [Terminate] を選択します。

13. 完了

これで、リージョンをまたがる MongoDB へのグローバル アクセスが可能な Private Service Connect エンドポイントの構成と検証が完了しました。これで、コンシューマ VPC、マルチリージョン MongoDB、コンシューマ エンドポイントを作成できました。us-west1 にある VM は、リージョン フェイルオーバー時に、us-west1 と us-west2 の両方の MongoDB に正常に接続しました。

Cosmopup は Codelab を素晴らしいと思っています!

次のステップ

以下の Codelab をご覧ください。

- GKE を使用した Private Service Connect によるサービスの公開と使用

- Private Service Connect でサービスを公開して使用する

- Private Service Connect と内部 TCP プロキシ ロードバランサを使用して、ハイブリッド ネットワークでオンプレミス サービスに接続する

- DNS の自動構成での Private Service Connect の使用