1. مقدمه

یک متعادلکننده بار پراکسی TCP داخلی با اتصال ترکیبی به شما امکان میدهد سرویسی را که در داخل محل یا سایر محیطهای ابری میزبانی میشود، در دسترس مشتریان در شبکه VPC خود قرار دهید.

اگر میخواهید سرویس ترکیبی را در سایر شبکههای VPC در دسترس قرار دهید، میتوانید از Private Service Connect برای انتشار سرویس استفاده کنید. با قرار دادن یک پیوست سرویس در مقابل متعادل کننده بار پراکسی TCP منطقه ای خود، می توانید به مشتریان در سایر شبکه های VPC اجازه دهید به سرویس های ترکیبی در حال اجرا در داخل محل یا سایر محیط های ابری دسترسی پیدا کنند.

چیزی که خواهی ساخت

در این کد لبه، شما قصد دارید یک متعادل کننده بار پروکسی TCP داخلی با اتصال ترکیبی به یک سرویس داخلی با استفاده از یک گروه نقطه پایانی شبکه بسازید. از طرف Consumer VPC قادر به برقراری ارتباط با سرویس داخلی خواهد بود.

چیزی که یاد خواهید گرفت

- نحوه ایجاد یک TCP Proxy ILB با سرویس Backend NEG Hybrid

- نحوه ایجاد یک تولیدکننده اتصال سرویس خصوصی (پیوست سرویس) و مصرف کننده (قانون حمل و نقل)

- نحوه آزمایش و اعتبارسنجی ارتباط خدمات مصرف کننده با تولید کننده

آنچه شما نیاز دارید

- ایجاد شبکه های ترکیبی به عنوان مثال HA VPN، Interconnect، SW-WAN

- پروژه Google Cloud

اتصال هیبریدی ایجاد کنید

Google Cloud و محیط داخلی یا سایر محیطهای ابری شما باید از طریق اتصال ترکیبی ، با استفاده از پیوستهای Cloud Interconnect VLAN یا تونلهای Cloud VPN با Cloud Router متصل شوند. توصیه می کنیم از اتصال با دسترسی بالا استفاده کنید.

یک روتر ابری فعال با مسیریابی پویا جهانی، از طریق BGP درباره نقطه پایانی خاص میآموزد و آن را در شبکه Google Cloud VPC شما برنامهریزی میکند. مسیریابی پویا منطقه ای پشتیبانی نمی شود. مسیرهای استاتیک نیز پشتیبانی نمی شوند.

شبکه Google Cloud VPC که برای پیکربندی Cloud Interconnect یا Cloud VPN استفاده میکنید، همان شبکهای است که برای پیکربندی استقرار تعادل بار ترکیبی استفاده میکنید. اطمینان حاصل کنید که محدودههای CIDR زیرشبکه شبکه VPC شما با محدودههای CIDR راه دور تضاد ندارند. هنگامی که آدرس های IP با هم تداخل دارند، مسیرهای زیرشبکه بر اتصال از راه دور اولویت دارند.

برای دستورالعمل، نگاه کنید به:

تبلیغات مسیر سفارشی

زیرشبکههای زیر به تبلیغات سفارشی از مسیریاب ابری به شبکه داخلی نیاز دارند تا اطمینان حاصل شود که قوانین فایروال داخلی بهروزرسانی میشوند.

زیر شبکه | توضیحات |

172.16.0.0/23 | زیرشبکه پروکسی TCP برای ارتباط مستقیم با سرویس داخلی استفاده می شود |

130.211.0.0/22، 35.191.0.0/16 |

2. قبل از شروع

پروژه را برای پشتیبانی از Codelab به روز کنید

این Codelab از متغیرهای $ برای کمک به پیاده سازی پیکربندی gcloud در Cloud Shell استفاده می کند.

Inside Cloud Shell موارد زیر را انجام دهید

gcloud config list project

gcloud config set project [YOUR-PROJECT-NAME]

psclab=YOUR-PROJECT-NAME

echo $psclab

3. راه اندازی تولید کننده

Producer VPC را ایجاد کنید

Inside Cloud Shell موارد زیر را انجام دهید

gcloud compute networks create producer-vpc --project=$psclab --subnet-mode=custom

زیرشبکه های Producer را ایجاد کنید

Inside Cloud Shell موارد زیر را انجام دهید

gcloud compute networks subnets create subnet-201 --project=$psclab --range=10.10.1.0/24 --network=producer-vpc --region=us-central1

زیرشبکه های TCP Proxy را ایجاد کنید

تخصیص پروکسی در سطح VPC است، نه در سطح متعادل کننده بار. شما باید در هر ناحیه از شبکه مجازی (VPC) یک زیرشبکه فقط پروکسی ایجاد کنید که در آن از متعادل کننده بار مبتنی بر Envoy استفاده می کنید. اگر چندین بار متعادل کننده را در یک منطقه و شبکه VPC یکسان مستقر کنید، آنها از یک زیرشبکه فقط پروکسی برای تعادل بار استفاده می کنند.

- یک کلاینت به آدرس IP و پورت قانون حمل و نقل بار متعادل کننده متصل می شود.

- هر پروکسی به آدرس IP و پورت مشخص شده توسط قانون حمل و نقل بار متعادل کننده مربوطه گوش می دهد. یکی از پراکسی ها اتصال شبکه مشتری را دریافت و قطع می کند.

- پراکسی یک اتصال به پشتیبان VM یا نقطه پایانی مناسب در یک NEG برقرار می کند، همانطور که توسط نقشه URL متعادل کننده بار و خدمات باطن تعیین می شود.

بدون در نظر گرفتن اینکه شبکه شما حالت خودکار است یا سفارشی، باید زیرشبکه های فقط پروکسی ایجاد کنید. یک زیرشبکه فقط پروکسی باید ۶۴ آدرس IP یا بیشتر را ارائه دهد. این مربوط به طول پیشوند 26/ یا کوتاهتر است. اندازه زیر شبکه پیشنهادی 23/ است (512 آدرس فقط پروکسی).

Inside Cloud Shell موارد زیر را انجام دهید

gcloud compute networks subnets create proxy-subnet-us-central \

--purpose=REGIONAL_MANAGED_PROXY \

--role=ACTIVE \

--region=us-central1 \

--network=producer-vpc \

--range=172.16.0.0/23

زیرشبکه های Private Service Connect NAT را ایجاد کنید

یک یا چند زیرشبکه اختصاصی برای استفاده با Private Service Connect ایجاد کنید . اگر از کنسول Google Cloud برای انتشار یک سرویس استفاده میکنید، میتوانید زیرشبکهها را در طول آن رویه ایجاد کنید. زیرشبکه را در همان ناحیه با متعادل کننده بار سرویس ایجاد کنید. شما نمی توانید یک زیرشبکه معمولی را به یک زیرشبکه Private Service Connect تبدیل کنید.

Inside Cloud Shell موارد زیر را انجام دهید

gcloud compute networks subnets create psc-nat-subnet --network=producer-vpc --region=us-central1 --range=100.100.10.0/24 --purpose=private-service-connect

قوانین فایروال تولید کننده را ایجاد کنید

قوانین فایروال را برای اجازه دادن به ترافیک بین نقاط پایانی Private Service Connect و پیوست سرویس پیکربندی کنید. در Codelab، یک قانون فایروال Ingress ایجاد کرد که به زیرشبکه NAT 100.100.10.0/24 اجازه دسترسی به پیوست سرویس Private Service Connect (تعادل کننده بار داخلی) را می داد.

Inside Cloud Shell موارد زیر را انجام دهید

gcloud compute --project=$psclab firewall-rules create allow-to-ingress-nat-subnet --direction=INGRESS --priority=1000 --network=producer-vpc --action=ALLOW --rules=all --source-ranges=100.100.10.0/24

Inside Cloud Shell قانون fw-allow-health-check را ایجاد کنید تا بررسی های سلامت Google Cloud به سرویس داخلی (سرویس باطن) در پورت TCP 80 دسترسی پیدا کند.

gcloud compute firewall-rules create fw-allow-health-check \

--network=producer-vpc \

--action=allow \

--direction=ingress \

--source-ranges=130.211.0.0/22,35.191.0.0/16 \

--rules=tcp:80

یک قانون فایروال ورودی ایجاد کنید که به سرویسهای داخلی اجازه میدهد با زیرشبکه پراکسی در پورت 80 ارتباط برقرار کنند.

gcloud compute firewall-rules create fw-allow-proxy-only-subnet \

--network=producer-vpc \

--action=allow \

--direction=ingress \

--source-ranges=172.16.0.0/23 \

--rules=tcp:80

اتصال هیبریدی NEG را راه اندازی کنید

هنگام ایجاد NEG، از ZONE استفاده کنید که فاصله جغرافیایی بین Google Cloud و داخل محل شما یا سایر محیط های ابری را به حداقل برساند. به عنوان مثال، اگر سرویسی را در یک محیط داخلی در فرانکفورت، آلمان میزبانی میکنید، میتوانید هنگام ایجاد NEG منطقه اروپا-west3-a Google Cloud را مشخص کنید.

علاوه بر این، اگر از Cloud Interconnect استفاده می کنید، ZONE مورد استفاده برای ایجاد NEG باید در همان ناحیه ای باشد که پیوست Cloud Interconnect پیکربندی شده است.

برای مناطق و مناطق موجود، به مستندات موتور محاسباتی مراجعه کنید: مناطق و مناطق موجود .

Inside Cloud Shell با استفاده از دستور gcloud compute network-endpoint-groups create یک NEG اتصال ترکیبی ایجاد می کند.

gcloud compute network-endpoint-groups create on-prem-service-neg \

--network-endpoint-type=NON_GCP_PRIVATE_IP_PORT \

--zone=us-central1-a \

--network=producer-vpc

Inside Cloud Shell، IP:Port را در محل به NEG ترکیبی اضافه کنید.

gcloud compute network-endpoint-groups update on-prem-service-neg \

--zone=us-central1-a \

--add-endpoint="ip=192.168.1.5,port=80"

بار متعادل کننده را پیکربندی کنید

در مراحل زیر بار متعادل کننده (قانون حمل و نقل) را پیکربندی کرده و با گروه نقطه پایانی شبکه مرتبط می شوید.

در داخل Cloud Shell، بررسی سلامت منطقهای را ایجاد میکند که به سرویس داخلی ارسال شده است

gcloud compute health-checks create tcp on-prem-service-hc \

--region=us-central1 \

--use-serving-port

Inside Cloud Shell سرویس Backend را برای Backend داخلی ایجاد می کند

gcloud compute backend-services create on-premise-service-backend \

--load-balancing-scheme=INTERNAL_MANAGED \

--protocol=TCP \

--region=us-central1 \

--health-checks=on-prem-service-hc \

--health-checks-region=us-central1

Inside Cloud Shell باطن ترکیبی NEG را به سرویس Backend اضافه کنید. برای MAX_CONNECTIONS، حداکثر اتصالات همزمانی را که باطن باید انجام دهد وارد کنید.

gcloud compute backend-services add-backend on-premise-service-backend \

--network-endpoint-group=on-prem-service-neg \

--network-endpoint-group-zone=us-central1-a \

--region=us-central1 \

--balancing-mode=CONNECTION \

--max-connections=100

در داخل Cloud Shell، Target Proxy را ایجاد کنید

gcloud compute target-tcp-proxies create on-premise-svc-tcpproxy \

--backend-service=on-premise-service-backend \

--region=us-central1

در داخل Cloud Shell قانون حمل و نقل (ILB) را ایجاد کنید

قانون حمل و نقل را با استفاده از دستور gcloud compute forwarding-rules create ایجاد کنید.

FWD_RULE_PORT را با یک شماره پورت 1-65535 جایگزین کنید. قانون حمل و نقل فقط بسته هایی را با پورت مقصد منطبق ارسال می کند.

gcloud compute forwarding-rules create tcp-ilb-psc \

--load-balancing-scheme=INTERNAL_MANAGED \

--network=producer-vpc \

--subnet=subnet-201 \

--ports=80 \

--region=us-central1 \

--target-tcp-proxy=on-premise-svc-tcpproxy \

--target-tcp-proxy-region=us-central1

آدرس IP دستگاه متعادل کننده بار داخلی را دریافت کنید

gcloud compute forwarding-rules describe tcp-ilb-psc --region=us-central1 | grep -i IPAddress:

Example output:

gcloud compute forwarding-rules describe tcp-ilb-psc --region=us-central1 | grep -i IPAddress:

IPAddress: 10.10.1.2

4. اعتبارسنجی بار متعادل کننده

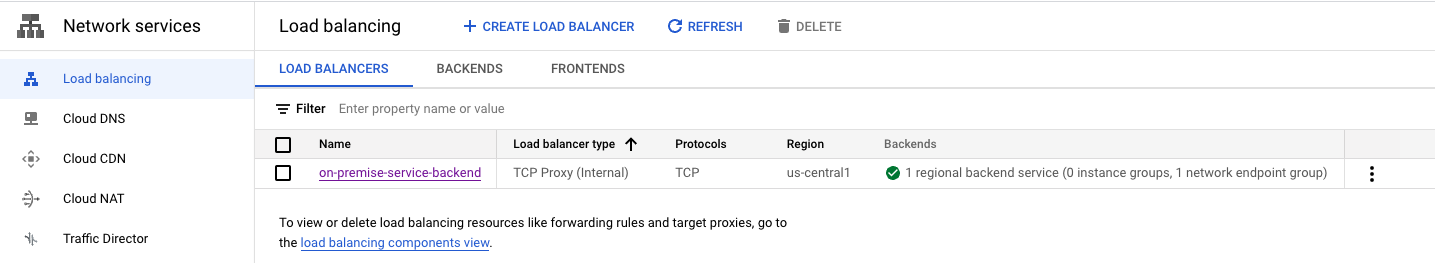

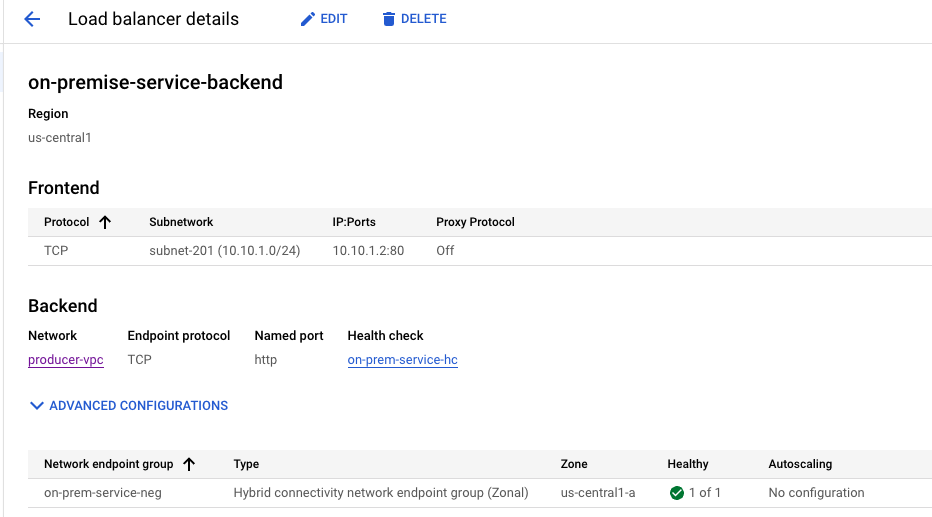

از «کنسول ابر» به «خدمات شبکه» → «تعادل بار» → «تعادل بار» بروید. توجه داشته باشید، 1 NEG "سبز" است که نشان دهنده یک بررسی سلامت موفقیت آمیز در سرویس داخلی است

با انتخاب 'on-premise-service-backend' آدرس IP Front End به دست می آید

5. مسیرهای آموخته شده را از داخل محل مشاهده کنید

به VPC Network → Routes بروید. توجه داشته باشید، زیرشبکه خدمات داخلی 192.168.1.0/27 آموخته شده است

6. اتصال به سرویس داخلی را تأیید کنید

از Producers VPC ما یک VM برای آزمایش اتصال به سرویس داخلی ایجاد خواهیم کرد و پس از آن سرویس پیوست بعدی برای پیکربندی است.

Inside Cloud Shell نمونه آزمایشی را در vpc سازنده ایجاد کنید

gcloud compute instances create test-box-us-central1 \

--zone=us-central1-a \

--image-family=debian-10 \

--image-project=debian-cloud \

--subnet=subnet-201 \

--no-address

برای اینکه به IAP اجازه دهید به نمونه های VM شما متصل شود، یک قانون فایروال ایجاد کنید که:

- برای تمام نمونه های VM که می خواهید با استفاده از IAP در دسترس باشند، اعمال می شود.

- به ترافیک ورودی از محدوده IP 35.235.240.0/20 اجازه می دهد. این محدوده شامل تمام آدرس های IP است که IAP برای ارسال TCP استفاده می کند.

Inside Cloud Shell نمونه آزمایشی را در vpc سازنده ایجاد کنید

gcloud compute firewall-rules create ssh-iap \

--network producer-vpc \

--allow tcp:22 \

--source-ranges=35.235.240.0/20

با استفاده از IAP در Cloud Shell وارد test-box-us-central1 شوید تا با انجام یک چرخش در برابر آدرس IP تعادل بار، اتصال به سرویس داخلی را تأیید کنید. اگر مهلت زمانی وجود دارد دوباره امتحان کنید.

gcloud compute ssh test-box-us-central1 --project=$psclab --zone=us-central1-a --tunnel-through-iap

اتصال به سرویس داخلی را تأیید اعتبار کنید. پس از تأیید خروج از VM به درخواست Cloud Shell بازگشت. IP متعادل کننده بار داخلی را بر اساس خروجی مشخص شده در مراحل 3 و 4 جایگزین کنید.

deepakmichael@test-box-us-central1:~$ curl -v 10.10.1.2

* Expire in 0 ms for 6 (transfer 0x55b9a6b2f0f0)

* Trying 10.10.1.2...

* TCP_NODELAY set

* Expire in 200 ms for 4 (transfer 0x55b9a6b2f0f0)

* Connected to 10.10.1.2 (10.10.1.2) port 80 (#0)

> GET / HTTP/1.1

> Host: 10.10.1.2

> User-Agent: curl/7.64.0

> Accept: */*

>

< HTTP/1.1 200 OK

< Content-Type: text/html; charset=utf-8

< Accept-Ranges: bytes

< ETag: "3380914763"

< Last-Modified: Mon, 05 Dec 2022 15:10:56 GMT

< Expires: Mon, 05 Dec 2022 15:42:38 GMT

< Cache-Control: max-age=0

< Content-Length: 37

< Date: Mon, 05 Dec 2022 15:42:38 GMT

< Server: lighttpd/1.4.53

<

Welcome to my on-premise service!!

7. پیوست سرویس Private Service Connect را ایجاد کنید

در مراحل زیر، پس از جفت شدن با یک Consumer Endpoint دسترسی به سرویس داخلی بدون نیاز به همتاسازی VPC، پیوست سرویس را ایجاد خواهیم کرد.

پیوست سرویس را ایجاد کنید

Inside Cloud Shell، Service Attachment را ایجاد کنید

gcloud compute service-attachments create service-1 --region=us-central1 --producer-forwarding-rule=tcp-ilb-psc --connection-preference=ACCEPT_AUTOMATIC --nat-subnets=psc-nat-subnet

اختیاری: در صورت استفاده از VPC مشترک، پیوست سرویس را در پروژه سرویس ایجاد کنید

gcloud compute service-attachments create service-1 --region=us-central1 --producer-forwarding-rule=tcp-ilb-psc --connection-preference=ACCEPT_AUTOMATIC --nat-subnets=projects/<hostproject>/regions/<region>/subnetworks/<natsubnet>

پیوست سرویس TCP را اعتبارسنجی کنید

gcloud compute service-attachments describe service-1 --region us-central1

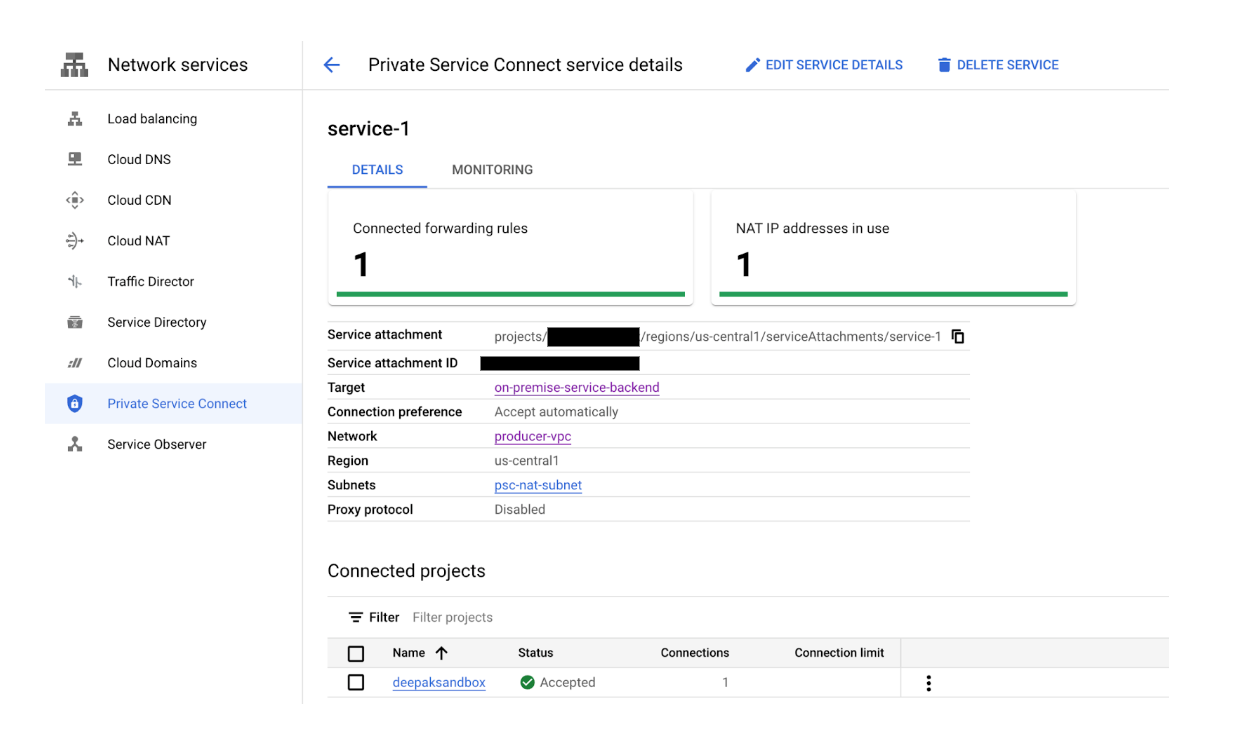

8. اختیاری: برای مشاهده پیوست سرویس تازه تاسیس، به Network Services → Private Service Connect بروید

انتخاب Service-1 جزئیات بیشتری را ارائه می دهد، از جمله URI پیوست سرویس که توسط مصرف کننده برای ایجاد یک اتصال سرویس خصوصی استفاده می شود. به URI توجه داشته باشید زیرا در مرحله بعدی مورد استفاده قرار خواهد گرفت.

جزئیات پیوست سرویس: projects/<projectname>/regions/us-central1/serviceAttachments/service-1

9. راه اندازی مصرف کننده

Consumer VPC را ایجاد کنید

Inside Cloud Shell موارد زیر را انجام دهید

gcloud compute networks create consumer-vpc --project=$psclab --subnet-mode=custom

زیرشبکه های Consumer را ایجاد کنید

در داخل Cloud Shell زیرشبکه GCE را ایجاد کنید

gcloud compute networks subnets create subnet-101 --project=$psclab --range=10.100.1.0/24 --network=consumer-vpc --region=us-central1

در داخل Cloud Shell زیرشبکه Consumer Endpoint را ایجاد کنید

gcloud compute networks subnets create subnet-102 --project=$psclab --range=10.100.2.0/24 --network=consumer-vpc --region=us-central1

ایجاد نقطه پایانی مصرف کننده (قانون حمل و نقل)

Inside Cloud Shell یک آدرس IP ثابت ایجاد می کند که به عنوان نقطه پایانی مصرف کننده استفاده می شود

gcloud compute addresses create psc-consumer-ip-1 --region=us-central1 --subnet=subnet-102 --addresses 10.100.2.10

اجازه دهید از URI پیوست سرویس ایجاد شده قبلی برای ایجاد نقطه پایانی مصرف کننده استفاده کنیم

در داخل Cloud Shell، Consumer Endpoint را ایجاد کنید

gcloud compute forwarding-rules create psc-consumer-1 --region=us-central1 --network=consumer-vpc --address=psc-consumer-ip-1 --target-service-attachment=projects/$psclab/regions/us-central1/serviceAttachments/service-1

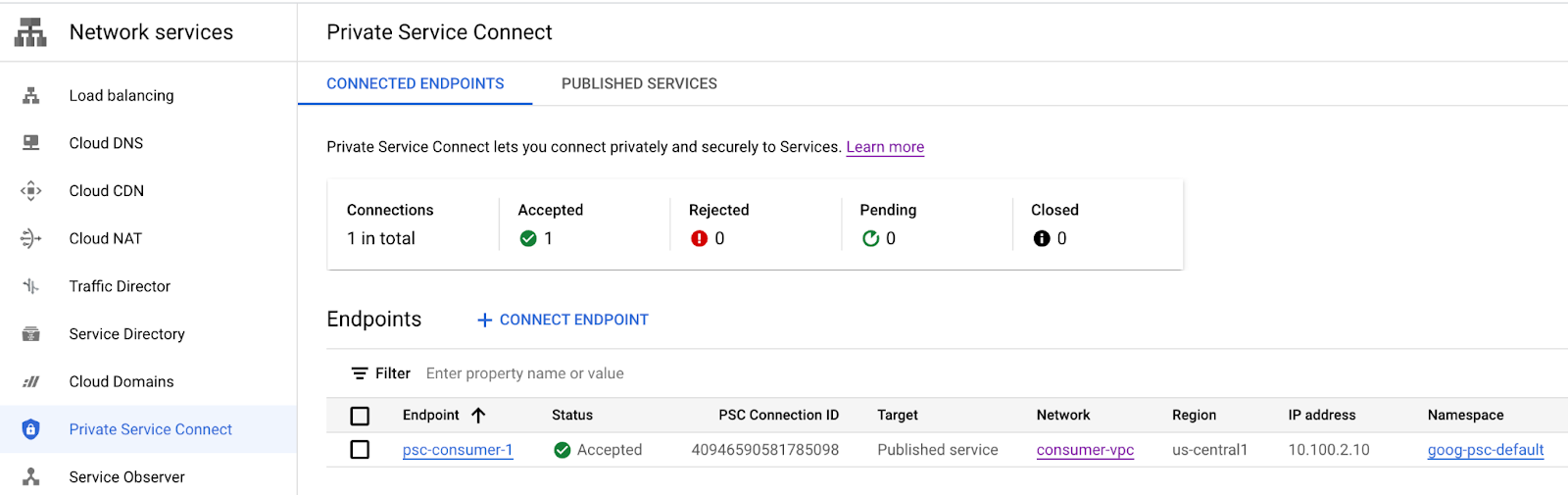

10. اعتبارسنجی Consumer Private Service Connect - Consumer VPC

از Consumer VPC با پیمایش به خدمات شبکه → اتصال سرویس خصوصی → نقاط پایانی متصل، یک اتصال موفقیت آمیز سرویس خصوصی را تأیید کنید. به اتصال psc-consumer-1 و آدرس IP مربوطه که قبلا ایجاد کردیم توجه کنید.

هنگام انتخاب psc-consumer-1 جزئیات اضافی از جمله URI پیوست سرویس ارائه می شود

11. اعتبارسنجی Consumer Private Service Connect - Producer VPC

از Producer VPC با پیمایش به Network Services → Private Service Connect → Published Service، یک اتصال سرویس خصوصی موفق را تأیید کنید. توجه داشته باشید که اتصال سرویس-1 منتشر شده اکنون 1 قانون حمل و نقل (نقطه پایان اتصال) را نشان می دهد.

12. یک منطقه DNS خصوصی و یک رکورد ایجاد کنید

منطقه DNS خصوصی را که به نقطه پایانی اتصال PSC نگاشت شده است ایجاد کنید تا از هر میزبانی در VPC به تولیدکننده دسترسی بیوقفه امکانپذیر شود.

از Cloud Shell

gcloud dns --project=$psclab managed-zones create codelab-zone --description="" --dns-name="codelab.net." --visibility="private" --networks="consumer-vpc"

gcloud dns --project=$psclab record-sets create service1.codelab.net. --zone="codelab-zone" --type="A" --ttl="300" --rrdatas="10.100.2.10"

13. اعتبار دسترسی مصرف کننده به سرویس Producers را با استفاده از VM تأیید کنید

از Consumers VPC ما یک VM برای آزمایش اتصال به سرویس داخلی با دسترسی به سرویس نقطه پایانی مصرف کننده service1.codelabs.net ایجاد خواهیم کرد.

Inside Cloud Shell نمونه آزمایشی را در vpc مصرف کننده ایجاد کنید

gcloud compute instances create consumer-vm \

--zone=us-central1-a \

--image-family=debian-10 \

--image-project=debian-cloud \

--subnet=subnet-101 \

--no-address

برای اینکه به IAP اجازه دهید به نمونه های VM شما متصل شود، یک قانون فایروال ایجاد کنید که:

- برای تمام نمونه های VM که می خواهید با استفاده از IAP در دسترس باشند، اعمال می شود.

- به ترافیک ورودی از محدوده IP 35.235.240.0/20 اجازه می دهد. این محدوده شامل تمام آدرس های IP است که IAP برای ارسال TCP استفاده می کند.

Inside Cloud Shell نمونه آزمایشی را در vpc مصرف کننده ایجاد کنید

gcloud compute firewall-rules create ssh-iap-consumer \

--network consumer-vpc \

--allow tcp:22 \

--source-ranges=35.235.240.0/20

با استفاده از IAP در Cloud Shell، وارد consumer-vm شوید تا اتصال به سرویس داخلی را با انجام یک چرخش در برابر dns FQDN service1.codelab.net تأیید کنید. اگر مهلت زمانی وجود دارد دوباره امتحان کنید.

gcloud compute ssh consumer-vm --project=$psclab --zone=us-central1-a --tunnel-through-iap

اتصال به سرویس داخلی را تأیید اعتبار کنید. پس از تأیید خروج از VM به درخواست Cloud Shell بازگشت

Inside Cloud Shell یک حلقه انجام می دهد

$ curl -v service1.codelab.net

* Trying 10.100.2.10...

* TCP_NODELAY set

* Expire in 200 ms for 4 (transfer 0x5650fc3390f0)

* Connected to service1.codelab.net (10.100.2.10) port 80 (#0)

> GET / HTTP/1.1

> Host: service1.codelab.net

> User-Agent: curl/7.64.0

> Accept: */*

>

< HTTP/1.1 200 OK

< Content-Type: text/html; charset=utf-8

< Accept-Ranges: bytes

< ETag: "3380914763"

< Last-Modified: Mon, 05 Dec 2022 15:10:56 GMT

< Expires: Mon, 05 Dec 2022 15:15:41 GMT

< Cache-Control: max-age=0

< Content-Length: 37

< Date: Mon, 05 Dec 2022 15:15:41 GMT

< Server: lighttpd/1.4.53

<

Welcome to my on-premise service!!

در زیر نمونه ای از عکسبرداری از سرویس داخلی ارائه شده است، توجه داشته باشید که آدرس IP منبع 172.16.0.2 از محدوده زیرشبکه پروکسی TCP 172.16.0.0/23 است.

14. پاکسازی سازنده

اجزای سازنده را حذف کنید

Inside Cloud Shell اجزای سازنده را حذف کنید

gcloud compute instances delete test-box-us-central1 --zone=us-central1-a --quiet

gcloud compute service-attachments delete service-1 --region=us-central1 --quiet

gcloud compute forwarding-rules delete tcp-ilb-psc --region=us-central1 --quiet

gcloud compute target-tcp-proxies delete on-premise-svc-tcpproxy --region=us-central1 --quiet

gcloud compute backend-services delete on-premise-service-backend --region=us-central1 --quiet

gcloud compute network-endpoint-groups delete on-prem-service-neg --zone=us-central1-a --quiet

gcloud compute networks subnets delete psc-nat-subnet subnet-201 proxy-subnet-us-central --region=us-central1 --quiet

gcloud compute firewall-rules delete ssh-iap fw-allow-proxy-only-subnet allow-to-ingress-nat-subnet fw-allow-health-check --quiet

gcloud compute health-checks delete on-prem-service-hc --region=us-central1 --quiet

gcloud compute networks delete producer-vpc --quiet

15. پاکسازی مصرف کننده

اجزای مصرف کننده را حذف کنید

Inside Cloud Shell اجزای مصرف کننده را حذف کنید

gcloud compute instances delete consumer-vm --zone=us-central1-a --quiet

gcloud compute forwarding-rules delete psc-consumer-1 --region=us-central1 --quiet

gcloud compute addresses delete psc-consumer-ip-1 --region=us-central1 --quiet

gcloud compute networks subnets delete subnet-101 subnet-102 --region=us-central1 --quiet

gcloud compute firewall-rules delete ssh-iap-consumer --quiet

gcloud dns record-sets delete service1.codelab.net --type=A --zone=codelab-zone --quiet

gcloud dns managed-zones delete codelab-zone --quiet

gcloud compute networks delete consumer-vpc --quiet

16. تبریک می گویم

تبریک میگوییم، شما با موفقیت اتصال سرویس خصوصی را با پروکسی TCP پیکربندی و تأیید کردید.

شما زیرساخت تولیدکننده را ایجاد کردید و یک پیوست سرویس را در VPC سازنده اضافه کردید که به یک سرویس داخلی اشاره می کند. شما یاد گرفتید که چگونه یک نقطه پایانی مصرف کننده در Consumer VPC ایجاد کنید که امکان اتصال به سرویس داخلی را فراهم می کند.

بعدش چی؟

برخی از این کدها را بررسی کنید...

- استفاده از سرویس خصوصی برای انتشار و مصرف خدمات با GKE

- استفاده از Private Service Connect برای انتشار و مصرف خدمات