1. Introduzione

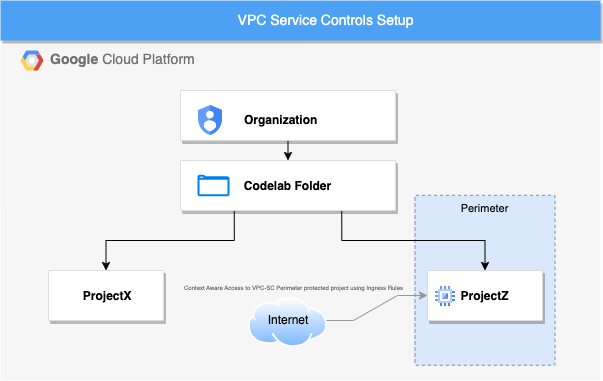

Controlli di servizio VPC (VPC-SC) è un controllo di sicurezza a livello di organizzazione in Google Cloud che consente ai clienti aziendali di mitigare i rischi di esfiltrazione di dati. I Controlli di servizio VPC offrono un accesso in stile Zero Trust ai servizi multi-tenant consentendo ai client di limitare l'accesso a IP autorizzati, contesto client e parametri dei dispositivi durante la connessione ai servizi multi-tenant da internet e da altri servizi al fine di ridurre le perdite sia intenzionali che non intenzionali. Puoi utilizzare Controlli di servizio VPC per creare perimetri che proteggono le risorse e i dati dei servizi da te specificati esplicitamente.

Gli obiettivi di questo tutorial sono:

- Nozioni di base sui Controlli di servizio VPC

- Crea un perimetro di servizio VPC

- Proteggi un progetto con i Controlli di servizio VPC

- Risolvi i problemi relativi a una violazione del traffico in entrata dei Controlli di servizio VPC

2. Configurazione e requisiti

Per questo tutorial, abbiamo bisogno dei seguenti prerequisiti:

- Un'organizzazione Google Cloud.

- Una cartella all'interno dell'organizzazione.

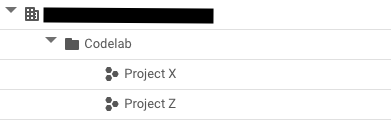

- 2 progetti Google Cloud all'interno della stessa organizzazione posizionati all'interno della cartella.

- Le autorizzazioni richieste a livello di organizzazione.

- Account di fatturazione per entrambi i progetti.

Configurazione delle risorse

- Nella console Google Cloud, crea una cartella nell'organizzazione e due nuovi progetti (puoi riutilizzare quelli esistenti).

Se non hai ancora un account Google Workspace/Cloud Identity, devi acquistarne uno poiché per questo tutorial dovrai averne un'organizzazione.

- Verifica di disporre delle autorizzazioni corrette per questo tutorial a livello di organizzazione.

- Ruoli IAM per le cartelle

- Autorizzazioni e ruoli dei progetti

- Autorizzazioni e ruoli necessari per configurare i Controlli di servizio VPC

- Autorizzazioni e ruoli necessari per gestire Compute Engine

- Assicurati che entrambi i progetti siano disponibili nella cartella, in quanto dobbiamo creare un criterio con ambito a livello di cartella. Scopri di più sullo spostamento di un progetto in una cartella.

Costo

Per utilizzare le risorse/le API Cloud, devi abilitare la fatturazione nella console Cloud. L'esecuzione di questo codelab non ha alcun costo. Per arrestare le risorse ed evitare di incorrere in fatturazione dopo questo tutorial, puoi eliminare le risorse che hai creato o eliminare il progetto. I nuovi utenti di Google Cloud sono idonei al programma di prova senza costi di 300 $.

L'unica risorsa che genererà un costo è l'istanza VM. Puoi trovare una stima del costo nel Calcolatore prezzi.

3. Crea un perimetro

In questo lab eseguiremo questi passaggi:

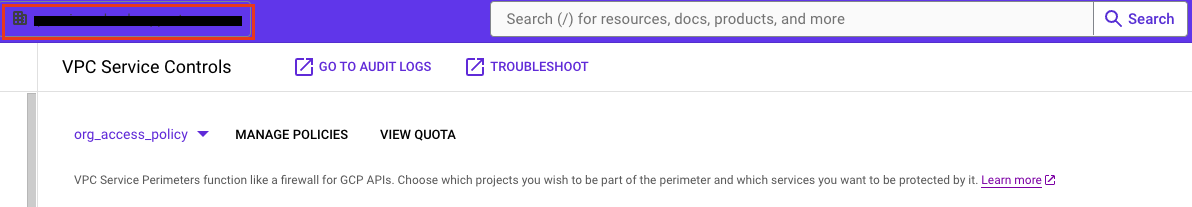

- Nella console Google, seleziona la tua organizzazione e Accedi ai Controlli di servizio VPC. Assicurati di essere a livello di organizzazione.

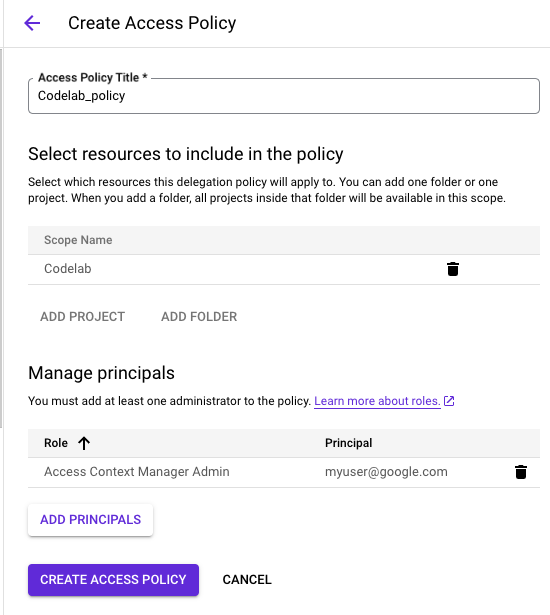

- Fai clic su "Gestisci criteri" per creare un nuovo criterio di accesso che abbia come ambito il "Codelab" .

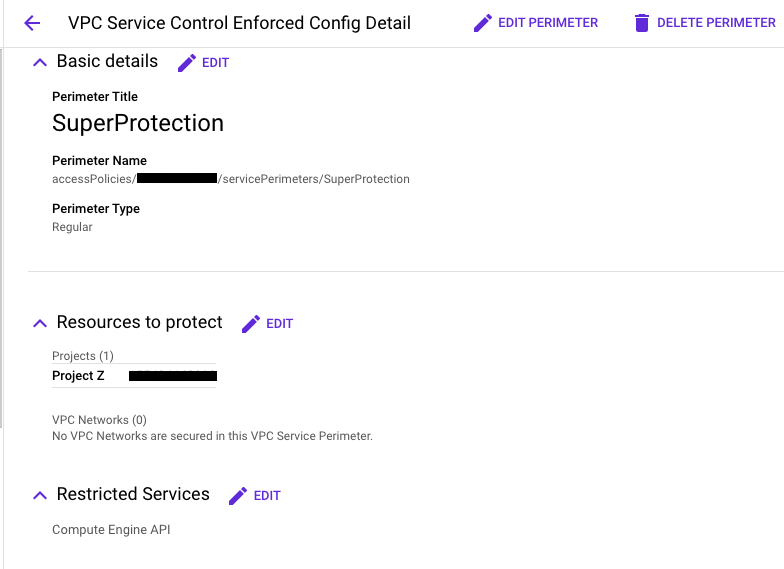

- Crea un nuovo perimetro in modalità di applicazione forzata. Chiamiamola "SuperProtection" per questo tutorial.

- Quando crei il perimetro, seleziona il progetto da applicare come ProjectZ.

- Seleziona il tipo di perimetro "Normale".

- Nella finestra di dialogo Specifica i servizi da limitare, seleziona "Compute Engine" come servizio da limitare.

La configurazione del perimetro dovrebbe essere simile alla seguente:

4. Verifica che il perimetro sia stato applicato

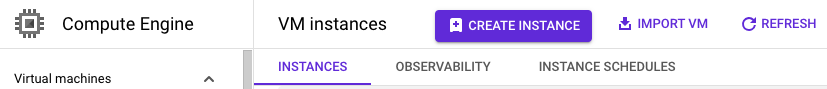

- Accedi a ProjectX e verifica se riesci ad accedere all'API Compute Engine visitando la home page delle istanze VM. Dovresti riuscire a farlo perché projectX non è protetto dal perimetro SC VPC creato.

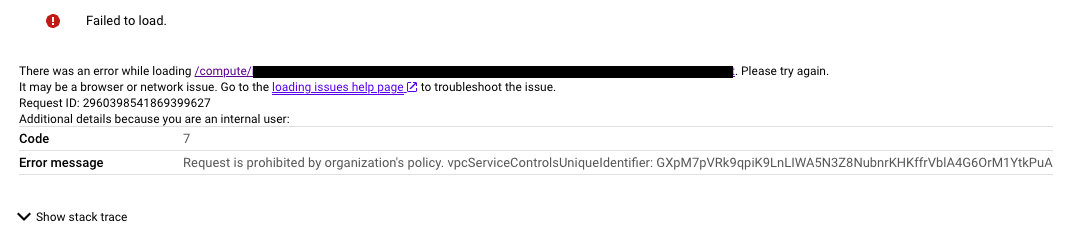

- Accedi a ProjectZ e verifica se riesci ad accedere a Compute Engine. Puoi notare che la richiesta è stata vietata dai Controlli di servizio VPC perché il perimetro di servizio SuperProtection protegge l'API ProjectZ e l'API Compute Engine.

5. Risoluzione dei problemi relativi al rifiuto

Dobbiamo innanzitutto identificare il problema esatto per determinare come risolverlo.

- I log di Controlli di servizio VPC includono dettagli sulle richieste alle risorse protette e il motivo per cui i Controlli di servizio VPC hanno rifiutato la richiesta. Troviamo l'ID univoco dei Controlli di servizio VPC negli audit log di ProjectZ utilizzando la seguente query in Esplora log:

resource.type="audited_resource" protoPayload.metadata."@type"="type.googleapis.com/google.cloud.audit.VpcServiceControlAuditMetadata"

Verranno visualizzati tutti gli audit log dei Controlli di servizio VPC. Cercheremo l'ultimo log di errori.

- Fai clic sull'intestazione Controlli di servizio VPC e seleziona "Risolvi i problemi relativi al rifiuto" che aprirà lo strumento per la risoluzione dei problemi di Controlli di servizio VPC.

Questa API ci mostrerà in un'interfaccia utente semplice il motivo della violazione e se si trattasse di una violazione in entrata o in uscita, tra le altre cose utili.

Per questo esercizio cercheremo quanto segue:

"principalEmail": "user@domain"

"callerIp": "PUBLIC_IP_ADDRESS"

"serviceName": "compute.googleapis.com"

"servicePerimeterName":

"accessPolicies/[POLICY_NUMBER]/servicePerimeters/SuperProtection

"ingressViolations": [

{

"targetResource": "projects/[PROJECT_NUMBER]",

"servicePerimeter": "accessPolicies/[POLICY_NUMBER]/servicePerimeters/SuperProtection"

}

],

"violationReason": "NO_MATCHING_ACCESS_LEVEL",

"resourceNames": "[PROJECT_ID]"

Abbiamo due opzioni per correggere questo rifiuto in ProjectZ.

- Creazione di un livello di accesso per consentire l'accesso al progetto all'interno del perimetro concedendo l'accesso all'IP di sistema.

- Creazione di una regola in entrata per consentire l'accesso da parte di un client API dall'esterno del perimetro di servizio alle risorse all'interno di un perimetro di servizio.

In questo tutorial risolveremo i problemi creando un livello di accesso.

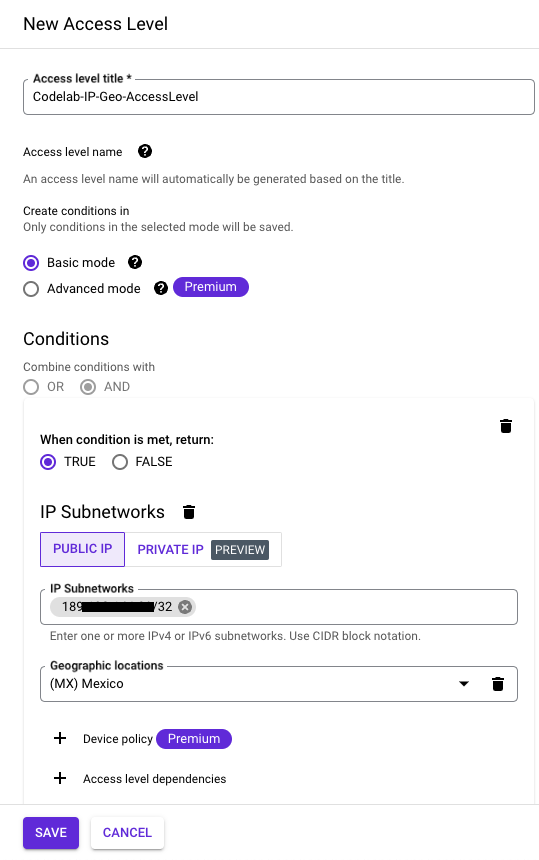

- Vai a Gestore contesto accesso nell'ambito Cartella (Codelab) e crea un nuovo livello di accesso.

- Utilizzare la "Modalità di base" e consentiremo l'accesso quando verranno soddisfatte la subnet IP e la posizione geografica.

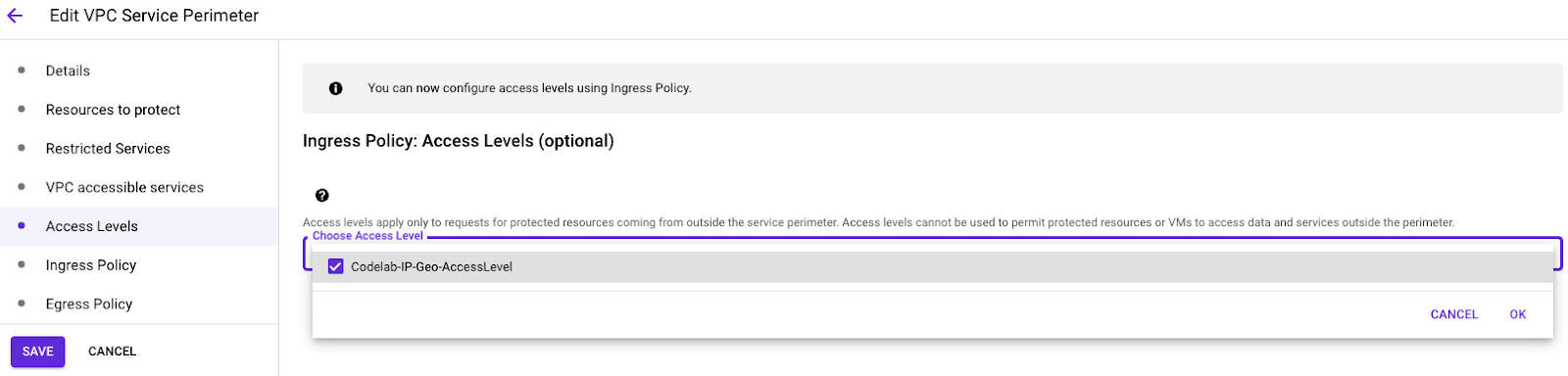

- Vai a Controlli di servizio VPC nell'ambito dell'organizzazione. Seleziona il criterio di accesso per questo codelab e modifica il perimetro creato in precedenza.

- Aggiungi il livello di accesso creato nell'ambito delle cartelle e salva.

6. Risultati del test.

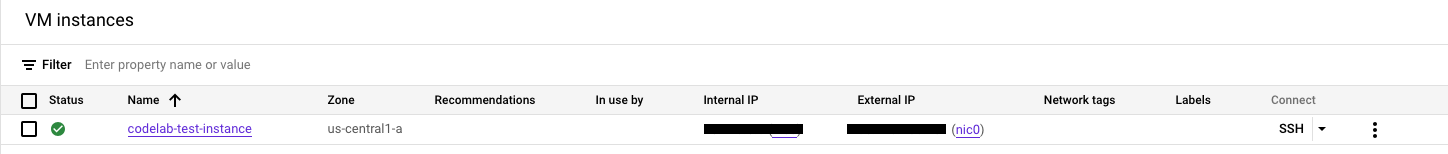

Verifica di avere accesso a Compute Engine e di essere in grado di creare un'istanza VM. Ora che abbiamo creato il livello di accesso, proviamo ad accedere a Compute Engine in ProjectZ e a creare un'istanza VM.

- Vai a Compute Engine e fai clic su Crea istanza

- Lascia tutto come predefinito e prova a creare un'istanza VM a basso costo.

Dopo circa un minuto, dovresti vedere l'istanza VM creata e verificare di avere accesso completo al Compute Engine protetto all'interno del perimetro.

7. Esegui la pulizia

Anche se non è previsto alcun addebito separato per l'utilizzo di Controlli di servizio VPC quando il servizio non è in uso, è consigliabile eseguire la pulizia della configurazione utilizzata in questo lab. Puoi anche eliminare l'istanza VM e/o i progetti Cloud per evitare addebiti. L'eliminazione del progetto Cloud interrompe la fatturazione per tutte le risorse utilizzate all'interno del progetto.

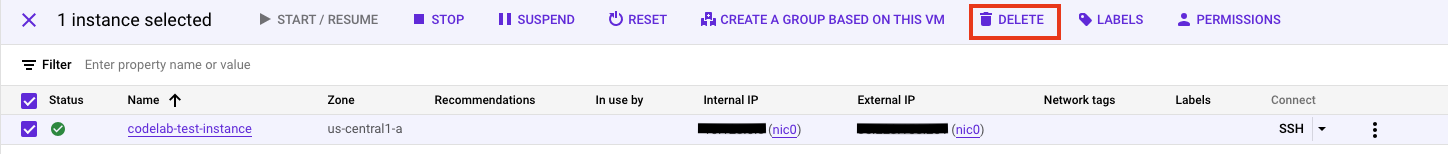

- Per eliminare l'istanza VM, seleziona la casella di controllo a sinistra del nome dell'istanza VM e fai clic su Elimina.

- Per eliminare il perimetro:

- Nella console Google Cloud, fai clic su Sicurezza, quindi su Controlli di servizio VPC nell'ambito Organizzazione.

- Nella pagina Controlli di servizio VPC, nella riga della tabella corrispondente al perimetro da eliminare, fai clic su "Elimina icona"

- Per eliminare il livello di accesso, completa i seguenti passaggi:

- Nella console Google Cloud, apri la pagina Gestore contesto accesso nell'ambito Cartella.

- Nella griglia, nella riga relativa al livello di accesso che vuoi eliminare, fai clic su "Elimina icona" e poi su Elimina.

- Per chiudere i progetti, completa i seguenti passaggi:

- Nella console Google Cloud, vai alla sezione IAM e Impostazioni amministratore del progetto che vuoi eliminare.

- Nella piattaforma IAM e Pagina Impostazioni amministratore, fai clic su Arresto.

- Inserisci l'ID progetto e fai clic su Chiudi comunque.

8. Complimenti!

In questo codelab hai creato un perimetro Controlli di servizio VPC, lo hai applicato e risolto i problemi.

Scopri di più

- Consulta la documentazione relativa a Controlli di servizio VPC.

- Consulta la documentazione di Gestore contesto accesso.

- Consulta la documentazione dello strumento per la risoluzione dei problemi VPC-SC.

Licenza

Questo lavoro è concesso in licenza ai sensi di una licenza Creative Commons Attribution 2.0 Generic.