1. مقدمة

VPC Service Controls (VPC-SC) هي عناصر تحكّم في الأمان على مستوى المؤسسة في Google Cloud تتيح لعملاء المؤسسات الحدّ من مخاطر استخراج البيانات. توفّر عناصر التحكّم في خدمة سحابة VPC إمكانية الوصول بدون ثقة إلى خدمات مستأجرين متعددين من خلال السماح للعملاء بحظر الوصول إلى عناوين IP المعتمَدة وسياق العميل ومَعلمات الجهاز أثناء الاتصال بخدمات مستأجرين متعددين من الإنترنت والخدمات الأخرى للحدّ من الخسائر المتعمَّدة وغير المقصودة. يمكنك استخدام عناصر التحكّم في خدمة سحابة VPC لإنشاء عوامل تحمي موارد وبيانات الخدمات التي تحدِّدها صراحةً.

الأهداف من هذا البرنامج التعليمي هي:

- فهم أساسيات عناصر التحكّم في خدمة سحابة VPC

- إنشاء محيط خدمة سحابة VPC

- حماية مشروع باستخدام عناصر التحكّم في خدمة سحابة VPC

- تحديد وحلّ المشاكل المتعلّقة بانتهاك عناصر التحكّم في خدمة سحابة VPC

2. الإعداد والمتطلبات

نحتاج إلى المتطلبات المسبقة التالية في هذا البرنامج التعليمي:

- مؤسسة في Google Cloud Platform:

- مجلّد ضمن "المؤسسة"

- مشروعا Google Cloud Platform (GCP) ضمن المؤسسة نفسها موضوعة ضمن المجلد.

- الأذونات المطلوبة على مستوى المؤسسة.

- حساب فوترة لكلا المشروعَين

إعداد الموارد

- في Google Cloud Console، أنشِئ مجلدًا ضمن المؤسسة ومشروعان جديدان (يمكنك إعادة استخدام المشاريع الحالية).

(إذا لم يكن لديك حساب على Google Workspace/Cloud Identity من قبل، عليك الحصول على حساب لأنّه يجب أن تكون لديك مؤسسة لتنفيذ هذا الدليل التعليمي).

- تأكَّد من حصولك على الأذونات الصحيحة لهذا الدليل التوجيهي على المستوى التنظيمي.

- أدوار "إدارة الهوية وإمكانية الوصول" للمجلدات

- الأذونات والأدوار الخاصة بالمشاريع

- الأذونات والأدوار المطلوبة لضبط عناصر التحكّم في خدمة سحابة VPC

- الأذونات والأدوار المطلوبة لإدارة Compute Engine

- تأكَّد من أنّ كلا المشروعَين متوفّران ضمن المجلد لأنّنا نحتاج إلى إنشاء سياسة على مستوى النطاق على مستوى المجلد. تعرَّف على المزيد من المعلومات عن نقل مشروع إلى مجلد.

التكلفة

عليك تفعيل الفوترة في Cloud Console لاستخدام الموارد/واجهات برمجة التطبيقات من Cloud. لن يؤدي إكمال هذا الدرس التطبيقي حول الترميز إلى فرض أي تكاليف، إن وُجدت. لإيقاف تشغيل الموارد لتجنب تحمُّل الفواتير إلى ما هو أبعد من هذا البرنامج التعليمي، يمكنك حذف الموارد التي أنشأتها أو حذف المشروع. يكون مستخدمو Google Cloud الجدد مؤهَّلون للانضمام إلى الفترة التجريبية المجانية التي تبلغ تكلفتها 300 دولار أمريكي.

المورد الوحيد الذي سيؤدي إلى تحمّل التكلفة هو مثيل الجهاز الافتراضي. يمكن العثور على التكلفة المقدَّرة في حاسبة الأسعار.

3- إنشاء محيط

في هذا المختبر، سننفذ الخطوات التالية:

- في Google Console، اختَر مؤسستك و الوصول إلى عناصر التحكّم في خدمة سحابة VPC. يُرجى التأكّد من أنّك على مستوى المؤسسة.

- انقر على "إدارة السياسات" لإنشاء سياسة وصول جديدة على مستوى "الدرس التطبيقي حول الترميز" المجلد.

- إنشاء محيط جديد في وضع الفرض. لنسمّه "SuperProtection" في هذا البرنامج التعليمي.

- عند إنشاء المحيط، اختَر المشروع الذي سيتم فرضه على المشروع ضمن ProjectZ.

- اختَر نوع المحيط على أنّه "عادي".

- في مربع الحوار تحديد الخدمات المراد تقييدها، اختَر الخدمة المطلوب فرض قيود عليها بصفتها "Compute Engine".

من المفترض أن يبدو إعداد المحيط كما يلي:

4. التحقُّق من فرض المحيط

- يمكنك الوصول إلى ProjectX والتأكّد مما إذا كان بإمكانك الوصول إلى Compute Engine API من خلال الانتقال إلى الصفحة الرئيسية لجهاز VM Instances. من المفترض أن تتمكّن من إجراء ذلك لأنّ projectX غير محمي من خلال محيط VPC SC الذي تم إنشاؤه.

- الوصول إلى ProjectZ والتأكّد مما إذا كان بإمكانك الوصول إلى Compute Engine يتضح لك أنّ هذا الطلب قد تم حظره من خلال عناصر التحكّم في خدمة "سحابة VPC" لأنّ محيط الخدمة SuperProtection يحمي واجهة برمجة التطبيقات ProjectZ وCompute Engine.

5- تحديد مشاكل الرفض وحلّها

علينا أولاً أن نحدد المشكلة بالضبط هنا لنتمكن من استكشافها وإصلاحها.

- تتضمّن سجلّات عناصر التحكّم في خدمة سحابة VPC تفاصيل حول الطلبات المُرسَلة إلى الموارد المحمية وسبب رفض عناصر التحكّم في خدمة سحابة VPC. ابحث عن المعرّف الفريد لعناصر التحكم في خدمة VPC في سجلات تدقيق ProjectZ باستخدام طلب البحث التالي في مستكشف السجلات:

resource.type="audited_resource" protoPayload.metadata."@type"="type.googleapis.com/google.cloud.audit.VpcServiceControlAuditMetadata"

سيؤدي هذا الإجراء إلى عرض جميع سجلّات تدقيق عناصر التحكّم في خدمة سحابة VPC. سنبحث عن سجلّ الأخطاء الأخير.

- انقر على العنوان عناصر التحكّم في خدمة VPC، واختَر "تحديد مشاكل الرفض وحلّها". ستفتح أداة حلّ المشاكل في عناصر التحكّم في خدمة VPC.

ستوضّح لنا واجهة برمجة التطبيقات هذه في واجهة مستخدم ودية سبب الانتهاك وما إذا كان هناك انتهاك في سياسة الدخول أو الخروج، بالإضافة إلى معلومات مفيدة أخرى.

في هذا التمرين، سنبحث عن ما يلي:

"principalEmail": "user@domain"

"callerIp": "PUBLIC_IP_ADDRESS"

"serviceName": "compute.googleapis.com"

"servicePerimeterName":

"accessPolicies/[POLICY_NUMBER]/servicePerimeters/SuperProtection

"ingressViolations": [

{

"targetResource": "projects/[PROJECT_NUMBER]",

"servicePerimeter": "accessPolicies/[POLICY_NUMBER]/servicePerimeters/SuperProtection"

}

],

"violationReason": "NO_MATCHING_ACCESS_LEVEL",

"resourceNames": "[PROJECT_ID]"

لدينا خياران لإصلاح هذا الرفض في ProjectZ.

- إنشاء مستوى وصول للسماح بالوصول إلى المشروع داخل المحيط من خلال منح إذن الوصول إلى عنوان IP للنظام.

- إنشاء قاعدة دخول للسماح بوصول عميل واجهة برمجة التطبيقات من خارج محيط الخدمة إلى الموارد داخل محيط الخدمة

في هذا البرنامج التعليمي، سنحل المشكلة من خلال إنشاء مستوى الوصول.

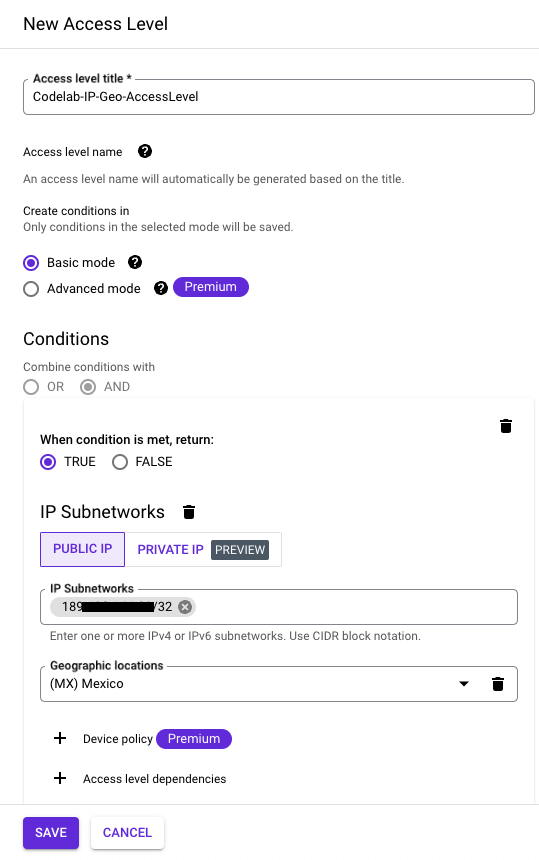

- انتقِل إلى "مدير سياق الوصول" على نطاق المجلد (الدرس التطبيقي حول الترميز)، وأنشئ مستوى وصول جديدًا.

- استخدام "الوضع الأساسي" وسنسمح بالوصول عند استيفاء الشبكة الفرعية لعنوان IP والموقع الجغرافي.

- انتقِل إلى عناصر التحكّم في خدمة سحابة VPC على مستوى المؤسسة. اختَر سياسة الوصول الخاصة بالدرس التطبيقي حول الترميز هذا وعدِّل المحيط الذي أنشأناه سابقًا.

- أضِف مستوى الوصول الذي تم إنشاؤه على مستوى المجلد واحفظه.

6- نتائج الاختبار

عليك التأكّد من أنّه لدينا إذن بالوصول إلى Compute Engine ومن أنّه يمكننا إنشاء مثيل جهاز افتراضي (VM). الآن وبعد الانتهاء من إنشاء مستوى الوصول، لنحاول الوصول إلى Compute Engine في ProjectZ وإنشاء مثيل جهاز افتراضي (VM).

- انتقِل إلى Compute Engine وانقر على إنشاء مثيل.

- يمكنك ضبط كل الإعدادات تلقائيًا ومحاولة إنشاء مثيل جهاز افتراضي منخفض التكلفة.

وبعد مرور دقيقة تقريبًا، من المفترض أن يظهر لك مثيل الجهاز الافتراضي ويمكنك التأكّد من أنّ لديك إمكانية الوصول الكامل إلى Compute Engine المحمي داخل المنطقة المحيطة.

7. تنظيف

لا يتم فرض رسوم منفصلة مقابل استخدام عناصر التحكّم في خدمة "سحابة VPC" عندما لا تكون الخدمة قيد الاستخدام، إلّا أنّه من أفضل الممارسات تنظيف الإعدادات المستخدَمة في هذا المختبر. يمكنك أيضًا حذف مثيل الجهاز الافتراضي و/أو مشاريع Cloud لتجنُّب تحمُّل الرسوم. يؤدي حذف مشروعك على Google Cloud إلى إيقاف الفوترة لجميع الموارد المستخدمة في هذا المشروع.

- لحذف مثيل الجهاز الافتراضي (VM)، ضَع علامة في مربّع الاختيار على يمين اسم الجهاز الافتراضي، ثم انقر على حذف.

- لحذف المحيط، أكمِل الخطوات التالية:

- في Google Cloud Console، انقر على الأمان، ثم انقر على VPC Service Controls على نطاق المؤسسة.

- في صفحة "عناصر التحكّم في خدمة سحابة VPC"، انقر على "حذف الرمز" في صف الجدول المقابل للمحيط الذي تريد حذفه.

- لحذف مستوى الوصول، أكمل الخطوات التالية:

- في Google Cloud Console، افتح صفحة Access Context Manager في نطاق المجلد.

- في الشبكة، في صف مستوى الوصول الذي تريد حذفه، انقر على "حذف الرمز"، ثم انقر على حذف.

- لإيقاف مشاريعك، أكمِل الخطوات التالية:

- في وحدة تحكم Google Cloud، انتقل إلى إدارة الهوية وإمكانية الوصول "إعدادات المشرف" للمشروع الذي تريد حذفه.

- في إدارة الهوية وإمكانية الوصول انقر على إيقاف التشغيل في صفحة "إعدادات المشرف".

- أدخِل رقم تعريف المشروع، ثم انقر على إيقاف التشغيل على أي حال.

8. تهانينا!

في هذا الدرس التطبيقي حول الترميز، أنشأت محيطًا لعناصر التحكّم في خدمة سحابة VPC، وفرضته، وأصلحته، وأصلحته.

مزيد من المعلومات

- راجِع مستندات عناصر التحكّم في خدمة VC.

- راجِع مستندات Access Context Manager.

- راجِع مستندات أداة حل مشاكل VC-SC.

الترخيص

هذا العمل مرخّص بموجب رخصة المشاع الإبداعي 2.0 مع نسب العمل إلى مؤلف عام.