১. ভূমিকা এবং সংক্ষিপ্ত বিবরণ

ইনফোব্লক্স দ্বারা পরিচালিত ডিএনএস আর্মার একটি সম্পূর্ণরূপে পরিচালিত পরিষেবা যা আপনার গুগল ক্লাউড ওয়ার্কলোডের জন্য ডিএনএস-স্তর সুরক্ষা প্রদান করে। এর উন্নত হুমকি সনাক্তকারীটি আক্রমণ শৃঙ্খলের প্রাথমিক পর্যায়ে - ডিএনএস কোয়েরি - দূষিত কার্যকলাপ সনাক্ত করার জন্য ডিজাইন করা হয়েছে, কোনও অপারেশনাল জটিলতা বা কর্মক্ষমতা ওভারহেড যোগ না করে।

এই কোডল্যাবটি DNS আর্মার পরিষেবা কনফিগার এবং পরীক্ষা করার জন্য ধাপে ধাপে নির্দেশাবলী প্রদান করে। আপনি প্রয়োজনীয় নেটওয়ার্ক অবকাঠামো সেট আপ করবেন, হুমকি সনাক্তকারী তৈরি করবেন, DNS হুমকি অনুকরণ করে পরিষেবাটি পরীক্ষা করবেন এবং অবশেষে, লগস এক্সপ্লোরার ব্যবহার করে হুমকি লগ বিশ্লেষণ করবেন।

তুমি যা তৈরি করবে

এই কোডল্যাবে, আপনি নিম্নলিখিত সংস্থানগুলি সরবরাহ করবেন:

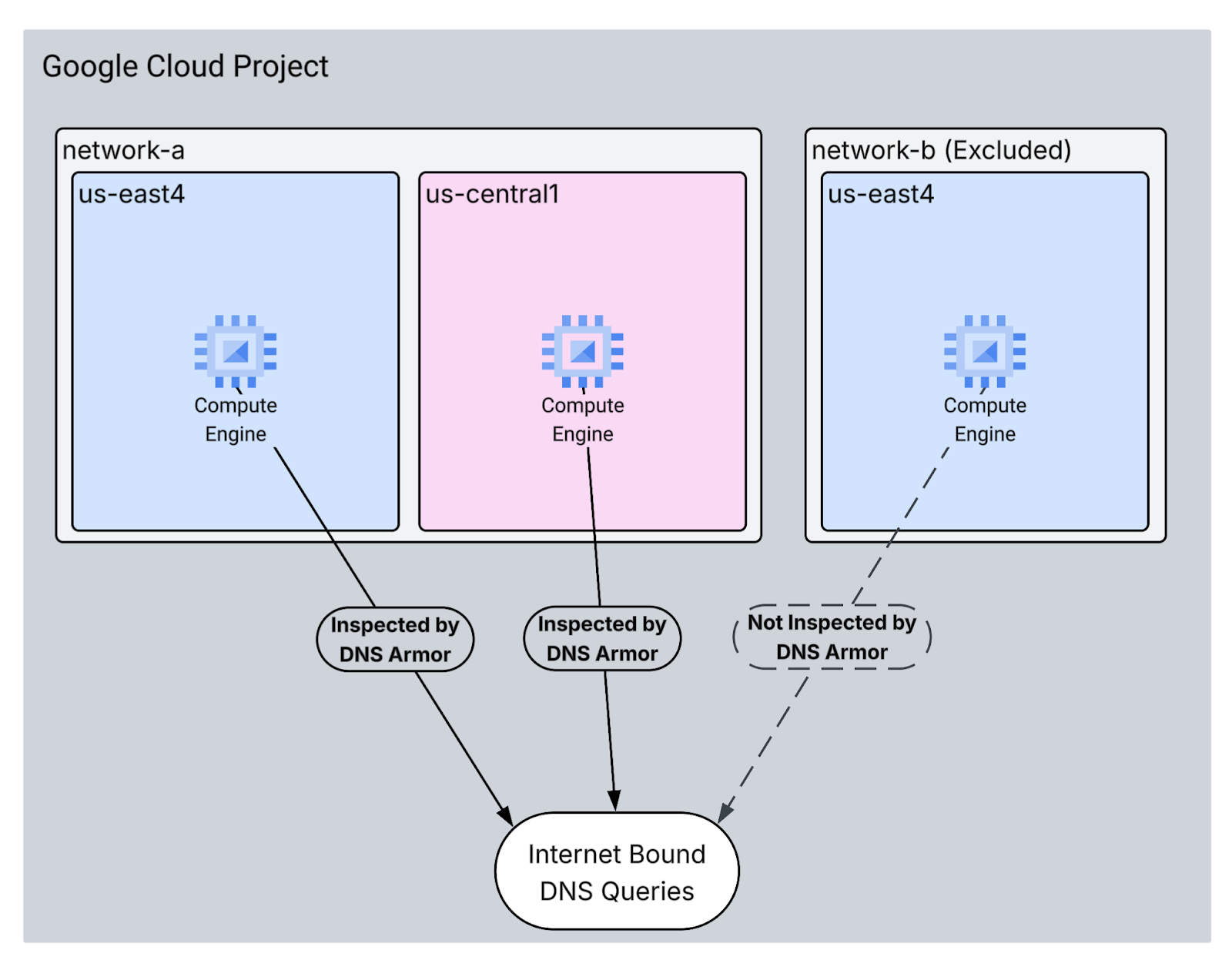

- দুটি ভিপিসি নেটওয়ার্ক:

network-aএবংnetwork-b -

network-aus-east4এবংus-central1অঞ্চলে সাবনেট এবং ভার্চুয়াল মেশিন অন্তর্ভুক্ত থাকবে। -

network-bশুধুমাত্রus-east4তে একটি সাবনেট এবং ভার্চুয়াল মেশিন থাকবে। - DNS কোয়েরিগুলি পরিদর্শন করার জন্য কনফিগার করা একটি DNS আর্মার উন্নত হুমকি সনাক্তকারী।

তুমি কি শিখবে

- ভিপিসি এবং ভার্চুয়াল মেশিন সহ প্রয়োজনীয় নেটওয়ার্কিং রিসোর্স কীভাবে সরবরাহ করবেন।

- কীভাবে একটি উন্নত হুমকি সনাক্তকারী স্থাপন করবেন এবং নির্দিষ্ট নেটওয়ার্কগুলিকে বাদ দেবেন।

- হুমকি সিমুলেশন স্ক্রিপ্ট ব্যবহার করে হুমকি সনাক্তকরণ কনফিগারেশন কীভাবে যাচাই করবেন।

- লগস এক্সপ্লোরারে হুমকি লগ কীভাবে বিশ্লেষণ করবেন।

তোমার যা লাগবে

- একটি গুগল ক্লাউড প্রকল্প।

-

gcloudকমান্ড-লাইন টুলে অ্যাক্সেস।

2. পূর্বশর্ত

এই বিভাগে, আপনি নিম্নলিখিত কাজগুলি সম্পাদন করবেন:

- আপনার Google ক্লাউড প্রোজেক্টটি প্রয়োজনীয় প্রতিষ্ঠানের নীতিগত সীমাবদ্ধতা পূরণ করে কিনা তা যাচাই করুন।

- নিশ্চিত করুন যে আপনার ব্যবহারকারী অ্যাকাউন্টে প্রয়োজনীয় IAM ভূমিকা এবং অনুমতি রয়েছে।

- এই কোডল্যাবের জন্য প্রয়োজনীয় Google ক্লাউড API গুলি সক্ষম করুন।

- কম্পিউট ইঞ্জিন সার্ভিস অ্যাকাউন্টে

roles/logging.viewerIAM ভূমিকাটি বরাদ্দ করুন।

প্রতিষ্ঠানের নীতিগত সীমাবদ্ধতা

এই কোডল্যাবটি সফলভাবে সম্পন্ন করতে, অনুগ্রহ করে আপনার প্রকল্পে প্রযোজ্য প্রতিষ্ঠানের নীতিগত সীমাবদ্ধতাগুলি যাচাই করুন। কিছু নীতি প্রয়োজনীয় সংস্থান সরবরাহে বাধা সৃষ্টি করতে পারে। নিম্নলিখিত সীমাবদ্ধতাগুলি এই কোডল্যাবের কনফিগারেশনকে প্রভাবিত করতে পারে:

-

constraints/gcp.resourceLocations: আপনি যে অঞ্চলগুলিতে রিসোর্স তৈরি করতে পারেন সেগুলিকে সীমাবদ্ধ করে; কোডল্যাবের জন্যus-east4এবংus-central1প্রয়োজন। -

constraints/compute.vmExternalIpAccess: পাবলিক আইপি অ্যাড্রেস সহ ভার্চুয়াল মেশিন তৈরি করা রোধ করে, যা কোডল্যাবের--no-addressফ্ল্যাগ ব্যবহার অনুসরণ না করলে সেটআপে হস্তক্ষেপ করতে পারে। -

constraints/compute.shieldedVm: শিল্ডেড ভিএম তৈরিতে জোর দেয়, যা কোডল্যাবের ভিএম তৈরির কমান্ডগুলি নির্দিষ্ট করে না, সম্ভাব্যভাবে একটি ত্রুটির কারণ হতে পারে। -

constraints/gcp.restrictServiceUsage: কোন কোন Google ক্লাউড API সক্রিয় করা যেতে পারে তা সীমাবদ্ধ করে এবং যদি এটিcompute.googleapis.com,networksecurity.googleapis.com,logging.googleapis.com, এবংmonitoring.googleapis.comঅনুমতি না দেয় তবে কোডল্যাব ব্লক করতে পারে।

IAM ভূমিকা এবং অনুমতি

এই কোডল্যাবটি সফলভাবে সম্পন্ন করতে, অনুগ্রহ করে আপনার ব্যবহারকারীকে প্রদত্ত IAM ভূমিকা এবং অনুমতিগুলি যাচাই করুন। এই কোডল্যাবটি সম্পূর্ণ করার জন্য নিম্নলিখিত IAM ভূমিকা এবং অনুমতিগুলি প্রয়োজন।

- পরিষেবা ব্যবহারের প্রশাসক (

roles/serviceusage.serviceUsageAdmin): কোডল্যাবের জন্য প্রয়োজনীয় Google ক্লাউড API গুলি সক্ষম করতে। - কম্পিউট নেটওয়ার্ক অ্যাডমিন (

roles/compute.networkAdmin): VPC নেটওয়ার্ক, সাবনেট এবং ক্লাউড NAT তৈরি এবং পরিচালনা করতে। - কম্পিউট সিকিউরিটি অ্যাডমিন (

roles/compute.securityAdmin): ভার্চুয়াল মেশিনে SSH অ্যাক্সেসের জন্য ফায়ারওয়াল নিয়ম কনফিগার করতে। - কম্পিউট ইনস্ট্যান্স অ্যাডমিন (v1) (

roles/compute.instanceAdmin.v1): ল্যাবের জন্য প্রয়োজনীয় ভার্চুয়াল মেশিন তৈরি এবং পরিচালনা করা। - IAP-সুরক্ষিত টানেল ব্যবহারকারী (

roles/iap.tunnelResourceAccessor): Identity-Aware Proxy (IAP) এর মাধ্যমে SSH ব্যবহার করে ভার্চুয়াল মেশিনের সাথে সংযোগ স্থাপন করতে। - নেটওয়ার্ক সিকিউরিটি অ্যাডমিন (

roles/networksecurity.admin): DNS আর্মার থ্রেট ডিটেক্টর তৈরি এবং পরিচালনা করতে। - লগস ভিউয়ার (

roles/logging.viewer): লগস এক্সপ্লোরারে হুমকি লগগুলি দেখতে এবং বিশ্লেষণ করতে।

গুগল ক্লাউড এপিআই

আপনার প্রোজেক্টে প্রয়োজনীয় Google ক্লাউড API গুলি সক্রিয় আছে কিনা তা নিশ্চিত করুন।

১. প্রয়োজনীয় API গুলি সক্ষম করুন , ক্লাউড শেলের মধ্যে নিম্নলিখিত gcloud কমান্ডগুলি চালান।

gcloud services enable compute.googleapis.com \

networksecurity.googleapis.com \

logging.googleapis.com \

monitoring.googleapis.com

2. API গুলি সক্রিয় আছে কিনা তা যাচাই করুন , ক্লাউড শেলের মধ্যে নিম্নলিখিত gcloud কমান্ডগুলি চালান।

gcloud services list --enabled

কম্পিউট ইঞ্জিন পরিষেবা অ্যাকাউন্ট

ক্লাউড লগিং থেকে হুমকি লগ পড়ার জন্য পরীক্ষার স্ক্রিপ্টের অনুমতি প্রয়োজন। যেহেতু স্ক্রিপ্টটি ডিফল্ট কম্পিউট ইঞ্জিন পরিষেবা অ্যাকাউন্ট ব্যবহার করে একটি VM থেকে কার্যকর করা হবে, তাই roles/logging.viewer IAM ভূমিকাটি এই পরিষেবা অ্যাকাউন্টে বরাদ্দ করতে হবে।

১. পরিবেশ ভেরিয়েবল সেট করুন , ক্লাউড শেলের মধ্যে নিম্নলিখিত কমান্ডগুলি চালান।

export PROJECT_ID=$(gcloud config get-value project)

export PROJECT_NUMBER=$(gcloud projects describe $PROJECT_ID --format='value(projectNumber)')

২. লগিং ভিউয়ারের ভূমিকা কম্পিউট ইঞ্জিন SA-কে দিন । ক্লাউড শেলের মধ্যে নিম্নলিখিত gcloud কমান্ডগুলি চালান।

gcloud projects add-iam-policy-binding $PROJECT_ID \

--member="serviceAccount:${PROJECT_NUMBER}-compute@developer.gserviceaccount.com" \

--role="roles/logging.viewer"

৩. মৌলিক পরিবেশ সেটআপ

এই বিভাগে, আপনি নিম্নলিখিত কাজগুলি সম্পাদন করবেন:

- কাস্টম সাবনেট দিয়ে VPC নেটওয়ার্ক (

network-aএবংnetwork-b) তৈরি করুন। -

network-aএবংnetwork-bউভয় ক্ষেত্রেই ইন্টারনেট বহির্গমনের জন্য ক্লাউড রাউটার এবং ক্লাউড NAT কনফিগার করুন। -

network-aএবংnetwork-bউভয়ের জন্য IAP এর IP পরিসর থেকে VM-গুলিতে SSH অ্যাক্সেসের অনুমতি দেওয়ার জন্য ফায়ারওয়াল নিয়ম তৈরি করুন। -

network-aএবংnetwork-bউভয় ক্ষেত্রেই পাবলিক আইপি ঠিকানা ছাড়াই লিনাক্স ভার্চুয়াল মেশিন সরবরাহ করুন।

ভিপিসি এবং সাবনেট তৈরি করুন

১. us-east4 এবং us-central1 অঞ্চলে network-a এবং এর সাবনেট তৈরি করুন । ক্লাউড শেলের মধ্যে নিম্নলিখিত gcloud কমান্ডগুলি চালান।

gcloud compute networks create network-a --subnet-mode=custom

gcloud compute networks subnets create subnet-a-use4 \

--network=network-a \

--range=10.10.0.0/24 \

--region=us-east4

gcloud compute networks subnets create subnet-a-usc1 \

--network=network-a \

--range=10.10.1.0/24 \

--region=us-central1

২. us-east4 অঞ্চলে network-b এবং এর সাবনেট তৈরি করুন । Cloud Shell এর মধ্যে নিম্নলিখিত gcloud কমান্ডগুলি চালান।

gcloud compute networks create network-b --subnet-mode=custom

gcloud compute networks subnets create subnet-b-use4 \

--network=network-b \

--range=10.20.0.0/24 \

--region=us-east4

ইন্টারনেট ইগ্রেস কনফিগার করুন

১. পাবলিক আইপি ছাড়াই ভিএম-এর জন্য ইন্টারনেট বেরিয়ে যাওয়ার অনুমতি দিতে network-a জন্য ক্লাউড রাউটার এবং ক্লাউড NAT তৈরি করুন ।

gcloud compute routers create router-a-use4 \

--network=network-a \

--region=us-east4

gcloud compute routers nats create nat-a-use4 \

--router=router-a-use4 \

--auto-allocate-nat-external-ips \

--nat-all-subnet-ip-ranges \

--region=us-east4

gcloud compute routers create router-a-usc1 \

--network=network-a \

--region=us-central1

gcloud compute routers nats create nat-a-usc1 \

--router=router-a-usc1 \

--auto-allocate-nat-external-ips \

--nat-all-subnet-ip-ranges \

--region=us-central1

২. পাবলিক আইপি ছাড়াই ভিএম-এর জন্য ইন্টারনেট বেরিয়ে যাওয়ার অনুমতি দিতে network-b জন্য ক্লাউড রাউটার এবং ক্লাউড NAT তৈরি করুন ।

gcloud compute routers create router-b-use4 \

--network=network-b \

--region=us-east4

gcloud compute routers nats create nat-b-use4 \

--router=router-b-use4 \

--auto-allocate-nat-external-ips \

--nat-all-subnet-ip-ranges \

--region=us-east4

ফায়ারওয়াল নিয়ম কনফিগার করুন

১. IAP এর IP রেঞ্জ থেকে SSH অ্যাক্সেসের অনুমতি দেওয়ার জন্য network-a এর জন্য ফায়ারওয়াল নিয়ম তৈরি করুন । Cloud Shell এর মধ্যে নিম্নলিখিত gcloud কমান্ডগুলি চালান।

gcloud compute firewall-rules create allow-ssh-iap-a \

--network=network-a \

--allow=tcp:22 \

--source-ranges=35.235.240.0/20

২. IAP এর IP রেঞ্জ থেকে SSH অ্যাক্সেসের অনুমতি দেওয়ার জন্য network-b এর জন্য ফায়ারওয়াল নিয়ম তৈরি করুন । Cloud Shell এর মধ্যে নিম্নলিখিত gcloud কমান্ডগুলি চালান।

gcloud compute firewall-rules create allow-ssh-iap-b \

--network=network-b \

--allow=tcp:22 \

--source-ranges=35.235.240.0/20

ভার্চুয়াল মেশিন তৈরি করুন

১. network-a তে লিনাক্স ভিএম তৈরি করুন

gcloud compute instances create vm-a-use4 \

--zone=us-east4-c \

--network=network-a \

--subnet=subnet-a-use4 \

--no-address \

--scopes=cloud-platform

gcloud compute instances create vm-a-usc1 \

--zone=us-central1-a \

--network=network-a \

--subnet=subnet-a-usc1 \

--no-address \

--scopes=cloud-platform

2. network-b তে লিনাক্স ভিএম তৈরি করুন

gcloud compute instances create vm-b-use4 \

--zone=us-east4-c \

--network=network-b \

--subnet=subnet-b-use4 \

--no-address \

--scopes=cloud-platform

৪. ডিএনএস থ্রেট ডিটেক্টর তৈরি করুন

এই বিভাগে, আপনি নিম্নলিখিত কাজগুলি সম্পাদন করবেন:

- হুমকি সনাক্তকারী তৈরি করুন।

- হুমকি সনাক্তকারীর তালিকা তৈরি করুন।

- সম্পদের বর্ণনা দাও।

VPC, সাবনেট এবং ভার্চুয়াল মেশিনগুলি এখন সরবরাহ করা হয়েছে, পরবর্তী ধাপ হল DNS হুমকি সনাক্তকারী তৈরি করা।

১. gcloud beta network-security dns-threat-detectors create কমান্ড ব্যবহার করে থ্রেট ডিটেক্টর তৈরি করুন । network-b বাদ দিতে --excluded-networks ফ্ল্যাগ ব্যবহার করুন।

gcloud beta network-security dns-threat-detectors create my-dns-threat-detector \

--location=global \

--provider=infoblox \

--excluded-networks=projects/$PROJECT_ID/global/networks/network-b

2. সৃষ্টি নিশ্চিত করার জন্য হুমকি সনাক্তকারীর তালিকা তৈরি করুন ।

gcloud beta network-security dns-threat-detectors list --location=global

৩. excludedNetworks অধীনে network-b সঠিকভাবে তালিকাভুক্ত কিনা তা যাচাই করার জন্য রিসোর্সটি বর্ণনা করুন ।

gcloud beta network-security dns-threat-detectors describe my-dns-threat-detector --location=global

উদাহরণ আউটপুট:

createTime: '2025-08-06T17:06:30.297586089Z' excludedNetworks: - projects/dns-armor-demo-project/global/networks/network-b name: projects/dns-armor-demo-project/locations/global/dnsThreatDetectors/my-dns-threat-detector provider: INFOBLOX updateTime: '2025-08-27T01:14:09.666357239Z'

৫. সেটআপ পরীক্ষা করা হচ্ছে

এই বিভাগে, আপনি নিম্নলিখিত কাজগুলি সম্পাদন করবেন:

- VM-তে SSH।

- ভিএমগুলিতে গিট ইনস্টল করুন।

- ইনফোব্লক্স হুমকি সনাক্তকরণ সিমুলেটর সংগ্রহস্থল ক্লোন করুন।

- স্ক্রিপ্টটি চালান এবং উৎপন্ন আউটপুট বিশ্লেষণ করুন।

আপনার VM থেকে অনুকরণ করা ক্ষতিকারক DNS কোয়েরি তৈরি করে সেটআপটি যাচাই করুন। network-a থেকে উদ্ভূত কোয়েরির জন্য আপনার লগ এন্ট্রিগুলি পর্যবেক্ষণ করা উচিত, তবে network-b.

১. vm-a-use4 তে SSH করুন । ক্লাউড শেলের মধ্যে নিম্নলিখিত gcloud কমান্ডগুলি চালান।

gcloud compute ssh vm-a-use4 --zone=us-east4-c

২. ভিএম-এ গিট ইনস্টল করুন ।

sudo apt-get install git -y

৩. ইনফোব্লক্স হুমকি সনাক্তকরণ সিমুলেটর সংগ্রহস্থল ক্লোন করুন ।

git clone https://github.com/infobloxopen/ib-threat-detection-simulator

৪. ডিরেক্টরিটি সিমুলেটরের ডিরেক্টরিতে পরিবর্তন করুন ।

cd ib-threat-detection-simulator/threat_detection_simulator/

৫. স্ক্রিপ্টটি চালান এবং উৎপন্ন আউটপুট বিশ্লেষণ করুন।

স্ক্রিপ্টটি এক্সিকিউটেবল করুন।

chmod +x run.sh

স্ক্রিপ্টটি চালান।

./run.sh info basic

6. নমুনা আউটপুট

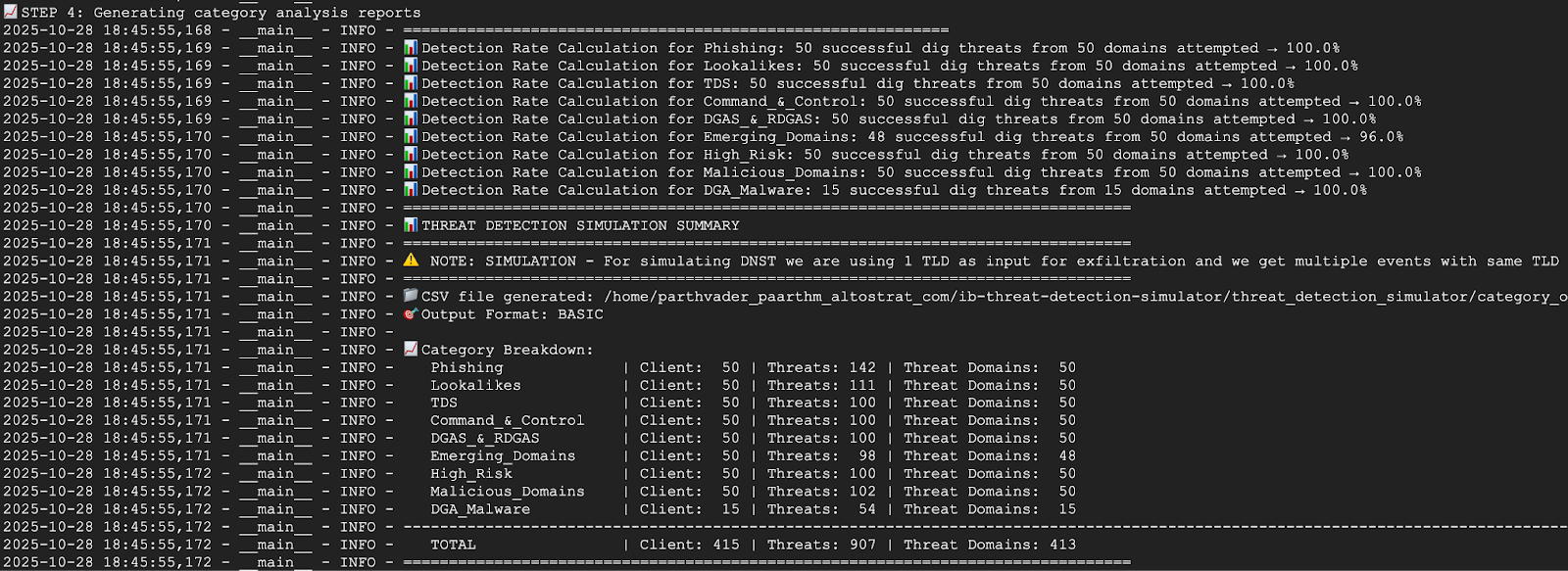

নিচের স্ক্রিনশটটি নেটওয়ার্ক-এ-তে একটি VM থেকে স্ক্রিপ্ট আউটপুটের কিছু অংশ দেখায়। আউটপুটটি দেখায় যে ১০০% হুমকি সনাক্ত করা হয়েছে।

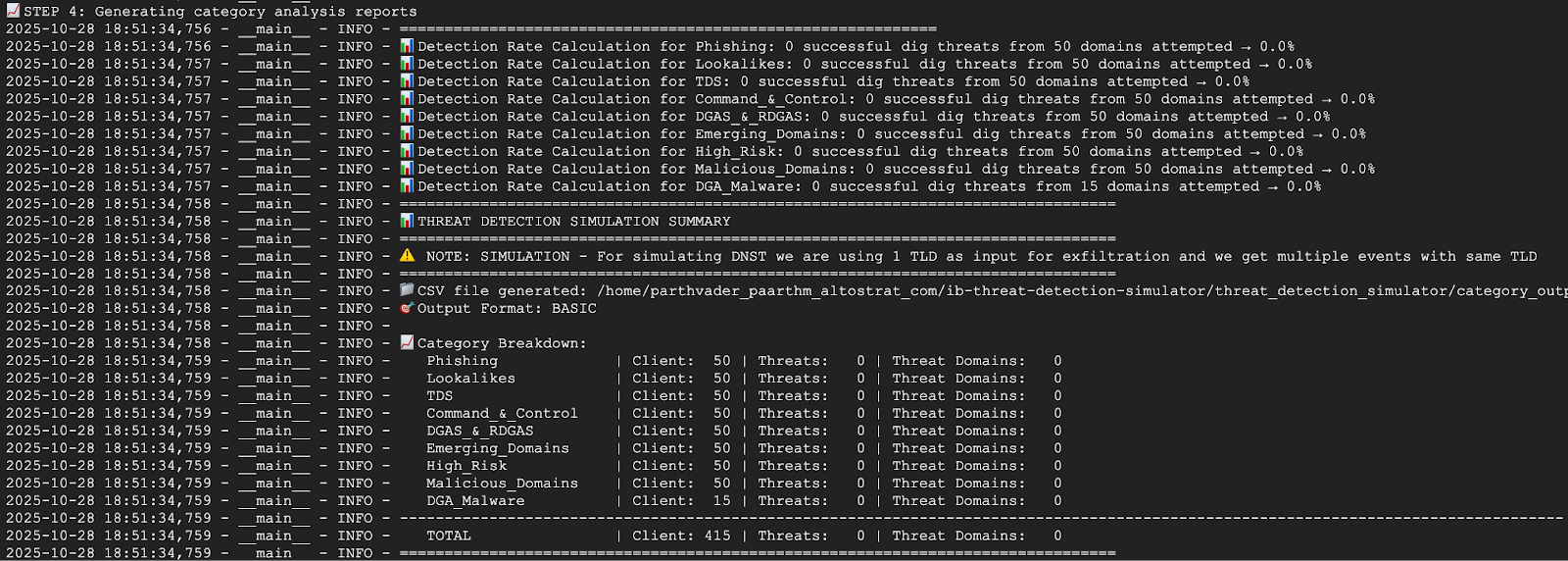

নিচের স্ক্রিনশটটি network-b-তে একটি VM থেকে স্ক্রিপ্ট আউটপুটের কিছু অংশ দেখায়। আউটপুট দেখায় যে 0% হুমকি সনাক্ত করা হয়েছে। এটি প্রত্যাশিত কারণ হুমকি সনাক্তকারী তৈরির সময় network-b বাদ দেওয়া হয়েছিল।

৭. SSH সেশন থেকে বেরিয়ে ক্লাউড শেলে ফিরে যান ।

exit

৬. লগস এক্সপ্লোরারে থ্রেট লগ দেখুন

পরীক্ষা স্ক্রিপ্ট চালানোর পরে উৎপন্ন হুমকি লগগুলি লগস এক্সপ্লোরারে দেখা যেতে পারে, কারণ সেগুলি ক্লাউড লগিং-এ লেখা হয়।

নমুনা লগ এন্ট্রি

এই বিভাগটি সনাক্ত করা DNS হুমকির জন্য একটি নমুনা লগ এন্ট্রি প্রদান করে, যা DNS আর্মার দ্বারা সংগৃহীত বিস্তারিত তথ্য প্রদর্শন করে, যার মধ্যে রয়েছে সোর্স IP, কোয়েরি করা ডোমেন এবং হুমকি বিভাগ। এটি আপনার বিশ্লেষণ করা লগগুলির গঠন এবং বিষয়বস্তু বোঝার জন্য একটি রেফারেন্স হিসেবে কাজ করে।

{

"insertId": "1izjkneb44",

"jsonPayload": {

"partnerId": "Infoblox",

"detectionTime": "2025-08-08T01:49:54.092250101Z",

"dnsQuery": {

"authAnswer": false,

"rdata": "random.malicious-domain.com.\t300\tIN\ta\t196.251.118.39",

"protocol": "UDP",

"projectNumber": "1234567890",

"responseCode": "NOERROR",

"queryType": "A",

"location": "us-east4",

"sourceIp": "10.10.0.2",

"queryName": "random.malicious-domain.com.",

"vmProjectNumber": "1234567890",

"vmInstanceId": "01234567899876543210",

"destinationIp": "",

"queryTime": "2025-08-08T01:49:53.712692495Z"

},

"threatInfo": {

"severity": "HIGH",

"confidence": "HIGH",

"threatDescription": "",

"category": "EmergentDomain",

"threatId": "Suspicious_EmergentDomain",

"type": "Suspicious",

"threatIndicator": "izumisv1.cc",

"threatIndicatorType": "FQDN",

"threat": "Suspicious",

"threatFeed": "suspicious-noed"

}

},

"resource": {

"type": "networksecurity.googleapis.com/DnsThreatDetector",

"labels": {

"resource_container": "projects/1234567890",

"id": "",

"location": "us-east4"

}

},

"timestamp": "2025-08-08T01:49:54.092250101Z",

"severity": "INFO",

"logName": "projects/dns-armor-demo-project/logs/networksecurity.googleapis.com%2Fdns_threat_events",

"receiveTimestamp": "2025-08-08T01:49:55.290965780Z"

}

লগ এক্সপ্লোরারে লগ দেখুন

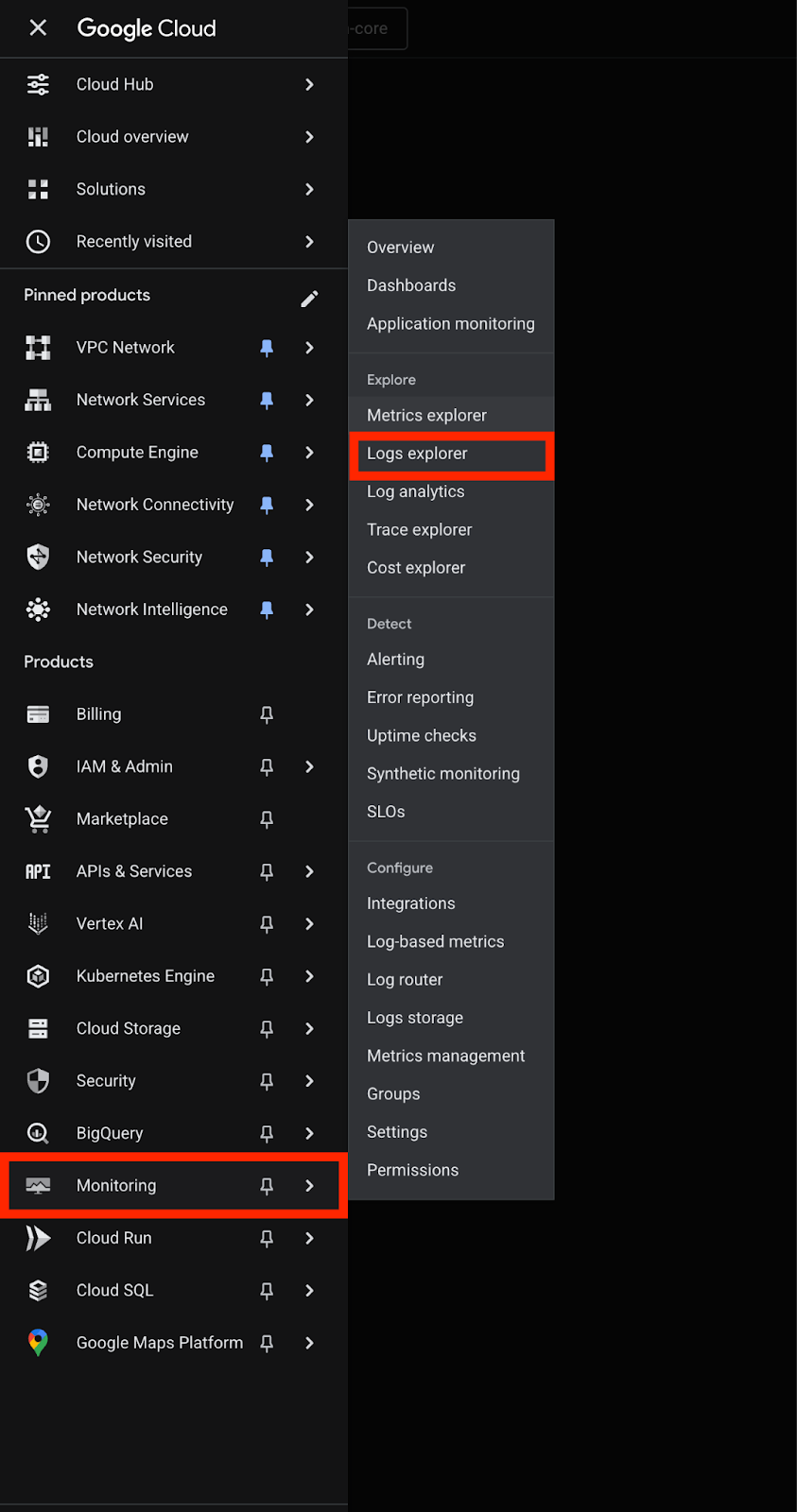

১. গুগল ক্লাউড কনসোলের মধ্যে Monitoring বিভাগে যান , তারপর Logs explorer নির্বাচন করুন।

2. সমস্ত DNS আর্মার থ্রেট লগের জন্য ফিল্টার করুন , নিম্নলিখিত কোয়েরিটি ব্যবহার করুন। এটি DNS থ্রেট ডিটেক্টরের রিসোর্সের ধরণের উপর ভিত্তি করে লগ ফিল্টার করে।

resource.type="networksecurity.googleapis.com/DnsThreatDetector"

৩. us-east4 অঞ্চলের জন্য লগ ফিল্টার করুন , অবস্থানের জন্য একটি ফিল্টার যোগ করুন। এই কোয়েরিটি শুধুমাত্র us-east4 অঞ্চলে সনাক্ত করা হুমকিগুলি দেখাবে।

resource.type="networksecurity.googleapis.com/DnsThreatDetector"

resource.labels.location="us-east4"

৪. সোর্স নেটওয়ার্ক অনুসারে লগ ফিল্টার করুন , একটি নির্দিষ্ট VPC নেটওয়ার্ক থেকে উদ্ভূত হুমকি দেখতে DNS কোয়েরির সোর্স IP ঠিকানার উপর ভিত্তি করে লগগুলি ফিল্টার করুন।

network-a (সাবনেট 10.10.0.0/24 এবং 10.10.1.0/24) থেকে লগ দেখতে:

resource.type="networksecurity.googleapis.com/DnsThreatDetector"

(jsonPayload.dnsQuery.sourceIp:"10.10.0." OR jsonPayload.dnsQuery.sourceIp:"10.10.1.")

network-b (সাবনেট ১০.২০.০.০/২৪) থেকে লগ দেখতে:

resource.type="networksecurity.googleapis.com/DnsThreatDetector"

jsonPayload.dnsQuery.sourceIp:"10.20.0."

৭. পরিষ্কার-পরিচ্ছন্নতা

ভবিষ্যতে চার্জ এড়াতে, এই কোডল্যাবে তৈরি রিসোর্সগুলি মুছে ফেলুন। ক্লিনআপ কমান্ডগুলি চালানোর সময় VM এর শেল থেকে বেরিয়ে আসতে এবং ক্লাউড শেলে ফিরে যেতে ভুলবেন না।

১. ভিএম মুছে ফেলুন।

gcloud compute instances delete vm-a-use4 --zone=us-east4-c --quiet

gcloud compute instances delete vm-a-usc1 --zone=us-central1-a --quiet

gcloud compute instances delete vm-b-use4 --zone=us-east4-c --quiet

২. ফায়ারওয়ালের নিয়মগুলি মুছে ফেলুন।

gcloud compute firewall-rules delete allow-ssh-iap-a --quiet

gcloud compute firewall-rules delete allow-ssh-iap-b --quiet

৩. ক্লাউড NAT গেটওয়েগুলি মুছুন।

gcloud compute routers nats delete nat-a-use4 --router=router-a-use4 --region=us-east4 --quiet

gcloud compute routers nats delete nat-a-usc1 --router=router-a-usc1 --region=us-central1 --quiet

gcloud compute routers nats delete nat-b-use4 --router=router-b-use4 --region=us-east4 --quiet

৪. ক্লাউড রাউটারগুলি মুছুন

gcloud compute routers delete router-a-use4 --region=us-east4 --quiet

gcloud compute routers delete router-a-usc1 --region=us-central1 --quiet

gcloud compute routers delete router-b-use4 --region=us-east4 --quiet

৫. সাবনেটগুলো মুছে ফেলুন।

gcloud compute networks subnets delete subnet-a-use4 --region=us-east4 --quiet

gcloud compute networks subnets delete subnet-a-usc1 --region=us-central1 --quiet

gcloud compute networks subnets delete subnet-b-use4 --region=us-east4 --quiet

৬. DNS থ্রেট ডিটেক্টরটি মুছে ফেলুন।

gcloud beta network-security dns-threat-detectors delete my-dns-threat-detector --location=global --quiet

৭. ভিপিসিগুলো মুছে ফেলুন।

gcloud compute networks delete network-a --quiet

gcloud compute networks delete network-b --quiet

৮. অভিনন্দন

অভিনন্দন! আপনি DNS আর্মার থ্রেট ডিটেক্টর সফলভাবে কনফিগার, স্থাপন এবং পরীক্ষা করেছেন। আপনার Google ক্লাউড পরিবেশকে DNS-ভিত্তিক হুমকি থেকে রক্ষা করার জন্য আপনি ব্যবহারিক অভিজ্ঞতা অর্জন করেছেন।

এই কোডল্যাবে, আপনার কাছে আছে:

- একাধিক VPC, সাবনেট এবং ভার্চুয়াল মেশিন সহ একটি নেটওয়ার্ক পরিবেশের ব্যবস্থা করা হয়েছে।

- ক্লাউড NAT ব্যবহার করে ব্যক্তিগত ভিএম-এর জন্য ইন্টারনেট ইগ্রেস কনফিগার করা হয়েছে।

- একটি DNS আর্মার থ্রেট ডিটেক্টর স্থাপন করেছি এবং নির্দিষ্ট নেটওয়ার্কগুলিকে কীভাবে বাদ দিতে হয় তা শিখেছি।

- সিমুলেটেড ডিএনএস হুমকি এবং হুমকি সনাক্তকরণ কনফিগারেশন যাচাই করা হয়েছে।

- ক্ষতিকারক DNS কার্যকলাপ সনাক্ত এবং বোঝার জন্য লগস এক্সপ্লোরারে হুমকি লগ বিশ্লেষণ করা হয়েছে।