1. परिचय और अवलोकन

DNS Armor, Infoblox की मदद से काम करता है. यह पूरी तरह से मैनेज की जाने वाली सेवा है. यह आपके Google Cloud वर्कलोड के लिए, डीएनएस-लेयर की सुरक्षा उपलब्ध कराती है. इसका बेहतर थ्रेट डिटेक्टर, हमला करने वाले की गतिविधि का पता सबसे पहले लगाता है. यह गतिविधि, डीएनएस क्वेरी के दौरान होती है. इससे ऑपरेशनल कॉम्प्लेक्सिटी या परफ़ॉर्मेंस ओवरहेड नहीं बढ़ता.

इस कोडलैब में, DNS Armor सेवा को कॉन्फ़िगर और टेस्ट करने के लिए सिलसिलेवार निर्देश दिए गए हैं. आपको ज़रूरी नेटवर्क इंफ़्रास्ट्रक्चर सेट अप करना होगा. साथ ही, थ्रेट डिटेक्टर बनाना होगा. इसके बाद, डीएनएस से जुड़ी संभावित गड़बड़ियों को सिम्युलेट करके सेवा की जांच करनी होगी. आखिर में, Logs Explorer का इस्तेमाल करके थ्रेट लॉग का विश्लेषण करना होगा.

आपको क्या बनाने को मिलेगा

इस कोडलैब में, आपको ये संसाधन उपलब्ध कराए जाएंगे:

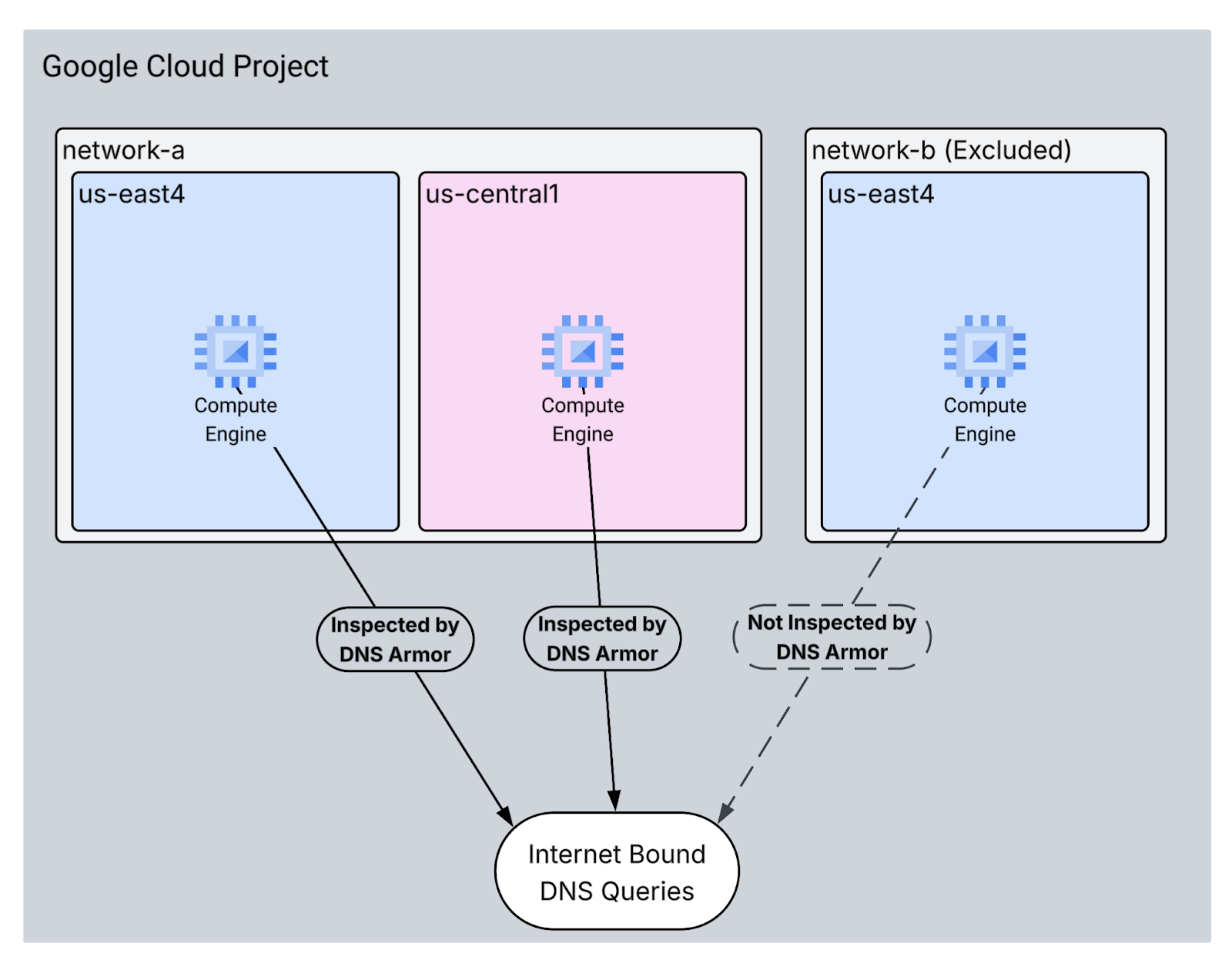

- दो वीपीसी नेटवर्क:

network-aऔरnetwork-b network-aमेंus-east4औरus-central1क्षेत्रों के सबनेट और वर्चुअल मशीनें शामिल होंगी.network-bमें, सिर्फ़us-east4में मौजूद सबनेट और वर्चुअल मशीन शामिल होगी.- डीएनएस क्वेरी की जांच करने के लिए कॉन्फ़िगर किया गया, DNS Armor का ऐडवांस थ्रेट डिटेक्टर.

आपको क्या सीखने को मिलेगा

- ज़रूरी नेटवर्किंग रिसॉर्स, जैसे कि वीपीसी और वर्चुअल मशीनें कैसे उपलब्ध कराई जाती हैं.

- एडवांस थ्रेट डिटेक्टर को डिप्लॉय करने और कुछ नेटवर्क को बाहर रखने का तरीका.

- धमकी का पता लगाने की सुविधा के कॉन्फ़िगरेशन की पुष्टि करने के लिए, धमकी का सिम्युलेशन करने वाली स्क्रिप्ट का इस्तेमाल करने का तरीका.

- Logs Explorer में थ्रेट लॉग का विश्लेषण कैसे करें.

आपको किन चीज़ों की ज़रूरत होगी

- Google Cloud प्रोजेक्ट.

gcloudकमांड-लाइन टूल का ऐक्सेस.

2. ज़रूरी शर्तें

इस सेक्शन में, आपको ये काम करने होंगे:

- पुष्टि करें कि आपका Google Cloud प्रोजेक्ट, संगठन की नीति से जुड़ी ज़रूरी शर्तों को पूरा करता हो.

- पुष्टि करें कि आपके उपयोगकर्ता खाते के पास ज़रूरी IAM भूमिकाएं और अनुमतियां हों.

- इस कोडलैब के लिए ज़रूरी Google Cloud API चालू करें.

- Compute Engine सेवा खाते को

roles/logging.viewerIAM की भूमिका असाइन करें.

संगठन की नीति से जुड़ी पाबंदियां

इस कोडलैब को पूरा करने के लिए, कृपया अपने प्रोजेक्ट पर लागू की गई संगठन की नीति की पाबंदियों की पुष्टि करें. कुछ नीतियां, ज़रूरी संसाधनों को उपलब्ध कराने में रुकावट डाल सकती हैं. यहां दी गई पाबंदियों से, इस कोडलैब के कॉन्फ़िगरेशन पर असर पड़ सकता है:

constraints/gcp.resourceLocations: इससे उन क्षेत्रों को सीमित किया जाता है जहां संसाधन बनाए जा सकते हैं. कोडलैब के लिएus-east4औरus-central1की ज़रूरत होती है.constraints/compute.vmExternalIpAccess: यह फ़्लैग, सार्वजनिक आईपी पतों वाली वर्चुअल मशीनें बनाने से रोकता है. अगर आपने कोडलैब में--no-addressफ़्लैग के इस्तेमाल से जुड़ी जानकारी को फ़ॉलो नहीं किया, तो यह फ़्लैग सेटअप में रुकावट डाल सकता है.constraints/compute.shieldedVm: यह शील्डेड वीएम बनाने की सुविधा को लागू करता है. हालांकि, कोडलैब के वीएम बनाने के कमांड में यह सुविधा शामिल नहीं होती है. इससे गड़बड़ी हो सकती है.constraints/gcp.restrictServiceUsage: इससे यह तय किया जा सकता है कि किन Google Cloud API को चालू किया जा सकता है. साथ ही, अगर कोडलैब मेंcompute.googleapis.com,networksecurity.googleapis.com,logging.googleapis.com, औरmonitoring.googleapis.comकी अनुमति नहीं है, तो यह कोडलैब को ब्लॉक कर सकता है.

IAM की भूमिकाएं और अनुमतियां

इस कोडलैब को पूरा करने के लिए, कृपया पुष्टि करें कि आपके उपयोगकर्ता को IAM की भूमिकाएं और अनुमतियां दी गई हैं. इस Codelab को पूरा करने के लिए, IAM की इन भूमिकाओं और अनुमतियों की ज़रूरत होती है.

- सेवा के इस्तेमाल से जुड़ा एडमिन (

roles/serviceusage.serviceUsageAdmin): कोडलैब के लिए ज़रूरी Google Cloud API चालू करने के लिए. - Compute Network Admin (

roles/compute.networkAdmin): वीपीसी नेटवर्क, सबनेट, और Cloud NAT बनाने और मैनेज करने के लिए. - Compute Security Admin (

roles/compute.securityAdmin): वर्चुअल मशीनों के एसएसएच ऐक्सेस के लिए फ़ायरवॉल के नियम कॉन्फ़िगर करने के लिए. - Compute Instance Admin (v1) (

roles/compute.instanceAdmin.v1): लैब के लिए ज़रूरी वर्चुअल मशीनें बनाने और उन्हें मैनेज करने के लिए. - IAP-सुरक्षित टनल का इस्तेमाल करने वाला व्यक्ति (

roles/iap.tunnelResourceAccessor): इस भूमिका को असाइन किए जाने पर, व्यक्ति को आइडेंटिटी-अवेयर प्रॉक्सी (आईएपी) के ज़रिए एसएसएच का इस्तेमाल करके वर्चुअल मशीनों से कनेक्ट करने की अनुमति मिलती है. - नेटवर्क सुरक्षा एडमिन (

roles/networksecurity.admin): डीएनएस आर्मर थ्रेट डिटेक्टर बनाने और मैनेज करने के लिए. - लॉग व्यूअर (

roles/logging.viewer): Logs Explorer में थ्रेट लॉग देखने और उनका विश्लेषण करने के लिए.

Google Cloud API

कृपया पक्का करें कि आपके प्रोजेक्ट में ज़रूरी Google Cloud API चालू हों.

1. ज़रूरी एपीआई चालू करें. इसके बाद, Cloud Shell में यहां दिए गए gcloud निर्देश चलाएं.

gcloud services enable compute.googleapis.com \

networksecurity.googleapis.com \

logging.googleapis.com \

monitoring.googleapis.com

2. पक्का करें कि एपीआई चालू हों. इसके बाद, Cloud Shell में ये gcloud कमांड चलाएं.

gcloud services list --enabled

Compute Engine सेवा खाता

टेस्ट स्क्रिप्ट को Cloud Logging से थ्रेट लॉग पढ़ने की अनुमतियों की ज़रूरत होती है. स्क्रिप्ट को Compute Engine के डिफ़ॉल्ट सेवा खाते का इस्तेमाल करके किसी वीएम से एक्ज़ीक्यूट किया जाएगा. इसलिए, इस सेवा खाते को roles/logging.viewer आईएएम भूमिका असाइन की जानी चाहिए.

1. एनवायरमेंट वैरिएबल सेट करें. इसके बाद, Cloud Shell में यहां दिए गए निर्देश चलाएं.

export PROJECT_ID=$(gcloud config get-value project)

export PROJECT_NUMBER=$(gcloud projects describe $PROJECT_ID --format='value(projectNumber)')

2. Compute Engine SA को लॉगिंग व्यूअर की भूमिका असाइन करें. Cloud Shell में, यहां दी गई gcloud कमांड चलाएं

gcloud projects add-iam-policy-binding $PROJECT_ID \

--member="serviceAccount:${PROJECT_NUMBER}-compute@developer.gserviceaccount.com" \

--role="roles/logging.viewer"

3. बेसिक एनवायरमेंट सेटअप करना

इस सेक्शन में, आपको ये काम करने होंगे:

- कस्टम सबनेट के साथ वीपीसी नेटवर्क (

network-aऔरnetwork-b) बनाएं. network-aऔरnetwork-b, दोनों में इंटरनेट से बाहर निकलने के लिए, Cloud Router और Cloud NAT को कॉन्फ़िगर करें.network-aऔरnetwork-b, दोनों के लिए IAP की आईपी रेंज से वीएम को एसएसएच ऐक्सेस करने की अनुमति देने वाले फ़ायरवॉल नियम बनाएं.- सार्वजनिक आईपी पतों के बिना,

network-aऔरnetwork-b, दोनों में Linux वर्चुअल मशीनें उपलब्ध कराएं.

वीपीएन और सबनेट बनाना

1. us-east4 और us-central1 क्षेत्रों में, network-a और इसके सबनेट बनाएं. Cloud Shell में, यहां दी गई gcloud कमांड चलाएं.

gcloud compute networks create network-a --subnet-mode=custom

gcloud compute networks subnets create subnet-a-use4 \

--network=network-a \

--range=10.10.0.0/24 \

--region=us-east4

gcloud compute networks subnets create subnet-a-usc1 \

--network=network-a \

--range=10.10.1.0/24 \

--region=us-central1

2. us-east4 क्षेत्र में network-b और इसका सबनेट बनाएं. Cloud Shell में, यहां दी गई gcloud कमांड चलाएं.

gcloud compute networks create network-b --subnet-mode=custom

gcloud compute networks subnets create subnet-b-use4 \

--network=network-b \

--range=10.20.0.0/24 \

--region=us-east4

इंटरनेट इग्रेस कॉन्फ़िगर करना

1. network-a के लिए Cloud Router और Cloud NAT बनाएं, ताकि सार्वजनिक आईपी के बिना वीएम के लिए इंटरनेट इग्रेस की अनुमति दी जा सके.

gcloud compute routers create router-a-use4 \

--network=network-a \

--region=us-east4

gcloud compute routers nats create nat-a-use4 \

--router=router-a-use4 \

--auto-allocate-nat-external-ips \

--nat-all-subnet-ip-ranges \

--region=us-east4

gcloud compute routers create router-a-usc1 \

--network=network-a \

--region=us-central1

gcloud compute routers nats create nat-a-usc1 \

--router=router-a-usc1 \

--auto-allocate-nat-external-ips \

--nat-all-subnet-ip-ranges \

--region=us-central1

2. network-b के लिए Cloud Router और Cloud NAT बनाएं, ताकि सार्वजनिक आईपी के बिना वीएम के लिए इंटरनेट इग्रेस की अनुमति दी जा सके.

gcloud compute routers create router-b-use4 \

--network=network-b \

--region=us-east4

gcloud compute routers nats create nat-b-use4 \

--router=router-b-use4 \

--auto-allocate-nat-external-ips \

--nat-all-subnet-ip-ranges \

--region=us-east4

फ़ायरवॉल के नियमों को कॉन्फ़िगर करना

1. network-a के लिए फ़ायरवॉल के नियम बनाएं, ताकि IAP की आईपी रेंज से SSH ऐक्सेस किया जा सके. Cloud Shell में, यहां दी गई gcloud कमांड चलाएं.

gcloud compute firewall-rules create allow-ssh-iap-a \

--network=network-a \

--allow=tcp:22 \

--source-ranges=35.235.240.0/20

2. network-b के लिए फ़ायरवॉल के नियम बनाएं, ताकि IAP की आईपी रेंज से SSH ऐक्सेस किया जा सके. Cloud Shell में, यहां दी गई gcloud कमांड चलाएं.

gcloud compute firewall-rules create allow-ssh-iap-b \

--network=network-b \

--allow=tcp:22 \

--source-ranges=35.235.240.0/20

वर्चुअल मशीनें बनाना

1. network-a में Linux वीएम बनाएं

gcloud compute instances create vm-a-use4 \

--zone=us-east4-c \

--network=network-a \

--subnet=subnet-a-use4 \

--no-address \

--scopes=cloud-platform

gcloud compute instances create vm-a-usc1 \

--zone=us-central1-a \

--network=network-a \

--subnet=subnet-a-usc1 \

--no-address \

--scopes=cloud-platform

2. network-b में Linux वीएम बनाएं

gcloud compute instances create vm-b-use4 \

--zone=us-east4-c \

--network=network-b \

--subnet=subnet-b-use4 \

--no-address \

--scopes=cloud-platform

4. डीएनएस थ्रेट डिटेक्टर बनाना

इस सेक्शन में, आपको ये काम करने होंगे:

- खतरे का पता लगाने वाला टूल बनाएं.

- खतरे का पता लगाने वाले टूल की सूची बनाएं.

- संसाधन के बारे में बताएं.

वीपीसी, सबनेट, और वर्चुअल मशीनें अब उपलब्ध हो गई हैं. अब अगला चरण, डीएनएस थ्रेट डिटेक्टर बनाना है.

1. gcloud beta network-security dns-threat-detectors create कमांड का इस्तेमाल करके, थ्रेट डिटेक्टर बनाएं. network-b को बाहर रखने के लिए, --excluded-networks फ़्लैग का इस्तेमाल करें.

gcloud beta network-security dns-threat-detectors create my-dns-threat-detector \

--location=global \

--provider=infoblox \

--excluded-networks=projects/$PROJECT_ID/global/networks/network-b

2. थ्रेट डिटेक्टर की सूची बनाएं, ताकि यह पुष्टि की जा सके कि थ्रेट डिटेक्टर बन गया है.

gcloud beta network-security dns-threat-detectors list --location=global

3. संसाधन के बारे में जानकारी दें, ताकि यह पुष्टि की जा सके कि network-b को excludedNetworks में सही तरीके से लिस्ट किया गया है.

gcloud beta network-security dns-threat-detectors describe my-dns-threat-detector --location=global

आउटपुट का उदाहरण:

createTime: '2025-08-06T17:06:30.297586089Z' excludedNetworks: - projects/dns-armor-demo-project/global/networks/network-b name: projects/dns-armor-demo-project/locations/global/dnsThreatDetectors/my-dns-threat-detector provider: INFOBLOX updateTime: '2025-08-27T01:14:09.666357239Z'

5. सेटअप की जांच करना

इस सेक्शन में, आपको ये काम करने होंगे:

- वीएम में एसएसएच करें.

- वीएम पर Git इंस्टॉल करें.

- Infoblox के थ्रेट डिटेक्शन सिम्युलेटर की रिपॉज़िटरी को क्लोन करें.

- स्क्रिप्ट चलाएं और जनरेट किए गए आउटपुट का विश्लेषण करें.

अपने वीएम से, नकली तौर पर नुकसान पहुंचाने वाली डीएनएस क्वेरी जनरेट करके सेटअप की पुष्टि करें. आपको network-a से शुरू होने वाली क्वेरी के लिए लॉग एंट्री दिखनी चाहिए. हालांकि, network-b. से कोई लॉग जनरेट नहीं होगा

1. vm-a-use4 में SSH करें. Cloud Shell में, यहां दी गई gcloud कमांड चलाएं.

gcloud compute ssh vm-a-use4 --zone=us-east4-c

2. वीएम पर Git इंस्टॉल करें.

sudo apt-get install git -y

3. Infoblox के थ्रेट डिटेक्शन सिम्युलेटर की रिपॉज़िटरी को क्लोन करें.

git clone https://github.com/infobloxopen/ib-threat-detection-simulator

4. डायरेक्ट्री को सिम्युलेटर की डायरेक्ट्री में बदलें.

cd ib-threat-detection-simulator/threat_detection_simulator/

5. स्क्रिप्ट चलाएं और जनरेट किए गए आउटपुट का विश्लेषण करें.

स्क्रिप्ट को एक्ज़ीक्यूट करने लायक बनाएं.

chmod +x run.sh

स्क्रिप्ट चलाएं.

./run.sh info basic

6. सैंपल आउटपुट

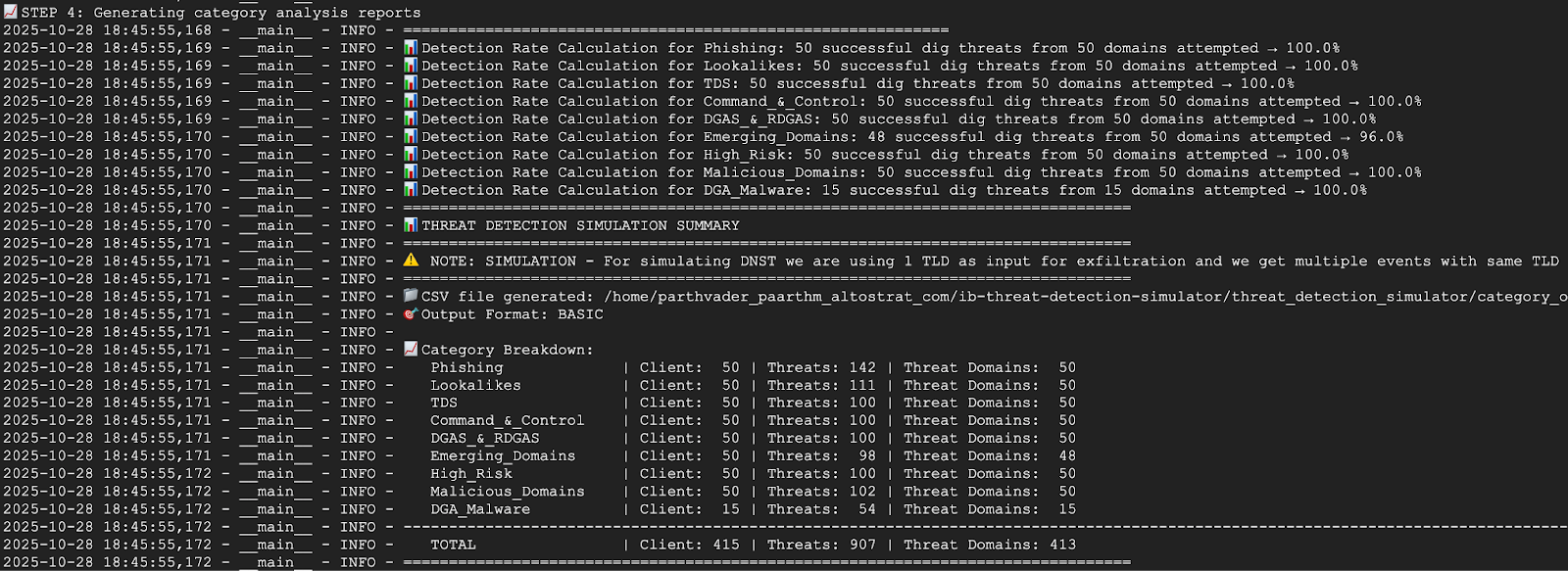

यहां दिए गए स्क्रीनशॉट में, network-a में मौजूद वीएम से मिले स्क्रिप्ट आउटपुट का कुछ हिस्सा दिखाया गया है. आउटपुट से पता चलता है कि सभी खतरों का पता चल गया है.

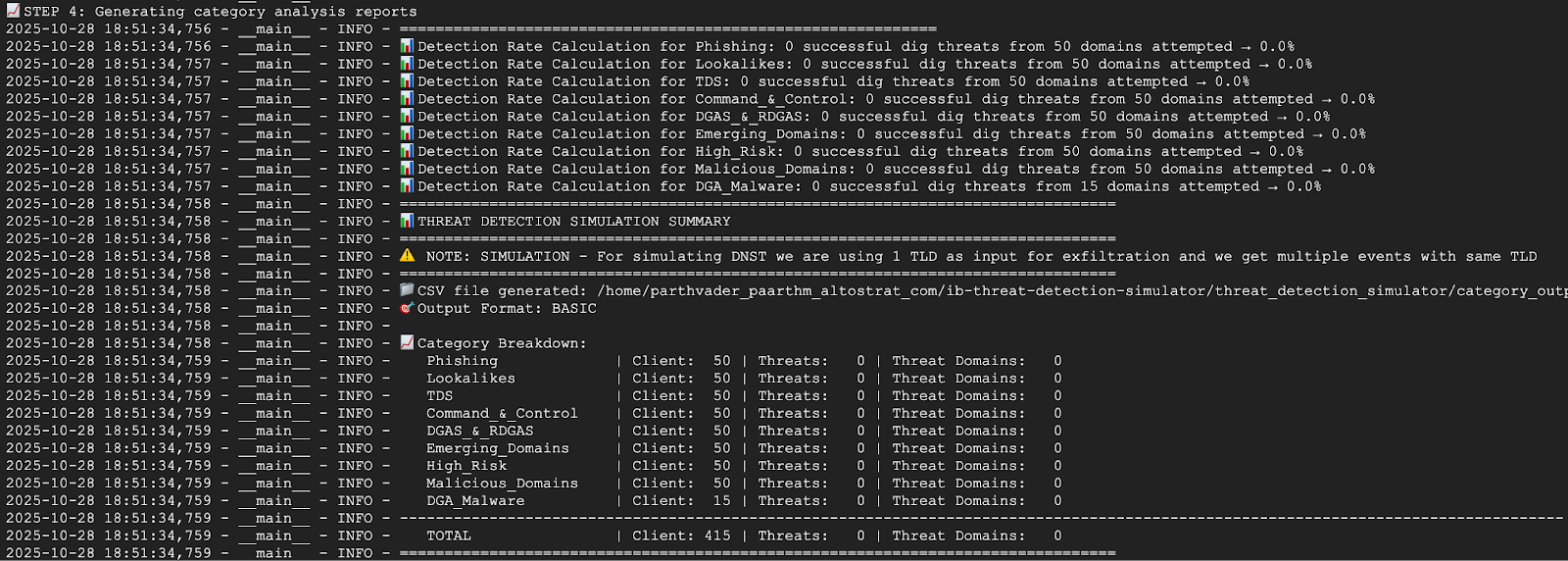

यहां दिए गए स्क्रीनशॉट में, network-b में मौजूद किसी वीएम से मिले स्क्रिप्ट आउटपुट का हिस्सा दिखाया गया है. आउटपुट से पता चलता है कि 0% खतरों का पता चला है. ऐसा इसलिए हुआ, क्योंकि थ्रेट डिटेक्टर बनाते समय नेटवर्क-b को शामिल नहीं किया गया था.

7. एसएसएच सेशन से बाहर निकलकर,Cloud Shell पर वापस जाएं.

exit

6. Logs Explorer में थ्रेट लॉग देखना

जांच की स्क्रिप्ट चलाने के बाद, जनरेट किए गए थ्रेट लॉग को Logs Explorer में देखा जा सकता है. ऐसा इसलिए, क्योंकि इन्हें Cloud Logging में लिखा जाता है.

लॉग एंट्री का उदाहरण

इस सेक्शन में, डीएनएस से जुड़े खतरे का पता चलने पर लॉग की गई एंट्री का एक सैंपल दिया गया है. इसमें डीएनएस आर्मर से कैप्चर की गई पूरी जानकारी दिखाई गई है. जैसे, सोर्स आईपी, क्वेरी किया गया डोमेन, और खतरे की कैटगरी. यह उन लॉग के स्ट्रक्चर और कॉन्टेंट को समझने के लिए एक रेफ़रंस के तौर पर काम करता है जिनका आपको विश्लेषण करना है.

{

"insertId": "1izjkneb44",

"jsonPayload": {

"partnerId": "Infoblox",

"detectionTime": "2025-08-08T01:49:54.092250101Z",

"dnsQuery": {

"authAnswer": false,

"rdata": "random.malicious-domain.com.\t300\tIN\ta\t196.251.118.39",

"protocol": "UDP",

"projectNumber": "1234567890",

"responseCode": "NOERROR",

"queryType": "A",

"location": "us-east4",

"sourceIp": "10.10.0.2",

"queryName": "random.malicious-domain.com.",

"vmProjectNumber": "1234567890",

"vmInstanceId": "01234567899876543210",

"destinationIp": "",

"queryTime": "2025-08-08T01:49:53.712692495Z"

},

"threatInfo": {

"severity": "HIGH",

"confidence": "HIGH",

"threatDescription": "",

"category": "EmergentDomain",

"threatId": "Suspicious_EmergentDomain",

"type": "Suspicious",

"threatIndicator": "izumisv1.cc",

"threatIndicatorType": "FQDN",

"threat": "Suspicious",

"threatFeed": "suspicious-noed"

}

},

"resource": {

"type": "networksecurity.googleapis.com/DnsThreatDetector",

"labels": {

"resource_container": "projects/1234567890",

"id": "",

"location": "us-east4"

}

},

"timestamp": "2025-08-08T01:49:54.092250101Z",

"severity": "INFO",

"logName": "projects/dns-armor-demo-project/logs/networksecurity.googleapis.com%2Fdns_threat_events",

"receiveTimestamp": "2025-08-08T01:49:55.290965780Z"

}

लॉग एक्सप्लोरर में लॉग देखना

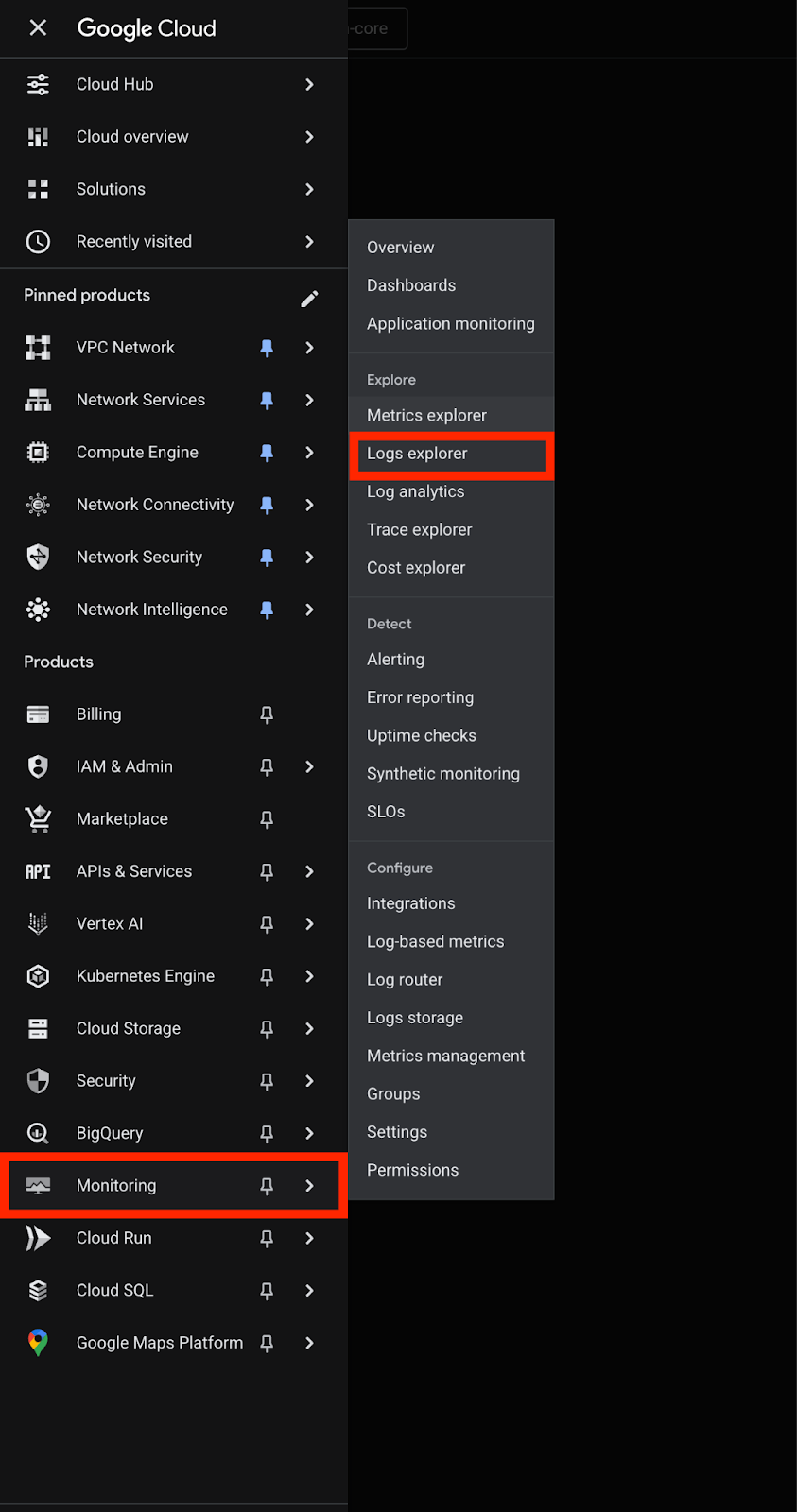

1. Google Cloud Console में Monitoring सेक्शन पर जाएं. इसके बाद, Logs explorer को चुनें.

2. सभी DNS Armor थ्रेट लॉग के लिए फ़िल्टर करने के लिए, इस क्वेरी का इस्तेमाल करें. यह फ़िल्टर, डीएनएस थ्रेट डिटेक्टर के लिए संसाधन टाइप के आधार पर लॉग को फ़िल्टर करता है.

resource.type="networksecurity.googleapis.com/DnsThreatDetector"

3. us-east4 क्षेत्र के लिए लॉग फ़िल्टर करें. इसके बाद, जगह के लिए फ़िल्टर जोड़ें. इस क्वेरी से, सिर्फ़ us-east4 इलाके में पता चली थ्रेट दिखेंगी.

resource.type="networksecurity.googleapis.com/DnsThreatDetector"

resource.labels.location="us-east4"

4. सोर्स नेटवर्क के हिसाब से लॉग फ़िल्टर करें. साथ ही, डीएनएस क्वेरी के सोर्स आईपी पते के आधार पर लॉग फ़िल्टर करें, ताकि किसी खास वीपीसी नेटवर्क से आने वाले खतरों को देखा जा सके.

network-a (सबनेट 10.10.0.0/24 और 10.10.1.0/24) से लॉग देखने के लिए:

resource.type="networksecurity.googleapis.com/DnsThreatDetector"

(jsonPayload.dnsQuery.sourceIp:"10.10.0." OR jsonPayload.dnsQuery.sourceIp:"10.10.1.")

network-b (सबनेट 10.20.0.0/24) से लॉग देखने के लिए:

resource.type="networksecurity.googleapis.com/DnsThreatDetector"

jsonPayload.dnsQuery.sourceIp:"10.20.0."

7. साफ़-सफ़ाई सेवा

आने वाले समय में शुल्क से बचने के लिए, इस कोडलैब में बनाए गए संसाधनों को मिटाएं. सफ़ाई से जुड़ी कमांड चलाने के दौरान, वीएम के शेल से बाहर निकलें और Cloud Shell पर वापस आएं.

1. वर्चुअल मशीनें मिटाएं.

gcloud compute instances delete vm-a-use4 --zone=us-east4-c --quiet

gcloud compute instances delete vm-a-usc1 --zone=us-central1-a --quiet

gcloud compute instances delete vm-b-use4 --zone=us-east4-c --quiet

2. फ़ायरवॉल के नियमों को मिटाएं.

gcloud compute firewall-rules delete allow-ssh-iap-a --quiet

gcloud compute firewall-rules delete allow-ssh-iap-b --quiet

3. Cloud NAT गेटवे मिटाएं.

gcloud compute routers nats delete nat-a-use4 --router=router-a-use4 --region=us-east4 --quiet

gcloud compute routers nats delete nat-a-usc1 --router=router-a-usc1 --region=us-central1 --quiet

gcloud compute routers nats delete nat-b-use4 --router=router-b-use4 --region=us-east4 --quiet

4. Cloud Router मिटाएं

gcloud compute routers delete router-a-use4 --region=us-east4 --quiet

gcloud compute routers delete router-a-usc1 --region=us-central1 --quiet

gcloud compute routers delete router-b-use4 --region=us-east4 --quiet

5. सबनेट मिटाएं.

gcloud compute networks subnets delete subnet-a-use4 --region=us-east4 --quiet

gcloud compute networks subnets delete subnet-a-usc1 --region=us-central1 --quiet

gcloud compute networks subnets delete subnet-b-use4 --region=us-east4 --quiet

6. डीएनएस थ्रेट डिटेक्टर मिटाएं.

gcloud beta network-security dns-threat-detectors delete my-dns-threat-detector --location=global --quiet

7. VPC मिटाएं.

gcloud compute networks delete network-a --quiet

gcloud compute networks delete network-b --quiet

8. बधाई हो

बधाई हो! आपने DNS Armor के थ्रेट डिटेक्टर को कॉन्फ़िगर, डिप्लॉय, और टेस्ट कर लिया है. आपको डीएनएस पर आधारित खतरों से अपने Google Cloud एनवायरमेंट को सुरक्षित रखने का व्यावहारिक अनुभव मिला है.

इस कोडलैब में, आपके पास ये चीज़ें हैं:

- कई वीपीसी, सबनेट, और वर्चुअल मशीन के साथ नेटवर्क एनवायरमेंट को प्रोविज़न किया गया हो.

- Cloud NAT का इस्तेमाल करके, निजी वीएम के लिए इंटरनेट इग्रेस को कॉन्फ़िगर किया गया हो.

- DNS Armor के थ्रेट डिटेक्टर को डिप्लॉय किया गया हो और आपको यह पता हो कि कुछ नेटवर्क को बाहर कैसे रखा जाता है.

- डीएनएस से जुड़े खतरों का सिम्युलेशन किया गया और खतरे का पता लगाने वाले कॉन्फ़िगरेशन की पुष्टि की गई.

- Logs Explorer में थ्रेट लॉग का विश्लेषण किया, ताकि नुकसान पहुंचाने वाली डीएनएस गतिविधि की पहचान की जा सके और उसे समझा जा सके.