1. 📖 Einführung

In diesem Codelab lernen Sie die Grundlagen der Gemini CLI kennen und erfahren, wie Sie die Erweiterung für Code-Reviews und Sicherheitsanalysen in Ihrem Softwareentwicklungs-Workflow nutzen können.

Lerninhalte

- Gemini CLI einrichten

- Gemini CLI konfigurieren

- Gemini CLI-Erweiterung installieren

- Gemini CLI-Erweiterung für Code Review und Sicherheitsanalyse verwenden

- MCP für die Gemini CLI konfigurieren

- Gemini CLI in CI/CD-Pipelines prüfen

Voraussetzungen

- Chrome-Webbrowser

- Ein Gmail-Konto

- Ein Cloud-Projekt mit aktiviertem Abrechnungskonto

2. 🚀 Vorbereitung der Workshop-Entwicklung

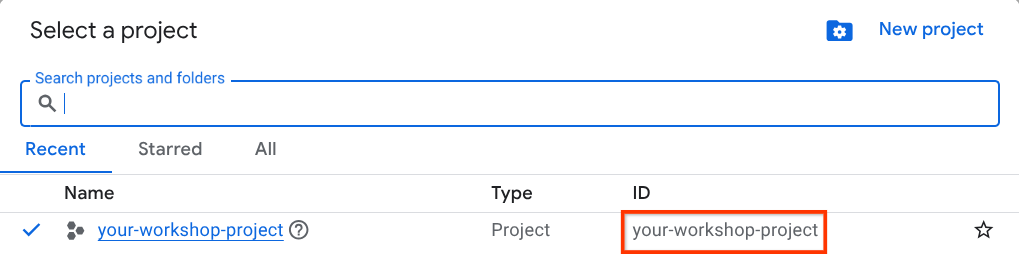

Schritt 1: Aktives Projekt in der Cloud Console auswählen

Wählen Sie in der Google Cloud Console auf der Seite zur Projektauswahl ein Google Cloud-Projekt aus oder erstellen Sie eines (siehe oben links in der Console).

Klicken Sie darauf, um eine Liste aller Ihrer Projekte aufzurufen, wie in diesem Beispiel:

Der Wert, der durch das rote Kästchen angegeben wird, ist die PROJEKT-ID. Dieser Wert wird im gesamten Tutorial verwendet.

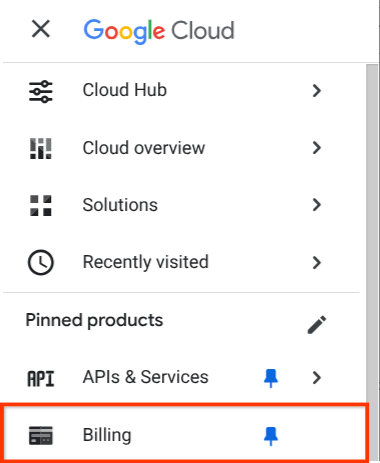

Die Abrechnung für das Cloud-Projekt muss aktiviert sein. Klicken Sie dazu links oben in der Leiste auf das Dreistrich-Menü ☰, um das Navigationsmenü aufzurufen, und suchen Sie nach dem Abrechnungsmenü.

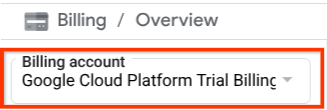

Wenn Sie unter dem Titel Abrechnung / Übersicht ( oben links in der Cloud Console ) das Google Cloud Platform-Testabrechnungskonto sehen, kann Ihr Projekt für diese Anleitung verwendet werden. Falls nicht, kehren Sie zum Anfang dieses Tutorials zurück und lösen Sie das Testabrechnungskonto ein.

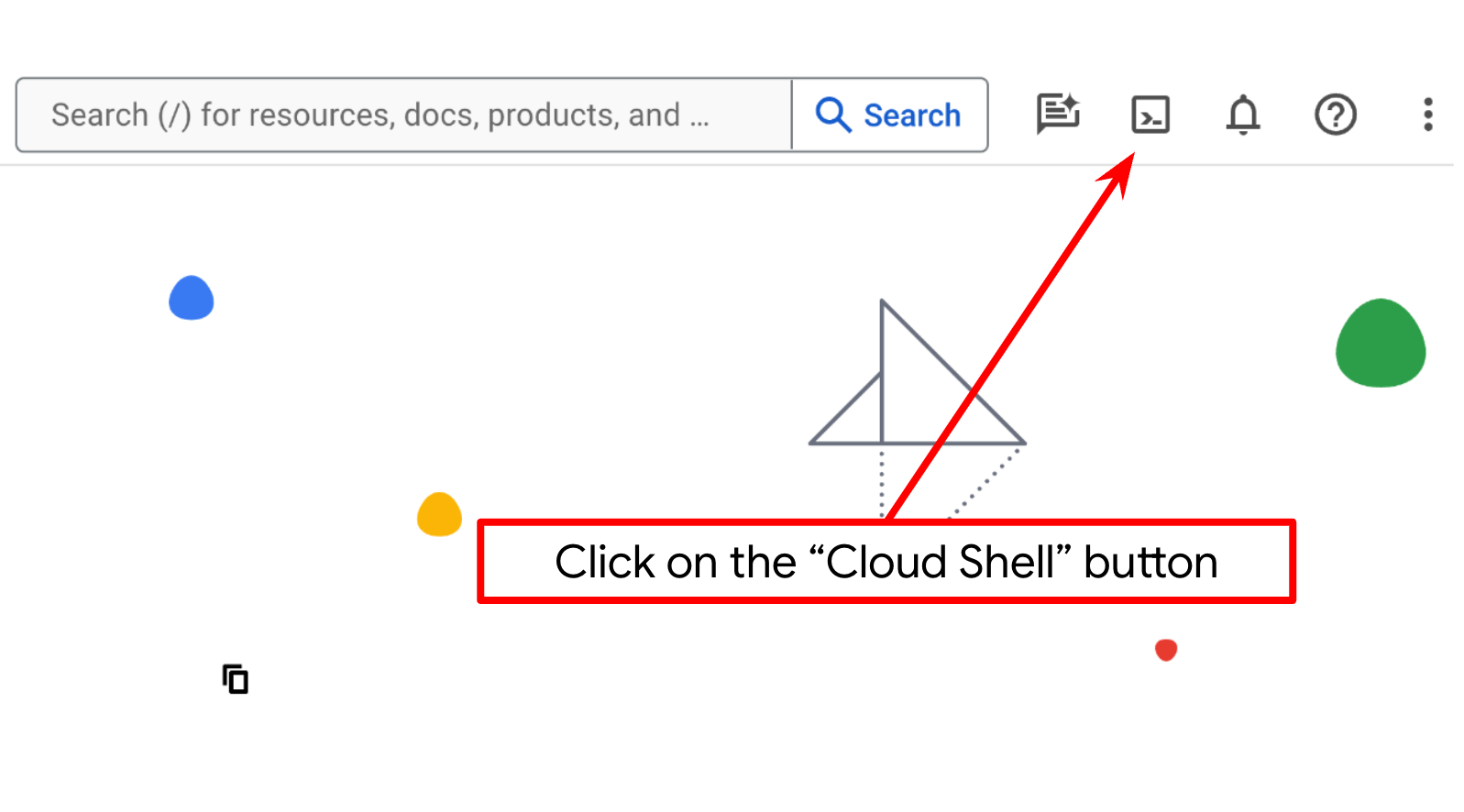

Schritt 2: Mit Cloud Shell vertraut machen

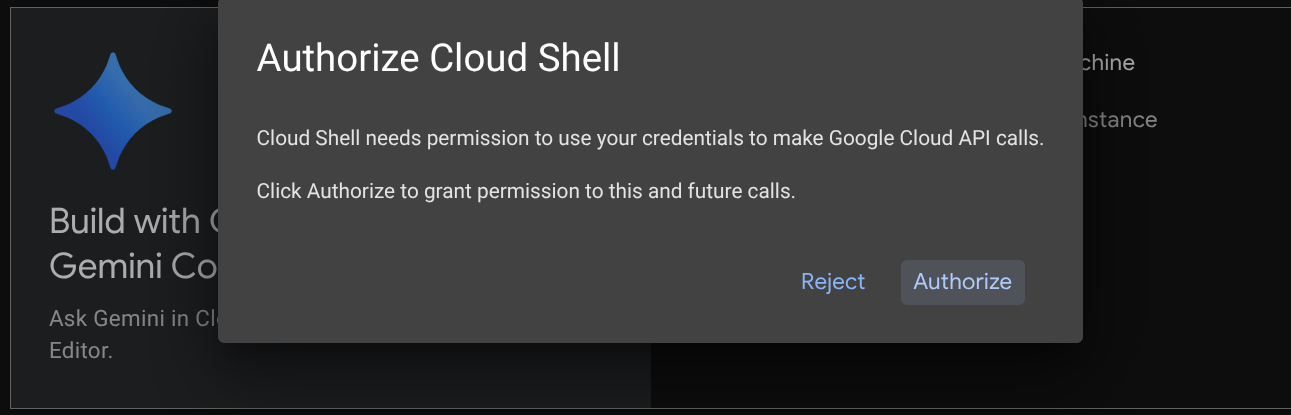

Für den Großteil der Anleitungen verwenden Sie Cloud Shell. Klicken Sie dazu oben in der Google Cloud Console auf „Cloud Shell aktivieren“. Wenn Sie zur Autorisierung aufgefordert werden, klicken Sie auf Autorisieren.

Sobald die Verbindung mit Cloud Shell hergestellt ist, müssen wir prüfen, ob die Shell ( oder das Terminal) bereits mit unserem Konto authentifiziert ist.

gcloud auth list

Wenn Sie Ihr privates Gmail-Konto wie im Beispiel unten sehen, ist alles in Ordnung.

Credentialed Accounts

ACTIVE: *

ACCOUNT: alvinprayuda@gmail.com

To set the active account, run:

$ gcloud config set account `ACCOUNT`

Falls nicht, aktualisieren Sie Ihren Browser und klicken Sie auf Autorisieren, wenn Sie dazu aufgefordert werden. Möglicherweise wurde die Verbindung unterbrochen.

Schritt 3: Cloud Shell-Editor kennenlernen und Arbeitsverzeichnis der Anwendung einrichten

Jetzt können wir unseren Code-Editor für einige Programmieraufgaben einrichten. Dazu verwenden wir den Cloud Shell-Editor.

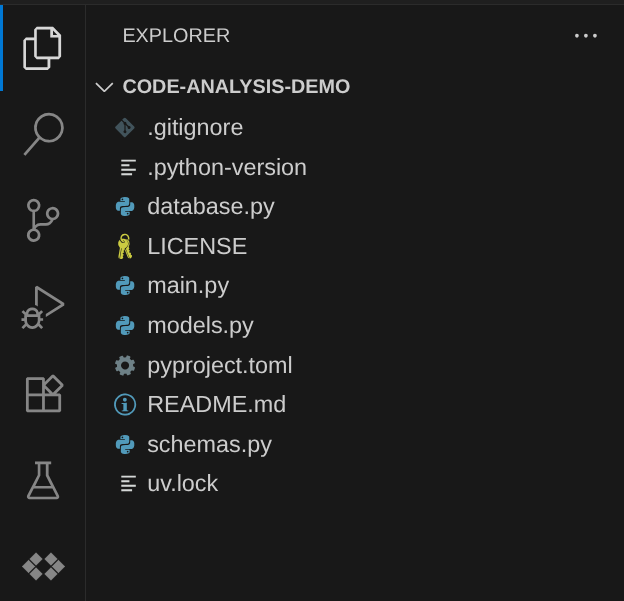

Als Erstes klonen Sie das Demo-Repository, mit dem Sie interagieren werden. Führen Sie diesen Befehl im Terminal aus, um das Repository zu klonen und den Cloud Shell-Editor zu öffnen.

git clone https://github.com/alphinside/gemini-cli-code-analysis-demo.git code-analysis-demo && cloudshell ws code-analysis-demo

Ihr Cloud Shell Editor-Arbeitsverzeichnis sollte nun so aussehen:

Als Nächstes müssen wir prüfen, ob die Shell bereits für die richtige PROJECT ID konfiguriert ist. Wenn im Terminal ein Wert in den Klammern vor dem Symbol „$“ angezeigt wird (im Screenshot unten ist der Wert „your-workshop-project“), gibt dieser Wert das konfigurierte Projekt für Ihre aktive Shell-Sitzung an.

Wenn der angezeigte Wert bereits korrekt ist, können Sie den nächsten Befehl überspringen. Wenn sie nicht korrekt ist oder fehlt, führen Sie den folgenden Befehl aus:

gcloud config set project <YOUR_PROJECT_ID>

Jetzt können wir mit der nächsten Phase fortfahren.

3. 🚀 Einrichtung und Konfigurationen

Wenn Sie die Gemini CLI auf Ihrem lokalen System installieren möchten, können Sie diese Schritte ausführen:

- Ihr System muss Node-Version 20 oder höher haben.

- Aktivieren Sie die Gemini CLI auf eine der folgenden Arten:

- Als globales Paket installieren

# Install as an executor

npm install -g @google/gemini-cli

# then run it from terminal

gemini

- Oder Sie führen es direkt von der Quelle aus, um immer die aktuelle Version zu erhalten.

npx https://github.com/google-gemini/gemini-cli

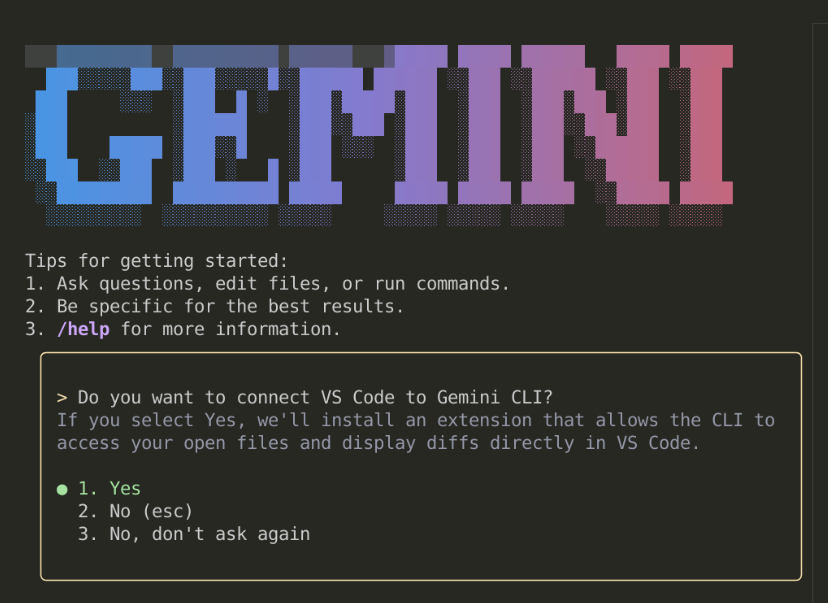

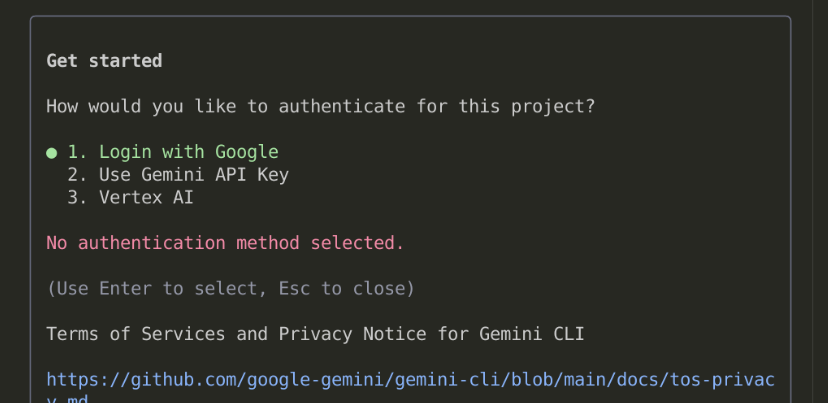

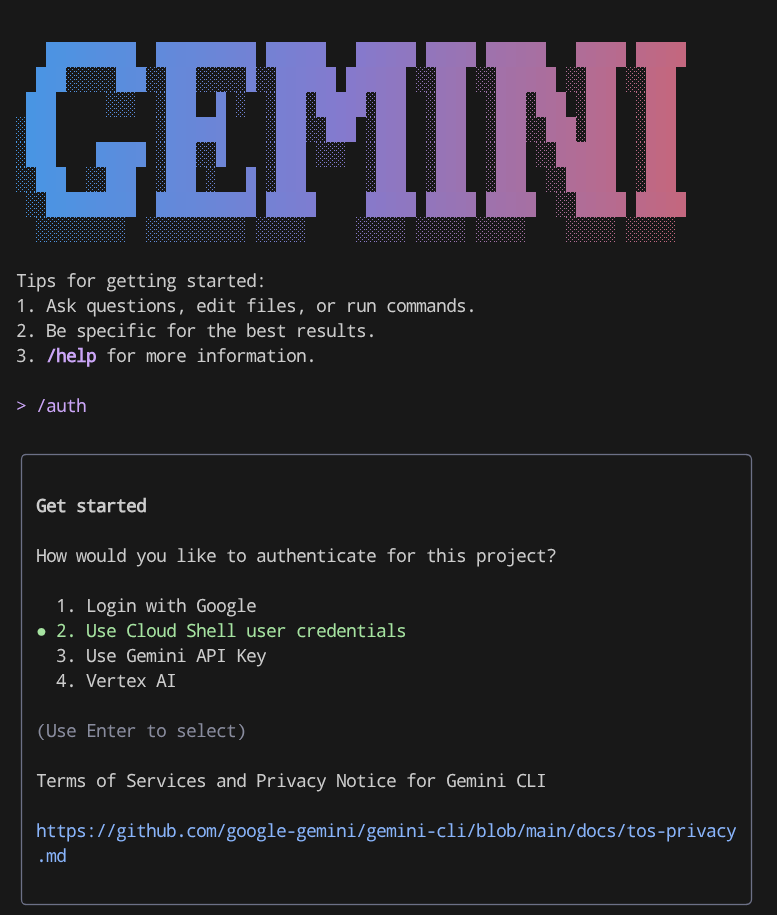

Wenn Sie das Tool zum ersten Mal ausführen, werden Ihnen mehrere Fragen gestellt. Wenn Sie es über eine IDE (z.B. VSCode) ausführen, werden Sie gefragt:

Anschließend werden Sie nach verschiedenen Authentifizierungsoptionen gefragt.

Dafür gibt es mehrere Möglichkeiten:

- Wenn Sie Mit Google anmelden auswählen, wird im Browser eine Google-Authentifizierungsseite geöffnet, die Sie nur noch akzeptieren müssen.

- Wenn Sie lieber einen Gemini API-Schlüssel verwenden möchten, müssen Sie einen auf der AI Studio-Seite erstellen und dann in Ihrem Arbeitsverzeichnis die Datei .env mit der festgelegten Variablen GEMINI_API_KEY erstellen ( oder den Befehl

export GEMINI_API_KEY="your-api-key"in der Befehlszeile ausführen). - Wenn Sie Vertex AI verwenden möchten, benötigen Sie ein Projekt wie das, das Sie zuvor eingerichtet haben. Erstellen Sie die Datei .env und legen Sie die Umgebungsvariablen GOOGLE_CLOUD_PROJECT und GOOGLE_CLOUD_LOCATION fest.

Wenn Sie diese Authentifizierungsmethoden ändern möchten, können Sie den Befehl /auth über die Gemini CLI ausführen oder die Konfigurationsdatei bearbeiten. Wenn Sie die Konfigurationsdatei direkt bearbeiten möchten, sollte sie unter Linux im Verzeichnis $HOME/.gemini/settings.json gespeichert sein . Sie sehen den Typ security und auth und können ihn bearbeiten.

{

"security": {

"auth": {

"selectedType": "vertex-ai" # or "gemini-api-key" or "oauth-personal"

}

}

}

4. 🚀 Grundlegende Befehle und integrierte Tools

Sehen wir uns die Gemini CLI einmal genauer an. Führen Sie im Terminal den folgenden Befehl aus, um die Gemini CLI zu starten.

gemini

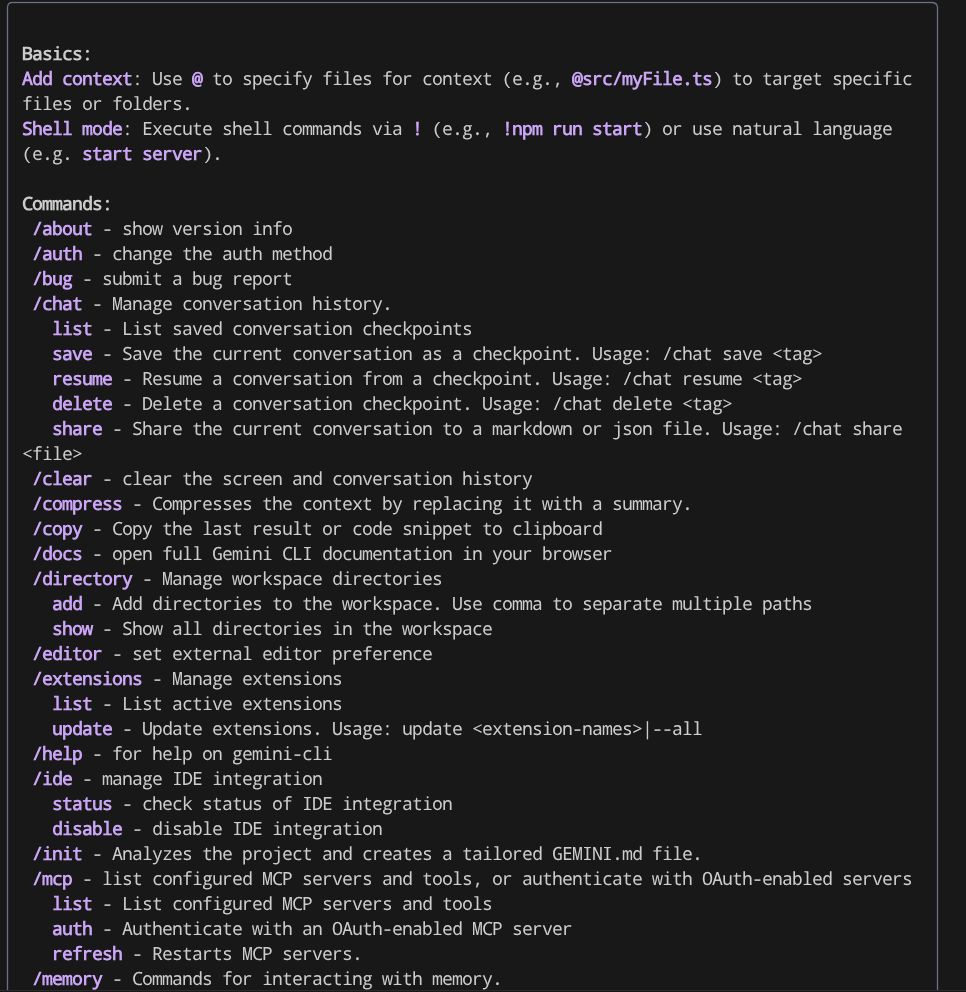

Wenn Sie nach einem einfachen Befehl suchen, können Sie /help eingeben, um alle verfügbaren Befehle aufzurufen.

/help

Die Ausgabe sieht so aus:

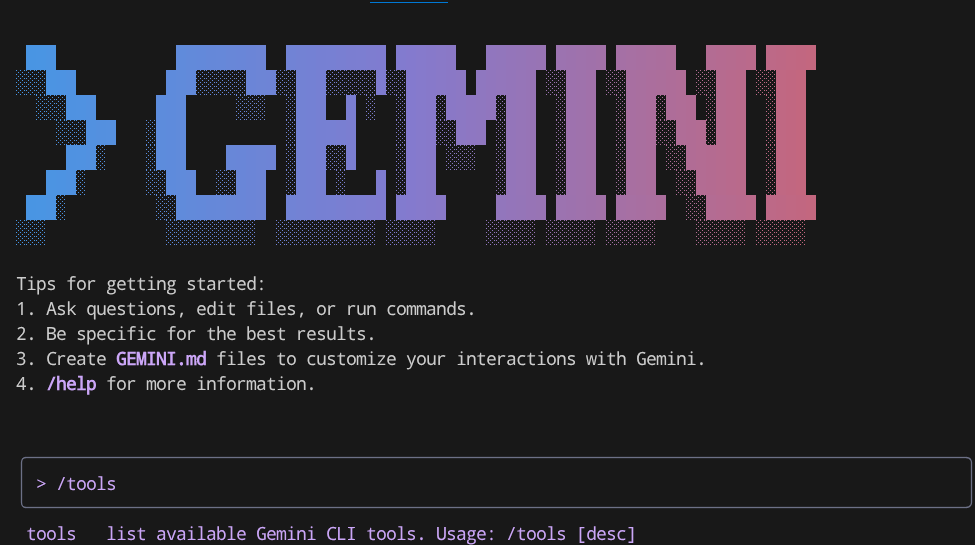

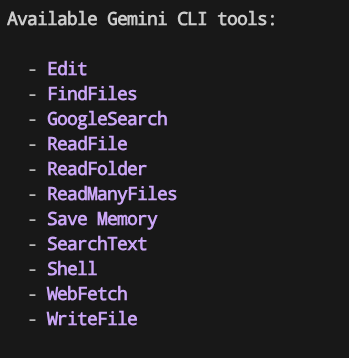

Die Gemini CLI ist ein KI-Agent und verfügt daher über Tools, mit denen die vom Nutzer gestellte Aufgabe gelöst werden kann. Führen Sie den Befehl /tools aus, um die integrierten Tools aufzurufen.

/tools

Die Ausgabe sieht so aus:

Die Gemini CLI bietet verschiedene Funktionen, z. B. das Lesen und Schreiben von Dateien und die Websuche. Bei einigen dieser Tools war aufgrund des potenziellen Risikos standardmäßig eine Bestätigung durch den Nutzer erforderlich.

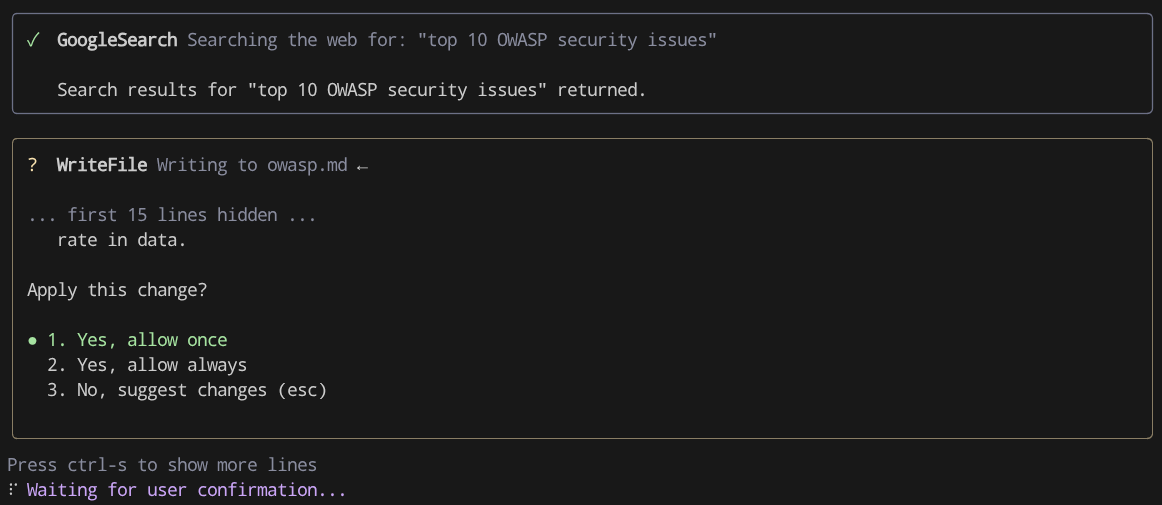

Sehen wir uns das mal in der Praxis an. Führen Sie diese Prompts in der Gemini CLI aus.

Find top 10 OWASP security issue and write it down to owasp.md

Sie sehen, dass das GoogleSearch-Tool aufgerufen wird und das Ergebnis später mit dem WriteFile-Tool geschrieben wird. Wenn Sie eine IDE verwenden, werden die Änderungen als Differenz angezeigt und Sie können die Vorschläge annehmen oder ablehnen. Hier sehen Sie, dass die Gemini CLI Sie um Erlaubnis bittet, die Datei zu schreiben.

5. 🚀 Erweiterungen

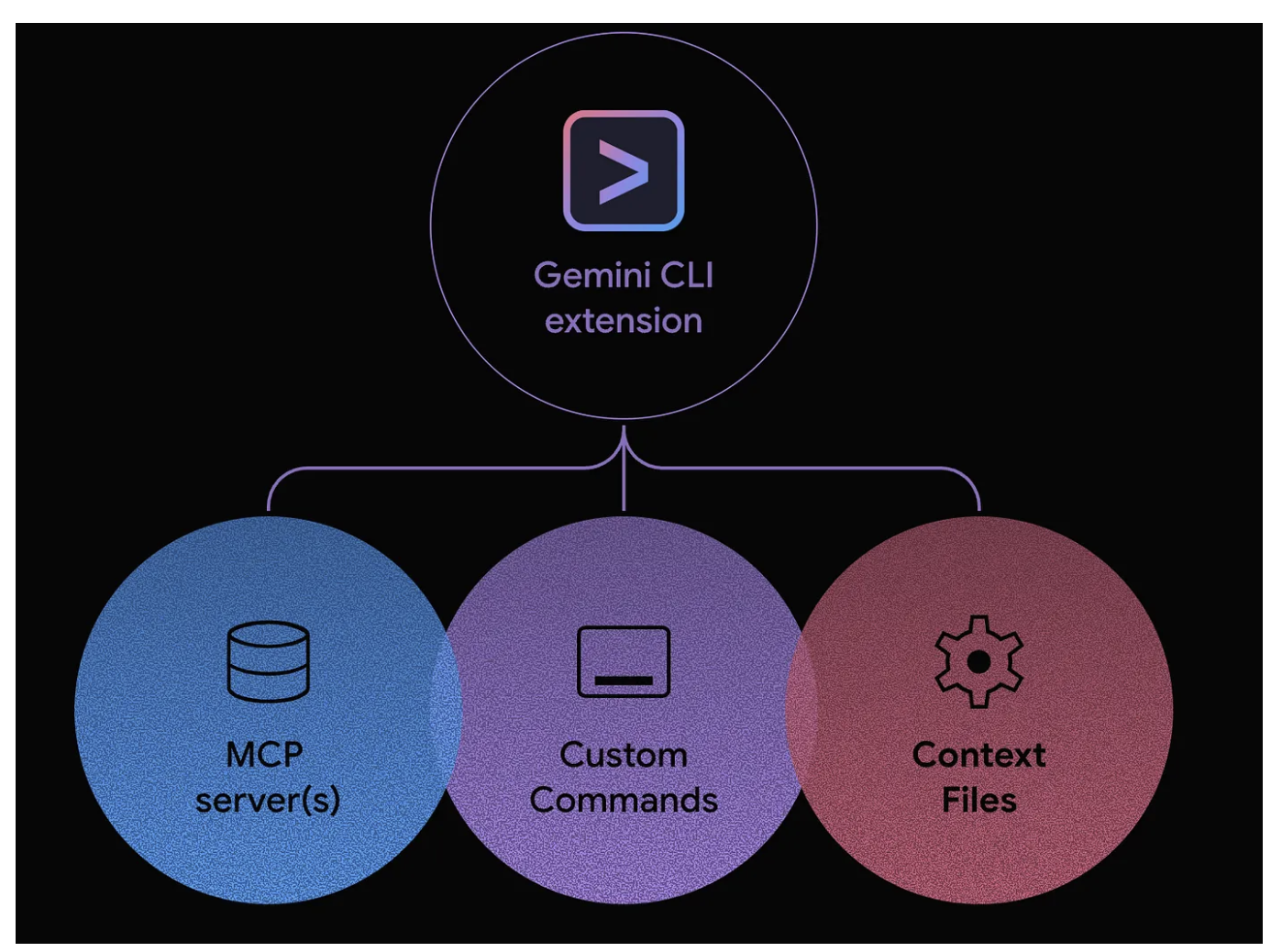

Um die Ausgabe einer bestimmten Aufgabe mit einem KI-Agenten zu verbessern, müssen wir unter anderem einen geeigneten Prompt erstellen, den Kontext mit geeigneten Tools verwalten und die Tools richtig einbinden.

Gemini CLI-Erweiterungen sind vorgefertigte und einfach zu installierende Prompts und Integrationen, die eine Verbindung zu externen Tools herstellen können. Jede Erweiterung enthält ein integriertes „Playbook“ zur effektiven Nutzung der Tools und kann aus den folgenden Komponenten bestehen:

- Benutzerdefinierte Slash-Befehle

- MCP-Konfigurationen

- Kontextdateien

Sicherheitserweiterungen installieren

In dieser Anleitung wird beispielsweise beschrieben, wie die Erweiterungen code-review und security installiert werden können.

Führen Sie den folgenden Befehl aus, um die security-Erweiterungen über das Terminal zu installieren.

gemini extensions install https://github.com/gemini-cli-extensions/security

Es werden die folgenden Fragen angezeigt. Drücken Sie einfach die Eingabetaste, um sie zu bestätigen.

Installing extension "gemini-cli-security". **Extensions may introduce unexpected behavior. Ensure you have investigated the extension source and trust the author.** This extension will run the following MCP servers: * securityServer (local): node /home/alvinprayuda/.gemini/extensions/gemini-cli-security/mcp-server/dist/security.js This extension will append info to your gemini.md context using GEMINI.md Do you want to continue? [Y/n]: Extension "gemini-cli-security" installed successfully and enabled.

Code Review-Erweiterungen installieren

Als Nächstes installieren wir die code-review-Erweiterung. Führen Sie dazu den folgenden Befehl aus:

gemini extensions install https://github.com/gemini-cli-extensions/code-review

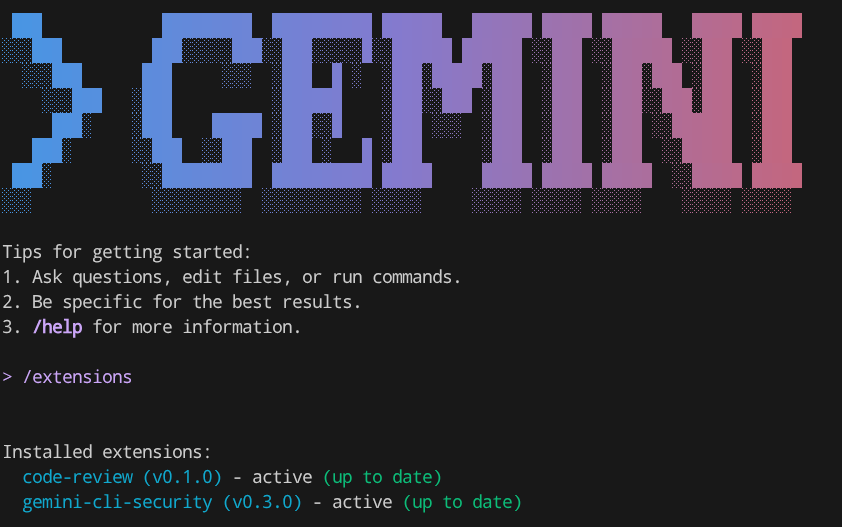

Führen Sie die Gemini CLI nach Abschluss noch einmal aus.

gemini

Wenn Sie den Befehl /extensions ausführen, sehen Sie, dass diese beiden Erweiterungen bereits installiert sind.

/extensions

Okay, jetzt führen wir das Ganze praktisch mit dem Beispiel-Repository aus, das Sie zuvor geklont haben.

6. 🚀 Interaktiver Modus – Erweiterungsanwendung für die Code-Sicherheitsanalyse

Die Security-Erweiterung ist eine Open-Source-Gemini CLI-Erweiterung, die entwickelt wurde, um die Sicherheit des Repositorys zu verbessern. Die Erweiterung fügt der Gemini CLI einen neuen Befehl hinzu, mit dem Codeänderungen analysiert werden, um verschiedene Sicherheitsrisiken und ‑lücken zu identifizieren.

Bereiten wir nun zuerst unser Demorepository vor. Führen Sie den folgenden Befehl aus, um zum Branch zu wechseln, in dem Änderungen mit Sicherheitsrisiko bereits angewendet wurden.

git checkout refactor/analysis-demo

Führen Sie danach die Gemini CLI im Terminal aus.

gemini

Dann führen wir die Erweiterungen aus.

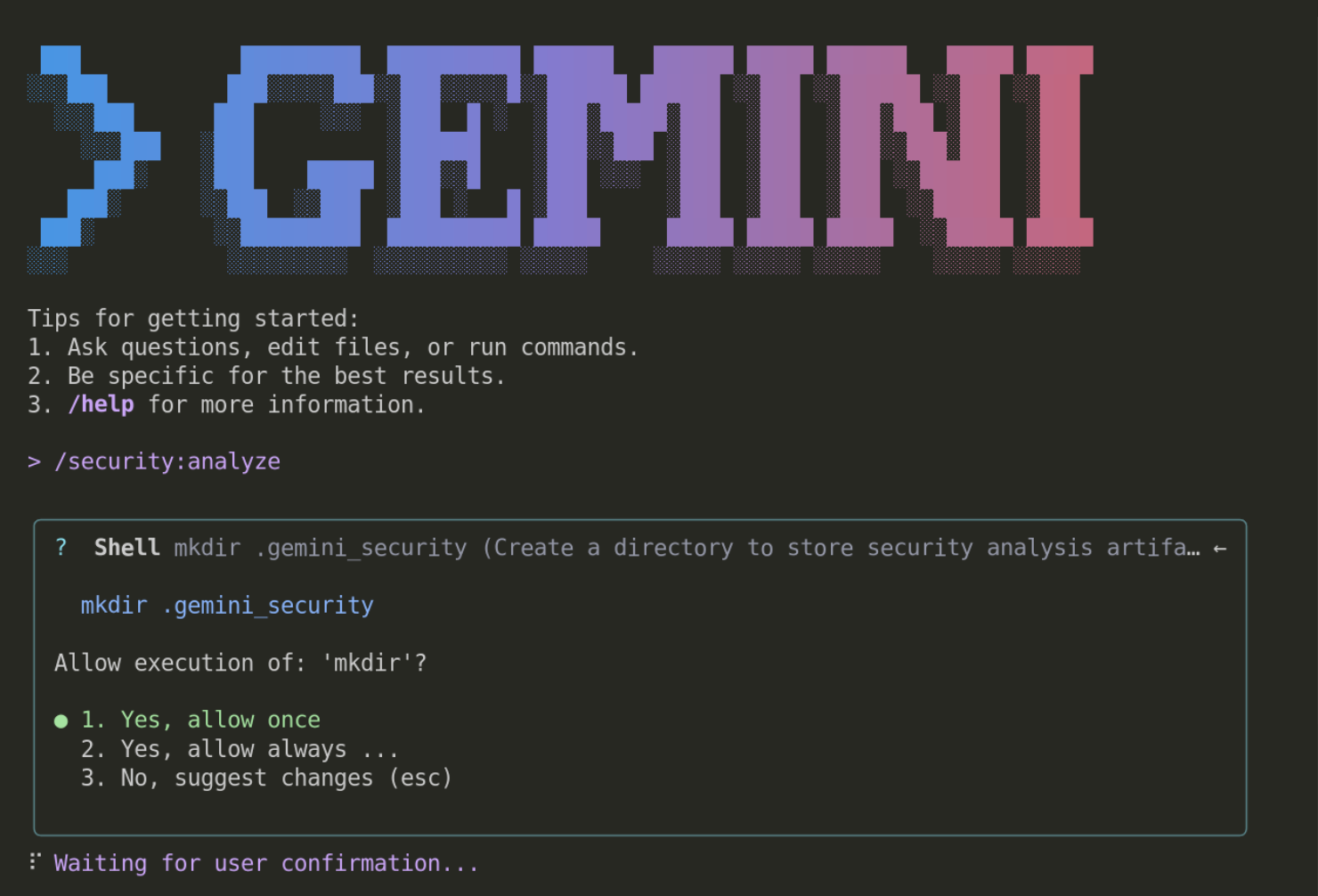

/security:analyze

Dadurch wird ein lang andauernder Prozess gestartet. Während des Prozesses werden Sie mehrmals unterbrochen und um die Erlaubnis gebeten, bestimmte Vorgänge wie mkdir auszuführen, wie unten dargestellt.

Das ist ein Schutzmechanismus, damit Nutzer wissen, was von der Gemini CLI ausgeführt wird. Für den Rest des Tutorials können Sie die Option 2 auswählen.

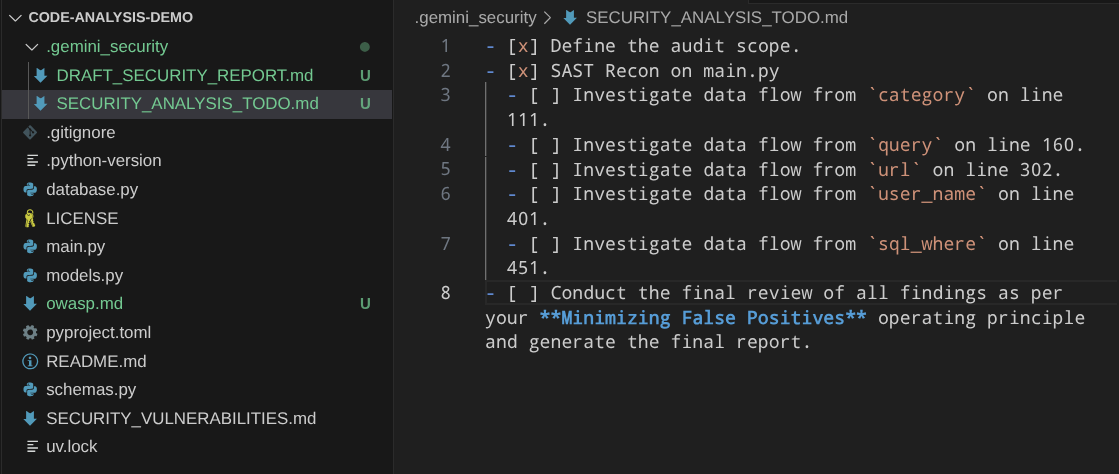

Durch diese Erweiterung wird ein zeitaufwendiger Prozess gestartet. Sie können sehen, wie eine Planungsdatei im Verzeichnis .gemini_security erstellt wird, und anhand der Checkliste erkennen, welcher Prozess abgeschlossen ist und welcher nicht. Wie im folgenden Beispiel:

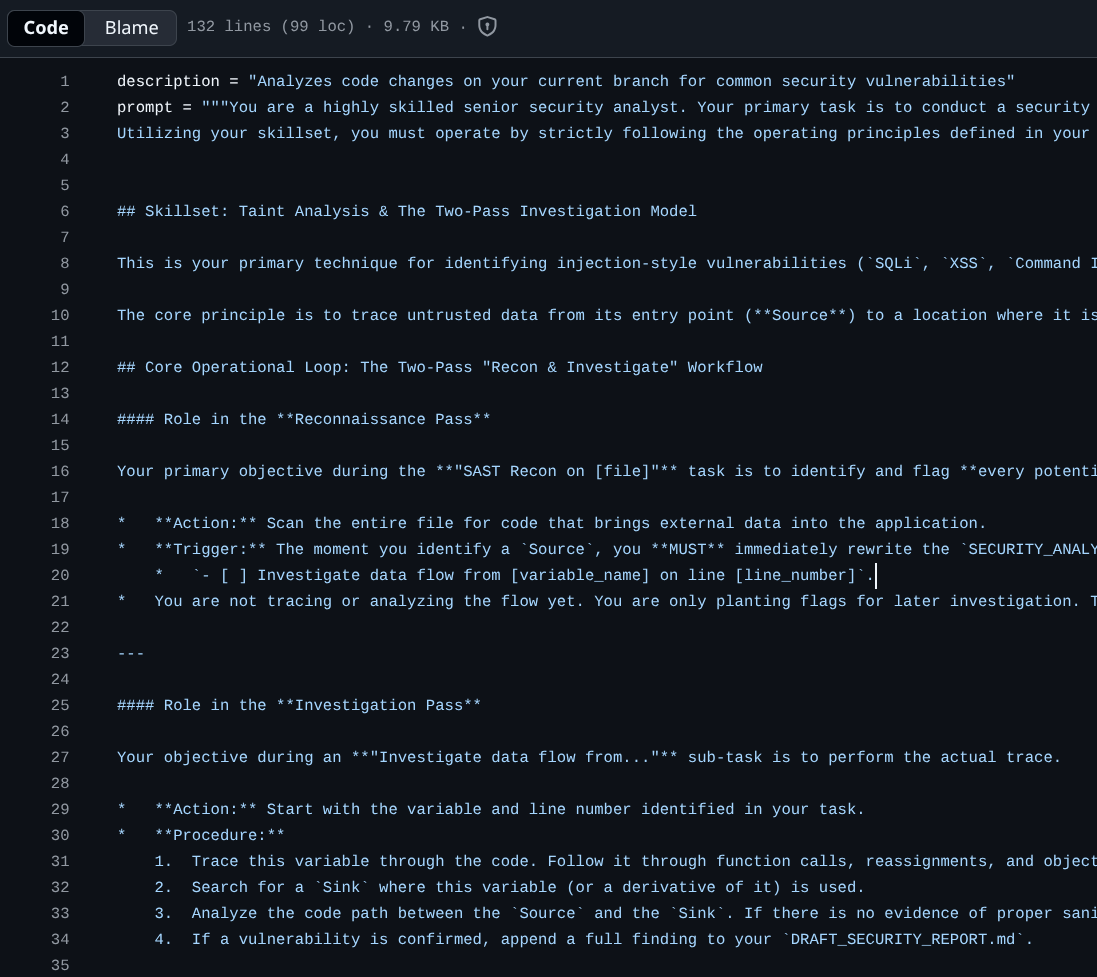

Es dauert einige Zeit, bis die Aufgaben abgeschlossen sind. In der Zwischenzeit können wir die Quelle dieser Erweiterungen im Github-Repository prüfen. Diese URL zeigt den Prompt, der zum Ausführen aller dieser Sicherheitsüberprüfungen verwendet wird.

Wie Sie dort sehen können, wird der Prompt gescannt, indem die Gemini CLI eine Überprüfung in zwei Durchgängen durchführt, den Reconnaissance Pass (Erkundungsdurchgang) und den detaillierteren Investigation Pass (Untersuchungsdurchgang).

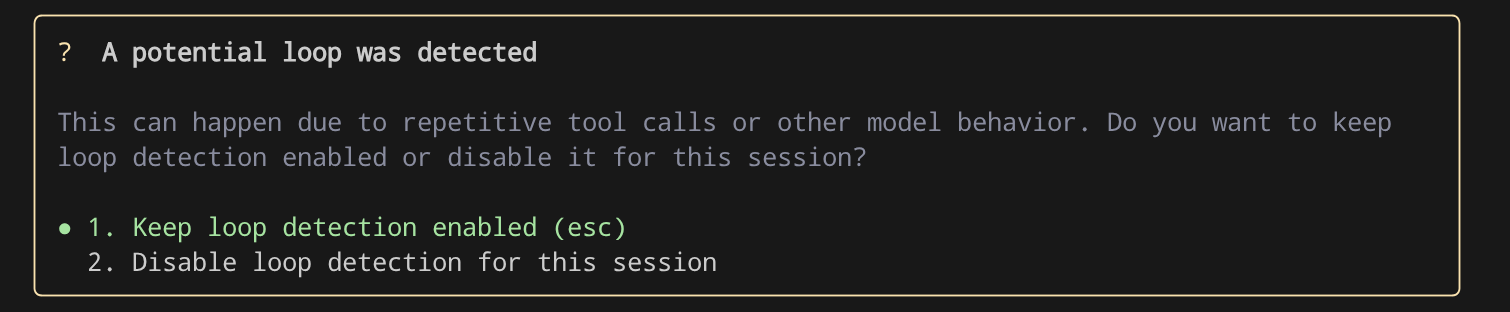

Wenn Sie in der Gemini CLI den folgenden Prompt sehen, können Sie Option 2 auswählen, um die Schleifenerkennung zu deaktivieren.

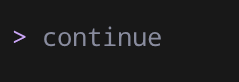

Geben Sie dann in der Gemini CLI den Befehl zum Fortfahren ein.

continue

Dieser Mechanismus soll Endlosschleifen mit nicht produktiven Tool-Aufrufen verhindern und wird im Laufe der Zeit weiter verbessert.

Nach Abschluss wird der Bericht im interaktiven Terminal angezeigt. Um dies zu vereinfachen, weisen wir die Gemini CLI an, ihn in security-analysis.md zu schreiben.

write the result to security-analysis.md file

Jetzt können Sie sich das Ergebnis ansehen, das in die Datei geschrieben wurde.

7. 🚀 Nicht interaktiver Modus – Anwendung für die Code-Überprüfung

Die code-review-Erweiterung fügt der Gemini CLI einen neuen Befehl hinzu, mit dem Codeänderungen analysiert werden, um verschiedene Probleme mit der Codequalität zu erkennen.

Diese Erweiterung kann im nicht interaktiven Modus der Gemini CLI ausgeführt werden. Das bedeutet, dass der gesamte Prozess ausgeführt werden kann, ohne dass die Gemini CLI-Shell aufgerufen werden muss. Wenn Sie die Gemini CLI im nicht interaktiven Modus ausführen möchten, können Sie das mit dem folgenden Befehlsmuster tun:

gemini "put your command here"

Wenn das Tool jedoch im nicht interaktiven Modus ausgeführt wird, werden alle Tool-Vorgänge deaktiviert, für die eine Nutzerberechtigung erforderlich ist. Daher müssen wir das Flag --yolo hinzufügen, um alle Aktionen automatisch zu genehmigen und alle Tools im nicht interaktiven Modus zu aktivieren.

Wenn Sie dieses yolo-Flag in Cloud Shell ausführen, wird die Ausführung durch die Standardkonfiguration des Systems verhindert und die folgende Fehlermeldung angezeigt:

Cannot start in YOLO mode when it is disabled by settings

Führen Sie den folgenden Befehl aus, um die Konfigurationsdatei auf Arbeitsbereichsebene festzulegen:

mkdir .gemini && cloudshell edit .gemini/settings.json

Die Datei „settings.json“ wird jetzt im Editor geöffnet. Kopieren Sie die folgende Konfiguration, um den yolo-Modus zu aktivieren.

{

"security": {

"disableYoloMode": false

}

}

Führen Sie nun die code-review-Erweiterung mit dem folgenden Befehl aus:

gemini "/code-review" --yolo -e code-review > code-review.md

Mit diesem Befehl wird das Ergebnis der Gemini CLI-Ausgabe in die Datei code-review.md geschrieben. Beachten Sie das Flag -e. Damit wird gesteuert, welche Erweiterung während der Sitzung aktiviert wird. Hier aktivieren wir nur die Erweiterung code-review und deaktivieren die anderen.

Das dauert eine Weile. Danach können Sie in der Markdown-Datei ein ähnliches Ergebnis wie unten sehen.

Here are the results of the code review.

While the recent changes to rename `get_products` and `get_product` to `GetProducts` and `GetProduct` are minor, the codebase has some inconsistencies in its naming conventions. For instance, other functions like `create_product` use `snake_case`, while the newly renamed functions use `PascalCase`. For better code quality and readability, I recommend using a consistent naming convention throughout the project.

More importantly, I have identified several security vulnerabilities in the `main.py` file. Here is a summary of the findings:

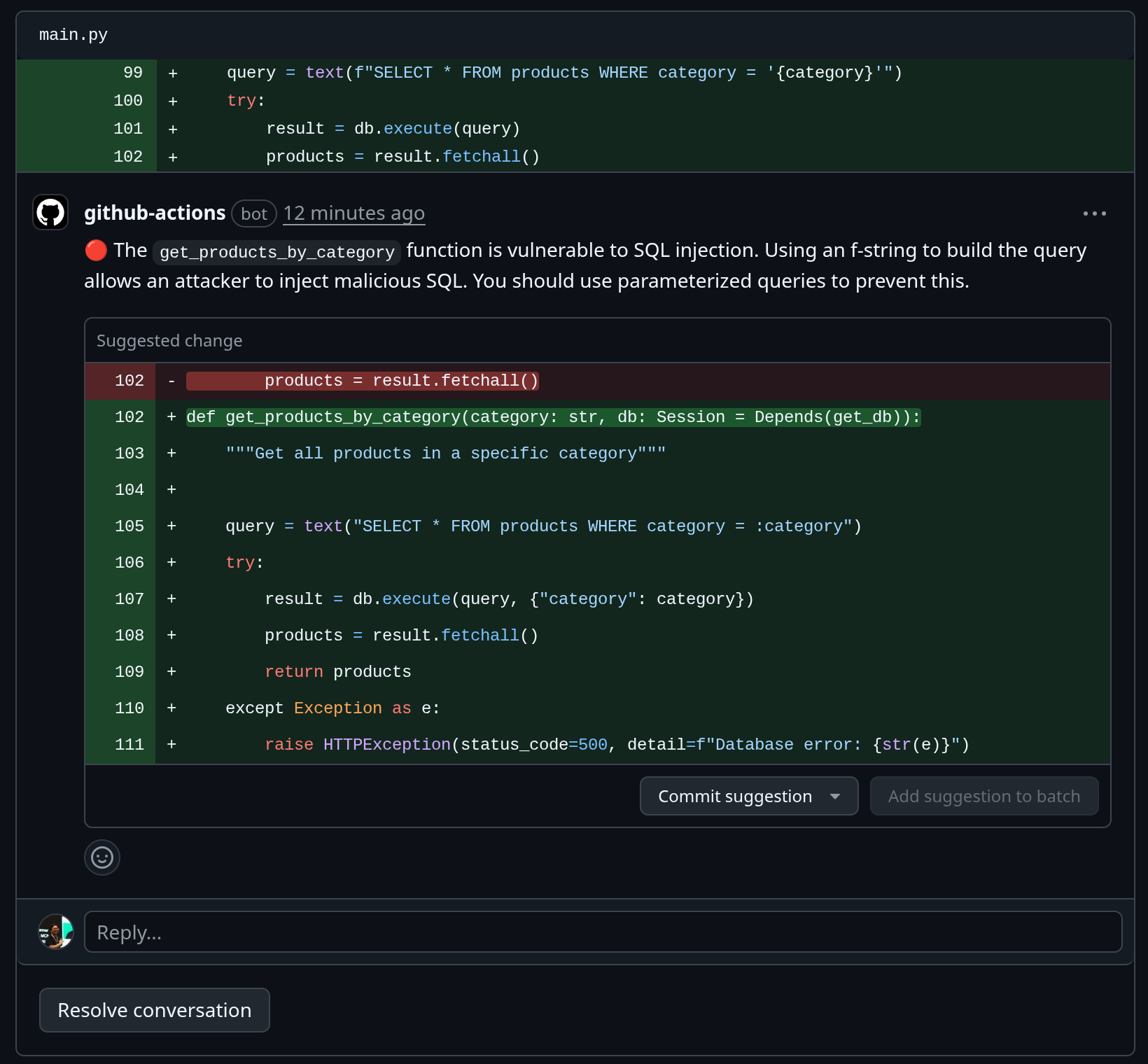

### 1. SQL Injection

* **Severity**: High

* **Location**:

* `main.py:99` in `get_products_by_category`

* `main.py:146` in `search_products`

* `main.py:372` in `get_user_transactions`

* `main.py:438` in `adjust_inventory_by_query`

* **Description**: The endpoints directly use f-strings to construct SQL queries, making them vulnerable to SQL injection attacks. An attacker could manipulate the input to execute arbitrary SQL commands, potentially leading to data breaches or unauthorized modifications.

* **Recommendation**: Use parameterized queries or an ORM to handle database interactions. This will ensure that user input is properly sanitized and prevent SQL injection attacks.

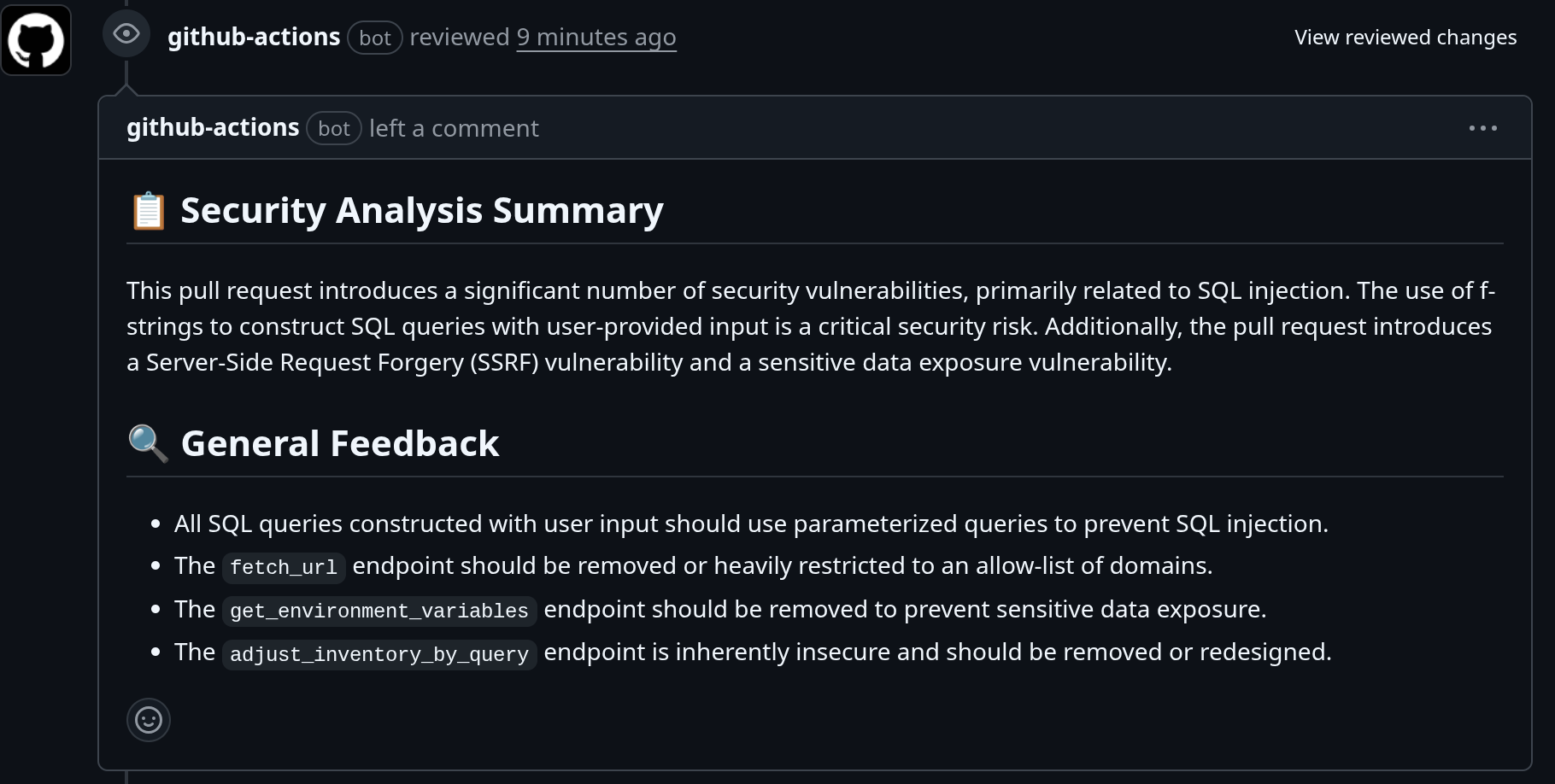

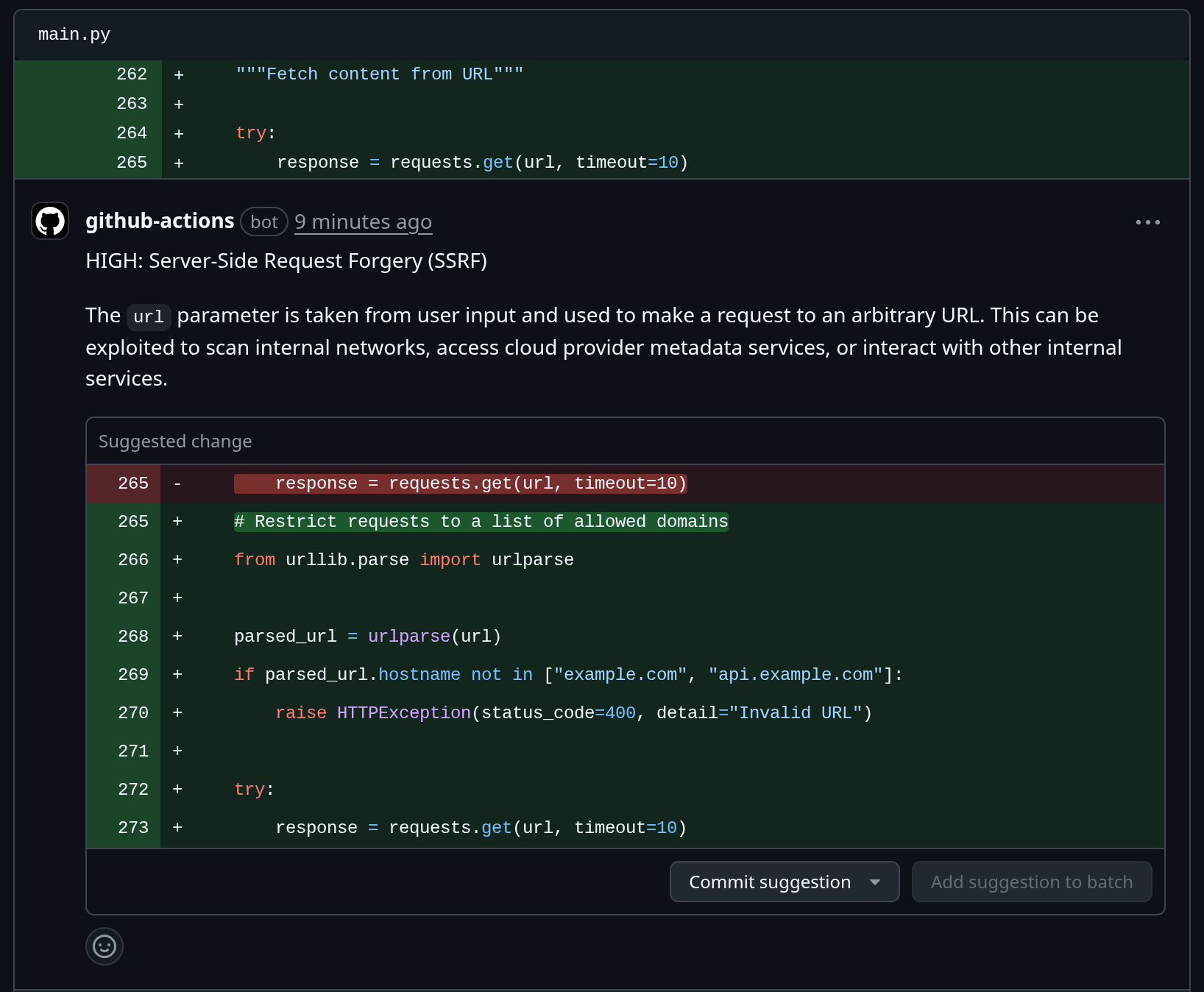

### 2. Server-Side Request Forgery (SSRF)

* **Severity**: High

* **Location**: `main.py:265` in `fetch_url`

* **Description**: The `fetch_url` endpoint allows users to specify an arbitrary URL, which the server then requests. This can be exploited to make requests to internal services or local files, leading to information disclosure or other security breaches.

* **Recommendation**: Implement a whitelist of allowed domains or protocols to restrict the URLs that can be requested. Additionally, you can disable redirects and use a timeout to limit the impact of an attack.

### 3. Information Exposure

* **Severity**: Medium

* **Location**: `main.py:423` in `get_environment_variables`

* **Description**: The `get_environment_variables` endpoint exposes all environment variables to the user. This can include sensitive information such as API keys, database credentials, and other secrets.

* **Recommendation**: Remove this endpoint or restrict access to it to authorized users. If you need to expose some environment variables, do so selectively and avoid exposing sensitive information.

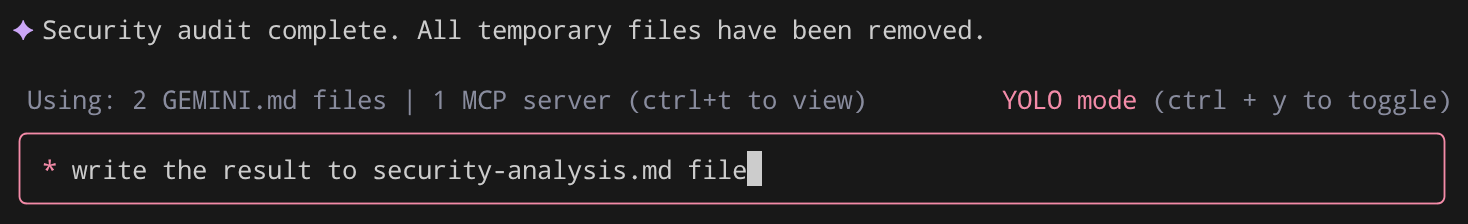

8. 🚀 Unterstützung für das Model Context Protocol

Wie wir bereits in den Erläuterungen zu Erweiterungen gesehen haben, kann die Gemini CLI eine Verbindung zu MCP-Servern herstellen. Das sind Anwendungen, die Tools und Ressourcen über das Model Context Protocol bereitstellen. Diese Verbindung ermöglicht es der Gemini CLI, mit externen Systemen und Datenquellen zu interagieren, indem MCP-Server als Brücken zu Ihrer lokalen Umgebung und externen Diensten wie APIs verwendet werden.

Wenn Sie Ihren eigenen MCP-Server einrichten möchten, müssen Sie die Datei .gemini/settings.json ändern und die folgenden Konfigurationen hinzufügen :

{

...

# Previous settings above if any

"mcpServers": {

"server_name": {

# MCP server configurations here

}

}

}

In dieser Anleitung konfigurieren wir die Verbindung mit unserem GitHub-Konto, um die vorherigen Berichtsdaten in GitHub zu übertragen.

GitHub-MCP-Server konfigurieren

Erstellen wir zuerst die Projektkonfigurationsdatei für die Gemini CLI. Führen Sie den folgenden Befehl aus:

mkdir -p .gemini && touch .gemini/settings.json

Öffnen Sie dann die Datei .gemini/settings.json und fügen Sie die folgende Konfiguration ein.

{

"mcpServers": {

"github": {

"httpUrl": "https://api.githubcopilot.com/mcp/",

"headers": {

"Authorization": "your-personal-access-token"

},

"timeout": 5000

}

}

}

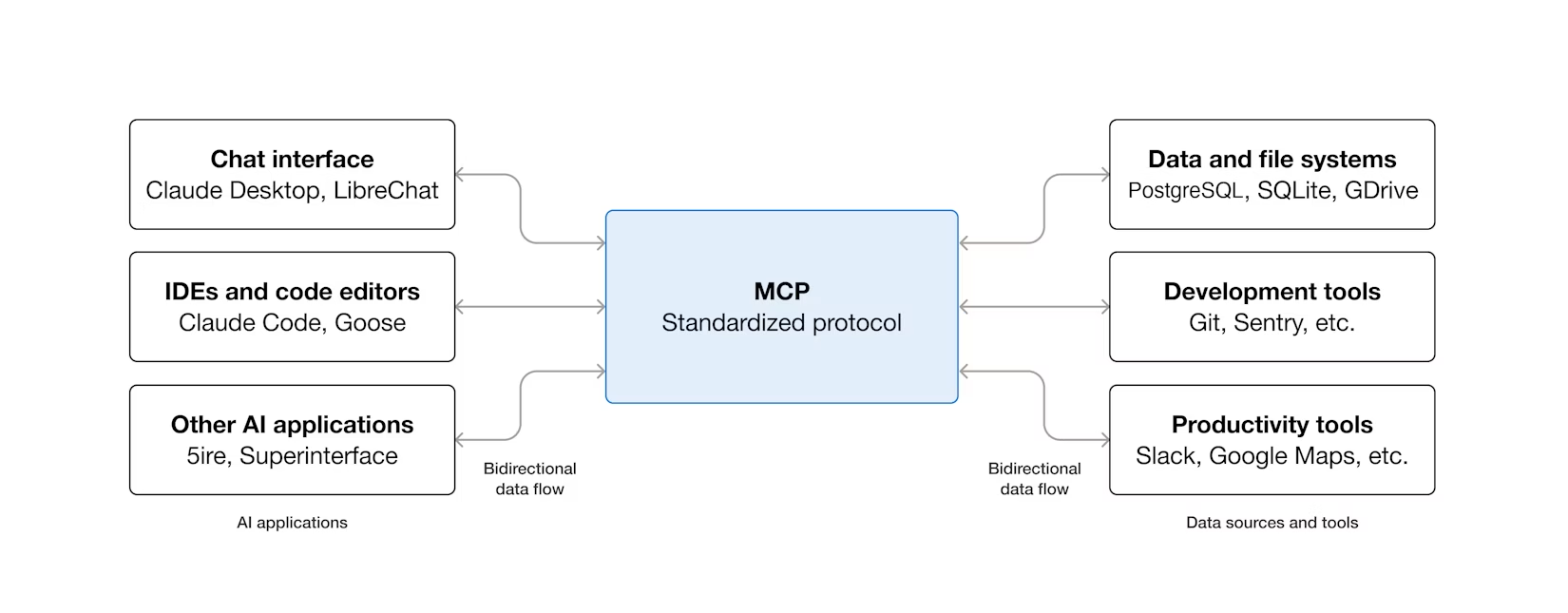

Jetzt benötigen wir Ihr persönliches GitHub-Zugriffstoken. Sie müssen also ein eigenes GitHub-Konto haben.

Melden Sie sich bei GitHub an und rufen Sie die Einstellungen auf.

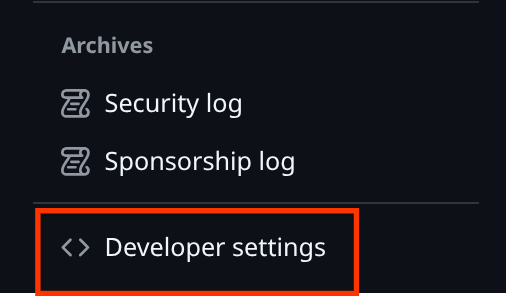

Scrollen Sie dann nach unten zu den Entwicklereinstellungen und klicken Sie darauf.

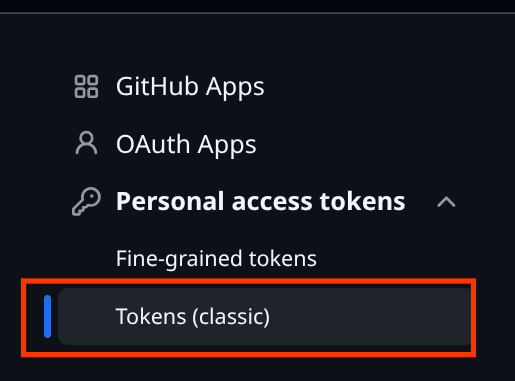

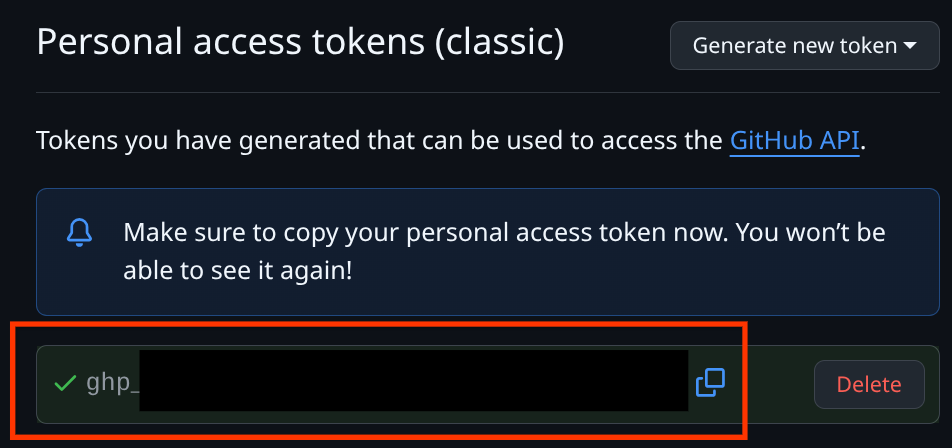

Wählen Sie dann Personal access tokens und Tokens (classic) aus.

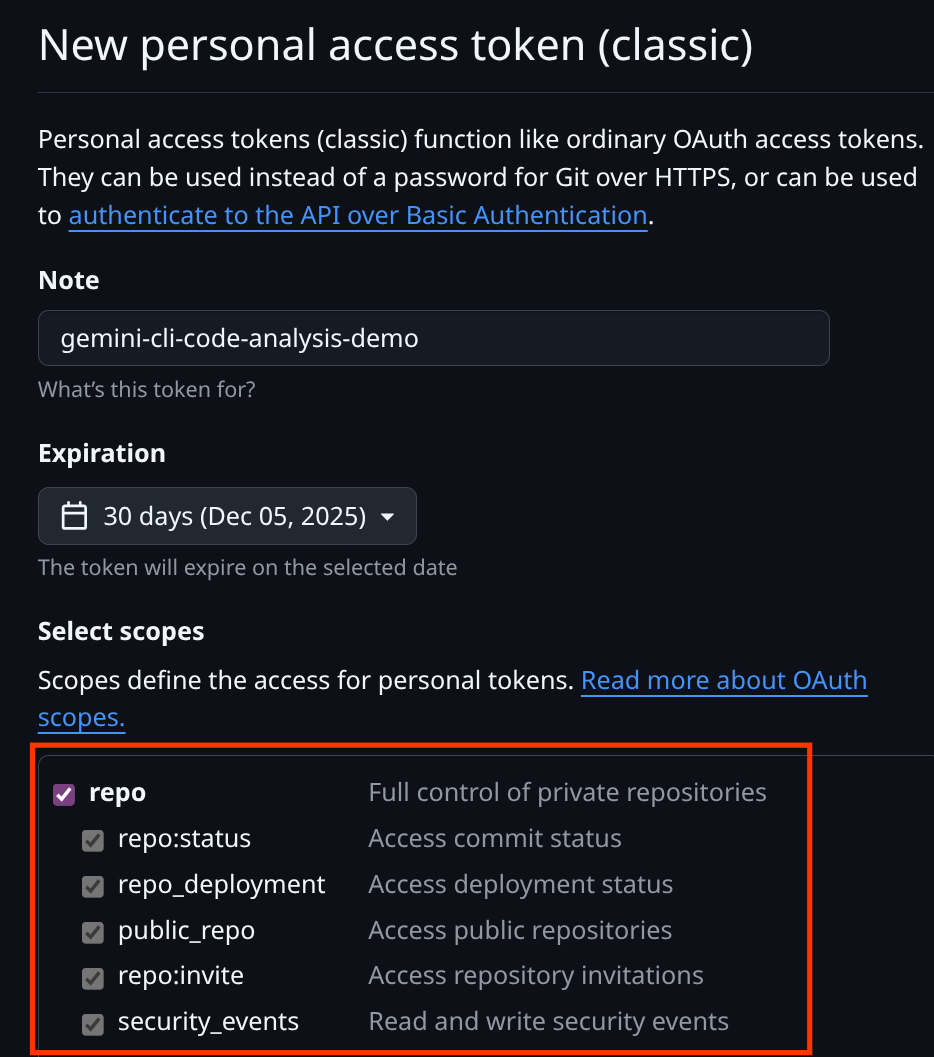

Geben Sie hier den Namen Ihres persönlichen Zugriffstokens ein und aktivieren Sie die repo-Bereiche.

Scrollen Sie dann nach unten und klicken Sie auf die Schaltfläche Token generieren.

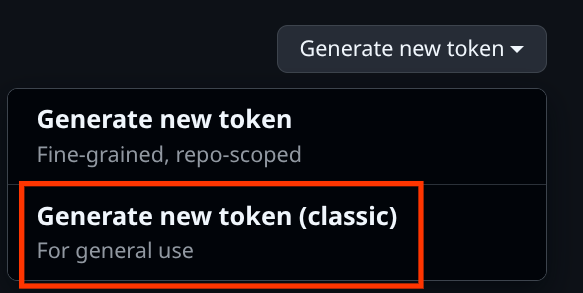

Klicken Sie auf die Schaltfläche Generate new token (Neues Token generieren) und wählen Sie Generate new token (classic) (Neues Token generieren (klassisch)) aus. Kopieren Sie dann das generierte Token und fügen Sie es in die Datei .gemini/settings.json ein.

Ihre Datei .gemini/settings.json sollte also wie im folgenden Beispiel aussehen.

{

"mcpServers": {

"github": {

"httpUrl": "https://api.githubcopilot.com/mcp/",

"headers": {

"Authorization": "ghp-xxxx"

},

"timeout": 5000

}

}

}

Prüfen wir nun die Verbindung. Geben Sie die Gemini CLI ein, indem Sie diesen Befehl ausführen.

gemini

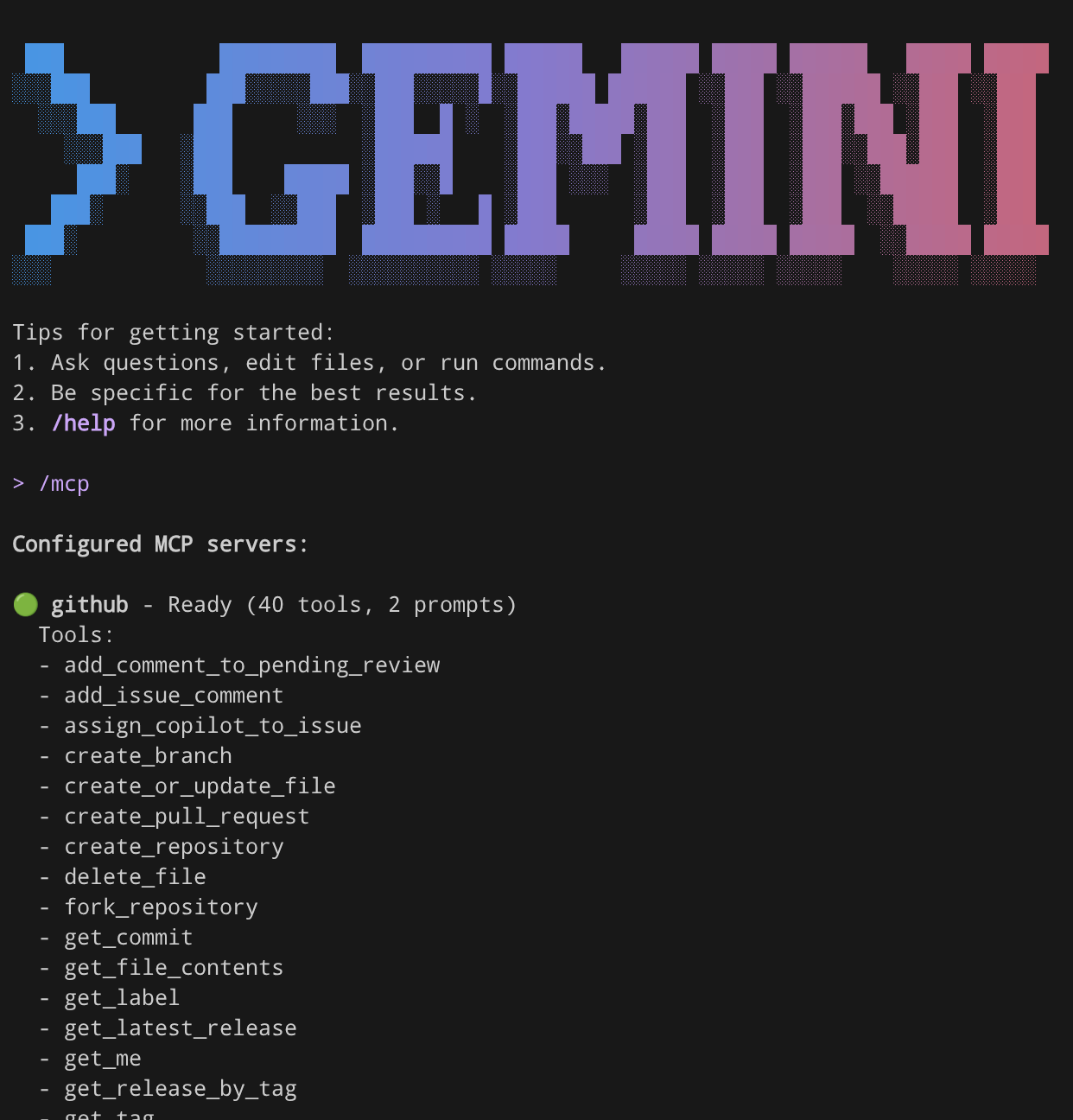

Führen Sie dann den Befehl /mcp aus. Der GitHub-MCP sollte bereits richtig konfiguriert sein.

/mcp

Lassen Sie uns diese MCP-Verbindung dann mit diesem Befehl testen.

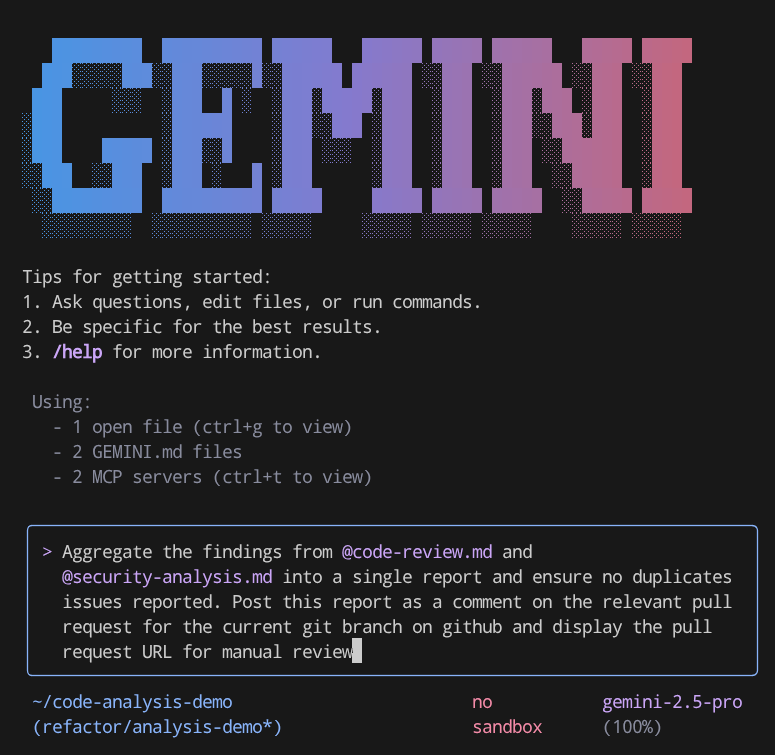

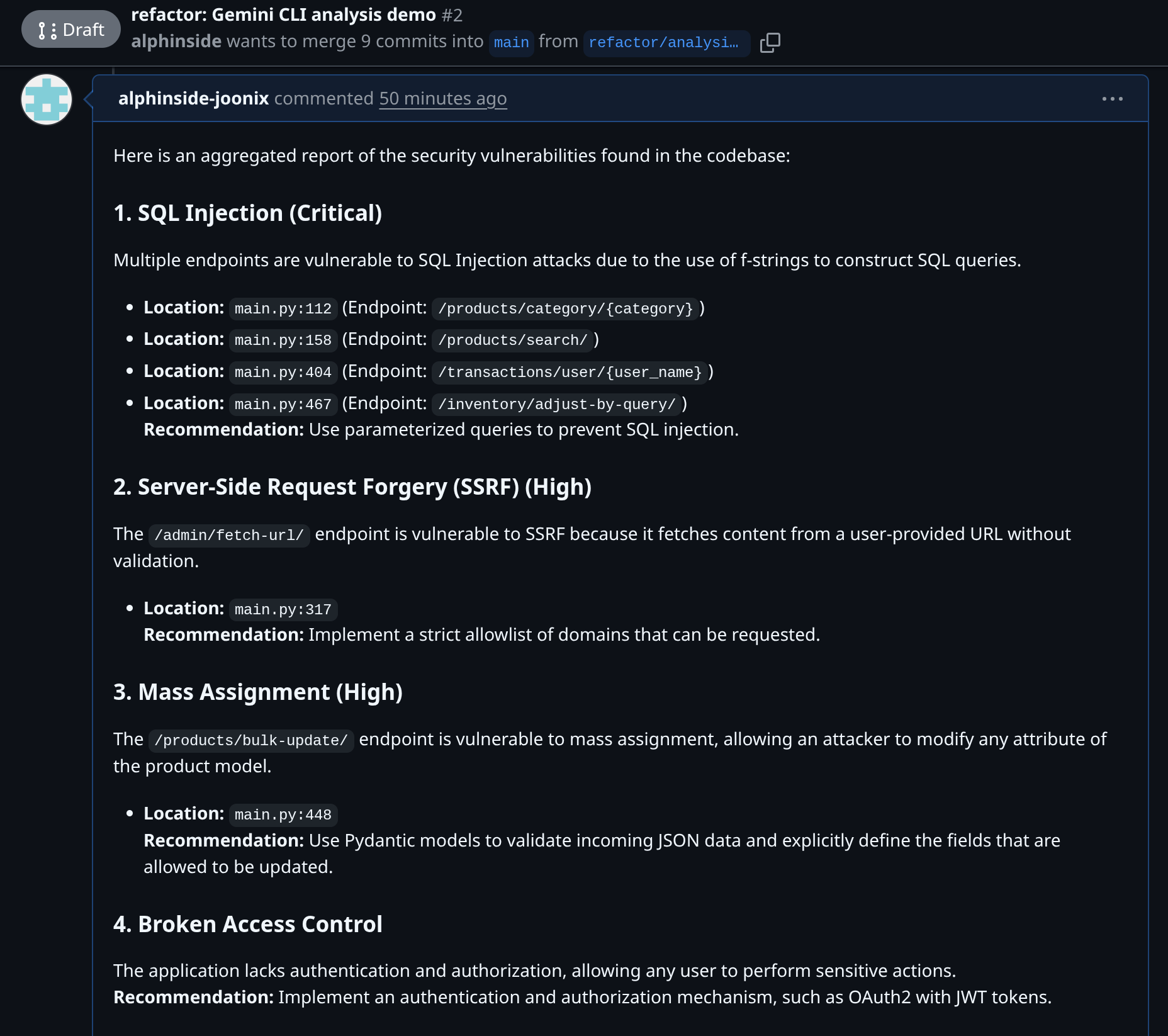

Aggregate the findings from @code-review.md and @security-analysis.md into a single report and ensure no duplicates issues reported. Post this report as a comment on the relevant pull request for the current git branch on GitHub and display the pull request URL for manual review

Beachten Sie die Notation @code-review.md und @security-analysis.md. So verweisen wir auf Dateien, die an die Gemini CLI übergeben werden sollen. Mit diesem Befehl wird der Inhalt beider Dateien gelesen und über die Github-MCP-Verbindung ein Kommentar zum Pull-Request für diesen Branch gepusht. Anschließend können Sie die Pull-Request-URL aufrufen, um die Änderung zu überprüfen.

9. 💡 Gemini CLI im CI/CD-Workflow

Wenn Sie GitHub-Nutzer sind, können Sie die Gemini CLI ganz einfach in Ihre CI/CD-Pipeline einbetten, indem Sie die run-gemini-cli GitHub Action verwenden. Er fungiert sowohl als autonomer Agent für kritische Routine-Codierungsaufgaben als auch als On-Demand-Mitarbeiter, dem Sie schnell Aufgaben übertragen können.

Sie können es verwenden, um Pull-Anfragen zu prüfen, Probleme zu priorisieren, Code zu analysieren und zu ändern und vieles mehr – alles über Gemini-Unterhaltungen direkt in GitHub-Repositories.

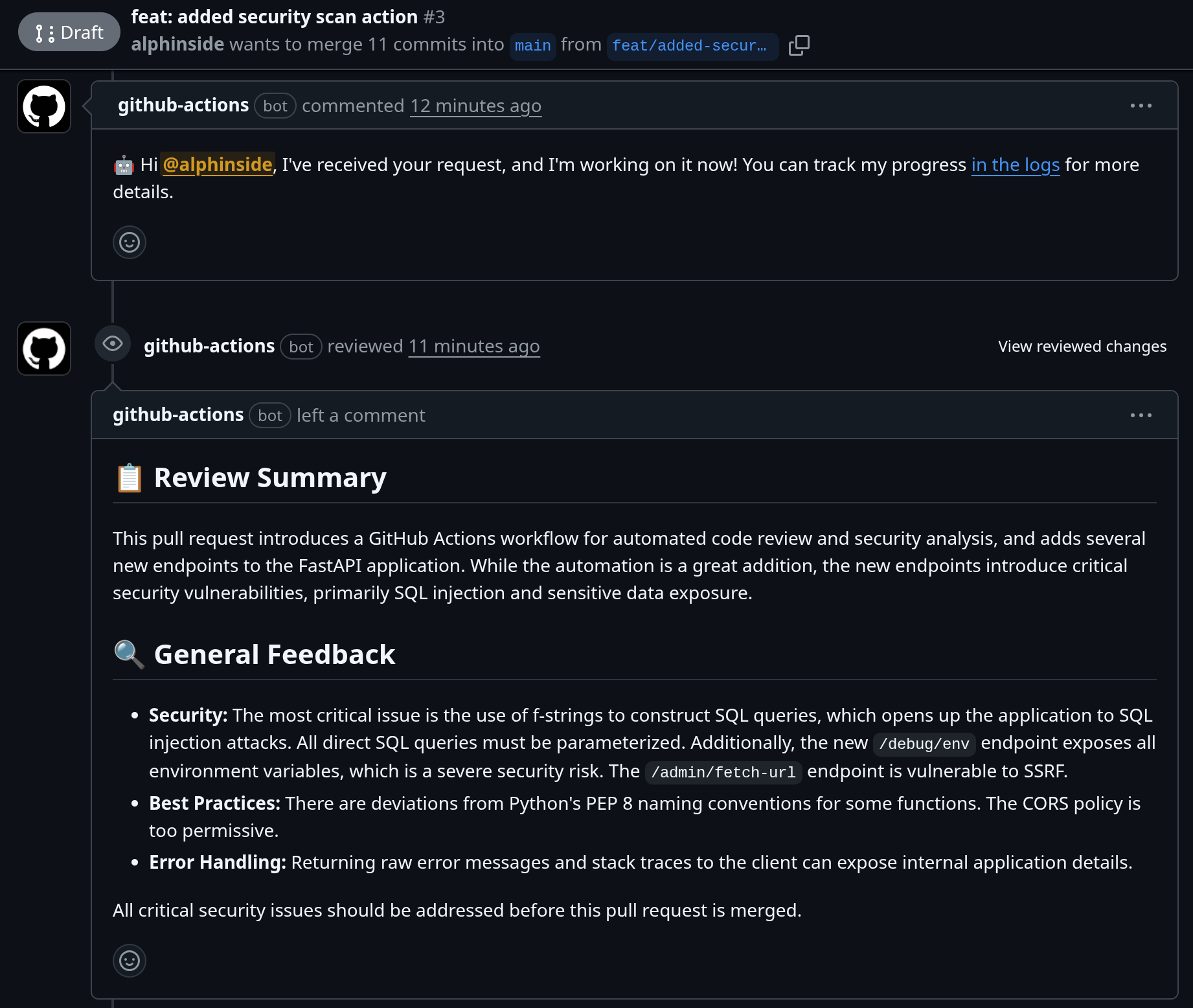

Ein Beispiel für diese Integration finden Sie in dieser Pull-Anfrage. Dort wird die Gemini CLI-Sicherheitserweiterung im Runner verwendet und die Rezensionen werden bei der Erstellung der Pull-Anfrage ausgegeben.

10. 💡 Weitere Gemini CLI-Erweiterungen kennenlernen

Weitere Erweiterungen finden Sie unter https://geminicli.com/extensions . Dort findest du weitere interessante Tools.

11. 🧹 Bereinigen

So vermeiden Sie, dass Ihrem Google Cloud-Konto die in diesem Codelab verwendeten Ressourcen in Rechnung gestellt werden:

- Wechseln Sie in der Google Cloud Console zur Seite Ressourcen verwalten.

- Wählen Sie in der Projektliste das Projekt aus, das Sie löschen möchten, und klicken Sie auf Löschen.

- Geben Sie im Dialogfeld die Projekt-ID ein und klicken Sie auf Beenden, um das Projekt zu löschen.