1. Introducción

En este codelab, crearás un balanceador de cargas de aplicaciones regional de la capa 7 y un backend de Private Service Connect para obtener acceso de norte a sur a Looker. El acceso hacia Looker en dirección norte requiere que la VPC del consumidor esté incluida en la lista de entidades permitidas de la instancia de PSC de Looker.

Private Service Connect es una función de las herramientas de redes de Google Cloud que permite a los consumidores acceder a servicios administrados de forma privada desde dentro de su red de VPC. Del mismo modo, permite a los productores de servicios administrados alojar estos servicios en sus propias redes de VPC independientes y ofrecer una conexión privada a sus consumidores. Por ejemplo, cuando usas Private Service Connect para acceder a Looker, tú eres el consumidor del servicio y Google es el productor del servicio, como se destaca en la Figura 1.

Figura 1:

El acceso hacia el sur, también conocido como PSC inverso, permite al consumidor crear un servicio publicado como productor para permitir que Looker acceda a los extremos locales, en una VPC, a los servicios administrados y a Internet. Las conexiones de salida se pueden implementar en cualquier región, independientemente de dónde se implemente el PSC de Looker, como se destaca en la Figura 2.

Figura 2:

Qué aprenderás

- Requisitos de red

- Actualizar la lista de entidades permitidas de Looker para el acceso hacia el norte

- Crea un backend de Private Service Connect en la VPC del consumidor

- Comparación entre los certificados autofirmados y de Google

Requisitos

- Proyecto de Google Cloud con permisos de propietario

- Dominio registrado

- Instancia existente de PSC de Looker

2. Qué compilarás

Establecerás una red del consumidor incluida en la lista de entidades permitidas, Looker-psc-demo, para implementar un balanceador de cargas de aplicaciones de L7 externo regional y un NEG de backend de PSC que requiera un certificado de Google o autofirmado. En cualquiera de los métodos, se requiere un dominio registrado que coincida con el dominio personalizado definido en Looker.

3. Requisitos de red

A continuación, se desglosan los requisitos de red:

Componentes | Descripción |

VPC (looker-psc-demo) | VPC en modo personalizado |

Subred del PSC NEG | Se usa para asignar una dirección IP al grupo de extremos de red. |

Subred de solo proxy | A cada uno de los proxies del balanceador de cargas se le asigna una dirección IP interna. Los paquetes enviados desde un proxy a una VM o un extremo de backend tienen una dirección IP de origen de la subred de solo proxy. |

Servicio de backend | Un servicio de backend actúa como un puente entre el balanceador de cargas y tus recursos de backend. En el instructivo, el servicio de backend está asociado con el NEG de PSC. |

4. Topología del codelab

5. Configuración y requisitos

Configuración del entorno de autoaprendizaje

- Accede a Google Cloud Console y crea un proyecto nuevo o reutiliza uno existente. Si aún no tienes una cuenta de Gmail o de Google Workspace, debes crear una.

- El Nombre del proyecto es el nombre visible de los participantes de este proyecto. Es una cadena de caracteres que no se utiliza en las APIs de Google. Puedes actualizarla cuando quieras.

- El ID del proyecto es único en todos los proyectos de Google Cloud y es inmutable (no se puede cambiar después de configurarlo). La consola de Cloud genera automáticamente una cadena única. Por lo general, no importa cuál sea. En la mayoría de los codelabs, deberás hacer referencia al ID de tu proyecto (suele identificarse como

PROJECT_ID). Si no te gusta el ID que se generó, podrías generar otro aleatorio. También puedes probar uno propio y ver si está disponible. No se puede cambiar después de este paso y se usa el mismo durante todo el proyecto. - Recuerda que hay un tercer valor, un número de proyecto, que usan algunas APIs. Obtén más información sobre estos tres valores en la documentación.

- A continuación, deberás habilitar la facturación en la consola de Cloud para usar las APIs o los recursos de Cloud. Ejecutar este codelab no costará mucho, tal vez nada. Para cerrar recursos y evitar que se generen cobros más allá de este instructivo, puedes borrar los recursos que creaste o borrar el proyecto. Los usuarios nuevos de Google Cloud son aptos para participar en el programa Prueba gratuita de $300.

Inicia Cloud Shell

Si bien Google Cloud y Spanner se pueden operar de manera remota desde tu laptop, en este codelab usarás Google Cloud Shell, un entorno de línea de comandos que se ejecuta en la nube.

En Google Cloud Console, haz clic en el ícono de Cloud Shell en la barra de herramientas en la parte superior derecha:

El aprovisionamiento y la conexión al entorno deberían tomar solo unos minutos. Cuando termine el proceso, debería ver algo como lo siguiente:

Esta máquina virtual está cargada con todas las herramientas de desarrollo que necesitarás. Ofrece un directorio principal persistente de 5 GB y se ejecuta en Google Cloud, lo que permite mejorar considerablemente el rendimiento de la red y la autenticación. Todo tu trabajo en este codelab se puede hacer en un navegador. No es necesario que instales nada.

6. Antes de comenzar

Habilita las APIs

En Cloud Shell, asegúrate de que el ID del proyecto esté configurado:

gcloud config list project

gcloud config set project [YOUR-PROJECT-ID]

project=[YOUR-PROJECT-ID]

region=[YOUR-REGION]

echo $project

echo $region

Habilita todos los servicios necesarios con el siguiente comando:

gcloud services enable compute.googleapis.com

7. Red del consumidor

En la siguiente sección, crearás la red de consumidores que se actualizará en la lista de entidades permitidas de la VPC de PSC de Looker.

Red de VPC

Dentro de Cloud Shell, realiza lo siguiente:

gcloud compute networks create looker-psc-demo --subnet-mode custom

Crea subredes

Dentro de Cloud Shell, crea la subred del grupo de extremos de red del consumidor:

gcloud compute networks subnets create consumer-psc-neg-subnet --network looker-psc-demo --range 172.16.30.0/28 --region $region --enable-private-ip-google-access

En Cloud Shell, crea la subred de solo proxy regional del productor:

gcloud compute networks subnets create $region-proxy-only-subnet \

--purpose=REGIONAL_MANAGED_PROXY \

--role=ACTIVE \

--region=$region \

--network=looker-psc-demo \

--range=10.10.10.0/24

Reserva la dirección IP del balanceador de cargas

En Cloud Shell, reserva una dirección IP externa para el balanceador de cargas:

gcloud compute addresses create regional-alb-static-ip \

--region=$region \

--network-tier=STANDARD

En Cloud Shell, consulta la dirección IP reservada:

gcloud compute addresses describe regional-alb-static-ip --region=us-central1 | grep -i address:

Resultado de ejemplo:

user@cloudshell$ gcloud compute addresses describe regional-alb-static-ip --region=us-central1 | grep -i address:

address: 35.208.202.244

8. Crea un dominio personalizado

Los siguientes pasos son obligatorios para establecer un dominio personalizado:

Ejemplo de dominio personalizado

El dominio personalizado looker.cosmopup.com existe como un subdominio de DNS público asociado con un registro A de las direcciones IP estáticas (regional-alb-static-ip) definidas anteriormente. Mira la captura de pantalla tomada de una terminal que valida la búsqueda de DNS.

Luego, crea el dominio del cliente con el subdominio looker.cosmopup.com

Ejemplo de OAuth

A continuación, se muestra un ejemplo de credenciales de OAuth para orígenes autorizados y una devolución de llamada para el subdominio looker.cosmopup.com.

9. Certificados

Puedes crear certificados de Compute Engine o del Administrador de certificados. Usa cualquiera de los siguientes métodos para crear certificados con el Administrador de certificados:

- Certificados autoadministrados regionales. Para obtener información sobre cómo crear y usar certificados autoadministrados regionales, consulta Cómo implementar un certificado autoadministrado regional. No se admiten mapas de certificados.

- Certificados regionales administrados por Google No se admiten mapas de certificados. El Administrador de certificados admite los siguientes tipos de certificados regionales administrados por Google:

- Certificados regionales administrados por Google con autorización de DNS por proyecto Para obtener más información, consulta Implementa un certificado regional administrado por Google.

- Certificados regionales (privados) administrados por Google con Certificate Authority Service. Para obtener más información, consulta Implementa un certificado regional administrado por Google con CA Service.

10. Incluir en la lista de entidades permitidas de VPC de Looker

Ver las VPC permitidas

En la siguiente sección, usarás la IU de Cloud Console para ver la lista de VPC permitidas de Looker.

En la consola de Cloud, navega a:

Looker → Instancia de Looker → Detalles

En el siguiente ejemplo, no hay entradas en la lista de VPC permitidas:

Actualiza las VPC permitidas

Actualiza tu instancia de Looker para admitir el acceso hacia el norte agregando looker-psc-demo como una VPC permitida.

En la consola de Cloud, navega a:

Looker → Instancia de Looker → Editar

Conexiones → VPC permitidas

Asegúrate de seleccionar el proyecto en el que se implementa looker-psc-demo, seguido de la VPC looker-psc-demo y, luego, haz clic en Continuar.

Cómo validar las VPC permitidas

Consulta la lista de VPCs permitidos actualizada

En la consola de Cloud, navega a:

Looker → Instancia de Looker → Detalles

11. Crear backend de PSC

Looker PSC como productor de servicios genera un URI de adjunto de servicio que usan los consumidores del servicio para implementar extremos y backends para obtener acceso a Looker en el norte. En el siguiente paso, identificarás el URI del adjunto de servicio de PSC de Looker y, luego, crearás un backend de grupo de extremos de red (NEG) de Private Service Connect en la VPC del consumidor.

Identifica el archivo adjunto de servicio de PSC de Looker

En la consola de Cloud, navega y copia el URI del archivo adjunto del servicio:

Looker → Instancia de Looker → Detalles

Crea el grupo de extremos de red de PSC

En Cloud Shell, haz lo siguiente y asegúrate de actualizar psc-target-service:

gcloud compute network-endpoint-groups create looker-northbound-neg \

--network-endpoint-type=private-service-connect \

--psc-target-service=[UPDATE WITH YOU LOOKER SERVICE ATTACHMENT URI] \

--region=$region \

--network=looker-psc-demo \

--subnet=consumer-psc-neg-subnet

Ejemplo:

gcloud compute network-endpoint-groups create looker-northbound-neg \

--network-endpoint-type=private-service-connect \

--psc-target-service=projects/t7ec792caf2a609d1-tp/regions/us-central1/serviceAttachments/looker-psc-f51982e2-ac0d-48b1-91bb-88656971c183 \

--region=$region \

--network=looker-psc-demo \

--subnet=consumer-psc-neg-subnet

Valida la creación de grupos de extremos de red de PSC

En Cloud Shell, haz lo siguiente y asegúrate de que se acepte pscConnectionStatus:

gcloud compute network-endpoint-groups describe looker-northbound-neg --region=$region | grep -i pscConnectionStatus:

Ejemplo:

user@cloudshell$ gcloud compute network-endpoint-groups describe looker-northbound-neg --region=$region | grep -i pscConnectionStatus:

pscConnectionStatus: ACCEPTED

Crear un balanceador de cargas de aplicaciones regional

En los siguientes pasos, usarás la consola de Cloud para crear el balanceador de cargas de aplicaciones externo regional mientras asocias tus certificados generados a la configuración del frontend.

En la consola de Cloud, navega a:

Servicios de red → Balanceo de cargas → Crear balanceador de cargas

Selecciona estas opciones:

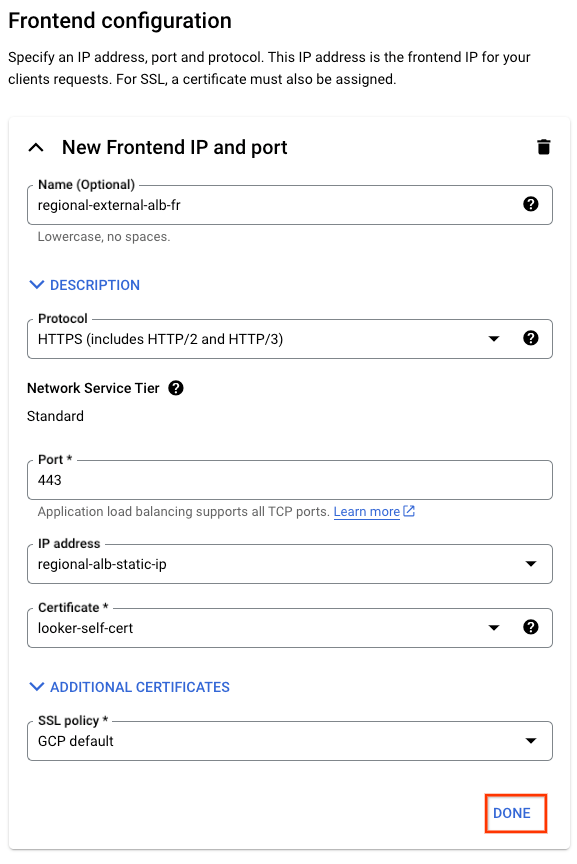

Crea la configuración del frontend

Selecciona las siguientes opciones y personaliza el entorno según tu implementación:

- Región usada para implementar la infraestructura de red

- La subred de solo proxy se propaga automáticamente según tu región

- La IP estática definida anteriormente está disponible según tu selección de región

Cuando seleccionas Certificado, se despliega la opción para usar un certificado existente o nuevo:

Sube tu certificado y clave privada, y selecciona CREAR:

Selecciona LISTO para completar la configuración de frontend:

Crea la configuración de backend

Selecciona estas opciones:

Crea las reglas de enrutamiento

Selecciona las siguientes opciones (opciones predeterminadas):

Revisa y finaliza

Verifica la configuración y selecciona CREAR:

El balanceador de cargas ahora está habilitado:

Accede a la IU de Looker

Ahora que el balanceador de cargas está en funcionamiento, puedes acceder a tu dominio personalizado de Looker a través de un navegador web. Es importante tener en cuenta que podrías recibir una advertencia según el tipo de certificado que uses, p.ej., certificado que no es de confianza frente a confiable.

A continuación, se muestra un ejemplo (certificado no confiable) de acceso al dominio personalizado de Looker looker.cosmopup.com que obtiene acceso norte a la IU de Looker:

12. Limpia

Borra componentes del lab desde una sola terminal de Cloud Shell

gcloud compute forwarding-rules delete regional-external-alb-fr --region=$region -q

gcloud compute target-https-proxies delete regional-external-alb-target-proxy --region=$region -q

gcloud compute url-maps delete regional-external-alb --region=$region -q

gcloud compute backend-services delete looker-psc-neg-backend-svc --region=$region -q

gcloud compute addresses delete regional-alb-static-ip --region=$region -q

gcloud compute network-endpoint-groups delete looker-northbound-neg --region=$region -q

gcloud compute networks delete looker-psc-demo -q

13. Felicitaciones

Felicitaciones, configuraste y validaste correctamente la conectividad hacia el norte en Looker con un dominio de cliente y un balanceador de cargas de aplicaciones externo regional.

Creaste la infraestructura de consumidor, aprendiste a crear un PSC NEG y a un dominio personalizado, y conociste las diferentes opciones de certificados. Muchas cosas emocionantes para empezar a usar Looker.

Cosmopup cree que los codelabs son increíbles.

¿Qué sigue?

Consulta algunos codelabs sobre los siguientes temas:

- Usa Private Service Connect para publicar y consumir servicios

- Conéctate a servicios locales a través de redes híbridas con Private Service Connect y un balanceador de cargas de proxy TCP interno

- Acceso a todos los codelabs de Private Service Connect publicados

Lecturas y videos adicionales

Documentos de referencia

- Usar certificados SSL autoadministrados | Balanceo de cargas | Google Cloud

- Implementa un certificado regional administrado por Google

- Crea un backend de Private Service Connect | VPC | Google Cloud

- Crea un backend de Private Service Connect | VPC | Google Cloud

- Crea una instancia de Private Service Connect de Looker (Google Cloud Core)

- Cómo publicar un servicio con Private Service Connect