1. Giriş

Genel Bakış

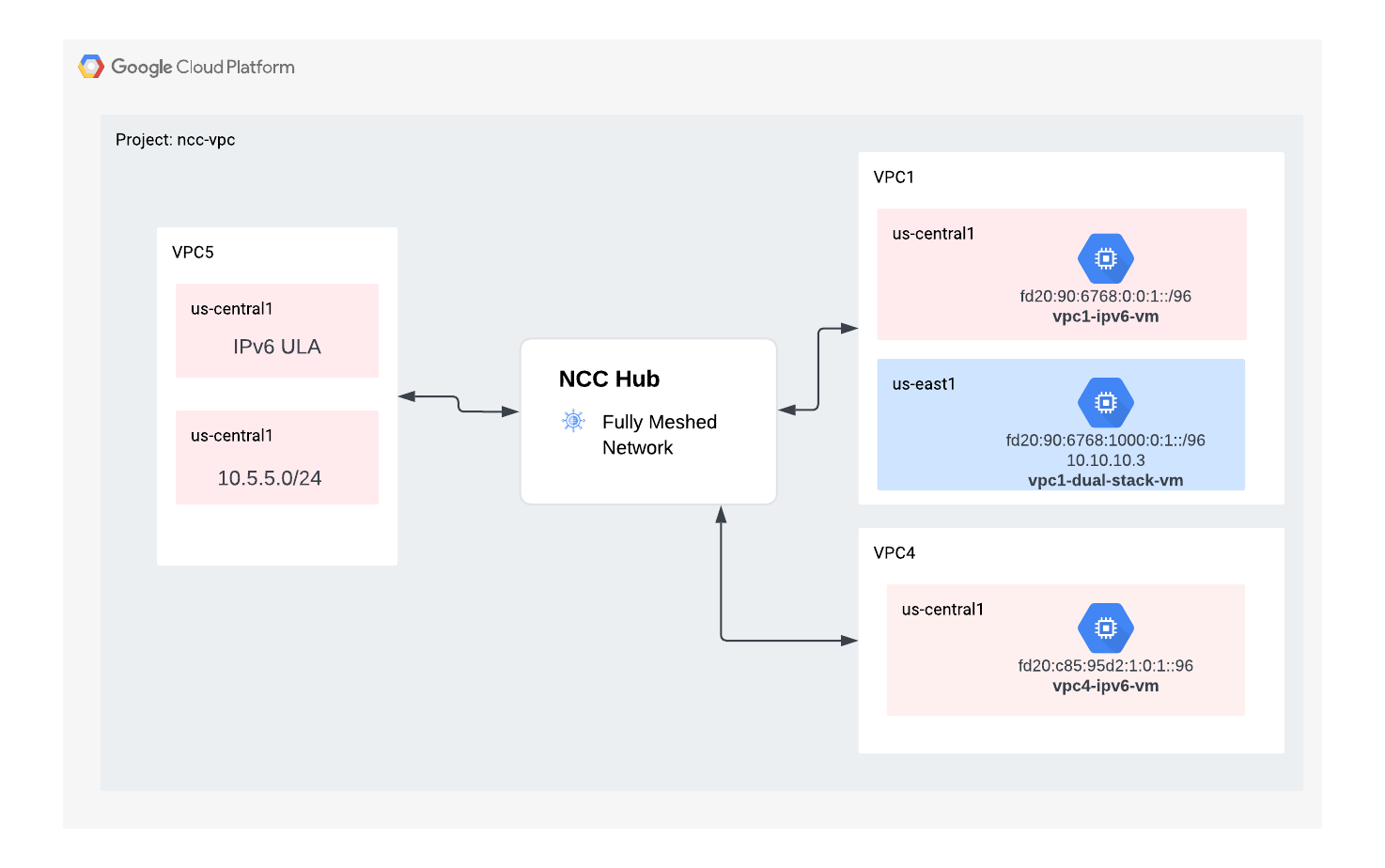

Bu laboratuvarda kullanıcılar, VPC kolları desteği sayesinde Network Connectivity Center'ın(NCC) ölçeklenebilir bir şekilde VPC'ler arası bağlantı kurmak için nasıl kullanılabileceğini keşfedecek. Kullanıcılar bir VPC'yi VPC kolu olarak tanımladığında bu VPC'yi NCC Hub üzerinden birden fazla VPC ağına bağlayabilirler. VPC spoke yapılandırmasına sahip NCC, VPC eşleme aracılığıyla ikili VPC'ler arası bağlantıyı yönetmenin operasyonel karmaşıklığını azaltır ve bunun yerine merkezi bir bağlantı yönetimi modeli kullanır.

Network Connectivity Center'ın (NCC) Google Cloud'da ağ bağlantısı yönetimi için bir hub ve spoke kontrol düzlemi modeli olduğunu hatırlayın. Merkez kaynağı, kolları birbirine bağlamak için merkezi bir bağlantı yönetimi modeli sağlar.

Ne oluşturacaksınız?

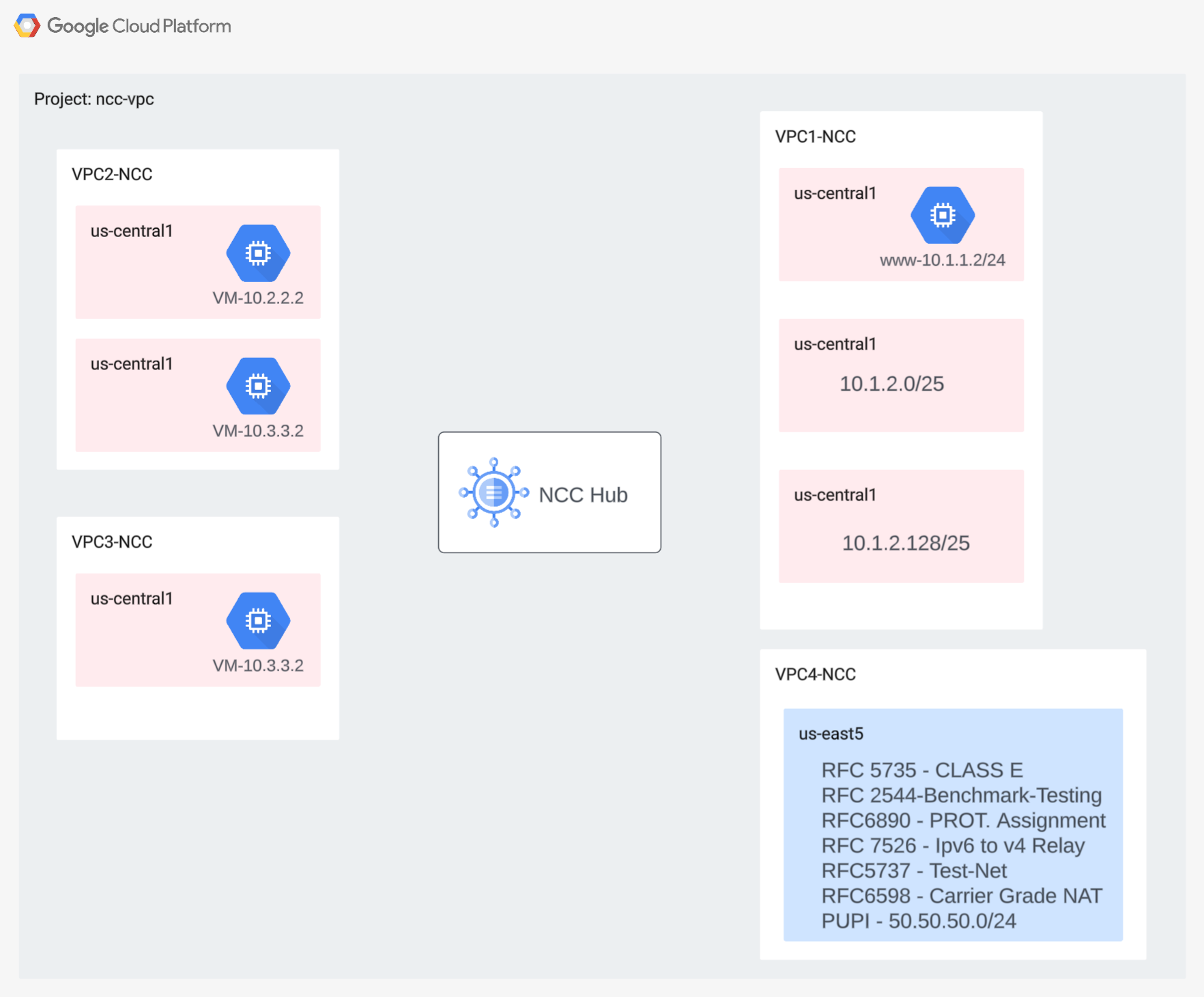

Bu codelab'de, üç farklı VPC'de tamamen örgülenmiş bir VPC bağlantı yapısı uygulayacak olan NCC hub'ı ile mantıksal bir hub ve spoke topolojisi oluşturacaksınız.

Neler öğreneceksiniz?

- NCC ile Tam Örgü VPC Bağlantısı

- VPC genelinde Private NAT

Gerekenler

- GCP VPC ağı hakkında bilgi

- Cloud Router ve BGP yönlendirme bilgisi

- İki ayrı GCP projesi

- Bu Codelab için 5 VPC gerekir. Bu VPC'lerden biri NCC hub'ından ayrı bir projede bulunmalıdır.

- Kota:Ağlar seçeneğini kontrol edin ve gerekirse ek ağ isteyin. Aşağıdaki ekran görüntüsünü inceleyin:

Hedefler

- GCP ortamını ayarlama

- VPC'yi uç olarak kullanarak Network Connectivity Center'ı yapılandırma

- Veri Yolunu Doğrulama

- NCC servis edilebilirliği özelliklerini keşfedin

- Kullanılan kaynakları temizleme

Başlamadan önce

Google Cloud Console ve Cloud Shell

GCP ile etkileşim kurmak için bu laboratuvar boyunca hem Google Cloud Console'u hem de Cloud Shell'i kullanacağız.

NCC Hub Project Google Cloud Console

Cloud Console'a https://console.cloud.google.com adresinden ulaşabilirsiniz.

Network Connectivity Center'ı yapılandırmayı kolaylaştırmak için Google Cloud'da aşağıdaki öğeleri ayarlayın:

Google Cloud Console'daki proje seçici sayfasında bir Google Cloud projesi seçin veya oluşturun.

Cloud Shell'i başlatın. Bu Codelab'de, Cloud Shell'de gcloud yapılandırmasının uygulanmasına yardımcı olmak için $variables kullanılır.

gcloud auth list

gcloud config list project

gcloud config set project [HUB-PROJECT-NAME]

projectname=[HUB-PROJECT-NAME]

echo $projectname

gcloud config set compute/zone us-central1-a

gcloud config set compute/region us-central1

IAM Rolleri

NCC, belirli API'lere erişmek için IAM rollerini gerektirir. Kullanıcınızı gerektiği gibi NCC IAM rolleriyle yapılandırdığınızdan emin olun.

Rol/Açıklama | İzinler |

networkconnectivity.networkAdmin: Ağ yöneticilerinin hub ve kolları yönetmesine olanak tanır. | networkconnectivity.hubs.networkconnectivity.spokes. |

networkconnectivity.networkSpokeManager: Bir merkezde spoke eklemeye ve yönetmeye izin verir. Ana makine projesinin Hub'a sahip olduğu ancak diğer projelerdeki diğer yöneticilerin ekleri için Hub'a uç ekleyebildiği Paylaşılan VPC'de kullanılır. | networkconnectivity.spokes.** |

networkconnectivity.networkUsernetworkconnectivity.networkViewer: Ağ kullanıcılarının hub ve spoke'ların farklı özelliklerini görüntülemesine olanak tanır. | networkconnectivity.hubs.getnetworkconnectivity.hubs.listnetworkconnectivity.spokes.getnetworkconnectivity.spokes.listnetworkconnectivity.spokes.aggregatedList |

2. Ağ ortamını ayarlama

Genel Bakış

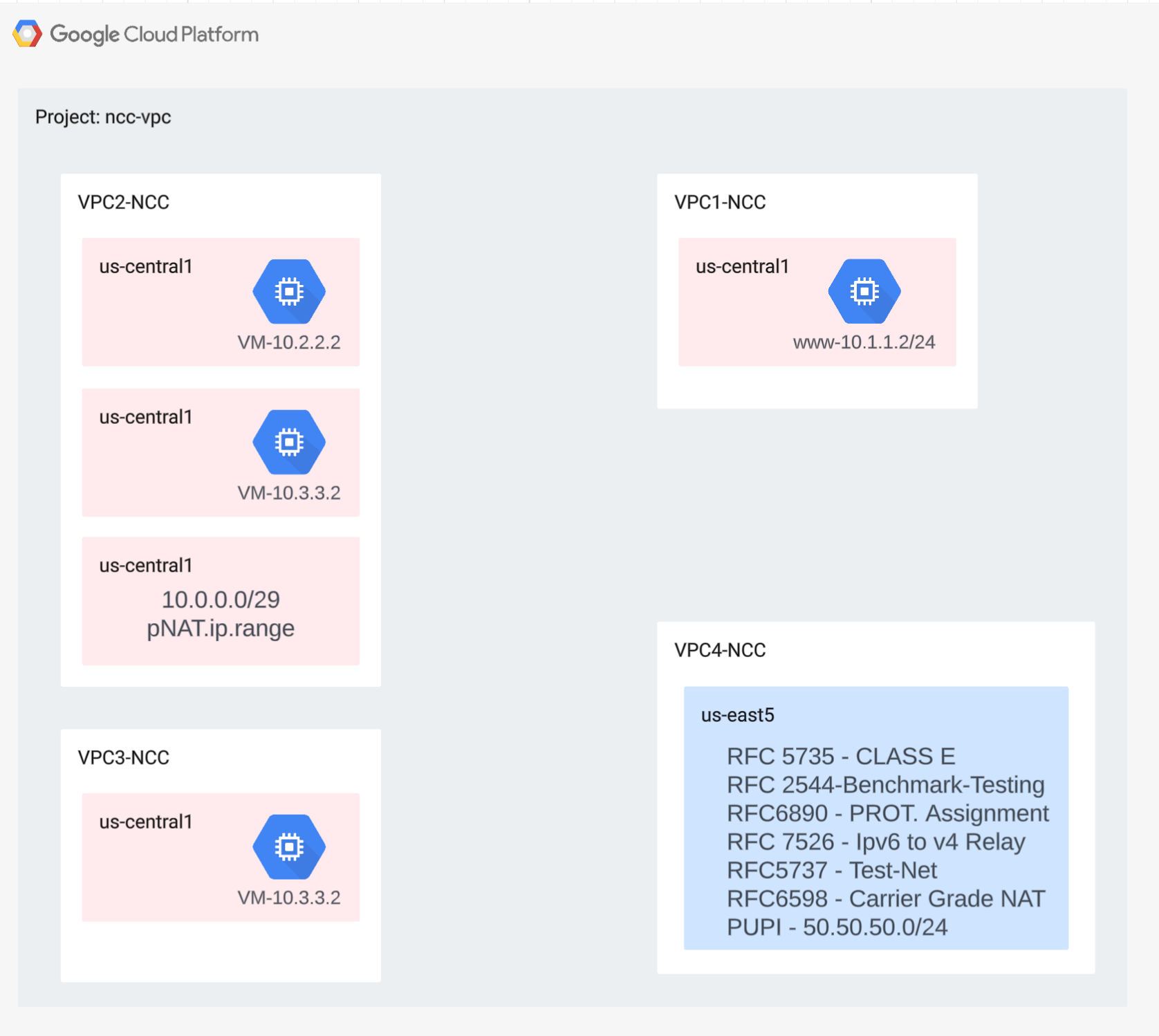

Bu bölümde, VPC ağlarını ve güvenlik duvarı kurallarını tek bir projede dağıtacağız. Mantıksal diyagram, bu adımda kurulacak ağ ortamını gösterir.

Projeler arası bağlı ağ desteğini göstermek için sonraki bir adımda farklı bir projede VPC ve güvenlik duvarı kuralları dağıtacağız.

VPC'leri ve alt ağları oluşturun

VPC ağı, veri yolu doğrulaması için GCE sanal makinesini yükleyeceğiniz alt ağları içerir.

gcloud compute networks create vpc1-ncc --subnet-mode custom

gcloud compute networks create vpc2-ncc --subnet-mode custom

gcloud compute networks create vpc3-ncc --subnet-mode custom

gcloud compute networks create vpc4-ncc --subnet-mode custom

gcloud compute networks subnets create vpc1-ncc-subnet1 \

--network vpc1-ncc --range 10.1.1.0/24 --region us-central1

gcloud compute networks subnets create vpc1-ncc-subnet2 \

--network vpc1-ncc --range 10.1.2.0/25 --region us-central1

gcloud compute networks subnets create vpc1-ncc-subnet3 \

--network vpc1-ncc --range 10.1.2.128/25 --region us-central1

gcloud compute networks subnets create vpc2-ncc-subnet1 \

--network vpc2-ncc --range 10.2.2.0/24 --region us-central1

VPC Destekli Alt Ağ Aralıkları

NCC, özel olarak kullanılan genel IP adresleri de dahil olmak üzere tüm geçerli IPv4 alt ağ aralıklarını destekler. Bu adımda, VPC4'te geçerli IP aralıkları oluşturun. Bu aralıklar, hub rota tablosuna aktarılacak.

gcloud compute networks subnets create benchmark-testing-rfc2544 \

--network vpc4-ncc --range 198.18.0.0/15 --region us-east1

gcloud compute networks subnets create class-e-rfc5735 \

--network vpc4-ncc --range 240.0.0.0/4 --region us-east1

gcloud compute networks subnets create ietf-protcol-assignment-rfc6890 \

--network vpc4-ncc --range 192.0.0.0/24 --region us-east1

gcloud compute networks subnets create ipv6-4-relay-rfc7526 \

--network vpc4-ncc --range 192.88.99.0/24 --region us-east1

gcloud compute networks subnets create pupi \

--network vpc4-ncc --range 50.50.50.0/24 --region us-east1

gcloud compute networks subnets create test-net-1-rfc5737 \

--network vpc4-ncc --range 192.0.2.0/24 --region us-east1

gcloud compute networks subnets create test-net-2-rfc5737 \

--network vpc4-ncc --range 198.51.100.0/24 --region us-east1

gcloud compute networks subnets create test-net-3-rfc5737 \

--network vpc4-ncc --range 203.0.113.0/24 --region us-east1

Çakışan Alt Ağ Aralıkları Oluşturma

NCC, çakışan IP aralıklarını hub rota tablosuna aktarmaz. Kullanıcılar bu kısıtlamayı sonraki bir adımda aşacak. Şimdilik VPC2 ve VPC3 için iki çakışan IP aralığı oluşturun.

gcloud compute networks subnets create overlapping-vpc2 \

--network vpc3-ncc --range 10.3.3.0/24 --region us-central1

gcloud compute networks subnets create overlapping-vpc3 \

--network vpc2-ncc --range 10.3.3.0/24 --region us-central1

VPC güvenlik duvarı kurallarını yapılandırma

Her VPC'de güvenlik duvarı kurallarını aşağıdaki işlemlere izin verecek şekilde yapılandırın:

- SSH

- Dahili UİSA

- 10.0.0.0/8 aralığı

gcloud compute firewall-rules create ncc1-vpc-internal \

--network vpc1-ncc \

--allow all \

--source-ranges 10.0.0.0/8

gcloud compute firewall-rules create ncc2-vpc-internal \

--network vpc2-ncc \

--allow all \

--source-ranges 10.0.0.0/8

gcloud compute firewall-rules create ncc3-vpc-internal \

--network vpc3-ncc \

--allow all \

--source-ranges 10.0.0.0/8

gcloud compute firewall-rules create ncc4-vpc-internal \

--network vpc4-ncc \

--allow all \

--source-ranges 10.0.0.0/8

gcloud compute firewall-rules create ncc1-vpc-iap \

--network vpc1-ncc \

--allow all \

--source-ranges 35.235.240.0/20

gcloud compute firewall-rules create ncc2-vpc-iap \

--network vpc2-ncc \

--allow=tcp:22 \

--source-ranges 35.235.240.0/20

gcloud compute firewall-rules create ncc3-vpc-iap \

--network vpc3-ncc \

--allow=tcp:22 \

--source-ranges 35.235.240.0/20

gcloud compute firewall-rules create ncc4-vpc-iap \

--network vpc4-ncc \

--allow=tcp:22 \

--source-ranges 35.235.240.0/20

Her VPC'de GCE VM'yi yapılandırma

"vm1-vpc1-ncc"ye paket yüklemek için geçici internet erişimine ihtiyacınız var.

Dört sanal makine oluşturun. Her sanal makine, daha önce oluşturulan VPC'lerden birine atanır.

gcloud compute instances create vm1-vpc1-ncc \

--subnet vpc1-ncc-subnet1 \

--metadata=startup-script='#!/bin/bash

apt-get update

apt-get install apache2 -y

apt-get install tcpdump -y

service apache2 restart

echo "

<h3>Web Server: www-vm1</h3>" | tee /var/www/html/index.html'

gcloud compute instances create vm2-vpc2-ncc \

--zone us-central1-a \

--subnet vpc2-ncc-subnet1 \

--no-address

gcloud compute instances create pnat-vm-vpc2 \

--zone us-central1-a \

--subnet overlapping-vpc3 \

--no-address

gcloud compute instances create vm1-vpc4-ncc \

--zone us-east1-b \

--subnet class-e-rfc5735 \

--no-address

3. Network Connectivity Center Hub

Genel Bakış

Bu bölümde, gcloud komutlarını kullanarak bir NCC Hub yapılandıracağız. NCC Hub, her VPC spoke'u arasında yönlendirme yapılandırması oluşturmaktan sorumlu kontrol düzlemi olarak görev yapar.

API hizmetlerini etkinleştirme

Henüz etkinleştirilmemişse ağ bağlantısı API'sini etkinleştirin:

gcloud services enable networkconnectivity.googleapis.com

NCC Hub oluşturma

gcloud komutunu kullanarak NCC hub'ı oluşturma

gcloud network-connectivity hubs create ncc-hub

Örnek çıkış

Create request issued for: [ncc-hub]

Waiting for operation [projects/user-3p-dev/locations/global/operations/operation-1668793629598-5edc24b7ee3ce-dd4c765b-5ca79556] to complete...done.

Created hub [ncc-hub]

Yeni oluşturulan NCC Hub'ı açıklayın. Adı ve ilişkili yolu not edin.

gcloud network-connectivity hubs describe ncc-hub

gcloud network-connectivity hubs describe ncc-hub

createTime: '2023-11-02T02:28:34.890423230Z'

name: projects/user-3p-dev/locations/global/hubs/ncc-hub

routeTables:

- projects/user-3p-dev/locations/global/hubs/ncc-hub/routeTables/default

state: ACTIVE

uniqueId: de749c4c-0ef8-4888-8622-1ea2d67450f8

updateTime: '2023-11-02T02:28:48.613853463Z'

NCC Hub, veri bağlantısı oluşturmak için kontrol düzlemini tanımlayan bir yönlendirme tablosu kullanıma sundu. NCC Hub'ın yönlendirme tablosunun adını bulma

gcloud network-connectivity hubs route-tables list --hub=ncc-hub

NAME: default

HUB: ncc-hub

DESCRIPTION:

NCC varsayılan rota tablosunun URI'sini bulun.

gcloud network-connectivity hubs route-tables describe default --hub=ncc-hub

createTime: '2023-02-24T17:32:58.786269098Z'

name: projects/user-3p-dev/locations/global/hubs/ncc-hub/routeTables/default

state: ACTIVE

uid: eb1fdc35-2209-46f3-a8d6-ad7245bfae0b

updateTime: '2023-02-24T17:33:01.852456186Z'

NCC Hub'ın varsayılan yönlendirme tablosunun içeriğini listeleyin. Not* NCC Hub'ın yönlendirme tablosu, kolları

gcloud network-connectivity hubs route-tables routes list --hub=ncc-hub --route_table=default

NCC Hub'ın rota tablosu boş olmalıdır.

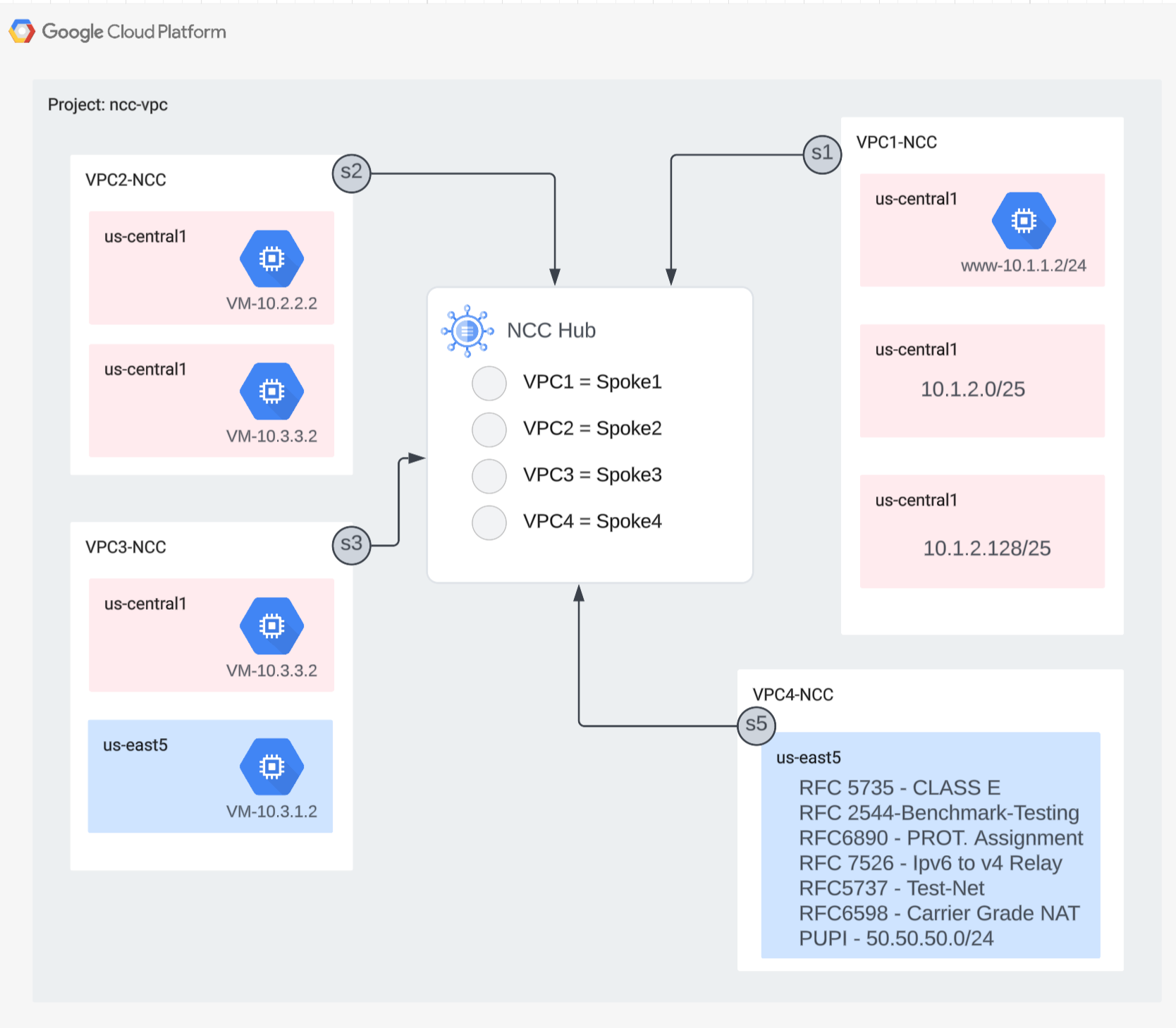

4. VPC kolları olan NCC

Genel Bakış

Bu bölümde, gCloud komutlarını kullanarak üç VPC'yi NCC Spoke olarak yapılandıracaksınız.

VPC'leri NCC Spoke olarak yapılandırma

Aşağıdaki VPC'leri bu sırayla NCC Spoke olarak yapılandırın

- VPC4

- VPC1

- VPC2

- VPC3

VPC4'ü NCC spoke olarak yapılandırın ve daha önce oluşturulan NCC hub'ına atayın. NCC spoke API çağrıları için konum belirtilmesi gerekir. "–global" işareti, kullanıcının yeni bir NCC kolu yapılandırırken tam bir URI yolu belirtmesini engelleyerek gcloud söz dizimini basitleştirir.

gcloud network-connectivity spokes linked-vpc-network create vpc4-spoke4 \

--hub=ncc-hub \

--vpc-network=vpc4-ncc \

--global

VPC1'i NCC kolu olarak yapılandırın.

Yöneticiler, alt ağ rotalarının bir VPC kolundan NCC hub'ının rota tablosuna aktarılmasını engelleyebilir. Bu codelab bölümünde, VPC1'in alt ağının NCC Hub rota tablosuna aktarılmasını önlemek için özet ön ekine dayalı bir dışa aktarmayı hariç tutma kuralı oluşturun.

VPC1'e ait tüm alt ağları listelemek için bu gcloud komutunu kullanın.

gcloud config set accessibility/screen_reader false

gcloud compute networks subnets list --network=vpc1-ncc

Kurulum bölümünde daha önce oluşturulan /25 alt ağ çiftini not edin.

NAME REGION NETWORK RANGE STACK_TYPE

vpc1-ncc-subnet1 us-central1 vpc1-ncc 10.1.1.0/24 IPV4_ONLY

vpc1-ncc-subnet2 us-central1 vpc1-ncc 10.1.2.0/25 IPV4_ONLY

vpc1-ncc-subnet3 us-central1 vpc1-ncc 10.1.2.128/25 IPV4_ONLY

VPC1'i bir NCC kolu olarak yapılandırın ve /24 özet rotasını bu aralıktan filtrelemek için "export-exclude-ranges" anahtar kelimesini kullanarak /25 alt ağ çiftinin hub yönlendirme tablosuna aktarılmasını engelleyin.

gcloud network-connectivity spokes linked-vpc-network create vpc1-spoke1 \

--hub=ncc-hub \

--vpc-network=vpc1-ncc \

--exclude-export-ranges=10.1.2.0/24 \

--global

Not* Kullanıcılar, her NCC kolu için en fazla 16 benzersiz IP aralığı filtreleyebilir.

NCC Hub'ın varsayılan yönlendirme tablosunun içeriğini listeleyin. NCC Hub'ın yönlendirme tablosundaki /25 alt ağ çiftine ne oldu?

gcloud network-connectivity hubs route-tables routes list --hub=ncc-hub --route_table=default --filter="NEXT_HOP:vpc1-ncc"

IP_CIDR_RANGE STATE TYPE NEXT_HOP HUB ROUTE_TABLE

10.1.1.0/24 ACTIVE VPC_PRIMARY_SUBNET vpc1-ncc ncc-hub default

VPC2'yi NCC kolu olarak yapılandırma

gcloud network-connectivity spokes linked-vpc-network create vpc2-spoke2 \

--hub=ncc-hub \

--vpc-network=vpc2-ncc \

--global

VPC3'ü NCC kolu olarak yapılandırın ve daha önce oluşturulan NCC merkezine atayın.

gcloud network-connectivity spokes linked-vpc-network create vpc3-spoke3 \

--hub=ncc-hub \

--vpc-network=vpc3-ncc \

--global

Ne oldu?

ERROR: (gcloud.network-connectivity.spokes.linked-vpc-network.create) Invalid resource state for "https://www.googleapis.com/compute/v1/projects/xxxxxxxx/global/networks/vpc3-ncc": 10.3.3.0/24 (SUBNETWORK) overlaps with 10.3.3.0/24 (SUBNETWORK) from "projects/user-3p-dev/global/networks/vpc2-ncc" (peer)

NCC Hub, VPC2 ile çakışan IP aralığı algıladı. VPC2 ve VPC3'ün aynı 10.3.3.0/24 IP alt ağıyla kurulduğunu hatırlayın.

Çakışan IP aralıklarını dışa aktarmayı hariç tutarak filtreleme

Çakışan IP aralığını hariç tutmak için VPC2 spoke'unu güncellemek üzere gcloud komutunu kullanın.

gcloud network-connectivity spokes linked-vpc-network update vpc2-spoke2 \

--hub=ncc-hub \

--vpc-network=vpc2-ncc \

--exclude-export-ranges=10.3.3.0/24 \

--global

VPC3 için NCC kolunu, çakışan alt ağ aralığını hariç tutacak şekilde güncellemek üzere gcloud komutunu kullanın.

gcloud network-connectivity spokes linked-vpc-network create vpc3-spoke3 \

--hub=ncc-hub \

--vpc-network=vpc3-ncc \

--exclude-export-ranges=10.3.3.0/24 \

--global

NCC Hub'ın varsayılan yönlendirme tablosunun içeriğini listeleyin ve çıkışı inceleyin.

gcloud network-connectivity hubs route-tables routes list --hub=ncc-hub --route_table=default

VPC2 ve VPC3'teki çakışan IP aralıkları hariç tutulur. NCC Hub yönlendirme tablosu, geçerli tüm IPv4 geçerli aralık türlerini destekler.

Özel olarak kullanılan genel IP adresleri (PUPI) alt ağ aralıkları, varsayılan olarak VPC kolundan NCC hub'ı rota tablosuna aktarılmaz.

50.50.50.0/24 ağının NCC Hub'ın yönlendirme tablosunda OLMADIĞINI onaylamak için gcloud komutunu kullanın.

gcloud network-connectivity hubs route-tables routes list --hub=ncc-hub --route_table=default --filter="NEXT_HOP:vpc-ncc4"

VPC4-Spoke'u güncelleyerek NCC VPC'leri arasında PUPI adresi değişimini etkinleştirmek için aşağıdaki gcloud komutunu kullanın.

gcloud network-connectivity spokes linked-vpc-network update vpc4-spoke4 \

--include-export-ranges=ALL_IPV4_RANGES \

--global

NCC Hub'ın yönlendirme tablosunda 50.50.50.0/24 ağını bulmak için gcloud komutunu kullanın.

gcloud network-connectivity hubs route-tables routes list --hub=ncc-hub --route_table=default | grep 50.50.50.0/24

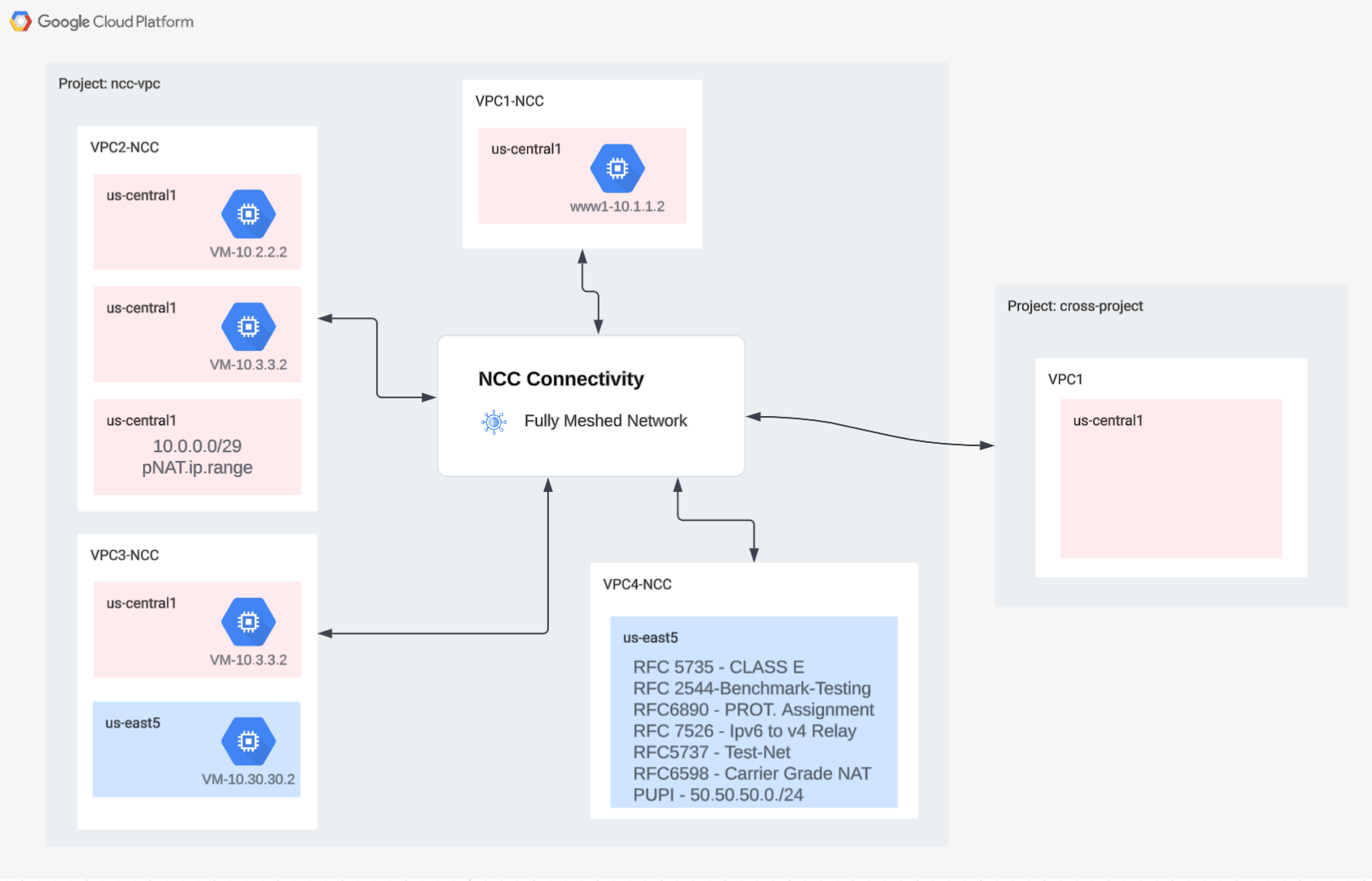

5. Projeler Arası Hub'lar ile NCC

Genel Bakış

Şu ana kadar Hub ile aynı projede yer alan NCC kolları yapılandırdınız. Bu bölümde, gCloud komutlarını kullanarak VPC'yi NCC Hub'dan farklı bir projede NCC Spoke olarak yapılandıracaksınız.

Bu sayede, kendi VPC'lerini yöneten proje sahipleri NCC Hub ile ağ bağlantısına katılabilir.

Projeler Arası: Google Cloud Console ve Cloud Shell

GCP ile etkileşim kurmak için bu laboratuvar boyunca hem Google Cloud Console'u hem de Cloud Shell'i kullanacağız.

Projeler Arası Spoke Google Cloud Console

Cloud Console'a https://console.cloud.google.com adresinden ulaşabilirsiniz.

Network Connectivity Center'ı yapılandırmayı kolaylaştırmak için Google Cloud'da aşağıdaki öğeleri ayarlayın:

Google Cloud Console'daki proje seçici sayfasında bir Google Cloud projesi seçin veya oluşturun.

Cloud Shell'i başlatın. Bu Codelab'de, Cloud Shell'de gcloud yapılandırmasının uygulanmasına yardımcı olmak için $variables kullanılır.

gcloud auth list

gcloud config list project

gcloud config set project [YOUR-CROSSPROJECT-NAME]

xprojname=[YOUR-CROSSPROJECT-NAME]

echo $xprojname

gcloud config set compute/zone us-central1-a

gcloud config set compute/region us-central1

IAM Rolleri

NCC, belirli API'lere erişmek için IAM rollerini gerektirir. Kullanıcınızı gerektiği gibi NCC IAM rolleriyle yapılandırdığınızdan emin olun.

Projeler arası bağlı ağ yöneticisine en azından "networkconnectivity.networkSpokeManager" IAM rolü verilmelidir. "

Aşağıdaki tabloda, referans için NCC Hub ve Spoke yöneticisi için gereken IAM rolü listelenmiştir.

Rol/Açıklama | İzinler |

networkconnectivity.networkAdmin: Ağ yöneticilerinin hub ve kolları yönetmesine olanak tanır. | networkconnectivity.hubs.networkconnectivity.spokes. |

networkconnectivity.networkSpokeManager: Bir merkezde spoke eklemeye ve yönetmeye izin verir. Ana makine projesinin Hub'a sahip olduğu ancak diğer projelerdeki diğer yöneticilerin ekleri için Hub'a uç ekleyebildiği Paylaşılan VPC'de kullanılır. | networkconnectivity.spokes.** |

networkconnectivity.networkUsernetworkconnectivity.networkViewer: Ağ kullanıcılarının hub ve spoke'ların farklı özelliklerini görüntülemesine olanak tanır. | networkconnectivity.hubs.getnetworkconnectivity.hubs.listnetworkconnectivity.spokes.getnetworkconnectivity.spokes.listnetworkconnectivity.spokes.aggregatedList |

Projeler Arası VPC'leri ve Alt Ağları Oluşturma

VPC ağı, veri yolu doğrulaması için GCE sanal makinesini yükleyeceğiniz alt ağları içerir.

gcloud compute networks create xproject-vpc \

--subnet-mode custom

gcloud compute networks subnets create xprj-net-1 \

--network xproject-vpc \

--range 10.100.1.0/24 \

--region us-central1

gcloud compute networks subnets create xprj-net-2 \

--network xproject-vpc \

--range 10.100.2.0/24 \

--region us-central1

NCC Hub Project URI

NCC Hub URI'sini bulmak için bu gcloud komutunu kullanın. Bir sonraki adımda projeler arası NCC spoke'u yapılandırmak için URI yoluna ihtiyacınız olacak.

gcloud network-connectivity hubs describe ncc-hub

Projeler Arası Spoke VPC

VPC'nin NCC Hub projesinin parçası OLMADIĞI diğer projede oturum açın. Cloud Shell'de, bir VPC'yi NCC kolu olarak yapılandırmak için bu komutu kullanın.

- HUB_URI, farklı bir projedeki bir hub'ın URI'si olmalıdır.

- VPC_URI, spoke ile aynı projede olmalıdır.

- VPC-network, bu projeler arası VPC'nin başka bir projedeki NCC Hub'a katılacağını belirtir.

gcloud network-connectivity spokes linked-vpc-network create xproj-spoke \

--hub=projects/[YOUR-PROJECT-NAME]/locations/global/hubs/ncc-hub \

--global \

--vpc-network=xproject-vpc

.

Create request issued for: [xproj-spoke]

Waiting for operation [projects/xproject/locations/global/operations/operation-1689790411247-600dafd351158-2b862329-19b747f1] to complete...done.

Created spoke [xproj-spoke].

createTime: '2023-07-19T18:13:31.388500663Z'

hub: projects/[YOUR-PROJECT-NAME]/locations/global/hubs/ncc-hub

linkedVpcNetwork:

uri: https://www.googleapis.com/compute/v1/projects/xproject/global/networks/xproject-vpc

name: projects/xproject/locations/global/spokes/xproj-spoke

reasons:

- code: PENDING_REVIEW

message: Spoke is Pending Review

spokeType: VPC_NETWORK

state: INACTIVE

uniqueId: 46b4d091-89e2-4760-a15d-c244dcb7ad69

updateTime: '2023-07-19T18:13:38.652800902Z'

Projeler arası NCC spoke'un durumu nedir? Neden?

6. Projeler Arası Spoke'u Reddetme veya Kabul Etme

Genel Bakış

NCC Hub yöneticilerinin, hub'a katılmak için projeler arası bir spoke'u açıkça kabul etmesi gerekir. Bu, proje sahiplerinin NCC'ye ait olmayan hub'ları NCC küresel yönlendirme tablosuna eklemesini engeller. Bir kol kabul edildikten veya reddedildikten sonra yukarıdaki komutlar çalıştırılarak istenildiği kadar reddedilebilir veya kabul edilebilir.

Cloud Shell'e giriş yaparak NCC hub'ının bulunduğu projeye dönün.

İncelenecek Projeler Arası Hub'ları Belirleme

gcloud network-connectivity hubs list-spokes ncc-hub \

--filter="reason:PENDING_REVIEW"

Bir kolu kabul etme

gcloud network-connectivity hubs accept-spoke ncc-hub --spoke=xproj-spoke

İsteğe bağlı: Bir kolu reddetme

gcloud network-connectivity spokes reject-spoke ncc-hub --spoke=xproj-spoke

--details="some reason to reject"

Hub'daki aktif konuşmacıları listeleme

gcloud network-connectivity hubs list-spokes ncc-hub \

--filter="state:ACTIVE"

NAME PROJECT LOCATION TYPE STATE STATE REASON

Xproj-spoke xproj global VPC_NETWORK ACTIVE

vpc4-spoke4 user-3p-dev global VPC_NETWORK ACTIVE

vpc1-spoke1 user-3p-dev global VPC_NETWORK ACTIVE

vpc2-spoke2 user-3p-dev global VPC_NETWORK ACTIVE

vpc3-spoke3 user-3p-dev global VPC_NETWORK ACTIVE

Hub'daki alt ağ rotalarını listeleme

Çıkışta, VPC'ler arası bağlı ağdaki alt ağ rotalarını görebiliyor musunuz?

gcloud network-connectivity hubs route-tables routes list \

--route_table=default \

--hub=ncc-hub \

--filter="NEXT_HOP:xprj-vpc"

IP_CIDR_RANGE STATE TYPE NEXT_HOP HUB ROUTE_TABLE

10.100.1.0/24 ACTIVE VPC_PRIMARY_SUBNET xprj-vpc ncc-hub default

Include-Export filtresiyle projeler arası bağlı VPC'yi güncelleme

VPC'nin NCC Hub projesinin parçası OLMADIĞI projede oturum açın. Cloud Shell'de, bir VPC'yi NCC kolu olarak yapılandırmak için bu komutu kullanın.

- HUB_URI, farklı bir projedeki bir hub'ın URI'si olmalıdır.

- VPC_URI, spoke ile aynı projede olmalıdır.

- VPC-network, bu projeler arası VPC'nin başka bir projedeki NCC Hub'a katılacağını belirtir.

- Yalnızca 10.100.2.0/24 alt ağ aralığını NCC Hub Rota Tablosu'na aktarın.

- Çıktıdaki "ETAG" değerini not edin. Bu değer NCC tarafından oluşturulur ve NCC hub yöneticisine bu değeri sağlamanız gerekir. NCC hub yöneticisinin, projeler arası spoke'un hub'a katılma isteğini kabul ederken bu değere başvurması gerekir.

gcloud network-connectivity spokes linked-vpc-network update xproj-spoke \

--hub=projects/[YOUR-PROJECT-NAME]/locations/global/hubs/ncc-hub \

--global \

--include-export-ranges=10.100.2.0/24

Update request issued for: [xprj-vpc]

Waiting for operation [projects]/xproject/locations/global/operations/operation-1742936388803-6313100521cae-020ac5d2-58

52fbba] to complete...done.

Updated spoke [xprj-vpc].

createTime: '2025-02-14T14:25:41.996129250Z'

etag: '4'

fieldPathsPendingUpdate:

- linked_vpc_network.include_export_ranges

group: projects/xxxxxxxx/locations/global/hubs/ncc-hub/groups/default

hub: projects/xxxxxxxx/locations/global/hubs/ncc-hub

linkedVpcNetwork:

includeExportRanges:

- 10.100.2.0/24

uri: https://www.googleapis.com/compute/v1/projects/xproject/global/networks/vpc1-spoke

name: projects/xproject/locations/global/spokes/xprj-vpc

reasons:

- code: UPDATE_PENDING_REVIEW

message: Spoke update is Pending Review

spokeType: VPC_NETWORK

state: ACTIVE

uniqueId: 182e0f8f-91cf-481c-a081-ea6f7e40fb0a

updateTime: '2025-03-25T20:59:51.995734879Z'

Gözden geçirilecek güncellenmiş projeler arası merkezleri belirleme

NCC hub'ını barındıran projede oturum açın. Cloud Shell'de, projeler arası VPC spoke güncellemesinin durumunu kontrol etmek için bu komutu kullanın.

- ETAG değeri nedir? Bu değer, vpc spoke güncellemesinden elde edilen çıkışla eşleşmelidir.

gcloud network-connectivity hubs list-spokes ncc-hub \

--filter="reasons:UPDATE_PENDING_REVIEW" \

--format=yaml

Projeler arası spoke'tan gelen güncellenmiş değişiklikleri kabul etme

Projeler arası spoke'un NCC Hub'a katılma isteğini kabul etmek için komutu kullanın.

gcloud network-connectivity hubs accept-spoke-update ncc-hub \

--spoke=https://www.googleapis.com/networkconnectivity/v1/projects/xproject/locations/global/spokes/xproj-spoke \

--spoke-etag={etag value}

İsteğe bağlı olarak, projeler arası bağlı birimden gelen güncellenmiş değişiklikleri reddedin

Projeler arası spoke'un NCC Hub'a katılma isteğini reddetmek için komutu kullanın.

gcloud network-connectivity hubs reject-spoke-update ncc-hub \

--spoke=https://www.googleapis.com/networkconnectivity/v1/projects/xproject/locations/global/spokes/xproj-spoke \

--details="not today" \

--spoke-etag={etag value}

Projeler arası bağlı bileşenin NCC hub'ına katıldığını doğrulayın

gcloud network-connectivity hubs list-spokes ncc-hub \ --filter="name:xproj-spoke"

7. VPC'ler Arasında Özel NAT

Genel Bakış

Bu bölümde, iki VPC arasındaki çakışan alt ağ aralıkları için özel NAT'yi yapılandıracaksınız. VPC'ler arasındaki özel NAT için NCC gerektiğini unutmayın.

Önceki bölümde VPC2 ve VPC3, "10.3.3.0/24" alt ağ aralığıyla yapılandırılmıştır. Her iki VPC de, çakışan alt ağın NCC hub rota tablosuna eklenmesini önlemek için bir NCC kolu olarak yapılandırılmıştır. Bu da söz konusu alt ağda bulunan ana makinelere ulaşmak için 3. katman veri yolu olmadığı anlamına gelir.

Çakışan alt ağ aralıklarını bulmak için NCC hub projesinde bu komutları kullanın.

gcloud compute networks subnets list --network vpc2-ncc

gcloud compute networks subnets list --network vpc3-ncc

vpc2-ncc üzerinde, çakışan IP aralığını içeren alt ağın adı nedir?

*Alt ağ adını not edin ve bir yere kaydedin. Bu aralık için kaynak NAT'yi yapılandıracaksınız.

Özel NAT'yi yapılandırma

VPC2'nin çakışan alt ağından kaynak NAT trafiği için yönlendirilebilir bir alt ağ aralığı ayırın. "–purpose=PRIVATE_NAT" işaretini kullanarak çakışmayan bir alt ağ aralığı yapılandırarak.

gcloud beta compute networks subnets create ncc2-spoke-nat \

--network=vpc2-ncc \

--region=us-central1 \

--range=10.10.10.0/29 \

--purpose=PRIVATE_NAT

Özel NAT gerçekleştirmek için özel bir Cloud Router oluşturma

gcloud compute routers create private-nat-cr \

--network vpc2-ncc \

--region us-central1

Cloud Router'ı, vpc2-ncc'den 10.3.3.0/24 çakışan aralığını kaynak NAT'ye dönüştürecek şekilde yapılandırın. Aşağıdaki örnek yapılandırmada, "overlapping-vpc3" çakışan alt ağın adıdır. "ALL" anahtar kelimesi, alt ağdaki tüm IP aralıklarının kaynak NAT'li olacağını belirtir.

gcloud beta compute routers nats create ncc2-nat \

--router=private-nat-cr \

--type=PRIVATE \

--nat-custom-subnet-ip-ranges=overlapping-vpc3:ALL \

--router-region=us-central1

Önceki adımlarda, NAT IP aralıklarından oluşan bir havuz ve çevrilecek alt ağ oluşturuldu. Bu adımda, hedef ağ NCC hub yönlendirme tablosundan bir yol izliyorsa çakışan alt ağ aralığından kaynaklanan trafikle eşleşen ağ paketlerini çeviren "1" adlı NAT kuralını oluşturun.

gcloud beta compute routers nats rules create 1 \

--router=private-nat-cr \

--region=us-central1 \

--match='nexthop.hub == "//networkconnectivity.googleapis.com/projects/$projectname/locations/global/hubs/ncc-hub"' \

--source-nat-active-ranges=ncc2-spoke-nat \

--nat=ncc2-nat

Özel NAT için veri yolunu doğrulama

gcloud beta compute routers nats describe ncc2-nat --router=private-nat-cr

Örnek çıkış

enableDynamicPortAllocation: true

enableEndpointIndependentMapping: false

endpointTypes:

- ENDPOINT_TYPE_VM

name: ncc2-nat

rules:

- action:

sourceNatActiveRanges:

- https://www.googleapis.com/compute/beta/projects/xxxxxxxx/regions/us-central1/subnetworks/ncc2-spoke-nat

match: nexthop.hub == "//networkconnectivity.googleapis.com/projects/xxxxxxxx/locations/global/hubs/ncc-hub"

ruleNumber: 1

sourceSubnetworkIpRangesToNat: LIST_OF_SUBNETWORKS

subnetworks:

- name: https://www.googleapis.com/compute/beta/projects/xxxxxxxx/regions/us-central1/subnetworks/overlapping-vpc3

sourceIpRangesToNat:

- ALL_IP_RANGES

type: PRIVATE

İsteğe bağlı olarak,

- Web konsoluna geçiş yapma

- "Network Services > Cloud NAT > ncc2-nat"e (Ağ Hizmetleri > Cloud NAT > ncc2-nat) gidin.

Dinamik bağlantı noktası ayırmanın varsayılan olarak etkinleştirildiğini doğrulayın.

Ardından, VPC2 için yapılandırılmış özel NAT yolunu kullanan veri yolunu doğrulayacaksınız.

"vm1-vpc1-ncc" için bir SSH oturumu açın ve NAT havuzu aralığından "10.10.10.0/29" kaynaklı paketleri yakalamak için aşağıdaki tcpdump komutunu kullanın.

vm1-vpc1-ncc

sudo tcpdump -i any net 10.10.10.0/29 -n

Bu codelab'in yazıldığı sırada özel NAT, ICMP paketlerini desteklemiyordu. "pNat-vm-vpc2" ile SSH oturumu oluşturun ve TCP 80 bağlantı noktasında "vm1-vpc1-ncc" ile bağlantı kurmak için aşağıdaki gibi bir curl komutu kullanın.

pnat-vm-vpc2

curl 10.1.1.2 -v

"vm1-vpc1-ncc." üzerinde tcpdump'ın çıkışını inceleyin. "vm1-vpc1-ncc." adresindeki web sunucumuzda TCP oturumunu başlatan kaynak IP adresi nedir?

tcpdump: data link type LINUX_SLL2

tcpdump: verbose output suppressed, use -v[v]... for full protocol decode

listening on any, link-type LINUX_SLL2 (Linux cooked v2), snapshot length 262144 bytes

19:05:27.504761 ens4 In IP 10.10.10.2.1024 > 10.1.1.2:80: Flags [S], seq 2386228656, win 65320, options [mss 1420,sackOK,TS val 3955849029 ecr 0,nop,wscale 7], length 0

19:05:27.504805 ens4 Out IP 10.1.1.2:80 > 10.10.10.2.1024: Flags [S.], seq 48316785, ack 2386228657, win 64768, options [mss 1420,sackOK,TS val 1815983704 ecr 3955849029,nop,wscale 7], length 0

<output snipped>

8. IPv6 alt ağları için NCC desteği

Network Connectivity Center, NCC VPC kolları ve hibrit kollar arasında IPv6 alt ağ değişimi ve dinamik rota değişimini destekler. Bu bölümde, NCC'yi yalnızca IPv6 ve çift yığınlı IPv4 ve IPv6 alt ağ yolu değişim modunu destekleyecek şekilde yapılandırın.

NCC-Hub'a VPC kolu olarak katılacak IPv6 için yeni bir VPC oluşturun. GCP, fd20::/20 aralığındaki tüm ULA adreslerini otomatik olarak atar.

gcloud compute networks create vpc5-ncc \

--subnet-mode custom \

--enable-ula-internal-ipv6

gcloud compute networks subnets create vpc5-ext-ipv6 \ --network=vpc5-ncc \

--stack-type=IPV6 \

--ipv6-access-type=EXTERNAL \

--region=us-central1

gcloud compute networks subnets create vpc5-ipv4-subnet1 \

--network vpc5-ncc \

--range 10.5.5.0/24 \

--region us-central1

VPC5'i NCC kolu olarak yapılandırmak ve IPv4 alt ağ rotasının hub rota tablosuna aktarılmasını engellemek için bu komutu kullanın. IPv6 ULA ağını NCC hub'ı rota tablosuna aktarın.

gcloud network-connectivity spokes linked-vpc-network create vpc5-spoke5 \

--hub=ncc-hub \

--vpc-network=vpc5-ncc \

--exclude-export-ranges=10.5.5.0/24

--global

VPC1 ve VPC4'ü özel IPv6 benzersiz yerel adresleri (ULA'lar) için etkinleştirin. GCP, fd20::/20 aralığındaki tüm ULA adreslerini otomatik olarak atar.

gcloud compute networks update vpc-ncc4 \

--enable-ula-internal-ipv6

gcloud compute networks update vpc-ncc1 \

--enable-ula-internal-ipv6

VPC1'de yerel bir IPv6 ve çift yığınlı bir IPv4_v6 alt ağı oluşturun.

gcloud compute networks subnets create vpc1-ipv6-sn1 \

--network=vpc-ncc1 \

--stack-type=IPV6_ONLY \

--ipv6-access-type=INTERNAL \

--region=us-central1

gcloud compute networks subnets create vpc1-ipv64-sn2 \

--network=vpc-ncc1 \

--range=10.10.10.0/24 \

--stack-type=IPV4_IPV6 \

--ipv6-access-type=INTERNAL \

--region=us-east1

VPC4'te yerel bir IPv6 ve çift yığınlı bir IPv4_v6 alt ağı oluşturun.

gcloud compute networks subnets create vpc4-ipv6-sn1 \

--network=vpc-ncc4 \

--stack-type=IPV6_ONLY \

--ipv6-access-type=INTERNAL \

--region=us-central1

gcloud compute networks subnets create vpc4-ipv64-sn2 \

--network=vpc-ncc4 \

--range=10.40.40.0/24 \

--stack-type=IPV4_IPV6 \

--ipv6-access-type=INTERNAL \

--region=us-east1

VPC1'de, IPv6 ULA aralığından kaynaklanan trafiğe izin vermek için bir IPv6 VPC güvenlik duvarı kuralı oluşturun.

gcloud compute firewall-rules create allow-icmpv6-ula-ncc1 \

--network=vpc-ncc1 \

--action=allow \

--direction=ingress \

--rules=all \

--source-ranges=fd20::/20

VPC4'te, IPv6 ULA aralığından kaynaklanan trafiğe izin vermek için bir IPv6 VPC güvenlik duvarı kuralı oluşturun.

gcloud compute firewall-rules create allow-icmpv6-ula-ncc4 \

--network=vpc-ncc4 \

--action=allow \

--direction=ingress \

--rules=all \

--source-ranges=fd20::/20

Sonraki bölümde veri yolu bağlantısını doğrulamak için üç GCE IPv6 örneği oluşturun. Not: "vpc1-dualstack-vm", yerel IPv6 GCE VM'lerine bant dışı erişim elde etmek için bastion ana makinesi olarak kullanılır.

gcloud compute instances create vpc4-ipv6-vm \

--zone us-central1-a \

--subnet=vpc4-ipv6-sn1 \

--stack-type=IPV6_ONLY

gcloud compute instances create vpc1-ipv6-vm \

--zone us-central1-a \

--subnet=vpc1-ipv6-sn1 \

--stack-type=IPV6_ONLY

gcloud compute instances create vpc1-dual-stack-vm \

--zone us-east1-b \

--network=vpc-ncc1 \

--subnet=vpc2-ipv64-sn2 \

--stack-type=IPV4_IPV6

IPv6 alt ağları için NCC Hub'ı kontrol etme

IPv6 ULA alt ağları için NCC hub yönlendirme tablosunu kontrol edin.

gcloud network-connectivity hubs route-tables routes list --route_table=default \

--hub=ncc-hub \

--filter="IP_CIDR_RANGE:fd20"

Yukarıdaki komutun çıkışında IPv6 alt ağlarının listelenmediğine dikkat edin. Varsayılan olarak, VPC kollarına ait IPv6 alt ağları NCC hub yönlendirme tablosuna aktarılmaz.

Listed 0 items.

VPC1 ve VPC4 kolları, IPv6 alt ağlarını NCC hub rota tablosuna aktaracak şekilde güncellemek için aşağıdaki gcloud komutlarını kullanın.

gcloud network-connectivity spokes linked-vpc-network update vpc1-spoke1 \

--global \

--include-export-ranges=ALL_IPV6_RANGES

gcloud network-connectivity spokes linked-vpc-network update vpc4-spoke4 \

--global \

--include-export-ranges=ALL_IPV6_RANGES

gcloud network-connectivity spokes linked-vpc-network update vpc5-spoke5 \

--global \

--include-export-ranges=ALL_IPV6_RANGES

IPv6 ULA alt ağları için NCC hub rota tablosunu tekrar kontrol edin.

gcloud network-connectivity hubs route-tables routes list --route_table=default \

--hub=ncc-hub \

--filter="IP_CIDR_RANGE:fd20"

Örnek çıkış

IP_CIDR_RANGE PRIORITY LOCATION STATE TYPE SITE_TO_SITE NEXT_HOP HUB ROUTE_TABLE

fd20:c95:95d2:1000:0:0:0:0/64 us-east1 ACTIVE VPC_PRIMARY_SUBNET N/A vpc-ncc4 ncc-hub default

fd20:c95:95d2:1:0:0:0:0/64 us-central1 ACTIVE VPC_PRIMARY_SUBNET N/A vpc-ncc4 ncc-hub default

fd20:670:3823:0:0:0:0:0/64 us-central1 ACTIVE VPC_PRIMARY_SUBNET N/A vpc-ncc5 ncc-hub default

fd20:90:6768:1000:0:0:0:0/64 us-east1 ACTIVE VPC_PRIMARY_SUBNET N/A vpc-ncc2 ncc-hub default

fd20:90:6768:0:0:0:0:0/64 us-central1 ACTIVE VPC_PRIMARY_SUBNET N/A vpc-ncc2 ncc-hub default

NCC VPC kollarıyla IPv6 alt ağlarını filtreleme

Harici IPv6 alt ağ rotaları için NCC hub yönlendirme tablosunu kontrol edin.

gcloud network-connectivity hubs route-tables routes list --route_table=default \

--hub=ncc-hub \

--filter="NEXT_HOP:vpc-ncc5"

Örnek çıktıda, ncc hub rota tablosunun harici IPv6 aralığını öğrendiği görülüyor.

IP_CIDR_RANGE PRIORITY LOCATION STATE TYPE SITE_TO_SITE NEXT_HOP HUB ROUTE_TABLE

10.5.5.0/24 us-central1 ACTIVE VPC_PRIMARY_SUBNET N/A vpc-ncc5 ncc-hub default

2600:1900:4001:ce6:0:0:0:0/64 us-central1 ACTIVE VPC_PRIMARY_SUBNET N/A vpc-ncc5 ncc-hub default

fd20:670:3823:0:0:0:0:0/64 us-central1 ACTIVE VPC_PRIMARY_SUBNET N/A vpc-ncc5 ncc-hub default

10.50.10.0/24 us-central1 ACTIVE VPC_PRIMARY_SUBNET N/A vpc-ncc5 ncc-hub default

VPC5 kolları, NCC hub rota tablosuna eklenmesini önlemek için aşağıdaki gcloud komutunu kullanarak iki belirli dahili IPv6 alt ağını ve bir harici IPv6 alt ağını hariç tutacak şekilde güncelleyin.

gcloud network-connectivity spokes linked-vpc-network update vpc5-spoke5 \

--global \

--include-export-ranges=fd20:670:3823:0:0:0:0:0/48 \

--exclude-export-ranges=fd20:670:3823:1::/64,fd20:670:3823:2::/64

VPC5 spoke'unun dışa aktarma filtrelerini doğrulamak için gcloud komutunu kullanın

gcloud network-connectivity spokes linked-vpc-network update vpc5-spoke5 \

--global \

--include-export-ranges=fd20:670:3823:0:0:0:0:0/48 \

--exclude-export-ranges=fd20:670:3823:1::/64,fd20:670:3823:2::/64

Harici IPv6 alt ağ rotaları için NCC hub yönlendirme tablosunu kontrol edin.

gcloud network-connectivity hubs route-tables routes list --route_table=default \

--hub=ncc-hub \

--filter="NEXT_HOP:vpc-ncc5"

Örnek çıktıda, ncc hub rota tablosunun harici IPv6 aralığını öğrendiği görülüyor.

IP_CIDR_RANGE PRIORITY LOCATION STATE TYPE SITE_TO_SITE NEXT_HOP HUB ROUTE_TABLE

fd20:670:3823:0:0:0:0:0/64 us-central1 ACTIVE VPC_PRIMARY_SUBNET N/A vpc-ncc5 demo-mesh-hub default

9. Veri yolu bağlantısını doğrulama

IPv4 veri yolu bağlantısı

Şemaya bakın ve her bir sanal makine arasındaki IPv4 veri yolunu doğrulayın.

"vm1-vpc1-ncc" için SSH oluşturun ve "vm2-vpc2-ncc" adresinden gelen ICMP paketlerini izlemek için TCP dökümünü başlatın. Bu sanal makinenin VPC2'de bulunduğunu hatırlatırız.

vm1-vpc1-ncc

sudo tcpdump -i any icmp -v -e -n

"vm1-vpc2-ncc" ile SSH oturumu oluşturun ve "vm1-vpc1-ncc"nin IP adresine "ping" komutu gönderin.

vm1-vpc2-ncc

ping 10.1.1.2

"vm1-vpc2-ncc" için SSH oluşturun ve "vm1-vpc4-ncc"nin IP adresine "ping" gönderin.

vm1-vpc2-ncc

ping 240.0.0.2

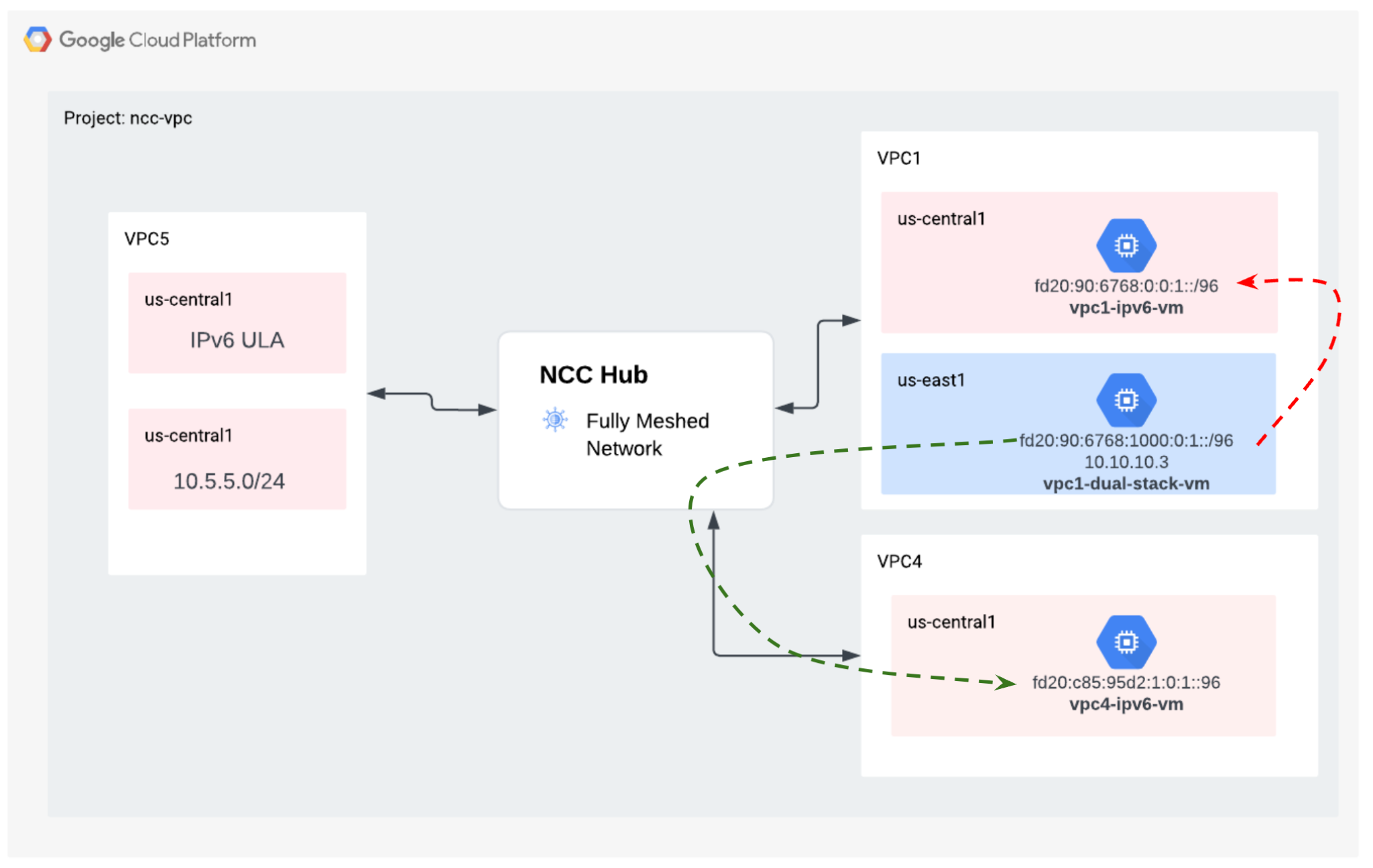

IPv6 veri yolu bağlantısı

Şemaya bakın ve her sanal makine arasındaki IP64 veri yolunu doğrulayın.

IPv6'nın etkinleştirildiği her örneğin IP adresini listelemek için gcloud komutunu kullanın.

gcloud compute instances list --filter="INTERNAL_IP:fd20"

Örnek çıkış

NAME ZONE MACHINE_TYPE PREEMPTIBLE INTERNAL_IP EXTERNAL_IP STATUS

vpc1-ipv6-vm us-central1-a n1-standard-1 fd20:90:6768:0:0:1:0:0/96 RUNNING

vpc4-ipv6-vm us-central1-a n1-standard-1 fd20:c95:95d2:1:0:1:0:0/96 RUNNING

vpc1-dual-stack-vm us-east1-b n1-standard-1 10.10.10.3 XXX.196.137.107 RUNNING

fd20:90:6768:1000:0:1:0:0/96

"vpc1-dualstack-vm" ile bir SSH oturumu oluşturun ve genel bir VPC'de IPv6 bağlantısını doğrulamak için "vpc1-ipv6-vm" IPv6 adresine "ping" komutu gönderin.

ping fd20:90:6768:1000:0:1::

NCC bağlantısı üzerinden IPv6 bağlantısını doğrulamak için "vpc1-dualstack-vm" ile SSH oturumu oluşturun ve "vpc4-ipv6-vm"nin IPv6 adresine "ping" komutu gönderin.

ping fd20:c95:95d2:1:0:1::

10. Temizleme

Cloud Shell'e giriş yapın ve hub ile şube sitesi ağlarındaki sanal makine örneklerini silin.

Özel VPC NAT yapılandırmalarını silme

gcloud beta compute routers nats rules delete 1 \

--nat=ncc2-nat \

--router=private-nat-cr \

--region=us-central1 \

--quiet

gcloud beta compute routers nats delete ncc2-nat \

--router=private-nat-cr \

--router-region=us-central1 \

--quiet

gcloud compute routers delete private-nat-cr \

--region=us-central1 \

--quiet

NCC bağlantı noktalarını silme

gcloud network-connectivity spokes delete vpc1-spoke1 --global --quiet

gcloud network-connectivity spokes delete vpc2-spoke2 --global --quiet

gcloud network-connectivity spokes delete vpc3-spoke3 --global --quiet

gcloud network-connectivity spokes delete vpc4-spoke4 --global --quiet

Projeler arası bağlı bileşeni reddetme

Projeler arası VPC spoke'u NCC hub'ından reddedin.

gcloud network-connectivity spokes reject projects/$xprojname/locations/global/spokes/xproj-spoke \--details="cleanup" \

--global

NCC Hub'ı silme

gcloud network-connectivity hubs delete ncc-hub --quiet

Güvenlik Duvarı Kurallarını Silme

gcloud compute firewall-rules delete ncc1-vpc-internal --quiet

gcloud compute firewall-rules delete ncc2-vpc-internal --quiet

gcloud compute firewall-rules delete ncc3-vpc-internal --quiet

gcloud compute firewall-rules delete ncc4-vpc-internal --quiet

gcloud compute firewall-rules delete ncc1-vpc-iap --quiet

gcloud compute firewall-rules delete ncc2-vpc-iap --quiet

gcloud compute firewall-rules delete ncc3-vpc-iap --quiet

gcloud compute firewall-rules delete ncc4-vpc-iap --quiet

gcloud compute firewall-rules delete allow-icmpv6-ula-ncc1

gcloud compute firewall-rules delete allow-icmpv6-ula-ncc4

GCE örneklerini silme

gcloud compute instances delete vm1-vpc1-ncc --zone=us-central1-a --quiet

gcloud compute instances delete vm2-vpc2-ncc --zone=us-central1-a --quiet

gcloud compute instances delete pnat-vm-vpc2 --zone=us-central1-a --quiet

gcloud compute instances delete vm1-vpc4-ncc --zone=us-east1-b --quiet

gcloud compute instances delete vpc4-ipv6-vm --zone us-central1-a --quiet

gcloud compute instances delete vpc2-dual-stack-vm --zone us-east1-b --quiet

gcloud compute instances delete vpc2-ipv6-vm --zone us-central1-a --quiet

VPC alt ağlarını silme

gcloud compute networks subnets delete ncc2-spoke-nat --region us-central1 --quiet

gcloud compute networks subnets delete vpc1-ncc-subnet1 --region us-central1 --quiet

gcloud compute networks subnets delete vpc1-ncc-subnet2 --region us-central1 --quiet

gcloud compute networks subnets delete vpc1-ncc-subnet3 --region us-central1 --quiet

gcloud compute networks subnets delete vpc2-ncc-subnet1 --region us-central1 --quiet

gcloud compute networks subnets delete overlapping-vpc2 --region us-central1 --quiet

gcloud compute networks subnets delete overlapping-vpc3 --region us-central1 --quiet

gcloud compute networks subnets delete benchmark-testing-rfc2544 --region us-east1 --quiet

gcloud compute networks subnets delete class-e-rfc5735 --region us-east1 --quiet

gcloud compute networks subnets delete ietf-protcol-assignment-rfc6890 --region us-east1 --quiet

gcloud compute networks subnets delete ipv6-4-relay-rfc7526 --region us-east1 --quiet

gcloud compute networks subnets delete pupi --region us-east1 --quiet

gcloud compute networks subnets delete test-net-1-rfc5737 --region us-east1 --quiet

gcloud compute networks subnets delete test-net-2-rfc5737 --region us-east1 --quiet

gcloud compute networks subnets delete test-net-3-rfc5737 --region us-east1 --quiet

gcloud compute networks subnets delete vpc1-ipv64-sn2 --region=us-east1 --quiet

gcloud compute networks subnets delete vpc1-ipv6-sn1 --region=us-central1 --quiet

gcloud compute networks subnets delete vpc4-ipv64-sn2 --region=us-east1 --quiet

gcloud compute networks subnets delete vpc4-ipv6-sn1 --region=us-central1 --quiet

gcloud compute networks subnets delete vpc5-ext-ipv6 --region=us-central1 --quiet

VPC'leri silme

gcloud compute networks delete vpc1-ncc vpc2-ncc vpc3-ncc vpc4-ncc, vpc5-ncc --quiet

11. Tebrikler!

Network Connectivity Center Laboratuvarı'nı tamamladınız.

İşlediğiniz konular

- NCC Hub ile yapılandırılmış tam örgü VPC eşleme ağı

- NCC Spoke Exclude Filter

- Projeler Arası Spoke Desteği

- VPC arasında Private NAT

Sonraki Adımlar

©Google, LLC veya bağlı kuruluşları. Tüm hakları saklıdır. Dağıtmayın.