1. Giriş

Ağ güvenlik duvarı politikaları

Güvenlik duvarları, güvenli bir bulut ortamının temel yapı taşlarıdır. Daha önce, kuruluş ve klasör düzeyinde güvenlik duvarı politikalarını kullanıma sunarken VPC güvenlik duvarlarını değiştirmeden bırakmıştık. Bu sürümde, güvenlik duvarı politika yapısını VPC düzeyine kadar genişletecek ve Google Cloud'un kaynak hiyerarşisi genelinde birleşik bir güvenlik duvarı desteği sağlamak ve güvenlik duvarı politika kontrolünü güvenli, esnek ve ölçeklenebilir bir şekilde yönetme konusunda tutarlı kullanıcı deneyimi sağlamak için mevcut güvenlik duvarı politika desteğinde çeşitli iyileştirmeler yapacağız.

Ağ güvenlik duvarı politikası, güvenlik duvarı kuralları için bir kapsayıcı görevi görür. Ağ güvenlik duvarı politikasında tanımlanan kurallar, politika bir VPC ağıyla ilişkilendirilene kadar hiçbir yerde zorunlu kılınmaz. Her VPC ağının kendisiyle ilişkilendirilmiş bir ağ güvenlik duvarı politikası olabilir. Ağ güvenlik duvarı politikaları, güvenlik duvarı kurallarında IAM tarafından yönetilen etiketleri (veya yalnızca etiketleri) destekler. Bu etiketler, mevcut ağ etiketlerinin yerini alır ve iş yüküne kimlik sağlamak için kullanılabilir.

Ağlar arasında bir ağ güvenlik duvarı politikasının paylaşılması ve IAM tarafından yönetilen etiketlerle entegrasyon, güvenlik duvarlarının yapılandırmasını ve yönetimini büyük ölçüde basitleştirir.

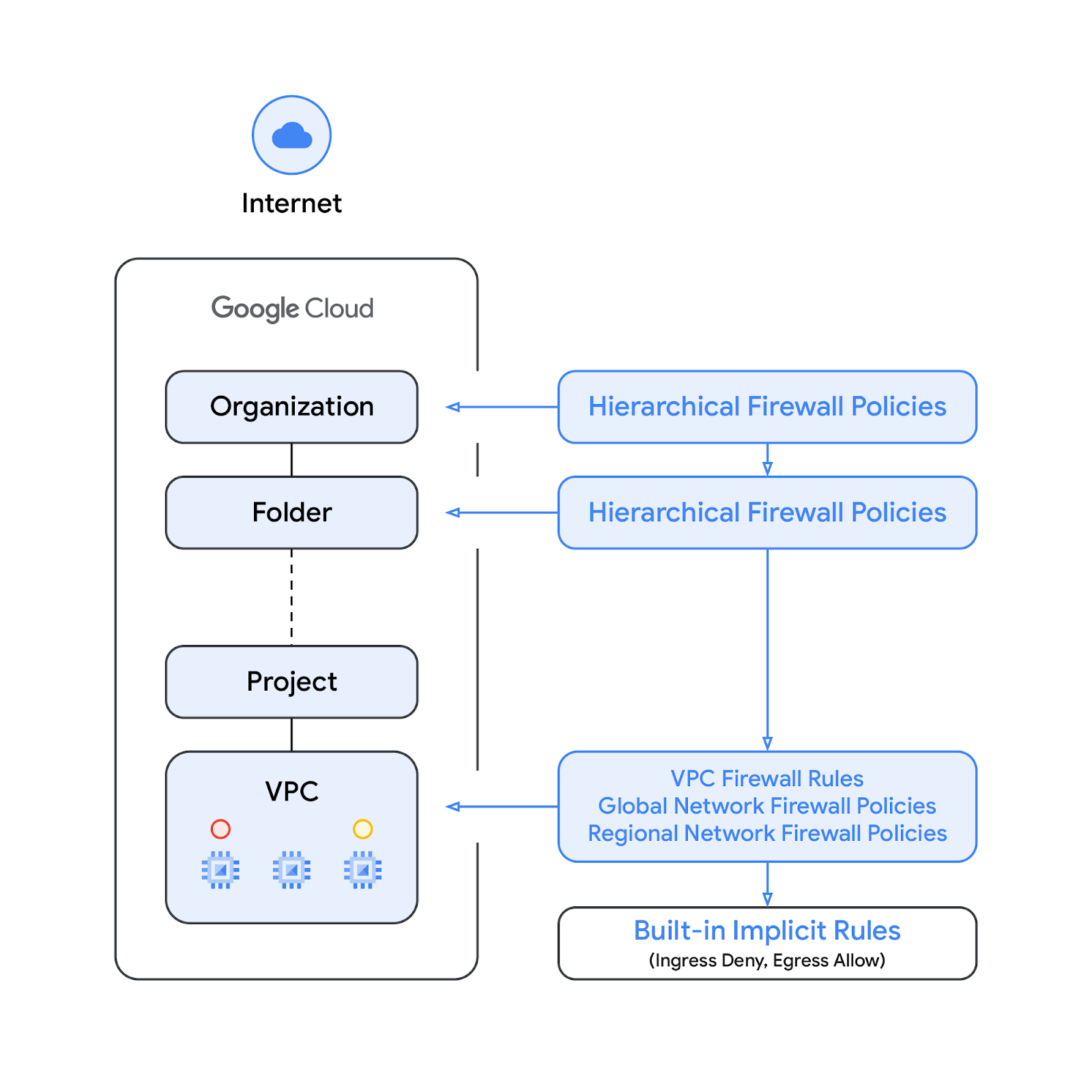

Ağ güvenlik duvarı politikasının kullanıma sunulmasıyla birlikte Google Cloud'un güvenlik duvarı politikaları artık aşağıdaki bileşenlerden oluşmaktadır:

- Hiyerarşik Güvenlik Duvarı Politikası

- VPC Güvenlik Duvarı Kuralları

- Ağ Güvenlik Duvarı Politikası ( Global ve Bölgesel)

Hiyerarşik güvenlik duvarı politikaları, kaynak hiyerarşisindeki kuruluş ve klasör düğümlerinde desteklenirken VPC güvenlik duvarı kuralları ve ağ güvenlik duvarı politikaları VPC düzeyinde uygulanır. VPC güvenlik duvarı kuralları ile ağ güvenlik duvarı politikaları arasındaki önemli fark, VPC güvenlik duvarı kurallarının yalnızca tek bir VPC ağına uygulanmasıdır. Ağ güvenlik duvarı politikalarının ise toplu güncelleme gibi diğer avantajların yanı sıra tek bir VPC'ye veya VPC grubuna bağlanabilir.

Son olarak, her VPC ağıyla birlikte gelen ima edilen güvenlik duvarı kurallarımız da vardır:

- İşlemine izin verilen bir çıkış kuralı, hedefi 0.0.0.0/0

- İşlemi reddet olan bir giriş kuralı (kaynağı 0.0.0.0/0)

Varsayılan olarak, yaptırım sırası aşağıdaki şemada gösterilir:

VPC güvenlik duvarı kuralları ile küresel ağ güvenlik duvarı politikası arasındaki yaptırım emrinin değiştirilebileceğini lütfen unutmayın. Müşteriler, gcloud komutuyla istedikleri zaman yaptırım kararını belirtebilir.

Etiketler

Yeni Ağ güvenlik duvarı politika kurallarına entegre olan etiketler, Google Cloud kaynak hiyerarşisinin kuruluş düzeyinde tanımlanan anahtar/değer çifti kaynaklarıdır. Adından da anlaşılacağı gibi bu tür bir Etiket, etikette kimin ne yapabileceğini belirten bir IAM erişim kontrolü içerir. Örneğin, IAM izinleri hangi ana hesapların etiketlere değer atayabileceğini ve hangi ana hesapların kaynaklara etiket ekleyebileceğini belirtmesini sağlar. Etiket bir kaynağa uygulandığında, ağ güvenlik duvarı kuralları trafiğe izin vermek veya trafiği reddetmek için bu etiketi kullanabilir.

Etiketler, Google Cloud'un devralma kaynak modeline bağlıdır. Diğer bir deyişle, etiketler ve değerleri üst öğelerden hiyerarşiye aktarılır. Sonuç olarak, etiketler bir yerde oluşturulabilir ve ardından kaynak hiyerarşisindeki diğer klasörler ve projeler tarafından kullanılabilir. Etiketler ve erişim kısıtlaması hakkında daha fazla bilgi için bu sayfayı ziyaret edin.

Etiketler, ağ etiketleri ile karıştırılmamalıdır. Etiket, Compute Engine örneklerine eklenebilen dizelerdir. örnekle ilişkilendirilir ve örnek kullanımdan kaldırıldığında kaybolur. VPC güvenlik duvarı kuralları ağ etiketleri içerebilir ancak bulut kaynağı olarak kabul edilmedikleri için IAM erişim kontrolüne tabi değildirler.

Etiketlerin ve IAM tarafından yönetilen etiketlerin bu dokümanda birbirinin yerine kullanıldığını unutmayın.

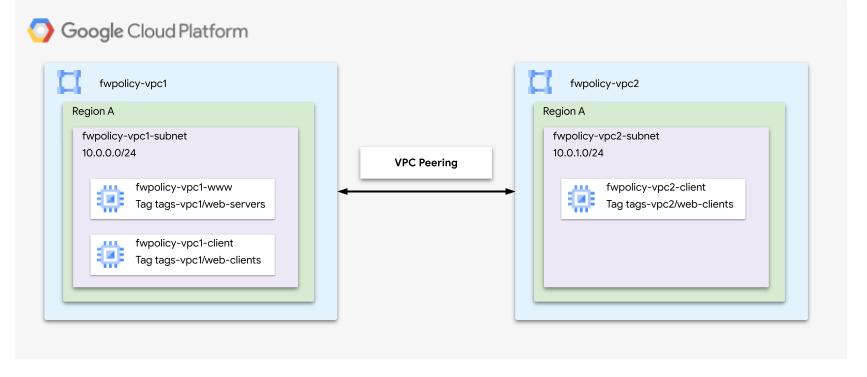

Oluşturacaklarınız

Bu codelab'in iki bölümü vardır: İlki ağ güvenlik duvarı politikalarını ve tek bir VPC ağı kullanan Etiketleri gösterir. İkincisi ise aşağıdaki şemaya göre eşleşen VPC ağlarında Etiketleri nasıl kullanacağınızı gösterir. Bu nedenle, bu codelab için tek bir proje gereklidir ve birden fazla VPC ağı oluşturulabilir.

Neler öğreneceksiniz?

- Ağ güvenlik duvarı politikası oluşturma

- Ağ güvenlik duvarı politikasıyla etiket oluşturma ve kullanma

- VPC Ağ Eşleme üzerinden Etiketleri kullanma

Gerekenler

- Google Cloud projesi

- Örnekleri dağıtma ve ağ bileşenlerini yapılandırma hakkında bilgi

- VPC güvenlik duvarı yapılandırma bilgisi

2. Başlamadan önce

Değişkenleri oluşturma/güncelleme

Bu codelab'de, Cloud Shell'de gcloud yapılandırması uygulamasına yardımcı olmak için $variables kullanılır.

Cloud Shell'in içinde aşağıdaki işlemleri gerçekleştirin:

gcloud config set project [project-id] export project_id=`gcloud config list --format="value(core.project)"` export org_id=[org] export region=us-central1 export zone=us-central1-a export prefix=fwpolicy

3. VPC ağı ve alt ağ oluştur

VPC Ağı

fwpolicy-vpc1 etiketini oluşturun

gcloud compute networks create $prefix-vpc1 --subnet-mode=custom

Alt ağlar

Seçili bölgede ilgili alt ağları oluşturun:

gcloud compute networks subnets create $prefix-vpc1-subnet \ --range=10.0.0.0/24 --network=$prefix-vpc1 --region=$region

Cloud NAT

fwpolicy-pc1 için Cloud Router'ları ve Cloud NAT ağ geçitlerini oluşturun:

gcloud compute routers create $prefix-vpc1-cr \ --region=$region --network=$prefix-vpc1 gcloud compute routers nats create $prefix-vpc1-cloudnat \ --router=$prefix-vpc1-cr --router-region=$region \ --auto-allocate-nat-external-ips \ --nat-all-subnet-ip-ranges

4. Örnek oluşturma

Henüz IAP kurulumunda tanımlanmamışsa IAP aralıklarından giriş SSH trafiğine izin veren bir güvenlik duvarı kuralı oluşturun:

gcloud compute firewall-rules create allow-ssh-ingress-from-iap-vpc1 \ --direction=INGRESS \ --action=allow \ --network=$prefix-vpc1 \ --rules=tcp:22 \ --source-ranges=35.235.240.0/20

fwpolicy-vpc1 istemci ve web sunucusu örneklerini oluşturun:

gcloud compute instances create $prefix-vpc1-www \

--subnet=$prefix-vpc1-subnet --no-address --zone $zone \

--metadata startup-script='#! /bin/bash

apt-get update

apt-get install apache2 -y

a2ensite default-ssl

a2enmod ssl

# Read VM network configuration:

md_vm="http://169.254.169.254/computeMetadata/v1/instance/"

vm_hostname="$(curl $md_vm/name -H "Metadata-Flavor:Google" )"

filter="{print \$NF}"

vm_network="$(curl $md_vm/network-interfaces/0/network \

-H "Metadata-Flavor:Google" | awk -F/ "${filter}")"

vm_zone="$(curl $md_vm/zone \

-H "Metadata-Flavor:Google" | awk -F/ "${filter}")"

# Apache configuration:

echo "Page on $vm_hostname in network $vm_network zone $vm_zone" | \

tee /var/www/html/index.html

systemctl restart apache2'

gcloud compute instances create $prefix-vpc1-client \

--subnet=$prefix-vpc1-subnet --no-address --zone $zone

Tanımlanmış VPC güvenlik duvarı kuralı olmadığından (bu bölümün başlangıcına göre IAP'yi yapılandırırken oluşturulması gereken SSH'ye izin verme kuralı dışında) ve tüm giriş trafiği varsayılan olarak reddedildiğinden, istemci örnekleri ilgili web sunucularına erişemez. İsteğin zaman aşımına uğrayacağını doğrulamak için yeni bir pencere açıp fwpolicy-vpc1-client örneğinde bir SSH oturumu başlatıp web sunucusunu curl'lemeyi deneyin:

user@fwpolicy-vpc1-client$ curl fwpolicy-vpc1-www --connect-timeout 2

Beklenen çıkış:

curl: (28) Connection timed out after 2001 milliseconds

İsteğe bağlı olarak, Cloud Shell üzerinden fwpolicy-vpc1 için tanımlanmış herhangi bir VPC güvenlik duvarı kuralı olmadığını doğrulayın:

gcloud compute firewall-rules list --filter="network:$prefix-vpc1"

5. Küresel ağ güvenlik duvarı politikası

Küresel bir ağ güvenlik duvarı politikası oluşturun:

gcloud compute network-firewall-policies create \ $prefix-example --description \ "firewall-policy-description" --global

Web trafiğine izin veren bir kural ekleyin:

gcloud compute network-firewall-policies rules create 500 \

--action allow \

--description "allow-web" \

--layer4-configs tcp:80,tcp:443 \

--firewall-policy $prefix-example \

--src-ip-ranges 10.0.0.0/16 \

--global-firewall-policy --enable-logging

Ağ güvenlik duvarı politikasını açıklayın ve kuralın başarıyla added olduğunu doğrulayın:

gcloud compute network-firewall-policies describe \

$prefix-example --global

Beklenen çıkış (ekranı çıkışın başına kaydırın; örtülü kuralların da görüntülendiğini unutmayın):

creationTimestamp: '2022-09-23T12:46:53.677-07:00'

description: "firewall-policy-description"

fingerprint: Np1Rup09Amc=

id: '7021772628738421698'

kind: compute#firewallPolicy

name: fwpolicy-example

ruleTupleCount: 13

rules:

- action: allow

description: allow-web

direction: INGRESS

disabled: false

enableLogging: true

kind: compute#firewallPolicyRule

match:

layer4Configs:

- ipProtocol: tcp

ports:

- '80'

- ipProtocol: tcp

ports:

- '443'

srcIpRanges:

- 10.0.0.0/16

priority: 500

ruleTupleCount: 5

...

Ağ güvenlik duvarı politikasını fwpolicy-vpc1 ile ilişkilendirin:

gcloud compute network-firewall-policies associations create \

--firewall-policy $prefix-example \

--network $prefix-vpc1 \

--name $prefix-vpc1-association \

--global-firewall-policy

fwpolicy-vpc1 ağına başarıyla uygulandığını doğrulayın:

gcloud compute networks get-effective-firewalls $prefix-vpc1

Beklenen çıkış (öncelikli hiyerarşik güvenlik duvarı politikaları varsa ilgili kuralların en üstte görüntüleneceğini unutmayın):

TYPE FIREWALL_POLICY_NAME PRIORITY ACTION DIRECTION IP_RANGES network-firewall-policy fwpolicy-example 500 ALLOW INGRESS 10.0.0.0/16 network-firewall-policy fwpolicy-example 2147483645 GOTO_NEXT INGRESS ::/0 network-firewall-policy fwpolicy-example 2147483647 GOTO_NEXT INGRESS 0.0.0.0/0 network-firewall-policy fwpolicy-example 2147483644 GOTO_NEXT EGRESS ::/0 network-firewall-policy fwpolicy-example 2147483646 GOTO_NEXT EGRESS 0.0.0.0/0

Politikanın fwpolicy-vpc1 web sunucusuna da başarıyla uygulandığını doğrulayın:

gcloud compute instances network-interfaces \ get-effective-firewalls $prefix-vpc1-www --zone $zone

Beklenen çıkış, önceki komuta benzer (fwpolicy-vpc1 geçerli güvenlik duvarları):

TYPE FIREWALL_POLICY_NAME PRIORITY ACTION DIRECTION IP_RANGES network-firewall-policy fwpolicy-example 500 ALLOW INGRESS 10.0.0.0/16 network-firewall-policy fwpolicy-example 2147483645 GOTO_NEXT INGRESS ::/0 network-firewall-policy fwpolicy-example 2147483647 GOTO_NEXT INGRESS 0.0.0.0/0 network-firewall-policy fwpolicy-example 2147483644 GOTO_NEXT EGRESS ::/0 network-firewall-policy fwpolicy-example 2147483646 GOTO_NEXT EGRESS 0.0.0.0/0

vpc1-client SSH oturumuna geri dönün ve curl işlemini tekrar deneyin (aşağıdaki komut fwpolicy önekinin ön ek olarak kullanıldığını varsayar. Bunun yerine farklı bir ad kullanıldıysa lütfen curl komutunu uygun şekilde ayarlayın):

user@vpc1-client$ curl fwpolicy-vpc1-www --connect-timeout 2 Page on vpc1-www in network vpc1 zone us-central1-a

Cloud Shell'den ağ güvenlik duvarı politikasının fwpolicy-vpc1 öğesine uygulandığını doğrulayın:

gcloud compute network-firewall-policies describe \ $prefix-example --global

Beklenen çıkış (çıktının başına kadar kaydırın):

--- associations: - attachmentTarget: https://www.googleapis.com/compute/v1/projects/PROJECT_ID/global/networks/fwpolicy-vpc1 name: fwpolicy-vpc1-association ...

6. IAM Tarafından Yönetilen Etiketler

Etiket; bir kuruluşa, klasöre veya projeye eklenebilen anahtar/değer çiftidir. Daha fazla ayrıntı için Etiket oluşturma ve yönetme ve gerekli izinler bölümüne bakın.

tagAdmin rolü, yeni etiketler oluşturmanıza, mevcut etiketleri güncellemenize ve silmenize olanak tanır. Bir kuruluş yöneticisi bu rolü verebilir. Cloud Shell'den TagAdmin rolünü kullanıcınıza eklemek için IAM Politikası'nı güncelleyin. Önceden tanımlanmış her role hangi izinlerin dahil olduğunu görmek için izinler referansı sayfasını kullanın.

gcloud organizations add-iam-policy-binding $org_id \ --member user:[user@example.com] --role roles/resourcemanager.tagAdmin

Aşağıdaki komutu çalıştırarak hangi kullanıcıların resourcemanager.tagAdmin rolüne sahip olduğunu doğrulayın:

gcloud organizations get-iam-policy $org_id --flatten=bindings \ --filter=bindings.role:roles/resourcemanager.tagAdmin

Yeni bir Etiket Anahtarı oluşturun:

gcloud resource-manager tags keys create tags-vpc1 \ --parent organizations/$org_id \ --purpose GCE_FIREWALL \ --purpose-data network=$project_id/$prefix-vpc1

Beklenen çıkış:

Waiting for TagKey [tags-vpc1] to be created...done. createTime: '2022-09-23T20:49:01.162228Z' etag: PwvmFuHO4wK1y6c5Ut2n5w== name: tagKeys/622132302133 namespacedName: ORGANIZATION_ID/tags-vpc1 parent: organizations/ORGANIZATION_ID purpose: GCE_FIREWALL purposeData: network: https://www.googleapis.com/compute/v1/projects/PROJECT_ID/global/networks/6749205358365096383 shortName: tags-vpc1 updateTime: '2022-09-23T20:49:03.873776Z'

Yeni etiket değerleri oluşturun:

gcloud resource-manager tags values create web-servers \ --parent=$org_id/tags-vpc1 gcloud resource-manager tags values create web-clients \ --parent=$org_id/tags-vpc1

Etiket değerlerinin başarıyla oluşturulduğunu doğrulayın:

gcloud resource-manager tags values list \ --parent=$org_id/tags-vpc1

Beklenen çıkış:

NAME SHORT_NAME DESCRIPTION tagValues/349564376683 web-servers tagValues/780363571446 web-clients

Cloud Shell'de etiketlerin kullanılmadığını onaylamak için mevcut ağ güvenlik duvarı politika kuralını açıklayın:

gcloud compute network-firewall-policies rules describe 500 \

--firewall-policy $prefix-example \

--global-firewall-policy

Beklenen çıkış:

---

action: allow

description: allow-web

direction: INGRESS

disabled: false

enableLogging: true

kind: compute#firewallPolicyRule

match:

layer4Configs:

- ipProtocol: tcp

ports:

- '80'

- ipProtocol: tcp

ports:

- '443'

srcIpRanges:

- 10.0.0.0/16

priority: 500

ruleTupleCount: 5

Cloud Shell'de kuralı yalnızca vpc1-tags/web-clients etiket anahtarından gelen trafiğe izin verecek şekilde güncelleyin ve vpc1-tags/web-servers etiket anahtarı bulunan örneklere yükleyin.

gcloud compute network-firewall-policies rules update 500 \

--firewall-policy $prefix-example \

--src-secure-tags $org_id/tags-vpc1/web-clients \

--target-secure-tags $org_id/tags-vpc1/web-servers \

--global-firewall-policy

Cloud Shell'de etiketlerin başarıyla uygulandığını ve ETKİLİ olarak raporlandığını doğrulamak için mevcut ağ güvenlik duvarı politika kuralını açıklayın:

gcloud compute network-firewall-policies rules describe 500 \

--firewall-policy $prefix-example \

--global-firewall-policy

Beklenen çıkış:

---

action: allow

description: allow-web

direction: INGRESS

disabled: false

enableLogging: false

kind: compute#firewallPolicyRule

match:

layer4Configs:

- ipProtocol: tcp

ports:

- '80'

- ipProtocol: tcp

ports:

- '443'

srcIpRanges:

- 10.0.0.0/16

srcSecureTags:

- name: tagValues/479619031616

state: EFFECTIVE

priority: 500

ruleTupleCount: 7

targetSecureTags:

- name: tagValues/230424970229

state: EFFECTIVE

Cloud Shell'den kuralın vpc1'e uygulandığını doğrulayalım:

gcloud compute networks get-effective-firewalls $prefix-vpc1

Beklenen çıkış:

network-firewall-policy fwpolicy-example 500 ALLOW INGRESS 10.0.0.0/16 network-firewall-policy fwpolicy-example 2147483645 GOTO_NEXT INGRESS ::/0 network-firewall-policy fwpolicy-example 2147483647 GOTO_NEXT INGRESS 0.0.0.0/0 network-firewall-policy fwpolicy-example 2147483644 GOTO_NEXT EGRESS ::/0 network-firewall-policy fwpolicy-example 2147483646 GOTO_NEXT EGRESS 0.0.0.0/0

Ağ güvenlik duvarı politikası hâlâ VPC ağıyla ilişkilendirilmiş olsa bile, Etiket örneklere eklenmediğinden web trafiğine izin veren kuralın artık web sunucusuna uygulanmadığını doğrulayın:

gcloud compute instances network-interfaces \ get-effective-firewalls $prefix-vpc1-www --zone $zone

Beklenen çıkış (önceliği 500 olan güvenlik duvarı kuralının gösterilmediğini unutmayın):

network-firewall-policy fwpolicy-example 2147483645 GOTO_NEXT INGRESS ::/0 network-firewall-policy fwpolicy-example 2147483647 GOTO_NEXT INGRESS 0.0.0.0/0 network-firewall-policy fwpolicy-example 2147483644 GOTO_NEXT EGRESS ::/0 network-firewall-policy fwpolicy-example 2147483646 GOTO_NEXT EGRESS 0.0.0.0/0

Belirli bir etikete ve kullanıcıya Etiket Kullanıcısı rolünü verin. Önceden tanımlanmış her role hangi izinlerin dahil olduğunu görmek için izinler referansı sayfasını kullanın.

gcloud resource-manager tags keys add-iam-policy-binding \ $org_id/tags-vpc1 \ --member user:[email] --role roles/resourcemanager.tagUser gcloud projects add-iam-policy-binding $project_id \ --member user:[email] --role roles/resourcemanager.tagUser

Rolün başarıyla eklendiğini doğrulayın:

gcloud resource-manager tags keys get-iam-policy $org_id/tags-vpc1 gcloud projects get-iam-policy $project_id --flatten=bindings \ --filter=bindings.role:roles/resourcemanager.tagUser

Beklenen çıkış:

bindings: - members: - user:[user] role: roles/resourcemanager.tagUser ...

Etiketi fwpolicy-vpc1-www örneğine uygulayın:

gcloud resource-manager tags bindings create \ --location $zone \ --tag-value $org_id/tags-vpc1/web-servers \ --parent \ //compute.googleapis.com/projects/$project_id/zones/$zone/instances/$prefix-vpc1-www

Beklenen çıkış:

Waiting for TagBinding for parent [//compute.googleapis.com/projects/PROJECT_ID/zones/us-central1-a/instances/38369703403698502] and tag value [tagValues/34 9564376683] to be created with [operations/rctb.us-central1-a.6144808968019372877]...done. done: true metadata: '@type': type.googleapis.com/google.cloud.resourcemanager.v3.CreateTagBindingMetadata name: operations/rctb.us-central1-a.6144808968019372877 response: '@type': type.googleapis.com/google.cloud.resourcemanager.v3.TagBinding name: tagBindings/%2F%2Fcompute.googleapis.com%2Fprojects%2FPROJECT_NUMBER%2Fzones%2Fus-central1-a%2Finstances%2F38369703403698502/tagValues/349564376683 parent: //compute.googleapis.com/projects/PROJECT_NUMBER/zones/us-central1-a/instances/38369703403698502 tagValue: tagValues/349564376683

Bağlamaları doğrulayın:

gcloud resource-manager tags bindings list --location $zone --effective --parent //compute.googleapis.com/projects/$project_id/zones/$zone/instances/$prefix-vpc1-www

Beklenen çıkış:

namespacedTagKey: ORGANIZATION_ID/tags-vpc1 namespacedTagValue: ORGANIZATION_ID/tags-vpc1/web-servers tagKey: tagKeys/622132302133 tagValue: tagValues/349564376683

Geçerli güvenlik duvarı kurallarını tekrar doğrulayın:

gcloud compute instances network-interfaces \ get-effective-firewalls $prefix-vpc1-www --zone $zone

Beklenen çıkış:

network-firewall-policy fwpolicy-example 490 ALLOW INGRESS 10.0.0.0/16 network-firewall-policy fwpolicy-example 2147483645 GOTO_NEXT INGRESS ::/0 network-firewall-policy fwpolicy-example 2147483647 GOTO_NEXT INGRESS 0.0.0.0/0 network-firewall-policy fwpolicy-example 2147483644 GOTO_NEXT EGRESS ::/0 network-firewall-policy fwpolicy-example 2147483646 GOTO_NEXT EGRESS 0.0.0.0/0

fwpolicy-vpc1-client SSH oturumu sekmesine geri dönün ve kıvırmayı deneyin:

user@fwpolicy-vpc1-client$ curl fwpolicy-vpc1-www --connect-timeout 2

Bağlanabildiniz mi?

Bunu doğrulamak için kuralı güncelleyerek Cloud Shell üzerinden kaynak CIDR ölçütlerini kaldırın.

gcloud compute network-firewall-policies rules update 500 \

--firewall-policy $prefix-example \

--src-ip-ranges "" \

--global-firewall-policy

gcloud compute network-firewall-policies rules describe 500 \

--firewall-policy $prefix-example \

--global-firewall-policy

action: allow

description: allow-web

direction: INGRESS

disabled: false

enableLogging: false

kind: compute#firewallPolicyRule

match:

layer4Configs:

- ipProtocol: tcp

ports:

- '80'

- ipProtocol: tcp

ports:

- '443'

srcSecureTags:

- name: tagValues/479619031616

state: EFFECTIVE

priority: 490

ruleTupleCount: 7

targetSecureTags:

- name: tagValues/230424970229

state: EFFECTIVE

fwpolicy-vpc1-client SSH oturumu sekmesine geri dönüp tekrar deneyin:

user@fwpolicy-vpc1-client$ curl fwpolicy-vpc1-www --connect-timeout 2

Etiket fwpolicy-vpc1-client eklenmediğinden bağlantı bu sefer zaman aşımına uğrar. Cloud Shell'den ekleyip tekrar deneyin.

gcloud resource-manager tags bindings create \ --location $zone \ --tag-value $org_id/tags-vpc1/web-clients \ --parent \ //compute.googleapis.com/projects/$project_id/zones/$zone/instances/$prefix-vpc1-client

fwpolicy-vpc1-client SSH oturumu sekmesine geri dönüp tekrar deneyin. Artık başarılı olacaktır.

user@fwpolicy-vpc1-client$ curl fwpolicy-vpc1-www --connect-timeout 2

7. VPC Ağ Eşleme üzerinden IAM Tarafından Yönetilen Etiketler

Cloud Shell'den yeni bir VPC, alt ağ ve istemci oluşturup ağlar arasında VPC Ağ Eşleme'yi kurun:

gcloud compute networks create $prefix-vpc2 --subnet-mode=custom

gcloud compute networks subnets create $prefix-vpc2-subnet \

--range=10.0.1.0/24 --network=$prefix-vpc2 --region=$region

gcloud compute instances create $prefix-vpc2-client \

--subnet=$prefix-vpc2-subnet --no-address --zone $zone

gcloud compute networks peerings create vpc1-to-vpc2 \

--network=$prefix-vpc1 \

--peer-project $project_id \

--peer-network $prefix-vpc2

gcloud compute networks peerings create vpc2-to-vpc1 \

--network=$prefix-vpc2 \

--peer-project $project_id \

--peer-network $prefix-vpc1

Henüz IAP kurulumunda tanımlanmamışsa IAP aralıklarından giriş SSH trafiğine izin veren bir güvenlik duvarı kuralı oluşturun:

gcloud compute firewall-rules create allow-ssh-ingress-from-iap-vpc2 \ --direction=INGRESS \ --action=allow \ --network=$prefix-vpc2 \ --rules=tcp:22 \ --source-ranges=35.235.240.0/20

Etiketler kuruluş genelinde nesneler olsa da etiket anahtarları belirli bir VPC ile ilişkilendirilir ve bu nedenle farklı ağlardaki örneklere uygulanamaz. Dolayısıyla, vpc2 için geçerli olan yeni bir etiket anahtarı ve değeri oluşturmanız gerekir:

gcloud resource-manager tags keys create tags-vpc2 \ --parent organizations/$org_id \ --purpose GCE_FIREWALL \ --purpose-data network=$project_id/$prefix-vpc2 gcloud resource-manager tags values create web-clients \ --parent=$org_id/tags-vpc2

Yeni etiketi fwpolicy-vpc2-client örneğine uygulayın:

gcloud resource-manager tags bindings create \ --location $zone \ --tag-value $org_id/tags-vpc2/web-clients \ --parent \ //compute.googleapis.com/projects/$project_id/zones/$zone/instances/$prefix-vpc2-client

İsteğe bağlı olarak fwpolicy-vpc2-client bağlamalarını listeleyin:

gcloud resource-manager tags bindings list --location $zone --effective --parent //compute.googleapis.com/projects/$project_id/zones/$zone/instances/$prefix-vpc2-client

Beklenen çıkış:

namespacedTagKey: ORGANIZATION_ID/tags-vpc2 namespacedTagValue: ORGANIZATION_ID/tags-vpc2/web-clients tagKey: tagKeys/916316350251 tagValue: tagValues/633150043992

Cloud Shell'de mevcut ağ güvenlik duvarı politika kuralını açıklayarak yeni etiketlerin kullanılmadığını onaylayın:

gcloud compute network-firewall-policies rules describe 500 \

--firewall-policy $prefix-example \

--global-firewall-policy

Beklenen çıkış:

---

action: allow

description: allow-web

direction: INGRESS

disabled: false

enableLogging: true

kind: compute#firewallPolicyRule

match:

layer4Configs:

- ipProtocol: tcp

ports:

- '80'

- ipProtocol: tcp

ports:

- '443'

srcSecureTags:

- name: tagValues/479619031616

state: EFFECTIVE

priority: 500

ruleTupleCount: 6

targetSecureTags:

- name: tagValues/230424970229

state: EFFECTIVE

Eşleşen VPC ağından gelen etiketlere izin vermek için mevcut güvenlik duvarı kuralını güncelleyin:

gcloud compute network-firewall-policies rules update 500 \

--firewall-policy $prefix-example \

--src-secure-tags $org_id/tags-vpc1/web-clients,$org_id/tags-vpc2/web-clients \

--global-firewall-policy

Başarıyla uygulandığından ve ETKİLİ olarak raporlandığından emin olmak için güvenlik duvarı kuralını açıklayın:

gcloud compute network-firewall-policies rules describe 500 \

--firewall-policy $prefix-example \

--global-firewall-policy

Beklenen çıkış:

---

action: allow

description: allow-web

direction: INGRESS

disabled: false

enableLogging: false

kind: compute#firewallPolicyRule

match:

layer4Configs:

- ipProtocol: tcp

ports:

- '80'

- ipProtocol: tcp

ports:

- '443'

srcSecureTags:

- name: tagValues/479619031616

state: EFFECTIVE

- name: tagValues/633150043992

state: EFFECTIVE

priority: 500

ruleTupleCount: 7

targetSecureTags:

- name: tagValues/230424970229

state: EFFECTIVE

Aşağıdaki gcloud komutuyla fwpolicy-vpc1-www IP adresini öğrenin:

gcloud compute instances list --filter=vpc1-www

fwpolicy-vpc2-client'ye SSH üzerinden bağlanın ve fwpolicy-vpc1'nin IP'sini curl'lemeyi deneyin:

user@fwpolicy-vpc2-client$ curl [fwpolicy-vpc1-www_IP] --connect-timeout 2

fwpolicy-vpc1-www sunucusuna bağlanabiliyor olmanız gerekir. Temizleme adımları için bir sonraki bölüme geçin.

8. Temizleme adımları

Cloud Shell'den örnekleri, Cloud NAT'yi ve Cloud Router'ı kaldırın:

gcloud -q compute instances delete $prefix-vpc2-client --zone=$zone gcloud -q compute instances delete $prefix-vpc1-client --zone=$zone gcloud -q compute instances delete $prefix-vpc1-www --zone=$zone gcloud -q compute routers nats delete $prefix-vpc1-cloudnat \ --router=$prefix-vpc1-cr --router-region=$region gcloud -q compute routers delete $prefix-vpc1-cr --region=$region

Genel ağ güvenlik duvarı politikasını ve etiketleri kaldırın:

gcloud -q resource-manager tags values delete \

$org_id/tags-vpc2/web-clients

gcloud -q resource-manager tags keys delete $org_id/tags-vpc2

gcloud -q resource-manager tags values delete \

$org_id/tags-vpc1/web-servers

gcloud -q resource-manager tags values delete \

$org_id/tags-vpc1/web-clients

gcloud -q resource-manager tags keys delete $org_id/tags-vpc1

gcloud -q compute network-firewall-policies associations delete \

--firewall-policy $prefix-example \

--name $prefix-vpc1-association \

--global-firewall-policy

gcloud -q compute network-firewall-policies delete \

$prefix-example --global

gcloud -q compute firewall-rules delete allow-ssh-ingress-from-iap-vpc1

gcloud -q compute firewall-rules delete allow-ssh-ingress-from-iap-vpc2

tagAdmin ve tagUsers rolleri değiştirildiyse aşağıdaki adımları uygulayın:

gcloud organizations remove-iam-policy-binding $org_id \ --member user:[email] --role roles/resourcemanager.tagAdmin gcloud organizations remove-iam-policy-binding $org_id \ --member user:[email] --role roles/resourcemanager.tagUser

Son olarak VPC Ağ Eşlemelerini, alt ağları ve VPC ağlarını kaldırın:

gcloud -q compute networks peerings delete vpc1-to-vpc2 \

--network $prefix-vpc1

gcloud -q compute networks peerings delete vpc2-to-vpc1 \

--network $prefix-vpc2

gcloud -q compute networks subnets delete $prefix-vpc1-subnet \

--region $region

gcloud -q compute networks subnets delete $prefix-vpc2-subnet \

--region $region

gcloud -q compute networks delete $prefix-vpc1

gcloud -q compute networks delete $prefix-vpc2

9. Tebrikler!

Tebrikler, Etiketler yapılandırmasıyla genel ağ güvenlik duvarı politikasını başarıyla yapılandırıp doğruladınız.