1. 소개

Vertex AI Workbench 사용자 관리 노트북 인스턴스를 사용하면 JupyterLab과 함께 사전 패키징된 딥 러닝 가상 머신 (VM) 인스턴스를 만들고 관리할 수 있습니다.

사용자 관리형 노트북 인스턴스에는 TensorFlow 및 PyTorch 프레임워크 지원을 포함하여 딥 러닝 패키지 모음이 사전 설치되어 있습니다. CPU 전용이나 GPU 지원 인스턴스를 구성할 수 있습니다.

빌드할 항목

이 튜토리얼에서는 네트워킹 및 보안의 권장사항에 따라 안전한 사용자 관리 노트북을 배포하는 프로세스를 설명합니다. 다음과 같은 단계가 포함됩니다.

- VPC 만들기

- Cloud Router 및 Cloud NAT 만들기

- 적절한 보안 설정으로 노트북 인스턴스 구성

이 가이드에서는 각 단계에 대한 자세한 안내를 제공합니다. 또한 사용자 관리 노트북의 보안을 위한 팁과 권장사항도 포함되어 있습니다. 그림 1은 독립형 VPC를 사용한 배포를 보여줍니다.

그림 1

학습할 내용

- 독립형 VPC 공유가 조직에 적합한지 확인하는 방법

- 독립형 VPC를 만드는 방법

- Cloud Router 및 Cloud NAT를 만드는 방법

- 사용자 관리 노트북을 만드는 방법

- 사용자 관리 노트북에 액세스하는 방법

- 사용자 관리 노트북 상태를 모니터링하는 방법

- 인스턴스 일정을 만들고 적용하는 방법

필요한 항목

- Google Cloud 프로젝트

IAM 권한

- Compute 네트워크 관리자

- Compute 보안 관리자

- Compute 인스턴스 관리자

- Notebooks 관리자

- 스토리지 관리자

- 프로젝트 IAM 관리자

- 서비스 계정 관리자

- 서비스 계정 사용자

- 스토리지 객체 뷰어 (서비스 계정에 적용)

- Vertex AI 사용자 (서비스 계정에 적용)

2. VPC 네트워크

VPC 네트워크는 Google Cloud 내에서 가상화된다는 점을 제외하면 물리적 네트워크와 동일한 방식으로 생각할 수 있습니다. VPC 네트워크는 리전별 서브넷으로 구성된 전역 리소스입니다. VPC 네트워크는 Google Cloud에서 논리적으로 서로 격리되어 있습니다.

독립형 VPC

그림 2는 사용자 관리 노트북이 인터넷에 안전하게 연결할 수 있도록 하는 데 사용되는 Cloud Router 및 Cloud NAT 외에도 리전 서브넷 (us-central1)으로 구성된 독립형 전역 VPC의 예입니다.

그림 2

공유 VPC

공유 VPC를 사용하면 호스트 프로젝트의 VPC 네트워크에서 동일한 조직의 서비스 프로젝트로 서브넷을 내보낼 수 있습니다. 호스트 프로젝트에는 서브넷, Cloud NAT, 방화벽 규칙과 같이 서비스 프로젝트와 공유되는 네트워킹 리소스가 포함됩니다. 서비스 프로젝트에는 호스트 프로젝트의 네트워킹 리소스를 활용하는 애플리케이션 수준의 리소스가 포함됩니다.

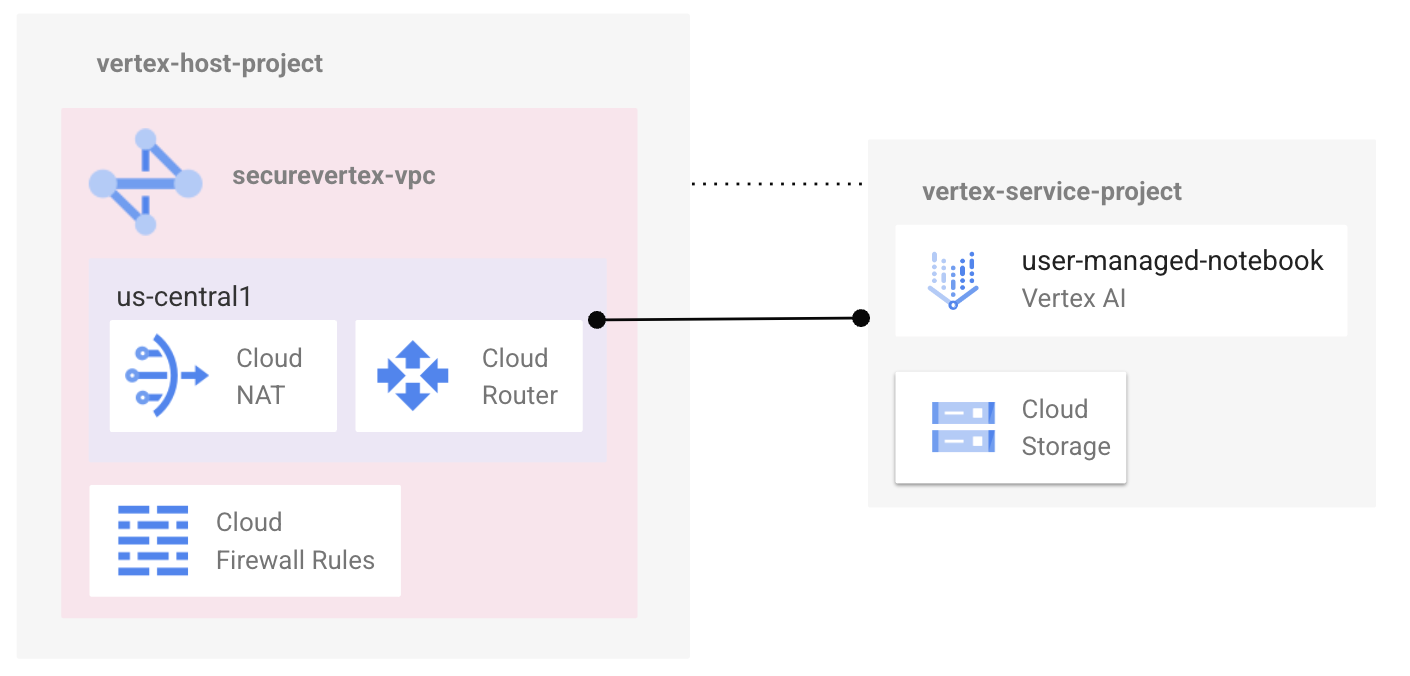

그림 3은 네트워킹 및 보안 인프라가 호스트 프로젝트에 배포되고 워크로드가 서비스 프로젝트에 배포되는 글로벌 공유 VPC를 보여줍니다.

그림 3

독립형 VPC와 공유 VPC 비교

단일 VPC 네트워크는 복잡한 대안보다 생성, 유지 관리, 이해하기가 더 쉽기 때문에 여러 가지 간단한 사용 사례에 충분합니다. 공유 VPC는 서비스 프로젝트를 사용하여 아키텍처 측면에서 단순한 단일 VPC 네트워크를 여러 작업 그룹으로 확장할 수 있으므로 여러 팀이 있는 조직에 효과적인 도구입니다.

이 가이드에 사용된 VPC 권장사항

- Cloud NAT를 사용 설정하여 노트북에 액세스합니다.

- 서브넷을 만들 때 비공개 Google 액세스 를 사용 설정합니다.

- 원치 않는 트래픽을 줄이기 위한 처방적 방화벽 규칙을 만듭니다.예를 들어 0.0.0.0/0 tcp를 대신 사용하지 말고 정확한 서브넷 또는 호스트 IP 주소를 정의합니다.

- 방화벽 정책을 활용하여 인그레스 규칙 범위(예: 위치정보, 위협 인텔리전스 목록, 소스 도메인 이름 등)를 강화합니다.

3. 노트북 권장사항

인스턴스 크기 조정

- 사용되지 않는 인스턴스 중지 또는 삭제

- 더 작은 초기 인스턴스를 사용하고 더 작은 샘플 데이터로 반복

- 필요에 따라 인스턴스 수직 확장

- 더 작은 데이터 세트로 실험

적합한 머신 유형 선택

- 비용에 최적화된 VM

- 하드웨어 리소스를 효율적으로 활용하여 비용 절감

- N1에 비해 최대 31% 절감

- 1년 또는 3년 약정 시 추가 절감액 (20~50%)

- 머신 크기를 늘리거나 GPU를 추가하면 성능 및 메모리 제한 오류를 해결하는 데 도움이 될 수 있습니다.

인스턴스 종료 예약

- 유휴 상태인 인스턴스는 끄기 (디스크 스토리지 비용만 지불)

- 노트북 VM 인스턴스가 특정 시간에 자동으로 종료 및 시작되도록 예약

노트북 상태 모니터링

- 사용자 관리형 노트북 인스턴스에는 인스턴스 상태를 모니터링하는 데 도움이 되는 진단 도구가 기본 제공됩니다.

보안 고려사항

다음은 사용자 관리 노트북을 만들 때 권장되는 보안 고려사항입니다.

- '단일 사용자만' 옵션을 선택합니다. 노트북 액세스를 지원합니다 지정된 사용자가 인스턴스 생성자가 아닌 경우 지정된 사용자에게 인스턴스의 서비스 계정에 대한 서비스 계정 사용자 역할 (roles/iam.serviceAccountUser)을 부여해야 합니다.

- 다음 옵션을 사용 중지합니다.

- 루트 액세스

- nbconvert

- JupyterLab UI에서 파일 다운로드

- 사용자가 관리하는 노트북에 외부 IP 주소를 할당하는 대신 Cloud NAT가 사용됩니다.

- 다음 컴퓨팅 옵션을 선택합니다.

- 보안 부팅

- vTPM(Virtual Trusted Platform Module)

- 무결성 모니터링

4. 시작하기 전에

튜토리얼을 지원하도록 프로젝트 업데이트

이 튜토리얼에서는 $variables를 사용하여 Cloud Shell에서 gcloud 구성을 구현하는 데 도움을 줍니다.

Cloud Shell 내에서 다음을 수행합니다.

gcloud config list project

gcloud config set project [your-project-name]

projectid=your-project-name

echo $projectid

5. VPC 설정

독립형 VPC 만들기

Cloud Shell 내에서 다음을 수행합니다.

gcloud compute networks create securevertex-vpc --project=$projectid --subnet-mode=custom

사용자 관리 노트북 서브넷 만들기

Cloud Shell 내에서 다음을 수행합니다.

gcloud compute networks subnets create securevertex-subnet-a --project=$projectid --range=10.10.10.0/28 --network=securevertex-vpc --region=us-central1 --enable-private-ip-google-access

Cloud Router 및 NAT 구성

사용자 관리 노트북 인스턴스에는 외부 IP 주소가 없기 때문에 Cloud NAT가 노트북 소프트웨어 패키지 다운로드에 사용됩니다. Cloud NAT는 이그레스 NAT 기능도 제공합니다. 즉, 인터넷 호스트가 사용자 관리 노트북과 통신을 시작할 수 없으므로 보다 안전합니다.

Cloud Shell 내에서 리전별 Cloud Router를 만듭니다.

gcloud compute routers create cloud-router-us-central1 --network securevertex-vpc --region us-central1

Cloud Shell 내에서 리전별 Cloud NAT 게이트웨이를 만듭니다.

gcloud compute routers nats create cloud-nat-us-central1 --router=cloud-router-us-central1 --auto-allocate-nat-external-ips --nat-all-subnet-ip-ranges --region us-central1

6. 스토리지 버킷 만들기

스토리지 버킷은 안전한 파일 업로드/검색을 제공합니다. 튜토리얼에서는 클라우드 스토리지에 사용자 관리 노트북에 생성형 AI 패키지를 설치하는 시작 후 스크립트가 포함됩니다.

Cloud Storage 버킷을 만들고 BUCKET_NAME을 원하는 전역적으로 고유한 이름으로 바꿉니다.

Cloud Shell 내에서 고유한 스토리지 버킷을 만듭니다.

gsutil mb -l us-central1 -b on gs://BUCKET_NAME

'BUCKET_NAME' 저장 실습 기간 동안

BUCKET_NAME=YOUR BUCKET NAME

echo $BUCKET_NAME

7. 시작 후 스크립트 만들기

생성형 AI 패키지의 다운로드를 사용 설정하려면 vi 또는 nano 편집기를 사용하여 Cloud Shell에서 시작 후 스크립트를 만들고 poststartup.sh로 저장합니다.

#! /bin/bash

echo "Current user: id" >> /tmp/notebook_config.log 2>&1

echo "Changing dir to /home/jupyter" >> /tmp/notebook_config.log 2>&1

cd /home/jupyter

echo "Cloning generative-ai from github" >> /tmp/notebook_config.log 2>&1

su - jupyter -c "git clone https://github.com/GoogleCloudPlatform/generative-ai.git" >> /tmp/notebook_config.log 2>&1

echo "Current user: id" >> /tmp/notebook_config.log 2>&1

echo "Installing python packages" >> /tmp/notebook_config.log 2&1

su - jupyter -c "pip install --upgrade --no-warn-conflicts --no-warn-script-location --user \

google-cloud-bigquery \

google-cloud-pipeline-components \

google-cloud-aiplatform \

seaborn \

kfp" >> /tmp/notebook_config.log 2>&1

예:

vpc_admin@cloudshell$ more poststartup.sh

#! /bin/bash

echo "Current user: id" >> /tmp/notebook_config.log 2>&1

echo "Changing dir to /home/jupyter" >> /tmp/notebook_config.log 2>&1

cd /home/jupyter

echo "Cloning generative-ai from github" >> /tmp/notebook_config.log 2>&1

su - jupyter -c "git clone https://github.com/GoogleCloudPlatform/generative-ai.git" >> /tmp/notebook_config.log 2>&1

echo "Current user: id" >> /tmp/notebook_config.log 2>&1

echo "Installing python packages" >> /tmp/notebook_config.log 2&1

su - jupyter -c "pip install --upgrade --no-warn-conflicts --no-warn-script-location --user \

google-cloud-bigquery \

google-cloud-pipeline-components \

google-cloud-aiplatform \

seaborn \

kfp" >> /tmp/notebook_config.log 2>&1

gsutil을 사용하여 시작 후 스크립트를 Cloud Shell에서 스토리지 버킷에 업로드합니다.

gsutil cp poststartup.sh gs://$BUCKET_NAME

8. 서비스 계정 만들기

사용자 관리 노트북을 세밀하게 제어하려면 서비스 계정이 필요합니다. 생성된 서비스 계정 권한은 비즈니스 요구사항에 따라 수정할 수 있습니다. 이 가이드에서는 서비스 계정에 다음 규칙이 적용됩니다.

계속하기 전에 Service Account API를 해야 합니다.

Cloud Shell 내에서 서비스 계정을 만듭니다.

gcloud iam service-accounts create user-managed-notebook-sa \

--display-name="user-managed-notebook-sa"

Cloud Shell 내에서 스토리지 객체 뷰어 역할로 서비스 계정을 업데이트합니다.

gcloud projects add-iam-policy-binding $projectid --member="serviceAccount:user-managed-notebook-sa@$projectid.iam.gserviceaccount.com" --role="roles/storage.objectViewer"

Cloud Shell 내에서 Vertex AI 사용자 역할로 서비스 계정을 업데이트합니다.

gcloud projects add-iam-policy-binding $projectid --member="serviceAccount:user-managed-notebook-sa@$projectid.iam.gserviceaccount.com" --role="roles/aiplatform.user"

Cloud Shell 내에서 서비스 계정을 나열하고 사용자 관리 노트북을 만들 때 사용할 이메일 주소를 기록합니다.

gcloud iam service-accounts list

예:

$ gcloud iam service-accounts list

DISPLAY NAME: user-managed-notebook-sa

EMAIL: user-managed-notebook-sa@my-project-id.iam.gserviceaccount.com

DISABLED: False

9. 안전한 사용자 관리형 노트북 만들기

사용자 관리 노트북 인스턴스는 최신 머신러닝 및 데이터 과학 라이브러리가 사전 설치된 딥 러닝 가상 머신 인스턴스입니다. 하드웨어 가속을 위해 Nvidia GPU를 선택적으로 포함할 수 있습니다.

소비자 API 사용 설정

사용자 관리 노트북 만들기

- Workbench로 이동

- 사용자 관리 노트북을 선택한 다음 노트북 만들기를 선택합니다. 사용자 관리 노트북 만들기 페이지가 열립니다.

- 기존 노트북이 배포된 경우 사용자 관리 노트북 → 새 노트북 → 맞춤설정을 선택합니다.

- 사용자 관리 노트북 만들기 페이지의 세부정보 섹션에서 새 인스턴스에 대해 다음 정보를 입력합니다.

- 이름: 새 인스턴스의 이름을 입력합니다.

- 리전 및 영역: 이 가이드에서는 리전 us-central1 및 영역 us-central1-a를 사용합니다.

계속을 선택합니다.

- 환경 섹션에서 다음을 제공합니다.

- 운영체제: 사용할 운영체제를 선택합니다.

- 사용할 환경을 선택합니다.

- 버전: 사용할 버전을 선택합니다.

- 시작 후 스크립트 (선택사항, 이전에 만든 생성형 AI 스크립트 사용) '찾아보기'를 선택하여 인스턴스 시작 후 실행할 스크립트를 선택합니다.

- 메타데이터: 선택사항: 인스턴스의 커스텀 메타데이터 키를 제공합니다.

계속을 선택합니다.

- 머신 유형 섹션에서 다음을 입력합니다.

- 머신 유형: 새 인스턴스의 CPU 수와 RAM 크기를 선택합니다. Vertex AI Workbench는 선택한 각 머신 유형에 대한 월별 예상 비용을 제공합니다.

- GPU 유형: 새 인스턴스의 GPU 유형과 GPU 수를 선택합니다. 다양한 GPU에 대한 자세한 내용은 Compute Engine의 GPU를 참조하세요.

- NVIDIA GPU 드라이버 자동 설치 체크박스를 선택합니다.

보안 VM

- 보안 부팅 설정

- vTPM 설정

- 무결성 모니터링 사용 설정

계속을 선택합니다.

- 디스크 섹션에서 다음을 입력합니다.

- 디스크: 선택사항: 기본 부팅 또는 데이터 디스크 설정을 변경하려면 부팅 디스크 유형, 부팅 디스크 크기(GB), 데이터 디스크 유형, 데이터 디스크 크기(GB)를 선택합니다. 디스크 유형에 대한 자세한 내용은 스토리지 옵션을 참조하세요.

- 휴지통에 삭제: 선택사항: 운영체제의 기본 휴지통 동작을 사용하려면 이 체크박스를 선택합니다. 기본 휴지통 동작을 사용하는 경우 JupyterLab 사용자 인터페이스를 사용하여 삭제한 파일은 복구할 수 있지만 삭제된 파일은 디스크 공간을 사용합니다.

- 백업: 선택사항: Cloud Storage 위치를 인스턴스의 데이터 디스크와 동기화하려면 찾아보기를 선택하고 Cloud Storage 위치를 지정합니다. 스토리지 비용에 대한 자세한 내용은 Cloud Storage 가격 책정을 참조하세요.

- 암호화: Google 관리 암호화 키

계속을 선택합니다.

- 네트워킹 섹션에서 다음을 입력합니다.

- 네트워킹: 이 프로젝트의 네트워크 또는 나와 공유된 네트워크를 선택합니다. 호스트 프로젝트에서 공유 VPC를 사용하는 경우 서비스 프로젝트의 Notebooks 서비스 에이전트에 Compute 네트워크 사용자 역할 (roles/compute.networkUser)도 부여해야 합니다.

- 네트워크 입력란에서 원하는 네트워크를 선택합니다. 이 가이드에서는 securevertex-vpc 네트워크를 사용합니다. 네트워크에 비공개 Google 액세스가 사용 설정되어 있거나 네트워크에 액세스할 수 있는 경우 VPC 네트워크를 선택할 수 있습니다. 서브네트워크 필드에서 원하는 서브네트워크를 선택합니다. 이 가이드에서는 서브네트워크 securevertex-subnet-a가 사용됩니다.

- 외부 IP 주소 할당 선택 해제

- 프록시 액세스 허용 선택

계속을 선택합니다.

- IAM 및 보안 섹션에서 다음을 입력합니다.

- 단일 사용자를 선택한 후 사용자 이메일 입력란에 액세스 권한을 부여할 사용자 계정을 입력합니다. 지정된 사용자가 인스턴스 생성자가 아닌 경우 지정된 사용자에게 인스턴스의 서비스 계정에 대한 서비스 계정 사용자 역할 (roles/iam.serviceAccountUser)을 부여해야 합니다.

- VM에서 기본 Compute Engine 서비스 계정을 사용하여 Google Cloud API 호출을 선택 해제합니다.

- 새로 만든 서비스 계정 이메일 주소(예: user-managed-notebook-sa@my-project-id.iam.gserviceaccount.com)를 입력합니다.

보안 옵션

- 인스턴스에 대한 루트 액세스 사용 설정 선택 해제

- nbconvert 사용 설정 선택 해제

- JupyterLab UI에서 파일 다운로드 사용 설정 선택 해제

- 터미널 사용 설정 (프로덕션 환경에서는 선택 해제)

계속을 선택합니다.

- 시스템 상태 섹션에서 다음을 입력합니다.

환경 업그레이드 및 시스템 상태

- 환경 자동 업그레이드 사용 설정 체크박스를 선택합니다.

- 노트북을 매주 또는 매월 업그레이드할지 선택합니다.

시스템 상태 및 보고에서 다음 체크박스를 선택하거나 선택 해제합니다.

- 시스템 상태 보고서 사용 설정

- Cloud Monitoring에 커스텀 측정항목 보고

- Cloud Monitoring 에이전트 설치

만들기를 선택합니다.

10. 유효성 검사

Vertex AI Workbench는 지정된 속성을 기반으로 사용자 관리 노트북 인스턴스를 만들고 자동으로 인스턴스를 시작합니다. 인스턴스를 사용할 준비가 되면 Vertex AI Workbench에서 최종 사용자가 노트북에 액세스할 수 있는 JupyterLab 열기 링크를 활성화합니다.

11. 관측 가능성

Monitoring을 통해 시스템 및 애플리케이션 측정항목 모니터링

Monitoring이 설치된 사용자 관리 노트북 인스턴스의 경우 Google Cloud 콘솔을 사용하여 시스템 및 애플리케이션 측정항목을 모니터링할 수 있습니다.

- Google Cloud 콘솔에서 사용자 관리 노트북 페이지로 이동합니다.

- 시스템 및 애플리케이션 측정항목을 보려는 인스턴스 이름을 클릭합니다.

- 노트북 세부정보 페이지에서 모니터링 탭을 클릭합니다. 인스턴스의 시스템 및 애플리케이션 측정항목을 검토합니다.

12. 노트북 일정 만들기

인스턴스 일정을 사용하면 가상 머신 (VM) 인스턴스를 자동으로 시작하고 중지할 수 있습니다. 인스턴스 일정을 사용하여 VM 인스턴스 배포를 자동화하면 비용을 최적화하고 VM 인스턴스를 보다 효율적으로 관리할 수 있습니다. 반복 워크로드와 일회성 워크로드 모두에 인스턴스 일정을 사용할 수 있습니다. 예를 들어 인스턴스 일정을 사용하여 근무 시간에만 VM 인스턴스를 실행하거나 일회성 이벤트에 용량을 제공할 수 있습니다.

인스턴스 일정을 사용하려면 시작 및 중지 동작을 자세히 설명하는 리소스 정책을 만든 다음 하나 이상의 VM 인스턴스에 정책을 연결합니다.

이 튜토리얼에서는 오전 7시에 노트북이 켜지고 오후 6시에 꺼지는 인스턴스 일정을 만드는 방법을 보여줍니다.

인스턴스 일정을 만들려면 compute.instances.start 및 compute.instances.stop 권한이 필요하므로 관리자가 사용자에게 부여한 커스텀 역할을 사용하는 것이 좋습니다.

생성된 커스텀 역할이 프로젝트의 기본 Compute Engine 서비스 계정에 할당되면 인스턴스 일정이 노트북을 시작하고 중지할 수 있습니다.

맞춤 역할 만들기

Cloud Shell 내에서 커스텀 역할인 VmScheduler를 만들고 필요한 권한을 포함합니다.

gcloud iam roles create Vm_Scheduler --project=$projectid \

--title=vm-scheduler-notebooks \

--permissions="compute.instances.start,compute.instances.stop" --stage=ga

Cloud Shell의 커스텀 역할을 설명합니다.

gcloud iam roles describe Vm_Scheduler --project=$projectid

예:

$ gcloud iam roles describe Vm_Scheduler --project=$projectid

etag: BwX991B0_kg=

includedPermissions:

- compute.instances.start

- compute.instances.stop

name: projects/$projectid/roles/Vm_Scheduler

stage: GA

title: vm-scheduler-notebooks

기본 서비스 계정 업데이트

다음 섹션에서는 PROJECT_NUMBER-compute@developer.gserviceaccount.com 형식으로 구성된 기본 서비스 계정을 식별하고 업데이트합니다.

Cloud Shell에서 현재 프로젝트 번호를 식별합니다.

gcloud projects list --filter=$projectid

Cloud Shell에서 프로젝트 번호를 변수로 저장합니다.

project_number=your_project_number

echo $project_number

Cloud Shell에서 기본 컴퓨팅 서비스 계정을 커스텀 역할 VM_Scheduler로 업데이트합니다.

gcloud projects add-iam-policy-binding $projectid --member="serviceAccount:$project_number-compute@developer.gserviceaccount.com" --role="projects/$projectid/roles/Vm_Scheduler"

인스턴스 일정 만들기

Cloud Shell에서 시작 및 중지 일정을 만듭니다.

gcloud compute resource-policies create instance-schedule optimize-notebooks \

--region=us-central1 \

--vm-start-schedule='0 7 * * *' \

--vm-stop-schedule='0 18 * * *' \

--timezone=America/Chicago

Cloud Shell에서 노트북의 이름을 저장합니다.

gcloud compute instances list

notebook_vm=your_notebookvm_name

echo $notebook_vm

인스턴스 일정과 동일한 리전에 있는 기존 VM 인스턴스에 인스턴스 일정을 연결할 수 있습니다.

Cloud Shell에서 일정을 노트북과 연결합니다.

gcloud compute instances add-resource-policies $notebook_vm \

--resource-policies=optimize-notebooks \

--zone=us-central1-a

13. 삭제

콘솔에서 사용자 관리 노트북을 삭제하고 Vertex AI → Workbench로 이동하여 노트북을 선택하고 삭제합니다.

Cloud Shell에서 VPC 구성요소를 삭제합니다.

gcloud compute routers delete cloud-router-us-central1 --region=us-central1 --quiet

gcloud compute routers nats delete cloud-nat-us-central1 --region=us-central1 --router=cloud-router-us-central1 --quiet

gcloud compute instances remove-resource-policies $notebook_vm \

--resource-policies=optimize-notebooks \

--zone=us-central1-a --quiet

gcloud compute resource-policies delete optimize-notebooks --region=us-central1 --quiet

gcloud compute instances delete $notebook_vm --zone=us-central1-a --quiet

gcloud compute networks subnets delete securevertex-subnet-a --region=us-central1 --quiet

gcloud iam service-accounts delete user-managed-notebook-sa@$projectid.iam.gserviceaccount.com --quiet

gcloud projects remove-iam-policy-binding $projectid --member="serviceAccount:$project_number-compute@developer.gserviceaccount.com" --role="projects/$projectid/roles/Vm_Scheduler"

gcloud iam roles delete Vm_Scheduler --project=$projectid

gcloud compute networks delete securevertex-vpc --quiet

14. 축하합니다

잘하셨습니다. 관리형 노트북을 위한 보안 강화 권장사항에 따라 커스텀 독립형 VPC를 만들고 지출 최적화를 위한 인스턴스 일정을 구현하여 안전한 사용자 관리형 노트북을 성공적으로 구성하고 검증했습니다.

다음 단계

다음 튜토리얼을 확인하세요.

추가 자료 및 동영상

참조 문서

- Vertex AI Workbench 소개

- 사용자 관리 노트북 소개

- 서비스 경계 내에서 사용자 관리 노트북 인스턴스 사용

- 서비스 계정 만들기

- VM 인스턴스 시작 및 중지 예약